Perdere qualcosa è sempre un dolore, sia dal punto di vista finanziario che emotivo. E se si tratta di un oggetto prezioso come un laptop, che contiene dati personali, il danno diventa ancora più grave. Oggigiorno, i laptop sono dotati di slot per lucchetto Kensington, ma non è possibile trovarne uno ovunque. Qual è la soluzione?

Prey è un'applicazione leggera che ti aiuterà a ritrovare un laptop smarrito in caso di furto. È open source, multipiattaforma e completamente gratuita.

L'idea alla base di Prey è piuttosto semplice. Il software funziona silenziosamente in background, si attiva a intervalli regolari e controlla un URL specifico per verificare se deve attivare lo stato mancante, raccoglie le tracce e invia un report. Durante il controllo dell'URL, il software cerca una risposta 200 dalla pagina. Se la risposta è presente, il software torna in modalità sospensione.

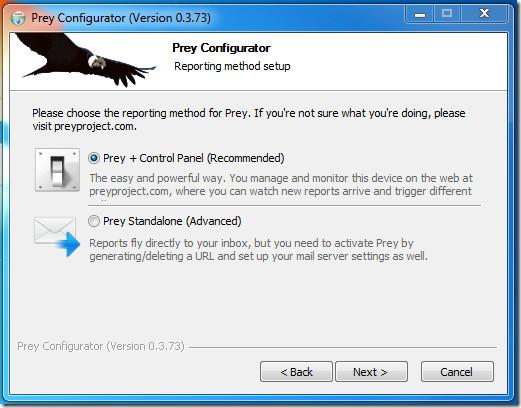

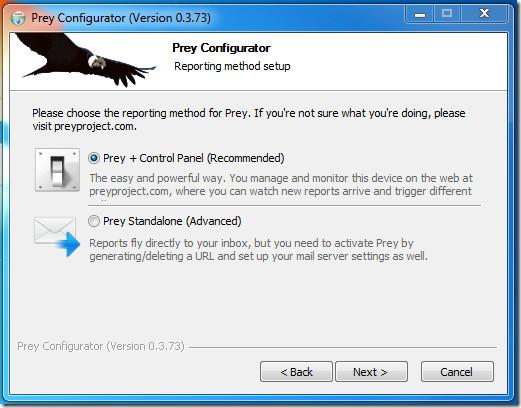

Esistono due approcci per utilizzare Prey. È possibile utilizzare Prey+Pannello di Controllo, dove è possibile gestire la configurazione e lo stato del dispositivo tramite una pagina web, e tutti i messaggi di Prey vengono indirizzati a questa pagina. Questo è l'approccio più semplice e generalmente consigliato.

La seconda opzione è quella di utilizzare Prey Standalone, dove i report vengono inviati direttamente alla posta in arrivo e, in caso di smarrimento del portatile, è necessario generare manualmente l'URL che attiverà gli allarmi di Prey. Sarà inoltre necessario configurare autonomamente i vari moduli. Questo è l'approccio "avanzato".

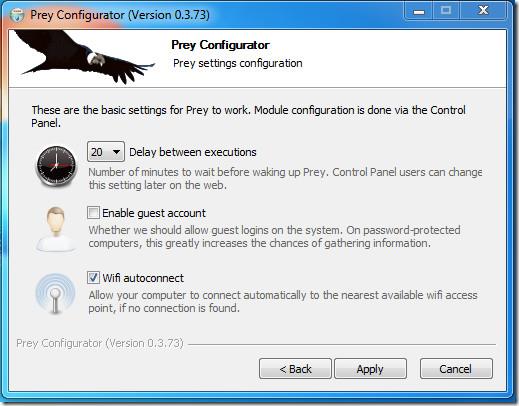

Naturalmente, Prey necessita di una connessione internet sempre attiva per funzionare. In caso di assenza di connessione, il software tenterà silenziosamente di connettersi al primo hotspot Wi-Fi disponibile e farà scattare l'allarme.

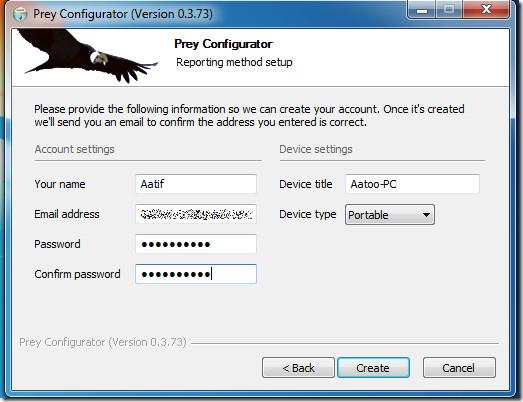

Configurare Prey non è affatto difficile. Quando lo esegui per la prima volta, il configuratore ti chiederà di configurare il dispositivo per il primo utilizzo.

Nella configurazione del metodo di reporting, la prima cosa che devi fare è scegliere tra due modalità di utilizzo. Seleziona la tua preferenza e procedi.

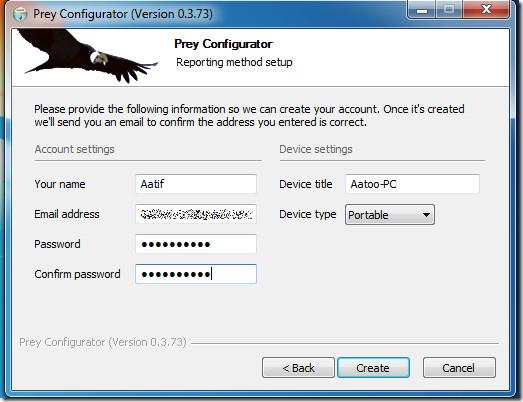

Successivamente, dovrai creare un account o effettuare l'accesso se ne hai già uno per accedere a Prey tramite il web.

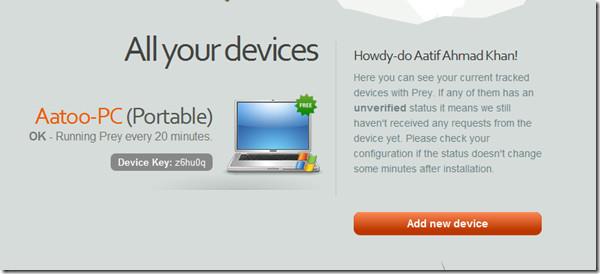

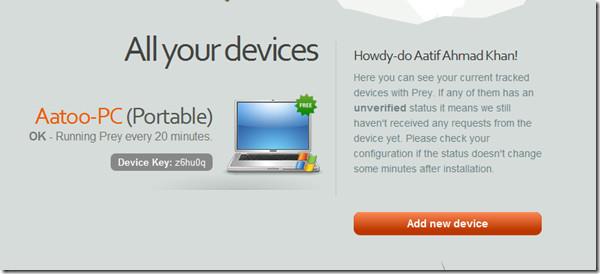

Dopo aver creato l'account, riceverai un'email di attivazione nella tua casella di posta. Una volta attivato l'account, potrai utilizzare Prey accedendo a www.preyproject.com . L'interfaccia web ti consente di controllare i trigger del tuo dispositivo, le azioni eseguite, ecc.

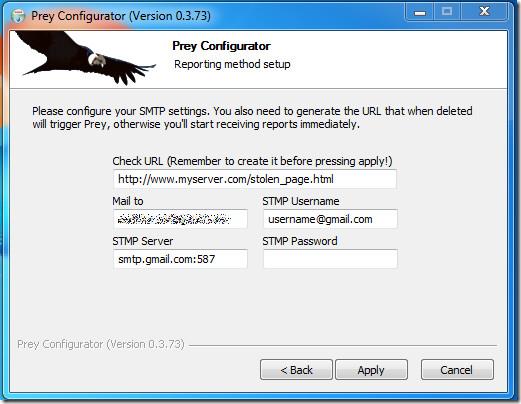

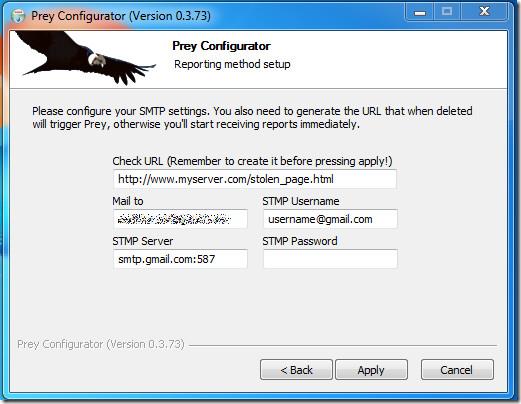

Se hai scelto di eseguire Prey come file autonomo, devi definire le impostazioni e-mail affinché Prey invii i suoi report regolari.

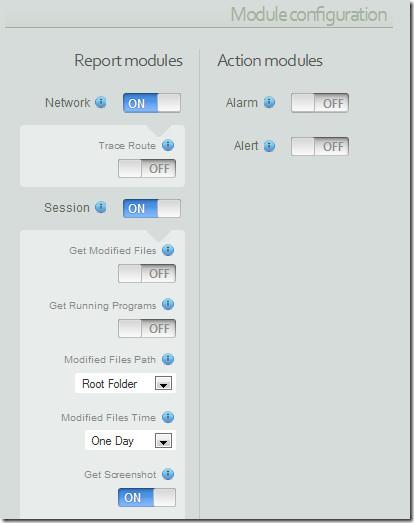

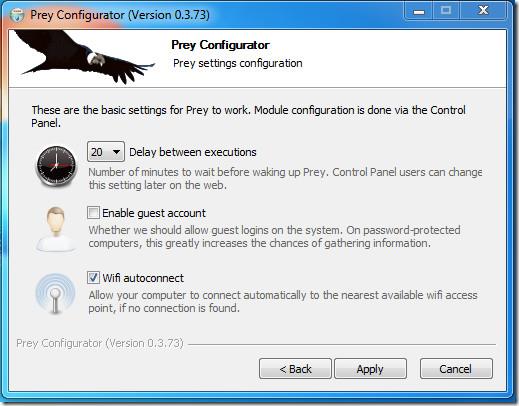

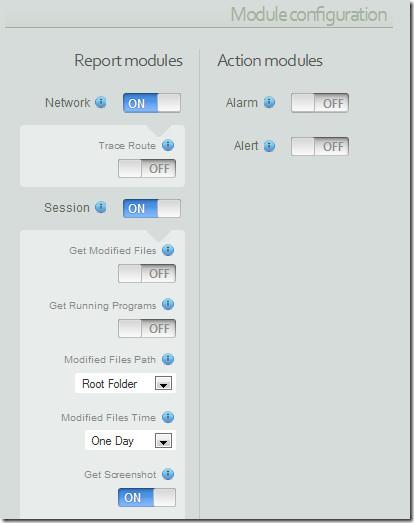

Oltre a ciò, è possibile controllare anche altre funzionalità del programma selezionando "Gestisci impostazioni Prey" nella finestra di dialogo Prey Configurator. Le opzioni disponibili sono illustrate di seguito.

Con tutte le impostazioni configurate, Prey funziona in modo discreto e mantiene il sistema tracciabile in caso di furto. Il software offre numerose funzionalità, tra cui:

- Geolocalizzazione consapevole (nuova funzionalità)

- Connessione automatica al Wi-Fi

- Leggero

- Architettura modulare

- Potente sistema di reportistica

- Sistema di messaggistica/avviso

- Aggiornamento automatico completo

Prey è multipiattaforma, il che significa che funziona con tutti i sistemi operativi, inclusi Windows (tutte le versioni), Linux e Mac OS X. Funziona in modo discreto, quindi non sono stato in grado di verificarne la firma di memoria, ma il software non lascia praticamente alcun effetto sul sistema. Abbiamo testato Prey su Windows 7 a 32 bit.

Scarica Prey