Łączenie/kontrolowanie komputerów przez sieć za pomocą KontrolPack

Kontroluj komputery w swojej sieci z łatwością dzięki KontrolPack. Łącz i zarządzaj komputerami z różnymi systemami operacyjnymi bez wysiłku.

Martwisz się, że możesz mieć rootkita na swoim serwerze z systemem Linux, komputerze stacjonarnym lub laptopie? Jeśli chcesz sprawdzić, czy rootkity są obecne w twoim systemie i pozbyć się ich, musisz najpierw przeskanować system. Jednym z najlepszych narzędzi do skanowania w poszukiwaniu rootkitów w systemie Linux jest Tiger. Po uruchomieniu tworzy kompletny raport bezpieczeństwa systemu Linux, który określa, gdzie występują problemy (w tym rootkity).

W tym przewodniku omówimy, jak zainstalować narzędzie bezpieczeństwa Tiger i skanować w poszukiwaniu niebezpiecznych rootkitów.

Tiger nie jest dostarczany z żadną dystrybucją Linuksa po wyjęciu z pudełka, więc zanim przejdziemy do korzystania z narzędzia bezpieczeństwa Tiger w Linuksie, musimy omówić sposób jego instalacji. Będziesz potrzebował Ubuntu, Debian lub Arch Linux, aby zainstalować Tiger bez kompilowania kodu źródłowego.

Tiger od dawna jest w źródłach oprogramowania Ubuntu. Aby go zainstalować, otwórz okno terminala i uruchom następujące polecenie apt .

sudo apt zainstaluj tygrysa

Debian ma Tigera i można go zainstalować za pomocą polecenia instalacji Apt-get .

sudo apt-get zainstaluj tygrys

Oprogramowanie zabezpieczające Tiger jest dostępne w Arch Linux za pośrednictwem AUR. Wykonaj poniższe czynności, aby zainstalować oprogramowanie w swoim systemie.

Krok 1: Zainstaluj pakiety wymagane do ręcznej instalacji pakietów AUR. Te pakiety to Git i Base-devel.

sudo pacman -S git base-devel

Krok 2: Sklonuj migawkę Tiger AUR na swój komputer Arch za pomocą polecenia git clone .

git klon https://aur.archlinux.org/tiger.git

Krok 3: Przenieś sesję terminala z jej domyślnego katalogu (domowego) do nowego folderu tygrysa, w którym znajduje się plik pkgbuild.

cd tygrys

Krok 4: Wygeneruj instalator Arch dla Tigera. Budowanie pakietu odbywa się za pomocą polecenia makepkg , ale uwaga: czasami generowanie pakietów nie działa z powodu problemów z zależnościami. Jeśli tak się stanie, sprawdź oficjalną stronę Tiger AUR pod kątem zależności. Koniecznie przeczytaj również komentarze, ponieważ inni użytkownicy mogą mieć spostrzeżenia.

makepkg -sri

Niestety, zarówno Fedora, OpenSUSE, jak i inne dystrybucje Linuksa oparte na RPM/RedHat nie mają łatwego do zainstalowania pakietu binarnego do zainstalowania Tigera. Aby z niego skorzystać, rozważ przekonwertowanie pakietu DEB na alien . Lub postępuj zgodnie z instrukcjami kodu źródłowego poniżej.

Aby zbudować aplikację Tiger ze źródła, musisz sklonować kod. Otwórz terminal i wykonaj następujące czynności:

klon git https://git.savannah.nonngnu.org/git/tiger.git

Zainstaluj program, uruchamiając dołączony skrypt powłoki.

sudo ./install.sh

Alternatywnie, jeśli chcesz go uruchomić (zamiast instalować), wykonaj następujące czynności:

sudo ./tygrys

Tiger to aplikacja automatyczna. Nie ma żadnych unikalnych opcji ani przełączników, których użytkownicy mogą używać w wierszu poleceń. Użytkownik nie może po prostu „uruchomić rootkita”, aby go sprawdzić. Zamiast tego użytkownik musi użyć Tigera i przeprowadzić pełne skanowanie.

Za każdym razem, gdy program jest uruchamiany, skanuje wiele różnych typów zagrożeń bezpieczeństwa w systemie. Będziesz mógł zobaczyć wszystko, co skanuje. Niektóre z rzeczy, które skanuje Tiger to:

Aby uruchomić skanowanie bezpieczeństwa Tiger w systemie Linux, uzyskaj powłokę root za pomocą polecenia su lub sudo -s .

su -

lub

sudo-s

Korzystając z uprawnień administratora, wykonaj komendę tiger, aby rozpocząć audyt bezpieczeństwa.

Tygrys

Niech tygrys run polecenia i przejść przez proces kontroli. Wydrukuje to, co skanuje i jak współdziała z twoim systemem Linux. Niech proces audytu Tigera będzie kontynuowany; wydrukuje lokalizację raportu bezpieczeństwa w terminalu.

Aby określić, czy masz rootkita w systemie Linux, musisz wyświetlić raport bezpieczeństwa.

Aby przejrzeć dowolny raport bezpieczeństwa Tiger, otwórz terminal i użyj polecenia CD, aby przejść do /var/log/tiger .

Uwaga: Linux nie pozwoli użytkownikom innym niż root w /var/log. Musisz użyć su .

su -

lub

sudo-s

Następnie przejdź do folderu dziennika za pomocą:

cd /var/log/tygrys

W katalogu dziennika Tiger uruchom ls polecenie. Użycie tego polecenia drukuje wszystkie pliki w katalogu.

ls

Weź mysz i zaznacz plik raportu bezpieczeństwa, który ls ujawnia w terminalu. Następnie obejrzyj go za pomocą polecenia cat .

raport o bezpieczeństwie kota.xxx.xxx-xx:xx

Przejrzyj raport i ustal, czy Tiger wykrył rootkita w twoim systemie.

Usuwanie rootkitów z systemów Linux — nawet przy użyciu najlepszych narzędzi, jest trudne i nieskuteczne w 100% przypadków. Chociaż to prawda, istnieją programy, które mogą pomóc w pozbyciu się tego rodzaju problemów; nie zawsze działają.

Czy ci się to podoba, czy nie, jeśli Tiger wykrył niebezpiecznego robaka na twoim komputerze z systemem Linux, najlepiej wykonać kopię zapasową krytycznych plików, utworzyć nowy port USB i ponownie zainstalować system operacyjny.

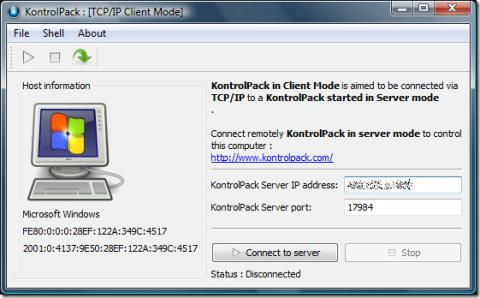

Kontroluj komputery w swojej sieci z łatwością dzięki KontrolPack. Łącz i zarządzaj komputerami z różnymi systemami operacyjnymi bez wysiłku.

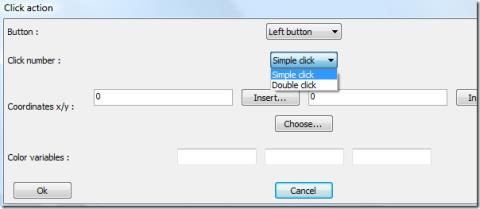

Czy chcesz automatycznie wykonywać powtarzające się zadania? Zamiast klikać przycisk wiele razy ręcznie, czy nie byłoby lepiej, gdyby aplikacja…

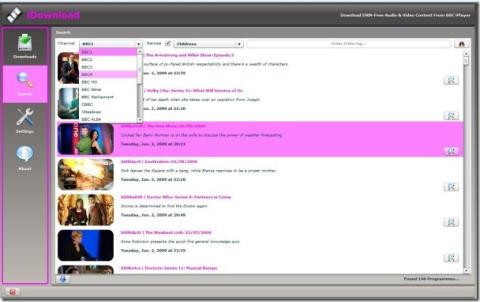

iDownloade to wieloplatformowe narzędzie, które umożliwia użytkownikom pobieranie treści bez zabezpieczeń DRM z serwisu iPlayer BBC. Umożliwia pobieranie obu filmów w formacie .mov.

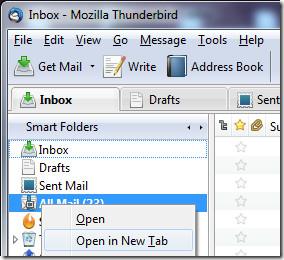

Funkcje programu Outlook 2010 omówiliśmy szczegółowo, ale ponieważ nie zostanie on wydany przed czerwcem 2010 r., czas przyjrzeć się bliżej programowi Thunderbird 3.

Od czasu do czasu każdy potrzebuje przerwy. Jeśli szukasz ciekawej gry, wypróbuj Flight Gear. To darmowa, wieloplatformowa gra typu open source.

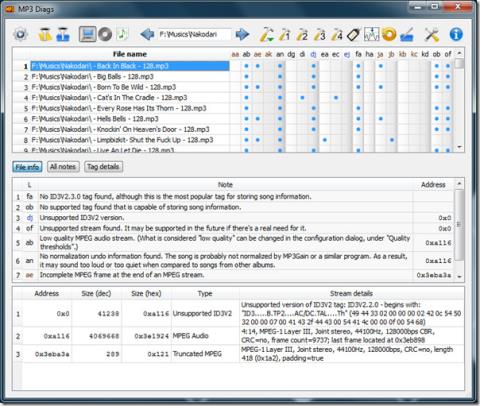

MP3 Diags to najlepsze narzędzie do rozwiązywania problemów w Twojej kolekcji audio. Potrafi poprawnie oznaczyć pliki mp3, dodać brakujące okładki albumów i naprawić VBR.

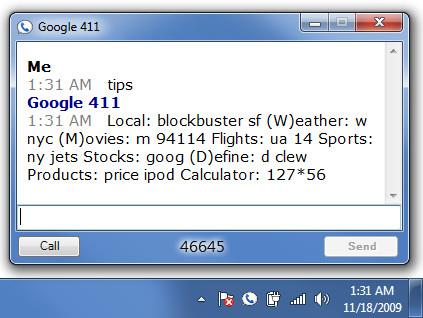

Podobnie jak Google Wave, Google Voice wzbudził spore zainteresowanie na całym świecie. Google dąży do zmiany sposobu, w jaki się komunikujemy, a ponieważ staje się coraz bardziej

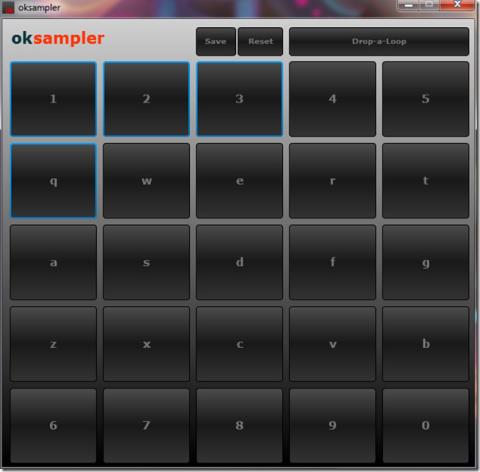

Czym jest samplowanie? Według Wikipedii „jest to akt pobrania fragmentu lub próbki jednego nagrania dźwiękowego i ponownego wykorzystania go jako instrumentu lub

Istnieje wiele narzędzi, które pozwalają użytkownikom serwisu Flickr pobierać zdjęcia w wysokiej jakości, ale czy istnieje sposób na pobranie ulubionych z serwisu Flickr? Niedawno…

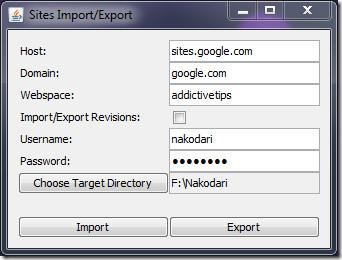

Google Sites to usługa Google, która pozwala użytkownikom hostować witrynę na serwerze Google. Jest jednak jeden problem: nie ma wbudowanej opcji tworzenia kopii zapasowej.

![Pobierz symulator lotu FlightGear za darmo [Baw się dobrze] Pobierz symulator lotu FlightGear za darmo [Baw się dobrze]](https://tips.webtech360.com/resources8/r252/image-7634-0829093738400.jpg)