Como receber alertas de hora de dormir com base na hora em que você precisa acordar

Como receber alertas de hora de dormir com base na hora em que você precisa acordar

Perder algo é sempre doloroso, tanto financeiramente quanto em termos do estresse emocional que uma pessoa enfrenta. E se for algo tão valioso quanto um laptop, que contém seus dados pessoais, o dano se torna ainda mais pronunciado. Hoje em dia, os laptops vêm com slots para cadeados Kensington, mas você também não encontra um cadeado Kensington em todos os lugares. Então, qual é a solução?

Prey é um aplicativo leve que ajudará você a encontrar um laptop perdido caso ele seja roubado. É de código aberto, multiplataforma e totalmente gratuito.

A ideia por trás do Prey é bastante simples. O software roda silenciosamente em segundo plano, desperta em intervalos regulares e verifica uma URL específica para ver se deve acionar o estado ausente, coletar rastros e enviar um relatório. Ao verificar a URL, o software procura uma resposta 200 na página. Se a resposta estiver lá, o software entra em modo de espera novamente.

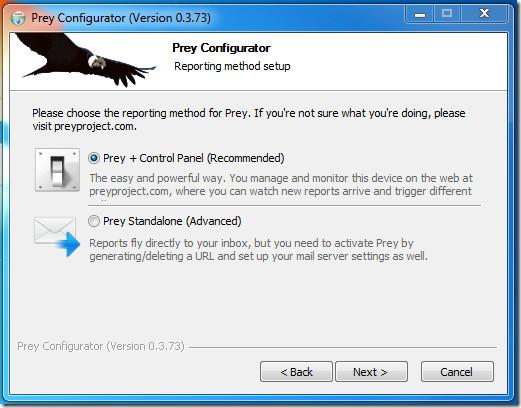

Existem duas abordagens para usar o Prey. Você pode usar o Prey+Painel de Controle, onde você gerencia a configuração e o estado do dispositivo por meio de uma página web, e todos os dados do Prey são enviados para essa página. Esta é a abordagem mais fácil e geralmente recomendada.

A segunda opção é usar o Prey Standalone, onde os relatórios vão diretamente para sua caixa de entrada e, em caso de perda de um laptop, você precisa gerar manualmente a URL que acionará os alarmes do Prey. Você também precisará configurar os vários módulos. Esta é a abordagem "avançada".

Naturalmente, o Prey precisa de uma conexão de internet ativa o tempo todo para funcionar. Se a conexão falhar, o software tentará se conectar silenciosamente ao primeiro ponto de acesso Wi-Fi disponível e disparará o alarme.

Configurar o Prey não é nada difícil. Quando você executá-lo pela primeira vez, o configurador solicitará que você configure o dispositivo para o primeiro uso.

Ao configurar o método de geração de relatórios, a primeira coisa que você precisa fazer é escolher entre os dois modos de uso. Selecione sua preferência e prossiga.

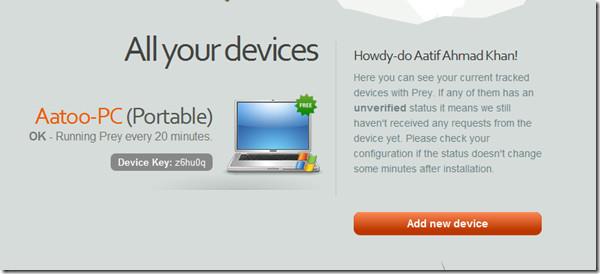

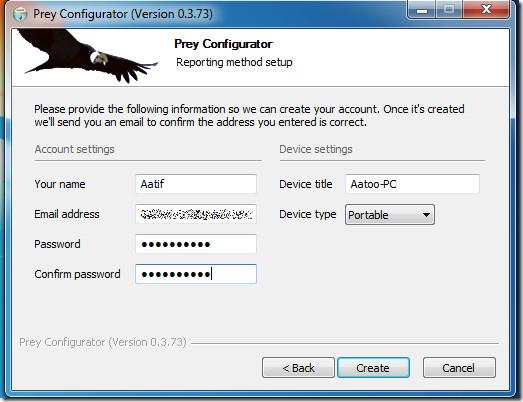

Em seguida, você precisará criar uma conta ou fazer login se já tiver uma para acessar o Prey pela web.

Ao criar sua conta, você receberá um e-mail de ativação em sua caixa de entrada. Após a ativação, você poderá usar o Prey acessando www.preyproject.com . A interface web permite controlar os gatilhos do seu dispositivo, as ações realizadas, etc.

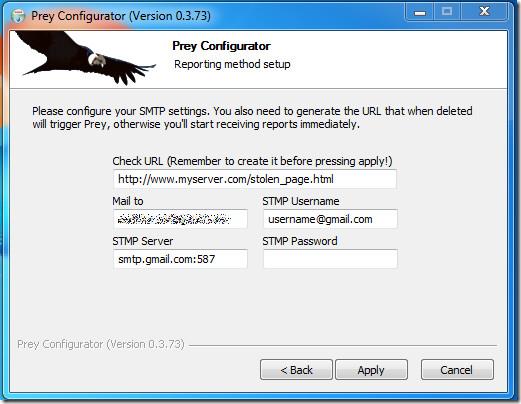

Se você escolheu executar o Prey como um arquivo autônomo, precisará definir as configurações de e-mail para que o Prey envie seus relatórios regulares.

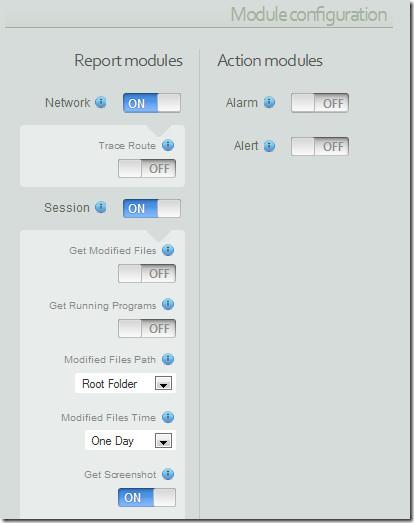

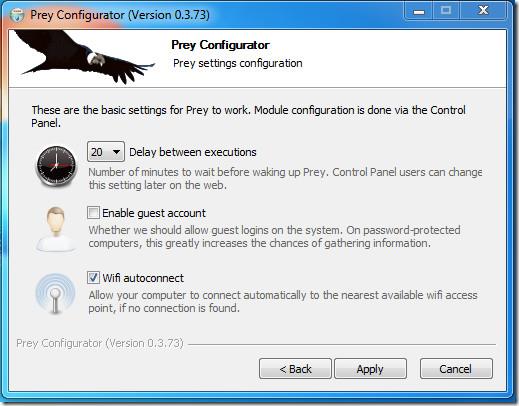

Além disso, você também pode controlar outros recursos do programa selecionando "Gerenciar Configurações do Prey" na caixa de diálogo do Prey Configurator. As opções oferecidas são mostradas abaixo.

Com todas as configurações implementadas, o Prey funciona discretamente e mantém o sistema rastreável em caso de roubo. O software oferece diversos recursos, incluindo:

O Prey é multiplataforma, o que significa que funciona com todos os sistemas operacionais, incluindo Windows (todas as versões), Linux e Mac OS X. Ele roda discretamente, portanto não consegui verificar sua assinatura de memória, mas o software praticamente não causa efeitos no sistema. Testamos o Prey no Windows 7 de 32 bits.

Como receber alertas de hora de dormir com base na hora em que você precisa acordar

Como desligar o computador do seu telefone

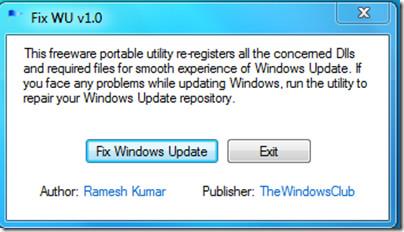

O Windows Update funciona basicamente em conjunto com o registro e diferentes arquivos DLL, OCX e AX. Caso esses arquivos sejam corrompidos, a maioria dos recursos do

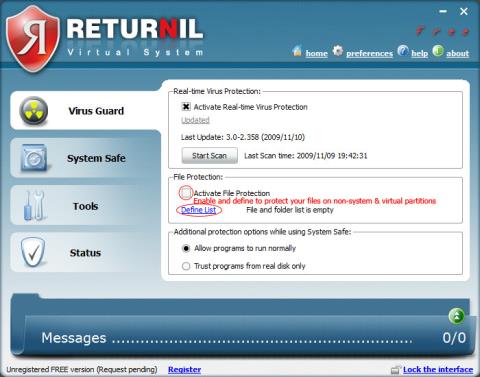

Novos pacotes de proteção de sistema surgiram como cogumelos ultimamente, todos eles trazendo mais uma solução de detecção de antivírus/spam e se você tiver sorte

Aprenda a ativar o Bluetooth no Windows 10/11. O Bluetooth precisa estar ativado para que seus dispositivos Bluetooth funcionem corretamente. Não se preocupe, é fácil!

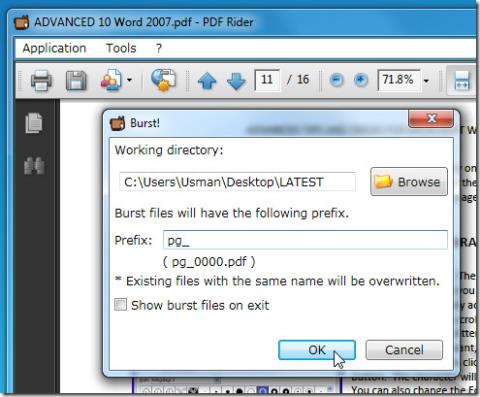

Anteriormente, analisamos o NitroPDF, um bom leitor de PDF que também permite ao usuário converter documentos em arquivos PDF com opções como mesclar e dividir o PDF

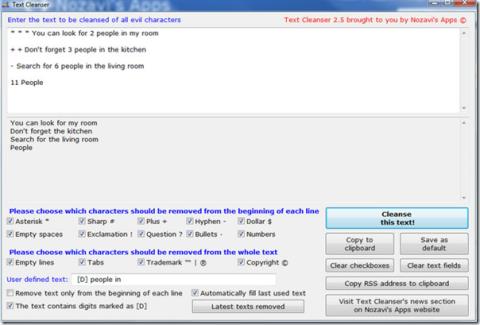

Você já recebeu um documento ou arquivo de texto contendo caracteres desnecessários e redundantes? O texto contém muitos asteriscos, hifens, espaços vazios, etc.?

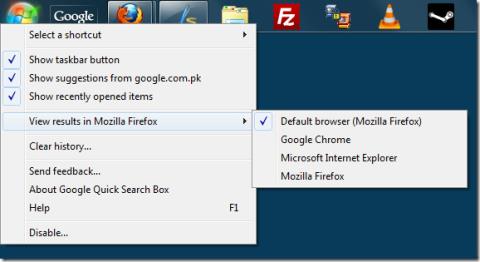

Muitas pessoas perguntaram sobre o pequeno ícone retangular do Google ao lado do Windows 7 Start Orb na minha barra de tarefas que finalmente decidi publicar isso

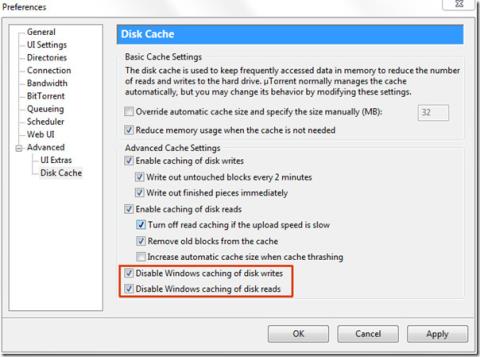

O uTorrent é de longe o cliente de desktop mais popular para baixar torrents. Embora funcione perfeitamente para mim no Windows 7, algumas pessoas estão tendo

Todo mundo precisa fazer pausas frequentes enquanto trabalha no computador, pois não fazer pausas aumenta a chance de seus olhos saltarem (ok, não saltarem).