Es ist immer schmerzlich, etwas zu verlieren, sowohl finanziell als auch emotional. Und wenn es sich um etwas so Wertvolles wie einen Laptop handelt, auf dem Ihre persönlichen Daten gespeichert sind, ist der Schaden noch größer. Laptops sind heutzutage mit Kensington-Schlössern ausgestattet, aber Kensington-Schlösser sind nicht überall zu finden. Was also ist die Lösung?

Prey ist eine leichtgewichtige Anwendung, die Ihnen hilft, einen verlorenen Laptop zu finden, falls dieser gestohlen wird. Sie ist Open Source, plattformübergreifend und völlig kostenlos.

Die Idee hinter Prey ist recht einfach. Die Software läuft im Hintergrund, wird in regelmäßigen Abständen aktiviert und prüft eine bestimmte URL, um zu sehen, ob sie den Status „fehlend“ auslösen, Traces sammeln und einen Bericht versenden soll. Bei der Überprüfung der URL sucht die Software nach einer 200-Antwort von der Seite. Ist die Antwort da, wird die Software wieder in den Ruhezustand versetzt.

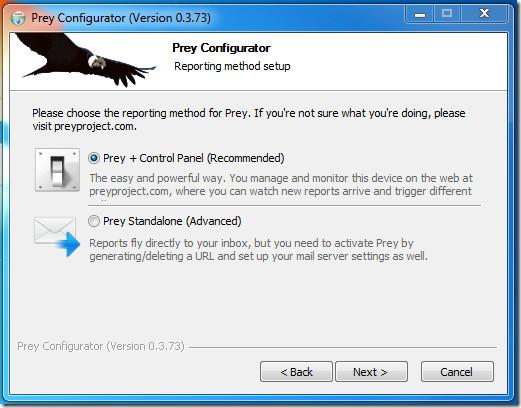

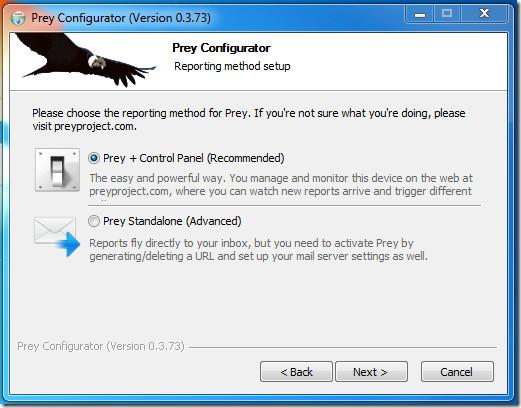

Es gibt zwei Möglichkeiten, Prey zu verwenden. Entweder Sie verwenden Prey+Control Panel, wo Sie Konfiguration und Gerätestatus über eine Webseite verwalten und alle Prey-Daten an diese Seite weitergeleitet werden. Dies ist die einfachere und allgemein empfohlene Methode.

Die zweite Möglichkeit ist die Nutzung von Prey Standalone. Dabei landen die Berichte direkt in Ihrem Posteingang. Im Falle eines verlorenen Laptops müssen Sie die URL, die die Prey-Alarme auslöst, manuell generieren. Sie müssen die verschiedenen Module auch selbst konfigurieren. Dies ist der „erweiterte“ Ansatz.

Natürlich benötigt Prey für den Betrieb ständig eine aktive Internetverbindung. Sollte diese fehlen, versucht die Software stillschweigend, sich mit dem ersten verfügbaren WLAN-Hotspot zu verbinden und schlägt Alarm.

Die Konfiguration von Prey ist überhaupt nicht schwierig. Wenn Sie es zum ersten Mal ausführen, werden Sie vom Konfigurator aufgefordert, das Gerät für die erste Verwendung zu konfigurieren.

Beim Einrichten der Berichtsmethode müssen Sie zunächst zwischen zwei Nutzungsmodi wählen. Wählen Sie Ihren bevorzugten Modus und fahren Sie fort.

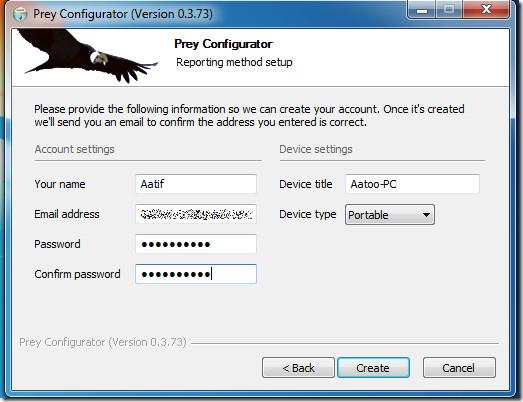

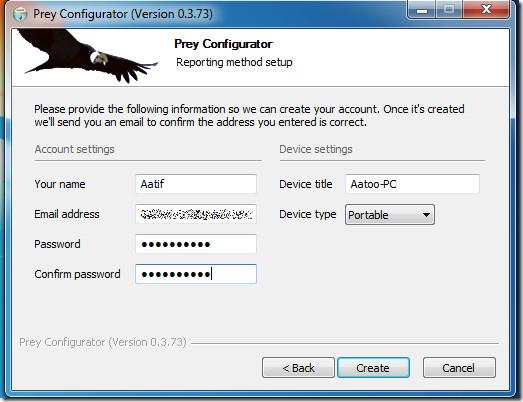

Als Nächstes müssen Sie ein Konto erstellen oder sich anmelden, wenn Sie bereits eines haben, um über das Internet auf Prey zuzugreifen.

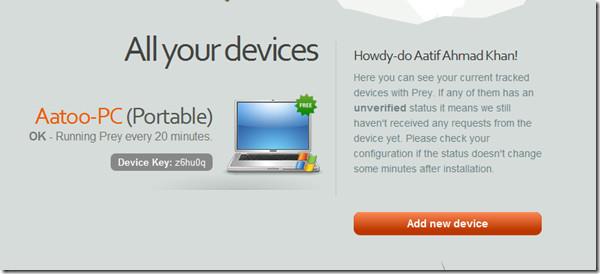

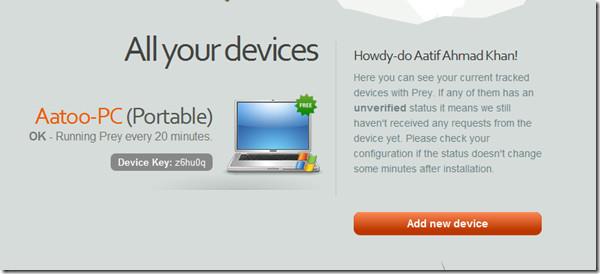

Nach der Kontoerstellung erhalten Sie eine Aktivierungs-E-Mail. Sobald Ihr Konto aktiviert ist, können Sie Prey nutzen, indem Sie sich unter www.preyproject.com anmelden . Über die Weboberfläche können Sie Trigger für Ihr Gerät, die ausgeführten Aktionen usw. steuern.

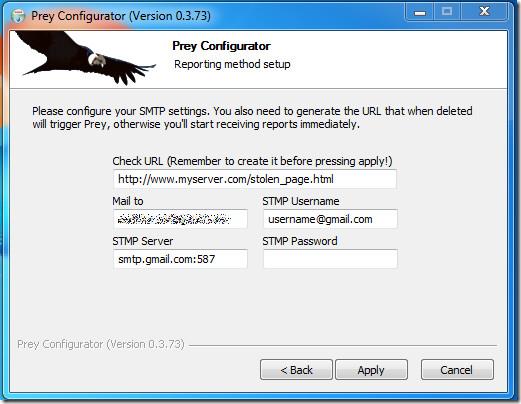

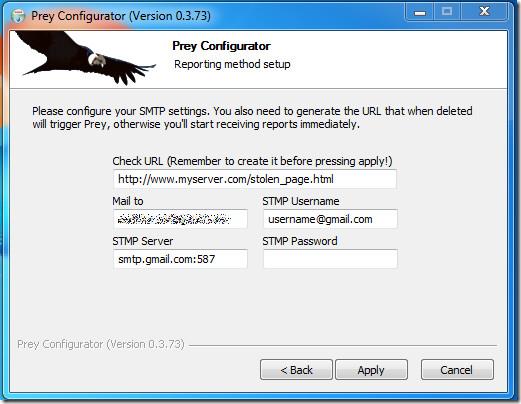

Wenn Sie sich dafür entschieden haben, Prey als eigenständige Datei auszuführen, müssen Sie die E-Mail-Einstellungen für Prey definieren, damit es seine regelmäßigen Berichte senden kann.

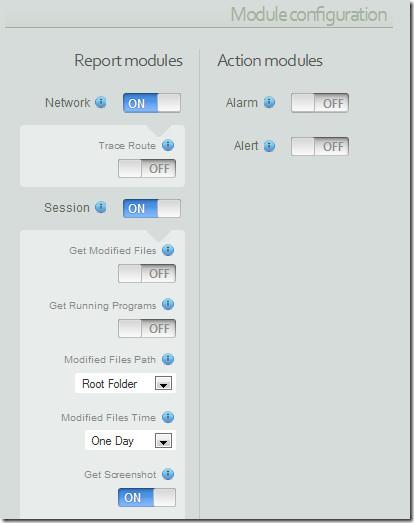

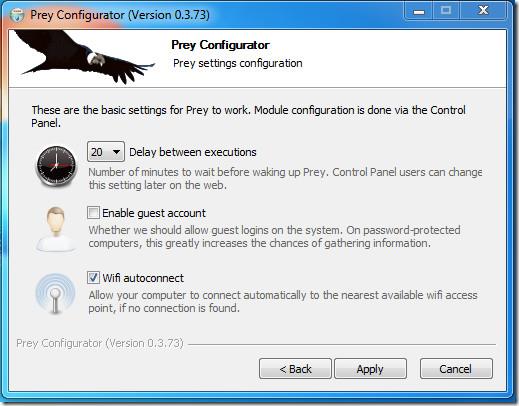

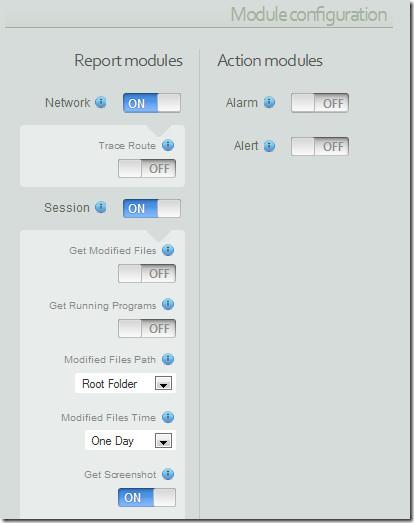

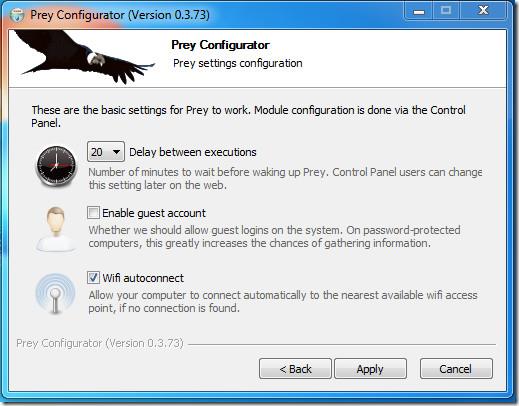

Darüber hinaus können Sie auch einige andere Funktionen des Programms steuern, indem Sie im Dialogfeld „Prey-Konfigurator“ die Option „Prey-Einstellungen verwalten“ auswählen. Die verfügbaren Optionen sind unten aufgeführt.

Mit allen Einstellungen arbeitet Prey unauffällig und sorgt dafür, dass das System bei Diebstahl auffindbar bleibt. Die Software bietet zahlreiche Funktionen, darunter:

- Geolokalisierung (Neue Funktion)

- Automatische WLAN-Verbindung

- Leicht

- Modula Architektur

- Leistungsstarkes Berichtssystem

- Nachrichten-/Alarmsystem

- Vollständiger automatischer Updater

Prey ist plattformübergreifend, d. h. es funktioniert mit allen Betriebssystemen, einschließlich Windows (alle Versionen), Linux und Mac OS X. Es läuft diskret, daher konnte ich die Speichersignatur nicht überprüfen, aber die Software hinterlässt kaum Auswirkungen auf das System. Wir haben Prey unter Windows 7 (32-Bit) getestet.

Laden Sie Prey herunter