Bezpieczeństwo jest często jedną z głównych trosk administratorów sieci. I tak jak istnieją narzędzia, które pomagają nam w prawie wszystkich naszych codziennych zadaniach, istnieją narzędzia, które pomogą nam zabezpieczyć nasze sieci i sprzęt, z którego są wykonane. A dzisiaj przedstawiamy jedne z najlepszych narzędzi do zabezpieczania sieci, jakie moglibyśmy wymyślić.

Nasza lista nie jest kompletna, ponieważ istnieją setki narzędzi, które mogą pomóc w zabezpieczeniu sieci. Wyklucza również oprogramowanie antywirusowe, które mimo że jest związane z bezpieczeństwem, zalicza się do zupełnie innej kategorii narzędzi. Wykluczyliśmy również zapory sieciowe z naszej listy. Te również należą do innej kategorii. Dodaliśmy narzędzia i skanery do oceny luk w zabezpieczeniach, narzędzia szyfrujące, skanery portów itp. W rzeczywistości mieliśmy tylko jedno kryterium włączenia na naszą listę, musiały to być narzędzia związane z bezpieczeństwem. Czyli narzędzia, które mogą pomóc w zwiększeniu bezpieczeństwa lub przetestowaniu i zweryfikowaniu go.

Mamy tak wiele narzędzi do sprawdzenia, że nie będziemy spędzać dużo czasu na teorii. Zaczniemy od bardziej szczegółowych informacji na temat różnych kategorii narzędzi, a następnie przejrzymy same narzędzia.

Różne kategorie narzędzi

Istnieją dosłownie setki różnych narzędzi związanych z bezpieczeństwem sieci. Aby ułatwić porównanie różnych narzędzi, przydatne może być ich kategoryzacja. Jednym z rodzajów narzędzi, które mamy na naszej liście, są event managerowie. Są to narzędzia, które będą reagować na różne zdarzenia dziejące się w Twojej sieci. Często wykrywają te zdarzenia, analizując logi z Twojego sprzętu.

Przydatne są również sniffery pakietów, które pozwalają zagłębić się w ruch i dekodować pakiety, aby zobaczyć zawarty w nich ładunek. Często będą wykorzystywane do dalszego badania zdarzeń związanych z bezpieczeństwem.

Inną ważną kategorią narzędzi są systemy wykrywania i zapobiegania włamaniom. Różnią się one od oprogramowania antywirusowego lub zapory. Działają na obrzeżach sieci, aby wykryć wszelkie próby nieautoryzowanego dostępu i/lub wszelkie złośliwe działania.

Nasza lista zawiera również kilka dziwnych narzędzi, które tak naprawdę nie pasują do konkretnej kategorii, ale naszym zdaniem powinny zostać uwzględnione, ponieważ są naprawdę przydatne.

Najlepsze narzędzia bezpieczeństwa sieci

Prezentując tak obszerną listę narzędzi, które służą bardzo różnym celom, trudno je wymienić w dowolnej kolejności. Wszystkie opisywane tutaj narzędzia są bardzo różne i żadne z nich nie jest obiektywnie lepsze od innych. Postanowiliśmy więc po prostu wymienić je w losowej kolejności.

1. Dziennik SolarWinds i Menedżer zdarzeń (BEZPŁATNA PRÓBNA)

Jeśli jeszcze nie znasz SolarWinds, firma od lat tworzy jedne z najlepszych narzędzi do administrowania siecią. Jego Network Performance Monitor lub jego NetFlow Traffic Analyzer to jedne z najlepszych pakietów monitorowania sieci SNMP oraz kolektorów i analizatorów NetFlow, jakie można znaleźć. SolarWinds tworzy również doskonałe darmowe narzędzia, które odpowiadają na specyficzne potrzeby administratorów sieci i systemów, takie jak doskonały kalkulator podsieci i bardzo dobry serwer TFTP .

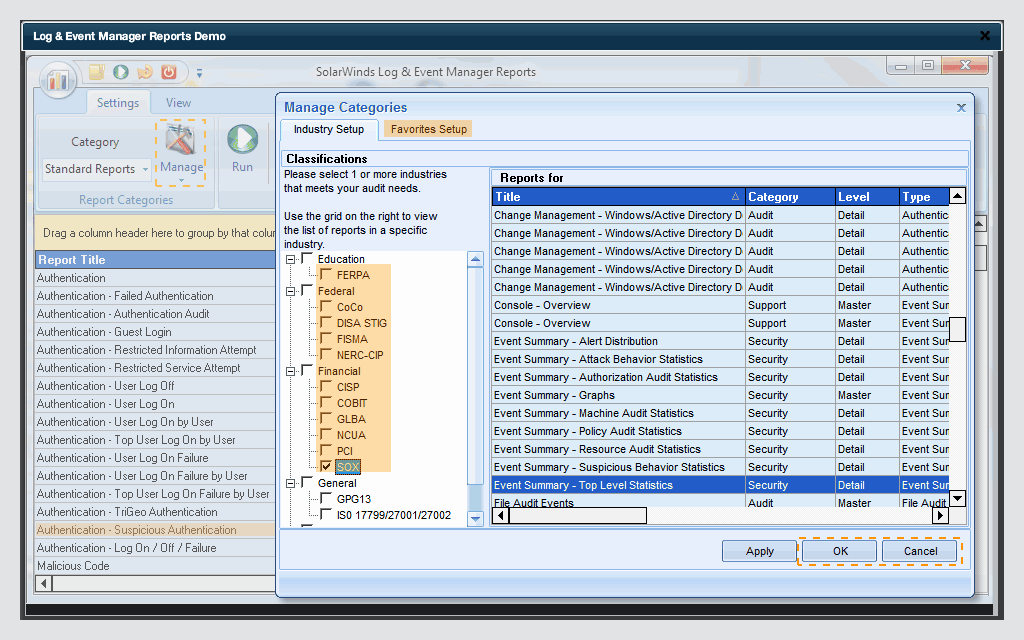

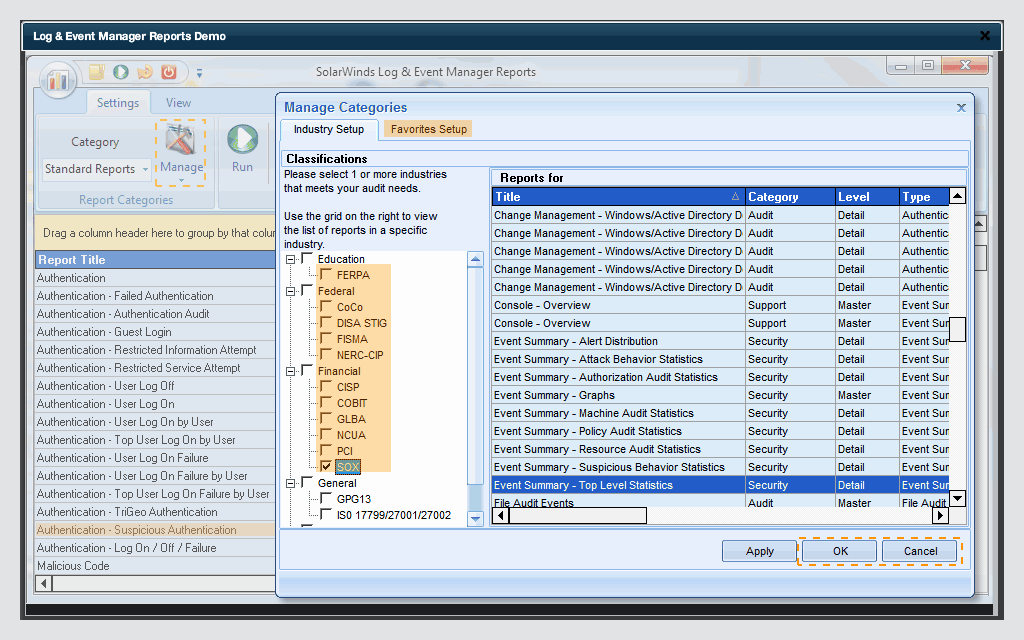

Jeśli chodzi o narzędzia bezpieczeństwa sieci, SolarWinds ma dla Ciebie kilka dobrych produktów. Przede wszystkim jest to Menedżer dzienników i zdarzeń (LEM) . To narzędzie najlepiej jest opisać jako podstawowy system zarządzania informacjami o zabezpieczeniach i zdarzeniami (SIEM). Jest to prawdopodobnie jeden z najbardziej konkurencyjnych systemów SIEM klasy podstawowej na rynku. Produkt SolarWinds ma prawie wszystko, czego można oczekiwać od podstawowego systemu. Narzędzie ma doskonałe funkcje zarządzania logami i korelacji wraz z imponującym silnikiem raportowania.

SolarWinds Log and Event Manager oferuje również doskonałe funkcje reagowania na zdarzenia. Jego system czasu rzeczywistego zareaguje na każde wykryte zagrożenie. Narzędzie opiera się na zachowaniu, a nie na sygnaturze, dzięki czemu doskonale nadaje się do ochrony przed exploitami dnia zerowego i nieznanymi przyszłymi zagrożeniami bez konieczności ciągłego aktualizowania narzędzia. SolarWinds LEM i posiada imponującą deskę rozdzielczą, która jest prawdopodobnie jego najlepszym atutem. Jego prosta konstrukcja oznacza, że nie będziesz mieć problemów z szybką identyfikacją anomalii.

Ceny SolarWinds Log i Event Manager zaczynają się od 4 585 USD. A jeśli chcesz spróbować przed zakupem, dostępna jest bezpłatna, w pełni funkcjonalna 30-dniowa wersja próbna .

BEZPŁATNA WERSJA PRÓBNA : DZIENNIK SOLARWIND I MENEDŻER ZDARZEŃ

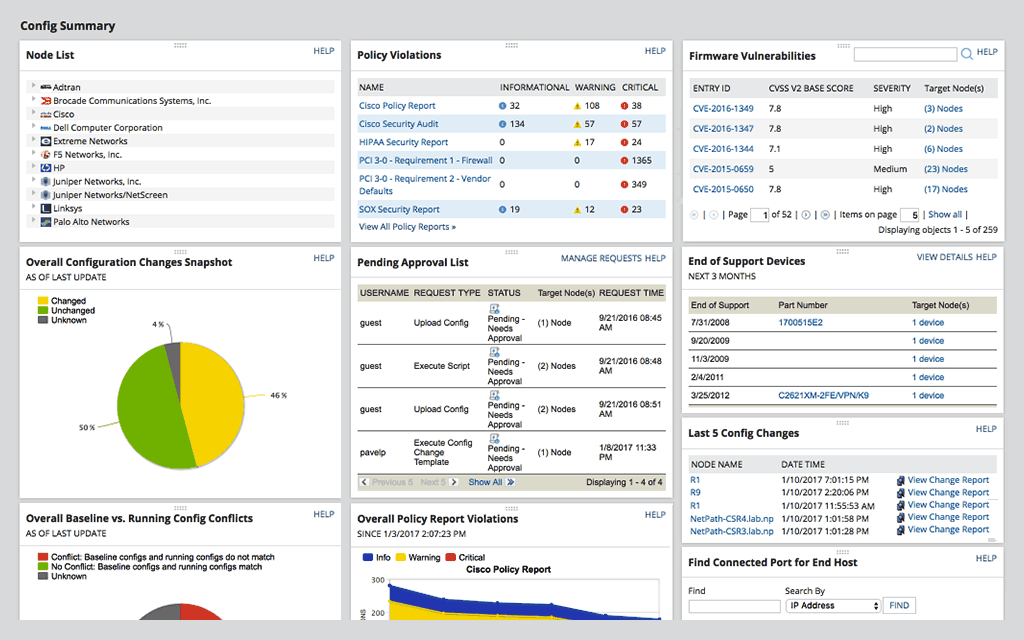

2. Menedżer konfiguracji sieci SolarWinds (BEZPŁATNA PRÓBNA)

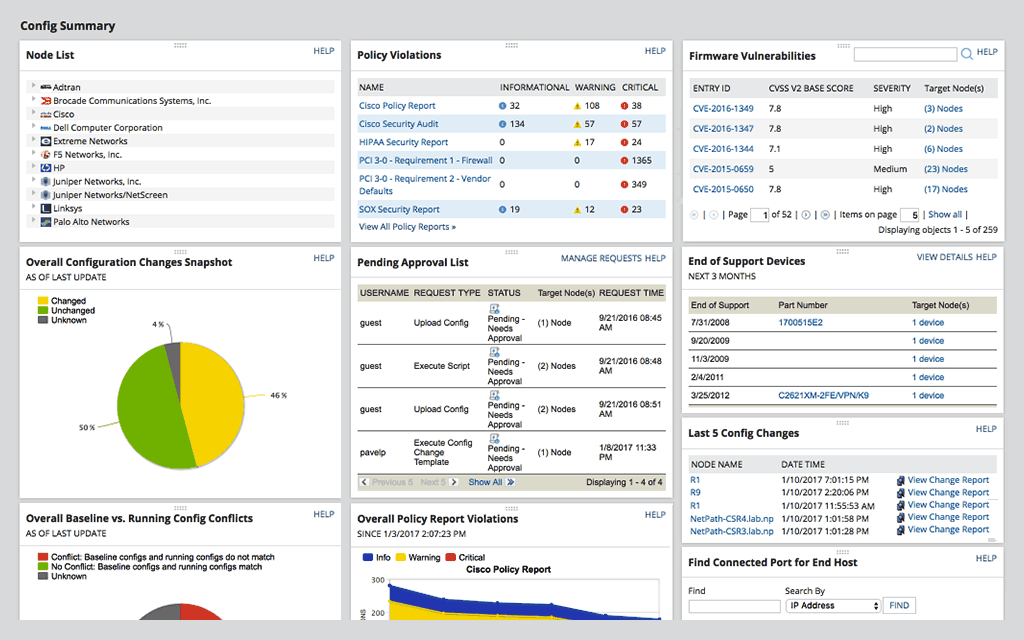

SolarWinds tworzy również kilka innych narzędzi związanych z bezpieczeństwem sieci. Na przykład menedżer konfiguracji sieci SolarWinds pozwoli Ci upewnić się, że wszystkie konfiguracje sprzętu są ustandaryzowane. Umożliwi Ci przesyłanie zbiorczych zmian konfiguracji do tysięcy urządzeń sieciowych. Z punktu widzenia bezpieczeństwa wykryje nieautoryzowane zmiany, które mogą być oznaką złośliwego manipulowania konfiguracją.

Narzędzie może pomóc w szybkim odzyskaniu sprawności po awariach poprzez przywrócenie poprzednich konfiguracji. Możesz także użyć jego funkcji zarządzania zmianami, aby szybko zidentyfikować zmiany w pliku konfiguracyjnym i wyróżnić zmiany. Co więcej, to narzędzie pozwoli Ci wykazać zgodność i przejść audyty regulacyjne dzięki wbudowanym raportom zgodnym ze standardami branżowymi.

Ceny za menedżera konfiguracji sieci SolarWinds zaczynają się od 2 895 USD i różnią się w zależności od liczby zarządzanych węzłów. Dostępna jest bezpłatna, w pełni funkcjonalna 30-dniowa wersja próbna .

BEZPŁATNA PRÓBA: MENEDŻER KONFIGURACJI SIECI SOLARWINDS

3. SolarWinds Tracker urządzenia użytkownika (BEZPŁATNA PRÓBNA)

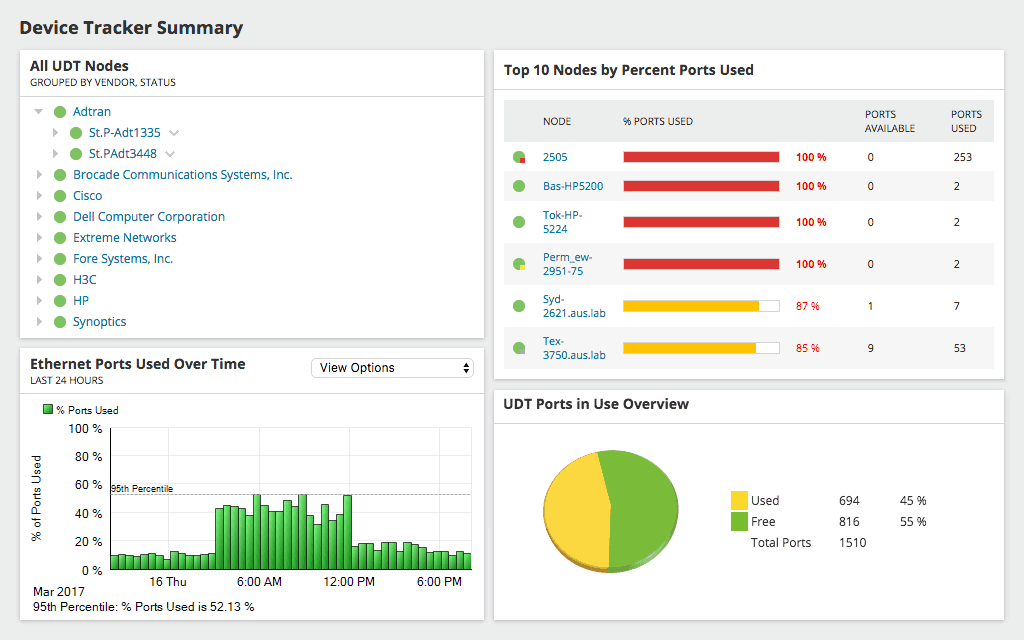

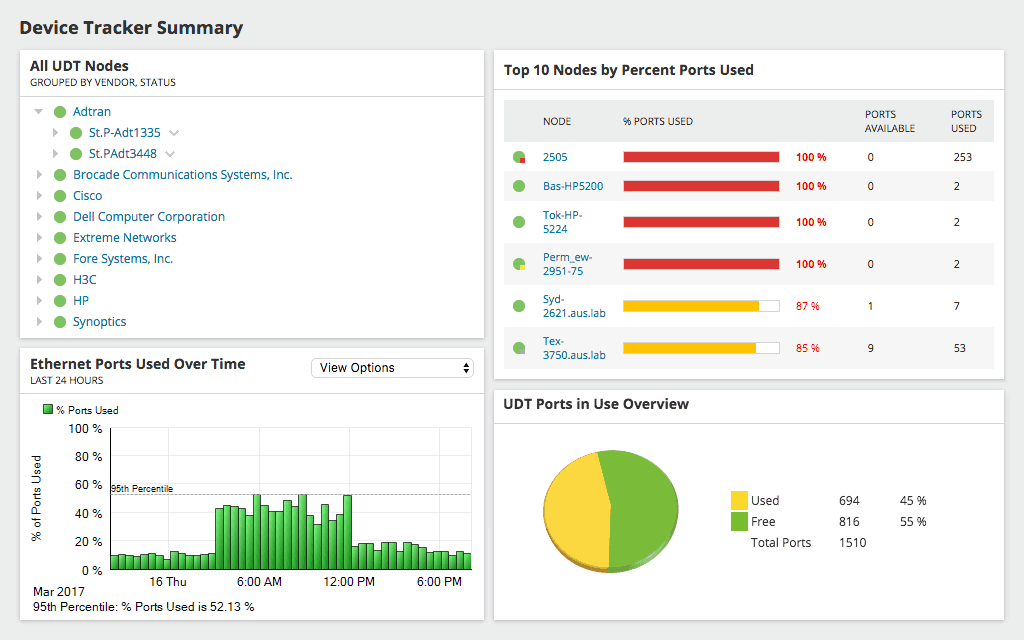

Device SolarWinds Użytkownik Tracker jest kolejnym narzędziem bezpieczeństwa sieci must-have. Może poprawić bezpieczeństwo IT, wykrywając i śledząc użytkowników i urządzenia końcowe. Zidentyfikuje, które porty przełącznika są w użyciu i określi, które porty są dostępne w wielu sieciach VLAN.

W przypadku podejrzenia złośliwej aktywności na określonym urządzeniu końcowym lub danym użytkowniku narzędzie pozwoli Ci szybko określić lokalizację urządzenia lub użytkownika. Wyszukiwania mogą opierać się na nazwach hostów, adresach IP/MAC lub nazwach użytkowników. Wyszukiwanie można nawet rozszerzyć, sprawdzając przeszłe połączenia podejrzanego urządzenia lub użytkownika.

Device SolarWinds Użytkownik Tracker jest wyceniony zaczynając się od 1 $ 895 i zależy od liczby portów śledzić. Podobnie jak w przypadku większości produktów SolarWinds, dostępna jest bezpłatna 30-dniowa wersja próbna z pełnymi funkcjami .

BEZPŁATNA PRÓBA: ŚLEDZENIE URZĄDZENIA UŻYTKOWNIKA SOLARWINDS

4. Wireshark

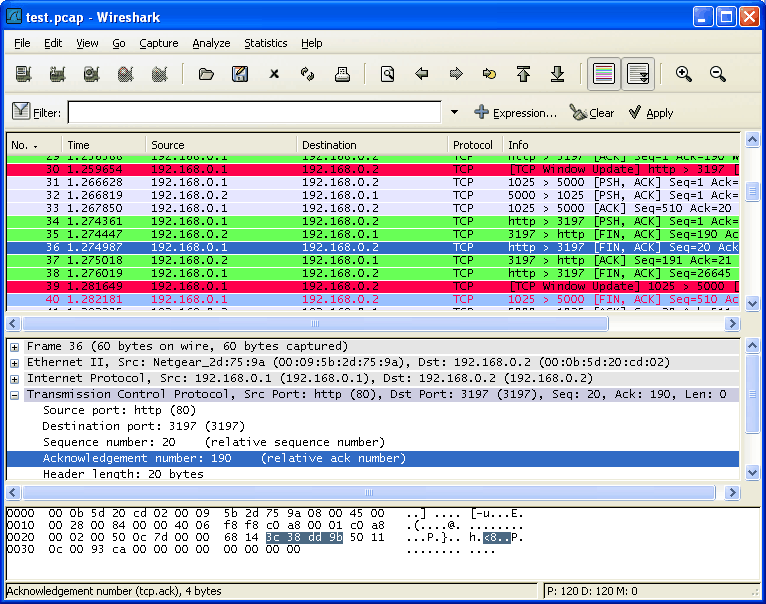

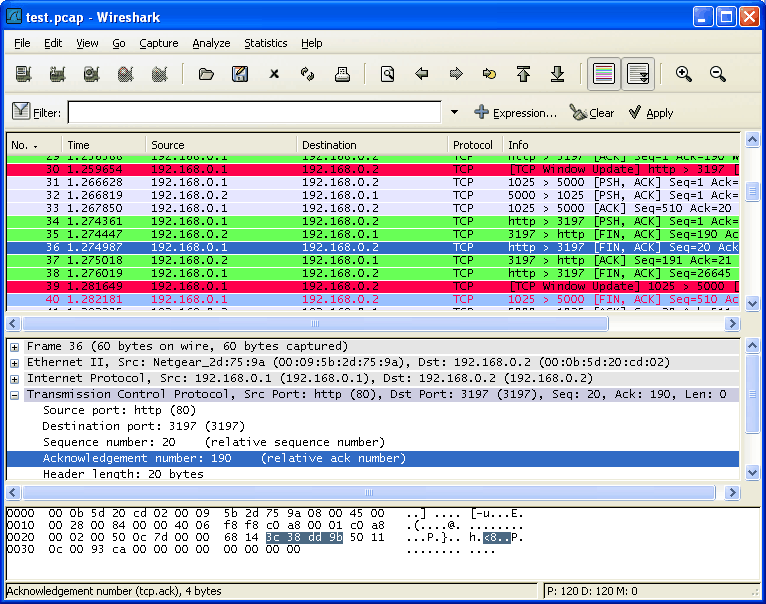

Stwierdzenie, że Wireshark jest tylko narzędziem bezpieczeństwa sieci, jest rażącym niedopowiedzeniem. Jest to zdecydowanie najlepszy pakiet do przechwytywania i analizy pakietów, jaki możemy znaleźć w dzisiejszych czasach. Jest to narzędzie, którego możesz użyć do przeprowadzenia dogłębnej analizy ruchu sieciowego. Umożliwi przechwytywanie ruchu i dekodowanie każdego pakietu, pokazując dokładnie, co zawiera.

Wireshark stał się de facto standardem i większość innych narzędzi ma tendencję do naśladowania go. Możliwości analityczne tego narzędzia są tak potężne, że wielu administratorów będzie używać Wireshark do analizowania przechwyconych danych wykonanych przy użyciu innych narzędzi. W rzeczywistości jest to tak powszechne, że po uruchomieniu wyświetli monit o otwarcie istniejącego pliku przechwytywania lub rozpoczęcie przechwytywania ruchu. Ale największą siłą tego narzędzia są jego filtry. Z łatwością pozwolą Ci skoncentrować się na dokładnie odpowiednich danych.

Pomimo stromej krzywej uczenia się (kiedyś uczestniczyłem w trzydniowych zajęciach na temat tego, jak z niego korzystać) Wireshark jest warty nauki. Okaże się bezcenne niezliczoną ilość razy. Jest to bezpłatne narzędzie o otwartym kodzie źródłowym, które zostało przeniesione do prawie każdego systemu operacyjnego. Można go pobrać bezpośrednio ze strony internetowej Wireshark .

5. Nessus Profesjonalny

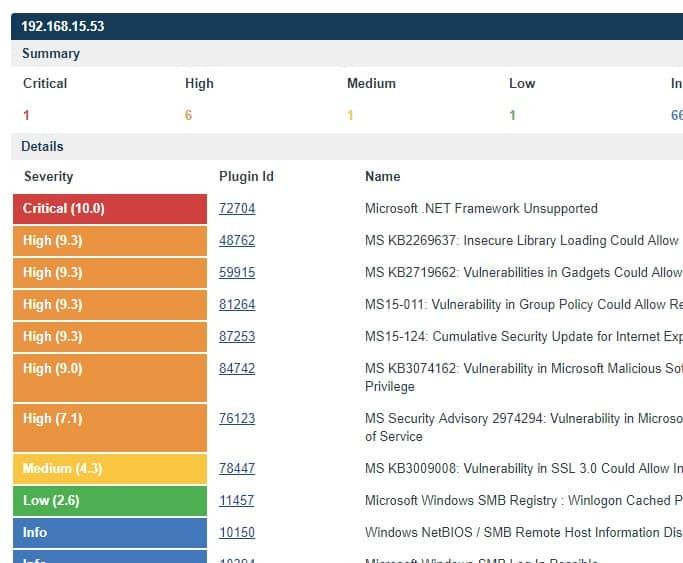

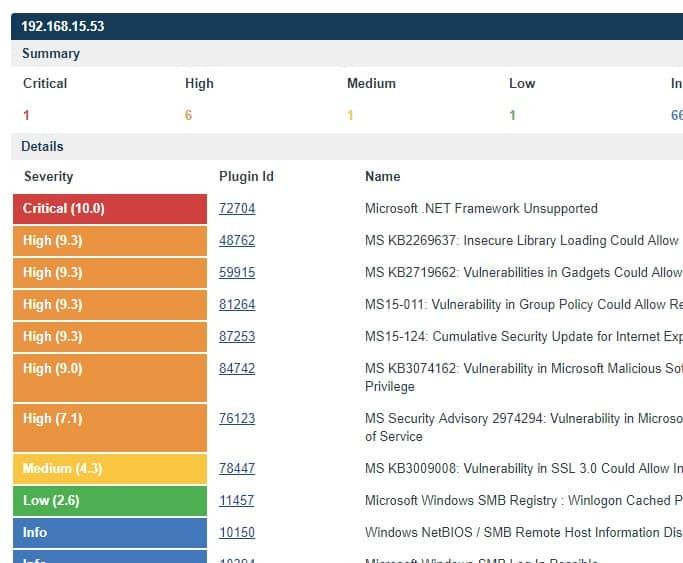

Nessus Professional to jedno z najczęściej stosowanych w branży rozwiązań do oceny, służących do identyfikowania luk w zabezpieczeniach, problemów z konfiguracją i złośliwego oprogramowania, których atakujący używają w celu uzyskania nieautoryzowanego dostępu do sieci. Jest używany przez miliony specjalistów ds. cyberbezpieczeństwa, dając im spojrzenie z zewnątrz na bezpieczeństwo ich sieci. Nessus Professional oferuje również ważne wskazówki dotyczące poprawy bezpieczeństwa sieci.

Nessus Professional ma jeden z najszerszych zasięgów na scenie zagrożeń. Posiada najnowszą inteligencję i łatwy w użyciu interfejs. Szybkie aktualizacje są również jedną z doskonałych funkcji narzędzia. Nessus Professional zapewnia skuteczny i kompleksowy pakiet do skanowania podatności .

Nessus Professional działa w oparciu o subskrypcję i kosztuje 2 190 USD rocznie. Jeśli wolisz wypróbować produkt przed zakupem subskrypcji, możesz uzyskać bezpłatną wersję próbną, która trwa tylko 7 dni.

6. Parskać

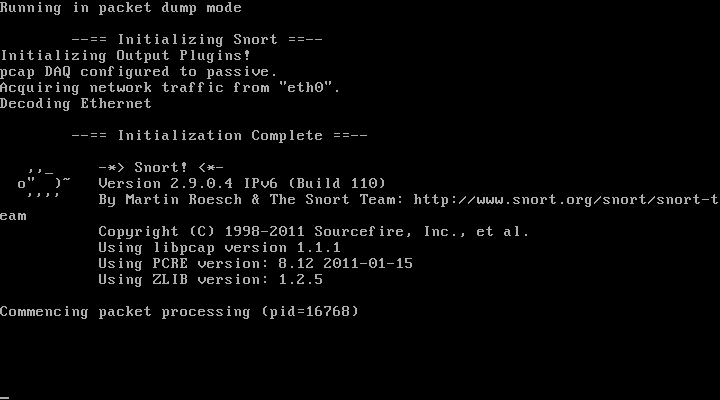

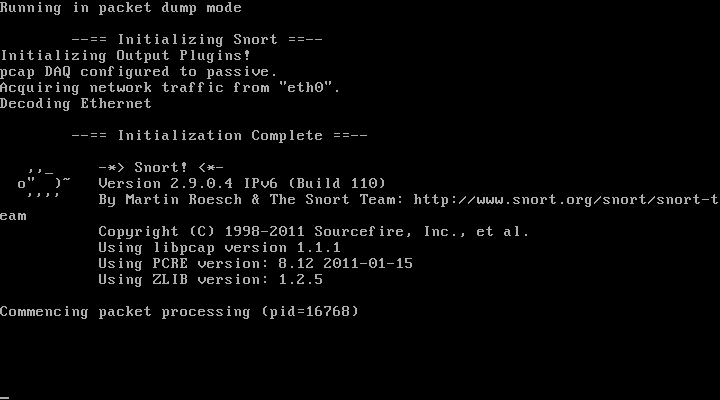

Snort to jeden z najbardziej znanych systemów wykrywania włamań o otwartym kodzie źródłowym(IDS). Został stworzony w 1998 roku, a od 2013 roku jest własnością Cisco System. W 2009 roku Snort wszedł do Galerii Sław Open Source InfoWorld jako jedno z „ największych oprogramowania open source wszech czasów ”. Tak to jest dobre.

Snort ma trzy tryby działania: sniffer, rejestrator pakietów i wykrywanie włamań do sieci. Tryb sniffer służy do odczytywania pakietów sieciowych i wyświetlania ich na ekranie. Tryb rejestratora pakietów jest podobny, ale pakiety są rejestrowane na dysku. Najciekawszy jest tryb wykrywania włamań. Narzędzie monitoruje ruch sieciowy i analizuje go pod kątem zdefiniowanego przez użytkownika zestawu reguł. Następnie można wykonać różne akcje w zależności od zidentyfikowanego zagrożenia.

Snort może być używany do wykrywania różnych typów sond lub ataków, w tym prób odcisków palców systemu operacyjnego, ataków na semantyczne adresy URL, przepełnienia bufora, sond blokujących wiadomości serwera i skanowania portów stealth. Snort można pobrać z własnej strony internetowej .

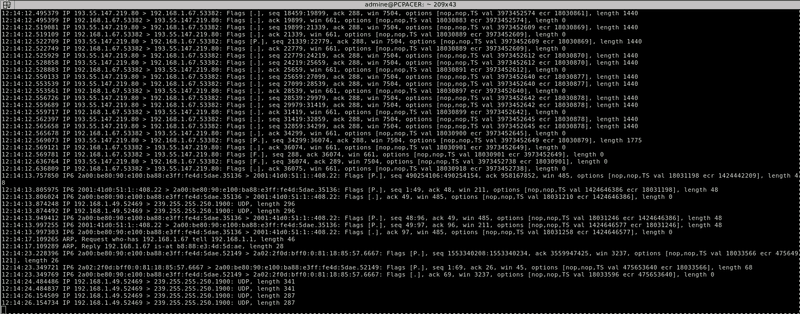

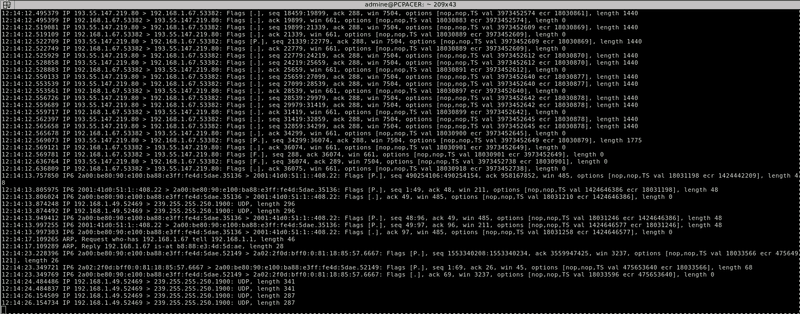

7. Zrzut TCP

Tcpdump to oryginalny sniffer pakietów. Wydany po raz pierwszy w 1987 roku, od tego czasu był utrzymywany i aktualizowany, ale pozostaje zasadniczo niezmieniony, przynajmniej w sposób, w jaki jest używany. To narzędzie typu open source jest preinstalowane w prawie każdym systemie operacyjnym *nix i stało się standardowym narzędziem do szybkiego przechwytywania pakietów. Wykorzystuje bibliotekę libpcap – również open-source – do faktycznego przechwytywania pakietów.

Domyślnie. tcpdump przechwytuje cały ruch na określonym interfejsie i „zrzuca” go – stąd nazwa – na ekranie. Jest to podobne do trybu sniffer Snorta. Zrzut można również przesłać do pliku przechwytywania — zachowując się jak tryb rejestratora pakietów Snorta — i przeanalizować później za pomocą dowolnego dostępnego narzędzia. Wireshark jest często używany do tego celu.

Siłą klucza T cpdump jest możliwość zastosowania filtrów przechwytywania i przesyłania danych wyjściowych do grep — innego popularnego narzędzia wiersza poleceń systemu Unix — w celu uzyskania jeszcze większego filtrowania. Ktoś z dobrą znajomością tcpdump , grep i powłoki poleceń może z łatwością precyzyjnie przechwycić ruch odpowiedni dla każdego zadania debugowania.

8. Kismet

Kismet to wykrywacz sieci, sniffer pakietów i system wykrywania włamań dla bezprzewodowych sieci LAN. Będzie działać z każdą kartą bezprzewodową, która obsługuje tryb monitorowania surowego i może sniffować ruch 802.11a, 802.11b, 802.11g i 802.11n. Narzędzie może działać pod Linuksem, FreeBSD, NetBSD, OpenBSD i OS X. Niestety wsparcie dla Windows jest bardzo ograniczone, głównie dlatego, że tylko jedna bezprzewodowa karta sieciowa dla Windows obsługuje tryb monitorowania.

To darmowe oprogramowanie jest wydawane na licencji Gnu GPL. Różni się od innych czujek sieci bezprzewodowych tym, że pracuje pasywnie. Oprogramowanie może wykryć obecność zarówno bezprzewodowych punktów dostępowych, jak i klientów bez wysyłania żadnego możliwego do zalogowania pakietu. I skojarzy je również ze sobą. Ponadto Kismet jest najczęściej używanym narzędziem do bezprzewodowego monitorowania typu open source.

Kismet zawiera również podstawowe funkcje wykrywania włamań bezprzewodowych i może wykrywać aktywne programy sniffingu bezprzewodowego, a także szereg ataków na sieć bezprzewodową.

9 Nikto

Nikto to skaner serwera internetowego o otwartym kodzie źródłowym. Przeprowadzi szeroką gamę testów na serwerach internetowych, testując wiele elementów, w tym ponad 6700 potencjalnie niebezpiecznych plików i programów. Narzędzie sprawdzi przestarzałe wersje ponad 1250 serwerów i zidentyfikuje problemy specyficzne dla wersji na ponad 270 serwerach. Może również sprawdzać elementy konfiguracji serwera, takie jak obecność wielu plików indeksu, opcje serwera HTTP, a także próbuje zidentyfikować zainstalowane serwery internetowe i oprogramowanie.

Nikto jest stworzony raczej z myślą o szybkości niż ukryciu. Przetestuje serwer WWW w możliwie najkrótszym czasie, ale jego przejście pojawi się w plikach dziennika i zostanie wykryte przez systemy wykrywania i zapobiegania włamaniom.

Nikto jest wydany na licencji GNU GPL i można go pobrać za darmo ze swojego domu na GitHub .

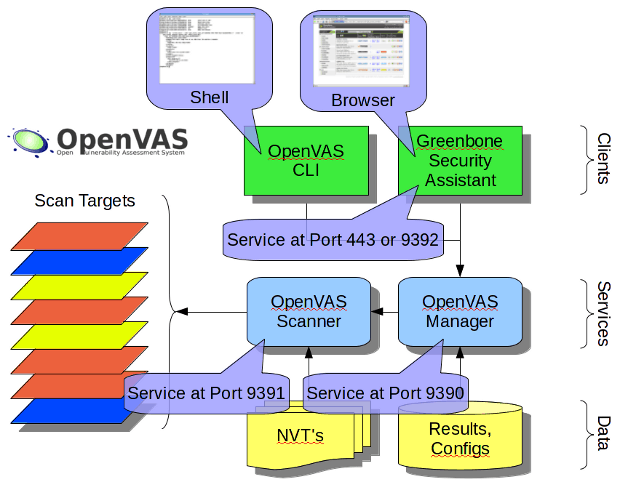

10. Otwórz VAS

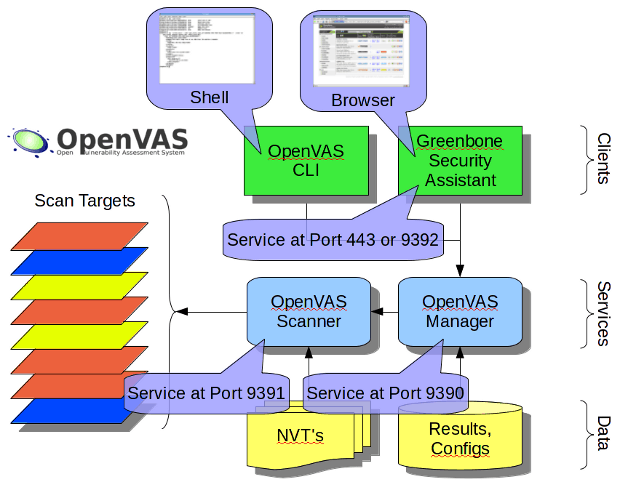

Open Vulnerability Assessment System lub OpenVAS to zestaw narzędzi, który oferuje kompleksowe skanowanie luk w zabezpieczeniach . Jego podstawowa struktura jest częścią rozwiązania do zarządzania podatnościami Greenbone Networks. Jest całkowicie darmowy, a większość jego komponentów jest open-source, chociaż kilka jest zastrzeżonych. Produkt posiada ponad pięćdziesiąt tysięcy testów podatności sieci, które są regularnie aktualizowane.

Istnieją dwa podstawowe komponenty OpenVAS. Po pierwsze, mamy skaner, który zajmuje się faktycznym skanowaniem komputerów docelowych. Drugim składnikiem jest menedżer. Kontroluje skaner, konsoliduje wyniki i przechowuje je w centralnej bazie danych SQL. W tej bazie danych przechowywane są również parametry konfiguracyjne narzędzia. Dodatkowym komponentem jest baza danych Network Vulnerability Tests. Można go zaktualizować z poziomu opłaty Greenborne Community Feed lub Greenborne Security Feed. Ten ostatni jest serwerem płatnej subskrypcji, podczas gdy kanał społeczności jest bezpłatny.

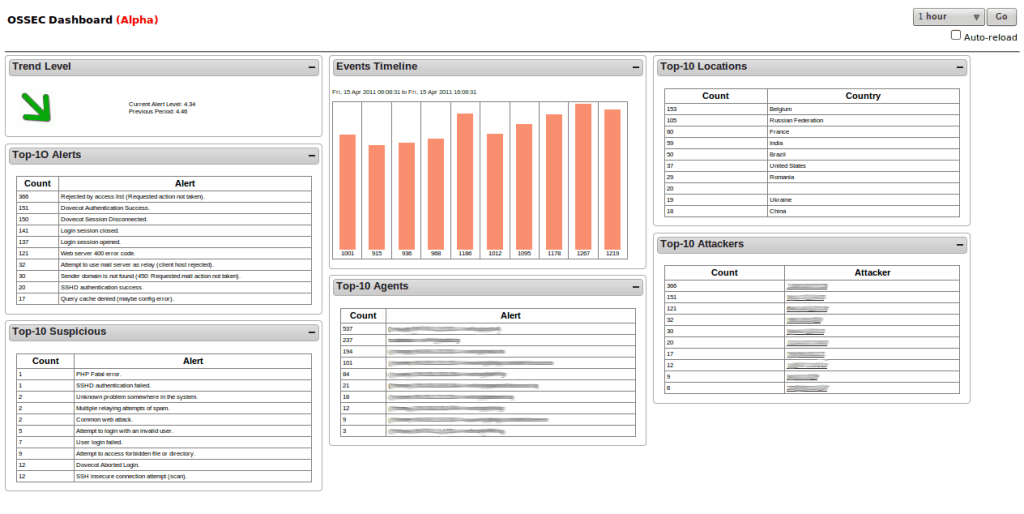

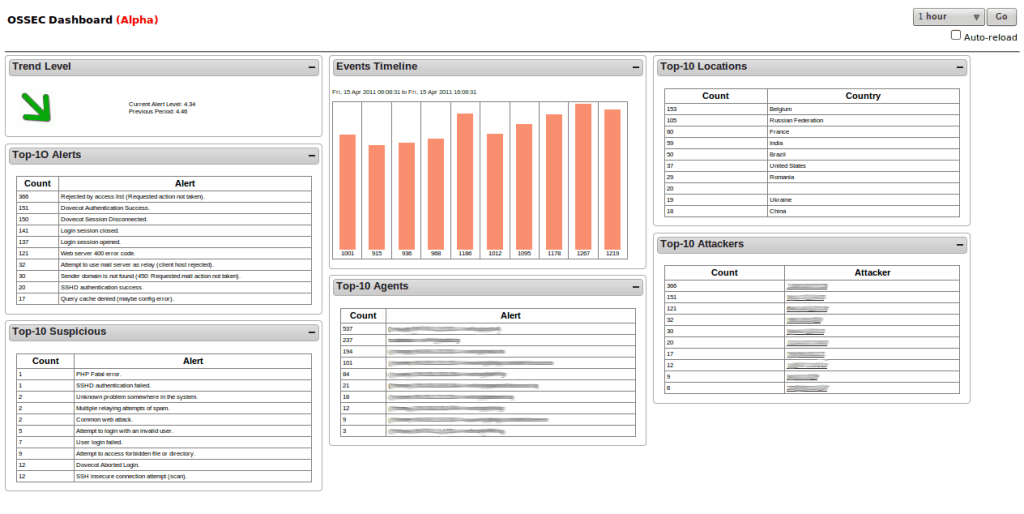

11. OSSEC

OSSEC , co oznacza Open Source SECurity, to oparty na hoście system wykrywania włamań . W przeciwieństwie do IDS opartego na sieci, ten działa bezpośrednio na hostach, które chroni. Produkt należy do firmy Trend Micro, godnej zaufania marki w dziedzinie bezpieczeństwa IT.

Narzędzie to skupia się przede wszystkim na plikach dziennika i konfiguracji na hostach *nix. W systemie Windows obserwuje rejestr w poszukiwaniu nieautoryzowanych modyfikacji i podejrzanych działań. Za każdym razem, gdy wykryjesz coś dziwnego, zostaniesz szybko powiadomiony za pośrednictwem konsoli narzędzia lub e-mailem.

Główną wadą OSSEC – lub dowolnego systemu IDS opartego na hoście – jest to, że musi być zainstalowany na każdym komputerze, który chcesz chronić. Na szczęście to oprogramowanie skonsoliduje informacje z każdego chronionego komputera w scentralizowanej konsoli, co znacznie ułatwi zarządzanie nim. OSSEC działa tylko na *nix. Dostępny jest jednak agent do ochrony hostów z systemem Windows.

OSSEC jest również rozpowszechniany na licencji GNU GPL i można go pobrać z własnej strony internetowej .

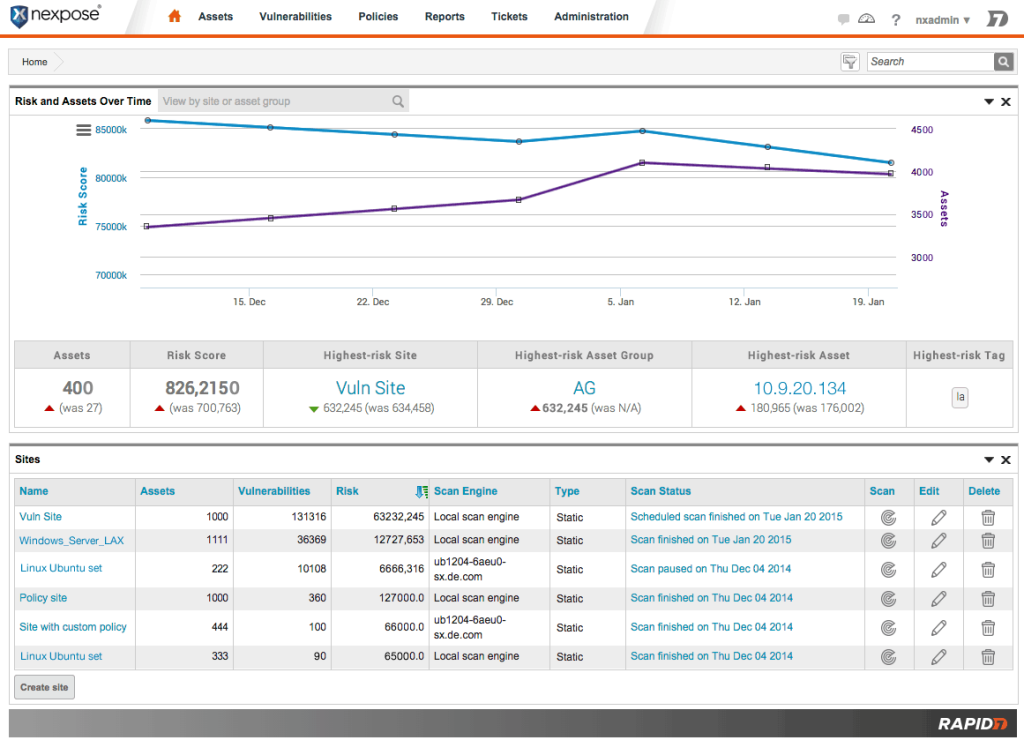

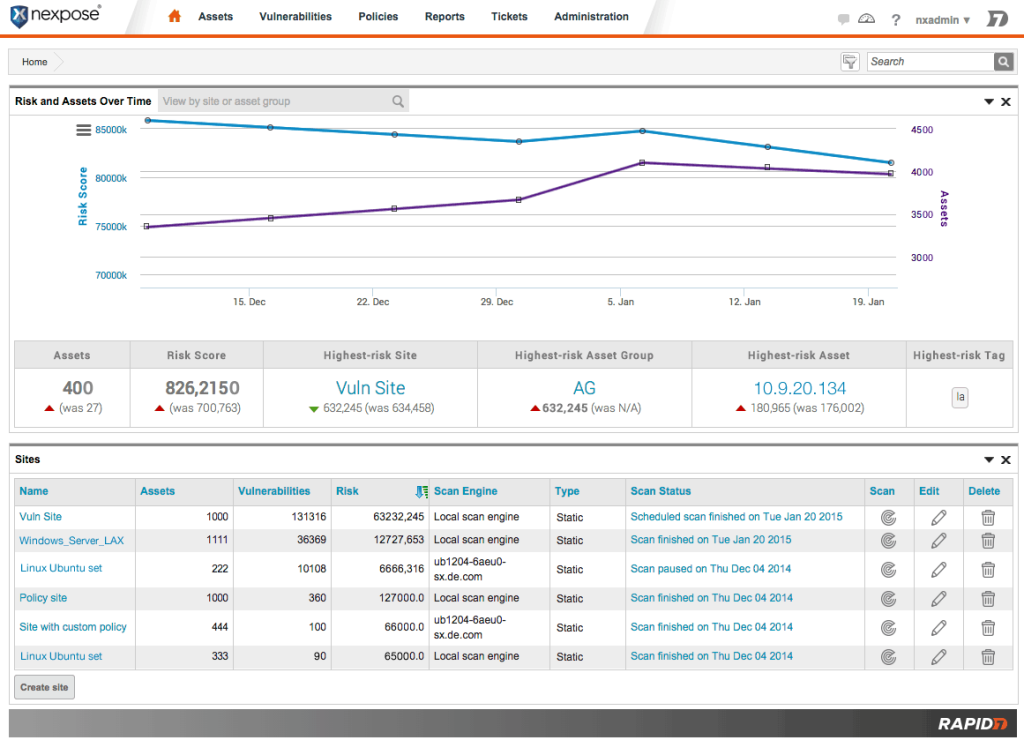

12. Nekspozycja

Nexpose od Rapid7 to kolejne najwyżej oceniane narzędzie do zarządzania podatnościami . Jest to skaner podatności, który obsługuje cały cykl życia zarządzania podatnościami. Zajmie się odkrywaniem, wykrywaniem, weryfikacją, klasyfikacją ryzyka, analizą wpływu, raportowaniem i łagodzeniem. Interakcja użytkownika jest obsługiwana za pośrednictwem interfejsu internetowego.

Pod względem funkcji jest to bardzo kompletny produkt. Niektóre z jego najciekawszych funkcji obejmują wirtualne skanowanie dla VMware NSX i dynamiczne wykrywanie dla Amazon AWS. Produkt skanuje większość środowisk i może skalować do nieograniczonej liczby adresów IP. Dodaj do tego opcje szybkiego wdrażania, a otrzymasz zwycięski produkt.

Produkt jest dostępny w bezpłatnej edycji społecznościowej z ograniczonym zestawem funkcji. Istnieją również wersje komercyjne, które zaczynają się od 2000 USD na użytkownika rocznie. Aby pobrać pliki i uzyskać więcej informacji, odwiedź stronę główną Nexpose .

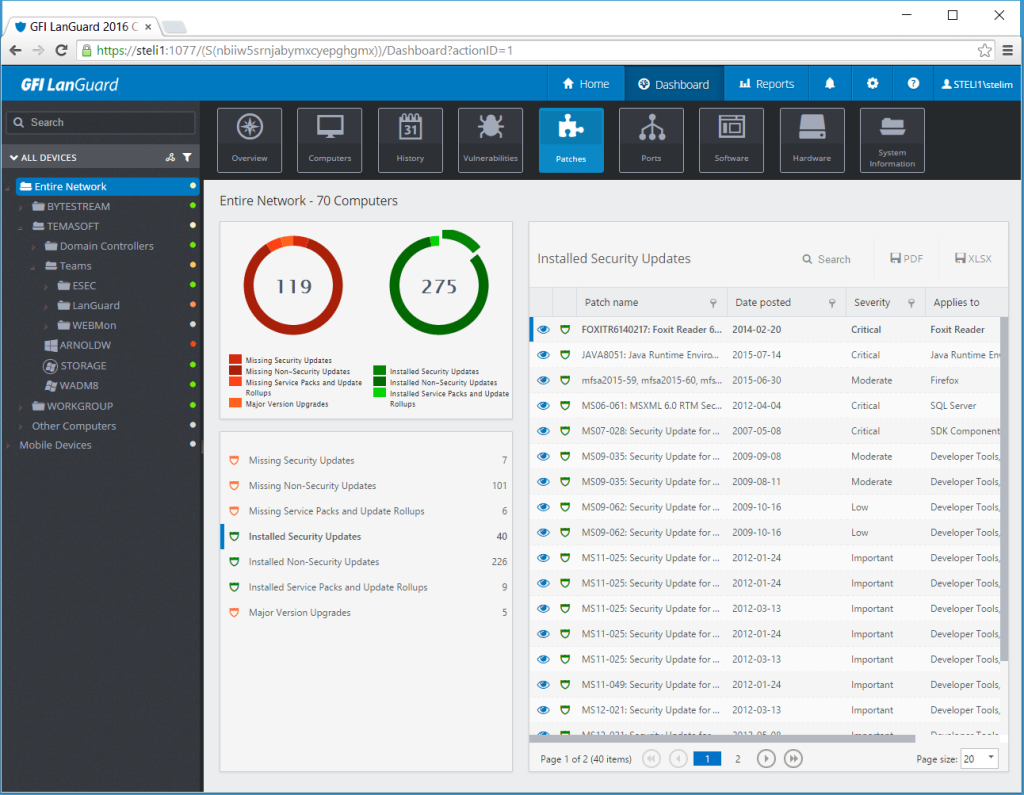

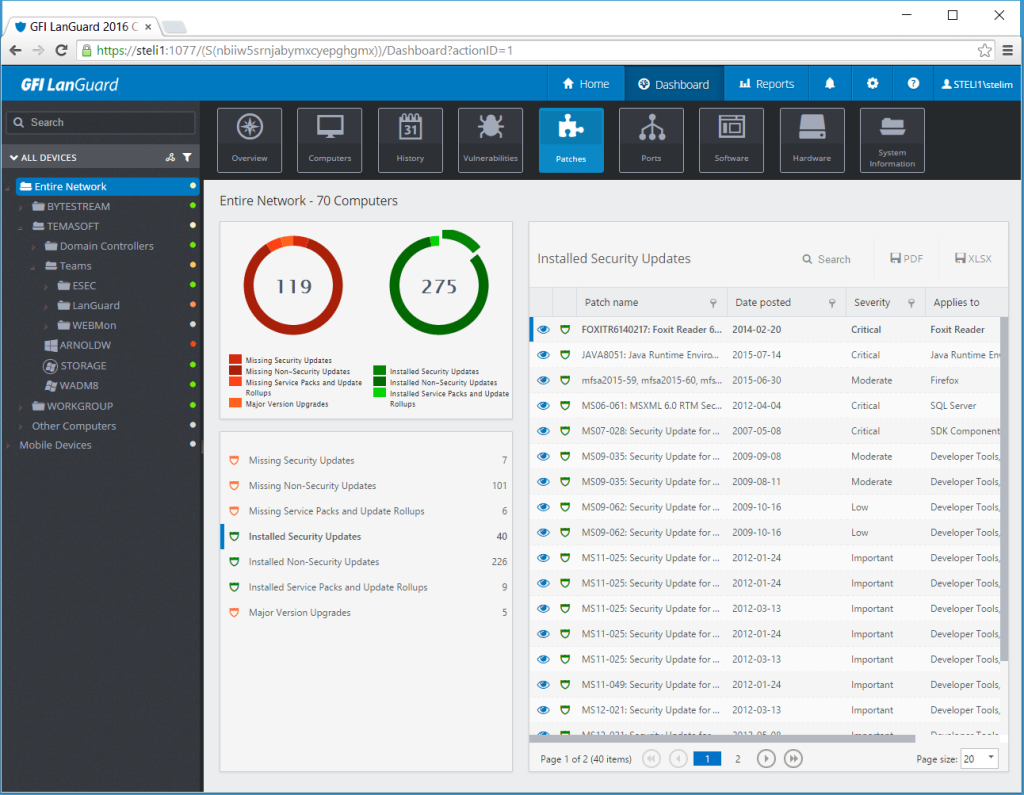

13. GFI LanGuard

GFI Languard twierdzi, że jest „najlepszym rozwiązaniem bezpieczeństwa IT dla biznesu”. Jest to narzędzie, które może pomóc w skanowaniu sieci w poszukiwaniu luk, zautomatyzowaniu łatania i osiągnięciu zgodności. Oprogramowanie obsługuje nie tylko komputerowe i serwerowe systemy operacyjne, ale także Android czy iOS. GFI Languard przeprowadza sześćdziesiąt tysięcy testów podatności i zapewnia, że Twoje urządzenia są aktualizowane najnowszymi łatami i aktualizacjami.

Intuicyjny pulpit raportowania GFI Languard jest bardzo dobrze wykonany, podobnie jak zarządzanie aktualizacjami definicji wirusów, które działa ze wszystkimi głównymi dostawcami oprogramowania antywirusowego. To narzędzie będzie łatało nie tylko systemy operacyjne, ale także przeglądarki internetowe i kilka innych aplikacji innych firm. Posiada również bardzo potężny silnik raportowania internetowego i świetną skalowalność. GFI Languard oceni luki w zabezpieczeniach komputerów, ale także szerokiej gamy urządzeń sieciowych, takich jak przełączniki, routery, punkty dostępowe i drukarki.

Struktura cenowa GFI Languard jest dość złożona. Oprogramowanie jest oparte na subskrypcji i musi być odnawiane co roku. Dla użytkowników, którzy wolą wypróbować narzędzie przed zakupem, dostępna jest bezpłatna wersja próbna.

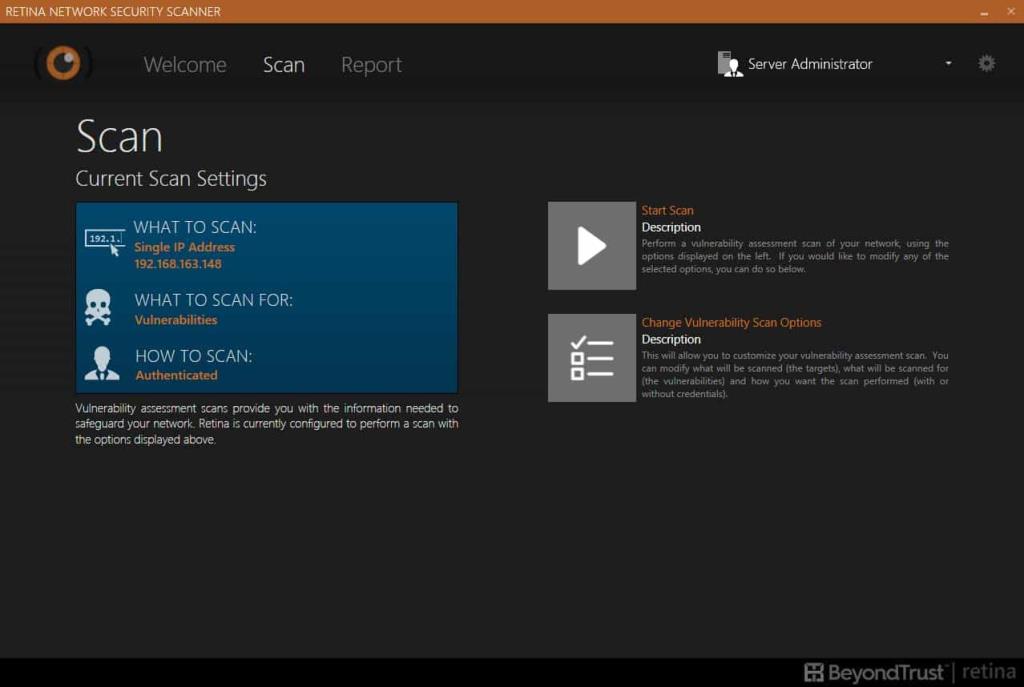

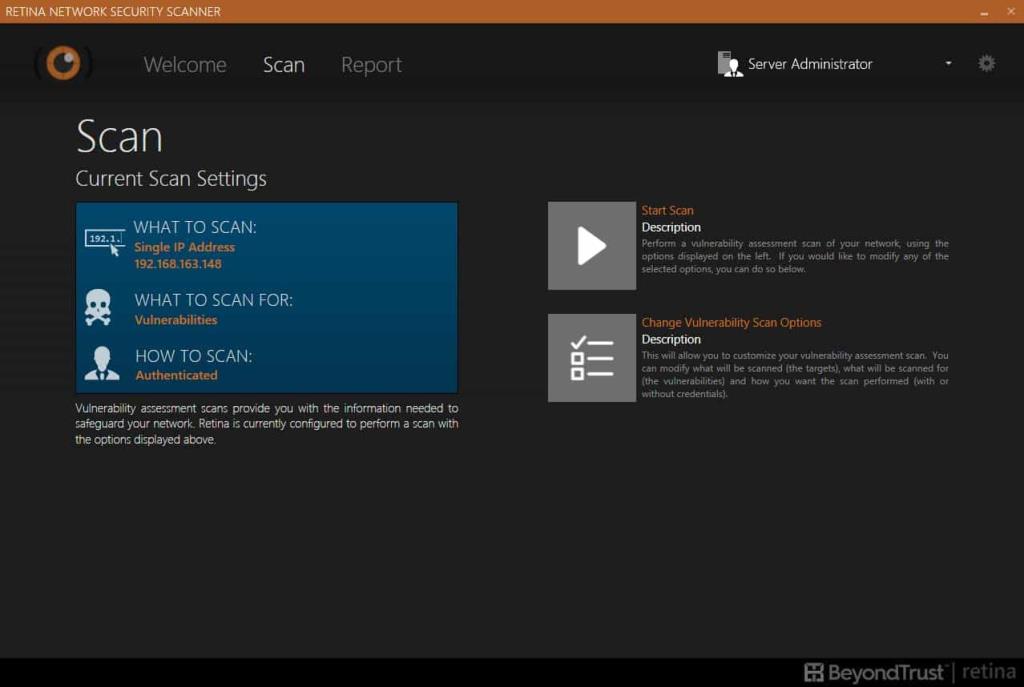

14. Siatkówka

Security Scanner Retina Network od AboveTrust jest jeszcze jeden z najbardziej znanych skanerów podatności . Jest to w pełni funkcjonalny produkt, którego można użyć do oceny brakujących poprawek, luk typu zero-day, niezabezpieczonej konfiguracji i innych luk. Narzędzie posiada intuicyjny interfejs użytkownika. Ponadto. profile użytkowników odpowiadające różnym funkcjom pracy upraszczają obsługę systemu.

Retina Skaner wykorzystuje obszerną bazę danych luk sieciowych, problemy konfiguracyjne oraz brakujących łatek. Baza danych jest aktualizowana automatycznie i obejmuje szeroki zakres systemów operacyjnych, urządzeń, aplikacji i środowisk wirtualnych. Pełny produkt środowisk VMware obejmuje skanowanie wirtualnych obrazów online i offline, skanowanie aplikacji wirtualnych oraz integrację z vCenter.

Retina skaner jest dostępny tylko w subskrypcji w cenie $ 1 870 / rok dla nieograniczonej adresy IP liczyć. Można również uzyskać bezpłatną 30-dniową wersję próbną.