ITIL jest stosunkowo rozpowszechnionym i bardzo dokładnym frameworkiem do zarządzania usługami IT. Pochodzi z Wielkiej Brytanii i ma służyć zarówno rządowi, jak i prywatnym firmom, jest to zestaw wysoce ustrukturyzowanych procesów, zaleceń i praktyk. Jest podzielony na kilka konkretnych obszarów, a zarządzanie bezpieczeństwem jest tylko jednym z wielu jego aspektów. Ale ponieważ bezpieczeństwo jest tak ważnym tematem — zwłaszcza biorąc pod uwagę współczesną scenę zagrożeń i sposób, w jaki organizacje są stale atakowane przez pozbawionych skrupułów hakerów — postanowiliśmy przyjrzeć się jednemu z najlepszych narzędzi do zarządzania bezpieczeństwem ITIL.

Zaczniemy od bardziej szczegółowego wyjaśnienia, czym jest ITIL, zanim przejdziemy do konkretnego obszaru zarządzania bezpieczeństwem ITIL. Następnie przedstawimy pojęcie informacji o zabezpieczeniach i zarządzania zdarzeniami, opiszemy, z czego się składa, i wyjaśnimy, jak może się odnosić do zarządzania bezpieczeństwem ITIL. W końcu przejdziemy do interesującej części i przedstawimy krótki przegląd niektórych z najlepszych narzędzi do zarządzania bezpieczeństwem ITIL, opisując najlepsze cechy i funkcjonalność każdego narzędzia.

ITIL w pigułce

ITIL, który kiedyś oznaczał Bibliotekę Infrastruktury Technologii Informatycznych, rozpoczął się już w latach 80. jako wysiłek brytyjskiej Centralnej Agencji ds. Komputerów i Telekomunikacji (CCTA) mający na celu opracowanie zestawu zaleceń i standardowych praktyk dotyczących zarządzania usługami IT w rządzie i również sektor prywatny. Powstał jako zbiór ksiąg, z których każda obejmuje konkretną praktykę w zakresie zarządzania usługami IT i został zbudowany wokół opartego na modelu procesu widoku kontrolingu i zarządzania operacjami.

Początkowo składał się z ponad 30 tomów, później został nieco uproszczony, a usługi zostały pogrupowane, zmniejszając liczbę tomów do 5. Nadal jest w ciągłej ewolucji, a najnowsza wersja książki Foundation została opublikowana w lutym ubiegłego roku, ITIL grupuje różne elementy zarządzania usługami IT w praktyce, przy czym ITIL Security Management jest tylko jednym z wielu.

Informacje o zarządzaniu bezpieczeństwem ITIL

Proces ITIL Zarządzania Bezpieczeństwem „opisuje ustrukturyzowane dopasowanie bezpieczeństwa informacji w organizacji zarządzającej”. Jest on w dużej mierze oparty na kodeksie postępowania dla systemu zarządzania bezpieczeństwem informacji (ISMS) znanym obecnie jako ISO/IEC 27001.

Głównym celem zarządzania bezpieczeństwem jest oczywiście zapewnienie odpowiedniego bezpieczeństwa informacji. A z kolei nadrzędnym celem bezpieczeństwa informacji jest ochrona zasobów informacyjnych przed zagrożeniami, a tym samym utrzymanie ich wartości dla organizacji. Zazwyczaj wyraża się to w postaci zapewnienia jej poufności, integralności i dostępności, ale także z powiązanymi właściwościami lub celami, takimi jak autentyczność, odpowiedzialność, niezaprzeczalność i wiarygodność.

Istnieją dwa podstawowe aspekty zarządzania bezpieczeństwem. Przede wszystkim wymagania bezpieczeństwa, które mogą być określone w umowach o poziomie usług (SLA) lub innych wymaganiach określonych w umowach, aktach prawnych oraz politykach wewnętrznych lub zewnętrznych. Drugi aspekt to po prostu podstawowe zabezpieczenia gwarantujące ciągłość zarządzania i obsługi. Jest to poniekąd związane z pierwszym aspektem, ponieważ konieczne jest osiągnięcie uproszczonego zarządzania poziomem usług dla bezpieczeństwa informacji.

Chociaż zarządzanie bezpieczeństwem ITIL to szerokie pojęcie, jest nieco bardziej ograniczone w kontekście narzędzi programowych. Mówiąc o narzędziach do zarządzania bezpieczeństwem, może przyjść na myśl kilka rodzajów narzędzi. Jednak jeden rodzaj wydaje się być ciekawszy od pozostałych: narzędzia do zarządzania informacjami o zabezpieczeniach i zdarzeniami (SIEM).

Przedstawiamy zarządzanie informacjami o zabezpieczeniach i zdarzeniami (SIEM)

W najprostszej postaci Security Information and Event Management to proces zarządzania informacjami i zdarzeniami dotyczącymi bezpieczeństwa. Konkretnie, system SIEM nie zapewnia żadnej rzeczywistej ochrony. Różni się to na przykład od oprogramowania antywirusowego, które aktywnie powstrzymuje wirusy przed infekowaniem chronionych systemów. Głównym celem SIEM jest ułatwienie życia administratorom sieci i zabezpieczeń. Typowy system SIEM po prostu zbiera informacje z różnych systemów — w tym urządzeń sieciowych i innych systemów wykrywania i ochrony. Następnie koreluje wszystkie te informacje, zestawia powiązane zdarzenia i reaguje na znaczące zdarzenia na różne sposoby. Systemy SIEM zawierają również pewną formę raportowania oraz, co ważniejsze, dashboardy i podsystemy alarmowania.

Co znajduje się w systemie SIEM

Systemy SIEM różnią się znacznie w zależności od dostawcy. Istnieje jednak pewna liczba składników, które wydają się być obecne w wielu z nich. Nie wszystkie będą zawierać wszystkie te komponenty, a gdy już to zrobią, mogą działać inaczej. Przyjrzyjmy się bliżej niektórym z najważniejszych i najczęstszych elementów systemów SIEM.

Zbieranie i zarządzanie dziennikami

Zbieranie i zarządzanie dziennikami to bez wątpienia najważniejszy element systemu SIEM. Bez tego nie ma SIEM. Pierwszą rzeczą, jaką musi zrobić system SIEM, jest pozyskiwanie danych dziennika z wielu różnych źródeł. Może go albo ściągnąć — na przykład za pomocą lokalnie zainstalowanego agenta — albo różne urządzenia i systemy mogą przekazać go do narzędzia SIEM.

Ponieważ każdy system ma swój własny sposób kategoryzowania i rejestrowania danych, kolejnym zadaniem narzędzia SIEM jest normalizacja danych i ich ujednolicenie, bez względu na to, z jakiego źródła pochodzą. Sposób wykonania tego kroku różni się głównie w zależności od oryginalnego formatu otrzymanych danych.

Po znormalizowaniu zarejestrowane dane będą często porównywane ze znanymi wzorcami ataków w celu jak najwcześniejszego rozpoznania złośliwego zachowania. Dane można również porównywać z wcześniej zebranymi danymi, pomagając w ten sposób zbudować punkt odniesienia, który jeszcze bardziej poprawi wykrywanie nieprawidłowej aktywności.

Odpowiedź na zdarzenie

Wykrycie zdarzenia to jedno, ale po wykryciu zdarzenia należy rozpocząć pewien proces odpowiedzi. Na tym właśnie polega moduł reakcji na zdarzenia w narzędziu SIEM. Reakcja na zdarzenie może przybierać różne formy. W najbardziej podstawowym wdrożeniu na pulpicie systemu zostanie wygenerowany komunikat ostrzegawczy. Alerty e-mail lub SMS mogą być również generowane jako główna odpowiedź.

Jednak najlepsze systemy SIEM idą o krok dalej i zazwyczaj mogą zainicjować jakiś proces naprawczy. Znowu jest to coś, co może przybierać różne formy. Najlepsze systemy mają kompletny system przepływu pracy z odpowiedziami na incydenty, który można dostosować, zapewniając dokładnie taki rodzaj reakcji, jakiego potrzebujesz. Reakcja na incydent nie musi być jednolita, a różne zdarzenia — lub różne rodzaje zdarzeń — mogą wyzwalać różne procesy. Najlepsze narzędzia SIEM zapewniają pełną kontrolę nad przebiegiem reakcji na incydenty.

Raportowanie

Zbieranie dzienników i zarządzanie nimi oraz system reagowania na zdarzenia to jedno, ale potrzebny jest również inny ważny element: raportowanie. Nawet jeśli jeszcze tego nie wiesz, będziesz potrzebować raportów; prosty i prosty. Kierownicy Twojej organizacji będą potrzebować ich, aby sami przekonali się, że ich inwestycja w system SIEM się opłaca. Ale to nie wszystko, możesz również potrzebować raportów do celów zgodności. Zgodność ze standardami takimi jak PCI DSS, HIPAA lub SOX jest znacznie łatwiejsza, gdy system SIEM może generować raporty zgodności.

Raporty mogą nie być rdzeniem każdego systemu SIEM, ale nadal są jednym z ich podstawowych elementów. W rzeczywistości raportowanie jest jednym z głównych czynników różnicujących konkurencyjne systemy. Raporty są jak cukierki, nigdy nie można mieć ich za dużo. Oceniając systemy, przyjrzyj się, jakie raporty są dostępne i jak wyglądają, i pamiętaj, że najlepsze systemy pozwolą Ci tworzyć niestandardowe raporty.

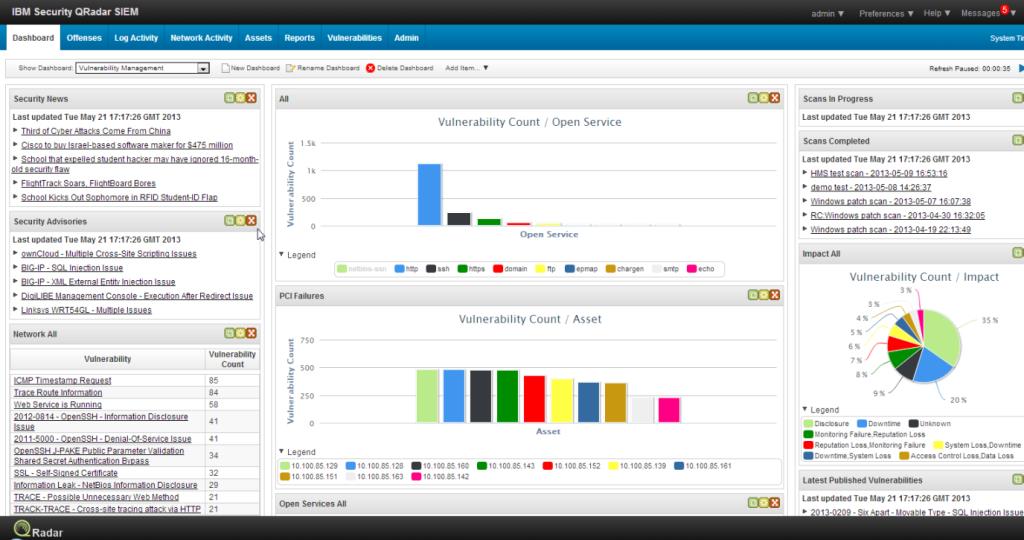

Panel

Ostatnim ważnym elementem większości narzędzi SIEM jest pulpit nawigacyjny. Jest to ważne, ponieważ jest Twoim oknem na stan Twojego systemu SIEM, a co za tym idzie, na bezpieczeństwo Twojego środowiska IT. Moglibyśmy powiedzieć, że pulpity nawigacyjne — z literą S — równie dobrze, jak w niektórych systemach może być dostępnych wiele pulpitów nawigacyjnych. Różni ludzie mają różne priorytety i zainteresowania, a idealny pulpit nawigacyjny dla administratora sieci będzie inny niż dla administratora bezpieczeństwa. Podobnie dyrektor będzie potrzebował zupełnie innego pulpitu nawigacyjnego.

Chociaż nie możemy ocenić systemów SIEM tylko na podstawie liczby oferowanych przez nie pulpitów nawigacyjnych, musisz wybrać taki, który ma potrzebne pulpity nawigacyjne. Jest to zdecydowanie coś, o czym warto pamiętać, oceniając dostawców. Podobnie jak w przypadku raportów, najlepsze narzędzia pozwalają na tworzenie dostosowanych pulpitów nawigacyjnych według własnych upodobań.

Używanie SIEM jako narzędzia do zarządzania bezpieczeństwem ITIL

Bez względu na to, jak złożona może być koncepcja zarządzania bezpieczeństwem w kontekście struktury ITIL. W rzeczywistości sprowadza się to do jednego głównego celu: zapewnienia bezpieczeństwa danych. I chociaż cały paradygmat zarządzania bezpieczeństwem IT ma kilka różnych aspektów, jeśli chodzi o narzędzia programowe, z których można korzystać, wydaje się, że nie ma pakietu oprogramowania do zarządzania bezpieczeństwem ITIL. Z drugiej strony istnieje niezliczona ilość ofert różnych producentów oprogramowania narzędzi mających na celu zapewnienie bezpieczeństwa Twoich danych.

Widzieliśmy również, jak narzędzia SIEM mają podobny cel, jakim jest zachowanie bezpieczeństwa danych. Naszym zdaniem jest to ten wspólny cel, który czyni je jednym z najlepszych narzędzi do zarządzania bezpieczeństwem IT. Należy jednak pamiętać, że praktyka zarządzania bezpieczeństwem ITIL wykracza daleko poza SIEM i choć są dobrym punktem wyjścia, stanowią jedynie część rozwiązania, choć ważną.

Najlepsze narzędzia do zarządzania bezpieczeństwem ITIL

Ponieważ ustaliliśmy, że najlepszymi narzędziami do zarządzania bezpieczeństwem ITIL są rzeczywiście narzędzia SIEM, przeszukaliśmy rynek w poszukiwaniu najlepszych z nich. Znaleźliśmy wiele różnych narzędzi niektórych z najbardziej znanych organizacji. Wszystkie narzędzia z naszej listy mają wszystkie główne funkcje, których można oczekiwać od narzędzia do zarządzania bezpieczeństwem. Wybór tego, który najlepiej odpowiada Twoim potrzebom, jest często kwestią osobistego gustu. A może jedno z narzędzi ma unikalną funkcję, która przemawia do Ciebie.

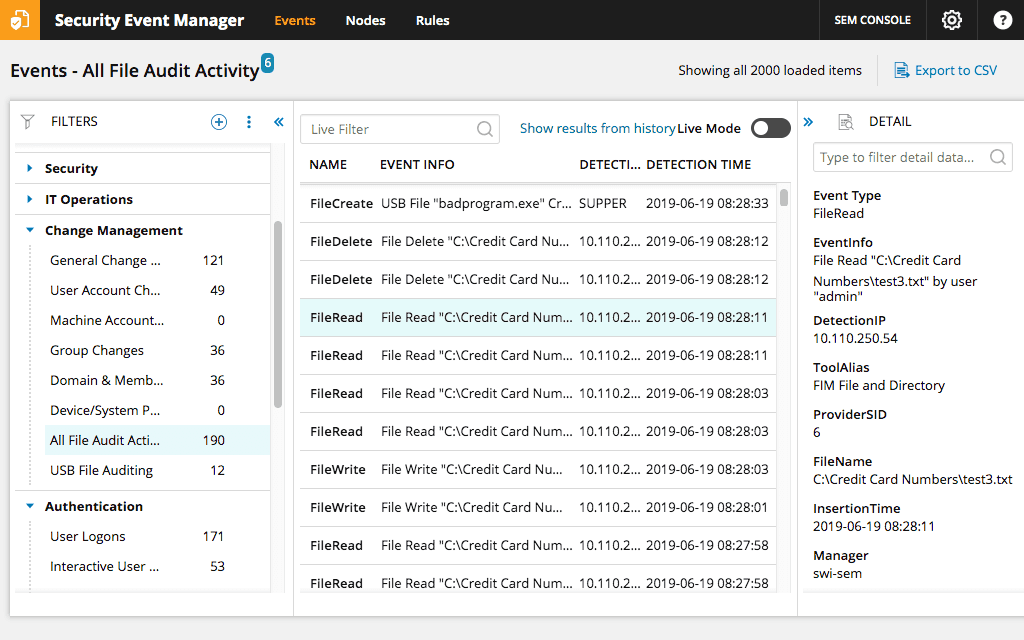

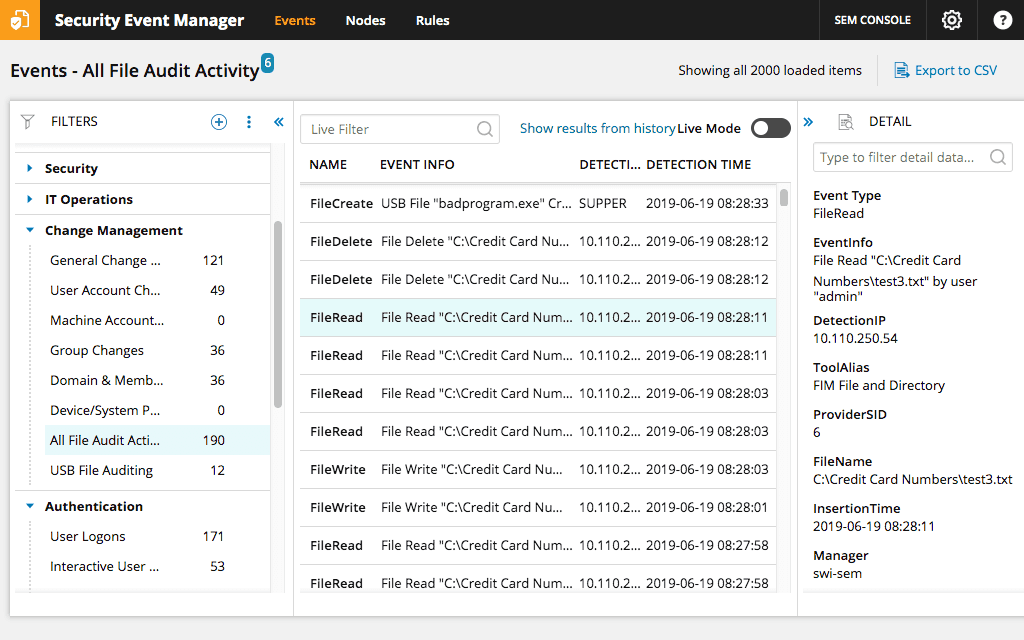

1. Menedżer zdarzeń bezpieczeństwa SolarWinds (BEZPŁATNA PRÓBNA)

SolarWinds to popularna nazwa w świecie monitorowania sieci. Jej flagowy produkt, Network Performance Monitor, jest jednym z najlepszych dostępnych narzędzi do monitorowania SNMP. Firma znana jest również z licznych bezpłatnych narzędzi, takich jak jego zaawansowanym podsieci Kalkulator lub jego Bezpłatne SFTP S erwerze .

Jeśli chodzi o SIEM, SolarWinds oferuje SolarWinds Security Event Manager . Wcześniej nazywane SolarWinds Log & Event Manager , narzędzie to najlepiej opisać jako podstawowe narzędzie SIEM. Jest to jednak jeden z najlepszych systemów klasy podstawowej na rynku. Narzędzie ma prawie wszystko, czego można oczekiwać od systemu SIEM. Obejmuje to doskonałe funkcje zarządzania dziennikami i korelacji, a także imponujący silnik raportowania.

Narzędzie oferuje również doskonałe funkcje reagowania na zdarzenia, które nie pozostawiają nic do życzenia. Na przykład szczegółowy system reagowania w czasie rzeczywistym będzie aktywnie reagował na każde zagrożenie. A ponieważ opiera się na zachowaniu, a nie na sygnaturze, jesteś chroniony przed nieznanymi lub przyszłymi zagrożeniami oraz atakami typu zero-day.

Oprócz imponującego zestawu funkcji, pulpit nawigacyjny SolarWinds Security Event Manager jest prawdopodobnie jego najlepszym atutem. Dzięki prostej konstrukcji nie będziesz mieć problemów ze znalezieniem sposobu poruszania się po narzędziu i szybką identyfikacją anomalii. Narzędzie jest bardziej niż przystępne cenowo, zaczynając od około 4500 USD. A jeśli chcesz go wypróbować i zobaczyć, jak działa w Twoim środowisku, dostępna jest do pobrania darmowa, w pełni funkcjonalna 30-dniowa wersja próbna .

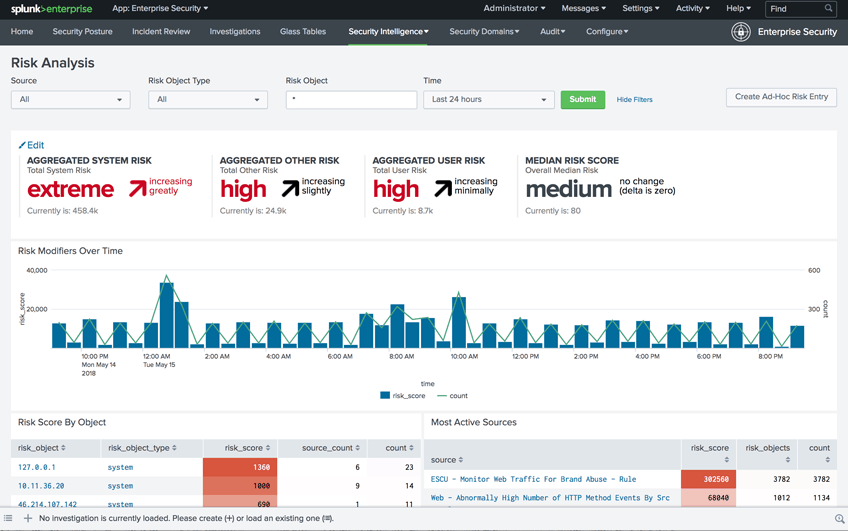

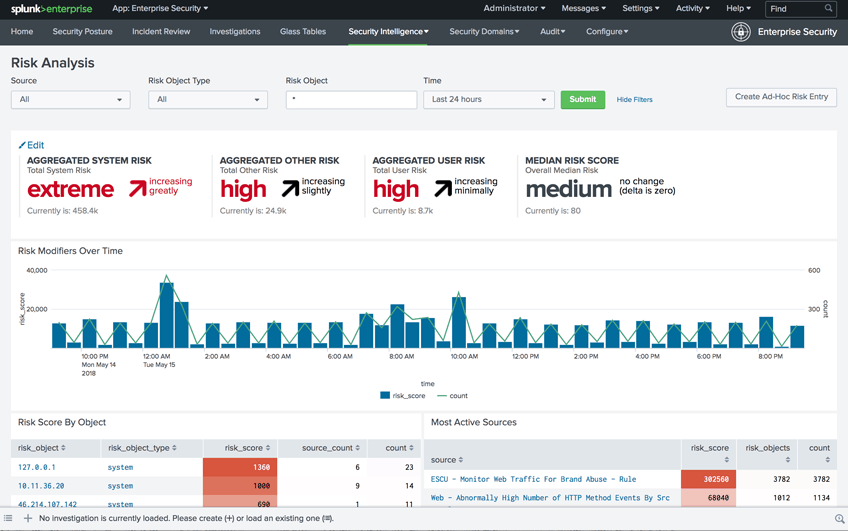

2. Bezpieczeństwo korporacyjne Splunk

Splunk Enterprise Security — lub Splunk ES , jak często się go nazywa — jest prawdopodobnie jednym z najpopularniejszych systemów SIEM. Jest szczególnie znany ze swoich możliwości analitycznych. Splunk ES monitoruje dane systemu w czasie rzeczywistym, szukając luk w zabezpieczeniach i oznak nieprawidłowej i/lub złośliwej aktywności.

Oprócz doskonałego monitorowania, reakcja bezpieczeństwa jest kolejną mocną stroną Splunk ES . System wykorzystuje to, co Splunk nazywa Adaptive Response Framework ( ARF ), który integruje się ze sprzętem ponad 55 dostawców zabezpieczeń. ARF wykonywać automatyczne odpowiedzi, przyspieszenie czynności manualnych. Dzięki temu szybko uzyskasz przewagę. Dodaj do tego prosty i przejrzysty interfejs użytkownika, a otrzymasz zwycięskie rozwiązanie. Inne interesujące funkcje obejmują funkcję Notables, która wyświetla alerty, które można dostosować do własnych potrzeb, oraz Asset Investigator do oznaczania złośliwych działań i zapobiegania dalszym problemom.

Splunk ES to naprawdę produkt klasy korporacyjnej, co oznacza, że jest dostępny w cenie korporacyjnej. Informacje o cenach nie są niestety łatwo dostępne na stronie internetowej Splunk . Aby uzyskać wycenę, musisz skontaktować się z działem sprzedaży. Kontakt ze Splunk pozwoli Ci również skorzystać z bezpłatnej wersji próbnej, jeśli zechcesz wypróbować produkt.

3. Świadek sieci RSA

Od 2016 r. NetWitness koncentruje się na produktach wspierających „ głęboką świadomość sytuacyjną sieci w czasie rzeczywistym i zwinną reakcję sieciową ”. Po przejmowanej przez EMC , która następnie połączyła się z firmą Dell , w Ne TW itness marka jest teraz częścią RSA oddziału korporacji. To dobra wiadomość, ponieważ RSA to bardzo szanowana nazwa w dziedzinie bezpieczeństwa IT.

RSA NetWitness jest idealnym rozwiązaniem dla organizacji poszukujących kompletnego rozwiązania do analizy sieci. Narzędzie integruje informacje o Twojej organizacji, które wykorzystuje do ustalania priorytetów alertów. Według RSA system “ gromadzi dane w większej liczbie punktów przechwytywania, platform obliczeniowych i źródeł analizy zagrożeń niż inne rozwiązania SIEM ”. Narzędzie oferuje również zaawansowane wykrywanie zagrożeń, które łączy analizę behawioralną, techniki nauki o danych i analizę zagrożeń. I wreszcie, zaawansowany system reagowania oferuje funkcje orkiestracji i automatyzacji, które pomagają pozbyć się zagrożeń, zanim wpłyną one na Twoją firmę.

Jedną z głównych wad RSA NetWitness zgłaszaną przez społeczność użytkowników jest to, że nie jest najłatwiejsza w konfiguracji i obsłudze. Dostępna jest jednak obszerna dokumentacja, która może pomóc w konfiguracji i użytkowaniu produktu. Jest to kolejny produkt klasy korporacyjnej i, jak to często bywa, musisz skontaktować się z działem sprzedaży, aby uzyskać informacje o cenach.

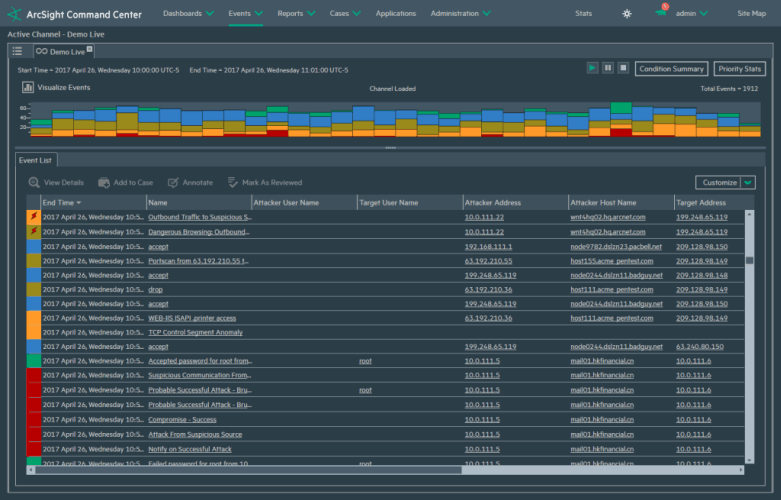

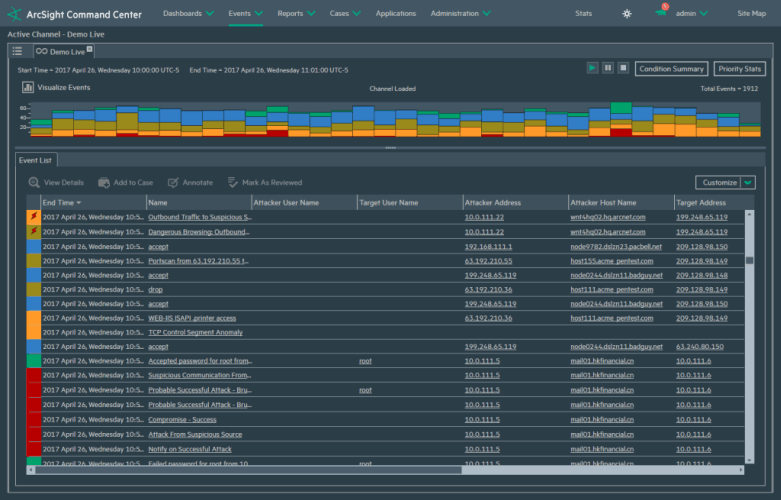

4. ArcSight Enterprise Security Manager

ArcSight Enterprise Security Manager pomaga identyfikować i ustalać priorytety zagrożeń bezpieczeństwa, organizować i śledzić działania związane z reagowaniem na incydenty oraz upraszczać działania związane z audytem i zgodnością. Kiedyś był sprzedawany pod marką HP, ale ArcSight został teraz połączony z Micro Focus , kolejną spółką zależną HP .

Istniejący od ponad piętnastu lat ArcSight Enterprise Security Manager to kolejne niezwykle popularne narzędzie SIEM. Kompiluje dane z dzienników z różnych źródeł i przeprowadza obszerną analizę danych w poszukiwaniu oznak szkodliwej aktywności. Aby ułatwić szybkie identyfikowanie zagrożeń, narzędzie umożliwia przeglądanie wyników analizy w czasie rzeczywistym.

Jeśli chodzi o cechy produktu, nie pozostawia on nic do życzenia. Oferuje zaawansowaną, rozproszoną korelację danych w czasie rzeczywistym, automatyzację przepływu pracy, orkiestrację bezpieczeństwa i zawartość zabezpieczającą opartą na społeczności. ArcSight Enterprise Security Manager integruje się również z innymi ArcSight produktów takich jak ArcSight Platformy Danych oraz Event Broker lub ArcSight zbadać . Jest to kolejny produkt klasy korporacyjnej i dlatego informacje o cenach nie są łatwo dostępne. Będzie to wymagało skontaktowania się z zespołem sprzedaży ArcSight w celu uzyskania spersonalizowanej wyceny.

5. McAfee Enterprise Security Manager

McAfee to zdecydowanie kolejna znana marka w branży zabezpieczeń. Jest jednak lepiej znany z linii produktów chroniących przed wirusami. W przeciwieństwie do innych produktów w tej liście, McAfee Enterprise S EZPIECZEŃSTWO M anager nie tylko oprogramowania, jest to urządzenie, które można dostać albo jako element sprzętowy lub w formie wirtualnej.

Pod względem możliwości analitycznych McAfee Enterprise Security Manager jest przez wielu uważany za jedno z najlepszych narzędzi SIEM. System gromadzi logi z szerokiej gamy urządzeń, a jego możliwości normalizacji nie mają sobie równych. Silnik korelacji z łatwością kompiluje różne źródła danych, ułatwiając wykrywanie zdarzeń bezpieczeństwa na bieżąco.

Ale prawdę mówiąc, to rozwiązanie McAfee to coś więcej niż tylko jego Enterprise Security Manager . Aby uzyskać kompletne rozwiązanie SIEM, potrzebujesz również Enterprise Log Manager i Event Receiver . Na szczęście wszystkie produkty można zapakować w jednym urządzeniu. A dla tych z Was, którzy mogą chcieć wypróbować produkt przed jego zakupem, dostępna jest bezpłatna wersja próbna.

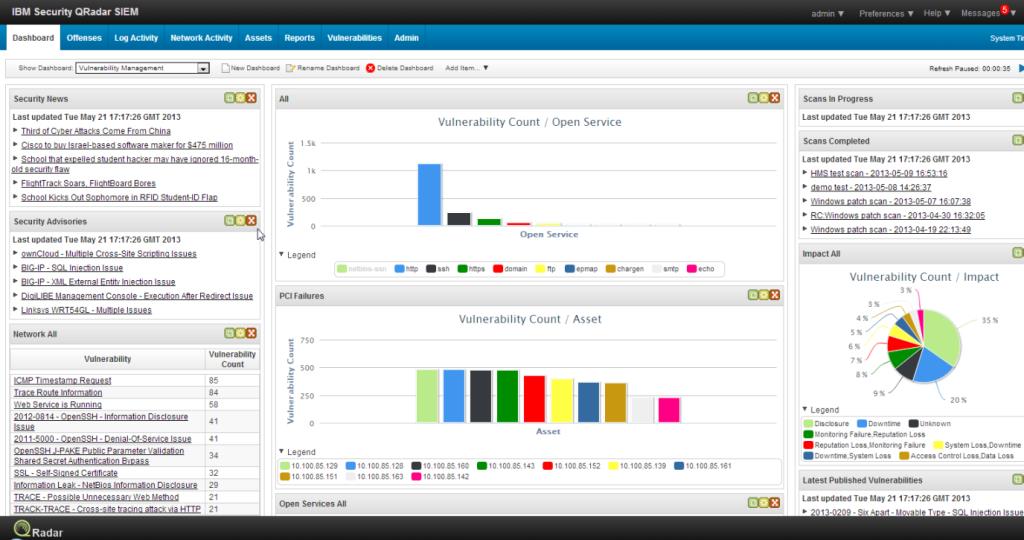

6. IBM QRadar

IBM to bez wątpienia jedna z najbardziej znanych marek w branży IT. Nic więc dziwnego, że firmie udało się ugruntować swoje rozwiązanie SIEM, IBM QRadar jako jeden z najlepszych produktów na rynku. Narzędzie umożliwia analitykom bezpieczeństwa wykrywanie anomalii, odkrywanie zaawansowanych zagrożeń i usuwanie fałszywych alarmów w czasie rzeczywistym.

IBM QRadar oferuje zestaw funkcji zarządzania dziennikami, gromadzenia danych, analiz i wykrywania włamań. Razem pomagają w utrzymaniu i działaniu infrastruktury sieciowej. Istnieje również analityka modelowania ryzyka, która może symulować potencjalne ataki.

Niektóre z kluczowych funkcji IBM QRadar obejmują możliwość wdrożenia rozwiązania lokalnie lub w środowisku chmury. Jest to rozwiązanie modułowe i można szybko i niedrogo zwiększyć pojemność pamięci lub moc obliczeniową w miarę wzrostu potrzeb. System wykorzystuje wiedzę wywiadowczą z IBM X-Force i integruje się z setkami IBM oraz innych niż IBM produktów.

IBM będąc IBM , możesz jednak spodziewać się wyższej ceny za swoje rozwiązanie SIEM. Ale jeśli potrzebujesz jednego z najlepszych narzędzi SIEM na rynku i narzędzia wspieranego przez solidną organizację, IBM QRadar może być wart zainwestowania.