Nie chciałbym brzmieć zbyt paranoicznie, chociaż prawdopodobnie tak, ale cyberprzestępczość jest wszędzie. Każda organizacja może stać się celem hakerów próbujących uzyskać dostęp do ich danych. Dlatego podstawowe jest pilnowanie rzeczy i upewnianie się, że nie padniemy ofiarą tych osób o złych intencjach. Pierwszą linią obrony jest system wykrywania włamań . Systemy oparte na hoście stosują swoje wykrywanie na poziomie hosta i zazwyczaj szybko wykrywają większość prób włamań i natychmiast powiadamiają użytkownika, aby można było zaradzić sytuacji.Przy tak wielu dostępnych systemach wykrywania włamań opartych na hoście, wybór najlepszego dla konkretnej sytuacji może wydawać się wyzwaniem. Aby pomóc Ci widzieć wyraźnie, przygotowaliśmy listę jednych z najlepszych systemów wykrywania włamań opartych na hostach.

Zanim ujawnimy najlepsze narzędzia, pokrótce odejdziemy na bok i przyjrzymy się różnym typom systemów wykrywania włamań. Niektóre są oparte na hoście, podczas gdy inne są oparte na sieci. Wyjaśnimy różnice. Następnie omówimy różne metody wykrywania włamań. Niektóre narzędzia działają w oparciu o sygnatury, podczas gdy inne szukają podejrzanego zachowania. Najlepsi używają kombinacji obu. Zanim przejdziemy dalej, wyjaśnimy różnice między systemami wykrywania włamań i zapobiegania włamaniom, ponieważ ważne jest, aby zrozumieć, na co patrzymy. Będziemy wtedy gotowi na istotę tego postu, najlepsze systemy wykrywania włamań oparte na hostach.

Dwa rodzaje systemów wykrywania włamań

Zasadniczo istnieją dwa rodzaje systemów wykrywania włamań. Chociaż ich cel jest identyczny — szybkie wykrycie jakiejkolwiek próby włamania lub podejrzanej aktywności, która może doprowadzić do próby włamania, różnią się lokalizacją, w której to wykrywanie jest wykonywane. Jest to pojęcie, które często określa się mianem punktu egzekwowania. Każdy typ ma zalety i wady i, ogólnie rzecz biorąc, nie ma zgody co do tego, który z nich jest lepszy. W rzeczywistości najlepsze rozwiązanie – lub najbezpieczniejsze – to prawdopodobnie takie, które łączy oba.

Systemy wykrywania włamań do hosta (HIDS)

Pierwszy rodzaj systemu wykrywania włamań, którym dzisiaj jesteśmy zainteresowani, działa na poziomie hosta. Mogłeś się tego domyślić z jego nazwy. HIDS sprawdza na przykład różne pliki dziennika i dzienniki pod kątem oznak podejrzanej aktywności. Innym sposobem wykrywania prób włamań jest sprawdzanie ważnych plików konfiguracyjnych pod kątem nieautoryzowanych zmian. Mogą również sprawdzić te same pliki konfiguracyjne pod kątem określonych znanych wzorców włamań. Na przykład dana metoda włamań może działać po dodaniu określonego parametru do określonego pliku konfiguracyjnego. Dobry system wykrywania włamań oparty na hoście by to wychwycił.

W większości przypadków HIDS są instalowane bezpośrednio na urządzeniach, które mają chronić. Będziesz musiał je zainstalować na wszystkich swoich komputerach. Inne wymagają jedynie zainstalowania lokalnego agenta. Niektórzy wykonują nawet całą swoją pracę zdalnie. Bez względu na to, jak działają, dobre HIDS mają scentralizowaną konsolę, na której możesz kontrolować aplikację i przeglądać jej wyniki.

Sieciowe systemy wykrywania włamań (NIDS)

Inny rodzaj systemu wykrywania włamań, zwany systemami wykrywania włamań do sieci, lub NIDS, działa na granicy sieci w celu wymuszenia wykrywania. Wykorzystują podobne metody, jak systemy wykrywania włamań hosta, takie jak wykrywanie podejrzanych działań i wyszukiwanie znanych wzorców włamań. Ale zamiast patrzeć na logi i pliki konfiguracyjne, obserwują ruch sieciowy i badają każde żądanie połączenia. Niektóre metody włamań wykorzystują znane luki w zabezpieczeniach, wysyłając celowo zniekształcone pakiety do hostów, powodując, że reagują w określony sposób, który umożliwia ich naruszenie. System wykrywania włamań do sieci z łatwością wykryłby tego rodzaju próbę.

Niektórzy twierdzą, że NIDS są lepsze niż HIDS, ponieważ wykrywają ataki, zanim jeszcze dotrą do twoich systemów. Niektórzy wolą je, ponieważ nie wymagają instalowania niczego na każdym hoście, aby skutecznie je chronić. Z drugiej strony zapewniają niewielką ochronę przed atakami z wewnątrz, które niestety nie są rzadkością. Aby zostać wykrytym, atakujący musi użyć ścieżki, która przechodzi przez NIDS. Z tych powodów najlepszą ochroną jest prawdopodobnie połączenie obu typów narzędzi.

Metody wykrywania włamań

Podobnie jak istnieją dwa rodzaje narzędzi do wykrywania włamań, istnieją głównie dwie różne metody wykrywania prób włamań. Wykrywanie może być oparte na sygnaturach lub anomaliach. Wykrywanie włamań na podstawie sygnatur działa poprzez analizę danych pod kątem określonych wzorców, które zostały powiązane z próbami włamań. Jest to podobne do tradycyjnych systemów ochrony przed wirusami, które opierają się na definicjach wirusów. Podobnie wykrywanie włamań oparte na sygnaturach opiera się na sygnaturach lub wzorcach włamań. Porównują dane z sygnaturami włamań, aby zidentyfikować próby. Ich główną wadą jest to, że nie działają, dopóki do oprogramowania nie zostaną załadowane odpowiednie podpisy. Niestety, zwykle dzieje się tak dopiero po zaatakowaniu określonej liczby komputerów, a wydawcy sygnatur włamań mieli czas na opublikowanie nowych pakietów aktualizacji. Niektórzy dostawcy działają dość szybko, podczas gdy inni mogą zareagować dopiero kilka dni później.

Druga metoda wykrywania włamań na podstawie anomalii zapewnia lepszą ochronę przed atakami typu zero-day, czyli tymi, które mają miejsce, zanim jakiekolwiek oprogramowanie do wykrywania włamań zdoła uzyskać odpowiedni plik sygnatury. Systemy te szukają anomalii zamiast próbować rozpoznać znane wzorce włamań. Na przykład mogą zostać uruchomione, jeśli ktoś kilka razy z rzędu spróbuje uzyskać dostęp do systemu z nieprawidłowym hasłem, co jest powszechnym znakiem ataku brute force. Każde podejrzane zachowanie można szybko wykryć. Każda metoda wykrywania ma swoje zalety i wady. Podobnie jak w przypadku typów narzędzi, najlepsze narzędzia to te, które wykorzystują połączenie analizy sygnatur i zachowania w celu uzyskania najlepszej ochrony.

Wykrywanie a zapobieganie – ważne wyróżnienie

Omawialiśmy już systemy wykrywania włamań, ale wielu z was mogło słyszeć o systemach zapobiegania włamaniom. Czy te dwie koncepcje są identyczne? Prosta odpowiedź brzmi „nie”, ponieważ te dwa rodzaje narzędzi służą różnym celom. Jest jednak między nimi pewna część. Jak sama nazwa wskazuje, system wykrywania włamań wykrywa próby włamań i podejrzane działania. Kiedy coś wykryje, zazwyczaj uruchamia jakąś formę alertu lub powiadomienia. Administratorzy muszą następnie podjąć niezbędne kroki, aby zatrzymać lub zablokować próbę włamania.

Systemy zapobiegania włamaniom (IPS) mają na celu całkowite powstrzymanie włamań. Aktywny system IPS zawiera składnik wykrywania, który po wykryciu próby włamania automatycznie uruchamia pewne działania naprawcze. Zapobieganie włamaniom może być również pasywne. Termin ten może być używany w odniesieniu do wszystkiego, co zostało zrobione lub wprowadzone w celu zapobiegania włamaniom. Na przykład wzmacnianie hasła można traktować jako środek zapobiegania włamaniom.

Najlepsze narzędzia do wykrywania włamań do hosta

Przeszukaliśmy rynek w poszukiwaniu najlepszych systemów wykrywania włamań opartych na hostach. Mamy dla Ciebie mieszankę prawdziwych HIDS i innego oprogramowania, które chociaż nie nazywają siebie systemami wykrywania włamań, mają komponent wykrywania włamań lub mogą być używane do wykrywania prób włamań. Przejrzyjmy nasze najlepsze typy i przyjrzyjmy się ich najlepszym funkcjom.

1. SolarWinds Log & Event Manager (bezpłatna wersja próbna)

Nasz pierwszy wpis pochodzi od SolarWinds, popularnej nazwy w dziedzinie narzędzi do administrowania siecią. Firma istnieje od około 20 lat i przyniosła nam jedne z najlepszych narzędzi do administrowania siecią i systemem. Jest również dobrze znany z wielu bezpłatnych narzędzi, które odpowiadają na określone potrzeby administratorów sieci. Dwa świetne przykłady tych bezpłatnych narzędzi to Kiwi Syslog Server i zaawansowany kalkulator podsieci.

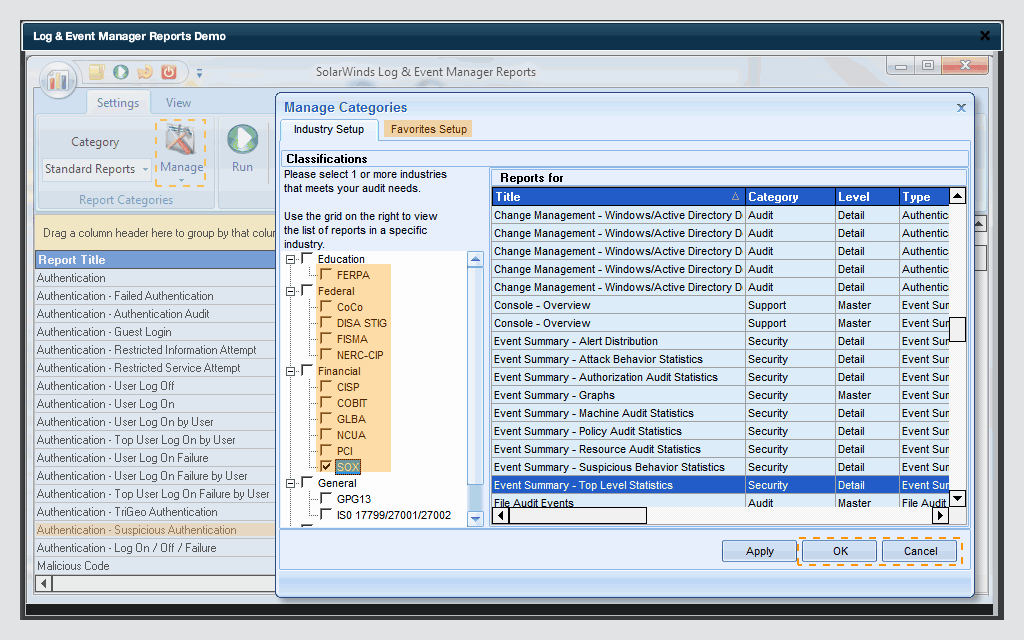

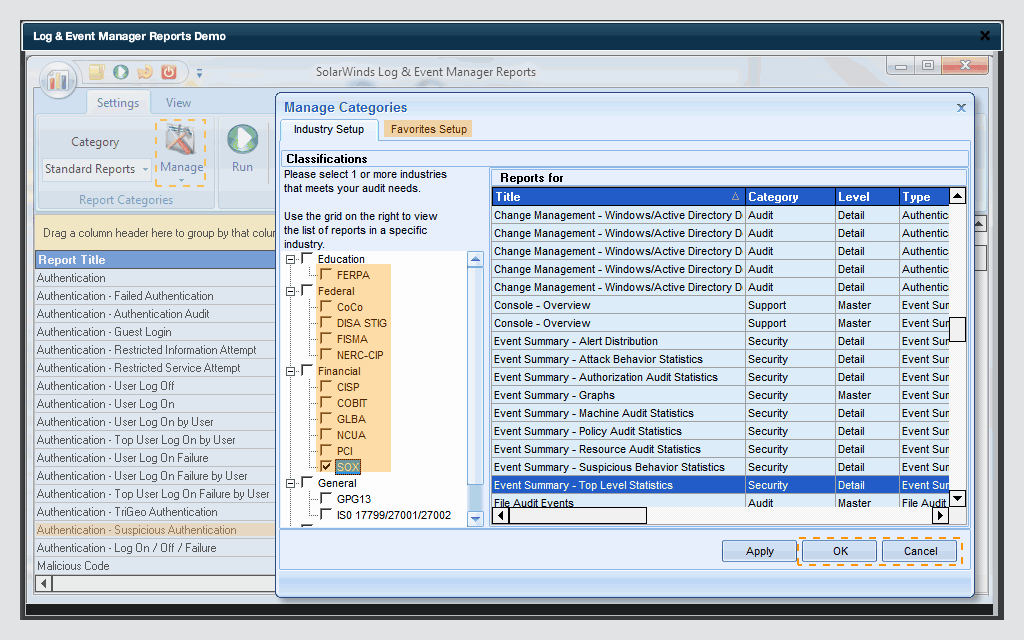

Nie daj się zwieść nazwie SolarWinds Log & Event Manager . To znacznie więcej niż tylko system zarządzania dziennikami i zdarzeniami. Wiele zaawansowanych funkcji tego produktu umieszcza go w gamie Security Information and Event Management (SIEM). Inne cechy kwalifikują go jako system wykrywania włamań, a nawet, do pewnego stopnia, jako system zapobiegania włamaniom. To narzędzie oferuje na przykład korelację zdarzeń w czasie rzeczywistym i naprawę w czasie rzeczywistym.

SolarWinds Log & Event Manager wyposażony natychmiastowe wykrycie podejrzanej aktywności (IDS-podobnej funkcjonalności) oraz automatycznych odpowiedzi (IPS-podobnej funkcjonalności). Może również przeprowadzać badanie zdarzeń związanych z bezpieczeństwem i analizy śledcze zarówno w celu łagodzenia skutków, jak i zapewniania zgodności. Dzięki raportowaniu potwierdzonemu przez audyt, narzędzie może być również wykorzystywane do wykazania zgodności między innymi z HIPAA, PCI-DSS i SOX. Narzędzie ma również funkcję monitorowania integralności plików i monitorowania urządzeń USB, dzięki czemu jest znacznie bardziej zintegrowaną platformą bezpieczeństwa niż tylko systemem zarządzania dziennikami i zdarzeniami.

Ceny SolarWinds Log & Event Manager zaczynają się od 4585 USD za maksymalnie 30 monitorowanych węzłów. Można kupić licencje na maksymalnie 2500 węzłów, dzięki czemu produkt jest wysoce skalowalny. Jeśli chcesz przetestować produkt i przekonać się, czy jest dla Ciebie odpowiedni, dostępna jest bezpłatna, w pełni funkcjonalna 30-dniowa wersja próbna .

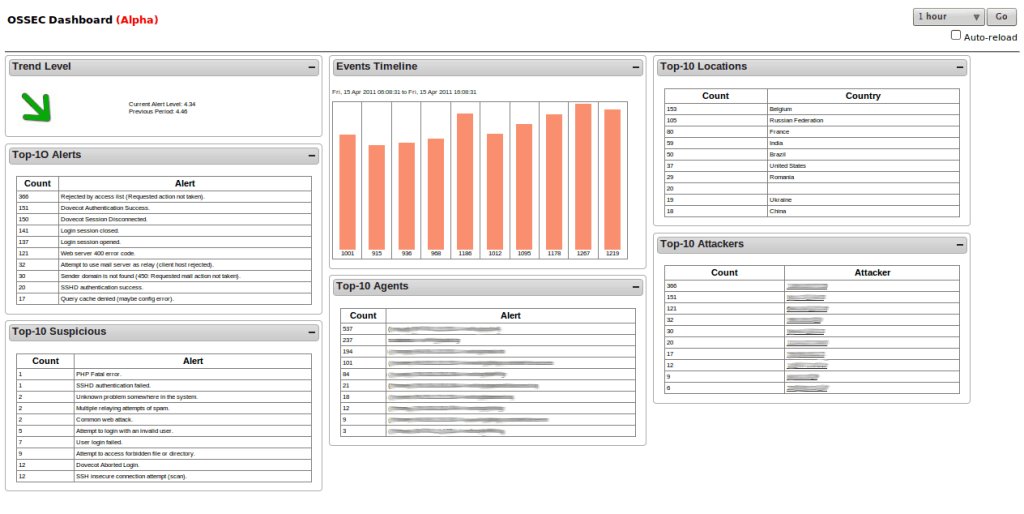

2. OSSEC

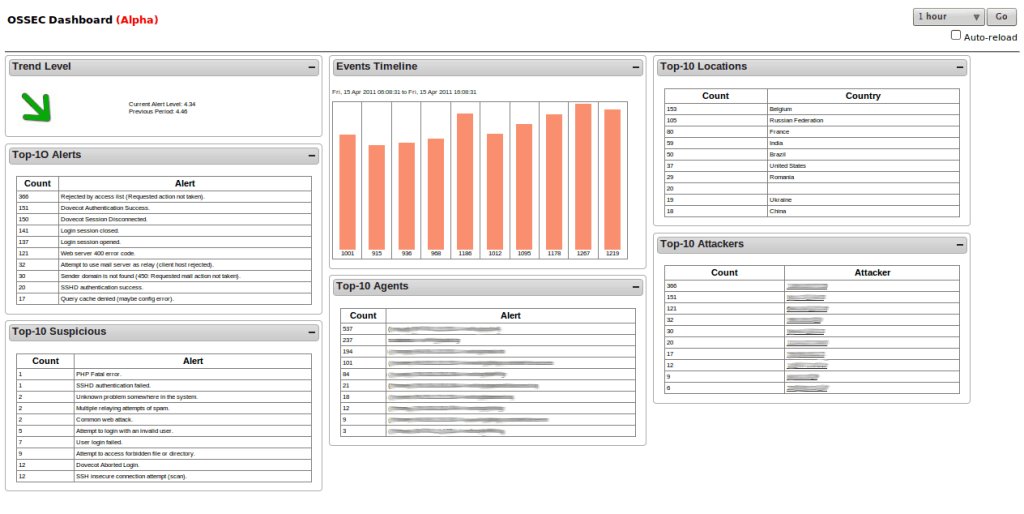

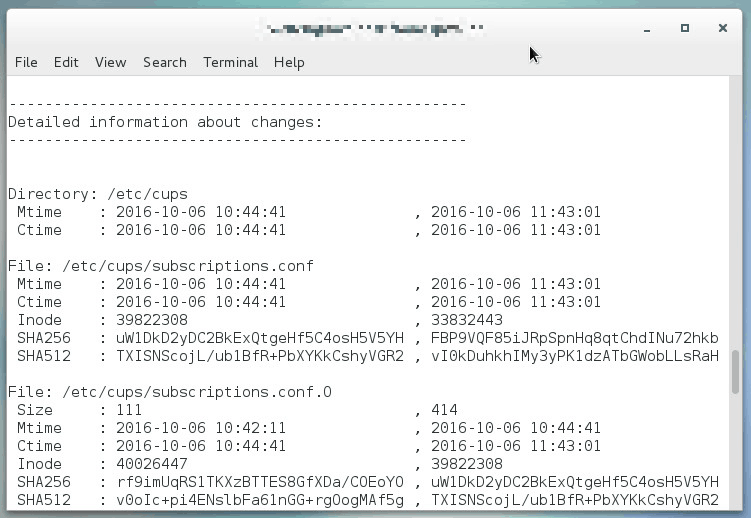

Open Source Security lub OSSEC to zdecydowanie wiodący system wykrywania włamań oparty na hostach typu open source. Produkt jest własnością firmy Trend Micro, jednej z wiodących marek w dziedzinie bezpieczeństwa IT i producenta jednego z najlepszych pakietów ochrony antywirusowej. Po zainstalowaniu w systemach operacyjnych typu Unix, oprogramowanie koncentruje się głównie na plikach dziennika i konfiguracji. Tworzy sumy kontrolne ważnych plików i okresowo je weryfikuje, ostrzegając Cię, gdy wydarzy się coś dziwnego. Będzie również monitorować i ostrzegać o wszelkich nietypowych próbach uzyskania dostępu do roota. Na hostach z systemem Windows system śledzi również nieautoryzowane modyfikacje rejestru, które mogą być oznaką złośliwej aktywności.

Ponieważ jest to system wykrywania włamań oparty na hoście, OSSEC musi być zainstalowany na każdym komputerze, który chcesz chronić. Jednak scentralizowana konsola konsoliduje informacje z każdego chronionego komputera w celu łatwiejszego zarządzania. Podczas gdy konsola OSSEC działa tylko w systemach operacyjnych typu Unix, dostępny jest agent do ochrony hostów Windows. Każde wykrycie wywoła alert, który zostanie wyświetlony na konsoli centralnej, a powiadomienia będą również wysyłane e-mailem.

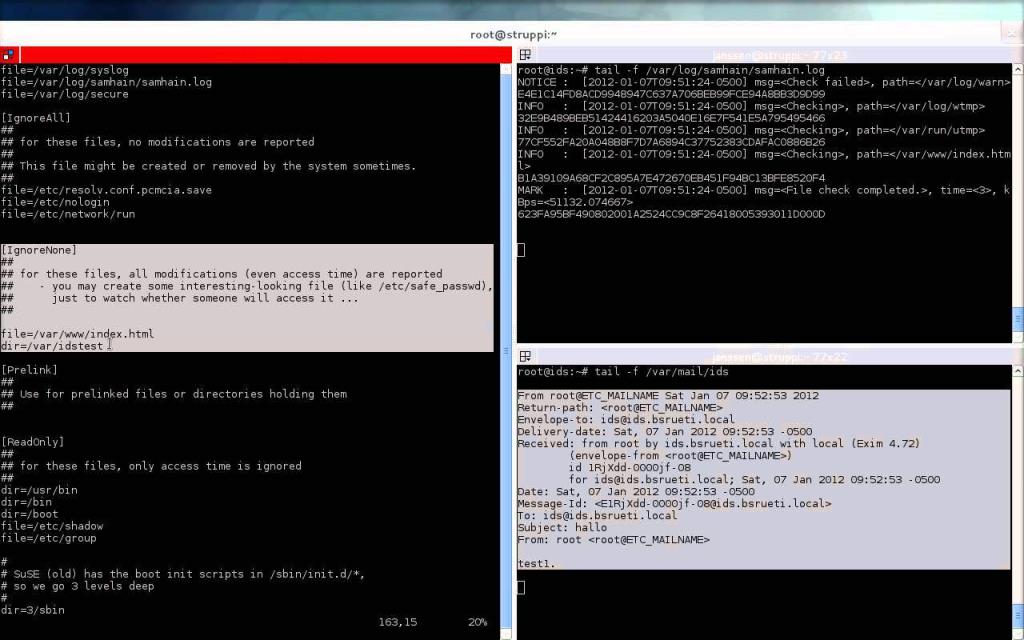

3. Samhain

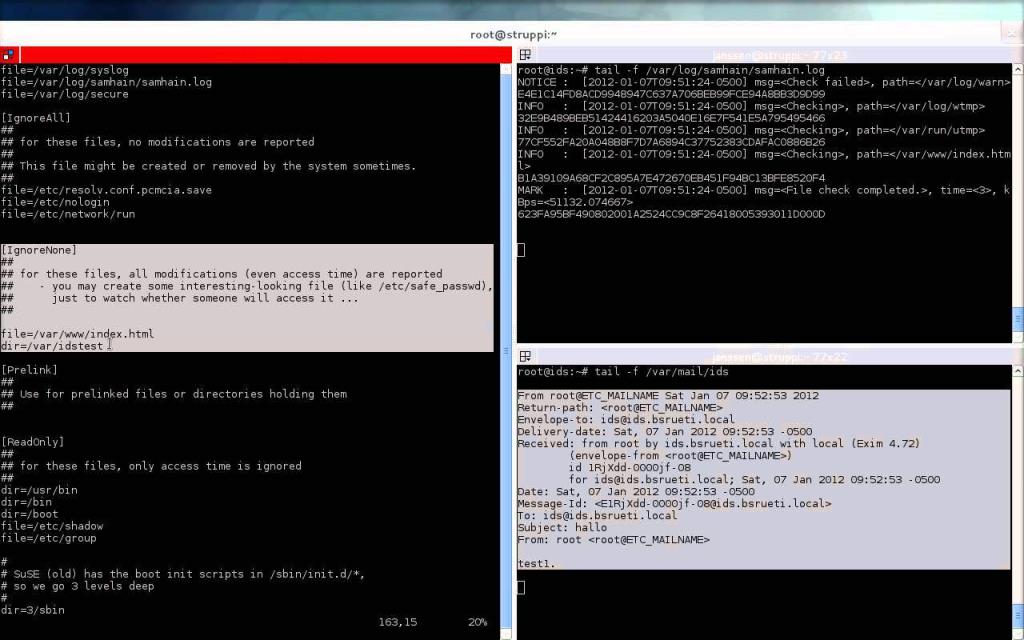

Samhain to kolejny dobrze znany darmowy system wykrywania włamań do hosta. Jego główne cechy, z punktu widzenia IDS, to sprawdzanie integralności plików oraz monitorowanie/analiza plików dziennika. Jednak robi o wiele więcej. Produkt wykona wykrywanie rootkitów, monitorowanie portów, wykrywanie fałszywych plików wykonywalnych SUID i ukrytych procesów. Narzędzie zostało zaprojektowane do monitorowania wielu hostów z różnymi systemami operacyjnymi, zapewniając jednocześnie scentralizowane rejestrowanie i konserwację. Jednak Samhain może być również używany jako samodzielna aplikacja na pojedynczym komputerze. Oprogramowanie działa głównie w systemach POSIX, takich jak Unix, Linux lub OS X. Może również działać w systemie Windows pod Cygwin, pakietem, który umożliwia uruchamianie aplikacji POSIX w systemie Windows, chociaż tylko agent monitorujący został przetestowany w tej konfiguracji.

Jedną z najbardziej unikalnych funkcji Samhain jest tryb ukrycia, który pozwala mu działać bez wykrycia przez potencjalnych napastników. Wiadomo, że intruzi szybko zabijają procesy wykrywania, które rozpoznają, gdy tylko wejdą do systemu, zanim zostaną wykryte, co pozwala im pozostać niezauważonymi. Samhain używa technik steganograficznych, aby ukryć swoje procesy przed innymi. Chroni również swoje centralne pliki dziennika i kopie zapasowe konfiguracji za pomocą klucza PGP, aby zapobiec manipulacji.

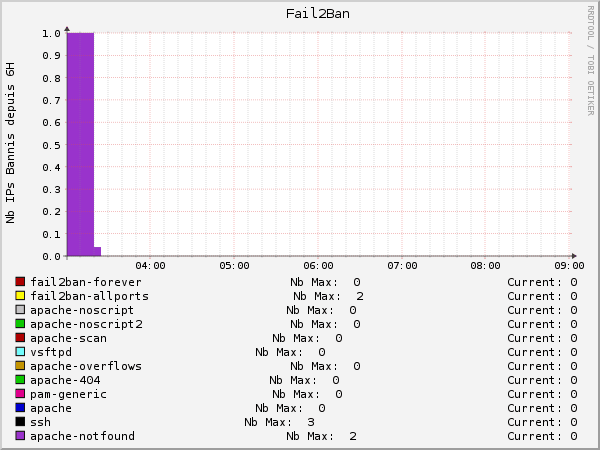

4. Fail2Ban

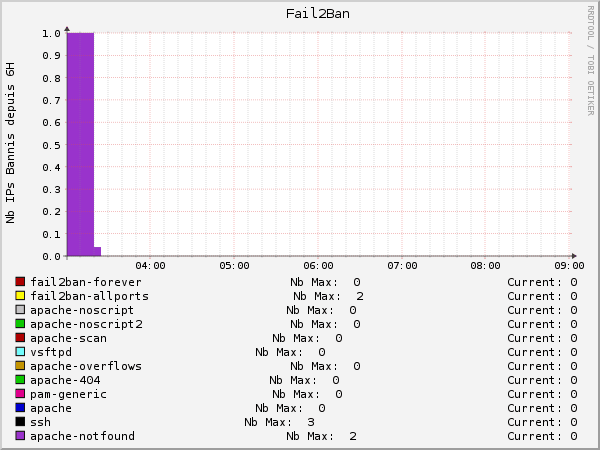

Fail2Ban to darmowy i otwarty system wykrywania włamań do hosta, który oferuje również pewne funkcje zapobiegania włamaniom. Narzędzie programowe monitoruje pliki dziennika pod kątem podejrzanych działań i zdarzeń, takich jak nieudane próby logowania, wyszukiwanie exploitów itp. Domyślną akcją narzędzia, gdy tylko wykryje coś podejrzanego, jest automatyczna aktualizacja lokalnych reguł zapory sieciowej w celu zablokowania źródłowego adresu IP złośliwe zachowanie. W rzeczywistości nie jest to prawdziwe zapobieganie włamaniom, ale raczej system wykrywania włamań z funkcjami automatycznej naprawy. To, co właśnie opisaliśmy, jest domyślną akcją narzędzia, ale każdą inną arbitralną czynność — taką jak wysyłanie powiadomień e-mail — można również skonfigurować, dzięki czemu zachowuje się jak bardziej „klasyczny” system wykrywania włamań.

Fail2Ban jest oferowany z różnymi gotowymi filtrami dla niektórych z najpopularniejszych usług, takich jak Apache, SSH, FTP, Postfix i wiele innych. Jak wyjaśniliśmy, zapobieganie jest realizowane poprzez modyfikację tabel zapory hosta. Narzędzie może współpracować z Netfilter, IPtables lub tabelą hosts.deny z TCP Wrapper. Każdy filtr może być powiązany z jedną lub wieloma akcjami.

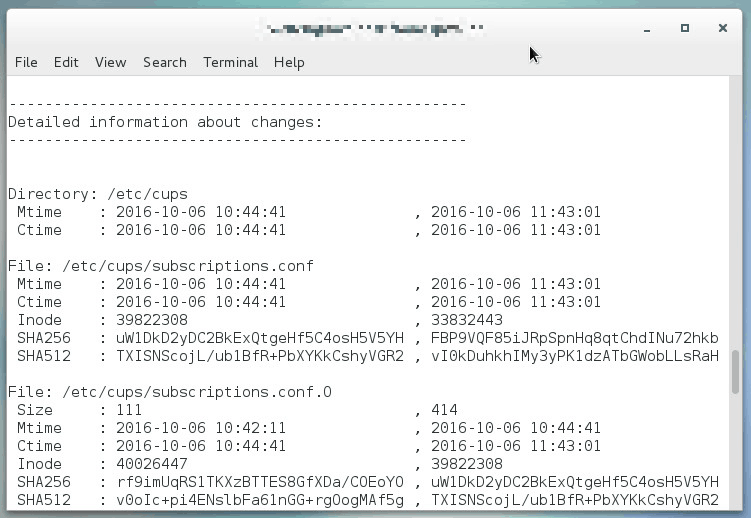

5. POMOC

Intrusion Detection Environment zaawansowane lub AIDE , to kolejny darmowy system wykrywania włamań gospodarza To jeden koncentruje się głównie na porównaniu wykrywania rootkitów i sygnatur plików. Podczas początkowej instalacji narzędzie skompiluje rodzaj bazy danych danych administracyjnych z plików konfiguracyjnych systemu. Ta baza danych może być następnie wykorzystana jako punkt odniesienia, z którym można porównać wszelkie zmiany i ewentualnie wycofać je w razie potrzeby.

AIDE wykorzystuje schematy wykrywania oparte na sygnaturach i anomaliach. Jest to narzędzie, które jest uruchamiane na żądanie, a nie zaplanowane lub działające w sposób ciągły. W rzeczywistości jest to główna wada produktu. Jednak ponieważ jest to narzędzie wiersza polecenia, a nie oparte na graficznym interfejsie użytkownika, można utworzyć zadanie cron, aby uruchamiać je w regularnych odstępach czasu. Jeśli zdecydujesz się często uruchamiać narzędzie — na przykład raz na minutę — będziesz otrzymywać dane prawie w czasie rzeczywistym i będziesz mieć czas na reakcję, zanim jakakolwiek próba włamania posunie się za daleko i spowoduje wiele szkód.

W swej istocie, AIDE jest tylko narzędziem do porównywania danych, ale za pomocą kilku zewnętrznych zaplanowanych skryptów może zostać przekształcony w prawdziwy HIDS. Należy jednak pamiętać, że jest to zasadniczo narzędzie lokalne. Nie ma scentralizowanego zarządzania ani wymyślnego GUI.

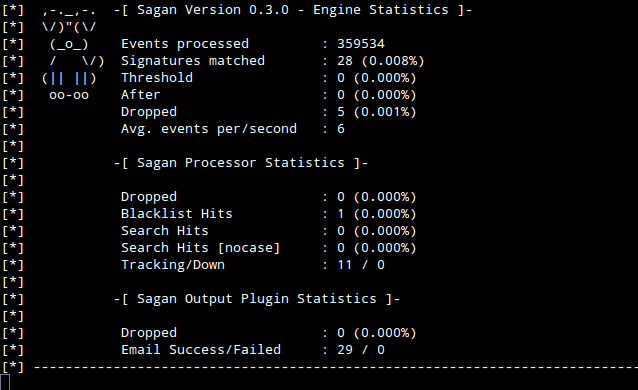

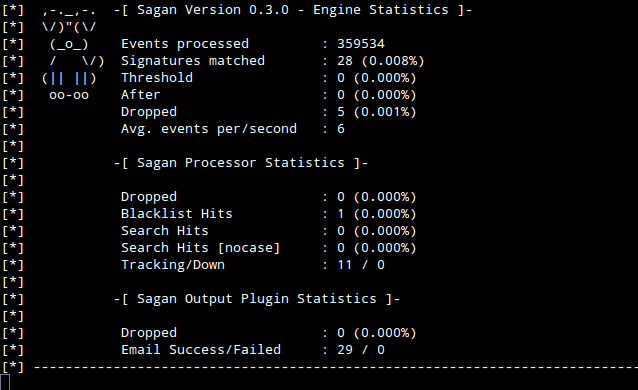

6. Sagan

Ostatni na naszej liście jest Sagan , który w rzeczywistości jest bardziej systemem analizy logów niż prawdziwym IDS. Ma jednak pewne cechy podobne do IDS, dlatego zasługuje na miejsce na naszej liście. Narzędzie lokalnie obserwuje pliki dziennika systemu, w którym jest zainstalowane, ale może również wchodzić w interakcje z innymi narzędziami. Może na przykład analizować logi Snorta, skutecznie dodając funkcjonalność NIDS Snorta do tego, co w istocie jest HIDS. Nie będzie tylko wchodzić w interakcję ze Snortem. Sagan może również wchodzić w interakcje z Suricatą i jest kompatybilny z kilkoma narzędziami do budowania zasad, takimi jak Oinkmaster lub Pulled Pork.

Sagan ma również możliwości wykonywania skryptów, co może uczynić go prymitywnym systemem zapobiegania włamaniom, pod warunkiem, że opracujesz kilka skryptów naprawczych. Chociaż to narzędzie prawdopodobnie nie będzie używane jako jedyna ochrona przed włamaniami, może być świetnym komponentem systemu, który może zawierać wiele narzędzi, korelując zdarzenia z różnych źródeł.