Bezpieczeństwo IT to gorący temat. Wiadomości są pełne historii o naruszeniach bezpieczeństwa, kradzieży danych lub oprogramowaniu ransomware. Niektórzy twierdzą, że wszystko to jest po prostu znakiem naszych czasów, ale nie zmienia to faktu, że gdy masz za zadanie utrzymywać jakiekolwiek środowisko IT, ochrona przed takimi zagrożeniami jest ważną częścią pracy.

Z tego powodu oprogramowanie File Integrity Monitoring (FIM) stało się niemal niezbędnym narzędziem dla każdej organizacji. Jego głównym celem jest zapewnienie szybkiej identyfikacji wszelkich nieautoryzowanych lub nieoczekiwanych zmian w plikach. Może pomóc poprawić ogólne bezpieczeństwo danych, co jest ważne dla każdej firmy i nie powinno być ignorowane.

Dzisiaj zaczniemy od krótkiego spojrzenia na Monitorowanie integralności plików. Zrobimy co w naszej mocy, aby w prosty sposób wyjaśnić, co to jest i jak działa. Przyjrzymy się również, kto powinien go używać. Najprawdopodobniej nie będzie dużym zaskoczeniem, gdy dowiemy się, że każdy może z tego skorzystać, a zobaczymy, jak i dlaczego. A kiedy już wszyscy będziemy na tej samej stronie o monitorowaniu integralności plików, będziemy gotowi do wskoczenia do sedna tego postu i krótkiego przeglądu niektórych z najlepszych narzędzi, jakie ma do zaoferowania rynek.

Co to jest monitorowanie integralności plików?

Zasadniczo monitorowanie integralności plików jest kluczowym elementem procesu zarządzania bezpieczeństwem IT. Główną koncepcją jest zapewnienie, że wszelkie modyfikacje systemu plików są uwzględniane i że każda nieoczekiwana modyfikacja jest szybko identyfikowana.

Chociaż niektóre systemy oferują monitorowanie integralności plików w czasie rzeczywistym, zwykle ma to większy wpływ na wydajność. Z tego powodu często preferowany jest system oparty na migawkach. Działa poprzez robienie migawki systemu plików w regularnych odstępach czasu i porównywanie go z poprzednim lub wcześniej ustalonym punktem odniesienia. Bez względu na to, jak działa wykrywanie (w czasie rzeczywistym lub nie), każda wykryta zmiana, która sugeruje nieautoryzowany dostęp lub złośliwą aktywność (taką jak nagła zmiana rozmiaru pliku lub dostęp określonego użytkownika lub grupy użytkowników) i alert jest podniesiony i/lub uruchomiony zostaje jakiś formularz lub proces naprawczy. Może to obejmować wyświetlenie okna alertu, przywrócenie oryginalnego pliku z kopii zapasowej lub zablokowanie dostępu do zagrożonego pliku.

Dla kogo jest monitorowanie integralności plików?

Szybka odpowiedź na to pytanie to każdy. Naprawdę, każda organizacja może skorzystać z oprogramowania File Integrity Monitoring. Jednak wielu zdecyduje się z niego skorzystać, ponieważ znajduje się w sytuacji, w której jest to wymagane. Na przykład oprogramowanie File Integrity Monitoring jest wymagane lub wyraźnie wskazane przez niektóre ramy prawne, takie jak PCI DSS, Sarbanes-Oxley lub HIPAA. Konkretnie, jeśli pracujesz w sektorze finansowym lub służbie zdrowia lub przetwarzasz karty płatnicze, monitorowanie integralności plików jest bardziej wymogiem niż opcją.

Podobnie, chociaż może to nie być obowiązkowe, każda organizacja zajmująca się poufnymi informacjami powinna zdecydowanie rozważyć oprogramowanie do monitorowania integralności plików. Niezależnie od tego, czy przechowujesz dane klientów, czy tajemnice handlowe, korzystanie z tego typu narzędzi ma oczywistą przewagę. Może uchronić cię od wszelkiego rodzaju wpadek.

Jednak monitorowanie integralności plików jest przeznaczone nie tylko dla dużych organizacji. Chociaż zarówno duże, jak i średnie firmy zdają sobie sprawę ze znaczenia oprogramowania do monitorowania integralności plików, małe firmy z pewnością również powinny to rozważyć. Jest to szczególnie ważne, gdy weźmiesz pod uwagę, że istnieją narzędzia do monitorowania integralności plików, które będą pasować do każdej potrzeby i budżetu. W rzeczywistości kilka narzędzi z naszej listy jest darmowych i ma otwarte oprogramowanie.

Najlepsze oprogramowanie do monitorowania integralności plików

Istnieje niezliczona ilość narzędzi oferujących funkcję monitorowania integralności plików. Niektóre z nich to dedykowane narzędzia, które w zasadzie nie robią nic innego. Niektóre z nich to szerokie rozwiązania bezpieczeństwa IT, które integrują monitorowanie integralności plików wraz z innymi funkcjami związanymi z bezpieczeństwem. Staraliśmy się umieścić na naszej liście oba rodzaje narzędzi. W końcu monitorowanie integralności plików jest często częścią działań związanych z zarządzaniem bezpieczeństwem IT, które obejmują inne funkcje. Dlaczego więc nie wybrać zintegrowanego narzędzia.

1. Menedżer zdarzeń bezpieczeństwa SolarWinds (BEZPŁATNA PRÓBNA)

Wielu administratorów sieci i systemów zna SolarWinds . W końcu firma od około dwudziestu lat produkuje jedne z najlepszych narzędzi. Jej flagowy produkt o nazwie SolarWinds Network Performance Monitor jest uważany za jedno z najlepszych tego typu narzędzi na rynku. Aby było jeszcze lepiej, SolarWinds publikuje również bezpłatne narzędzia, które zajmują się niektórymi konkretnymi zadaniami administrowania siecią.

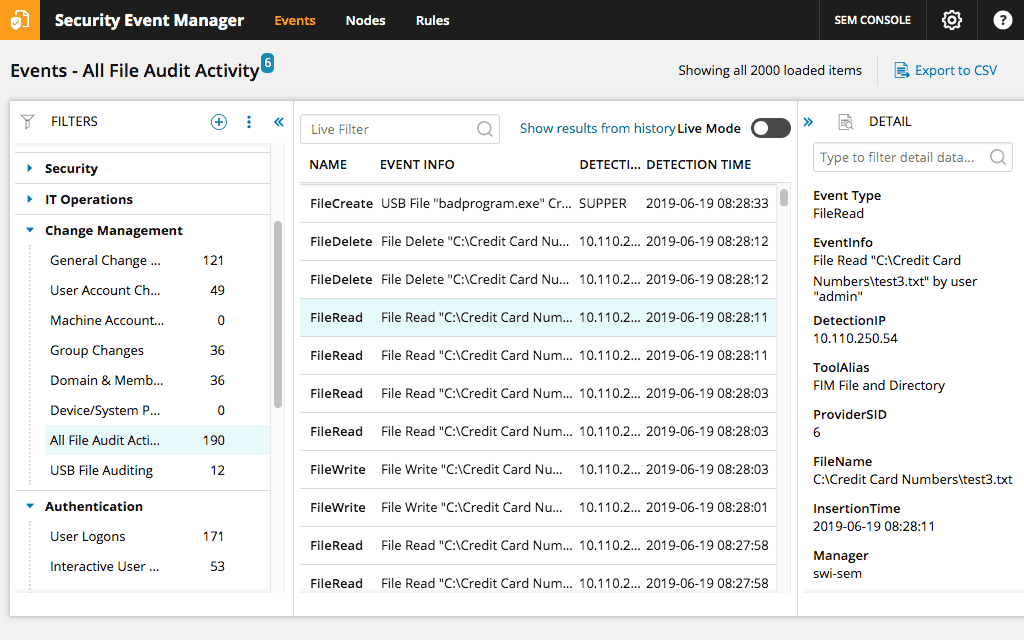

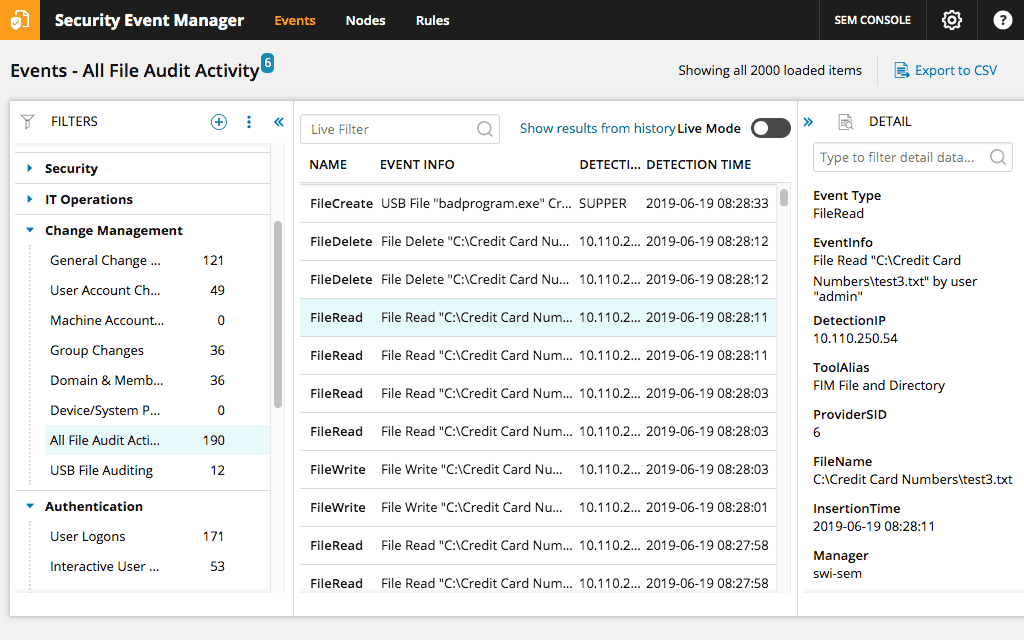

Chociaż SolarWinds nie tworzy dedykowanego narzędzia do monitorowania integralności plików, jego narzędzie do zarządzania informacjami o zabezpieczeniach i zdarzeniami (SIEM), SolarWinds Security Event Manager , zawiera bardzo dobry moduł monitorowania integralności plików. Ten produkt jest zdecydowanie jednym z najlepszych systemów SIEM klasy podstawowej na rynku. Narzędzie ma prawie wszystko, czego można oczekiwać od narzędzia SIEM. Obejmuje to doskonałe funkcje zarządzania logami i korelacji, a także imponujący silnik raportowania i oczywiście monitorowanie integralności plików.

BEZPŁATNA PRÓBNA: SolarWinds Security Event Manager

Oficjalny link do pobrania: https://www.solarwinds.com/security-event-manager/registration

Jeśli chodzi o monitorowanie integralności plików, SolarWinds Security Event Manager może pokazać, którzy użytkownicy są odpowiedzialni za zmiany w plikach. Może również śledzić dodatkowe działania użytkowników, umożliwiając tworzenie różnych alertów i raportów. Pasek boczny strony głównej narzędzia może wyświetlać liczbę zdarzeń związanych ze zmianą, które wystąpiły pod nagłówkiem Zarządzanie zmianą. Zawsze, gdy coś wygląda podejrzanie i chcesz sięgnąć głębiej, masz możliwość filtrowania zdarzeń według słów kluczowych.

Narzędzie oferuje również doskonałe funkcje reagowania na zdarzenia, które nie pozostawiają nic do życzenia. Na przykład szczegółowy system reagowania w czasie rzeczywistym będzie aktywnie reagował na każde zagrożenie. A ponieważ opiera się na zachowaniu, a nie na sygnaturze, jesteś chroniony przed nieznanymi lub przyszłymi zagrożeniami oraz atakami typu zero-day.

Oprócz imponującego zestawu funkcji, pulpit nawigacyjny SolarWinds Security Event Manager jest z pewnością wart omówienia. Dzięki prostej konstrukcji nie będziesz mieć problemów ze znalezieniem sposobu poruszania się po narzędziu i szybką identyfikacją anomalii. Narzędzie jest bardziej niż przystępne cenowo, zaczynając od około 4500 USD. A jeśli chcesz go wypróbować i zobaczyć, jak działa w Twoim środowisku, dostępna jest do pobrania darmowa, w pełni funkcjonalna 30-dniowa wersja próbna.

Oficjalny link do pobrania: https://www.solarwinds.com/security-event-manager/registration

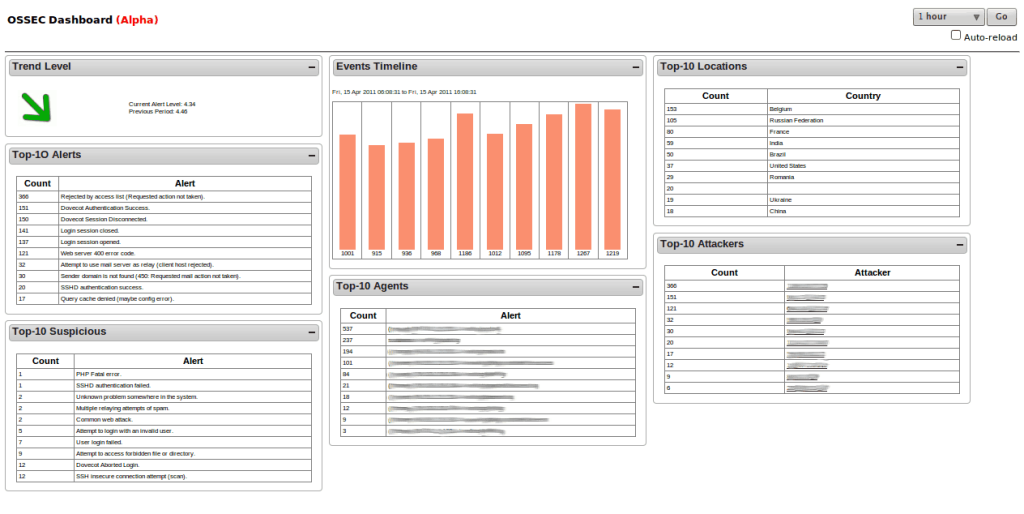

2. OSSEC

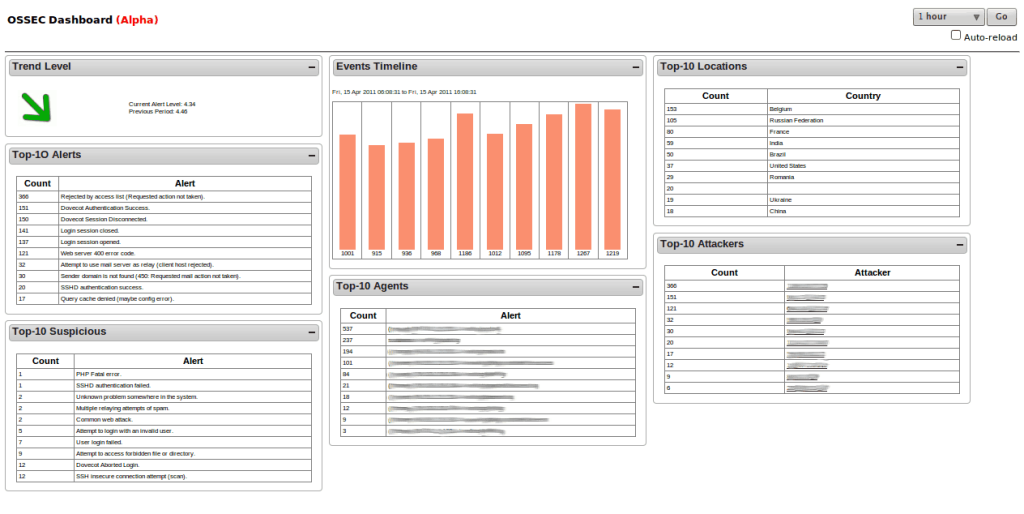

OSSEC , co oznacza Open Source Security, jeden z najbardziej znanych systemów wykrywania włamań opartych na hostach typu open source. Produkt jest własnością firmy Trend Micro , jednej z wiodących marek w dziedzinie bezpieczeństwa IT i twórcy jednego z najlepszych pakietów ochrony antywirusowej. A jeśli produkt znajduje się na tej liście, możesz być pewien, że ma również bardzo przyzwoitą funkcję monitorowania integralności plików.

W przypadku instalacji w systemach operacyjnych Linux lub Mac OS oprogramowanie koncentruje się głównie na plikach dziennika i konfiguracji. Tworzy sumy kontrolne ważnych plików i okresowo je weryfikuje, ostrzegając Cię, gdy wydarzy się coś dziwnego. Będzie również monitorować i ostrzegać o wszelkich nietypowych próbach uzyskania dostępu do roota. Na hostach z systemem Windows system śledzi również nieautoryzowane modyfikacje rejestru, które mogą być oznaką złośliwej aktywności.

Jeśli chodzi o monitorowanie integralności plików, OSSEC ma specjalną funkcję o nazwie Syscheck . Narzędzie jest domyślnie uruchamiane co sześć godzin i sprawdza zmiany w sumach kontrolnych plików kluczy. Moduł został zaprojektowany w celu zmniejszenia zużycia procesora, co czyni go potencjalnie dobrym rozwiązaniem dla organizacji wymagających rozwiązania do zarządzania integralnością plików o niewielkich rozmiarach.

Ponieważ jest to system wykrywania włamań oparty na hoście, OSSEC musi być zainstalowany na każdym komputerze (lub serwerze), który chcesz chronić. To jest główna wada takich systemów. Dostępna jest jednak scentralizowana konsola, która konsoliduje informacje z każdego chronionego komputera w celu łatwiejszego zarządzania. Ta konsola OSSEC działa tylko w systemach operacyjnych Linux lub Mac OS. Dostępny jest jednak agent do ochrony hostów z systemem Windows. Każde wykrycie wywoła alert, który zostanie wyświetlony na konsoli centralnej, a powiadomienia będą również wysyłane e-mailem.

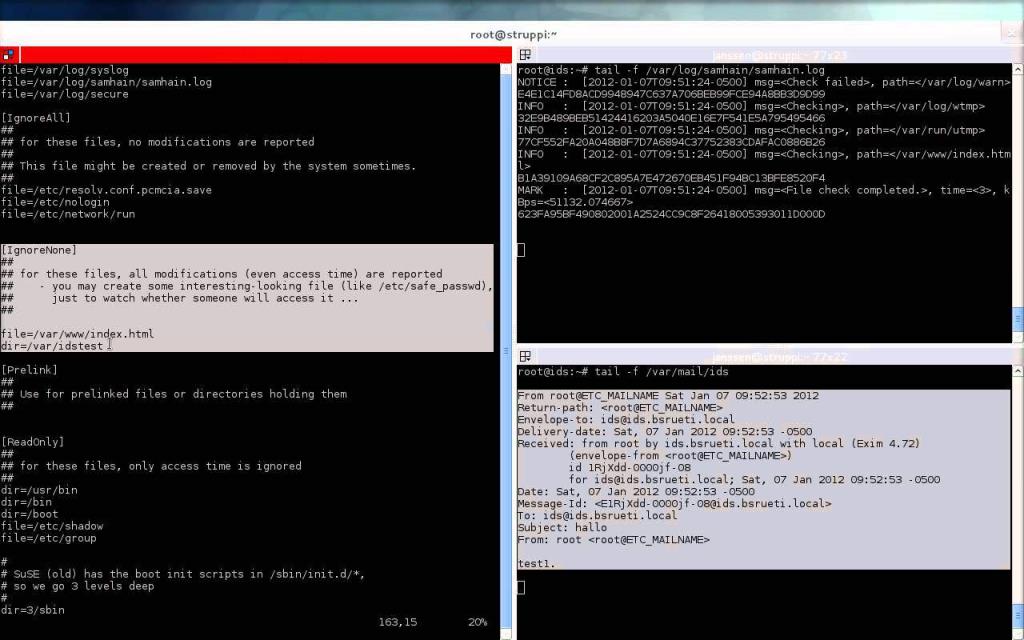

3. Integralność plików Samhain

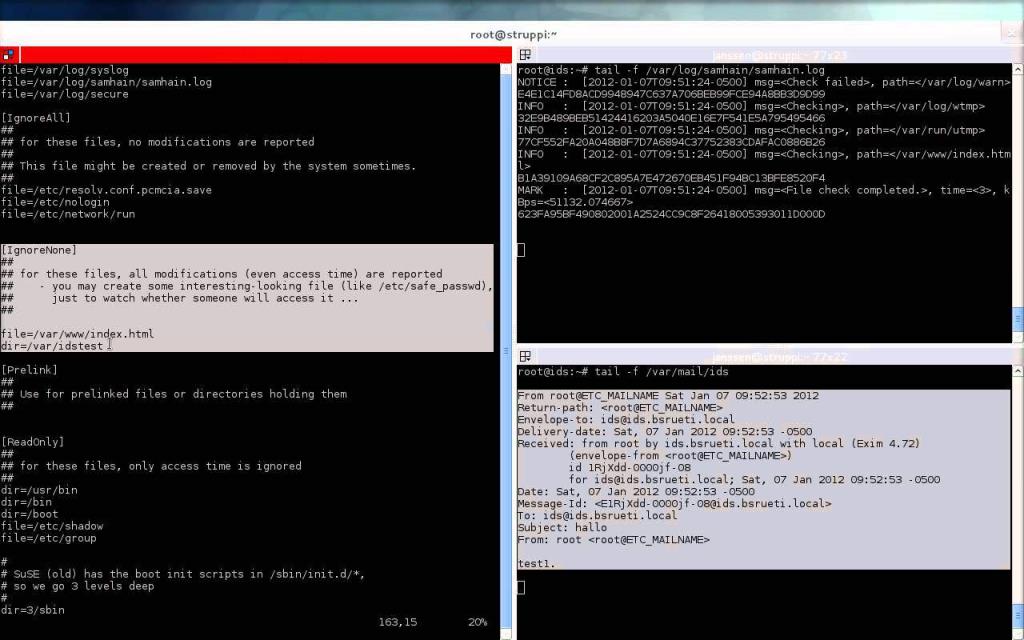

Samhain to darmowy system wykrywania włamań do hosta, który zapewnia sprawdzanie integralności plików oraz monitorowanie/analizę plików dziennika. Ponadto produkt wykonuje również wykrywanie rootkitów, monitorowanie portów, wykrywanie fałszywych plików wykonywalnych SUID i ukrytych procesów. To narzędzie zostało zaprojektowane do monitorowania wielu systemów z różnymi systemami operacyjnymi ze scentralizowanym rejestrowaniem i konserwacją. Jednak Samhain może być również używany jako samodzielna aplikacja na pojedynczym komputerze. Narzędzie może działać na systemach POSIX, takich jak Unix , Linux czy Mac OS . Może również działać w systemie Windows pod Cygwin, chociaż tylko agent monitorowania, a nie serwer, został przetestowany w tej konfiguracji.

Na hostach z systemem Linux S amhain może wykorzystać mechanizm inotify do monitorowania zdarzeń w systemie plików. W czasie rzeczywistym Umożliwia to natychmiastowe otrzymywanie powiadomień o zmianach i eliminuje potrzebę częstego skanowania systemu plików, które może powodować duże obciążenie we/wy. Ponadto można sprawdzić różne sumy kontrolne, takie jak TIGER192, SHA-256, SHA-1 czy MD5. Można również sprawdzić rozmiar pliku, tryb/uprawnienia, właściciela, grupę, znacznik czasu (tworzenie/modyfikację/dostęp), i-węzeł, liczbę dowiązań twardych i połączoną ścieżkę dowiązań symbolicznych. Narzędzie może nawet sprawdzać bardziej „egzotyczne” właściwości, takie jak atrybuty SELinux, listy ACL POSIX (w systemach je obsługujących), atrybuty plików Linux ext2 (ustawione przez chattr, takie jak flaga immutable) i flagi plików BSD.

Jedną z unikalnych funkcji Samhain jest tryb ukrycia, który pozwala mu działać bez wykrycia przez ewentualnych napastników. Zbyt często intruzi zabijają rozpoznane procesy wykrywania, co pozwala im pozostać niezauważonymi. To narzędzie wykorzystuje techniki steganografii, aby ukryć swoje procesy przed innymi. Chroni również swoje centralne pliki dziennika i kopie zapasowe konfiguracji za pomocą klucza PGP, aby zapobiec manipulacji. Ogólnie rzecz biorąc, jest to bardzo kompletne narzędzie oferujące znacznie więcej niż tylko monitorowanie integralności plików.

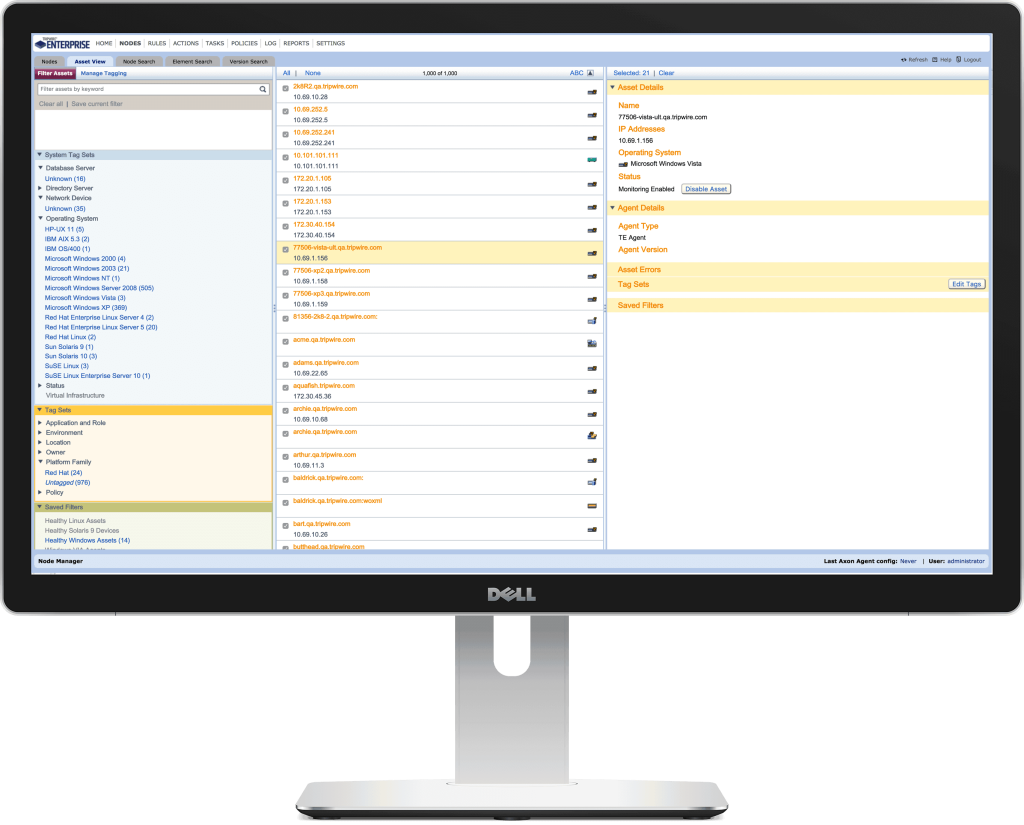

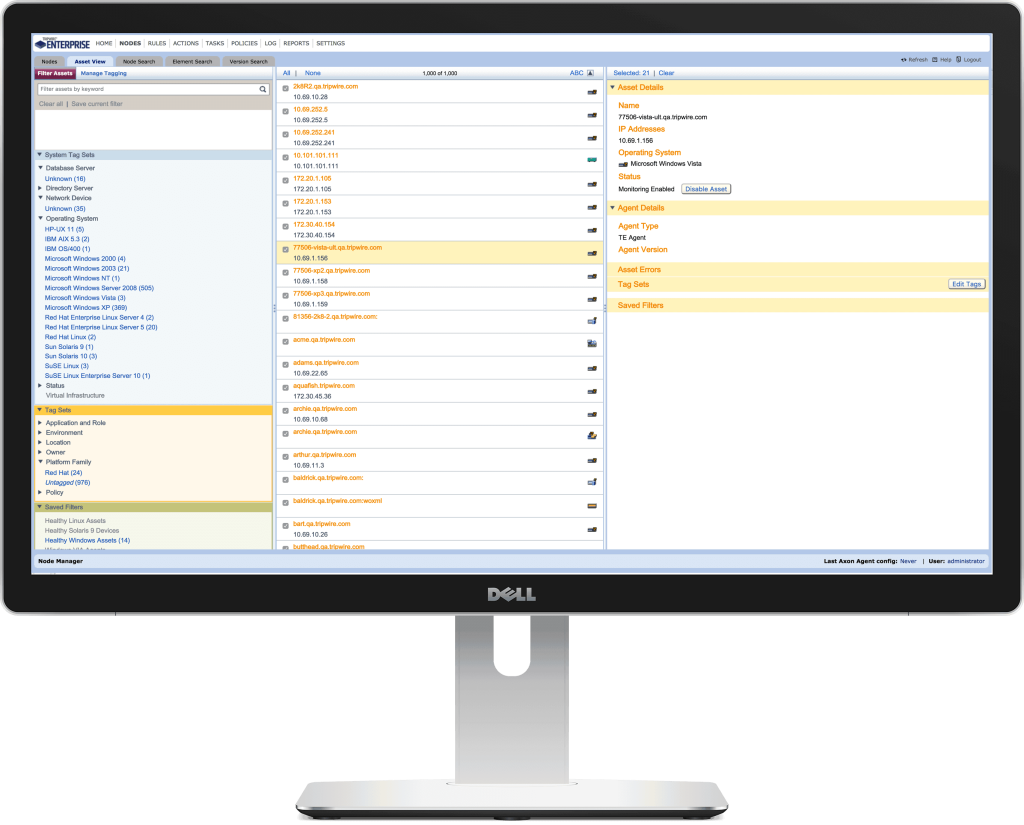

4. Menedżer integralności plików Tripwire

Dalej jest rozwiązanie od Tripwire , firmy cieszącej się solidną reputacją w dziedzinie bezpieczeństwa IT. A jeśli chodzi o monitorowanie integralności plików, Tripwire File Integrity Manager ( FIM ) ma unikalną zdolność do redukcji szumów, zapewniając wiele sposobów odsiewania zmian o niskim ryzyku od tych o wysokim ryzyku podczas oceny, priorytetyzacji i uzgadniania wykrytych zmian. Automatycznie promując liczne zmiany typu business-as-usual, narzędzie zmniejsza hałas, dzięki czemu masz więcej czasu na zbadanie zmian, które mogą rzeczywiście wpłynąć na bezpieczeństwo i wprowadzić ryzyko. Tripwire FIMwykorzystuje agentów do ciągłego przechwytywania w czasie rzeczywistym szczegółowych informacji o tym, kto, co i kiedy. Pomaga to zapewnić wykrycie wszystkich zmian, przechwycenie szczegółów każdej z nich i wykorzystanie tych szczegółów do określenia zagrożenia bezpieczeństwa lub niezgodności.

Tripwire daje możliwość zintegrowania File Integrity Manager z wieloma kontrolami bezpieczeństwa: zarządzanie konfiguracją bezpieczeństwa (SCM), zarządzanie logami i narzędziami SIEM. Tripwire FIM dodaje komponenty, które tagują i zarządzają danymi z tych elementów sterujących bardziej intuicyjnie i w sposób, który lepiej chroni dane. Na przykład Event Integration Framework ( EIF ) dodaje cenne dane o zmianach z File Integrity Manager do Tripwire Log Center lub prawie każdego innego SIEM. Dzięki EIF i innym podstawowym kontrolom bezpieczeństwa Tripwire możesz łatwo i skutecznie zarządzać bezpieczeństwem swojej infrastruktury IT.

Tripwire File Integrity Manager wykorzystuje automatyzację do wykrywania wszystkich zmian i korygowania tych, które powodują niezgodność konfiguracji z zasadami. Może integrować się z istniejącymi systemami kasowania zmian, takimi jak BMC Remedy , HP Service Center lub Service Now , umożliwiając szybki audyt. Zapewnia to również identyfikowalność. Co więcej, automatyczne alerty wyzwalają dostosowane przez użytkownika odpowiedzi, gdy jedna lub więcej określonych zmian osiągnie próg ważności, którego nie spowodowałaby jedna zmiana. Na przykład drobna zmiana treści, której towarzyszy zmiana uprawnień dokonana poza planowanym oknem zmian.

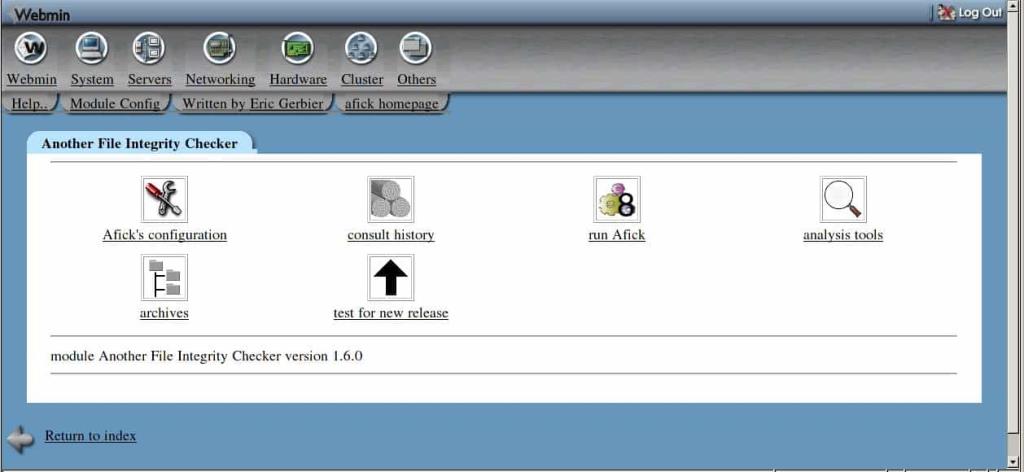

5. AFICK (kolejny kontroler integralności plików)

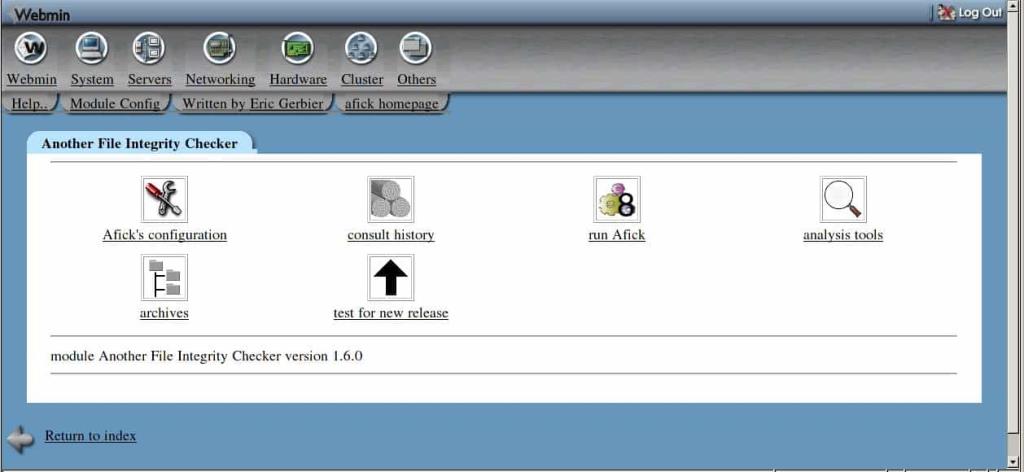

Dalej jest narzędzie o otwartym kodzie źródłowym od programisty Erica Gerbiera o nazwie AFICK (Another File Integrity Checker) . Chociaż narzędzie twierdzi, że oferuje podobną funkcjonalność do Tripwire, jest znacznie bardziej prymitywnym produktem, podobnym do tradycyjnego oprogramowania open source. Narzędzie może monitorować wszelkie zmiany w obserwowanych systemach plików. Obsługuje wiele platform, takich jak Linux (SUSE, Redhat, Debian i inne), Windows, HP Tru64 Unix, HP-UX i AIX. Oprogramowanie jest zaprojektowane tak, aby było szybkie i przenośne i może działać na dowolnym komputerze obsługującym Perl i jego standardowe moduły.

Jeśli chodzi o funkcjonalność AFICK , oto przegląd jego głównych funkcji. Narzędzie jest łatwe w instalacji i nie wymaga kompilacji ani instalacji wielu zależności. Jest to również szybkie narzędzie, częściowo ze względu na swój mały rozmiar. Pomimo niewielkich rozmiarów wyświetla nowe, usunięte i zmodyfikowane pliki, a także wszelkie wiszące linki. Używa prostego, tekstowego pliku konfiguracyjnego, który obsługuje wyjątki i jokery oraz używa składni bardzo podobnej do Tripwire lub Aide. Zarówno graficzny interfejs użytkownika oparty na Tk, jak i interfejs sieciowy oparty na webminach są dostępne, jeśli wolisz trzymać się z dala od narzędzia wiersza poleceń.

AFICK (Another File Integrity Checker) jest w całości napisany w Perlu w celu zapewnienia przenośności i dostępu do źródeł. A ponieważ jest open-source (wydany na Powszechnej Licencji Publicznej GNU), możesz dowolnie dodawać do niego funkcje, jakie uznasz za stosowne. Narzędzie używa MD5 dla swoich potrzeb sum kontrolnych, ponieważ jest szybkie i jest wbudowane we wszystkie dystrybucje Perla i zamiast używać bazy danych w postaci zwykłego tekstu, używany jest dbm.

6. AIDE (Zaawansowane środowisko wykrywania włamań)

Pomimo raczej mylącej nazwy, AIDE (Advanced Intrusion Detection Environment) jest w rzeczywistości narzędziem do sprawdzania integralności plików i katalogów. Działa poprzez tworzenie bazy danych na podstawie reguł wyrażeń regularnych, które znajduje w swoim pliku konfiguracyjnym. Po zainicjowaniu bazy danych używa jej do weryfikacji integralności plików. Narzędzie wykorzystuje kilka algorytmów skrótu wiadomości, których można użyć do sprawdzenia integralności plików. Ponadto wszystkie zwykłe atrybuty plików można sprawdzić pod kątem niespójności. Może również odczytywać bazy danych ze starszych lub nowszych wersji.

Funkcja mądry, AIDE jest rater kompletne. Obsługuje wiele algorytmów skrótu wiadomości, takich jak md5, sha1, rmd160, tiger, crc32, sha256, sha512 i whirlpool. Narzędzie może sprawdzić kilka atrybutów pliku, w tym typ pliku, uprawnienia, i-węzeł, Uid, Gid, nazwę łącza, rozmiar, liczbę bloków, liczbę linków, czas M, czas i czas. Może również obsługiwać atrybuty Posix ACL, SELinux, XAttrs i Extended File System. Dla uproszczenia narzędzie wykorzystuje pliki konfiguracyjne w postaci zwykłego tekstu oraz bazę danych w postaci zwykłego tekstu. Jedną z jego najciekawszych funkcji jest obsługa potężnych wyrażeń regularnych, które umożliwiają selektywne dołączanie lub wykluczanie monitorowanych plików i katalogów. Już sama ta cecha sprawia, że jest to bardzo wszechstronne i elastyczne narzędzie.

Produkt, który istnieje od 1999 roku jest nadal aktywnie rozwijany, a najnowsza wersja (0.16.2) ma zaledwie kilka miesięcy. Jest dostępny na ogólnej licencji publicznej GNU i będzie działał na większości nowoczesnych wariantów Linuksa.

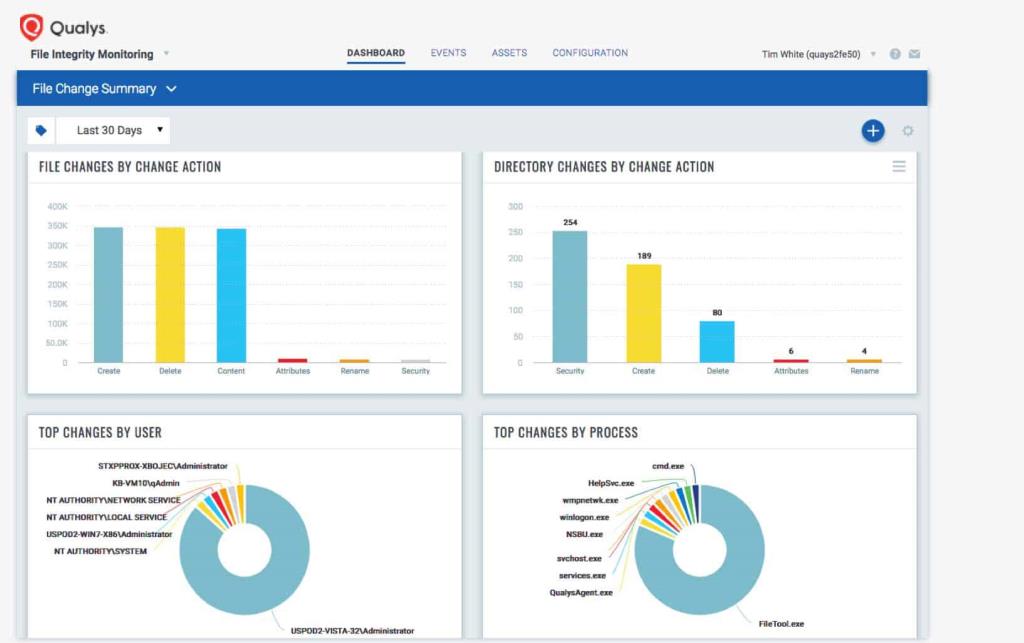

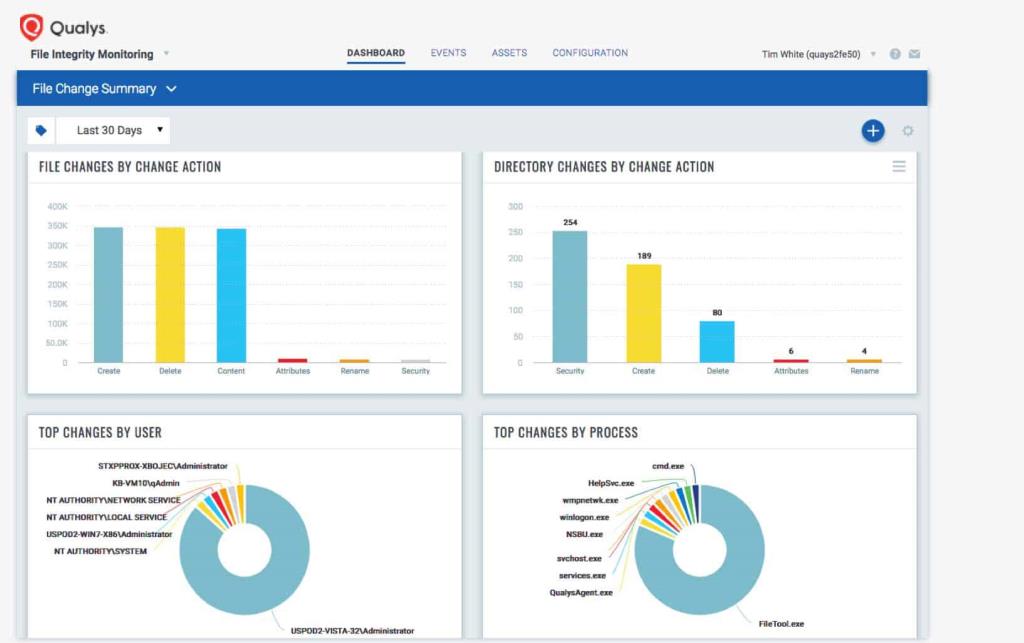

7. Monitorowanie integralności plików Qualys

Qualys File Integrity Monitoring od giganta bezpieczeństwa Qualys to „rozwiązanie w chmurze do wykrywania i identyfikowania krytycznych zmian, incydentów i zagrożeń wynikających z normalnych i złośliwych zdarzeń”. Jest dostarczany z gotowymi profilami, które są oparte na najlepszych praktykach w branży i zalecanych przez producentów wytycznych dotyczących typowych wymagań zgodności i audytu, w tym PCI DSS.

Monitorowanie integralności plików Qualys skutecznie wykrywa zmiany w czasie rzeczywistym, korzystając z podobnych metod stosowanych w technologiach antywirusowych. Powiadomienia o zmianach można tworzyć dla całych struktur katalogów lub na poziomie plików. Narzędzie wykorzystuje istniejące sygnały jądra systemu operacyjnego do identyfikacji plików, do których uzyskano dostęp, zamiast polegać na metodach wymagających dużej mocy obliczeniowej. Produkt może wykrywać tworzenie lub usuwanie plików lub katalogów, zmianę nazw plików lub katalogów, zmiany atrybutów plików, zmiany ustawień bezpieczeństwa plików lub katalogów, takich jak uprawnienia, własność, dziedziczenie oraz audyt lub zmiany danych plików przechowywanych na dysk.

Jest to produkt wielopoziomowy. Qualys Chmura agenta w sposób ciągły monitoruje pliki i katalogi podane w profilu monitoringu i przechwytuje krytyczne dane, aby zidentyfikować, co się zmieniło wraz ze szczegółami takimi jak środowisko, które użytkownik i który był zaangażowany w proces zmian. Następnie przesyła dane do platformy Qualys Cloud w celu analizy i raportowania. Jedną z zalet tego podejścia jest to, że działa tak samo, niezależnie od tego, czy systemy są lokalne, w chmurze czy zdalne.

Monitorowanie integralności plików można łatwo aktywować na istniejących agentach Qualys A gent i rozpocząć monitorowanie zmian lokalnie przy minimalnym wpływie na punkt końcowy. Qualys Cloud Platform pozwala na łatwe skalowanie do największych środowiskach. Wpływ na wydajność monitorowanych punktów końcowych jest minimalizowany dzięki wydajnemu lokalnemu monitorowaniu zmian w plikach i wysyłaniu danych do platformy Qualys Cloud, gdzie odbywa się cała ciężka praca związana z analizą i korelacją. Jeśli chodzi o Qualys Cloud Agent , sam się aktualizuje i samonaprawia, dzięki czemu jest na bieżąco bez konieczności ponownego uruchamiania.