Ataki typu Distributed Denial of Service (DDoS) są niestety częstsze, niż byśmy sobie tego życzyli. Dlatego organizacje muszą aktywnie chronić się przed nimi i innymi zagrożeniami. I chociaż tego typu ataki mogą być nieprzyjemne i mieć duży wpływ na twoje systemy, są również stosunkowo łatwe do wykrycia.

W tym poście przyjrzymy się sposobom ochrony zasobów przed atakami DDoS i przyjrzymy się niektórym produktom, które mogą Ci w tym pomóc.

Zaczniemy od opisania, czym są ataki DDoS. Jak zaraz odkryjesz, ich zasada działania jest tak prosta, jak ich potencjalny wpływ jest wysoki. Zbadamy również, w jaki sposób te ataki są często klasyfikowane i jak faktycznie różnią się poszczególne rodzaje ataków. Następnie omówimy, jak chronić się przed atakami DDoS. Zobaczymy, w jaki sposób sieci dostarczania treści mogą trzymać atakujących z dala od Twoich serwerów i jak systemy równoważenia obciążenia mogą wykryć atak i odstraszyć atakujących. Jednak w przypadku tych rzadkich ataków, które rzeczywiście dotrą do Twoich serwerów, potrzebujesz lokalnej ochrony. W tym miejscu mogą pomóc systemy zarządzania informacjami o zabezpieczeniach i zdarzeniami (SIEM), więc naszym następnym zadaniem będzie przejrzenie jednych z najlepszych systemów SIEM, jakie udało nam się znaleźć.

Informacje o atakach DDoS

Atak typu „odmowa usługi” (DoS) to złośliwa próba wpłynięcia na dostępność docelowego systemu, takiego jak witryna internetowa lub aplikacja, dla uprawnionych użytkowników końcowych. Zazwyczaj osoby atakujące generują duże ilości pakietów lub żądań, które ostatecznie przytłaczają system docelowy. Atak typu Distributed Denial of Service (DDoS) to szczególny rodzaj ataku DoS, w którym osoba atakująca wykorzystuje wiele zaatakowanych lub kontrolowanych źródeł w celu wygenerowania ataku. Ataki DDoS są często klasyfikowane według tego, którą warstwę modelu OSI atakują, przy czym większość ataków ma miejsce w warstwie sieci (warstwa 3), transporcie (warstwa 4), prezentacji (warstwa 6) i warstwie aplikacji (warstwa 7 ).

Ataki w niższych warstwach (takich jak 3 i 4) są zwykle klasyfikowane jako ataki w warstwie infrastruktury. Są one zdecydowanie najczęstszym rodzajem ataków DDoS i obejmują wektory, takie jak powodzie SYN i inne ataki odbicia, takie jak powodzi UDP. Ataki te są zwykle duże i mają na celu przeciążenie przepustowości sieci lub serwerów aplikacji. Dobrą rzeczą (o ile jest coś dobrego w byciu atakowanym) jest to, że jest to rodzaj ataku, który ma wyraźne sygnatury i jest łatwiejszy do wykrycia.

Jeśli chodzi o ataki w warstwach 6 i 7, często są one klasyfikowane jako ataki w warstwie aplikacji. Chociaż ataki te są rzadsze, są również bardziej wyrafinowane. Ataki te mają zazwyczaj niewielki rozmiar w porównaniu z atakami w warstwie infrastruktury, ale zwykle koncentrują się na szczególnie kosztownych częściach aplikacji. Przykłady tego typu ataków obejmują zalew żądań HTTP do strony logowania lub drogiego interfejsu API wyszukiwania, a nawet zalewy XML-RPC WordPress, znane również jako ataki pingback WordPress.

MUSISZ PRZECZYTAĆ: 7 najlepszych systemów zapobiegania włamaniom (IPS)

Ochrona przed atakami DDoS

Aby skutecznie chronić się przed atakiem DDoS, liczy się czas. Jest to atak w czasie rzeczywistym, więc wymaga odpowiedzi w czasie rzeczywistym. Czy to prawda? W rzeczywistości jednym ze sposobów ochrony przed atakami DDoS jest wysyłanie atakujących w inne miejsce niż Twoje serwery.

Jednym ze sposobów, w jaki można to osiągnąć, jest dystrybucja witryny za pośrednictwem pewnego rodzaju sieci dystrybucji treści (CDN). Korzystając z CDN, użytkownicy Twojej witryny (zarówno legalni, jak i potencjalni atakujący) nigdy nie trafiają na Twoje serwery sieciowe, ale na serwery CDN, chroniąc w ten sposób Twoje serwery i zapewniając, że każdy atak DDoS wpłynie tylko na stosunkowo niewielką podzbiór Twoich klientów.

Innym sposobem zapobiegania przedostawaniu się ataków DDoS na serwery jest użycie systemów równoważenia obciążenia. Systemy równoważenia obciążenia to urządzenia, które są zwykle używane do sterowania przychodzącymi połączeniami serwera z wieloma serwerami. Głównym powodem ich stosowania jest zapewnienie dodatkowej pojemności. Załóżmy, że jeden serwer może obsłużyć do 500 połączeń na minutę, ale Twoja firma rozwinęła się i masz teraz 700 połączeń na minutę. Możesz dodać drugi serwer z systemem równoważenia obciążenia, a połączenia przychodzące będą automatycznie równoważone między tymi dwoma serwerami. Ale bardziej zaawansowane systemy równoważenia obciążenia mają również funkcje bezpieczeństwaktóry może na przykład rozpoznać symptomy ataku DDoS i wysłać żądanie do fałszywego serwera zamiast potencjalnego przeciążania serwerów. Chociaż skuteczność takich technologii jest różna, stanowią one dobrą pierwszą linię obrony.

Informacje o bezpieczeństwie i zarządzanie zdarzeniami na ratunek

Systemy Security Information and Event Management (SIEM) to jeden z najlepszych sposobów ochrony przed atakami DDoS. Sposób, w jaki działają, pozwala na wykrycie prawie każdego rodzaju podejrzanej aktywności, a typowe procesy naprawcze mogą pomóc w powstrzymaniu ataków. SIEM to często ostatnia linia obrony przed atakami DDoS. Ujmą w pułapkę każdy atak, który faktycznie dotrze do twoich systemów, czyli te, którym udało się ominąć inne środki ochrony.

Główne elementy SIEM

Za chwilę przyjrzymy się bardziej szczegółowo każdemu głównemu komponentowi systemu SIEM. Nie wszystkie systemy SIEM zawierają wszystkie te komponenty, a nawet jeśli mają, mogą mieć różne funkcjonalności. Są to jednak najbardziej podstawowe komponenty, które zwykle można znaleźć, w takiej czy innej formie, w dowolnym systemie SIEM.

Zbieranie i zarządzanie dziennikami

Zbieranie i zarządzanie dziennikami jest głównym elementem wszystkich systemów SIEM. Bez tego nie ma SIEM. System SIEM musi pozyskiwać dane dziennika z wielu różnych źródeł. Może go albo wyciągnąć, albo różne systemy wykrywania i ochrony mogą przekazać go do SIEM. Ponieważ każdy system ma swój własny sposób kategoryzowania i rejestrowania danych, do SIEM należy normalizacja danych i ich ujednolicenie, bez względu na ich źródło.

Po normalizacji zarejestrowane dane będą często porównywane ze znanymi wzorcami ataków w celu jak najwcześniejszego rozpoznania złośliwego zachowania. Dane będą również często porównywane z wcześniej zebranymi danymi, aby pomóc w zbudowaniu punktu odniesienia, który dodatkowo poprawi wykrywanie nieprawidłowej aktywności.

PRZECZYTAJ RÓWNIEŻ: Najlepsze usługi rejestrowania w chmurze przetestowane i sprawdzone

Odpowiedź na zdarzenie

Po wykryciu zdarzenia należy coś z tym zrobić. Na tym właśnie polega moduł reagowania na zdarzenia systemu SIEM. Reakcja na zdarzenie może przybierać różne formy. W najbardziej podstawowej implementacji na konsoli systemu zostanie wygenerowany komunikat ostrzegawczy. Często można również generować alerty e-mail lub SMS.

Ale najlepsze systemy SIEM idą o krok dalej i często inicjują jakiś proces naprawczy. Znowu jest to coś, co może przybierać różne formy. Najlepsze systemy mają kompletny system przepływu pracy z odpowiedziami na incydenty, który można dostosować, aby zapewnić dokładnie taką odpowiedź, jakiej oczekujesz. Jak można się spodziewać, reakcja na incydent nie musi być jednolita, a różne zdarzenia mogą uruchamiać różne procesy. Najlepsze systemy zapewnią Ci pełną kontrolę nad przebiegiem reakcji na incydenty. Należy pamiętać, że przy poszukiwaniu ochrony przed zdarzeniami w czasie rzeczywistym, takimi jak ataki DDoS, prawdopodobnie najważniejszą funkcją jest reagowanie na zdarzenia.

Panel

Gdy masz już system zbierania i zarządzania dziennikami oraz systemy odpowiedzi, kolejnym ważnym modułem jest pulpit nawigacyjny. W końcu będzie to twoje okno do stanu twojego systemu SIEM, a co za tym idzie, stanu bezpieczeństwa twojej sieci . Są tak ważnym elementem, że wiele narzędzi oferuje wiele pulpitów nawigacyjnych. Ponieważ różni ludzie mają różne priorytety i zainteresowania, idealny pulpit nawigacyjny dla administratora sieci będzie inny niż dla administratora bezpieczeństwa, a dyrektor będzie również potrzebował zupełnie innego.

Chociaż nie możemy ocenić systemu SIEM na podstawie liczby posiadanych pulpitów nawigacyjnych, musisz wybrać taki, który ma potrzebne pulpity nawigacyjne. Jest to zdecydowanie coś, o czym warto pamiętać, oceniając dostawców. Wiele z najlepszych systemów pozwoli Ci dostosować wbudowane kokpity lub zbudować niestandardowe kokpity według własnych upodobań.

Raportowanie

Kolejnym ważnym elementem systemu SIEM jest raportowanie. Być może jeszcze o tym nie wiesz — i nie pomogą one w zapobieganiu ani powstrzymywaniu ataków DDoS, ale w końcu będziesz potrzebować raportów. Wyższe kierownictwo będzie musiało przekonać się, że inwestycja w system SIEM się opłaca. Możesz również potrzebować raportów do celów zgodności. Zgodność ze standardami, takimi jak PCI DSS, HIPAA lub SOX, może być ułatwiona, gdy system SIEM może generować raporty zgodności.

Chociaż raporty mogą nie być rdzeniem systemu SIEM, nadal są niezbędnymi komponentami. I często raportowanie będzie głównym czynnikiem różnicującym konkurencyjne systemy. Raporty są jak cukierki, nigdy nie można mieć ich za dużo. I oczywiście najlepsze systemy pozwolą Ci dostosować istniejące raporty lub stworzyć niestandardowe.

Najlepsze narzędzia do ochrony przed atakami DDoS

Chociaż istnieją różne rodzaje narzędzi, które mogą pomóc w ochronie przed atakami DDoS, żadne z nich nie zapewnia takiego samego poziomu ochrony bezpośredniej, jak narzędzia do zarządzania informacjami o zabezpieczeniach i zdarzeniami. To właśnie wszystkie narzędzia na naszej liście są w rzeczywistości narzędziami SIEM. Każde z narzędzi z naszej listy zapewni pewien stopień ochrony przed wieloma różnymi rodzajami zagrożeń, w tym DDoS. Podajemy narzędzia w kolejności naszych osobistych preferencji, ale pomimo ich kolejności, wszystkie sześć to doskonałe systemy, które możemy tylko polecić, aby wypróbować je samemu i zobaczyć, jak pasują do Twojego środowiska.

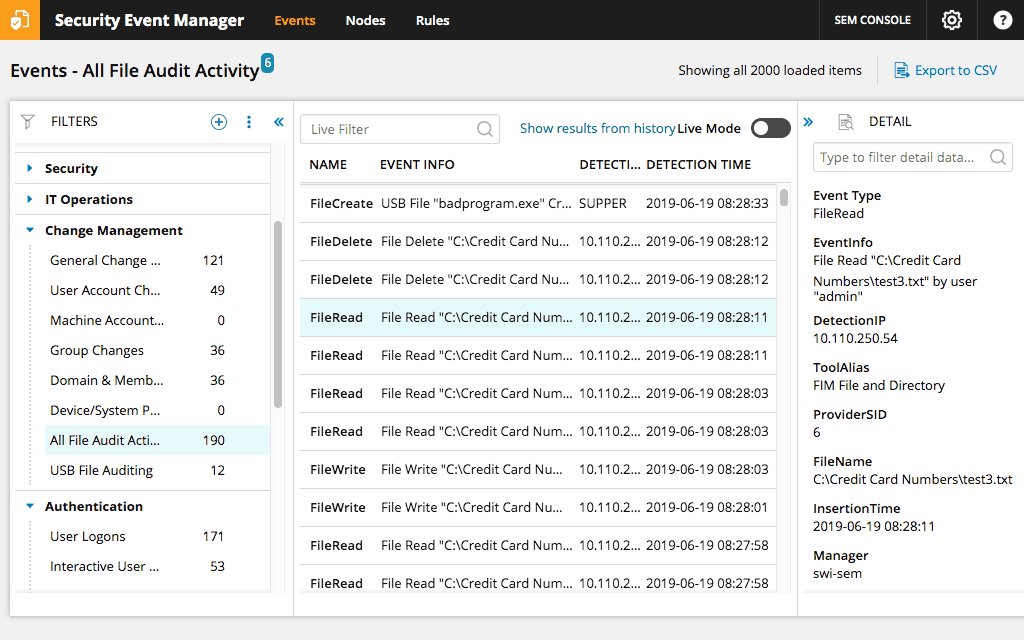

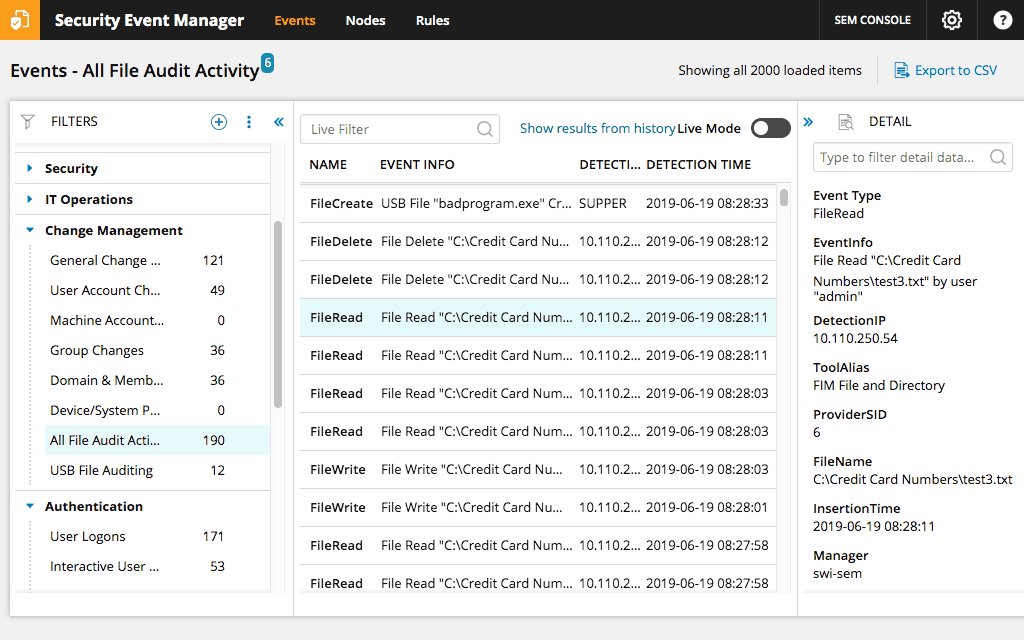

1. Menedżer zdarzeń bezpieczeństwa SolarWinds (BEZPŁATNA PRÓBNA)

Być może słyszałeś już o SolarWinds . Nazwa jest znana większości administratorów sieci i nie bez powodu. Flagowy produkt firmy, Network Performance Monitor, jest jednym z najlepszych dostępnych narzędzi do monitorowania przepustowości sieci. Ale to nie wszystko, firma słynie również z licznych bezpłatnych narzędzi, takich jak zaawansowany kalkulator podsieci czy serwer SFTP .

SolarWinds ma narzędzia do prawie każdego zadania zarządzania siecią, w tym SIEM. Chociaż SolarWinds Security Event Manager (zwany również SEM ) najlepiej opisuje się jako system SIEM na poziomie podstawowym, jest to prawdopodobnie jeden z najbardziej konkurencyjnych systemów SIEM na poziomie podstawowym na rynku. SolarWinds S EM ma wszystko co jest oczekują od systemu SIEM. Ma doskonałe funkcje zarządzania logami i korelacji, świetny pulpit nawigacyjny i imponujący silnik raportowania.

SolarWinds Bezpieczeństwo Event Manager będzie ostrzegać najbardziej podejrzanych zachowań, pozwalając skupić się więcej czasu i zasobów na inne projekty krytycznych. Narzędzie ma setki wbudowanych reguł korelacji, które umożliwiają obserwowanie sieci i łączenie danych z różnych źródeł dzienników w celu identyfikowania potencjalnych zagrożeń w czasie rzeczywistym. I nie tylko otrzymujesz gotowe reguły korelacji, które pomogą Ci zacząć, ale normalizacja danych dziennika pozwala na tworzenie nieskończonej kombinacji reguł. Ponadto platforma ma wbudowany kanał analizy zagrożeń, który służy do identyfikowania zachowań pochodzących od znanych złych podmiotów.

Potencjalne szkody spowodowane atakiem DDoS są często określane na podstawie tego, jak szybko zidentyfikujesz zagrożenie i zaczniesz je usuwać. SolarWinds Bezpieczeństwo Event Manager może przyspieszyć swoją odpowiedź poprzez automatyzację je, gdy są wywoływane pewne zasady korelacji. Odpowiedzi mogą obejmować blokowanie adresów IP, zmianę uprawnień, wyłączanie kont, blokowanie urządzeń USB, zabijanie aplikacji i nie tylko. Zaawansowany system reagowania narzędzia w czasie rzeczywistym będzie aktywnie reagował na każde zagrożenie. A ponieważ opiera się na zachowaniu, a nie na sygnaturze, jesteś chroniony przed nieznanymi lub przyszłymi zagrożeniami. Sama ta funkcja czyni go doskonałym narzędziem do ochrony przed atakami DDoS.

SolarWinds Bezpieczeństwo Event Manager jest licencjonowany przez liczbę węzłów i wysyłanie informacji dziennika zdarzeń. W tym kontekście węzeł to dowolne urządzenie (serwer, urządzenie sieciowe, komputer stacjonarny, laptop itp.), z którego zbierane są dane dziennika i/lub zdarzeń. Ceny zaczynają się od 4 665 USD za 30 urządzeń, wliczając w to pierwszy rok konserwacji. Inne poziomy licencjonowania są dostępne dla maksymalnie 2500 urządzeń. Jeśli chcesz wypróbować produkt przed jego zakupem, możesz pobrać bezpłatną, w pełni funkcjonalną 30-dniową wersję próbną .

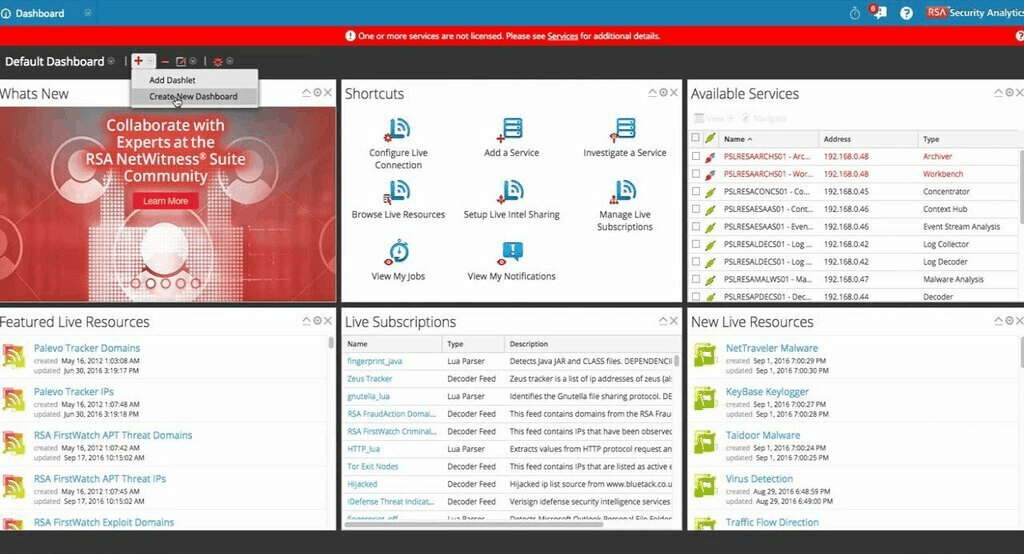

2. Świadek sieci RSA

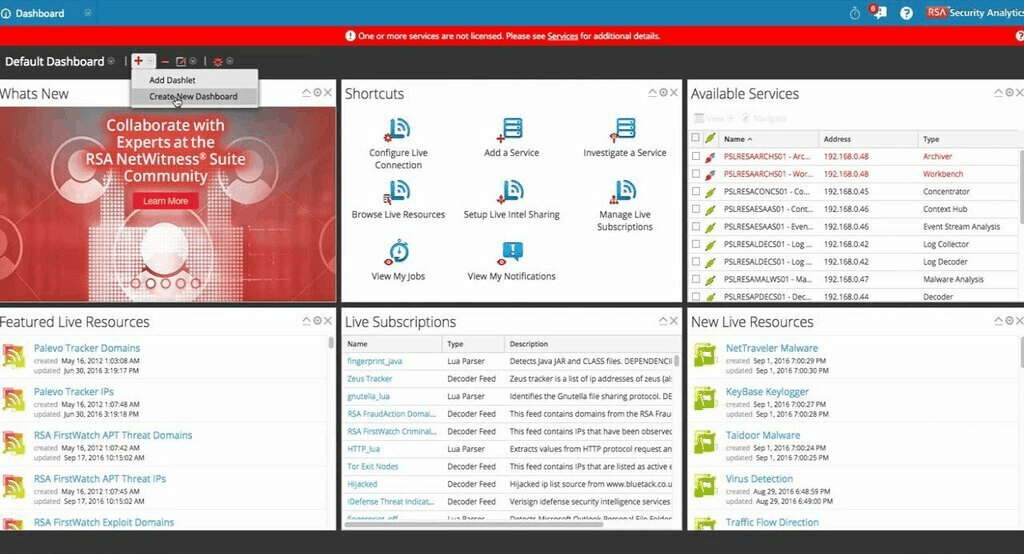

Od 2016 r. NetWitness koncentruje się na produktach wspierających „głęboką świadomość sytuacyjną sieci w czasie rzeczywistym i sprawną reakcję sieciową”. Historia firmy jest nieco skomplikowana: Po przejmowanej przez EMC , która następnie połączyła się z firmą Dell , w Ne TW itness firma jest obecnie częścią RSA oddziału firmy Dell , co jest dobre wieści jak RSA cieszy się solidną reputację w dziedzinie bezpieczeństwa IT.

RSA NetWitness to doskonały produkt dla organizacji poszukujących kompletnego rozwiązania do analizy sieci. Narzędzie zawiera informacje o Twojej firmie, co pomaga ustalać priorytety alertów. Według RSA system “ gromadzi dane w większej liczbie punktów przechwytywania, platform obliczeniowych i źródeł analizy zagrożeń niż inne rozwiązania SIEM ”. Istnieje również zaawansowana funkcja wykrywania zagrożeń, która łączy analizę behawioralną, techniki nauki o danych i analizę zagrożeń. I wreszcie, zaawansowany system reagowania oferuje funkcje orkiestracji i automatyzacji, które pomagają pozbyć się zagrożeń, zanim wpłyną one na Twoją firmę.

Jedną z głównych wad RSA NetWitness jest to, że nie jest to najłatwiejszy produkt w obsłudze i konfiguracji. Dostępnych jest jednak wiele obszernej dokumentacji, która może pomóc w konfiguracji i korzystaniu z produktu. Jest to kolejny produkt klasy korporacyjnej i musisz skontaktować się z działem sprzedaży RSA, aby uzyskać szczegółowe informacje o cenach.

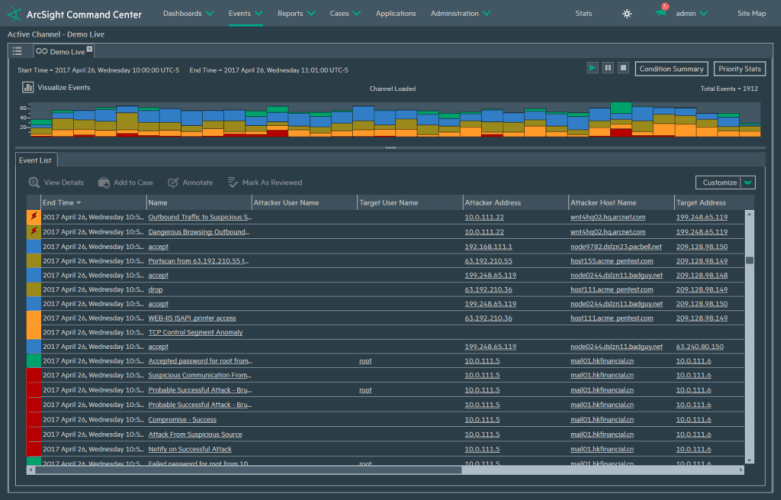

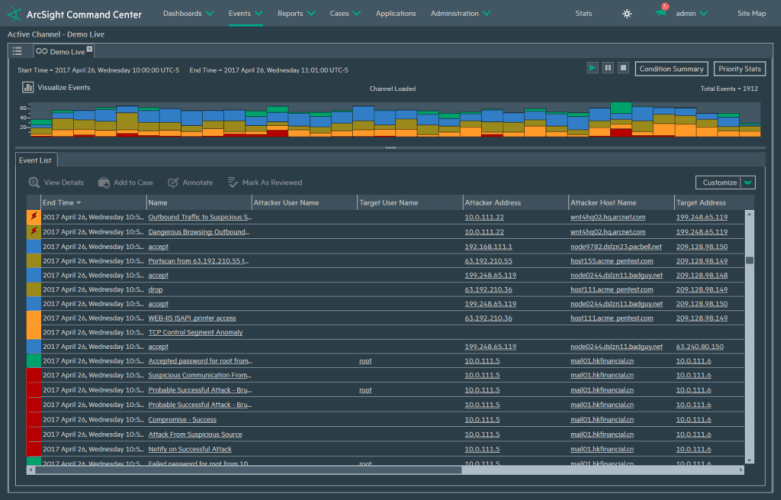

3. ArcSight Enterprise Security Manager

ArcSight Enterprise Security Manager pomaga identyfikować i ustalać priorytety zagrożeń bezpieczeństwa, organizować i śledzić działania związane z reagowaniem na incydenty oraz upraszczać działania związane z audytem i zgodnością. To kolejny produkt o nieco zawiłej historii. Wcześniej sprzedawany pod marką HP , teraz połączył się z Micro Focus , inną filią HP .

ArcSight Enterprise Security Manager to kolejny niezwykle popularne narzędzie SIEM, że już od ponad piętnastu lat. Narzędzie kompiluje dane z dzienników z różnych źródeł i przeprowadza obszerną analizę danych w poszukiwaniu oznak szkodliwej aktywności. Aby ułatwić szybkie identyfikowanie zagrożeń, narzędzie umożliwia przeglądanie wyników analizy w czasie rzeczywistym.

Pod względem funkcjonalnym produkt ten nie pozostawia wiele do życzenia. Oferuje zaawansowaną, rozproszoną korelację danych w czasie rzeczywistym, automatyzację przepływu pracy, orkiestrację bezpieczeństwa i zawartość zabezpieczającą opartą na społeczności. ArcSight Enterprise Security Manager integruje się również z innymi ArcSight produktów takich jak ArcSight Platformy Danych oraz Event Broker lub ArcSight zbadać . Jest to kolejny produkt klasy korporacyjnej, który, podobnie jak prawie wszystkie wysokiej jakości narzędzia SIEM, będzie wymagał skontaktowania się z zespołem sprzedaży w celu uzyskania szczegółowych informacji o cenach.

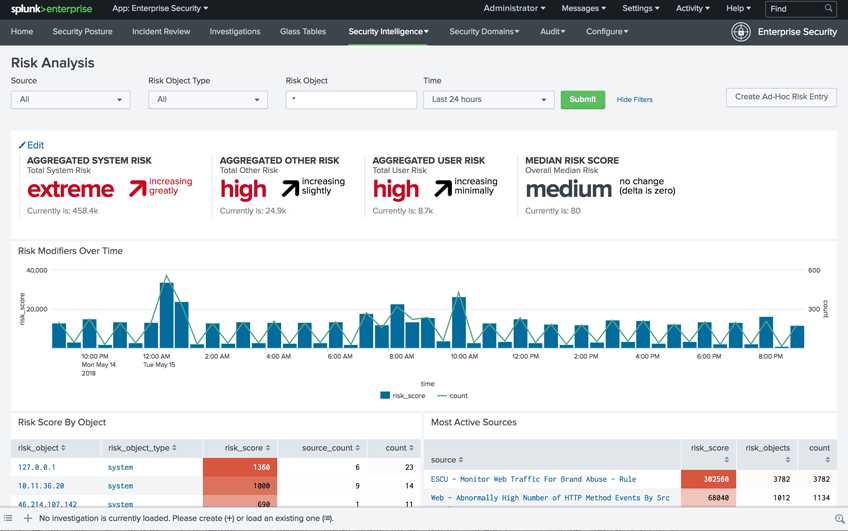

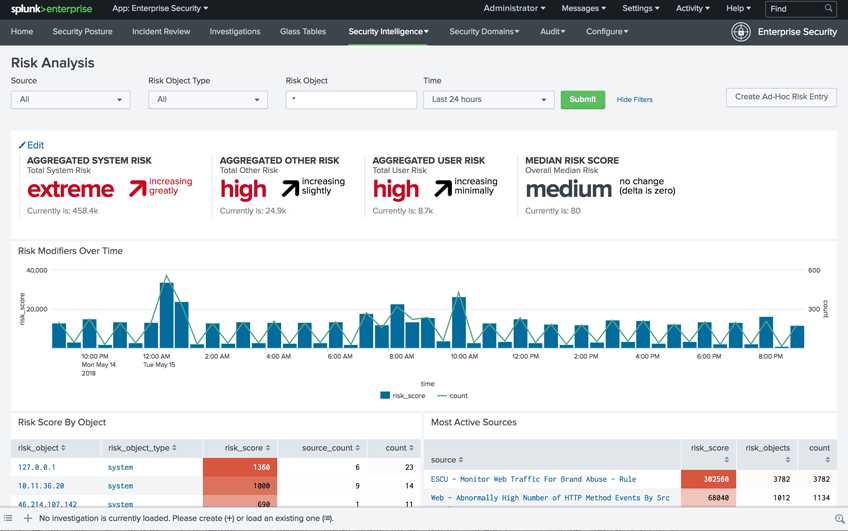

4. Bezpieczeństwo korporacyjne Splunk

Splunk Enterprise Security — lub Splunk ES , jak często się go nazywa — jest prawdopodobnie jednym z najpopularniejszych systemów SIEM i jest szczególnie znany ze swoich możliwości analitycznych. Narzędzie monitoruje dane systemu w czasie rzeczywistym, wyszukując luki w zabezpieczeniach i oznaki nieprawidłowej aktywności.

Reakcja bezpieczeństwa to kolejna mocna strona Splunk ES , która jest ważna w przypadku ataków DDoS. System wykorzystuje to, co Splunk nazywa Adaptive Response Framework ( ARF ), który integruje się ze sprzętem ponad 55 dostawców zabezpieczeń. W ARF wykonuje automatyczną odpowiedź, przyspieszenie czynności manualnych. Dzięki temu szybko uzyskasz przewagę. Dodaj do tego prosty i przejrzysty interfejs użytkownika, a otrzymasz zwycięskie rozwiązanie. Inne interesujące funkcje obejmują funkcję Notables, która wyświetla alerty, które można dostosować do własnych potrzeb, oraz Asset Investigator do oznaczania złośliwych działań i zapobiegania dalszym problemom.

Splunk ES to produkt klasy korporacyjnej i jako taki jest oferowany w cenie korporacyjnej. Jak to często bywa w przypadku systemów klasy korporacyjnej, nie można uzyskać informacji o cenach ze strony internetowej Splunk . Aby uzyskać wycenę, musisz skontaktować się z działem sprzedaży. Ale pomimo swojej ceny jest to świetny produkt i możesz chcieć skontaktować się ze Splunk i skorzystać z dostępnej bezpłatnej wersji próbnej.

5. McAfee Enterprise Security Manager

McAfee to kolejna popularna nazwa w dziedzinie bezpieczeństwa IT i prawdopodobnie nie trzeba jej przedstawiać. Jest jednak lepiej znany ze swoich produktów chroniących przed wirusami. McAfee Enterprise S EZPIECZEŃSTWO M anager to nie tylko oprogramowanie. W rzeczywistości jest to urządzenie, które można uzyskać w formie wirtualnej lub fizycznej.

Pod względem możliwości analitycznych wielu uważa, że McAfee Enterprise Security Manager jest jednym z najlepszych narzędzi SIEM. System gromadzi logi z szerokiej gamy urządzeń. Jeśli chodzi o możliwości normalizacji, to również jest na najwyższym poziomie. Silnik korelacji z łatwością kompiluje różne źródła danych, ułatwiając wykrywanie zdarzeń związanych z bezpieczeństwem, co jest ważną funkcją podczas próby ochrony przed zdarzeniami w czasie rzeczywistym, takimi jak ataki DDoS.

Jednak rozwiązanie McAfee to coś więcej niż tylko jego Enterprise Security Manager . Aby uzyskać naprawdę kompletne rozwiązanie SIEM, potrzebujesz również Enterprise Log Manager i Event Receiver . Dobrą wiadomością jest to, że wszystkie trzy produkty można zapakować w jednym urządzeniu, co nieco ułatwia proces pozyskiwania i konfiguracji. Dla tych z Was, którzy mogą chcieć wypróbować produkt przed jego zakupem, dostępna jest bezpłatna wersja próbna.