Nmap to potężne narzędzie do skanowania sieci dla systemów Linux , BSD i innych. Ma dziesiątki doskonałych funkcji, takich jak skanowanie adresów IP w poszukiwaniu otwartych portów, mapowanie aktywnych urządzeń w sieci, identyfikowanie usług działających na skanowanych celach i wiele innych.

W tym przewodniku omówimy, jak korzystać z tego potężnego narzędzia do administrowania siecią w systemie Linux i jak wykorzystać niektóre z jego najbardziej przydatnych funkcji, w tym skanowanie hostów, mapowanie sieci i wiele więcej!

Uwaga: Nmap jest narzędziem wiersza poleceń. Jeśli potrzebujesz dobrego narzędzia do mapowania sieci, ale nie jesteś fanem terminala, sprawdź Zenmap . Jest to nakładka GUI dla Nmapa, która ma te same funkcje, ale jest spakowana w zgrabny interfejs.

Skanuj pojedynczy host

Jedną z najbardziej podstawowych funkcji Nmapa jest możliwość skanowania celu (hosta AKA) w poszukiwaniu otwartych portów, informacji o systemie itp. Aby rozpocząć skanowanie, uruchom okno terminala w systemie Linux, naciskając Ctrl + Alt + T lub Ctrl + Shift + T . Stamtąd podnieś terminal do poziomu root za pomocą su lub sudo -s .

su -

Lub

sudo-s

Po uzyskaniu dostępu do roota w terminalu, możliwe jest wykonanie podstawowego skanowania, uruchamiając nmap wraz z docelowym adresem IP, nazwą hosta lub stroną internetową.

Uwaga: aby Nmap mógł skanować nazwy domen zdalnych witryn, może być konieczne dodanie https:// przed adresem.

nmap docelowy-lokalny-lub-zdalny-adres-ip

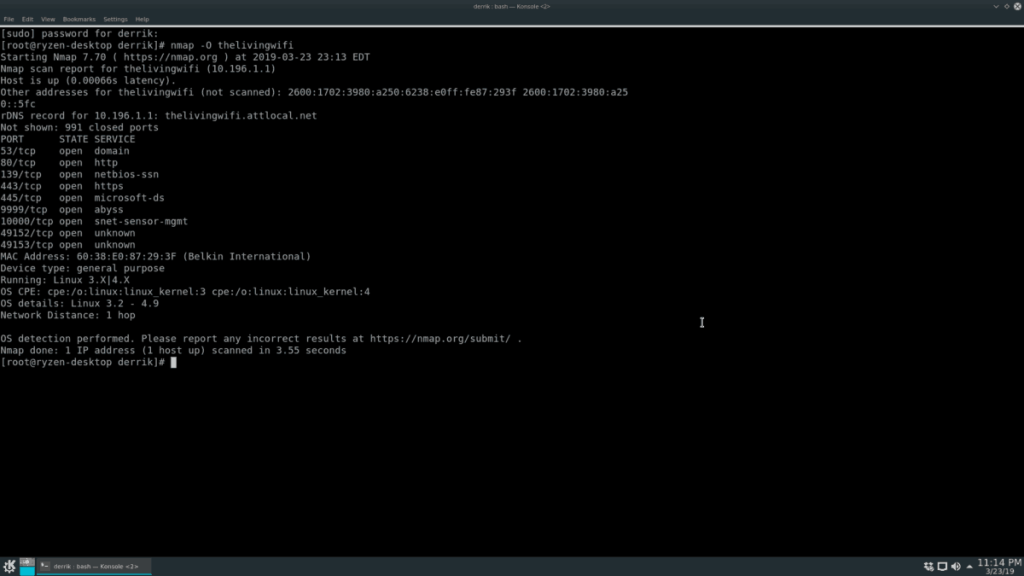

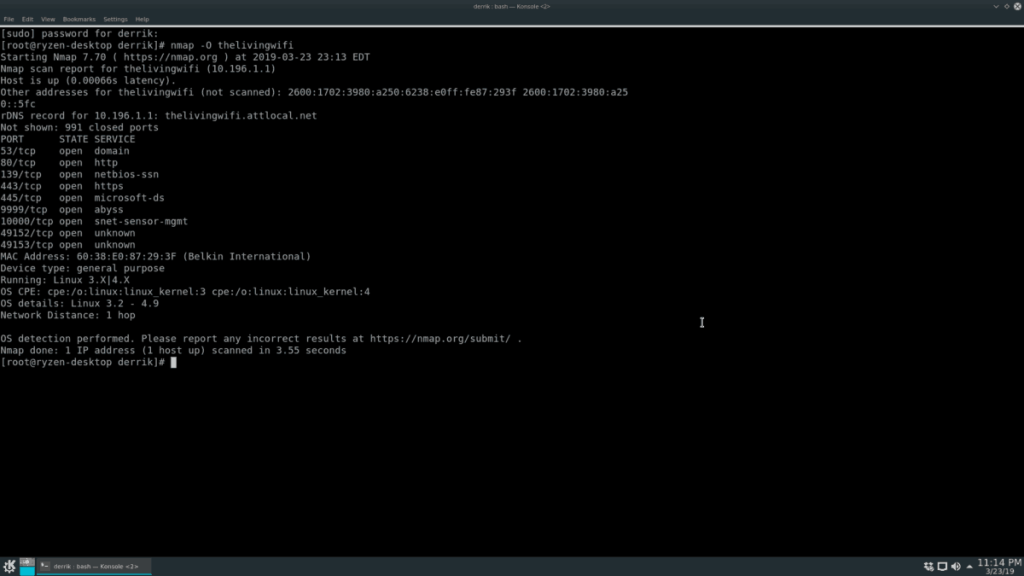

Chcesz dowiedzieć się, na jakim systemie operacyjnym działa Twój cel? Użyj opcji O.

nmap -O docelowy-lokalny-lub-zdalny-adres-ip

Uruchomienie skanowania za pomocą polecenia O ujawnia informacje o systemie operacyjnym o docelowych skanach Nmapa, ale dla niektórych nie jest to wystarczająca informacja. Na szczęście przełącznik wiersza poleceń V może wyświetlać jeszcze więcej informacji (otwarte porty itp.)

nmap -O -v docelowy-lokalny-lub-zdalny-adres-ip

Aby uzyskać jeszcze więcej informacji, użyj przełącznika V dwukrotnie.

nmap -O -vv docelowy-lokalny-lub-zdalny-adres-ip

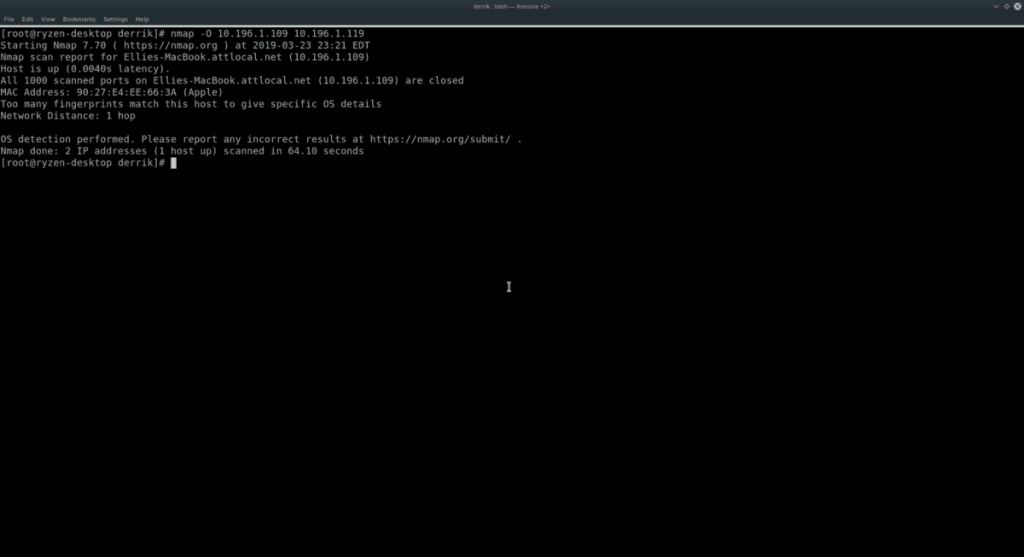

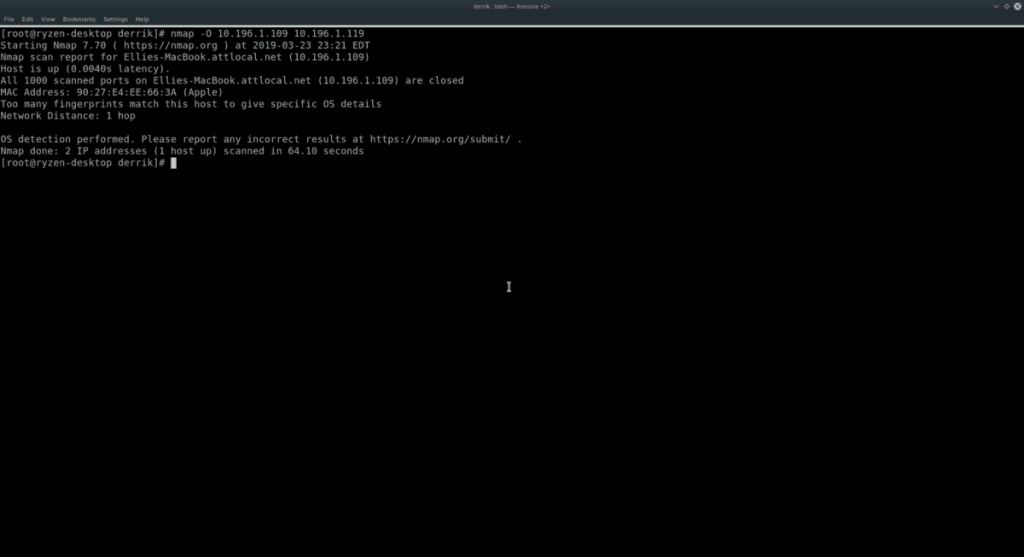

Skanuj wiele hostów

Za pomocą Nmapa możliwe jest jednoczesne skanowanie wielu hostów. Aby to zrobić, napisz polecenie, którego używasz dla jednego celu, ale dodaj inne adresy na końcu polecenia. Na przykład, aby sprawdzić, jakie są dwa oddzielne docelowe systemy operacyjne, możesz zrobić:

nmap -O cel-lokalny-lub-zdalny-adres-ip-1 cel-lokalny-lub-zdalny-adres-ip-2

Aby znaleźć więcej informacji o dwóch przeskanowanych powyżej hostach, użyj przełącznika V.

nmap -O -v docelowy-lokalny-lub-zdalny-adres-ip-1 docelowy-lokalny-lub-zdalny-adres-ip-2

lub

nmap -O -vv cel-lokalny-lub-zdalny-adres-ip-1 cel-lokalny-lub-zdalny-adres-ip-2

Nmap nie ma limitu liczby indywidualnych nazw hostów lub adresów IP, które możesz dodać na końcu polecenia, więc możesz dodać tyle, ile potrzebujesz!

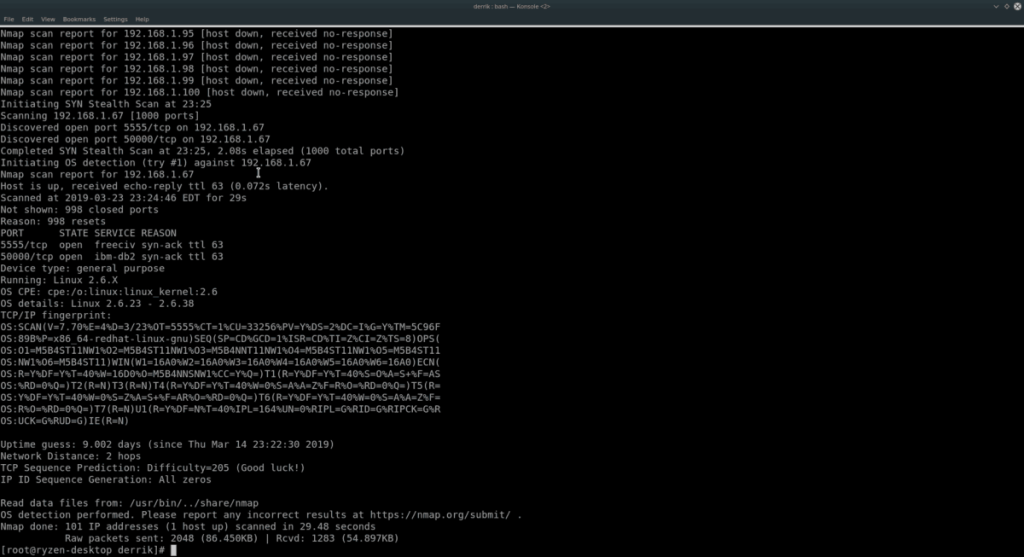

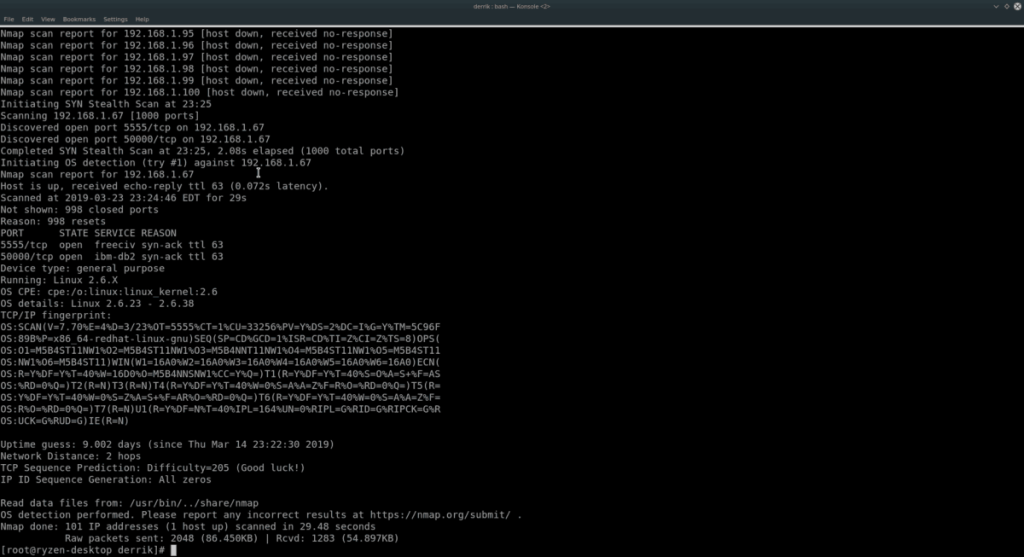

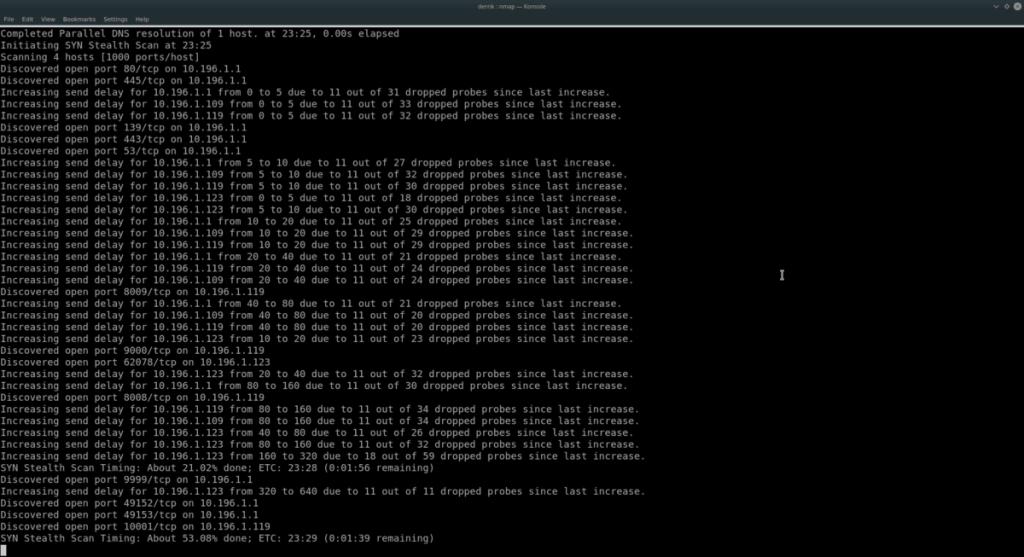

Skanuj zakres adresów IP

Skanowanie poszczególnych hostów przez wymienianie ich jeden po drugim to jeden ze sposobów na załatwienie spraw. Mimo to, jeśli masz dużo komputerów lub urządzeń sieciowych do obejrzenia, mądrzej jest przeprowadzić skanowanie zakresu adresów IP za pomocą Nmapa.

Aby przeskanować zakres adresów IP, uruchom Nmapa na adresie IP, użyj przełącznika sn . Na przykład, aby przeskanować sieć lokalną działającą w zakresie 192.168.1, wypróbuj poniższy przykład.

Uwaga: pamiętaj, aby zastąpić X i Y w poniższym poleceniu maksymalnym numerem IP do skanowania. Takich jak 0-50, 1-100 itd.

nmap -sS 192.168.1.XY

Jeśli chcesz uzyskać więcej informacji podczas skanowania zakresu adresów IP, rozważ dodanie przełączników wiersza polecenia O i VV .

nmap -sS -O -vv 192.168.1.XY

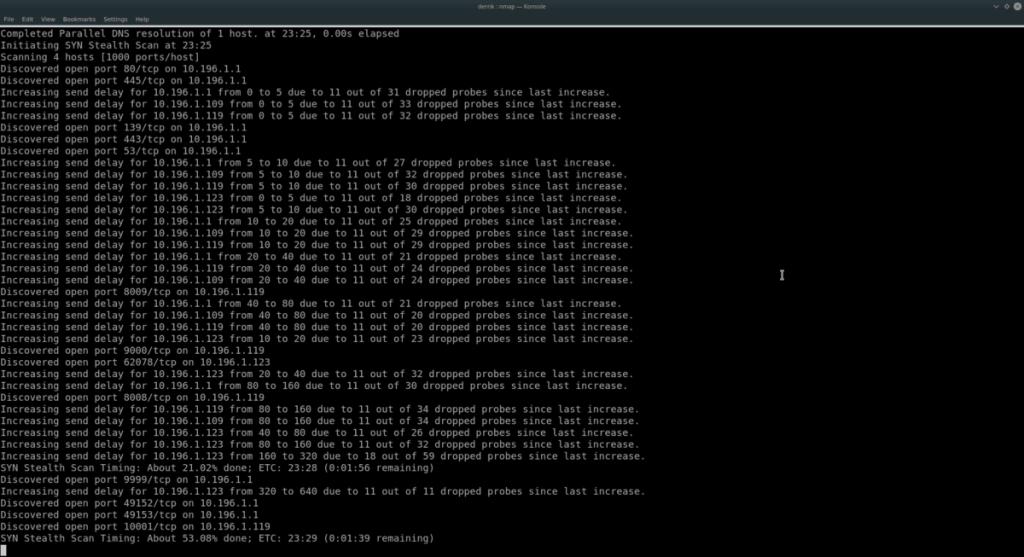

Jeśli Twoja sieć działa na 10.196.1.1, spróbuj:

nmap -sS 10.196.1.XY

Lub

nmap -sS -O -vv 10.196.1.XY

Nie używaj 10.196.1.1 lub 192.168.1.0? Określ zakres adresów IP, które chcesz przeskanować, i skorzystaj z poniższego przykładu.

Uwaga: Nmap może skanować dowolny zakres adresów IP . Aby uzyskać najlepsze wyniki, sprawdź adres IP routera sieci lokalnej i zacznij od tego miejsca.

nmap -sS xxxx-yy

Lub

nmap -sS -O -vv xxxx-yy

Skanuj podsieć

Korzystanie z narzędzia Nmap do przeglądania zakresu adresów IP jest skuteczne. Alternatywą do skanowania zakresu jest skanowanie wszystkich urządzeń w podsieci. Aby to zrobić, wprowadź bazowy adres IP routera (lub cokolwiek, którego używasz do dostarczania połączenia sieciowego do każdego komputera w sieci) i użyj notacji /24 .

Na przykład, aby przeskanować każdy adres IP na routerze działającym od podstawowego adresu IP 192.168.1.1, należy:

nmap -sS 192.168.1.1/24

Aby uzyskać więcej informacji na temat tego skanowania, dodaj O i VV .

nmap -sS -O -vv 192.168.1.1/24

Lub, w przypadku routera z podstawowym adresem IP 10.196 .1.1, wypróbuj to polecenie.

nmap -sS 10.196.1.1/24

Lub, aby uzyskać więcej informacji, wykonaj:

nmap -sS -O -vv 10.196.1.1/24

Przykłady 192.168.1.1 i 10.196.1.1 powinny działać dla większości. Jednak nie są to jedyne istniejące początkowe adresy IP. Jeśli chcesz skanować urządzenia w podsieci i nie używasz tych podstawowych adresów IP, wypróbuj następujący przykład:

nmap -sS xxxx/24

Lub

nmap -sS -O -vv xxxx/24

Więcej informacji o Nmap

W tym przewodniku po prostu zarysowaliśmy powierzchnię tego, co Nmap może zrobić w systemie Linux. Jeśli chcesz dowiedzieć się więcej na ten temat, uruchom nmap z przełącznikiem –help . Wydrukuje wszystkie dostępne opcje i polecenia.

nmap --pomoc