Jeśli pracujesz w branży medycznej lub w jakiś sposób zajmujesz się IT w tej branży, prawdopodobnie słyszałeś o HIPAA. Ustawa o przenośności ubezpieczenia zdrowotnego istnieje od kilku dziesięcioleci, aby pomóc chronić dane osobowe pacjentów. Dzisiaj przyjrzymy się dogłębnie HIPAA i przyjrzymy się kilku narzędziom, które mogą pomóc w uzyskaniu lub utrzymaniu certyfikatu HIPAA.

Zaczniemy od krótkiego wyjaśnienia, czym jest HIPAA, a następnie zagłębimy się w niektóre z najważniejszych aspektów standardu i omówimy niektóre z jego podstawowych zasad. Następnie przedstawimy naszą listę kontrolną zgodności z HIPAA. Lista trzech kroków, które należy podjąć, aby osiągnąć i utrzymać zgodność z HIPAA. I na koniec przyjrzymy się niektórym narzędziom, których możesz użyć, aby pomóc w staraniach o zachowanie zgodności z ustawą HIPAA.

Objaśnienie HIPAA

Ustawa o przenośności i odpowiedzialności w ubezpieczeniach zdrowotnych (HIPAA) została wprowadzona w 1996 roku w celu uregulowania postępowania z danymi medycznymi. Podstawową zasadą była ochrona danych osobowych użytkowników systemu opieki zdrowotnej. Dokładniej, zajmuje się chronionymi informacjami zdrowotnymi (PHI) i elektronicznie chronionymi informacjami zdrowotnymi (ePHI). Po uchwaleniu wprowadzono ogólnobranżowe standardy przetwarzania danych, cyberbezpieczeństwa i elektronicznych rozliczeń.

Jego głównym celem było – i nadal jest – zapewnienie poufności osobistych danych medycznych i dostęp do nich tylko tym, którzy potrzebują do nich dostępu. Konkretnie oznacza to, że wszystkie rejestry pacjentów przechowywane przez organizację opieki zdrowotnej muszą być chronione przed dostępem nieuprawnionych osób lub grup. Chociaż nie jest to jedyna zasada związana z HIPAA, jest to zdecydowanie najważniejsza, a jej ideą jest ochrona danych medycznych przed złośliwym lub oszukańczym wykorzystaniem.

W dobie systemów rozproszonych i przetwarzania w chmurze potencjalnych punktów dostępu do danych medycznych jest wiele, co sprawia, że ich ochrona jest złożonym problemem. Krótko mówiąc, wszystkie fizyczne i wirtualne zasoby i systemy muszą być dokładnie zabezpieczone przed potencjalnymi atakami, aby w pełni chronić dane pacjentów. Norma określa, jakie praktyki należy wdrożyć, ale co ważniejsze, wymaga budowy wodoszczelnej infrastruktury sieciowej.

Ponadto każda organizacja, która nie dba o bezpieczeństwo chronionych danych, ponosi poważne konsekwencje finansowe. Kary w wysokości do 50 000 USD dziennie za złe praktyki mogą być nakładane z rocznym limitem w wysokości 1,5 miliona USD. To wystarczy, aby zrobić dziurę w budżecie każdej organizacji. A żeby jeszcze bardziej skomplikować sprawę, przestrzeganie przepisów to nie tylko wypełnienie kilku formularzy. Aby skutecznie chronić dane, należy podjąć konkretne kroki. Na przykład należy wykazać proaktywne zarządzanie lukami w zabezpieczeniach.

W następnych sekcjach omówimy bardziej szczegółowo główne elementy zgodności z HIPAA z celem, aby pomóc Ci w jak największym zrozumieniu tej złożonej sprawy.

Zasada prywatności

W kontekście technologii informatycznych najważniejszą częścią HIPAA jest Zasada Prywatności. Określa, w jaki sposób można uzyskać dostęp do ePHI i jak je obsługiwać. Na przykład nakazuje, aby wszystkie organizacje opieki zdrowotnej, dostawcy planów zdrowotnych i partnerzy biznesowi — więcej o tym później — podmiotów objętych ubezpieczeniem, stosowali procedury aktywnej ochrony prywatności danych pacjentów. Oznacza to, że każdy podmiot, od pierwotnego dostawcy po centra danych, które przechowują dane, oraz przetwarzający je dostawcy usług w chmurze, musi chronić dane. Ale to nie koniec, partner biznesowy może również odnieść się do każdego wykonawcy oferującego usługi dla wyżej wymienionej organizacji, które również musi być zgodne z HIPAA.

Chociaż jasne jest, że podstawowym wymogiem HIPAA jest ochrona danych pacjentów, jest w tym jeszcze inny aspekt. Organizacje muszą również wspierać prawa pacjentów do tych danych. Konkretnie, w ramach HIPAA istnieją trzy konkretne prawa, które muszą zostać zachowane. Pierwszym z nich jest prawo do autoryzacji (lub nie) ujawnienia ich sPHI. Drugim jest prawo do zażądania (i uzyskania) kopii swojej dokumentacji medycznej w dowolnym momencie. I wreszcie, istnieje prawo pacjentów do żądania korekty swojej dokumentacji.

W celu dalszego złamania tego, zasada prywatności HIPAA stanowi, że wymagana jest zgoda pacjenta na ujawnienie danych ePHI. W przypadku, gdy pacjent zażąda dostępu do swoich danych, organizacje mają 30 dni na odpowiedź. Brak odpowiedzi na czas może narazić przedsiębiorstwo na zobowiązania prawne i potencjalne kary.

Zasada bezpieczeństwa

Reguła bezpieczeństwa HIPAA jest podrozdziałem poprzedniej reguły. Określa, jak należy zarządzać ePHI z punktu widzenia bezpieczeństwa. Zasadniczo zasada ta stanowi, że przedsiębiorstwa powinny „ wdrożyć niezbędne zabezpieczenia ” w celu ochrony danych pacjentów. Tym, co sprawia, że zasada ta jest jedną z najbardziej skomplikowanych w zarządzaniu i przestrzeganiu, jest niejednoznaczność wynikająca z terminów „niezbędne zabezpieczenia”. Aby nieco ułatwić zarządzanie i przestrzeganie, ta zasada HIPAA jest dalej podzielona na trzy główne sekcje: zabezpieczenia administracyjne, zabezpieczenia techniczne i zabezpieczenia fizyczne. Zobaczmy, co pociąga za sobą każdy z nich.

Zabezpieczenia administracyjne

Zgodnie z regułą bezpieczeństwa HIPAA zabezpieczenia administracyjne są zdefiniowane jako „działania administracyjne oraz zasady i procedury zarządzania wyborem, rozwojem, wdrażaniem i utrzymaniem środków bezpieczeństwa w celu ochrony elektronicznych informacji zdrowotnych”. Ponadto zasada stanowi, że zarządzanie postępowaniem pracowników również należy do tej odpowiedzialności. Czyni organizacje odpowiedzialne za działania swoich pracowników.

Gwarancje administracyjne wskazują, że organizacje muszą wdrożyć procesy administracyjne w celu kontroli dostępu do danych pacjentów, a także zapewnić wszelkie szkolenia, aby umożliwić pracownikom bezpieczną interakcję z informacjami. Pracownik powinien być wyznaczony do zarządzania politykami i procedurami HIPAA w celu zarządzania zachowaniem pracowników.

Zabezpieczenia fizyczne

Podczas gdy zabezpieczenia administracyjne dotyczyły procedur i procesów, wymóg ochrony fizycznej jest inny. Chodzi o zabezpieczenie obiektów, w których przetwarzane lub przechowywane są dane pacjentów, oraz zasobów, które mają dostęp do tych danych. Kontrola dostępu jest najważniejszym aspektem tej sekcji specyfikacji HIPAA.

Krótko mówiąc, potrzebne są środki kontroli dostępu do miejsca przetwarzania i przechowywania danych pacjenta. Musisz również chronić te urządzenia, na których dane są przetwarzane i przechowywane, przed nieautoryzowanym dostępem — na przykład przy użyciu metod, takich jak uwierzytelnianie dwuskładnikowe — oraz musisz kontrolować i/lub przemieszczać urządzenia do iz obiektu.

Zabezpieczenia techniczne

W tej sekcji omówiono zasady i procedury techniczne związane z ochroną danych pacjenta. Istnieje kilka sposobów ochrony tych danych, w tym między innymi uwierzytelnianie, kontrole audytu, raporty z audytu, prowadzenie dokumentacji, kontrola dostępu i automatyczne wylogowanie, żeby wymienić tylko kilka z nich. Ponadto należy wprowadzić środki zapewniające, że dane są zawsze bezpieczne, bez względu na to, czy są przechowywane na urządzeniu, czy przenoszone między systemami lub lokalizacjami.

W celu zidentyfikowania czynników ryzyka i zagrożeń dla bezpieczeństwa danych ePHI należy przeprowadzić ocenę ryzyka. I nie tylko to, należy podjąć konkretne środki w celu zaradzenia wszelkim zidentyfikowanym zagrożeniom i/lub zagrożeniom. Aspekt zabezpieczeń technicznych HIPAA jest prawdopodobnie najbardziej złożony i jest to obszar, w którym pomoc wykwalifikowanego konsultanta ds. zgodności z HIPAA może pomóc każdej organizacji upewnić się, że żaden kamień nie pozostanie bez zmian.

Zasada powiadamiania o naruszeniu

Kolejną ważną zasadą specyfikacji HIPAA jest zasada powiadamiania o naruszeniu. Jego celem jest określenie, w jaki sposób organizacje powinny reagować na naruszenia danych lub inne zdarzenia związane z bezpieczeństwem. Między innymi stwierdza, że w przypadku naruszenia danych organizacje muszą powiadomić osoby fizyczne, media lub Sekretarza ds. Zdrowia i Opieki Społecznej.

Rola określa również, co stanowi naruszenie. Jest to opisane jako „niedozwolone wykorzystanie lub ujawnienie zgodnie z zasadą prywatności, które zagraża bezpieczeństwu lub prywatności chronionych informacji zdrowotnych”. Reguła stanowi również, że organizacje mają do 60 dni na powiadomienie niezbędnych stron. Idzie jeszcze dalej, wymagając, aby wspomniane powiadomienie określało, jakie osobiste identyfikatory zostały ujawnione, osobę, która wykorzystała ujawnione dane i czy dane zostały po prostu przejrzane lub nabyte. Ponadto zgłoszenie musi również określać, czy ryzyko lub szkoda zostało złagodzone iw jaki sposób.

Kolejna integralna część zasady powiadamiania o naruszeniach dotyczy raportowania. Małe naruszenia — te, które dotyczą mniej niż 500 osób — należy co roku zgłaszać za pośrednictwem witryny Health and Human Services. Większe naruszenia — dotyczące ponad 500 pacjentów — również należy zgłaszać mediom. Przy takich wymaganiach szybko staje się oczywiste, że kluczem do sukcesu Twoich wysiłków w zakresie zgodności z HIPAA jest ścisłe monitorowanie naruszeń.

Nasza lista kontrolna zgodności z HIPAA

OK. Teraz, gdy omówiliśmy podstawy tego, czym jest HIPAA i jakie są jego główne wymagania, opracowaliśmy listę kontrolną różnych kroków, które organizacja musi podjąć, aby osiągnąć lub utrzymać swój status zgodności. Jak wskazaliśmy wcześniej, zdecydowanie zaleca się skorzystanie z pomocy doświadczonego specjalisty ds. przestrzegania przepisów HIPAA. Nie tylko sprawiłoby to, że proces byłby znacznie łatwiejszy i mniej stresujący, ale powinni być w stanie dokładnie przeprowadzić audyt praktyk i procesów bezpieczeństwa oraz zidentyfikować obszary, które mogą skorzystać na ulepszeniach.

1. Dokończ ocenę ryzyka

Pierwsza pozycja na tej krótkiej liście kontrolnej, pierwszą rzeczą, którą każdy powinien zrobić, przygotowując się do zgodności z HIPAA, jest pełna ocena bieżących zagrożeń i stanu gotowości. Powodem, dla którego powinieneś to zrobić w pierwszej kolejności, jest to, że twój obecny status będzie dyktował, jakie dalsze kroki należy podjąć, aby osiągnąć zgodność. Globalna ocena ryzyka, która określi sposób postępowania z danymi PHI i ePHI, pozwoli Ci odkryć wszelkie luki w Twoich politykach i procedurach bezpieczeństwa.

To pierwsze miejsce, w którym zewnętrzny konsultant zdziała cuda. Po pierwsze, zazwyczaj będzie miał ogromne doświadczenie w gotowości do przestrzegania przepisów HIPAA, ale, co być może ważniejsze, spojrzy na sprawy z innego punktu widzenia. Ponadto konsultant ten będzie miał gruntown�� wiedzę na temat różnych wymagań HIPAA i ich zastosowania w konkretnej sytuacji.

Po zakończeniu fazy oceny ryzyka zostanie Ci pozostawiona lista zaleceń, które pomogą w osiągnięciu zgodności. Możesz myśleć o tej liście jako o liście rzeczy do zrobienia w następnych krokach. Po prostu nie możemy wystarczająco podkreślić, jak ważny jest ten krok. Będzie to przede wszystkim najbardziej decydujący czynnik sukcesu.

2. Naprawiaj ryzyko związane z brakiem zgodności i udoskonalaj procesy

Drugi krok jest znacznie prostszy niż pierwszy. To, co musisz teraz zrobić, to wziąć wszystkie zalecenia z pierwszego kroku i zająć się nimi. Na tym etapie musisz zmienić swoje procesy i procedury. Jest to prawdopodobnie miejsce, w którym napotkasz największy opór ze strony użytkowników. Stopień oporu będzie oczywiście różnił się w zależności od tego, jak blisko byłeś początkowo, ile zmian trzeba wprowadzić i dokładnego charakteru tych zmian.

Dobrym pomysłem jest najpierw zająć się mniejszym problemem zgodności. Na przykład wdrożenie takich podstawowych środków, jak przeszkolenie personelu w zakresie podstawowych praktyk cyberbezpieczeństwa lub nauczenie ich korzystania z uwierzytelniania dwuskładnikowego, powinno być łatwe i może umożliwić szybkie i sprawne rozpoczęcie pracy.

Po wykonaniu prostych zadań należy następnie ustawić cele naprawcze, ponieważ pomogą one ustalić priorytety pozostałych zadań. Na przykład, jeśli wyniki z pierwszych kroków wskazują, że musisz wprowadzić jakąś formę raportowania zgodności, to w tym momencie możesz zacząć szukać narzędzia z automatycznym raportowaniem zgodności. Jest to kolejny obszar, w którym zewnętrzny konsultant może oszczędzić Ci wiele żalu, zapewniając cenny wgląd w to, jakie zmiany musisz wprowadzić, aby osiągnąć zgodność.

3. Bieżące zarządzanie ryzykiem

Możesz ulec pokusie, by pomyśleć, że osiągnięcie zgodności z HIPAA jest jednorazową transakcją i że kiedy już ją zdobędziesz, masz ją. Niestety nie może to być dalsze od prawdy. O ile osiągnięcie zgodności jest jednorazowym przedsięwzięciem, utrzymanie go jest codziennym wysiłkiem. Będziesz musiał stale zarządzać ryzykiem i upewnić się, że dane pacjenta są bezpieczne i nie zostały udostępnione lub manipulowane w nieautoryzowany sposób.

Konkretnie, będziesz chciał przeprowadzać regularne skanowanie luk w zabezpieczeniach. Będziesz także musiał uważnie obserwować dzienniki systemowe, aby wykryć wszelkie oznaki podejrzanej aktywności, zanim będzie za późno. W tym miejscu najbardziej pomocne będą systemy zautomatyzowane. Podczas gdy zewnętrzny konsultant był Twoim największym atutem w pierwszych dwóch fazach, narzędzia programowe są teraz tym, czego potrzebujesz. A mówiąc o narzędziach programowych, mamy kilka, które chcielibyśmy polecić.

Niektóre narzędzia wspomagające zgodność z HIPAA

Różne rodzaje narzędzi mogą pomóc w staraniach o zgodność z ustawą HIPAA. Szczególnie pomocne są dwie z nich. Po pierwsze, narzędzia do zarządzania konfiguracją i audytu mogą zapewnić, że konfiguracja Twojego systemu spełnia wymagania HIPAA — lub jakichkolwiek innych ram prawnych. Ale mogą również stale czuwać nad konfiguracją sprzętu i zapewnić, że nie zostaną wprowadzone żadne nieautoryzowane zmiany, aby każda autoryzowana zmiana nie naruszała zgodności. Nasza lista zawiera kilka z tych narzędzi.

Innym przydatnym rodzajem narzędzia w kontekście zgodności z HIPAA jest wykrywanie naruszeń danych. W tym celu systemy zarządzania informacjami o zabezpieczeniach i zdarzeniami (SIEM) zapewnią ci spokój, na jaki zasługujesz, i zapewnią, że zostaniesz szybko powiadomiony, jeśli zdarzy się coś podejrzanego. Nasza lista zawiera również kilka narzędzi SIEM.

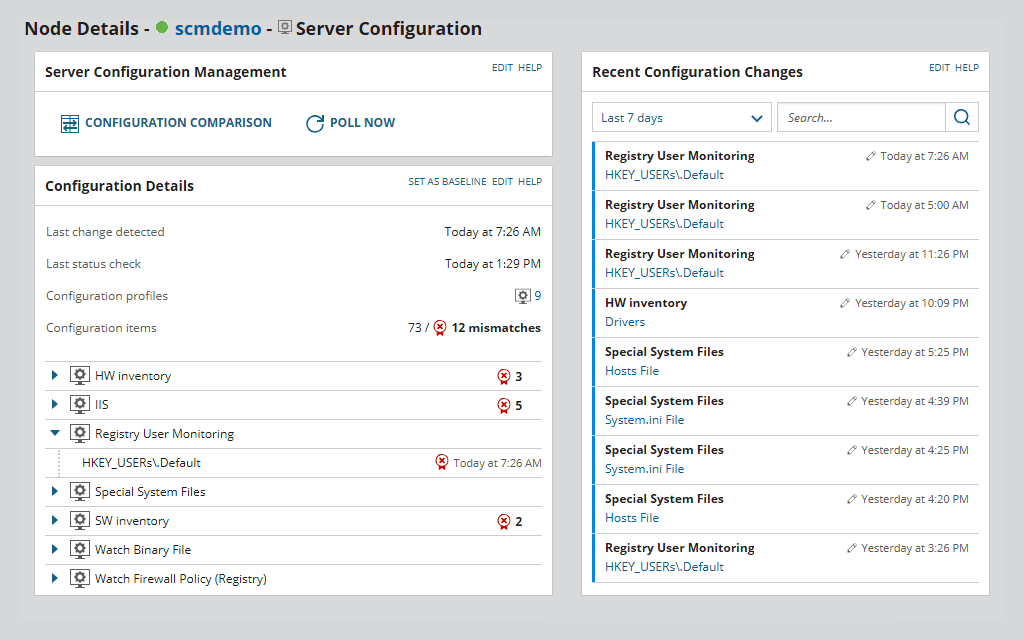

1. Monitor konfiguracji serwera SolarWinds (BEZPŁATNA PRÓBA)

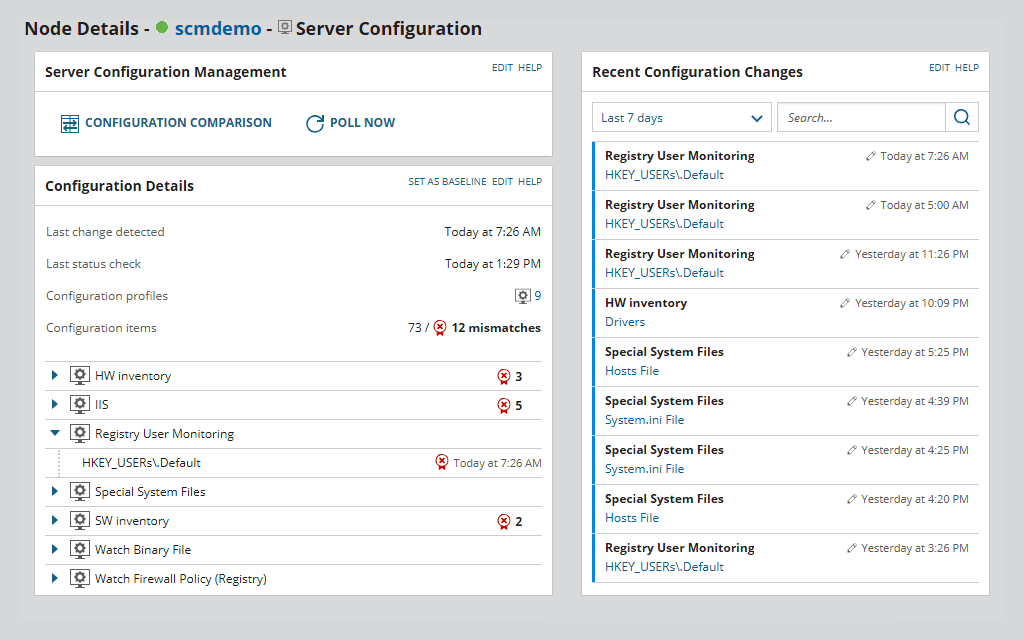

Jeśli chodzi o monitorowanie i audyt konfiguracji serwera, to czego potrzebujesz to SolarWinds Server Configuration Monitor lub SCM . Jest to potężny i łatwy w użyciu produkt, który zapewnia śledzenie zmian serwera i aplikacji w sieci. Jako narzędzie do rozwiązywania problemów może dostarczyć niezbędnych informacji o zmianach konfiguracji i ich korelacji ze spowolnieniem wydajności. Może to pomóc w znalezieniu głównej przyczyny niektórych problemów z wydajnością spowodowanych zmianami konfiguracji.

Monitora SolarWinds Configuration Server to narzędzie oparte środkiem, ze środkiem rozmieszczone na każdej istoty serwerze monitorowane. Zaletą tej architektury jest to, że agent może gromadzić dane nawet wtedy, gdy serwer jest odłączony od sieci. Dane są następnie przesyłane do narzędzia, gdy tylko serwer jest ponownie online.

Pod względem funkcjonalnym produkt ten nie pozostawia nic do życzenia. Oprócz tego, o czym już wspomniano, to narzędzie automatycznie wykryje serwery kwalifikujące się do monitorowania. Zawiera gotowe profile konfiguracyjne dla najpopularniejszych serwerów. Narzędzie umożliwia również przeglądanie spisów sprzętu i oprogramowania oraz tworzenie raportów na ich temat. Możesz łatwo zintegrować SCM z rozwiązaniem do monitorowania systemu dzięki platformie Orion firmy SolarWinds. Jest to doskonałe narzędzie, którego można użyć do monitorowania lokalnego serwera fizycznego i wirtualnego, a także środowiska chmurowego.

Ceny monitora konfiguracji serwera SolarWinds nie są łatwo dostępne. Musisz poprosić SolarWinds o formalną wycenę. Dostępna jest jednak 30-dniowa wersja testowa do pobrania.

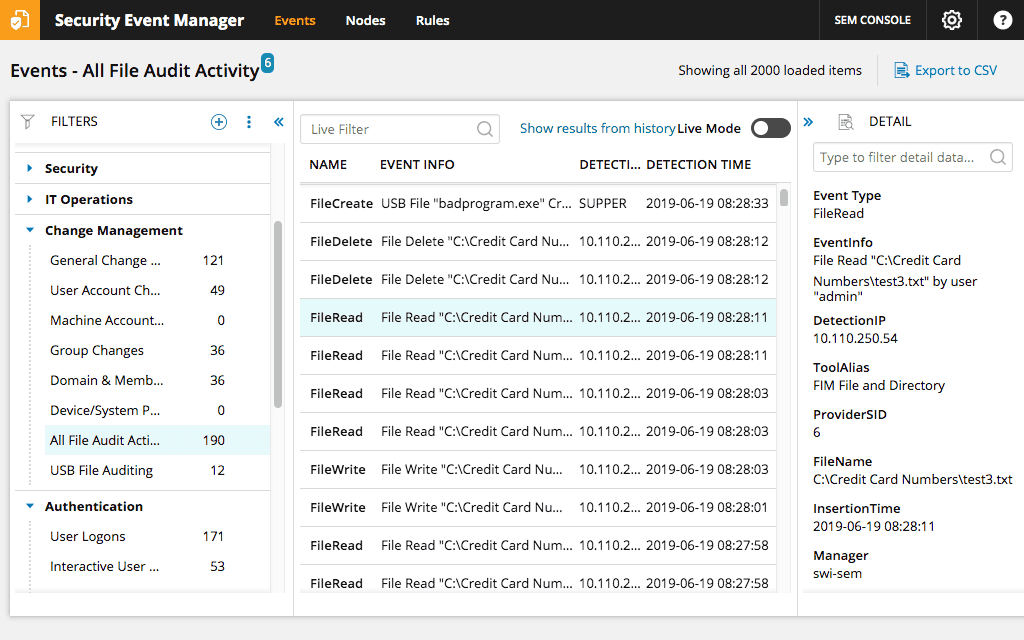

2. SolarWinds Security Event Manager (BEZPŁATNA PRÓBNA)

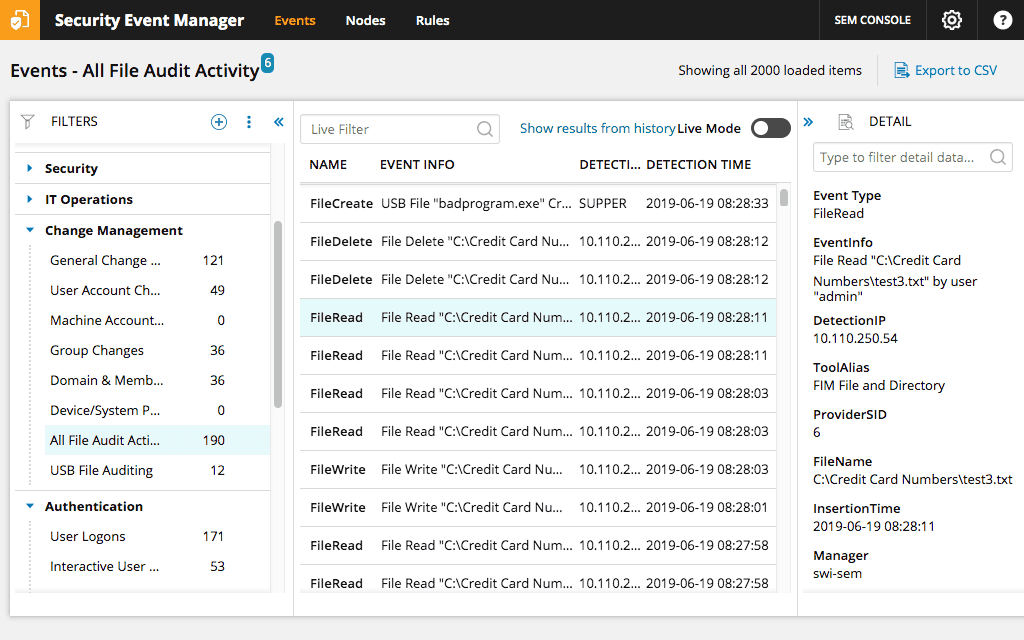

Jeśli chodzi o informacje o zabezpieczeniach i zarządzanie zdarzeniami, SolarWinds Security Event Manager — dawniej nazywany SolarWinds Log & Event Manager — jest tym, czego potrzebujesz. Narzędzie najlepiej opisać jako podstawowe narzędzie SIEM. Jest to jednak jeden z najlepszych systemów klasy podstawowej na rynku. Narzędzie ma prawie wszystko, czego można oczekiwać od systemu SIEM. Obejmuje to doskonałe funkcje zarządzania dziennikami i korelacji, a także imponujący silnik raportowania.

Narzędzie oferuje również doskonałe funkcje reagowania na zdarzenia, które nie pozostawiają nic do życzenia. Na przykład szczegółowy system reagowania w czasie rzeczywistym będzie aktywnie reagował na każde zagrożenie. A ponieważ opiera się na zachowaniu, a nie na sygnaturze, jesteś chroniony przed nieznanymi lub przyszłymi zagrożeniami oraz atakami typu zero-day.

Oprócz imponującego zestawu funkcji, pulpit nawigacyjny SolarWinds Security Event Manager jest prawdopodobnie jego najlepszym atutem. Dzięki prostej konstrukcji nie będziesz mieć problemów ze znalezieniem sposobu poruszania się po narzędziu i szybką identyfikacją anomalii. Narzędzie jest bardziej niż przystępne cenowo, zaczynając od około 4500 USD. A jeśli chcesz go wypróbować i zobaczyć, jak działa w Twoim środowisku, dostępna jest do pobrania darmowa, w pełni funkcjonalna 30-dniowa wersja próbna .

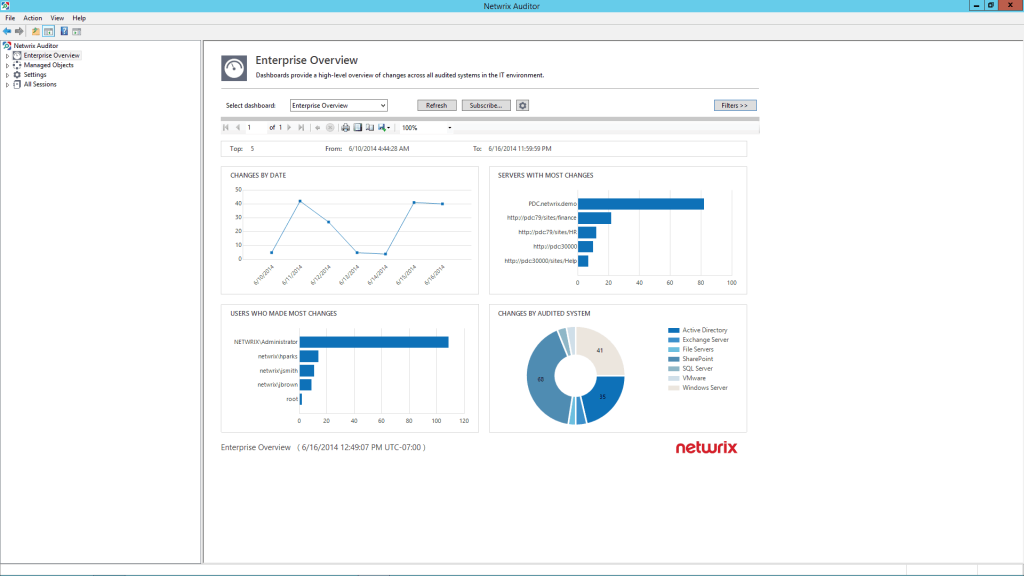

3. Netwrix Auditor dla Windows Server

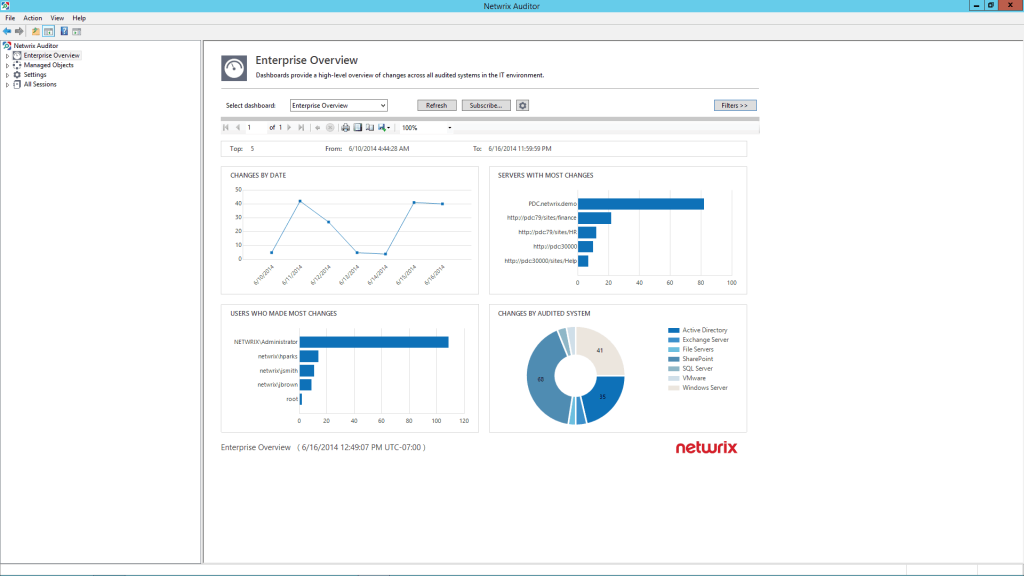

Następne na naszej liście jest Netwrix Auditor dla Windows Server , bezpłatne narzędzie do raportowania Windows Server, które informuje Cię o wszystkich zmianach dokonanych w Twojej konfiguracji Windows Server. Może śledzić zmiany, takie jak instalacja oprogramowania i sprzętu, zmiany w usługach, ustawienia sieciowe i zaplanowane zadania. Ta opłata za przejazd wyśle dzienne podsumowania aktywności zawierające szczegółowe informacje o każdej zmianie w ciągu ostatnich 24 godzin, w tym wartości przed i po każdej modyfikacji.

Netwrix twierdzi, że Netwrix Auditor dla Windows Server to „bezpłatne rozwiązanie do monitorowania Windows Server, którego szukałeś”. Produkt uzupełnia natywne rozwiązania do monitorowania sieci i analizy wydajności systemu Windows. Ma kilka zalet w porównaniu z wbudowanymi narzędziami audytu dostępnymi w systemie Windows Server. W szczególności poprawia bezpieczeństwo i oferuje wygodniejsze wyszukiwanie, konsolidację i reprezentację danych audytowych. Docenisz również, jak łatwo możesz włączyć ciągłe audyty IT przy znacznie mniejszym nakładzie czasu i wysiłku oraz efektywniej kontrolować zmiany.

Tak dobry jak Netwrix Auditor dla Windows Server , jest to darmowe narzędzie z nieco ograniczonym zestawem funkcji. Jeśli potrzebujesz większej funkcjonalności, możesz wypróbować Netwrix Auditor Standard Edition. Nie jest to darmowe narzędzie, ale ma znacznie rozszerzony zestaw funkcji. Dobrą rzeczą jest to, że po pobraniu bezpłatnego programu Netwrix Auditor dla systemu Windows Server będzie on zawierał wszystkie funkcje swojego starszego brata przez pierwsze 30 dni, co pozwoli ci go wypróbować.

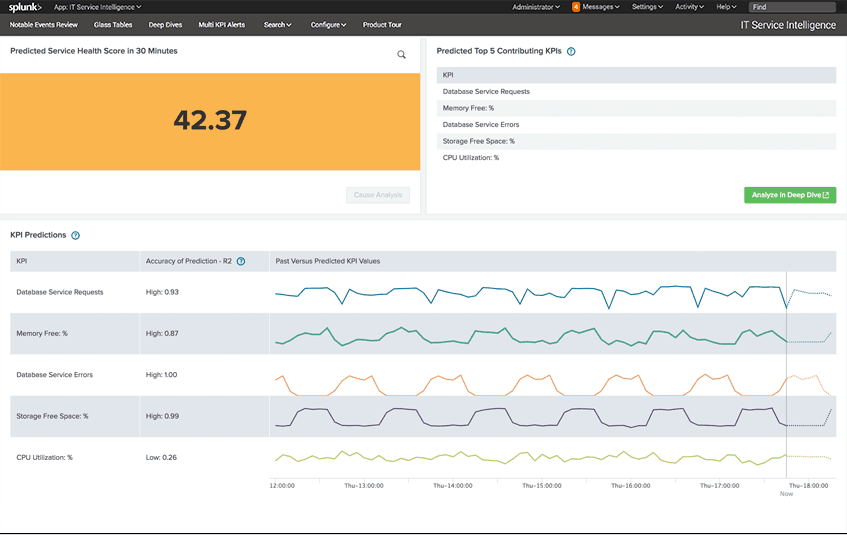

4. Bezpieczeństwo korporacyjne Splunk

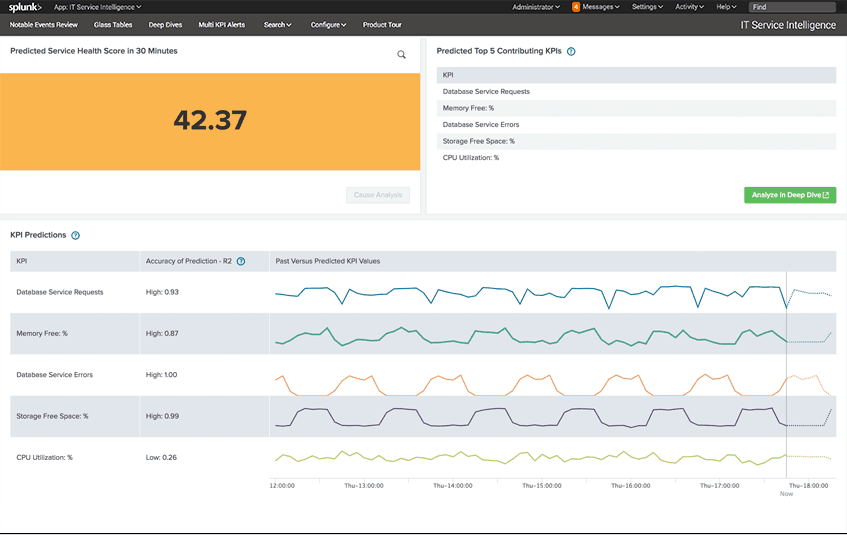

Splunk Enterprise Security — zwykle określany jako Splunk ES — jest prawdopodobnie jednym z najpopularniejszych narzędzi SIEM. Jest szczególnie znany ze swoich możliwości analitycznych, a jeśli chodzi o wykrywanie naruszeń danych, to właśnie to się liczy. Splunk ES monitoruje dane systemu w czasie rzeczywistym, szukając luk w zabezpieczeniach i oznak nieprawidłowej i/lub złośliwej aktywności.

Oprócz doskonałego monitorowania, reakcja bezpieczeństwa to kolejna z najlepszych funkcji Splunk ES. System wykorzystuje koncepcję o nazwie Adaptive Response Framework (ARF), która integruje się ze sprzętem ponad 55 dostawców zabezpieczeń. ARF wykonuje automatyczną reakcję, przyspieszając zadania ręczne. Dzięki temu szybko uzyskasz przewagę. Dodaj do tego prosty i przejrzysty interfejs użytkownika, a otrzymasz zwycięskie rozwiązanie. Inne interesujące funkcje obejmują funkcję Notables, która wyświetla alerty, które można dostosować do własnych potrzeb, oraz Asset Investigator do oznaczania złośliwych działań i zapobiegania dalszym problemom.

Ponieważ Splunk ES jest naprawdę produktem klasy korporacyjnej, możesz oczekiwać, że będzie dostępny w cenie dla przedsiębiorstw. Informacje o cenach nie są niestety łatwo dostępne na stronie internetowej Splunk, więc aby uzyskać wycenę, musisz skontaktować się z działem sprzedaży firmy. Kontakt ze Splunk pozwoli Ci również skorzystać z bezpłatnej wersji próbnej, jeśli zechcesz wypróbować produkt.

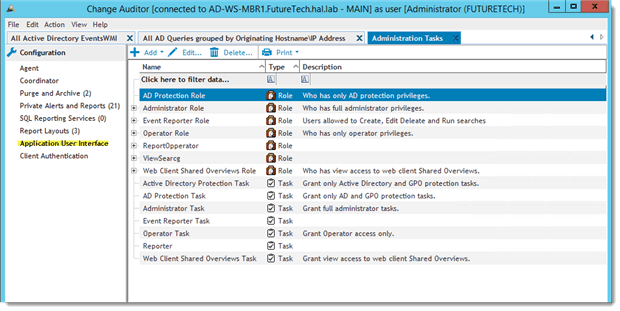

5. Audytor zmiany zadań

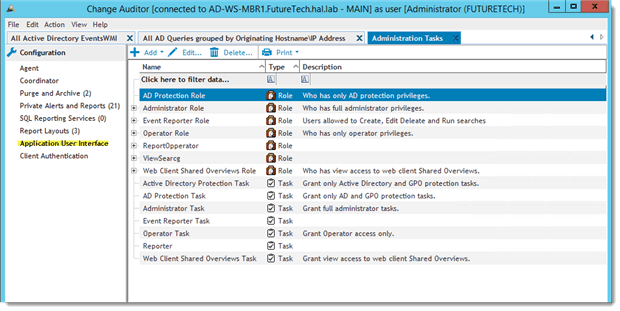

Quest Software to znany producent narzędzi do administrowania siecią i bezpieczeństwa. Jego narzędzie do monitorowania i audytu konfiguracji serwera jest trafnie nazywane Quest Change Auditor i oferuje bezpieczeństwo w czasie rzeczywistym oraz audyt IT środowiska Microsoft Windows. To, co daje Ci to narzędzie, to kompletne audyty IT w czasie rzeczywistym, dogłębna analiza śledcza i kompleksowe monitorowanie bezpieczeństwa wszystkich kluczowych konfiguracji, zmian użytkowników i administratorów dla Microsoft Active Directory, Azure AD, Exchange, Office 365, Exchange Online, serwerów plików i jeszcze. Quest Change Auditor śledzi również szczegółową aktywność użytkowników w zakresie logowania, uwierzytelniania i innych kluczowych usług w organizacjach, usprawniając wykrywanie zagrożeń i monitorowanie bezpieczeństwa. Posiada centralną konsolę, która eliminuje potrzebę i złożoność wielu rozwiązań audytu IT.

Jedną z doskonałych funkcji tego narzędzia jest Quest Change Auditor Threat Detection, technologia proaktywnego wykrywania zagrożeń. Może uprościć wykrywanie zagrożeń użytkowników, analizując nietypową aktywność, aby uszeregować użytkowników o najwyższym ryzyku w Twojej organizacji, zidentyfikować potencjalne zagrożenia i zredukować hałas powodowany fałszywie pozytywnymi alertami. Narzędzie będzie również chronić przed zmianami w krytycznych danych na serwerach plików AD, Exchange i Windows, w tym grup uprzywilejowanych, obiektów zasad grupy i wrażliwych skrzynek pocztowych. Może generować kompleksowe raporty dotyczące najlepszych praktyk w zakresie bezpieczeństwa i zgodności z przepisami, w tym RODO, SOX, PCI-DSS, HIPAA, FISMA, GLBA i innych. Może również skorelować różne dane z wielu systemów i urządzeń w interaktywną wyszukiwarkę w celu szybkiego reagowania na incydenty bezpieczeństwa i analizy kryminalistycznej.

Struktura cenowa Quest Change Auditora jest dość złożona, ponieważ każdą monitorowaną platformę należy zakupić osobno. Plusem jest bezpłatna wersja próbna produktu dla każdej obsługiwanej platformy.

Na zakończenie

Chociaż osiągnięcie zgodności z HIPAA jest poważnym wyzwaniem, w żadnym wypadku nie jest niemożliwe. W rzeczywistości wystarczy wykonać kilka prostych, ale skomplikowanych kroków i otoczyć Cię odpowiednimi ludźmi i odpowiednią technologią, aby było to jak najłatwiejsze. Pamiętaj tylko, że niektóre wymagania HIPAA mogą wydawać się dość niejednoznaczne. Dlatego możemy jedynie polecić pomoc w postaci doradcy eksperckiego i dedykowanych narzędzi programowych. To powinno sprawić, że przejście będzie tak płynne, jak to tylko możliwe.