Bezpieczeństwo jest głównym problemem większości administratorów sieci i systemów. Jest to całkiem zrozumiałe, biorąc pod uwagę dzisiejszą scenę zagrożeń. Cyberataki są coraz częstsze, a ich skutki są tak ogromne, że trudno je zgłębić.

Cyberprzestępcy nieustannie poszukują luk w systemach i oprogramowaniu, aby uzyskać dostęp do najważniejszego zasobu wielu organizacji – ich danych . Aby temu zapobiec, należy użyć narzędzi do oceny luk w zabezpieczeniach, takich jak Microsoft Baseline Security Analyzer lub MBSA. Jednak to narzędzie zaczyna wykazywać pewne oznaki wieku. Po pierwsze, nie będzie działać bezpośrednio z nowoczesnymi wersjami systemu Windows, a także ma nieco ograniczoną funkcjonalność.

Szczerze mówiąc, jeśli nadal korzystasz z MBSA, najwyższy czas przełączyć się na coś innego. Dzisiaj dokonujemy przeglądu czterech najlepszych alternatyw dla Microsoft Baseline Security Analyzer.

Naszą dyskusję rozpoczniemy od przyjrzenia się MBSA. W końcu pomaga wiedzieć, co próbujemy zastąpić. Następnie omówimy ogólnie tę lukę. Następnie porozmawiamy o narzędziach do skanowania podatności, czym one są, kto ich potrzebuje i jakie są ich podstawowe funkcje. To doprowadzi nas do wielkiego ujawnienia: czterech najlepszych alternatyw dla Microsoft Baseline Security Analyzer. Pokrótce omówimy każde z narzędzi, aby dać wyobrażenie o ich funkcjach i możliwościach.

Microsoft Baseline Security Analyzer: wyjaśnienie

Microsoft Baseline Security Analyzer lub MBSA to dość stare narzędzie firmy Microsoft. Chociaż z pewnością nie jest to idealna opcja dla dużych organizacji, narzędzie może być przydatne dla mniejszych firm, które mają tylko kilka serwerów. Poza jego wiekiem, jedną z głównych wad tego narzędzia jest to, że pochodzące od firmy Microsoft nie można oczekiwać, że będzie skanować wszystko poza produktami firmy Microsoft. Będzie jednak skanować system operacyjny Windows, a także niektóre usługi, takie jak Zapora systemu Windows, serwer SQL, IIS i aplikacje Microsoft Office.

W przeciwieństwie do większości innych narzędzi do skanowania podatności, to nie skanuje w poszukiwaniu konkretnych podatności. Zamiast tego wyszukuje takie rzeczy, jak brakujące łatki, dodatki Service Pack i aktualizacje zabezpieczeń, a także skanuje systemy pod kątem problemów administracyjnych. Jego silnik raportowania może generować listę brakujących aktualizacji i błędnych konfiguracji.

Inną poważną wadą MBSA jest to, że ze względu na swój wiek nie jest ona w rzeczywistości kompatybilna z systemem Windows 10. MBSA w wersji 2.3 będzie działać z najnowszą wersją systemu Windows, ale prawdopodobnie będzie wymagała pewnych poprawek, aby usunąć fałszywe alarmy i naprawić kontrole którego nie można ukończyć. Na przykład MBSA fałszywie zgłosi, że usługa Windows Update nie jest włączona w systemie Windows 10, nawet jeśli jest. W związku z tym nie można używać tego produktu do sprawdzania, czy usługa Windows Update jest włączona na komputerach z systemem Windows 10.

Jest to proste w użyciu narzędzie i robi to, co robi dobrze. Jednak nie robi wiele, a nawet nie robi tego tak dobrze na nowoczesnych komputerach, co skłania wielu użytkowników do szukania zamiennika.

Podatność 101

Zanim przejdziemy dalej, zatrzymajmy się i krótko omówmy podatność. Złożoność nowoczesnych systemów i sieci komputerowych osiągnęła bezprecedensowy poziom złożoności. Przeciętny serwer może często obsługiwać setki procesów. Każdy z tych procesów to program komputerowy. Niektóre z nich to duże programy, które składają się z tysięcy linii kodu źródłowego. W tym kodzie mogą istnieć – i prawdopodobnie są – nieoczekiwane rzeczy. Deweloper mógł w pewnym momencie dodać funkcję backdoora, aby ułatwić mu debugowanie. Później, gdy deweloper zaczął pracować nad czymś innym, ta niebezpieczna funkcja mogła omyłkowo trafić do ostatecznej wersji. Mogą również występować błędy w wejściowym kodzie walidacji, które mogą powodować nieoczekiwane – i często niepożądane – wyniki w określonych okolicznościach.

Nazywamy je lukami w zabezpieczeniach, a każda z nich może zostać wykorzystana do uzyskania dostępu do systemów i danych. Istnieje ogromna społeczność cyberprzestępców, którzy nie mają nic lepszego do roboty niż znalezienie tych dziur i wykorzystanie ich do penetracji systemów i kradzieży danych. Zignorowane lub pozostawione bez opieki luki w zabezpieczeniach mogą zostać wykorzystane przez złośliwych użytkowników w celu uzyskania dostępu do Twoich systemów i danych lub, co gorsza, danych Twojego klienta lub w inny sposób spowodować poważne szkody, takie jak uniemożliwienie korzystania z Twoich systemów.

Luki można znaleźć wszędzie. Często wkradają się w oprogramowanie działające na twoich serwerach lub w ich systemach operacyjnych. Występują również w sprzęcie sieciowym, takim jak przełączniki, routery, a nawet w urządzeniach zabezpieczających, takich jak zapory. Aby być po bezpiecznej stronie – jeśli istnieje coś takiego jak bezpieczna strona – naprawdę musisz ich szukać wszędzie.

Narzędzia do skanowania luk

Narzędzia do skanowania lub oceny luk w zabezpieczeniach mają jedną podstawową funkcję: identyfikowanie luk w systemach, urządzeniach, sprzęcie i oprogramowaniu. Często nazywane są skanerami, ponieważ zwykle skanują sprzęt w poszukiwaniu znanych luk w zabezpieczeniach.

Ale w jaki sposób narzędzia do skanowania luk znajdują luki w zabezpieczeniach? W końcu zwykle nie ma ich na widoku. Gdyby były tak oczywiste, programiści zajęliby się nimi przed wydaniem oprogramowania. Narzędzia te nie różnią się zbytnio od oprogramowania antywirusowego, które wykorzystuje bazy danych definicji wirusów do rozpoznawania sygnatur wirusów komputerowych. Podobnie większość skanerów luk w zabezpieczeniach opiera się na bazach danych o lukach i systemach skanowania w poszukiwaniu określonych luk w zabezpieczeniach. Takie bazy danych o lukach są często dostępne w dobrze znanych niezależnych laboratoriach zajmujących się testowaniem bezpieczeństwa, których celem jest znajdowanie luk w oprogramowaniu i sprzęcie, lub mogą to być zastrzeżone bazy danych producenta narzędzia do skanowania luk. Ponieważ łańcuch jest tak mocny, jak jego najsłabsze ogniwo,

Kto ich potrzebuje?

Odpowiedź na to pytanie jednym słowem jest dość oczywista: Wszyscy! Tak jak nikt przy zdrowych zmysłach w dzisiejszych czasach nie pomyślałby o uruchomieniu komputera bez pewnej ochrony antywirusowej, tak żaden administrator sieci nie powinien być pozbawiony przynajmniej jakiejś formy ochrony przed lukami w zabezpieczeniach. Ataki mogą nadejść z dowolnego miejsca i uderzyć cię tam, gdzie i kiedy najmniej się ich spodziewasz. Musisz być świadomy swojego ryzyka narażenia.

Chociaż skanowanie w poszukiwaniu luk jest prawdopodobnie czymś, co można zrobić ręcznie, jest to prawie niemożliwe zadanie. Samo znalezienie informacji o lukach, nie mówiąc już o skanowaniu systemów pod kątem ich obecności, może wymagać ogromnej ilości zasobów. Niektóre organizacje zajmują się znajdowaniem luk w zabezpieczeniach i często zatrudniają setki, jeśli nie tysiące osób. Dlaczego z nich nie skorzystać?

Każdy, kto zarządza wieloma systemami komputerowymi lub urządzeniami, odniósłby znaczne korzyści z używania narzędzia do skanowania luk w zabezpieczeniach. Przestrzeganie norm regulacyjnych, takich jak SOX lub PCI-DSS, żeby wymienić tylko kilka, często nakazuje to zrobić. A nawet jeśli nie wymagają tego konkretnie, zgodność będzie często łatwiejsza do wykazania, jeśli możesz wykazać, że masz narzędzia do skanowania podatności na zagrożenia.

Podstawowe funkcje narzędzi do skanowania luk

Przy wyborze narzędzia do skanowania podatności należy wziąć pod uwagę wiele czynników. Na szczycie listy rzeczy do rozważenia znajduje się szereg urządzeń, które można skanować. Potrzebujesz narzędzia, które będzie w stanie zeskanować cały sprzęt, który potrzebujesz do skanowania. Jeśli masz na przykład wiele serwerów z systemem Linux, będziesz chciał wybrać narzędzie, które może je przeskanować, a nie takie, które obsługuje tylko komputery z systemem Windows. Chcesz również wybrać skaner, który jest tak dokładny, jak to możliwe w Twoim środowisku. Nie chciałbyś utonąć w bezużytecznych powiadomieniach i fałszywych alarmach.

Kolejnym elementem wyróżniającym produkty jest ich odpowiednia baza danych podatności. Czy jest utrzymywany przez dostawcę, czy od niezależnej organizacji? Jak regularnie jest aktualizowany? Czy jest przechowywany lokalnie czy w chmurze? Czy korzystanie z bazy podatności lub pobieranie aktualizacji wymaga dodatkowych opłat? Możesz chcieć uzyskać odpowiedzi na te pytania, zanim wybierzesz swoje narzędzie.

Niektóre skanery luk w zabezpieczeniach wykorzystują natrętne metody skanowania. Mogą potencjalnie wpłynąć na wydajność systemu. W rzeczywistości najbardziej inwazyjne są często najlepsze skanery. Jeśli jednak wpływają one na wydajność systemu, warto o tym wiedzieć wcześniej, aby odpowiednio zaplanować skanowanie. Mówiąc o planowaniu, jest to kolejny ważny aspekt narzędzi do skanowania podatności sieci. Niektóre narzędzia nie mają nawet zaplanowanego skanowania i muszą być uruchamiane ręcznie.

Ostrzeganie i raportowanie są również ważnymi funkcjami narzędzi do skanowania podatności. Ostrzeganie dotyczy tego, co się stanie, gdy zostanie znaleziona luka w zabezpieczeniach. Czy istnieje jasne i łatwe do zrozumienia powiadomienie? Jak to jest przekazywane? Za pomocą wyskakującego okienka, e-maila, SMS-a? Co ważniejsze, czy narzędzie zapewnia jakiś wgląd w to, jak naprawić znalezione luki? Niektóre narzędzia mają nawet automatyczną naprawę niektórych rodzajów luk w zabezpieczeniach. Inne narzędzia integrują się z oprogramowaniem do zarządzania poprawkami, ponieważ łatanie jest często najlepszym sposobem na naprawę luk w zabezpieczeniach.

Jeśli chodzi o raportowanie, chociaż często jest to kwestia osobistych preferencji, musisz upewnić się, że informacje, których oczekujesz i które chcesz znaleźć w raportach, rzeczywiście tam będą. Niektóre narzędzia mają tylko predefiniowane raporty, inne pozwalają modyfikować wbudowane raporty. Jeśli chodzi o te najlepsze – przynajmniej z punktu widzenia raportowania – pozwolą Ci tworzyć niestandardowe raporty od podstaw.

Cztery świetne alternatywy dla MBSA

Teraz, gdy wiemy, jakie są luki w zabezpieczeniach, w jaki sposób są one skanowane i jakie są główne funkcje narzędzi do skanowania luk, jesteśmy gotowi do przeglądu niektórych z najlepszych lub najciekawszych pakietów, jakie udało nam się znaleźć. Dołączyliśmy kilka płatnych i kilka bezpłatnych narzędzi. Niektóre są nawet dostępne zarówno w wersji bezpłatnej, jak i płatnej. Wszystko nadałoby się do zastąpienia MBSA. Zobaczmy, jakie są ich główne cechy.

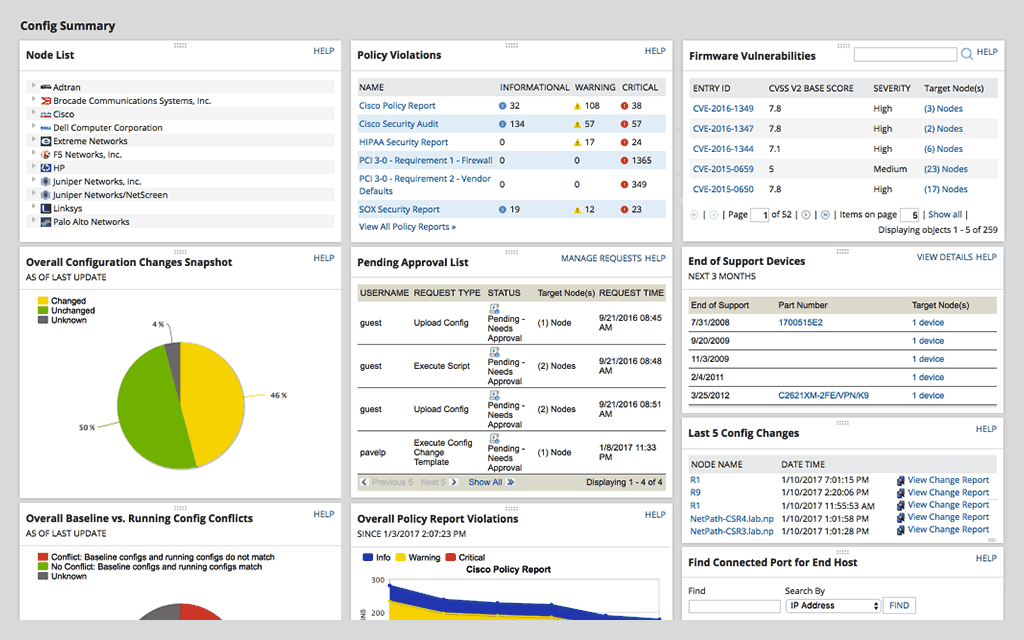

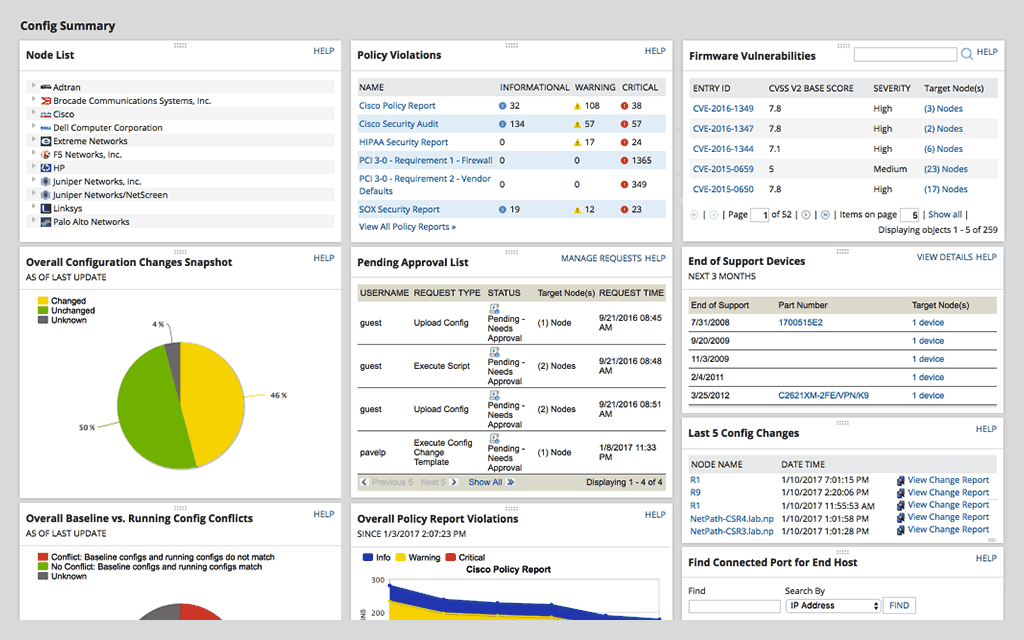

1. Menedżer konfiguracji sieci SolarWinds (BEZPŁATNA PRÓBA)

SolarWinds to nazwa dobrze znana wśród administratorów sieci i systemów. Firma od około 20 lat tworzy jedne z najlepszych narzędzi do administrowania siecią. Jedno z jego najlepszych narzędzi, SolarWinds Network Performance Monitor, stale otrzymuje wysokie pochwały i entuzjastyczne recenzje jako jedno z najlepszych narzędzi do monitorowania przepustowości sieci SNMP. Firma słynie również z darmowych narzędzi. Są to mniejsze narzędzia przeznaczone do rozwiązywania konkretnych zadań związanych z zarządzaniem siecią. Do najbardziej znanych z tych bezpłatnych narzędzi należą zaawansowany kalkulator podsieci i serwer Kiwi Syslog.

Nasze pierwsze narzędzie, SolarWinds Network Configuration Manager, tak naprawdę nie jest narzędziem do skanowania luk w zabezpieczeniach. Ale z dwóch konkretnych powodów pomyśleliśmy, że jest to interesująca alternatywa dla MBSA i postanowiliśmy umieścić go na naszej liście. Na początek, produkt ma funkcję oceny podatności, a także zajmuje się konkretnym rodzajem podatności, która jest ważna, ale wiele innych narzędzi nie zajmuje się błędną konfiguracją sprzętu sieciowego. Produkt jest również wyposażony w funkcje niezwiązane z lukami.

Głównym zastosowaniem SolarWinds Network Configuration Manager jako narzędzia do skanowania luk w zabezpieczeniach jest sprawdzanie poprawności konfiguracji sprzętu sieciowego pod kątem błędów i pominięć. Narzędzie może również okresowo sprawdzać konfiguracje urządzeń pod kątem zmian. Jest to przydatne, ponieważ niektóre ataki są rozpoczynane od zmodyfikowania konfiguracji urządzenia sieciowego — które często nie są tak bezpieczne jak serwery — w sposób ułatwiający dostęp do innych systemów. Narzędzie może również pomóc w zapewnieniu zgodności ze standardami lub zgodnością z przepisami dzięki wykorzystaniu zautomatyzowanych narzędzi do konfiguracji sieci, które mogą wdrażać standardowe konfiguracje, wykrywać zmiany poza procesem, konfiguracje audytu, a nawet korygować naruszenia.

Oprogramowanie integruje się z National Vulnerability Database, dzięki czemu znalazło się na tej liście alternatyw MBSA. Ma również dostęp do najbardziej aktualnych CVE, aby zidentyfikować luki w Twoich urządzeniach Cisco. Będzie działać z dowolnym urządzeniem Cisco z systemem ASA, IOS lub Nexus OS. W rzeczywistości dwa inne przydatne narzędzia, Network Insights for ASA i Network Insights for Nexus, są wbudowane bezpośrednio w produkt.

Cena menedżera konfiguracji sieci SolarWinds zaczyna się od 2895 USD za maksymalnie 50 zarządzanych węzłów i rośnie wraz z liczbą zarządzanych węzłów. Jeśli chcesz wypróbować to narzędzie, bezpłatną 30-dniową wersję próbną można pobrać bezpośrednio z SolarWinds.

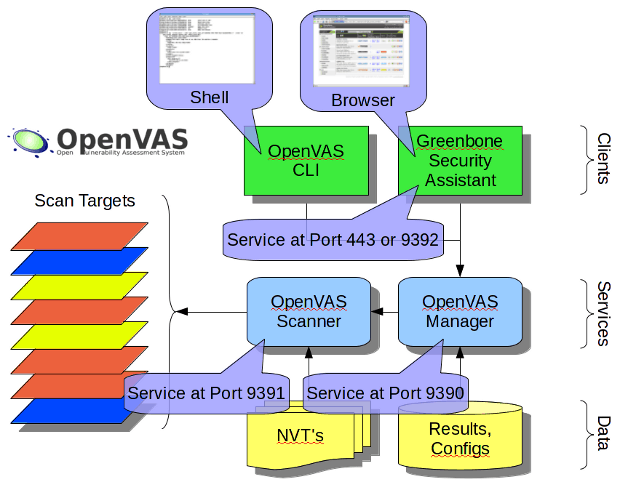

2. Otwórz VAS

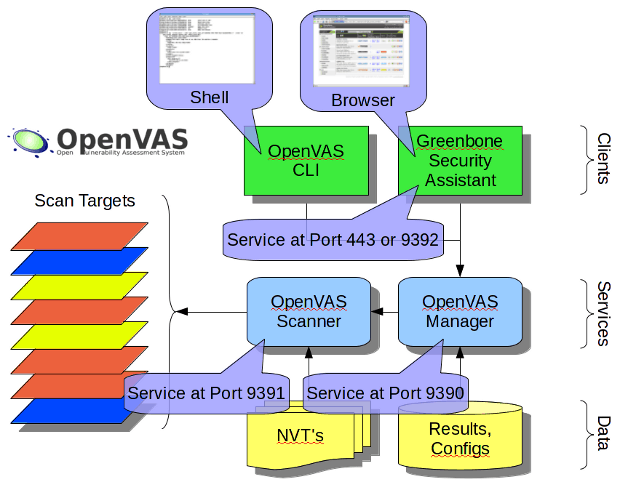

Otwarte Vulnerability Assessment systemu lub OpenVAS , to ramy z kilku usług i narzędzi. Łączą się, tworząc wszechstronne, ale potężne narzędzie do skanowania podatności. Struktura OpenVAS jest częścią rozwiązania do zarządzania podatnościami Greenbone Networks, z którego elementy zostały wniesione do społeczności od około dziesięciu lat. System jest całkowicie darmowy, a wiele jego kluczowych komponentów jest typu open source, chociaż niektóre nie. Skaner OpenVAS jest dostarczany z ponad pięćdziesięcioma tysiącami testów podatności sieci, które są regularnie aktualizowane.

OpenVAS składa się z dwóch podstawowych komponentów. Pierwszym z nich jest skaner OpenVAS . Jest to komponent odpowiedzialny za faktyczne skanowanie komputerów docelowych. Drugim komponentem jest menedżer OpenVAS, który obsługuje wszystko inne, takie jak kontrolowanie skanera, konsolidacja wyników i przechowywanie ich w centralnej bazie danych SQL. Oprogramowanie ma interfejs użytkownika oparty na przeglądarce i wierszu poleceń. Kolejnym elementem systemu jest baza danych Network Vulnerability Tests. Ta baza danych może pobierać aktualizacje z bezpłatnego kanału społecznościowego Greenborne lub płatnego kanału informacyjnego Greenborne Security Feed w celu zapewnienia bardziej wszechstronnej ochrony.

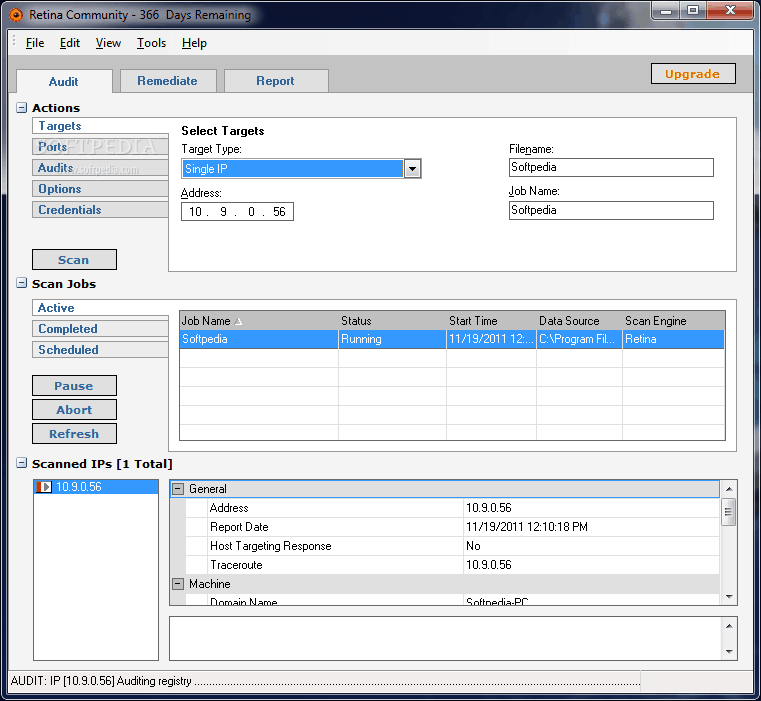

3. Społeczność sieci Retina

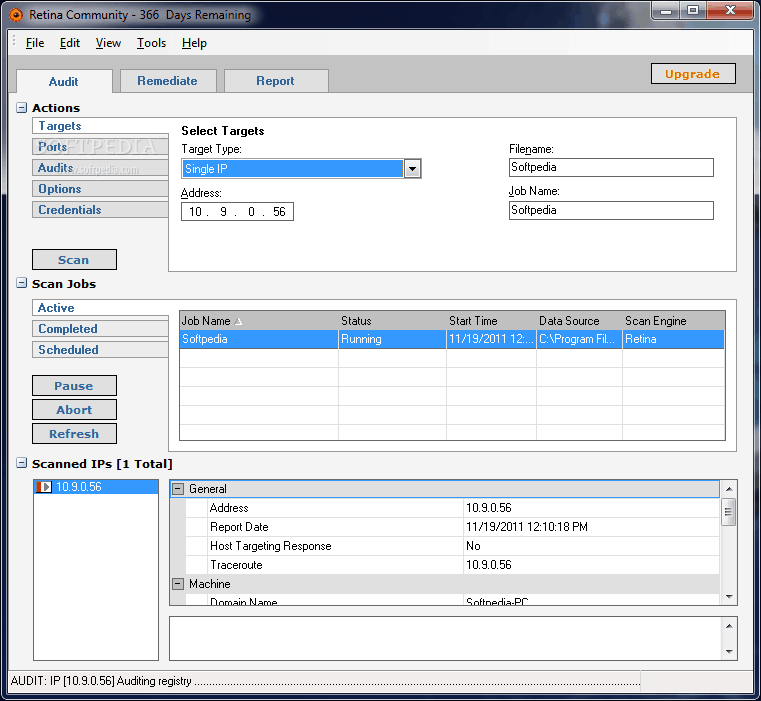

Retina Network Community to darmowa wersja Retina Network Security Scanner firmy AboveTrust , która jest jednym z najbardziej znanych skanerów luk w zabezpieczeniach. Pomimo tego, że jest darmowy, jest to wszechstronny skaner luk w zabezpieczeniach, który jest wyposażony w wiele funkcji. Może przeprowadzić dokładną ocenę luk w zabezpieczeniach brakujących poprawek, luk dnia zerowego i niezabezpieczonych konfiguracji. Oferuje również profile użytkowników dostosowane do funkcji zadań, co upraszcza obsługę systemu. Ten produkt posiada intuicyjny graficzny interfejs użytkownika w stylu Metro, który pozwala na uproszczoną obsługę systemu.

Jedną wielką zaletą Retina Network Community jest to, że korzysta z tej samej bazy danych o lukach w zabezpieczeniach, co jego płatne rodzeństwo. Jest to obszerna baza danych o lukach w sieci, problemach z konfiguracją i brakujących poprawkach, która jest automatycznie aktualizowana i obejmuje szeroki zakres systemów operacyjnych, urządzeń, aplikacji i środowisk wirtualnych. Mówiąc o środowiskach wirtualnych, produkt w pełni obsługuje VMware i obejmuje skanowanie wirtualnych obrazów online i offline, skanowanie aplikacji wirtualnych oraz integrację z vCenter.

Główną wadą Retina Network Community jest to, że ogranicza się ona do skanowania 256 adresów IP. Chociaż może to nie wystarczyć, jeśli zarządzasz dużą siecią, może to wystarczyć dla wielu mniejszych organizacji. Jeśli w Twoim środowisku jest więcej niż 256 urządzeń, wszystko, co właśnie powiedzieliśmy o tym produkcie, jest również prawdą w przypadku jego starszego brata, sieciowego skanera bezpieczeństwa Retina, który jest dostępny w wersjach Standard i Unlimited. Każda edycja ma rozszerzony zestaw funkcji w porównaniu ze skanerem Retina Network Community .

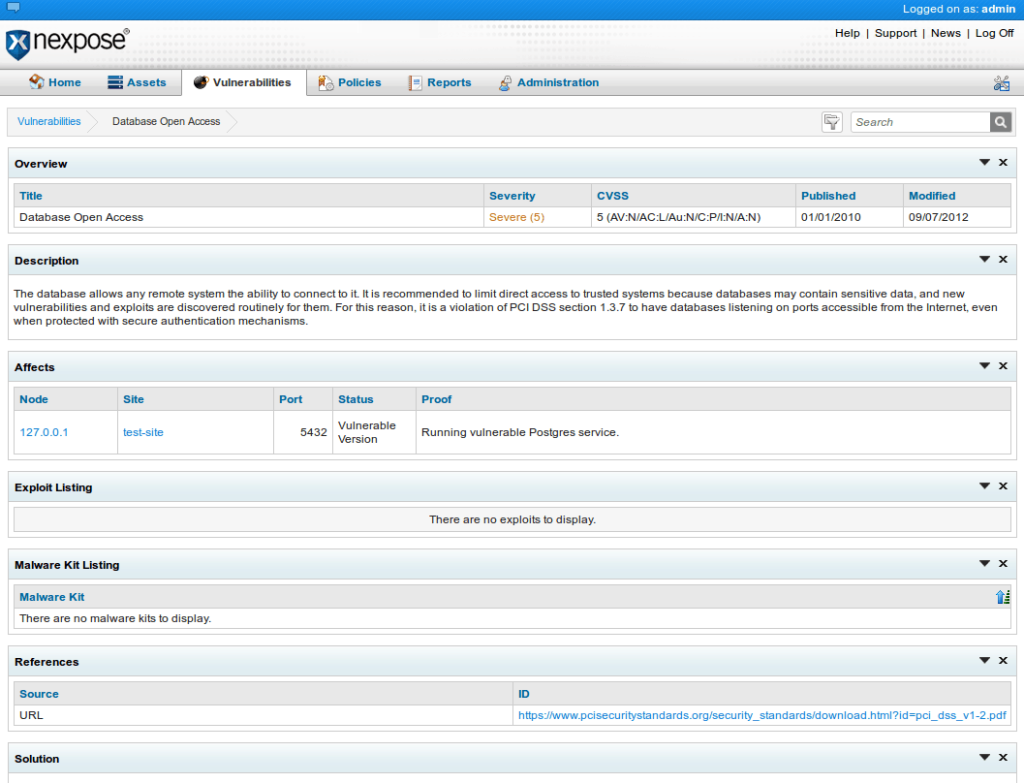

4. Nexpose Community Edition

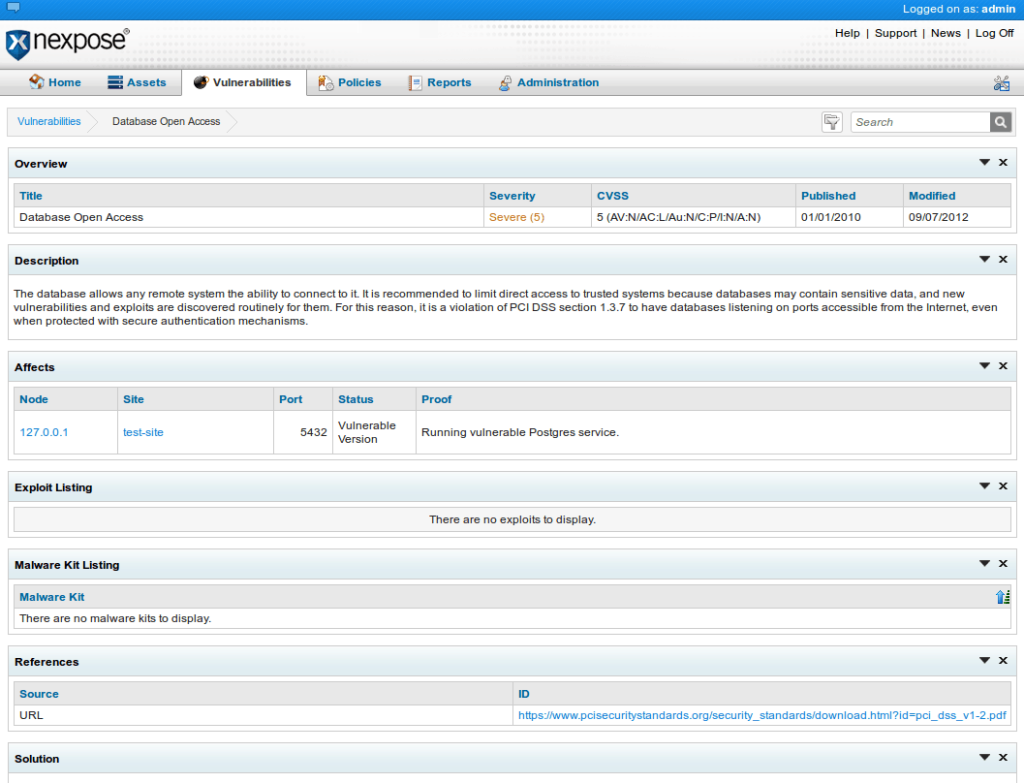

Być może nie tak popularny jak Retina, Nexpose od Rapid7 to kolejny dobrze znany skaner luk w zabezpieczeniach. Jeśli chodzi o Nexpose Community Edition , jest to nieco zmniejszona wersja wszechstronnego skanera luk w zabezpieczeniach Rapid7 . Produkt ma jednak pewne istotne ograniczenia. Na przykład ogranicza się do skanowania maksymalnie 32 adresów IP. To poważnie ogranicza użyteczność narzędzia tylko do najmniejszych sieci. Kolejnym ograniczeniem jest to, że produkt może być używany tylko przez rok. Jeśli potrafisz żyć z tymi ograniczeniami, jest to doskonały produkt. Jeśli nie, zawsze możesz rzucić okiem na płatną ofertę Rapid7 .

Nexpose Community Edition będzie działać na komputerach fizycznych w systemie Windows lub Linux. Jest również dostępny jako urządzenie wirtualne. Posiada szerokie możliwości skanowania, które obsłuży sieci, systemy operacyjne, aplikacje internetowe, bazy danych i środowiska wirtualne. To narzędzie wykorzystuje zabezpieczenia adaptacyjne, które może automatycznie wykrywać i oceniać nowe urządzenia i nowe luki w zabezpieczeniach w momencie, gdy uzyskują dostęp do Twojej sieci. Ta funkcja działa w połączeniu z dynamicznymi połączeniami z VMware i AWS. Oprogramowanie integruje się również z projektem badawczym Sonar, aby zapewnić prawdziwy monitoring na żywo. Nexpose Community Editionzapewnia zintegrowane skanowanie polityk w celu zapewnienia zgodności z popularnymi standardami, takimi jak CIS i NIST. I wreszcie, intuicyjne raporty naprawcze narzędzia zawierają szczegółowe instrukcje dotyczące działań naprawczych.