Bezpieczeństwo to gorący temat od dłuższego czasu. Wiele lat temu wirusy były jedynym problemem administratorów systemów. Wirusy były tak powszechne, że utorowały drogę do zdumiewającej gamy narzędzi do zapobiegania wirusom. W dzisiejszych czasach prawie nikt nie pomyślałby o uruchomieniu niezabezpieczonego komputera. Jednak wtargnięcie do komputera lub nieautoryzowany dostęp do Twoich danych przez złośliwych użytkowników jest „zagrożeniem dnia”. Sieci stały się celem wielu hakerów o złych intencjach, którzy dołożą wszelkich starań, aby uzyskać dostęp do Twoich danych. Najlepszą ochroną przed tego typu zagrożeniami jest system wykrywania lub zapobiegania włamaniom. Dzisiaj dokonujemy przeglądu dziesięciu najlepszych darmowych narzędzi do wykrywania włamań.

Zanim zaczniemy, najpierw omówimy różne stosowane metody wykrywania włamań. Tak jak istnieje wiele sposobów, w jakie intruzi mogą dostać się do Twojej sieci, tak samo istnieje tyle samo – a może nawet więcej – sposobów ich wykrycia. Następnie omówimy dwie główne kategorie systemu wykrywania włamań: wykrywanie włamań do sieci i wykrywanie włamań do hosta. Zanim przejdziemy dalej, wyjaśnimy różnice między wykrywaniem włamań a zapobieganiem włamaniom. Na koniec przedstawimy krótki przegląd dziesięciu najlepszych darmowych narzędzi do wykrywania włamań, jakie udało nam się znaleźć.

Metody wykrywania włamań

Istnieją zasadniczo dwie różne metody wykrywania prób włamań. Może być oparty na sygnaturze lub anomalii. Zobaczmy, jak się różnią. Wykrywanie włamań na podstawie sygnatur działa poprzez analizę danych pod kątem określonych wzorców, które zostały powiązane z próbami włamań. Przypomina to trochę tradycyjne systemy antywirusowe, które opierają się na definicjach wirusów. Systemy te będą porównywać dane ze wzorcami sygnatur włamań w celu identyfikacji prób. Ich główną wadą jest to, że nie działają, dopóki do oprogramowania nie zostanie przesłana odpowiednia sygnatura, co zwykle ma miejsce po zaatakowaniu określonej liczby maszyn.

Wykrywanie włamań oparte na anomaliach zapewnia lepszą ochronę przed atakami typu zero-day, czyli tymi, które mają miejsce, zanim jakiekolwiek oprogramowanie do wykrywania włamań zdoła uzyskać odpowiedni plik sygnatury. Zamiast próbować rozpoznać znane wzorce włamań, będą one szukać anomalii. Na przykład wykryliby, że ktoś kilka razy próbował uzyskać dostęp do systemu z nieprawidłowym hasłem, co jest częstą oznaką ataku typu brute force. Jak można się domyślić, każda metoda wykrywania ma swoje zalety. Dlatego najlepsze narzędzia często wykorzystują kombinację obu, aby zapewnić najlepszą ochronę.

Dwa rodzaje systemów wykrywania włamań

Tak jak istnieją różne metody wykrywania, istnieją również dwa główne typy systemów wykrywania włamań. Różnią się one głównie lokalizacją, w której wykonywane jest wykrywanie włamań, czy to na poziomie hosta, czy na poziomie sieci. Tutaj znowu każdy ma swoje zalety i najlepszym rozwiązaniem – lub najbezpieczniejszym – jest prawdopodobnie użycie obu.

Systemy wykrywania włamań do hosta (HIDS)

Pierwszy rodzaj systemu wykrywania włamań działa na poziomie hosta. Może na przykład sprawdzać różne pliki dziennika pod kątem jakichkolwiek oznak podejrzanej aktywności. Może również działać, sprawdzając ważne pliki konfiguracyjne pod kątem nieautoryzowanych zmian. To właśnie zrobiłby HIDS oparty na anomaliach. Z drugiej strony systemy oparte na sygnaturach sprawdzałyby te same pliki dziennika i pliki konfiguracyjne, ale szukałyby określonych znanych wzorców włamań. Na przykład, dana metoda włamań może działać przez dodanie określonego ciągu do określonego pliku konfiguracyjnego, który wykryłby IDS oparty na sygnaturach.

Jak można sobie wyobrazić, HIDS są instalowane bezpośrednio na urządzeniu, które mają chronić, więc będziesz musiał zainstalować je na wszystkich swoich komputerach. jednak większość systemów ma scentralizowaną konsolę, w której można kontrolować każdą instancję aplikacji.

Sieciowe systemy wykrywania włamań (NIDS)

Systemy wykrywania włamań do sieci (NIDS) działają na granicy sieci, aby wymusić wykrywanie. Wykorzystują podobne metody jak systemy wykrywania włamań hosta. Oczywiście zamiast patrzeć na pliki dziennika i konfiguracyjne, patrzą one na ruch sieciowy, taki jak żądania połączenia. Wiadomo, że niektóre metody włamań wykorzystują luki w zabezpieczeniach, wysyłając celowo zniekształcone pakiety do hostów, powodując, że reagują w określony sposób. Systemy wykrywania włamań do sieci mogłyby je łatwo wykryć.

Niektórzy twierdzą, że NIDS są lepsze niż HIDS, ponieważ wykrywają ataki jeszcze zanim dotrą do komputerów. Są również lepsze, ponieważ nie wymagają niczego instalowania na każdym komputerze, aby skutecznie je chronić. Z drugiej strony zapewniają niewielką ochronę przed atakami z wewnątrz, które niestety nie są rzadkością. To kolejny przypadek, w którym najlepszą ochronę zapewnia połączenie obu typów narzędzi.

Wykrywanie włamań a zapobieganie

W świecie ochrony przed włamaniami istnieją dwa różne rodzaje narzędzi: systemy wykrywania włamań i systemy zapobiegania włamaniom. Chociaż służą do innego celu, często oba rodzaje narzędzi nakładają się na siebie. Jak sama nazwa wskazuje, wykrywanie włamań będzie wykrywać próby włamań i ogólnie podejrzane działania. Kiedy tak się stanie, zwykle uruchamia jakiś alarm lub powiadomienie. Następnie administrator musi podjąć niezbędne kroki, aby zatrzymać lub zablokować tę próbę.

Z drugiej strony systemy zapobiegania włamaniom mają na celu całkowite powstrzymanie włamań. Większość systemów zapobiegania włamaniom zawiera składnik wykrywania, który po wykryciu próby włamania uruchamia pewne działanie. Ale zapobieganie włamaniom może być również pasywne. Termin ten może być używany w odniesieniu do wszelkich kroków podejmowanych w celu zapobiegania włamaniom. Możemy na przykład pomyśleć o środkach, takich jak wzmacnianie hasła.

Najlepsze bezpłatne narzędzia do wykrywania włamań

Systemy wykrywania włamań mogą być drogie, bardzo drogie. Na szczęście dostępnych jest sporo darmowych alternatyw. przeszukaliśmy Internet w poszukiwaniu najlepszych narzędzi oprogramowania do wykrywania włamań. Znaleźliśmy ich całkiem sporo i zamierzamy pokrótce przejrzeć dziesięć najlepszych, jakie udało nam się znaleźć.

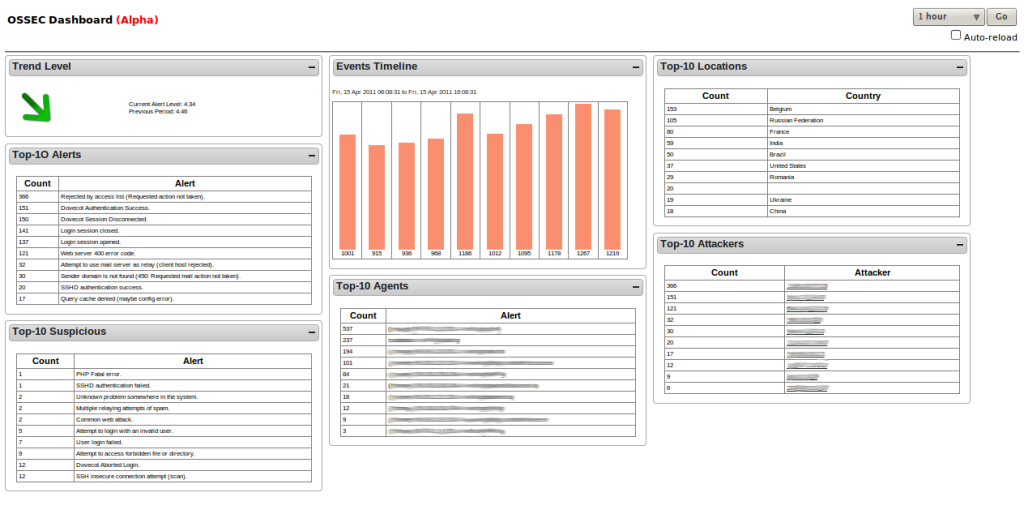

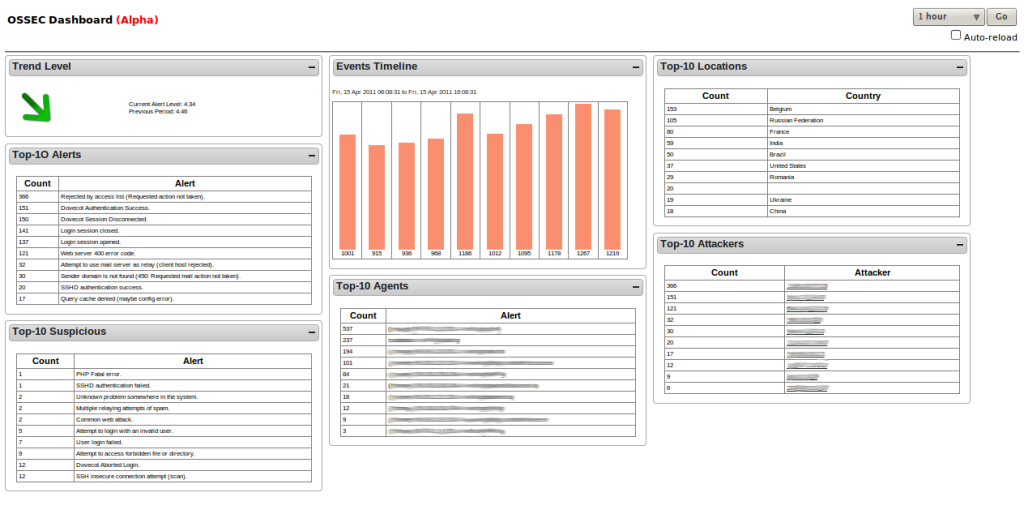

OSSEC , co oznacza Open Source Security, jest zdecydowanie wiodącym systemem wykrywania włamań do hostów typu open source. OSSEC należy do firmy Trend Micro, jednej z wiodących marek w dziedzinie bezpieczeństwa IT. Oprogramowanie, gdy jest instalowane w systemach operacyjnych typu Unix, koncentruje się głównie na plikach dziennika i konfiguracji. Tworzy sumy kontrolne ważnych plików i okresowo je weryfikuje, ostrzegając Cię, jeśli wydarzy się coś dziwnego. Będzie również monitorować i wyłapywać wszelkie dziwne próby uzyskania dostępu do roota. W systemie Windows system śledzi również nieautoryzowane modyfikacje rejestru.

OSSEC, będący systemem wykrywania włamań do hosta, musi być zainstalowany na każdym komputerze, który chcesz chronić. Skonsoliduje jednak informacje z każdego chronionego komputera w jednej konsoli, aby ułatwić zarządzanie. Oprogramowanie działa tylko na systemach uniksowych, ale dostępny jest agent do ochrony hostów Windows. Gdy system coś wykryje, na konsoli wyświetlany jest alert, a powiadomienia wysyłane są e-mailem.

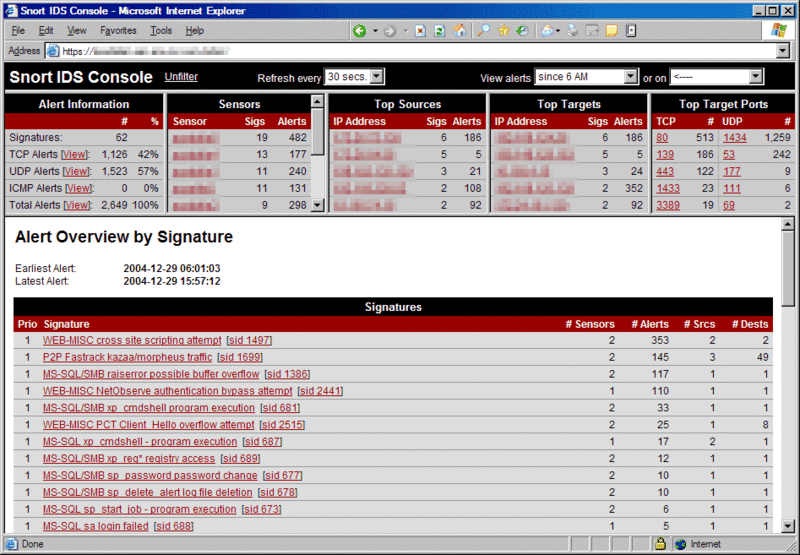

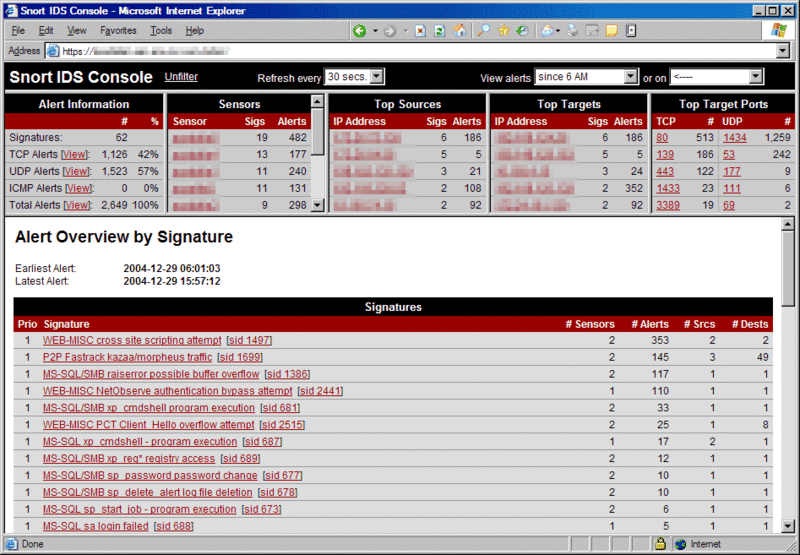

Tak jak OSSEC był najlepszym oprogramowaniem HIDS typu open source, tak Snort jest wiodącym NIDS typu open source. Snort to w rzeczywistości coś więcej niż narzędzie do wykrywania włamań. To także sniffer pakietów i rejestrator pakietów. Ale na razie interesują nas funkcje wykrywania włamań w Snort. Nieco jak firewall, Snort jest konfigurowany za pomocą reguł. Podstawowe zasady można pobrać ze strony internetowej Snort i dostosować do własnych potrzeb. Możesz także zasubskrybować reguły Snort, aby mieć pewność, że zawsze będziesz otrzymywać najnowsze, które ewoluują w miarę identyfikowania nowych zagrożeń.

Podstawowe reguły Snort mogą wykrywać szeroką gamę zdarzeń, takich jak skanowanie portów stealth, ataki przepełnienia bufora, ataki CGI, sondy SMB i odciski palców systemu operacyjnego. To, co wykryje Twoja instalacja Snort, zależy wyłącznie od zainstalowanych reguł. Niektóre z oferowanych podstawowych reguł są oparte na sygnaturach, podczas gdy inne są oparte na anomaliach. Korzystanie ze Snorta może dać ci to, co najlepsze z obu światów

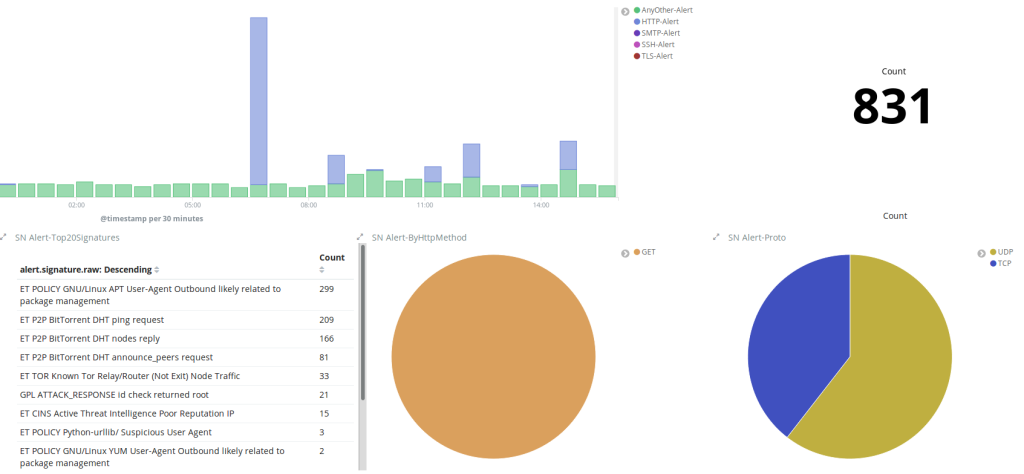

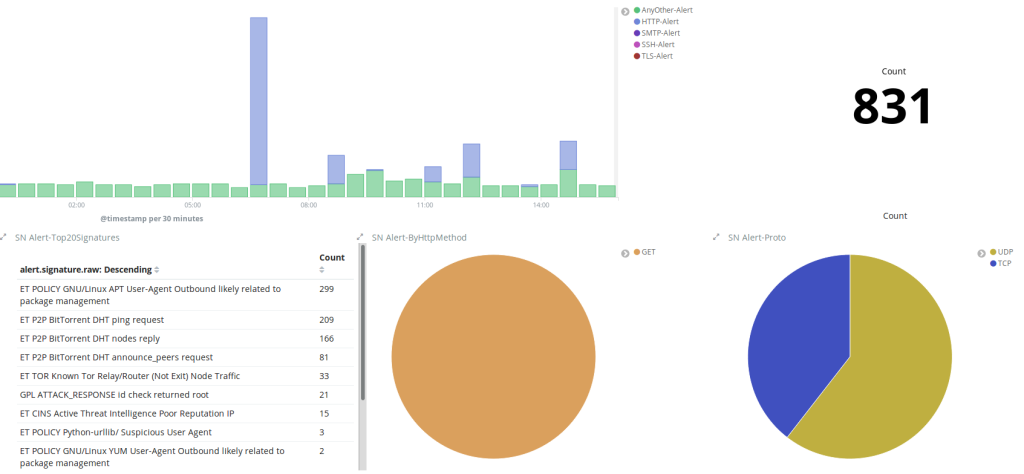

Suricata reklamuje się jako system wykrywania i zapobiegania włamaniom oraz jako kompletny ekosystem monitorowania bezpieczeństwa sieci. Jedną z największych zalet tego narzędzia nad Snortem jest to, że działa ono aż do warstwy aplikacji. Dzięki temu narzędzie może wykrywać zagrożenia, które mogą pozostać niezauważone w innych narzędziach, poprzez podział na kilka pakietów.

Ale Suricata działa nie tylko w warstwie aplikacji. Będzie również monitorować protokoły niższego poziomu, takie jak TLS, ICMP, TCP i UDP. Narzędzie rozumie również protokoły takie jak HTTP, FTP lub SMB i może wykrywać próby włamań ukryte w normalnych żądaniach. Dostępna jest również funkcja wyodrębniania plików, która umożliwia administratorom samodzielne badanie podejrzanych plików.

Jeśli chodzi o architekturę, Suricata jest bardzo dobrze wykonana i rozłoży obciążenie na kilka rdzeni i wątków procesora, aby uzyskać najlepszą wydajność. Może nawet przenieść część przetwarzania na kartę graficzną. Jest to świetna funkcja na serwerach, ponieważ ich karta graficzna w większości pracuje na biegu jałowym.

Następny na naszej liście jest produkt o nazwie Bro Network Security Monitor , kolejny darmowy system wykrywania włamań do sieci. Bro działa w dwóch fazach: rejestracja ruchu i analiza. Podobnie jak Suricata, Bro działa w warstwie aplikacji, co pozwala na lepsze wykrywanie prób dzielonych włamań. Wygląda na to, że wszystko idzie w parze z Bro, a jego moduł analityczny składa się z dwóch elementów. Pierwszym z nich jest silnik zdarzeń, który śledzi wyzwalające zdarzenia, takie jak połączenia sieciowe TCP lub żądania HTTP. Zdarzenia są następnie analizowane przez skrypty polityki, które decydują o tym, czy uruchomić alert i uruchomić akcję, dzięki czemu Bro jako dodatek do systemu wykrywania włamań zapobiega włamaniom.

Bro pozwoli Ci śledzić aktywność HTTP, DNS i FTP, a także monitorować ruch SNMP. To dobra rzecz, ponieważ chociaż SNMP jest często używany do monitorowania sieci , nie jest to bezpieczny protokół. Bro pozwala również obserwować zmiany konfiguracji urządzenia i pułapki SNMP. Bro może być zainstalowany w systemach Unix, Linux i OS X, ale nie jest dostępny dla Windows, być może jest to jego główna wada.

Open WIPS NG znalazł się na naszej liście głównie dlatego, że jako jedyny jest przeznaczony specjalnie dla sieci bezprzewodowych. Open WIPS NG – gdzie WIPS oznacza Wireless Intrusion Prevention System – to narzędzie typu open source, które składa się z trzech głównych komponentów. Po pierwsze, jest czujnik, który jest głupim urządzeniem, które tylko przechwytuje ruch bezprzewodowy i wysyła go na serwer w celu analizy. Dalej jest serwer. Ten agreguje dane ze wszystkich czujników, analizuje zebrane dane i reaguje na ataki. To serce systemu. Ostatnim, ale nie mniej ważnym elementem jest interfejs, czyli GUI, którego używasz do zarządzania serwerem i wyświetlania informacji o zagrożeniach w Twojej sieci bezprzewodowej.

Jednak nie każdy lubi Open WIPS NG. Produkt pochodzi od tego samego dewelopera, co Aircrack NG, bezprzewodowy sniffer pakietów i łamacz haseł, który jest częścią zestawu narzędzi każdego hakera WiFi. Z drugiej strony, biorąc pod uwagę jego pochodzenie, możemy założyć, że twórca sporo wie o bezpieczeństwie Wi-Fi.

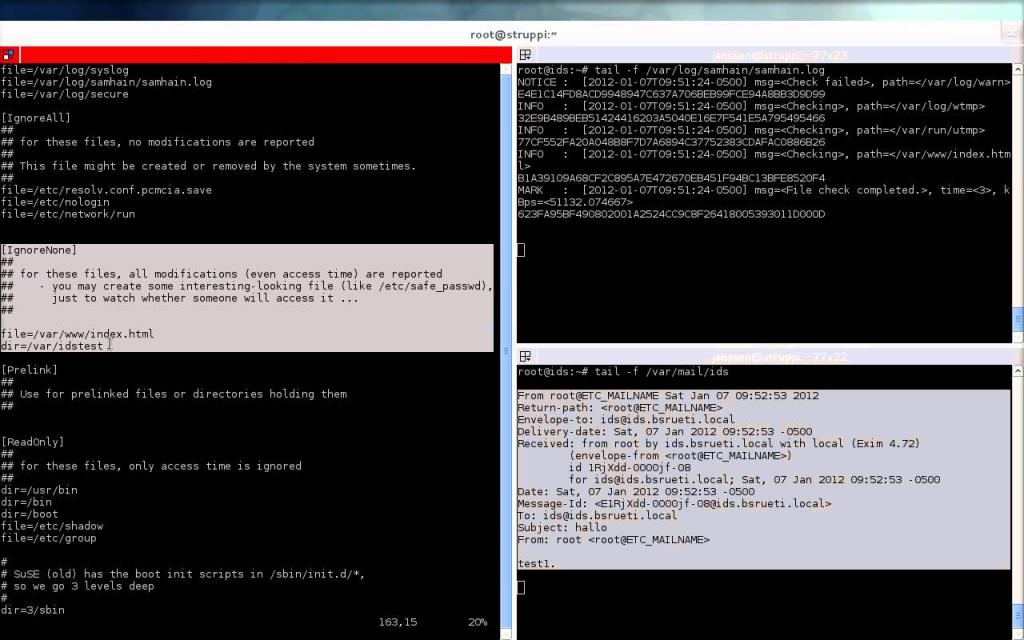

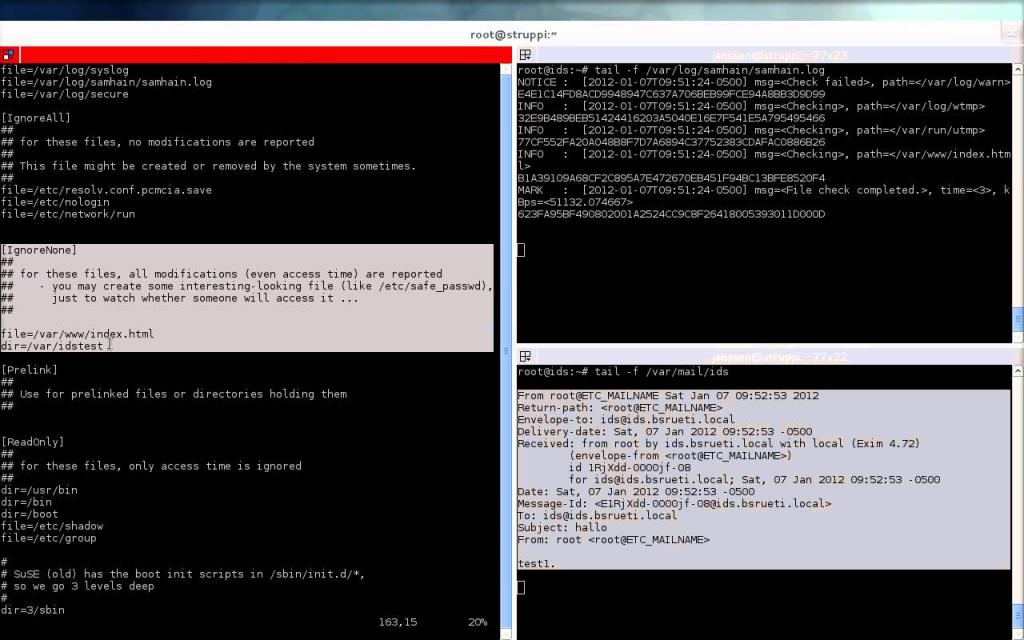

Samhain to darmowy system wykrywania włamań do hosta, który zapewnia sprawdzanie integralności plików oraz monitorowanie/analizę plików dziennika. Ponadto produkt wykonuje również wykrywanie rootkitów, monitorowanie portów, wykrywanie fałszywych plików wykonywalnych SUID i ukrytych procesów. To narzędzie zostało zaprojektowane do monitorowania wielu systemów z różnymi systemami operacyjnymi ze scentralizowanym rejestrowaniem i konserwacją. Jednak Samhain może być również używany jako samodzielna aplikacja na pojedynczym komputerze. Samhain może działać w systemach POSIX, takich jak Unix Linux lub OS X. Może również działać w systemie Windows pod Cygwin, chociaż tylko agent monitorujący, a nie serwer, został przetestowany w tej konfiguracji.

Jedną z najbardziej unikalnych funkcji Samhain jest tryb ukrycia, który pozwala mu działać bez wykrycia przez ewentualnych napastników. Zbyt często intruzi zabijają rozpoznane procesy wykrywania, co pozwala im pozostać niezauważonymi. Samhain używa steganografii, aby ukryć swoje procesy przed innymi. Chroni również swoje centralne pliki dziennika i kopie zapasowe konfiguracji za pomocą klucza PGP, aby zapobiec manipulacji.

Fail2Ban to interesujący darmowy system wykrywania włamań do hosta, który ma również pewne funkcje zapobiegawcze. To narzędzie działa poprzez monitorowanie plików dziennika pod kątem podejrzanych zdarzeń, takich jak nieudane próby logowania, wyszukiwanie exploitów itp. Gdy wykryje coś podejrzanego, automatycznie aktualizuje lokalne reguły zapory sieciowej, aby zablokować źródłowy adres IP złośliwego zachowania. Jest to domyślna akcja narzędzia, ale można skonfigurować dowolną inną arbitralną akcję, taką jak wysyłanie powiadomień e-mail.

System jest wyposażony w różne wstępnie wbudowane filtry dla niektórych z najpopularniejszych usług, takich jak Apache, Courrier, SSH, FTP, Postfix i wiele innych. Zapobieganie odbywa się poprzez modyfikację tabel zapory hosta. Narzędzie może współpracować z Netfilter, IPtables lub tabelą hosts.deny z TCP Wrapper. Każdy filtr może być powiązany z jedną lub wieloma akcjami. Razem filtry i akcje określane są jako więzienie.

AIDE to skrót od Advanced Intrusion Detection Environment. Darmowy system wykrywania włamań do hosta skupia się głównie na wykrywaniu rootkitów i porównywaniu sygnatur plików. Podczas początkowej instalacji AIDE skompiluje bazę danych danych administracyjnych z plików konfiguracyjnych systemu. Jest to następnie wykorzystywane jako punkt odniesienia, z którym można porównać wszelkie zmiany i w razie potrzeby je cofnąć.

AIDE wykorzystuje zarówno analizę opartą na sygnaturach, jak i anomalię, która jest uruchamiana na żądanie, a nie zaplanowana lub działająca w sposób ciągły. Jest to właściwie główna wada tego produktu. Jednak AIDE jest narzędziem wiersza polecenia i można utworzyć zadanie CRON, aby uruchamiać je w regularnych odstępach czasu. A jeśli uruchamiasz go bardzo często – na przykład co minutę – otrzymasz dane w czasie prawie rzeczywistym. W swej istocie AIDE to nic innego jak narzędzie do porównywania danych. Skrypty zewnętrzne muszą być stworzone, aby uczynić go prawdziwym HIDS.

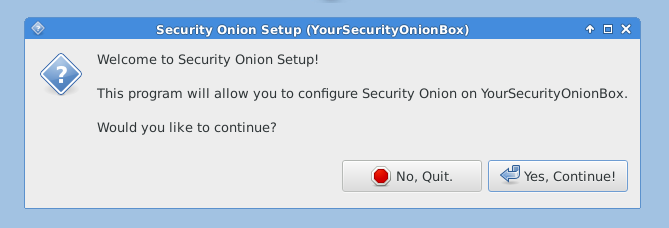

Security Cebula to ciekawa bestia, która może zaoszczędzić sporo czasu. To nie jest tylko system wykrywania włamań lub zapobiegania włamaniom. Security Onion to kompletna dystrybucja Linuksa z naciskiem na wykrywanie włamań, monitorowanie bezpieczeństwa przedsiębiorstwa i zarządzanie dziennikami. Zawiera wiele narzędzi, z których niektóre właśnie omówiliśmy. Na przykład Security Onion ma Elasticsearch, Logstash, Kibana, Snort, Suricata, Bro, OSSEC, Sguil, Squert, NetworkMiner i inne. Wszystko to jest w pakiecie z łatwym w użyciu kreatorem konfiguracji, który pozwala chronić organizację w ciągu kilku minut. Możesz myśleć o Security Onion jako o szwajcarskim scyzorze bezpieczeństwa IT w przedsiębiorstwie.

Najbardziej interesującą rzeczą w tym narzędziu jest to, że otrzymujesz wszystko w jednej prostej instalacji. Otrzymujesz narzędzia do wykrywania włamań do sieci i hosta. Istnieją narzędzia, które wykorzystują podejście oparte na sygnaturach, a niektóre są oparte na anomaliach. Dystrybucja zawiera również kombinację narzędzi tekstowych i graficznych. To naprawdę doskonała mieszanka wszystkiego. Wadą jest oczywiście to, że dostajesz tak wiele, że konfiguracja tego wszystkiego może trochę potrwać. Ale nie musisz używać wszystkich narzędzi. Możesz wybrać tylko te, które wolisz.

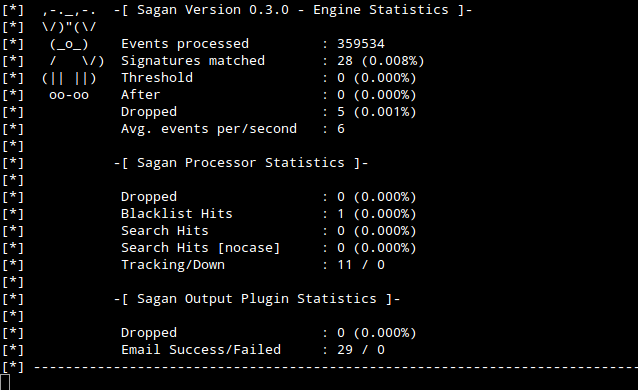

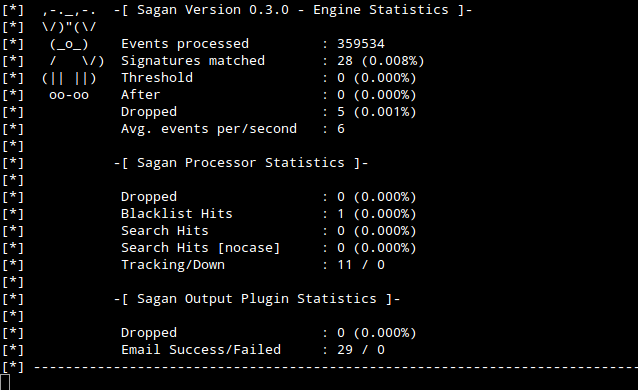

Sagan jest w rzeczywistości bardziej systemem analizy logów niż prawdziwym IDS, ale ma pewne funkcje podobne do IDS, które naszym zdaniem uzasadniają umieszczenie go na naszej liście. To narzędzie może obserwować lokalne logi systemu, w którym jest zainstalowane, ale może również współpracować z innymi narzędziami. Może na przykład analizować logi Snorta, skutecznie dodając funkcjonalność NIDS do tego, co w istocie jest HIDS. I nie będzie tylko wchodzić w interakcję ze Snortem. Może również wchodzić w interakcje z Suricatą i jest kompatybilny z kilkoma narzędziami do budowania zasad, takimi jak Oinkmaster lub Pulled Pork.

Sagan ma również możliwości wykonywania skryptów, co czyni go prymitywnym systemem zapobiegania włamaniom. To narzędzie prawdopodobnie nie będzie używane jako jedyna ochrona przed włamaniami, ale będzie doskonałym elementem systemu, który może zawierać wiele narzędzi, korelując zdarzenia z różnych źródeł.

Wniosek

Systemy wykrywania włamań to tylko jedno z wielu dostępnych narzędzi pomagających administratorom sieci i systemów w zapewnieniu optymalnego działania ich środowiska. Każde z omawianych tutaj narzędzi jest doskonałe, ale każde z nich ma nieco inny cel. Ten, który wybierzesz, będzie w dużej mierze zależeć od osobistych preferencji i konkretnych potrzeb.