Nie chciałbyś, aby Twoja sieć stała się celem złośliwych użytkowników próbujących ukraść Twoje dane lub wyrządzić szkody Twojej organizacji. Ale jak możesz się upewnić, że jest jak najmniej możliwości wejścia?

Upewniając się, że każda podatność w Twojej sieci jest znana, rozwiązana i naprawiona lub że podjęto jakieś środki w celu jej złagodzenia. Pierwszym krokiem do osiągnięcia tego celu jest przeskanowanie sieci w poszukiwaniu tych luk.

Jest to zadanie określonego typu narzędzia programowego, a dziś z przyjemnością przedstawiamy najlepsze bezpłatne skanery podatności sieci.

Rozpoczniemy dzisiejszą dyskusję od omówienia podatności sieci – lub być może podatności – próbując wyjaśnić, czym one są. Następnie omówimy ogólnie skanery luk w zabezpieczeniach. Zobaczymy, kto ich potrzebuje i dlaczego.

Ponieważ skaner podatności działa tylko jako część procesu zarządzania podatnościami, omówimy to dalej. Następnie zbadamy, jak zwykle działają skanery luk w zabezpieczeniach. Wszystkie są różne, ale u ich podstaw jest zwykle więcej podobieństw niż różnic. A zanim ujawnimy, jakie są najlepsze darmowe skanery luk w zabezpieczeniach , powiemy Ci, czego w nich szukać.

Skaner luk w zabezpieczeniach: czy go potrzebuję?

Systemy i sieci komputerowe są bardziej złożone niż kiedykolwiek. Często zdarza się, że typowy serwer uruchamia setki procesów. Każdy z tych procesów jest programem, niektóre z nich to duże programy zawierające tysiące linii kodu. A w tym kodzie może być wiele nieoczekiwanych rzeczy.

Programista mógł w pewnym momencie dodać jakąś funkcję backdoora, aby ułatwić debugowanie i ta funkcja mogła omyłkowo dotrzeć do ostatecznej wersji. Mogą wystąpić błędy w walidacji danych wejściowych, które w określonych okolicznościach spowodują nieoczekiwane i niepożądane wyniki.

Każda z nich jest dziurą i jest wielu ludzi, którzy nie mają nic lepszego do roboty niż znalezienie tych dziur i użycie ich do ataku na twoje systemy.

Te dziury nazywamy lukami . A jeśli pozostaną bez nadzoru, mogą zostać wykorzystane przez złośliwych użytkowników w celu uzyskania dostępu do Twoich systemów i danych – lub, co gorsza, danych Twojego klienta – lub w inny sposób wyrządzić szkody, takie jak uniemożliwienie korzystania z Twoich systemów.

Luki w zabezpieczeniach mogą znajdować się wszędzie w Twojej sieci. Często można je znaleźć w oprogramowaniu uruchomionym na serwerach lub ich systemach operacyjnych, ale są również powszechne w sprzęcie sieciowym, takim jak przełączniki, routery, a nawet urządzenia zabezpieczające, takie jak zapory.

Skanery podatności sieci / wyjaśniono

Skanery luk w zabezpieczeniach lub narzędzia do oceny luk w zabezpieczeniach, jak się je często nazywa, to narzędzia programowe, których jedynym celem jest identyfikacja luk w zabezpieczeniach systemów, urządzeń, sprzętu i oprogramowania. Nazywamy je skanerami, ponieważ zwykle skanują one Twój sprzęt w poszukiwaniu określonych luk w zabezpieczeniach.

Ale jak znajdują te luki? W końcu zwykle nie ma ich na widoku, w przeciwnym razie deweloper by się do nich zwrócił. Podobnie jak oprogramowanie antywirusowe, które wykorzystuje bazy danych definicji wirusów do rozpoznawania wirusów komputerowych, większość skanerów podatności polega na bazach danych podatności i skanuje systemy w poszukiwaniu określonych podatności.

Te bazy danych o lukach w zabezpieczeniach mogą pochodzić z dobrze znanych laboratoriów zajmujących się testowaniem zabezpieczeń, których celem jest znajdowanie luk w oprogramowaniu i sprzęcie, lub mogą to być zastrzeżone bazy danych.

Poziom wykrywalności, który otrzymujesz, jest tak dobry, jak baza podatności, z której korzysta Twoje narzędzie.

Skanery sieciowe – jak działa wykrywanie

Szybka i łatwa odpowiedź na to pytanie jest prosta: Ty tak! Nie, naprawdę, każdy ich potrzebuje. Tak jak nikt przy zdrowych zmysłach nie pomyślałby o uruchomieniu komputera bez pewnej ochrony antywirusowej, tak żaden administrator sieci nie powinien być pozbawiony przynajmniej jakiegoś schematu wykrywania luk w zabezpieczeniach.

Oczywiście jest to prawdopodobnie coś, co teoretycznie można zrobić ręcznie, ale praktycznie jest to niemożliwe. Wymagałoby to ogromnej ilości czasu i zasobów ludzkich. Niektóre organizacje zajmują się znajdowaniem luk w zabezpieczeniach i często zatrudniają setki osób, jeśli nie tysiące.

Faktem jest, że jeśli zarządzasz wieloma systemami komputerowymi lub urządzeniami, prawdopodobnie potrzebujesz skanera luk w zabezpieczeniach. Przestrzeganie norm regulacyjnych, takich jak SOX lub PCI-DSS, często wymaga tego. A nawet jeśli tego nie wymagają, zgodność będzie łatwiejsza do wykazania, jeśli wykażesz, że skanujesz swoją sieć w poszukiwaniu luk w zabezpieczeniach.

Czego szukać

Przyjrzyjmy się niektórym z najważniejszych rzeczy, które należy wziąć pod uwagę podczas oceny skanerów podatności sieci.

Przede wszystkim zakres urządzeń, które narzędzie może skanować. Musi to jak najlepiej pasować do Twojego środowiska. Jeśli na przykład twoje środowisko ma wiele serwerów Linux, powinieneś wybrać narzędzie, które je przeskanuje. Twój skaner powinien być również tak dokładny, jak to możliwe w twoim środowisku, aby nie utopić cię w bezużytecznych powiadomieniach i fałszywych alarmach.

Innym ważnym czynnikiem, który należy wziąć pod uwagę, jest baza danych podatności narzędzia.

- Czy jest regularnie aktualizowany?

- Czy jest przechowywany lokalnie czy w chmurze?

- Czy trzeba uiścić dodatkowe opłaty, aby zaktualizować bazę podatności?

To wszystko, co powinieneś wiedzieć, zanim wybierzesz swoje narzędzie.

Nie wszystkie skanery są sobie równe, niektóre będą używać bardziej inwazyjnej metody skanowania niż inne i potencjalnie wpłyną na wydajność systemu. Nie jest to złe, ponieważ najbardziej inwazyjne są często najlepsze skanery, ale jeśli wpływają one na wydajność systemu, warto o tym wiedzieć i odpowiednio zaplanować skanowanie. Mówiąc o planowaniu, jest to kolejny ważny aspekt skanerów podatności sieci. Czy narzędzie, które rozważasz, ma zaplanowane skanowanie? Niektóre narzędzia należy uruchomić ręcznie.

Ostatnim ważnym aspektem skanerów podatności sieci jest ich ostrzeganie i raportowanie.

- Co się stanie, gdy wykryją lukę w zabezpieczeniach?

- Czy powiadomienie jest jasne i łatwe do zrozumienia?

- Czy narzędzie zapewnia jakiś wgląd w to, jak naprawić znalezione luki?

Niektóre narzędzia mają nawet automatyczną naprawę niektórych luk w zabezpieczeniach. Inne integrują się z oprogramowaniem do zarządzania poprawkami.

Jeśli chodzi o raportowanie, często jest to kwestia osobistych preferencji, ale musisz upewnić się, że informacje, które spodziewasz się znaleźć w raportach, rzeczywiście tam są. Niektóre narzędzia mają tylko predefiniowane raporty, niektóre pozwalają je modyfikować, a niektóre pozwalają tworzyć nowe od podstaw.

Najlepsze skanery luk w sieci

Teraz, gdy wiemy, czego szukać w skanerach podatności, przyjrzyjmy się niektórym z najlepszych lub najciekawszych pakietów, jakie mogliśmy znaleźć. Wszystkie oprócz jednego są bezpłatne, a płatny ma dostęp do bezpłatnego okresu próbnego.

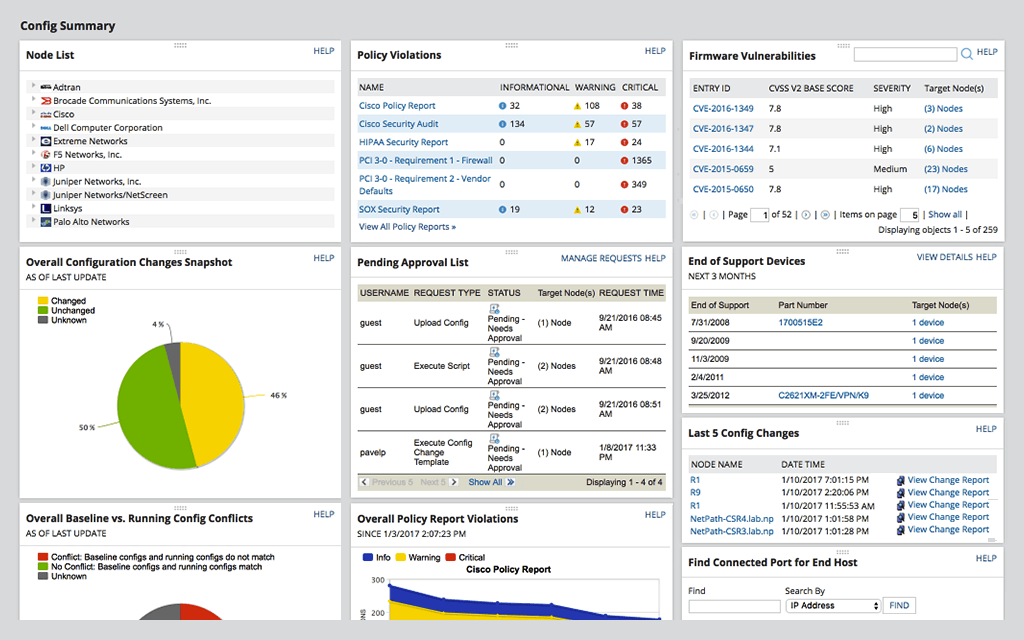

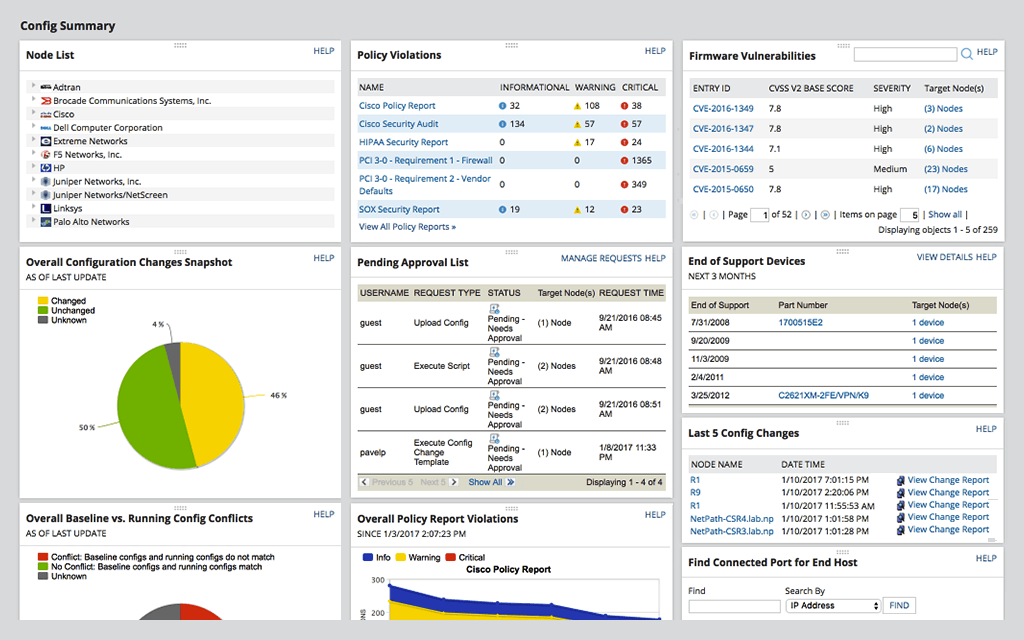

1. Menedżer konfiguracji sieci SolarWinds ( bezpłatna wersja próbna )

Nasz pierwszy wpis w interesującym oprogramowaniu firmy SolarWinds o nazwie Network Configuration Manager . Nie jest to jednak ani darmowe narzędzie, ani skaner podatności sieci. Więc możesz się zastanawiać, co robi na tej liście.

Jest jeden główny powód jego włączenia : narzędzie rozwiązuje specyficzny rodzaj luki, której nie ma wiele innych narzędzi, i jest to błędna konfiguracja sprzętu sieciowego.

Głównym celem tego narzędzia jako skanera luk w zabezpieczeniach jest sprawdzanie poprawności sprzętu sieciowego pod kątem błędów i pominięć w konfiguracji. Będzie również okresowo sprawdzać konfiguracje urządzeń pod kątem zmian.

Może to być przydatne, ponieważ niektóre ataki są rozpoczynane od modyfikacji konfiguracji niektórych urządzeń w sposób ułatwiający dostęp do innych systemów. Network Configuration Manager może również pomóc w zapewnieniu zgodności sieci dzięki zautomatyzowanym narzędziom do konfiguracji sieci, które mogą wdrażać standardowe konfiguracje, wykrywać zmiany poza procesem, konfiguracje audytu, a nawet korygować naruszenia.

Oprogramowanie integruje się z National Vulnerability Database i ma dostęp do najbardziej aktualnych CVE w celu identyfikacji luk w Twoich urządzeniach Cisco. Będzie działać z dowolnym urządzeniem Cisco z systemem ASA, IOS lub Nexus OS. W rzeczywistości dwa przydatne narzędzia, Network Insights for ASA i Network Insights for Nexus, są wbudowane bezpośrednio w produkt.

Ceny Menedżera konfiguracji sieci SolarWinds zaczynają się od 2 895 USD i różnią się w zależności od liczby węzłów. Jeśli chcesz wypróbować to narzędzie, możesz pobrać bezpłatną 30-dniową wersję próbną z SolarWinds.

2. Microsoft Baseline Security Analyzer (MBSA)

Nasz drugi wpis to starsze narzędzie firmy Microsoft o nazwie Baseline Security Analyzer lub MBSA. To narzędzie jest mniej niż idealną opcją dla większych organizacji, ale może być w porządku dla małych firm posiadających tylko kilka serwerów.

Biorąc pod uwagę jego pochodzenie od Microsoftu, nie oczekuj jednak, że to narzędzie będzie patrzeć na wszystko poza produktami Microsoft. Skanuje podstawowy system operacyjny Windows, a także niektóre usługi, takie jak Zapora systemu Windows, serwer SQL, IIS i aplikacje Microsoft Office.

Narzędzie nie skanuje w poszukiwaniu konkretnych luk, tak jak robią to prawdziwe skanery luk, ale szuka brakujących poprawek, dodatków Service Pack i aktualizacji zabezpieczeń, a także skanuje systemy pod kątem problemów administracyjnych. Silnik raportowania MBSA pozwoli Ci uzyskać listę brakujących aktualizacji i błędnych konfiguracji

MBSA to stare narzędzie firmy Microsoft. Tak stary, że nie jest całkowicie zgodny z systemem Windows 10. Wersja 2.3 będzie działać z najnowszą wersją systemu Windows, ale będzie wymagać pewnych poprawek, aby usunąć fałszywe alarmy i naprawić kontrole, których nie można ukończyć. Na przykład MBSA fałszywie zgłosi, że usługa Windows Update nie jest włączona w najnowszej wersji systemu Windows. Inną wadą jest to, że MBSA nie wykrywa luk innych niż Microsoft ani złożonych luk. Mimo to, to narzędzie jest proste w użyciu i dobrze spełnia swoje zadanie i może być idealnym narzędziem dla mniejszych organizacji posiadających tylko komputery z systemem Windows.

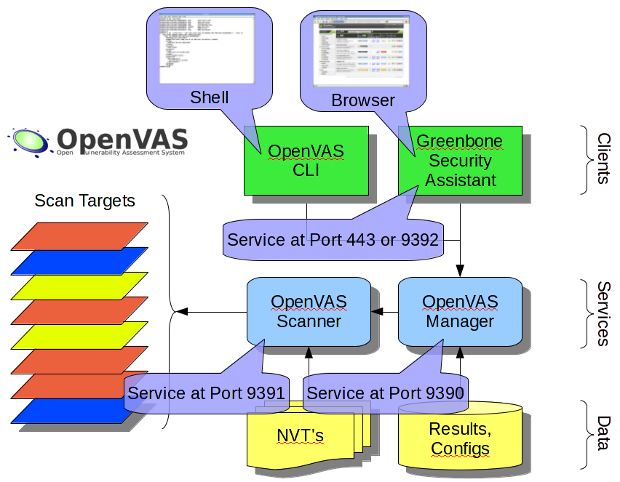

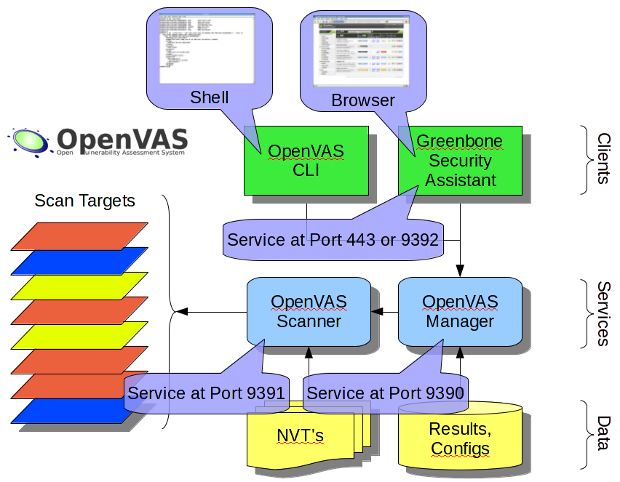

3. Otwarty system oceny podatności (OpenVAS)

Open Vulnerability Assessment System lub OpenVAS to struktura wielu usług i narzędzi, które łączą się w celu zaoferowania kompleksowego i wydajnego systemu skanowania i zarządzania lukami w zabezpieczeniach.

Ramy stojące za OpenVAS są częścią rozwiązania do zarządzania podatnościami Greenbone Networks, z którego rozwój był wnoszony do społeczności od około dziesięciu lat. System jest całkowicie darmowy, a większość jego komponentów jest open-source, chociaż niektóre są zastrzeżone. Skaner OpenVAS zawiera ponad pięćdziesiąt tysięcy testów luk w zabezpieczeniach sieci, które są regularnie aktualizowane.

OpenVAS składa się z dwóch głównych komponentów, skanera OpenVAS, który odpowiada za faktyczne skanowanie komputerów docelowych oraz menedżera OpenVAS, który steruje skanerem, konsoliduje wyniki i przechowuje je w centralnej bazie danych SQL wraz z konfiguracją systemu. Inne składniki obejmują interfejsy użytkownika oparte na przeglądarce i wiersza polecenia.

Dodatkowym elementem systemu jest baza danych Network Vulnerability Tests. Ta baza danych jest aktualizowana na podstawie opłaty Greenborne Community Feed lub Greenborne Security Feed. Ten ostatni jest serwerem płatnej subskrypcji, podczas gdy kanał społeczności jest bezpłatny.

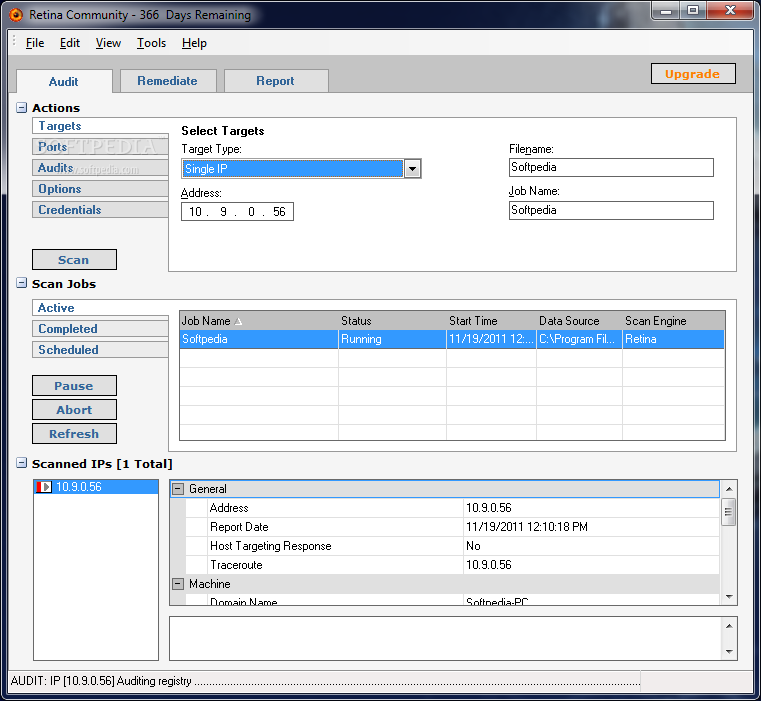

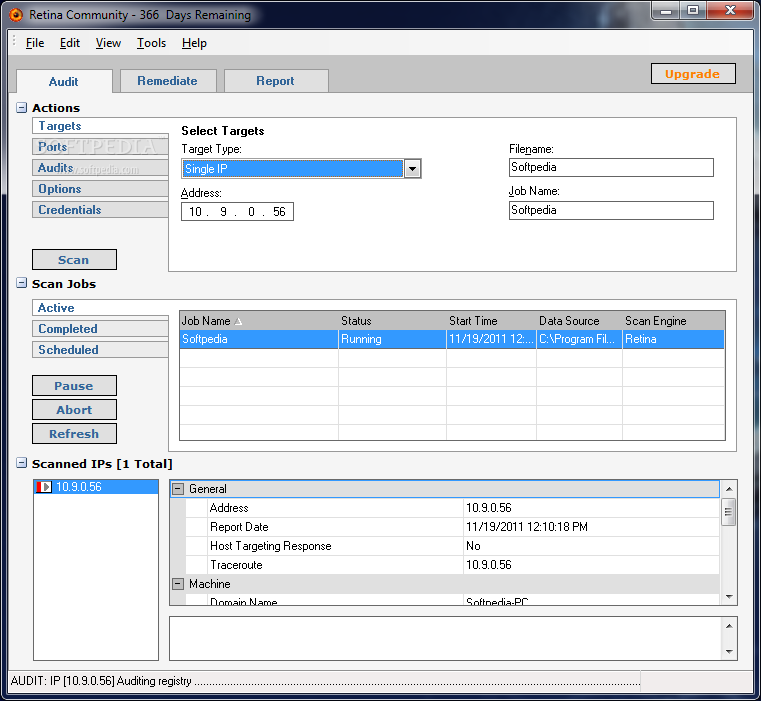

4. Społeczność sieci Retina

Thre Retina Network Community to darmowa wersja Retina Network Security Scanner firmy AboveTrust, jednego z najbardziej znanych skanerów luk w zabezpieczeniach.

Jest to wszechstronny skaner podatności z wieloma funkcjami. Narzędzie może przeprowadzić bezpłatną ocenę brakujących poprawek, luk dnia zerowego i niezabezpieczonych konfiguracji. Profile użytkowników dostosowane do funkcji zadań upraszczają obsługę systemu. Jego intuicyjny interfejs użytkownika w stylu metra pozwala na uproszczoną obsługę systemu.

Retina Network Community korzysta z bazy danych skanera Retina, obszernej bazy danych o lukach w sieci, problemach z konfiguracją i brakujących łatkach. Jest automatycznie aktualizowana i obejmuje szeroką gamę systemów operacyjnych, urządzeń, aplikacji i środowisk wirtualnych. Mówiąc o środowiskach wirtualnych, produkt w pełni obsługuje środowiska VMware i obejmuje skanowanie obrazów wirtualnych online i offline, skanowanie aplikacji wirtualnych oraz integrację z vCenter.

Głównym ograniczeniem społeczności sieci Retina jest to, że ogranicza się ona do skanowania 256 adresów IP. Chociaż to niewiele, to wystarczy dla kilku mniejszych organizacji. Jeśli Twoje środowisko jest większe, możesz wybrać skaner bezpieczeństwa sieciowego Retina, dostępny w wersjach Standard i Unlimited. Obie edycje mają rozszerzony zestaw funkcji w porównaniu do skanera Retina Network Community.

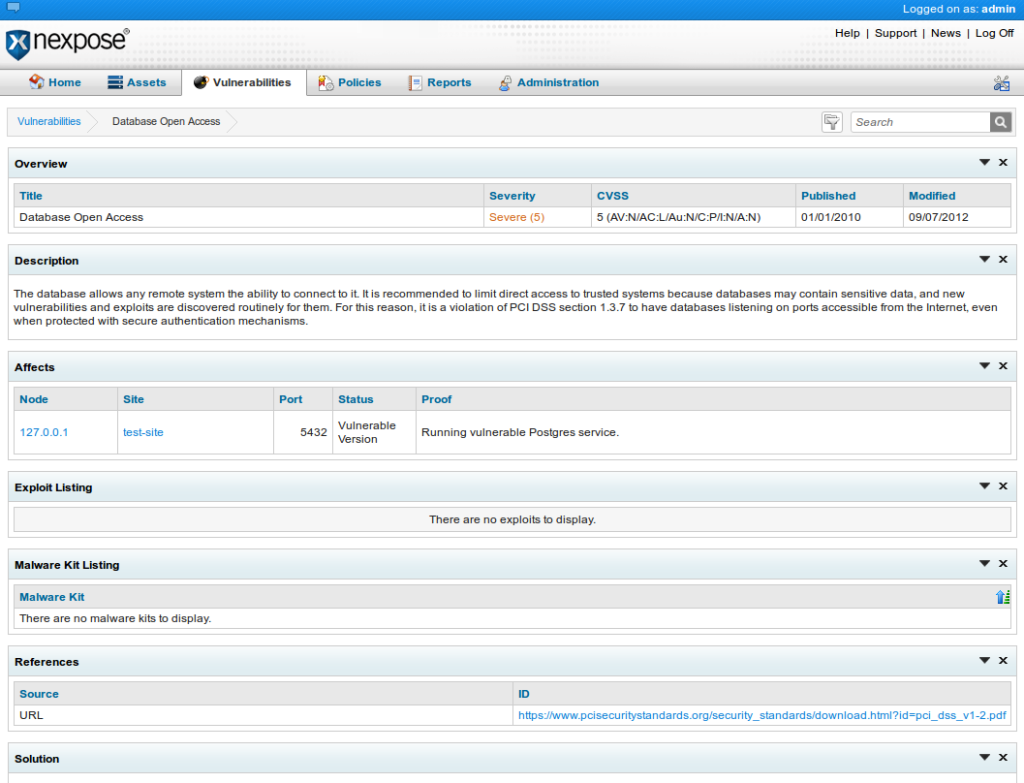

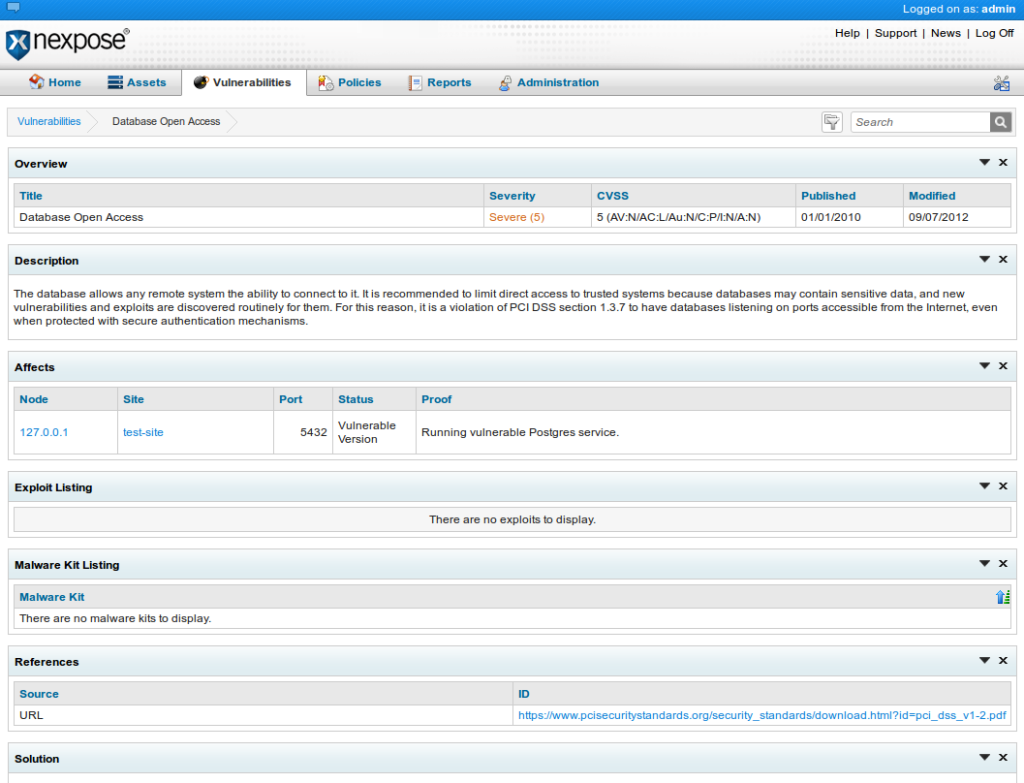

5. Nexpose Community Edition

Nexpose z Rapid7 to kolejny dobrze znany skaner luk w zabezpieczeniach, choć może mniej niż Retina. Nexpose Community Edition to limitowana wersja kompleksowego skaner podatności Rapid7 użytkownika.

Ograniczenia są ważne. Przede wszystkim możesz używać produktu tylko do skanowania maksymalnie 32 adresów IP. To sprawia, że jest to dobra opcja tylko dla najmniejszych sieci. Ponadto produkt może być używany tylko przez jeden rok. Poza tymi ograniczeniami jest to doskonały produkt.

Nexpose może działać na fizycznych maszynach z systemem Windows lub Linux. Jest również dostępny jako urządzenie VM. Szerokie możliwości skanowania produktu będą obsługiwać sieci, systemy operacyjne, aplikacje internetowe, bazy danych i środowiska wirtualne. Nexpose korzysta z tego, co nazywa Adaptive Security, który może automatycznie wykrywać i oceniać nowe urządzenia i nowe luki w zabezpieczeniach w momencie, gdy uzyskują dostęp do Twojej sieci. Łączy się to z dynamicznymi połączeniami z VMware i AWS oraz integracją z projektem badawczym Sonar, aby zapewnić prawdziwy monitoring na żywo. Nexpose zapewnia zintegrowane skanowanie zasad, aby pomóc w zapewnieniu zgodności z popularnymi standardami, takimi jak CIS i NIST. Intuicyjne raporty naprawcze narzędzia zawierają szczegółowe instrukcje dotyczące działań naprawczych, aby szybko poprawić zgodność.

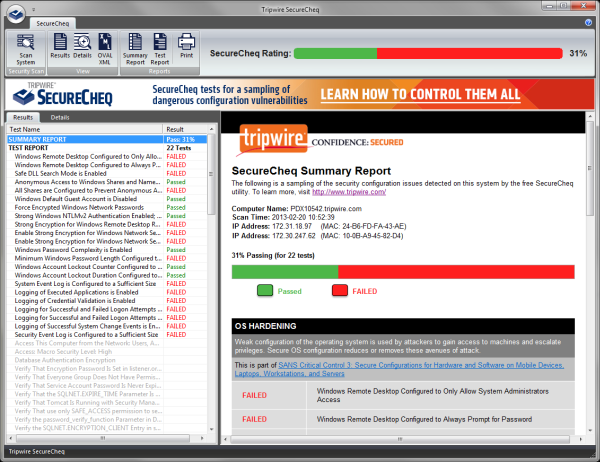

6. Kontrola bezpieczeństwa

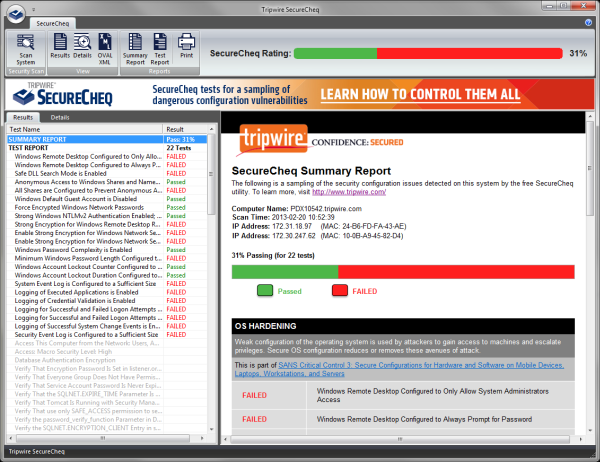

Nasz ostatni wpis to produkt Tripwire, innej znanej marki w dziedzinie bezpieczeństwa IT. Jego oprogramowanie SecureCheq jest reklamowane jako bezpłatne narzędzie do sprawdzania zabezpieczeń konfiguracji systemu Microsoft Windows dla komputerów stacjonarnych i serwerów.

Narzędzie wykonuje lokalne skanowanie na komputerach z systemem Windows i identyfikuje niezabezpieczone zaawansowane ustawienia systemu Windows zgodnie ze standardami CIS, ISO lub COBIT. Będzie szukać około dwóch tuzinów typowych błędów konfiguracyjnych związanych z bezpieczeństwem.

To proste i łatwe w użyciu narzędzie. Po prostu uruchamiasz go na komputerze lokalnym, a wyświetli listę wszystkich sprawdzonych ustawień ze statusem pomyślnym lub niepowodzeniem. Kliknięcie dowolnego z wymienionych ustawień powoduje wyświetlenie podsumowania luki w zabezpieczeniach wraz ze wskazówkami, jak ją naprawić. Raport można wydrukować lub zapisać jako OWALNY plik XML.

Chociaż SecureCheq skanuje w poszukiwaniu niektórych zaawansowanych ustawień konfiguracyjnych, pomija wiele bardziej ogólnych luk i zagrożeń. Najlepiej jest użyć go w połączeniu z bardziej podstawowym narzędziem, takim jak Microsoft Baseline Security Analyzer opisany powyżej.

Zarządzanie podatnościami

Wykrywanie luk za pomocą jakiegoś narzędzia programowego to jedno, ale jest to trochę bezużyteczne, chyba że jest częścią całościowego procesu zarządzania lukami. Tak jak systemy wykrywania włamań nie są systemami zapobiegania włamaniom, sieciowe skanery luk w zabezpieczeniach – a przynajmniej zdecydowana większość z nich – wykryją tylko luki w zabezpieczeniach i wskażą je użytkownikowi.

Od Ciebie zależy, czy masz jakiś proces, który pozwoli zareagować na te wykryte luki w zabezpieczeniach. Pierwszą rzeczą, którą należy zrobić, jest ich ocena.

Chodzi o to, aby upewnić się, że wykryte luki są prawdziwe. Twórcy skanerów luk w zabezpieczeniach często wolą zachować ostrożność, a wiele ich narzędzi zgłasza pewną liczbę fałszywych alarmów.

Następnym krokiem w procesie zarządzania lukami w zabezpieczeniach jest podjęcie decyzji, w jaki sposób chcesz zająć się i naprawić prawdziwe luki w zabezpieczeniach. Jeśli zostały znalezione w oprogramowaniu, którego Twoja organizacja prawie nie używa – lub wcale nie używa – najlepszym rozwiązaniem może być usunięcie go i zastąpienie go innym oprogramowaniem oferującym podobną funkcjonalność.

W wielu przypadkach naprawienie luk jest tak proste, jak zainstalowanie łatki od wydawcy oprogramowania lub aktualizacja do najnowszej wersji. Czasami można je również naprawić, modyfikując niektóre ustawienia konfiguracji.