W dzisiejszym świecie, kiedy regularnie słyszymy o cyberatakach, wykrywanie naruszeń danych jest ważniejsze niż kiedykolwiek. Dzisiaj dokonamy przeglądu najlepszych systemów wykrywania naruszeń bezpieczeństwa danych.

Krótko mówiąc, naruszenie danych to każde zdarzenie, w którym komuś udaje się uzyskać dostęp do niektórych danych, do których nie powinien mieć dostępu. Jest to dość niejasna definicja i, jak wkrótce się przekonasz, pojęcie naruszenia bezpieczeństwa danych jest wieloaspektowe i obejmuje kilka rodzajów ataków. Zrobimy co w naszej mocy, aby objąć wszystkie podstawy.

Zaczniemy od bardziej szczegółowych informacji na temat tego, co tak naprawdę oznacza naruszenie danych. W końcu rozpoczęcie na prawą stopę może tylko pomóc. Następnie omówimy różne kroki związane z naruszeniem danych. Chociaż każda próba jest inna, większość postępuje według podobnego schematu, który przedstawimy. Znajomość tych kroków pomoże ci lepiej zrozumieć, jak działają różne rozwiązania. Przyjrzymy się również różnym przyczynom naruszeń danych. Jak zobaczysz, nie zawsze są one dziełem zorganizowanych przestępców. Naszym następnym zadaniem będzie rzeczywista ochrona przed naruszeniami. Zbadamy różne fazy procesu wykrywania naruszeń i zapobiegania im. Krótka przerwa pozwoli nam zbadać wykorzystanie narzędzi Security Information i Event Management jako sposobu wykrywania naruszeń bezpieczeństwa danych. I w końcu,

Łamanie danych w skrócie

Chociaż koncepcja naruszenia danych różni się w zależności od branży, wielkości organizacji i architektury sieci, wszystkie naruszenia danych mają pewne wspólne cechy. Naruszenie danych jest definiowane przede wszystkim jako nieautoryzowany dostęp do niektórych, w innym przypadku, prywatnych danych. Powody, dla których hakerzy kradną dane i to, z czym robią, również są bardzo różne, ale znowu kluczem jest to, że informacje, do których hakerzy uzyskują dostęp, nie należą do nich. Ważne jest również, aby zdać sobie sprawę, że naruszenia danych mogą obejmować tak zwane eksfiltrację informacji przez złośliwych użytkowników lub dane, do których dostęp był regularnie, ale rozpowszechniany bez autoryzacji. Oczywiście ten drugi rodzaj naruszenia może być znacznie trudniejszy do wykrycia, ponieważ wynika z regularnej aktywności.

Chociaż istnieją różne rodzaje naruszeń danych — jak wkrótce zobaczymy — często przebiegają one według ustalonego schematu. Znajomość różnych kroków podejmowanych przez złośliwych użytkowników w celu powstrzymania naruszeń danych jest ważna, ponieważ może ona jedynie pomóc w lepszym przeanalizowaniu własnych luk w zabezpieczeniach oraz przygotowaniu i skonfigurowaniu lepszych zabezpieczeń, które mogą znacznie utrudnić cyberprzestępcom penetrację. Często mówi się, że wiedza to potęga i jest to szczególnie prawdziwe w tej sytuacji. Im więcej wiesz o naruszeniach bezpieczeństwa danych, tym lepiej możesz z nimi walczyć.

Używanie narzędzi SIEM jako narzędzi do wykrywania naruszeń

Systemy Security Information and Event Management (SIEM) mogą okazać się bardzo dobre w wykrywaniu naruszeń bezpieczeństwa danych. Chociaż nie zapewniają żadnej ochrony, ich siła tkwi w wykrywaniu podejrzanych działań. Dlatego są bardzo dobre w wykrywaniu naruszeń danych. Każda próba naruszenia bezpieczeństwa danych pozostawi ślady w Twojej sieci. A ślady, które pozostają, są dokładnie tym, co narzędzia SIEM najlepiej identyfikują.

Oto krótkie spojrzenie na działanie narzędzi SIEM. Najpierw zbierają informacje z różnych systemów. Konkretnie, często przybiera formę zbierania danych dziennika z urządzeń sieciowych, sprzętu zabezpieczającego, takiego jak zapory sieciowe i serwery plików. Im więcej źródeł danych, tym większe szanse na wykrycie naruszeń. Następnie narzędzie znormalizuje zebrane dane, upewniając się, że są one zgodne ze standardowym formatem, a rozbieżności — na przykład dane z innej strefy czasowej — są kompensowane. Znormalizowane dane są następnie zazwyczaj porównywane z ustaloną linią podstawową, a każde odchylenie wyzwala pewną reakcję. Najlepsze narzędzia SIEM będą również wykorzystywać pewien rodzaj analizy behawioralnej, aby poprawić wskaźnik wykrywania i zmniejszyć liczbę fałszywych alarmów.

Najlepsze narzędzia do wykrywania naruszeń danych

Istnieją różne rodzaje narzędzi do wykrywania naruszeń danych. Jak już omówiliśmy, narzędzia SIEM mogą Ci w tym pomóc, zapewniając jednocześnie wiele innych funkcji zorientowanych na bezpieczeństwo. Nie zdziwisz się, gdy znajdziesz na naszej liście kilka narzędzi SIEM. Posiadamy również dedykowane narzędzia do wykrywania naruszeń danych, które mogą obsłużyć większość etapów cyklu wykrywania opisanego powyżej. Przyjrzyjmy się cechom kilku najlepszych narzędzi.

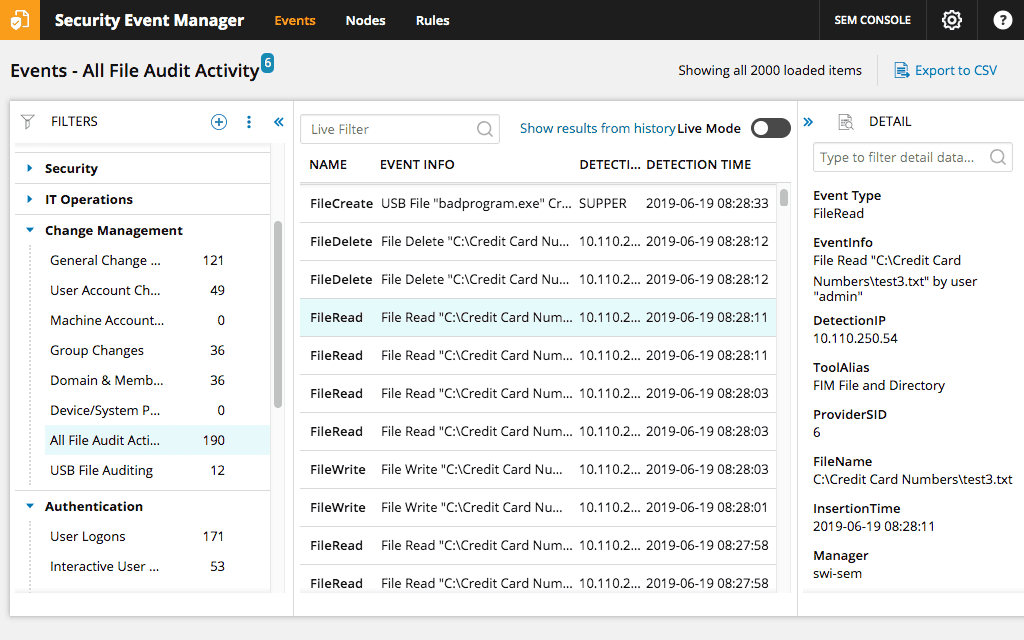

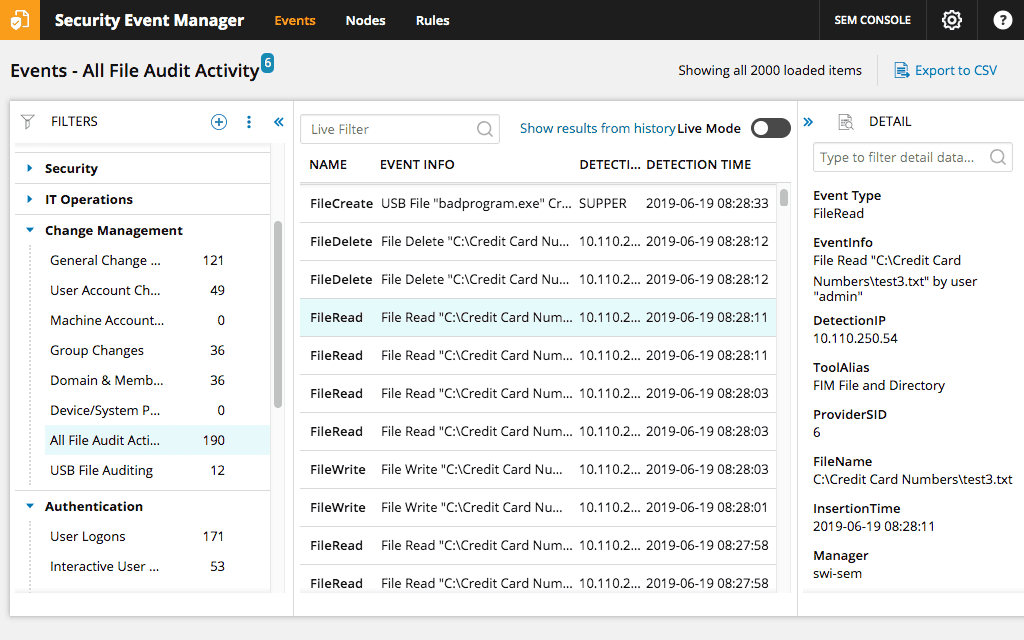

1. Menedżer zdarzeń bezpieczeństwa SolarWinds (BEZPŁATNA PRÓBNA)

Jeśli chodzi o informacje dotyczące bezpieczeństwa i zarządzanie zdarzeniami, SolarWinds proponuje swojego menedżera zdarzeń bezpieczeństwa . Wcześniej nazywane SolarWinds Log & Event Manager , narzędzie to najlepiej opisać jako podstawowe narzędzie SIEM. Jest to jednak jeden z najlepszych systemów klasy podstawowej na rynku. Narzędzie ma prawie wszystko, czego można oczekiwać od systemu SIEM. Obejmuje to doskonałe funkcje zarządzania dziennikami i korelacji, a także imponujący silnik raportowania.

Narzędzie oferuje również doskonałe funkcje reagowania na zdarzenia, które nie pozostawiają nic do życzenia. Na przykład szczegółowy system reagowania w czasie rzeczywistym będzie aktywnie reagował na każde zagrożenie. A ponieważ opiera się na zachowaniu, a nie na sygnaturze, jesteś chroniony przed nieznanymi lub przyszłymi zagrożeniami oraz atakami typu zero-day.

Oprócz imponującego zestawu funkcji, pulpit nawigacyjny SolarWinds Security Event Manager jest prawdopodobnie jego najlepszym atutem. Dzięki prostej konstrukcji nie będziesz mieć problemów ze znalezieniem sposobu poruszania się po narzędziu i szybką identyfikacją anomalii. Narzędzie jest bardziej niż przystępne cenowo, zaczynając od około 4500 USD. A jeśli chcesz go wypróbować i zobaczyć, jak działa w Twoim środowisku, dostępna jest do pobrania darmowa, w pełni funkcjonalna 30-dniowa wersja próbna .

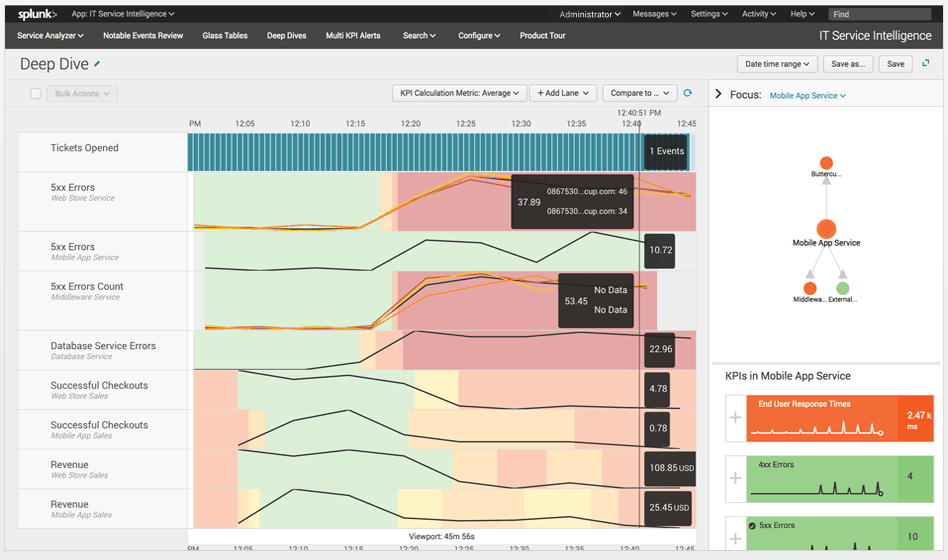

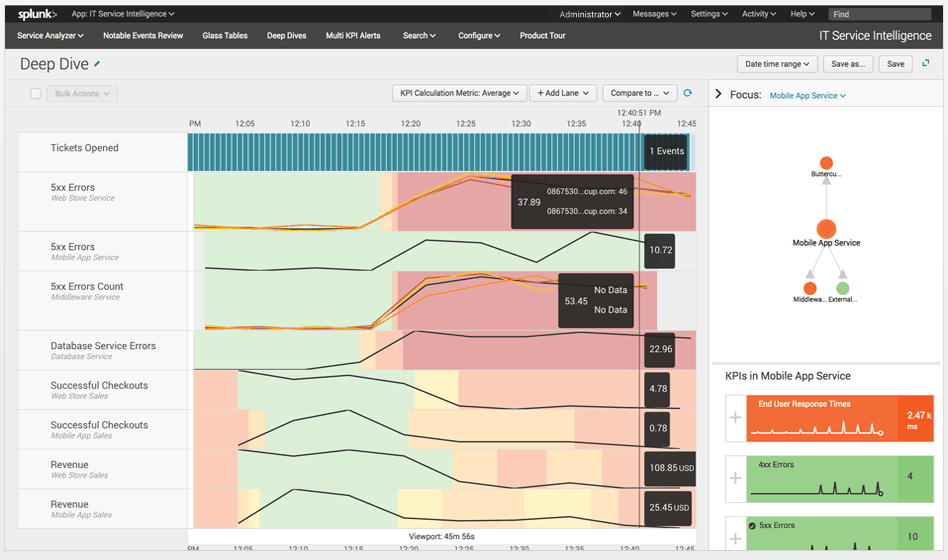

2. Bezpieczeństwo korporacyjne Splunk

Splunk Enterprise Security — często nazywany po prostu Splunk ES — jest prawdopodobnie jednym z najpopularniejszych narzędzi SIEM. Jest szczególnie znany ze swoich możliwości analitycznych, a jeśli chodzi o wykrywanie naruszeń danych, to właśnie to się liczy. Splunk ES monitoruje dane systemu w czasie rzeczywistym, szukając luk w zabezpieczeniach i oznak nieprawidłowej i/lub złośliwej aktywności.

Oprócz doskonałego monitorowania, reakcja bezpieczeństwa to kolejna z najlepszych funkcji Splunk ES . System wykorzystuje koncepcję o nazwie Adaptive Response Framework ( ARF ), która integruje się ze sprzętem ponad 55 dostawców zabezpieczeń. W ARF wykonuje automatyczną odpowiedź, przyspieszenie czynności manualnych. Dzięki temu szybko uzyskasz przewagę. Dodaj do tego prosty i przejrzysty interfejs użytkownika, a otrzymasz zwycięskie rozwiązanie. Inne interesujące funkcje obejmują funkcję Notables, która wyświetla alerty, które można dostosować do własnych potrzeb, oraz Asset Investigator do oznaczania złośliwych działań i zapobiegania dalszym problemom.

Ponieważ Splunk ES jest naprawdę produktem klasy korporacyjnej, możesz oczekiwać, że będzie dostępny w cenie dla przedsiębiorstw. Informacje o cenach nie są niestety łatwo dostępne na stronie internetowej Splunk, więc aby uzyskać wycenę, musisz skontaktować się z działem sprzedaży firmy. Kontakt ze Splunk pozwoli Ci również skorzystać z bezpłatnej wersji próbnej, jeśli zechcesz wypróbować produkt.

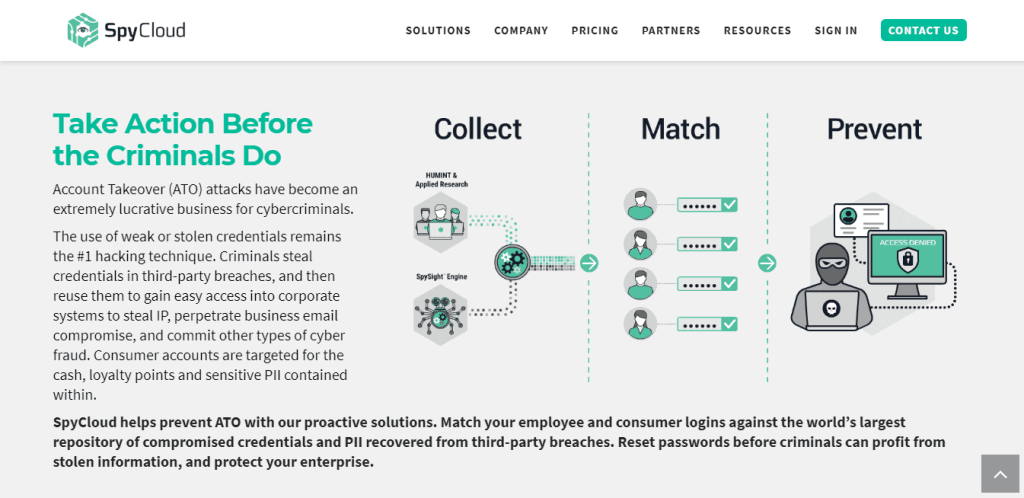

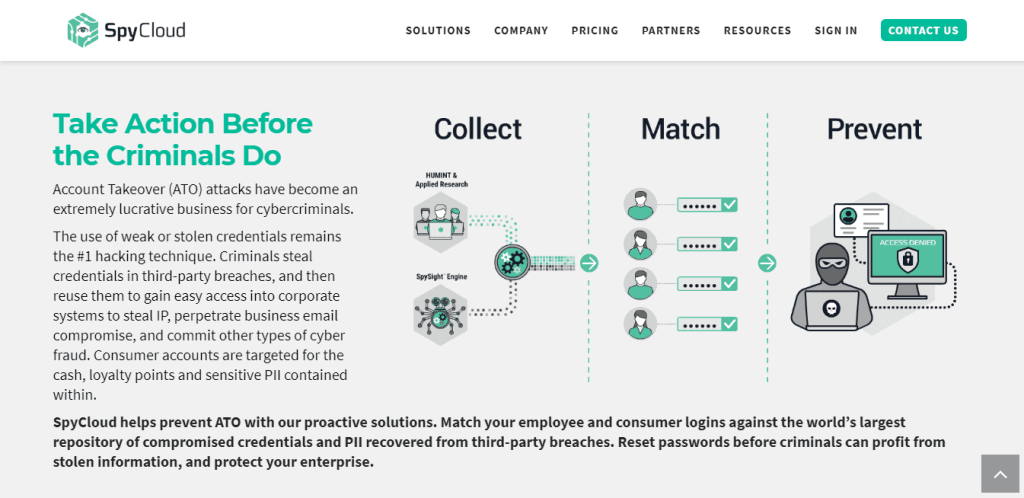

3. SpyCloud

SpyCloud to wyjątkowe narzędzie firmy zajmującej się bezpieczeństwem z siedzibą w Austin, które oferuje organizacjom dokładne, zoperacjonalizowane dane, których mogą używać do ochrony swoich użytkowników i firmy przed naruszeniami danych. Obejmuje to normalizację, deduplikację, walidację i wzbogacanie wszystkich gromadzonych danych. Ten pakiet jest zwykle używany do identyfikacji ujawnionych danych uwierzytelniających od pracowników lub klientów, zanim złodzieje będą mieli szansę wykorzystać je do kradzieży tożsamości lub sprzedać je stronie trzeciej na czarnym rynku.

Jednym z głównych czynników wyróżniających SpyCloud jest jego baza danych aktywów, jedna z największych z ponad 60 miliardami obiektów w chwili pisania tego tekstu. Obiekty te obejmują adresy e-mail, nazwy użytkowników i hasła. Chociaż system korzysta ze skanerów i innych automatycznych narzędzi do gromadzenia, większość użytecznych danych narzędzia – a raczej najbardziej użytecznych danych narzędzia – pochodzi z gromadzenia danych wywiadowczych i zaawansowanego, zastrzeżonego rzemiosła handlowego.

W SpyCloud oferty platformy zwycięska kombinacja niespotykanej jakości, sprytny automatyzacji i super łatwy w użyciu API do uruchomienia zautomatyzowane i spójne kontrole użytkownik firmowej konta w bazie danych SpyCloud mandatów. Cokolwiek znajdzie dopasowanie, szybko wywoła alert. W rezultacie wysyłane jest powiadomienie i opcjonalnie można wykonać naprawę poprzez wymuszenie zresetowania hasła zhakowanego konta.

Złośliwi użytkownicy, którzy chcą przejąć konta osobiste i firmowe, z pewnością spotkają się z tym produktem. Kilka podobnych rozwiązań dostępnych na rynku znajdzie narażone konta zbyt późno w procesie, aby umożliwić Ci coś więcej niż tylko zarządzanie konsekwencjami naruszenia danych. Inaczej jest w przypadku tego produktu i oczywiste jest, że jego twórcy rozumieją znaczenie wczesnego wykrywania.

Ten produkt jest idealny dla organizacji dowolnego typu i wielkości oraz praktycznie z każdej branży, takiej jak handel detaliczny, edukacja, technologia, usługi finansowe, hotelarstwo i opieka zdrowotna. Cisco, WP Engine, MailChimp i Avast to przykłady niektórych prestiżowych klientów, którzy używają SpyCloud do ochrony swoich kont.

Informacje o cenach nie są łatwo dostępne w SpyCloud i musisz skontaktować się z firmą, aby uzyskać wycenę. Na stronie internetowej firmy znajduje się informacja, że dostępna jest bezpłatna wersja próbna, ale kliknięcie linku przeniesie Cię do strony, na której możesz zarejestrować się do wersji demo.

4. Liczba

Kount to platforma do wykrywania naruszeń danych typu oprogramowanie jako usługa (SaaS). Firma z siedzibą w Boise w stanie ID, założona około dwanaście lat temu, oprócz usług wykrywania naruszeń, oferuje bezpieczeństwo danych organizacjom na całym świecie. Jego opatentowana technologia uczenia maszynowego działa poprzez badanie transakcji na poziomie mikroskopowym w celu wykrycia powstrzymywania złośliwych działań. Chociaż usługa wydaje się być szczególnie odpowiednia dla firm internetowych, sprzedawców, banków autoryzacyjnych i dostawców usług płatniczych, może służyć również innym rodzajom firm. Zapobiega przejmowaniu kont, nieuczciwemu tworzeniu kont, atakom typu brute force, a także wykrywa wiele kont i udostępnianie kont.

Kount może zapewnić Twojej organizacji wystarczającą ilość danych i zestawów narzędzi, aby przeciwdziałać większości zagrożeń internetowych i chronić dane klientów, pracowników i użytkowników przed wszelkiego rodzaju cyberatakami. Usługa ma ogromną bazę klientów obejmującą ponad 6500 firm, w tym niektóre najwyższej klasy marki, które polegają na usłudze w celu ochrony przed naruszeniami danych.

Mamy tutaj łatwe do wdrożenia, wydajne rozwiązanie, które można dostosować do problemów związanych z bezpieczeństwem różnych organizacji działających w różnych segmentach. To znacznie upraszcza całe zadanie wykrywania oszustw. W rezultacie umożliwia organizacjom obsługę większej liczby transakcji, co prowadzi do lepszych zysków i ogólnego wzrostu.

Kount jest dostępny w trzech wersjach. Najpierw jest Kount Complete . Jak sama nazwa wskazuje, jest to kompletne rozwiązanie dla każdej firmy, która komunikuje się z klientami cyfrowo. Istnieje również Kount Central , usługa specjalnie dostosowana do dostawców rozwiązań płatniczych. A potem jest Kount Central do ochrony konta cyfrowego. Różne rozwiązania zaczynają się od 1000 USD miesięcznie, a ceny różnią się w zależności od liczby transakcji, które planujesz przeprowadzić w ramach usługi. Możesz uzyskać szczegółową wycenę lub umówić się na demo, kontaktując się z firmą.

Proces łamania krok po kroku

Przyjrzyjmy się typowym etapom próby naruszenia danych. Chociaż działania opisane poniżej niekoniecznie są regułą, dają miarodajny przegląd tego, jak działa przeciętny haker danych. Wiedza o nich pozwoli ci lepiej przygotować się do walki.

Sondowanie

Ten pierwszy krok w większości ataków to faza sondowania. Złośliwi użytkownicy często zaczynają od próby dowiedzenia się więcej o Twojej sieci i ogólnym środowisku cyfrowym. Mogą na przykład zbadać twoją obronę cyberbezpieczeństwa. Mogą również testować hasła lub oceniać, jak przeprowadzić ewentualny atak phishingowy. Inni będą szukać przestarzałego oprogramowania bez najnowszych poprawek zabezpieczeń, co jest znakiem, że mogą występować luki w zabezpieczeniach, które można wykorzystać.

Atak początkowy

Teraz, gdy hakerzy zbadali Twoje środowisko, będą mieli lepszy pomysł na przeprowadzenie ataku. Zazwyczaj rozpoczynają pierwszą falę ataku. Może to przybrać wiele form, takich jak wysłanie do pracowników wiadomości phishingowej w celu nakłonienia ich do kliknięcia łącza, które przeniesie ich do złośliwej witryny. Innym powszechnym rodzajem początkowego ataku jest uszkodzenie niektórych podstawowych aplikacji, często zakłócając przepływ pracy.

Rozszerzony atak

Po udanym pierwszym ataku cyberprzestępcy często szybko przerzucają się na wyższy bieg i oceniają swoje kolejne kroki. Często będzie to oznaczać wykorzystanie wszelkiej przyczepności, jaką uzyskali dzięki początkowym wysiłkom, aby przeprowadzić szerszy atak, który może wycelować w całe środowisko, aby zlokalizować jak najwięcej cennych danych.

Kradzież danych

Chociaż wymieniamy to na końcu, faktyczna kradzież danych niekoniecznie jest ostatnim krokiem typowego ataku. Hakerzy są często bardzo oportunistyczni i chwytają wszelkie interesujące informacje, które mogą zdobyć, gdy tylko je znajdą. Z drugiej strony inni mogą zdecydować się na chwilę uśpienia, aby uniknąć wykrycia, ale także lepiej zrozumieć, jakie dane są dostępne i jak najlepiej je ukraść.

To, jakie dokładne informacje cyberprzestępcy będą czerpać z dowolnej organizacji, jest bardzo różne. Ale ponieważ „pieniądze sprawiają, że praca kręci się w kółko”, szacuje się, że co najmniej trzy czwarte wszystkich naruszeń bezpieczeństwa danych ma podłoże finansowe. Skradzione dane mogą często obejmować tajemnice handlowe, informacje zastrzeżone i poufne dokumenty rządowe. Może również bardzo dobrze skupiać się na danych osobowych klienta, które mogłyby zostać wykorzystane dla własnych korzyści hakerów. W ciągu ostatnich kilku lat zgłoszono kilka szeroko nagłośnionych naruszeń bezpieczeństwa danych z udziałem takich gigantów jak Facebook, Yahoo, Uber czy Capital One. Nawet sektor opieki zdrowotnej może być celem ataków, potencjalnie zagrażających zdrowiu publicznemu.

Przyczyny naruszeń

Naruszenia danych mogą mieć wiele przyczyn, z których niektórych możesz nawet nie podejrzewać. Oczywiście istnieje oczywisty cyberatak, ale stanowią one tylko niewielką część wszystkich naruszeń bezpieczeństwa danych. Ważne jest, aby wiedzieć o tych różnych przyczynach, ponieważ w ten sposób będziesz w stanie lepiej je wykryć i powstrzymać. Rzućmy okiem na kilka głównych przyczyn.

Ataki komputerowe

Cyberatak — w którym Twoja organizacja jest bezpośrednim celem hakerów — jest, jak można sobie wyobrazić, jedną z głównych przyczyn naruszeń bezpieczeństwa danych. Szacuje się, że roczny koszt cyberprzestępczości na całym świecie przekracza 600 miliardów dolarów, nic więc dziwnego, że organizacje tak bardzo się tym przejmują. Cyberprzestępcy korzystają z szerokiego arsenału metod infiltracji sieci i wyprowadzania danych. Metody te mogą obejmować phishing w celu uzyskania dostępu przez nieostrożnych użytkowników lub oprogramowanie ransomware w celu wyłudzenia organizacji po przejęciu ich danych jako zakładników. Wykorzystywanie różnych luk w zabezpieczeniach oprogramowania lub systemu operacyjnego to kolejny powszechny sposób na okradanie organizacji z ich cennych danych.

Naruszenia wewnętrzne

Włamania wewnętrzne mogą być bardziej podstępne niż cyberataki. Ich cele są takie same, ale realizowane są w ramach sieci. To znacznie komplikuje ich wykrycie. Często są to niezadowoleni pracownicy lub pracownicy podejrzewający, że mają zostać zwolnieni. Niektórzy hakerzy podchodzą nawet do pracowników i oferują im pieniądze w zamian za informacje. Inną częstą przyczyną naruszeń wewnętrznych są pracownicy, którzy zostali zwolnieni, ale których poświadczenia dostępu nie zostały jeszcze unieważnione. Na złość mogli zwrócić się przeciwko swojej poprzedniej organizacji i wykraść jej dane.

Utrata urządzenia

Chociaż nie jest to tak powszechna przyczyna naruszenia danych, jak poprzednie, utrata urządzenia nadal odgrywa istotną rolę w naruszeniach danych. Niektórzy użytkownicy są po prostu nieostrożni i zostawiają różne urządzenia, takie jak smartfony, laptopy, tablety czy pendrive'y w niezabezpieczonych miejscach. Urządzenia te mogą potencjalnie przechowywać zastrzeżone dane, aby zapewnić łatwy i nieograniczony dostęp do sieci. Powiązaną przyczyną naruszenia bezpieczeństwa danych jest kradzież urządzenia, w przypadku której osoby o złych zamiarach kradną urządzenia użytkownika, aby uzyskać dostęp do zawartych w nich danych lub wykorzystać je jako bramę do danych firmowych. I nie myśl, że fakt, że wszystkie te urządzenia są zabezpieczone, zmniejsza ryzyko. Gdy złośliwi użytkownicy dostaną Twoje urządzenia w swoje ręce, złamanie zabezpieczeń powinno być bułką z masłem.

Ludzki błąd

Główna różnica między błędem ludzkim jako przyczyną naruszeń danych a naruszeń wewnętrznych polega na tym, że ten pierwszy jest przypadkowy. Może jednak przybierać różne formy. Na przykład niektóre zespoły IT mogły przypadkowo ujawnić dane klientów nieautoryzowanym pracownikom w wyniku błędnej konfiguracji praw dostępu na serwerze. Inną przyczyną naruszeń związaną z błędem ludzkim jest to, że pracownicy padają ofiarą phishingu lub zabiegów socjotechnicznych. Są to rodzaje ataków, w których hakerzy nakłaniają pracowników do kliknięcia złośliwych linków lub pobrania zainfekowanych plików. I nie należy lekceważyć błędu ludzkiego, ponieważ badania wykazały, że odpowiada on za ponad połowę naruszeń danych.

Ochrona przed naruszeniami

Teraz, gdy wiemy, czym są naruszenia danych, jak wyglądają i jakie są ich przyczyny, czas przyjrzeć się bliżej ochronie przed nimi. Ze względu na różne rodzaje i przyczyny naruszeń danych, obrona organizacji przed nimi może być zniechęcająca. Aby Ci pomóc, przygotowaliśmy listę etapów ochrony przed naruszeniami danych. Razem tworzą cegiełki każdej poważnej strategii obronnej. Ważne jest, aby zdać sobie sprawę, że jest to ciągły proces i powinieneś postrzegać etapy jako część koła, a nie jednorazowe podejście liniowe.

Odkrycie

Faza wykrywania polega na tym, że specjaliści ds. bezpieczeństwa pracują z poufnymi informacjami w celu zidentyfikowania wszelkich niechronionych lub w inny sposób wrażliwych lub narażonych danych. Jest to ważne, ponieważ tego rodzaju informacje mogą być łatwym celem dla złośliwych osób. Dlatego bardzo ważne jest podjęcie niezbędnych kroków w celu jej zabezpieczenia. Jednym ze sposobów, aby to zrobić, jest sprawdzenie, kto ma dostęp do tych danych i zmiana uprawnień, aby mieć do nich dostęp tylko tym, którzy muszą z nimi pracować.

Wykrycie

Następna faza to faza wykrywania. W tym miejscu powinieneś monitorować zagrożenia bezpieczeństwa, które mogą zapewnić cyberprzestępcom łatwe punkty wejścia do Twojej sieci. Jest to krytyczna faza, ponieważ hakerzy mogą bardzo łatwo uzyskać dostęp do Twoich danych, jeśli nie pracujesz aktywnie nad wykrywaniem i łataniem wszelkich istniejących luk w zabezpieczeniach. Na przykład każda aplikacja, która nie została zaktualizowana najnowszymi łatami bezpieczeństwa, może stać się łatwym celem dla napastników, którzy mogą swobodnie wykorzystać wszelkie luki w zabezpieczeniach. Ta faza, bardziej niż wszystkie inne, musi być procesem ciągłym lub powtarzalnym.

Priorytetyzacja

Po przejściu poprzednich faz i określeniu ryzyka, ostatnim krokiem przed rozpoczęciem naprawiania rzeczy jest faza ustalania priorytetów. Chodzi o to, aby dokonać selekcji aktywów, które są zagrożone, aby szybko zabezpieczyć najbardziej narażone lub te, które miałyby najgorsze konsekwencje w przypadku ich naruszenia. To jest miejsce, w którym zwykle używasz połączonej inteligencji informacji o zabezpieczeniach i operacji na danych, aby wskazać, gdzie jesteś najbardziej narażony na atak. Ta faza jest często przeprowadzana poprzez audyty, które mogą pomóc w zrozumieniu, co należy traktować priorytetowo.

Remediacja

Faza naprawienia polega na rozwiązywaniu zagrożeń, które zidentyfikowałeś i nadałeś im priorytety w poprzednich fazach. Dokładny proces naprawczy różni się w zależności od typu zidentyfikowanego zagrożenia.

Zarządzanie procesem

Cały ten proces musi być zarządzany strategicznie i skutecznie. Jeśli chcesz, aby cykl zapobiegania naruszeniom danych działał w Twojej organizacji, musisz przejąć kontrolę i użyć odpowiednich narzędzi. Są to narzędzia, które mogą wykorzystywać dane z Twojej sieci i przekształcać je w praktyczne spostrzeżenia. Jak powiedzieliśmy wcześniej, jest to bardziej ciągły proces niż jednorazowa rzecz. I nie oczekuj, że będzie to coś w rodzaju „ustaw i zapomnij”. Bycie na bieżąco z naruszeniami danych będzie wymagało nieustannych wysiłków. Dlatego warto zainwestować w narzędzia, które mogą to wszystko ułatwić.

Na zakończenie

Zapobieganie naruszeniom danych jest równie ważne, co złożony temat. Mam nadzieję, że udało nam się rzucić na ten temat użyteczne światło. Kluczową kwestią do zapamiętania z tego wszystkiego jest to, że ryzyko jest realne i nie można nic z tym zrobić. Teraz, niezależnie od tego, czy zdecydujesz się na narzędzie SIEM, czy dedykowane rozwiązanie do wykrywania naruszeń i/lub zapobiegania, zależy od Ciebie i w dużej mierze zależy to od konkretnych potrzeb Twojej organizacji. Sprawdź, co jest dostępne, porównaj specyfikacje i funkcje, a zanim podejmiesz ostateczną decyzję, wypróbuj kilka narzędzi.