Nmap to dobrze znane narzędzie, które jest dołączone do wielu dystrybucji Linuksa i jest również dostępne dla systemu Windows i kilku innych platform. Zasadniczo narzędzie do skanowania i mapowania, Nmap może dla Ciebie wiele zrobić.

Dzisiaj przyglądamy się użyciu Nmapa do skanowania portów, które, nawiasem mówiąc, jest głównym zastosowaniem tego narzędzia . Skanowanie portów jest podstawowym zadaniem zarządzania siecią, ponieważ zapewnia, że żadne tylne drzwi nie zostaną pozostawione bez adresu. Jest to jedna z najbardziej podstawowych form zabezpieczenia sieci.

Zanim przejdziemy do części tego posta, trochę zboczymy na bok i najpierw przedstawimy Nmapa i jego kuzyna GUI Zenmapa. Następnie wyjaśnimy, czym są porty i jak należy uważać, aby nie pozostawić nieużywanych portów na swoich urządzeniach. Następnie przejdziemy do istoty tego postu i pokażemy, jak używać Nmapa do skanowania portów. A ponieważ istnieje wiele innych narzędzi, które mogą być realną alternatywą dla Nmapa do skanowania portów — niektóre z nich są znacznie lepsze lub łatwiejsze w użyciu — w końcu przyjrzymy się niektórym z najlepszych alternatyw dla Nmapa do skanowania portów.

O Nmap

Nmap to skrót od Network Mapper. Jest to narzędzie skanujące, które można wykorzystać do wykrywania hostów i usług, budując w ten sposób „mapę” sieci, stąd nazwa. Narzędzie działa, wysyłając specjalnie spreparowane pakiety do docelowych hostów — trochę jak ping, ale niekoniecznie przy użyciu ICMP — i analizując otrzymywane odpowiedzi.

Głównym zastosowaniem Nmapa jest analizowanie usług dostępnych na komputerze. Może być również używany jako skaner adresów IP. To narzędzie może wykrywać hosty i ich usługi, a także wykrywać ich system operacyjny i nie tylko. Korzystając ze skryptów, narzędzie może być nawet używane do zaawansowanego wykrywania usług, wykrywania luk w zabezpieczeniach i nie tylko. Ogólnie rzecz biorąc, jest to wszechstronne narzędzie, które można dobrze wykorzystać w wielu sytuacjach.

Nmap, które jest darmowym i otwartym narzędziem wiersza poleceń, które rozpoczęło się jako narzędzie tylko dla Linuksa, ale od tego czasu zostało przeniesione do wielu innych systemów operacyjnych, w tym Windows, Solaris, HP-UX, większości wariantów BSD, w tym OS X, AmigaOS, i IRIX.

Przystojny kuzyn Nmapa: Zenmap

Jeśli wolisz pracować z graficznymi interfejsami użytkownika, Zenmap jest interfejsem GUI o otwartym kodzie źródłowym do Nmapa. Jego interfejs użytkownika może nie jest najbardziej wyrafinowany, ale dobrze spełnia swoje zadanie. Narzędzie pochodzi od tych samych programistów, co Nmap, więc możesz oczekiwać, że integracja będzie dobra. Możesz go użyć do przeskanowania wszystkich portów na wszystkich komputerach podłączonych do Twojej sieci. Następnie przeprowadzi dalsze testy na odkrytych otwartych portach. Możesz także wykonać pełne skanowanie, przeskanować wszystkie porty TCP lub przeskanować wszystkie porty UDP. Istnieje również intensywne skanowanie, które wykorzystuje metodologię ukrywania, w której testy nie będą rejestrowane przez testowane urządzenia jako połączenie. Może to jednak zająć dużo czasu. Spodziewaj się, że jedno urządzenie zajmie ponad 90 minut.

Czym właściwie jest port?

W jednym zdaniu porty są bramami sieciowymi do sprzętu. Wyjaśnijmy. Komputery mogą robić wiele różnych rzeczy na raz. A kilka z tych rzeczy może wymagać dostępu do sieci. Jednak zazwyczaj komputery mają tylko jeden fizyczny interfejs sieciowy. Porty zostały wymyślone, aby umożliwić różnym procesom współużytkowanie wspólnego interfejsu sieciowego.

Na przykład pomyśl o serwerze, który obsługuje zarówno serwer WWW, jak i serwer FTP, co jest bardzo powszechną kombinacją. Kiedy nadejdzie żądanie, skąd system operacyjny wie, czy powinien wysłać je do serwerów WWW lub FTP? Korzystanie z portów. Żądanie do serwera WWW użyje portu 80, a żądanie serwera FTP użyje portu 22.

Porty nie są rzeczą fizyczną, to tylko liczby od 0 do 65535, które są dodawane do nagłówka pakietów danych przesyłanych w sieci. I nie są też przypadkowe. Właściwie czasami są. Więcej o nim później.

Jedyną rzeczą, która jest ważna, aby to wszystko działało, jest to, że wszyscy zgadzają się co do tego, którego portu użyć do czego. Na przykład, wspomniany wcześniej serwer sieciowy oczekuje, że żądania będą korzystać z portu 80. Twoja przeglądarka internetowa musi następnie użyć portu 80, aby wysłać żądanie do serwera sieciowego.

Znane porty

Konieczność uzgadniania, który port został rozwiązany wcześnie poprzez standaryzację portów. Internet Assigned Numbers Authority (IANA, ta sama organizacja, która również przydziela adresy IP) jest odpowiedzialna za utrzymanie oficjalnych przypisań numerów portów do określonych zastosowań.

Pod kontrolą IANA pierwsze 1024 porty zostały oficjalnie przypisane do różnych usług. Właściwie to nie jest do końca prawda. Niektóre przydziały portów nie są oficjalnie sankcjonowane przez IANA. Były dostępne, a niektóre organizacje zaczęły ich używać do swoich celów – często zanim IANA zaczęła kontrolować ich przydział – i przez użycie ich użycie utknęło.

Dziś wielu z nas zna kilka z tych portów. Jak wspomniano wcześniej, istnieje port 80 dla sieci i 21 dla FTP. Znamy również port 22 dla SSH lub 53 dla DNS. Nie wszystkie z pierwszych 1024 portów zostały przypisane, a niektóre są nadal dostępne, ale ich liczba maleje.

Inne porty

Dobrze znane porty stanowią pierwsze 1024, a co z pozostałymi 64512? Cóż, porty od 1024 do 49151 nazywamy portami zarejestrowanymi. Są one również kontrolowane i przydzielane przez IANA. Każda organizacja może poprosić o nie w określonym celu. W ten sposób np. port 1433 stał się portem serwera Microsoft SQL lub port 47001 stał się portem usługi zdalnego zarządzania systemu Windows. Ale Internet jest tym, czym jest, kilka portów z tego zakresu jest używanych do określonych celów bez rejestracji w IANA.

Jeśli chodzi o porty od 49152 do 65535, są one określane jako porty efemeryczne. Są one tymczasowo używane przez aplikacje do rozróżniania strumieni. Pomyśl o serwerze WWW. Kilku klientów może się z nim łączyć jednocześnie. Gdyby wszyscy używali portu 80, serwer mógłby mieć trudności z upewnieniem się, że wysyła odpowiedzi do właściwego żądającego. Tak więc początkowe połączenie odbywa się na porcie 80, po czym serwer i klient „uzgadniają” efemeryczny numer portu, który będzie używany przez pozostałą część ich wymiany.

Słowo rady: nieużywane porty pozostaw zamknięte

Na komputerze stan portów może być otwarty, zamknięty lub ukryty. Otwarty port oznacza, że komputer aktywnie „nasłuchuje” żądań połączeń na tym porcie. Jest to port aktywny. Zamknięty port, jak sama nazwa wskazuje, nie akceptuje połączeń przychodzących. Zamiast tego odpowie na każde żądanie zamknięcia portu. Porty Stealth są nieco inne. urządzenie próbujące połączyć się z tymi portami nawet nie otrzyma odpowiedzi.

Każdy otwarty port jest otwartymi drzwiami do komputera. Złośliwi użytkownicy z pewnością będą próbowali wykorzystać te otwarte drzwi, aby uzyskać dostęp do komputera. Załóżmy na przykład, że masz otwarty port FTP 21, chociaż tak naprawdę nie korzystasz z FTP. Haker może następnie wykorzystać ten otwarty port do wykorzystania luki w oprogramowaniu FTP uruchomionego na komputerze w celu wstrzyknięcia złośliwego oprogramowania.

A jeśli nawet nie korzystasz z FTP, prawdopodobnie nie zaktualizowałeś serwera FTP i może on zawierać luki w zabezpieczeniach, które można wykorzystać. Dlatego tak ważne jest, aby nieużywane porty były albo zamknięte, albo ukryte.

Chroń również porty, z których korzystasz

Jeśli chodzi o post, którego faktycznie używasz, nadal są one otwartymi drzwiami i mogą zostać wykorzystane do złośliwej aktywności. Dlatego musisz chronić otwarte porty. Można to zrobić na kilka sposobów, z których najbardziej podstawowym jest aktualizowanie systemu operacyjnego i innego oprogramowania. Większość wydawców oprogramowania często publikuje poprawki usuwające wykryte luki w zabezpieczeniach. Innym sposobem ochrony siebie jest używanie zapór ogniowych oraz systemów wykrywania i/lub zapobiegania włamaniom.

Używanie Nmapa do skanowania portów

Używanie Nmapa do skanowania portów jest bardzo łatwe. Jeśli oczekiwałeś szczegółowego samouczka, czeka Cię miła niespodzianka. To po prostu nie jest konieczne. Skanowanie portów to podstawowa funkcja Nmapa i po prostu skanowanie w poszukiwaniu portów to tylko kwestia wpisania polecenia, a następnie adresu IP lub nazwy hosta urządzenia, które chcesz skanować.

# nmap scanme.nmap.org Uruchamianie nmap ( https://nmap.org ) raport skanowania nmap dla scanme.nmap.org (64.13.134.52) Niepokazane: 994 filtrowane porty PORT STATE SERVICE 22/tcp otwarte ssh 25/tcp zamknięte smtp 53/tcp open domain 70/tcp closed gopher 80/tcp open http 113/tcp closed auth nmap done: 1 adres IP (1 host w górę) przeskanowany w 4,99 sekundy

Wystarczająco proste, nie? Być może potrzebujesz jednak czegoś bardziej dopracowanego. Uruchommy polecenie jeszcze raz, ale tym razem dodamy kilka opcji. -p0- określa skanowanie każdego możliwego portu TCP, -v określa szczegółowo o tym, -A włącza agresywne testy, takie jak zdalne wykrywanie systemu operacyjnego, wykrywanie usług/wersji i Nmap Scripting Engine (NSE), a -T4 włącza bardziej agresywna polityka czasowa, aby przyspieszyć skanowanie. Oto wynik.

# nmap -p0- -v -A -T4 scanme.nmap.org Uruchamianie nmap ( https://nmap.org ) Ukończono skanowanie ping o godzinie 00:03, upłynęło 0,01 s (łącznie 1 hostów) Skanowanie scanme.nmap.org ( 64.13.134.52) [65536 portów] Wykryto otwarty port 22/tcp na 64.13.134.52 Wykryto otwarty port 53/tcp na 64.13.134.52 Wykryto otwarty port 80/tcp na 64.13.134.52 SYN Stealth Scan Timing: około 6.20% wykonane; ETC: 00:11 (pozostało: 07:33) Ukończono skanowanie SYN Stealth o 00:10, upłynęło 463,55 s (łącznie 65536 portów) Ukończono skanowanie usługi o 00:10, upłynęło 6,03 s (3 usługi na 1 hoście) Inicjowanie systemu operacyjnego wykrywanie (spróbuj #1) przeciwko scanme.nmap.org (64.13.134.52) Inicjowanie Traceroute o 00:10 64.13.134.52: zgadywanie odległości przeskoku o 9 Ukończono SILNIK SKRYPTÓW o 00:10, upłynęło 4.04s Host scanme.nmap.org ( 64.13.134.52) wydaje się być w górę... dobrze. Raport skanowania Nmapa dla scanme.nmap.org (64.13.134.52) Nie pokazano: 65530 filtrowane porty STAN PORTU WERSJA USŁUGI 22/tcp otwarte ssh OpenSSH 4.3 (protokół 2.0) 25/tcp zamknięte smtp 53/tcp otwarta domena ISC BIND 9.3.4 70/tcp zamknięta gopher 80/tcp otwarta http Apache httpd 2.2.2 (( Fedora)) |_HTML title: Śmiało i ScanMe! Uwierzytelnianie zamknięte 113/tcp Typ urządzenia: ogólnego przeznaczenia Działa: Linux 2.6.X Szczegóły systemu operacyjnego: Linux 2.6.20-1 (Fedora Core 5) Przypuszczalny czas działania: 2,457 dni (od czwartku 18 września, 13:13:24 2008) Przewidywanie sekwencji TCP : Trudność=204 (Powodzenia!) Generowanie sekwencji ID IP: Wszystkie zera TRACEROUTE (przy użyciu portu 80/tcp) ADRES RTT HOP [Pierwsze osiem przeskoków skrócone] 9 10.36 metro0.sv.svcolo.com (208.185.168.173) 10 10.29 scanme.nmap.org (64.13.134.52) Nmap zrobiony: 1 adres IP (1 host w górę) przeskanowany w 477,23 sekundy Wysłane pakiety surowe: 131432 (5,783 MB) | Odebrane: 359 (14,964 KB) 0) 25/tcp zamknięta smtp 53/tcp otwarta domena ISC BIND 9.3.4 70/tcp zamknięta gopher 80/tcp otwarta http Apache httpd 2.2.2 ((Fedora)) |_HTML title: Śmiało i ScanMe! Uwierzytelnianie zamknięte 113/tcp Typ urządzenia: ogólnego przeznaczenia Działa: Linux 2.6.X Szczegóły systemu operacyjnego: Linux 2.6.20-1 (Fedora Core 5) Przypuszczalny czas działania: 2,457 dni (od czwartku 18 września, 13:13:24 2008) Przewidywanie sekwencji TCP : Trudność=204 (Powodzenia!) Generowanie sekwencji ID IP: Wszystkie zera TRACEROUTE (przy użyciu portu 80/tcp) ADRES RTT HOP [Pierwsze osiem przeskoków skrócone] 9 10.36 metro0.sv.svcolo.com (208.185.168.173) 10 10.29 scanme.nmap.org (64.13.134.52) Nmap zrobiony: 1 adres IP (1 host w górę) przeskanowany w 477,23 sekundy Wysłane pakiety surowe: 131432 (5,783 MB) | Odebrane: 359 (14,964 KB) 0) 25/tcp zamknięta smtp 53/tcp otwarta domena ISC BIND 9.3.4 70/tcp zamknięta gopher 80/tcp otwarta http Apache httpd 2.2.2 ((Fedora)) |_HTML title: Śmiało i ScanMe! Uwierzytelnianie zamknięte 113/tcp Typ urządzenia: ogólnego przeznaczenia Działa: Linux 2.6.X Szczegóły systemu operacyjnego: Linux 2.6.20-1 (Fedora Core 5) Przypuszczalny czas działania: 2,457 dni (od czwartku 18 września, 13:13:24 2008) Przewidywanie sekwencji TCP : Trudność=204 (Powodzenia!) Generowanie sekwencji ID IP: Wszystkie zera TRACEROUTE (przy użyciu portu 80/tcp) ADRES RTT HOP [Pierwsze osiem przeskoków skrócone] 9 10.36 metro0.sv.svcolo.com (208.185.168.173) 10 10.29 scanme.nmap.org (64.13.134.52) Nmap zrobiony: 1 adres IP (1 host w górę) przeskanowany w 477,23 sekundy Wysłane pakiety surowe: 131432 (5,783 MB) | Odebrane: 359 (14,964 KB) ogólnego przeznaczenia Działa: Linux 2.6.X Szczegóły systemu operacyjnego: Linux 2.6.20-1 (Fedora Core 5) Przewidywany czas działania: 2,457 dni (od czw. 18 września 13:13:24 2008) Przewidywanie sekwencji TCP: Trudność=204 (Powodzenia! ) Generowanie sekwencji IP ID: wszystkie zera TRACEROUTE (przy użyciu portu 80/tcp) ADRES HOP RTT [Pierwsze osiem przeskoków wyciętych dla zwięzłości] 9 10.36 metro0.sv.svcolo.com (208.185.168.173) 10 10.29 scanme.nmap.org (64.13 .134.52) Nmap zrobiono: 1 adres IP (1 host w górę) przeskanowany w 477,23 sekundy Wysłane pakiety raw: 131432 (5,783 MB) | Odebrane: 359 (14,964 KB) ogólnego przeznaczenia Działa: Linux 2.6.X Szczegóły systemu operacyjnego: Linux 2.6.20-1 (Fedora Core 5) Przewidywany czas działania: 2,457 dni (od czw. 18 września 13:13:24 2008) Przewidywanie sekwencji TCP: Trudność=204 (Powodzenia! ) Generowanie sekwencji IP ID: wszystkie zera TRACEROUTE (przy użyciu portu 80/tcp) ADRES HOP RTT [Pierwsze osiem przeskoków wyciętych dla zwięzłości] 9 10.36 metro0.sv.svcolo.com (208.185.168.173) 10 10.29 scanme.nmap.org (64.13 .134.52) Nmap zrobiono: 1 adres IP (1 host w górę) przeskanowany w 477,23 sekundy Wysłane pakiety raw: 131432 (5,783 MB) | Odebrane: 359 (14,964 KB) 168.173) 10 10,29 scanme.nmap.org (64.13.134.52) Nmap zrobiony: 1 adres IP (1 host w górę) przeskanowany w 477,23 sekund Wysłane pakiety surowe: 131432 (5,783 MB) | Odebrane: 359 (14,964 KB) 168.173) 10 10,29 scanme.nmap.org (64.13.134.52) Nmap zrobiony: 1 adres IP (1 host w górę) przeskanowany w 477,23 sekund Wysłane pakiety surowe: 131432 (5,783 MB) | Odebrane: 359 (14,964 KB)

Niektóre alternatywy Nmap do skanowania portów

Tak dobre – i tak proste – jak Nmap jest jak narzędzia do skanowania portów. Być może zechcesz rozważyć inne opcje. Istnieje wiele produktów, które mogą skanować porty. Przyjrzyjmy się kilku najlepszym narzędziom, jakie mogliśmy znaleźć. Wiele z nich jest bezpłatnych lub oferuje bezpłatną wersję próbną, więc wypróbuj dowolny z nich i zobacz, jak pasuje do Twoich potrzeb.

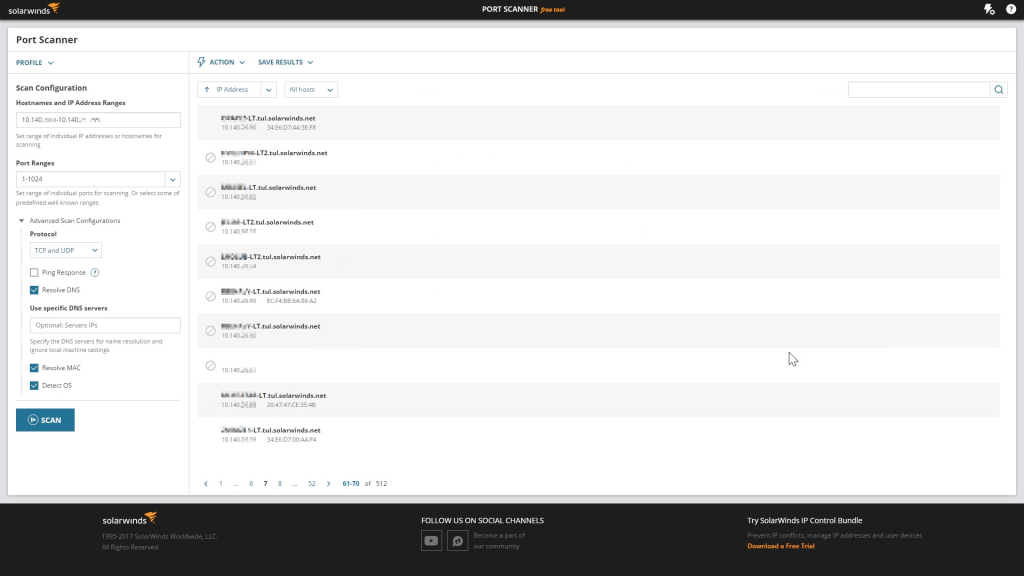

1. Skaner bezpłatnych portów SolarWinds (BEZPŁATNE POBIERANIE)

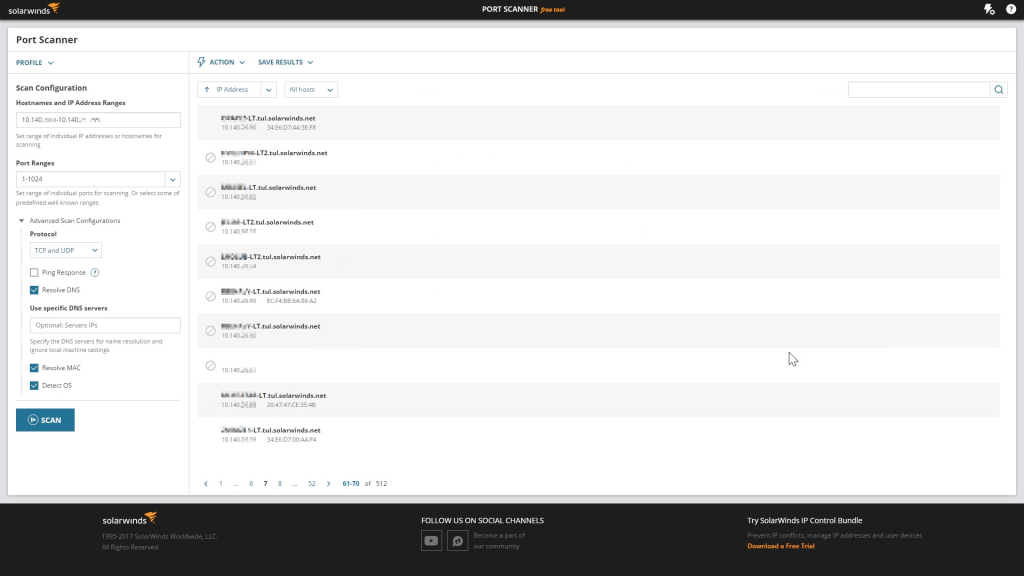

SolarWinds jest jednym z głównych graczy na polu narzędzi sieciowych. Jest również znany z publikowania wielu bardzo przydatnych darmowych narzędzi. SolarWinds Free Port Scanner jest jednym z nich. Oprogramowanie jest dostępne tylko dla systemu Windows i będzie działać za pośrednictwem GUI lub jako narzędzie wiersza polecenia.

Domyślnie darmowy skaner portów SolarWinds przeskanuje sieć w celu wykrycia wszystkich adresów IP. Następnie wybierasz skanowanie na wszystkich urządzeniach lub zmieniasz ustawienie zakresu, aby przeskanować podzbiór swoich urządzeń. Możesz także określić porty do przetestowania. Domyślnie testuje tylko dobrze znane porty, ale możesz to zmienić, określając własny zakres lub listę numerów portów. Bardziej zaawansowane ustawienia pozwalają skanować tylko porty TCP lub UDP, sprawdzać ping, rozpoznawać DNS lub test identyfikacji systemu operacyjnego.

W rezultacie oprogramowanie zwróci listę stanu wszystkich testowanych urządzeń. Możesz sobie wyobrazić, że może to być długa lista. Na szczęście system pozwoli Ci zastosować filtry i np. wylistować tylko urządzenia z otwartymi portami. Kliknięcie urządzenia powoduje wyświetlenie panelu szczegółów portu. Ponownie wyświetli listę wszystkich portów w zakresie skanowania i ponownie możesz zastosować filtr i pokazać tylko otwarte porty.

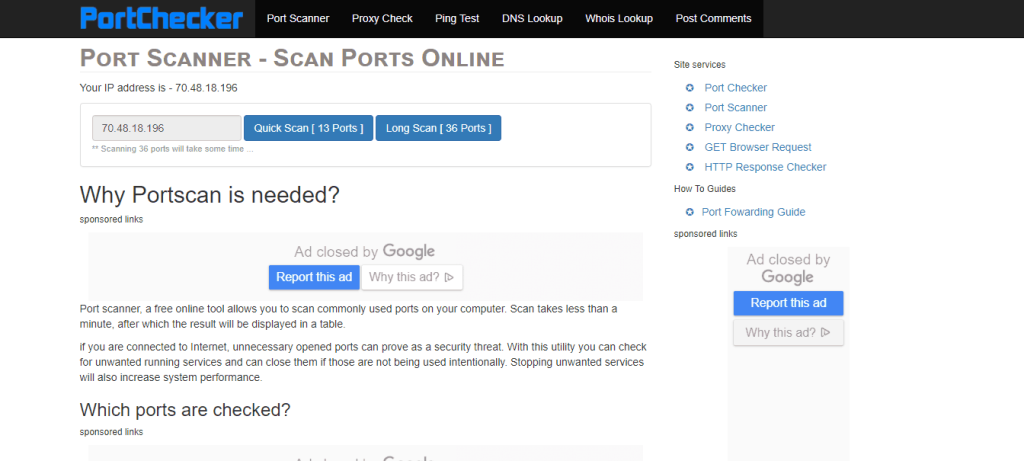

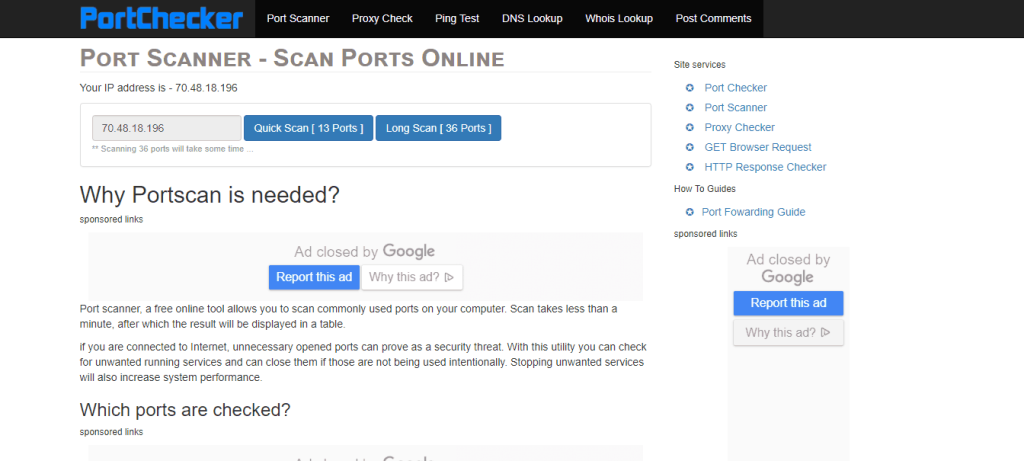

2. Skaner portów PortChecker

PortChecker Port Scanner to skaner internetowy. To świetne narzędzie, chociaż nie wszystkie porty są sprawdzone. Usługa przetestuje 36 najważniejszych i najbardziej narażonych na ataki i dobrze znanych portów pod kątem dostępności z Internetu. Przetestuje również, czy usługa działa na każdym otwartym porcie. Istnieje również opcja uruchomienia krótszego skanowania, które przetestuje tylko 13 portów.

Testowane porty obejmują dane i kontrolę FTP, TFTP, SFTP, SNMP, DHCP, DNS, HTTPS, HTTP, SMTP, POP3, POP3 SSL, IMAP SSL, SSH i Telnet, aby wymienić tylko główne. Wyniki skanowania są wyświetlane w formie tabeli na stronie internetowej. Jeśli potrzebujesz szybkiego i brudnego testu najpopularniejszych portów, darmowy skaner portów PortChecker może być właściwym narzędziem dla Ciebie.

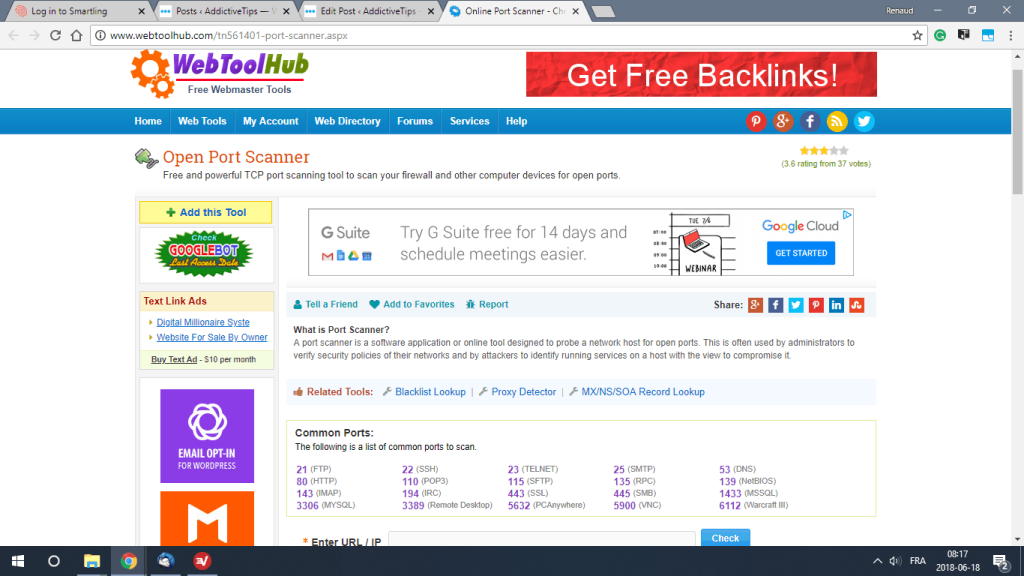

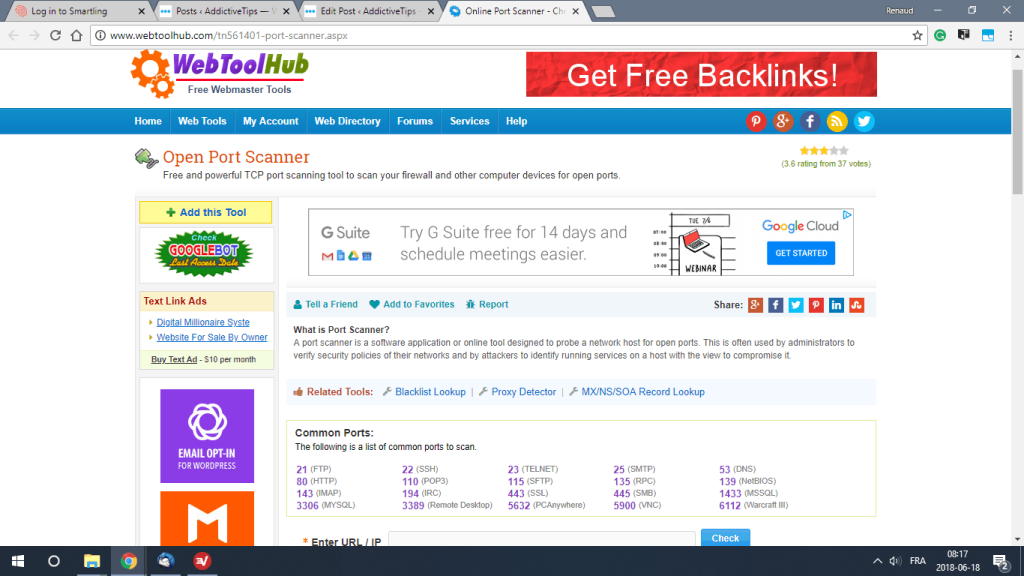

3. Skaner otwartych portów WebToolHub

Otwarte Port Scanner z WebToolHub to kolejny wolny sprawdzania portu w Internecie. System wymaga podania adresu IP i listy portów do sprawdzenia. Jednorazowo możesz wprowadzić tylko 10 numerów portów, więc będziesz musiał uruchamiać go wiele razy, aby przetestować więcej. Nie musisz jednak wpisywać poszczególnych numerów portów. System będzie obsługiwał zakres – taki jak 21-29 – o ile nie będzie dłuższy niż 10. Wydaje się, że jest lepszym narzędziem do szybkiego sprawdzania określonych portów niż kompletne narzędzie do oceny podatności.

Po zakończeniu skanowania, co jest dość szybkie, wyniki są wyświetlane w formie tabeli ze statusem każdego portu oraz usługą zarejestrowaną na tym porcie. Tabelę wyników można wyeksportować do pliku CSV. A kiedy jesteś na stronie WebToolHub, możesz chcieć rzucić okiem na inne bezpłatne narzędzia, takie jak sprawdzanie lokalizacji IP, sprawdzanie linków zwrotnych, funkcja wyszukiwania WHOIS i test ping.

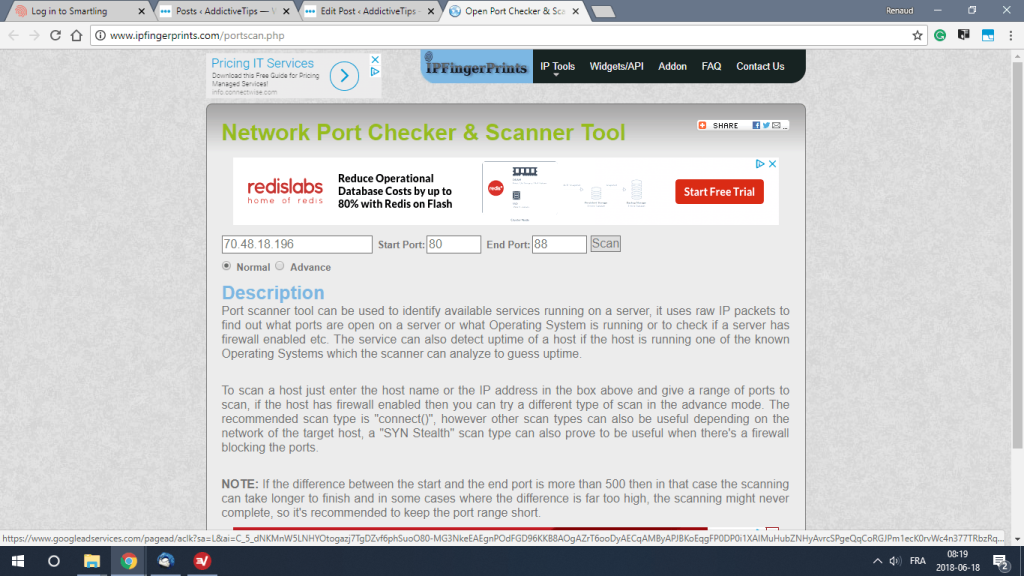

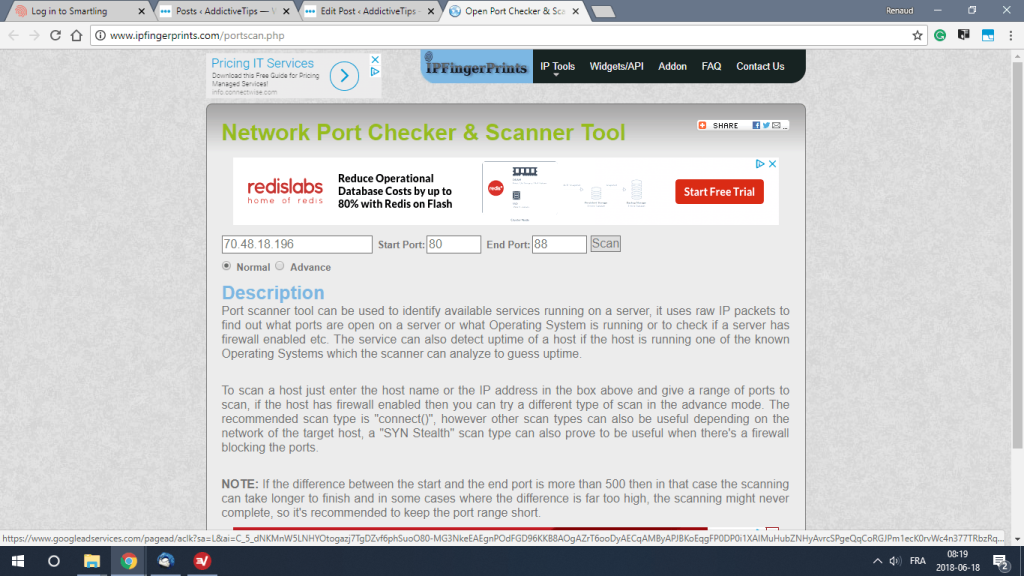

4. Kontroler portów sieciowych odcisków palców IP

IP Fingerprints to kolejna strona internetowa, na której znajdziesz pewną liczbę bezpłatnych i przydatnych narzędzi, w tym Network Port Checker . Aby z niego skorzystać, wystarczy wpisać adres IP i zakres portów do sprawdzenia. Chociaż liczba skanowanych portów nie jest ograniczona, użytkownik jest ostrzegany, że skanowanie liczby portów przekraczającej 500 może zająć trochę czasu, a duży zakres rozpocznie skanowanie, które może nigdy się nie skończyć.

To narzędzie twierdzi, że jest w stanie obejść zapory sieciowe. Odbywa się to za pomocą żądań SYN. W ten sposób prawdziwe połączenie nigdy nie jest otwierane, a wiele zapór ogniowych przepuszcza żądanie SYN. To, czy przejdzie przez zaporę, czy nie, nie jest całkowicie istotne. To i tak bardzo dobry test bez względu na wszystko, ponieważ jest to powszechna metoda stosowana przez hakerów.

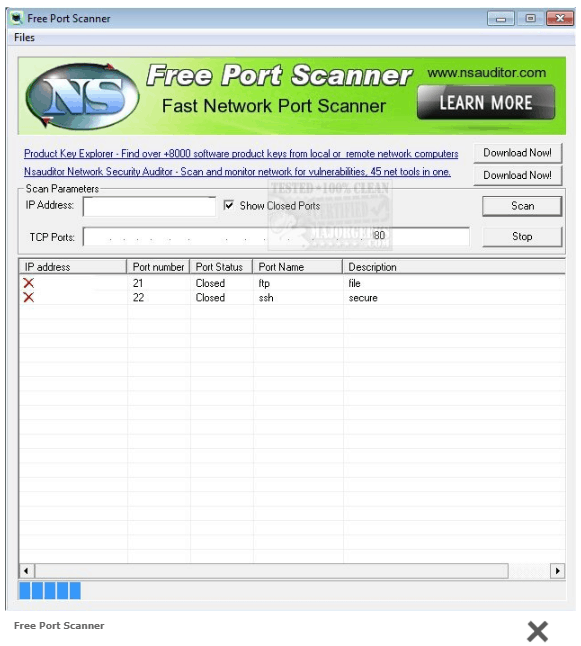

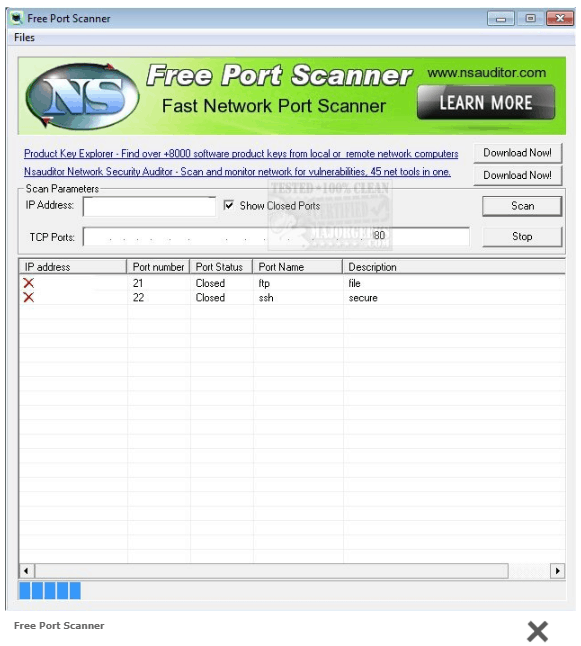

5. Darmowy skaner portów

Free Port Scanner to darmowy Windows, który można pobrać ze Ważniejsze Geeks internetowej. Możesz użyć tego narzędzia do skanowania zakresów portów. Liczba skanowanych portów nie jest ograniczona, więc możesz zdecydować się na przeskanowanie wszystkich portów, jeśli masz czas na zabicie.

Domyślnie narzędzie będzie chciało przeskanować własny adres IP w poszukiwaniu otwartych portów z własnej domyślnej listy portów. Jak można się spodziewać, czas trwania skanowania jest proporcjonalny do liczby skanowanych portów. I jest wolniejszy podczas testowania portów na innym urządzeniu. Na przykład testowanie wszystkich portów na routerze może zająć cały dzień. Wyniki mogą pokazywać otwarte lub zamknięte porty lub oba. Narzędzie nie ma dokumentacji i nie jest jasne, jaka metoda testowania jest używana. Ponadto wygląda na to, że testuje tylko porty TCP, a nie UDP.

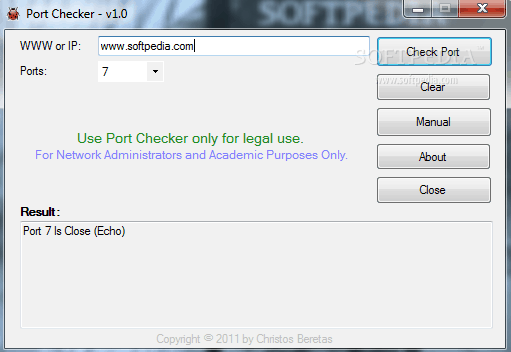

6. Kontroler portu

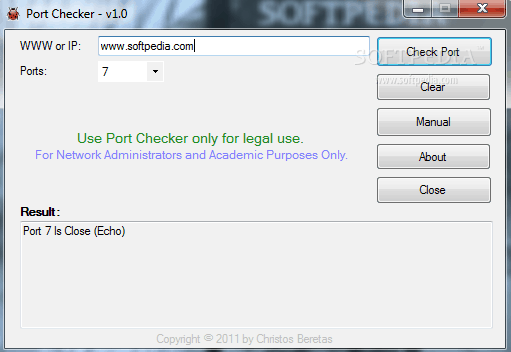

Port Checker nie należy mylić z opisanym powyżej PortChecker Port Scanner . Jest to narzędzie Windows, które najlepiej pobrać z Softpedii . Oprogramowanie nie ma instalatora. wystarczy pobrać plik zip, rozpakować plik wykonywalny i uruchomić go. Plik wykonywalny jest mały i nie wymaga instalacji, co oznacza, że można go uruchomić z pamięci USB.

Interfejs użytkownika narzędzia jest prosty i dość łatwy w użyciu. Wystarczy wpisać adres IP i wybrać numer portu z listy rozwijanej. Dwa główne ograniczenia tego narzędzia polegają na tym, że nie możesz skanować żadnego portu, tylko te z listy i że będzie skanować tylko jeden port na uruchomienie. Pomimo swoich ograniczeń, Port Checker jest świetnym narzędziem, gdy wystarczy sprawdzić, czy określony port jest otwarty, czy nie.