Każda poprawka błędu ERR_TUNNEL_CONNECTION_FAILED

Napraw błąd ERR_TUNNEL_CONNECTION_FAILED w Chrome, korzystając z tych sprawdzonych rozwiązań. Poznaj przyczyny i dowiedz się, jak je szybko rozwiązać.

Torrentowanie to proces pobierania i przesyłania plików za pośrednictwem sieci BitTorrent. Torrenting pobiera pliki z urządzenia innego użytkownika w sieci, a nie z centralnego serwera. Oznacza to, że użytkownicy mogą przesyłać pliki ze swoich urządzeń, aby inni mogli je pobrać. Ale jaki jest wtedy sens torrentowania ? Czy są na to inne sposoby? Poniższy artykuł zagłębi się w cel torrentowania, a także inne informacje dotyczące tego tematu.

Co to jest torrentowanie?

Torrentowanie to szeroko rozpowszechniony rodzaj udostępniania plików peer-to-peer. Do połączenia z siecią BitTorrent potrzebne jest oprogramowanie do zarządzania torrentami, które można pobrać za darmo. Każdy użytkownik, który przesyła lub pobiera plik, jest nazywany równorzędnym, a użytkownicy równorzędni mogą pobierać pliki od wielu użytkowników jednocześnie.

Torrenting otrzymał złą reputację, ponieważ jest używany do udostępniania chronionych prawem autorskim plików, takich jak filmy, muzyka, oprogramowanie i gry. Niemniej jednak torrentowanie ma uzasadnione zastosowania, takie jak zmniejszanie obciążenia scentralizowanych serwerów poprzez hosting wśród wielu użytkowników.

Bezpieczeństwo i legalność torrentowania

Torrentowanie samo w sobie jest całkowicie legalne. Przekracza to granicę do bezprawnego, jeśli zdecydujesz się pobrać niesankcjonowane materiały chronione prawem autorskim. Jednak zrozumienie, jakie materiały są legalne dla torrentów, a które nie, może być trudne.

Twój dostawca usług internetowych może próbować powstrzymać Cię przed nielegalnym torrentowaniem, jeśli dowie się, że to robisz. Mogą to zrobić za pomocą listu ostrzegawczego lub spowalniając prędkość połączenia internetowego. W rzadkich przypadkach mogą podjąć kroki prawne.

Użytkownicy, którzy martwią się o prywatność, prawdopodobnie skorzystają z usługi VPN, aby ukryć swoją aktywność w Internecie przed dostawcą usług internetowych. Sieci VPN oferują szeroką gamę funkcji, z których niektóre są bardziej odpowiednie do torrentowania niż inne. Aby utrzymać dostawcę usług internetowych z dala od Twojej aktywności w Internecie, powinieneś wybrać VPN, który nie prowadzi dziennika Twojej aktywności, nie ma siedziby w kraju, którego system prawny może wymagać rejestrowania i jest wystarczająco szybki, aby je przetworzyć pliki do pobrania.

Jak bezpiecznie torrentować?

Bezpieczne torrentowanie jest proste dzięki usłudze VPN. Te usługi VPN mogą zapewnić prywatność Twojej aktywności, ale pamiętaj, że nie ochronią Cię przed złośliwym oprogramowaniem i wirusami.

Aby bezpiecznie torrentować, pierwszą rzeczą, którą będziesz chciał zrobić, to pobrać i zainstalować VPN. Wybierz taki, który spełnia opisane powyżej kryteria, aby jak najlepiej wykorzystać wszystkie korzyści. Następnie będziesz chciał włączyć wyłącznik awaryjny, jeśli taki istnieje, i połączyć się z serwerem VPN. Po nawiązaniu połączenia pobierz torrent z zaszyfrowaną aktywnością.

Czy uTorrent jest bezpieczny?

Twórcy BitTorrenta dostarczają oprogramowanie znane jako uTorrent. To oprogramowanie jest samo w sobie całkowicie legalne. uTorrent nie zawiera złośliwego oprogramowania i może być bezpiecznie używany w połączeniu z VPN. Może być bezpieczny w użyciu, ale uTorrent nie chroni przed pobieraniem złośliwych plików.

Protokół BitTorrent jest najpopularniejszą metodą udostępniania plików na zasadzie peer-to-peer. Torrentowanie jest zdecentralizowane, a pliki torrentowe i linki magnetyczne są wykorzystywane do wykrywania innych użytkowników w sieci, którzy hostują żądany plik.

Dolna linia

Torrentowanie ma wiele zastosowań — zarówno legalnych, jak i innych. Z prawnego punktu widzenia zapewnia alternatywną metodę pozyskiwania i pobierania plików bez korzystania z systemu scentralizowanego. Pełnomocnicy mogą udostępniać sobie pliki w poszczególnych sieciach. Torrentowanie jest czasami wykorzystywane jako sposób na uzyskanie nieautoryzowanych plików, co, jak wspomniano powyżej, jest niezgodne z prawem. Sieci VPN są często używane razem z torrentami, aby uniemożliwić dostawcom usług internetowych monitorowanie aktywności pobierania.

Napraw błąd ERR_TUNNEL_CONNECTION_FAILED w Chrome, korzystając z tych sprawdzonych rozwiązań. Poznaj przyczyny i dowiedz się, jak je szybko rozwiązać.

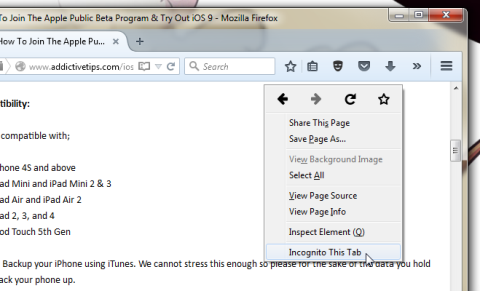

Coś, co absolutnie uwielbiam w Firefoksie i co ciągle mnie irytuje w Chrome, to sposób dostępu do rozszerzeń. W Firefoksie mogę kliknąć

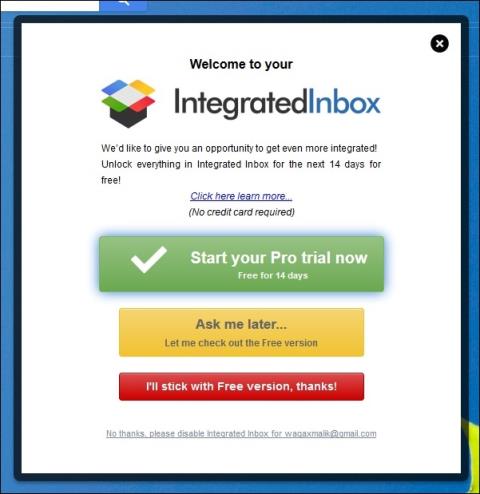

Wiemy, że wszystkie usługi Google, takie jak Gmail, Kalendarz, Mapy, Dysk Google itp., są zbiorczo określane jako Aplikacje Google. Gigant wyszukiwania zintegrował

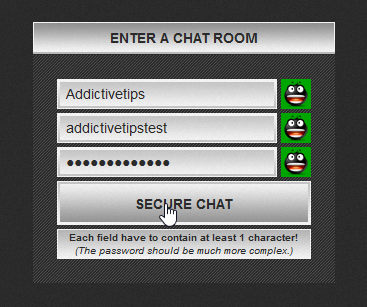

Korzystaj z ChatCrypt, aby wysyłać bezpieczne, szyfrowane wiadomości i zachować prywatność swoich rozmów. Łatwa w obsłudze platforma zaprojektowana z myślą o poufnej komunikacji w dowolnym miejscu i czasie.

Dobre dwa lata temu znalazłem dodatek do Firefoksa, który uznałem za czyste, a zarazem proste dzieło geniuszu. Dodatek, o którym mowa, nazywa się „Prywatna karta” i…

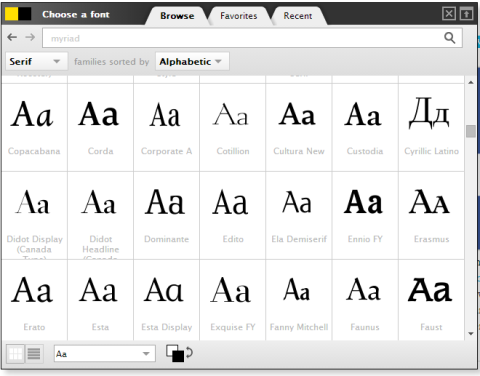

WebFonter to rozszerzenie przeglądarki Chrome oraz zakładka umożliwiająca wypróbowywanie czcionek z FontShop, gdzie znajduje się duża kolekcja czcionek dostępnych do kupienia.

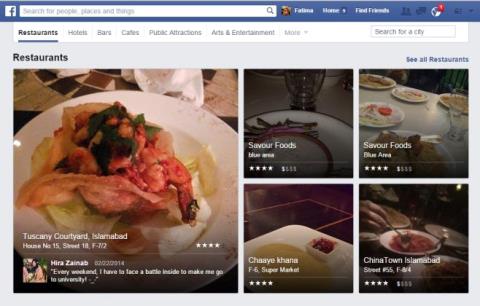

Ogromna jest liczba aplikacji, które pomagają ludziom znaleźć ciekawe rzeczy do zrobienia, znaleźć osoby, z którymi można spędzić czas, lub po prostu znaleźć dobre miejsce do jedzenia.

Czy niepotrzebnie wydajesz pieniądze na zakupy na Amazonie, a potem okazuje się, że Twój portfel jest pusty, kiedy najbardziej go potrzebujesz? Niezależnie od tego, jak mało czy ile pieniędzy posiadasz

Dowiedz się, jak uzyskać dostęp do ustawień witryny i zarządzać nimi w przeglądarce. Kontroluj uprawnienia do lokalizacji, aparatu, mikrofonu i innych funkcji w Chrome.

Znajdź najlepszą przeglądarkę proxy do anonimowego przeglądania stron internetowych, zwiększonego bezpieczeństwa i płynnego zarządzania proxy. Poznaj najlepsze opcje już teraz!

![Agora umożliwia porównywanie produktów podczas zakupów online [Chrome] Agora umożliwia porównywanie produktów podczas zakupów online [Chrome]](https://tips.webtech360.com/resources8/r252/image-5055-0829094639067.jpg)