Probabil ați auzit despre ICMP și dacă sunteți doar un smidge tech-savvy, probabil veți ști (cel puțin) că are ceva de-a face cu Internetul.

ICMP este de fapt un protocol, la fel ca IP, TCP și UDP (pe care le-am discutat și explicat anterior), așa că joacă un rol destul de important în buna funcționare a conexiunilor noastre la internet.

ICMP are mai mult de-a face cu modul în care problemele de conectivitate sunt detectate și gestionate, dar să nu stricăm prea mult din prelegerea noastră. Continuați să citiți dacă doriți să știți ce este ICMP și cum ne ajută acesta să ne menținem conexiunile funcționând la niveluri optime.

Ce este ICMP?

Internet Control Message Protocol, pe care cei mai mulți îl cunosc prin acronimul său mai prietenos ICMP, este un protocol fundamental pentru depanarea diferitelor probleme legate de conectivitate.

Acest protocol este utilizat de o mare varietate de dispozitive de rețea, inclusiv, dar fără a se limita la routere, modemuri și servere, pentru a informa alți participanți la rețea despre potențialele probleme de conectivitate.

Am menționat mai sus că ICMP este un protocol la fel ca TCP și UDP, dar spre deosebire de cele două, ICMP nu este utilizat în general pentru a facilita schimbul de date între sisteme. În plus, nu este folosit frecvent în aplicațiile de rețea ale utilizatorilor finali, cu excepția cazului în care sunt instrumente de diagnosticare.

Definiția originală a ICMP a fost schițată de Jon Postel , care a contribuit masiv și de multe ori la dezvoltarea Internetului, iar primul standard al ICMP a fost publicat în aprilie 1981 în RFC 777 .

Evident, definiția inițială a suferit o mulțime de modificări pentru a ajunge la forma cu care suntem familiarizați astăzi. Forma stabilă a acestui protocol a fost publicată cu 5 luni mai târziu decât definiția sa inițială, în septembrie 1981, în RFC 792, și a fost scrisă tot de Postel.

Cum funcționează ICMP?

Pe scurt, ICMP este utilizat pentru raportarea erorilor prin determinarea dacă datele ajung sau nu la destinația dorită relativ repede.

Într-un scenariu de bază, două dispozitive sunt conectate prin Internet și fac schimb de informații prin ceea ce numim pachete de date sau datagrame. Ceea ce face ICMP este să genereze erori și să le partajeze cu dispozitivul care a trimis datele originale în cazul în care pachetele nu ajung niciodată la destinație.

De exemplu, dacă trimiteți un pachet de date care este pur și simplu prea mare pentru a putea fi gestionat de router, routerul va renunța mai întâi la pachet, apoi va genera un mesaj de eroare care va permite dispozitivului expeditor că pachetul său nu a ajuns niciodată la destinația către care se îndrepta.

Cu toate acestea, asta am numi o abilitate pasivă, deoarece nu trebuie să faceți absolut nimic pentru a primi aceste mesaje de eroare (dacă este nevoie). După cum veți descoperi în curând, ICMP are, de asemenea, un utilitar mai activ, pe care vă puteți baza pentru a efectua diverse operațiuni de depanare a rețelei.

Spre deosebire de TCP și UDP, ICMP nu are nevoie de un dispozitiv care să fie conectat pentru a trimite un mesaj. Într-o conexiune TCP, de exemplu, dispozitivele conectate trebuie să efectueze o strângere de mână în mai mulți pași, după care datele pot fi transferate.

Cu ICMP, nu este nevoie să se stabilească o conexiune; un mesaj poate fi pur și simplu trimis în locul unei conexiuni. Mai mult, un mesaj ICMP nu necesită un port către care să direcționeze mesajul, în comparație cu TCP și UDP, care folosesc ambele porturi specifice pentru a direcționa informațiile. Nu numai că ICMP nu necesită un port, dar de fapt nu permite vizarea unor porturi specifice.

Mesajele ICMP sunt transportate de pachete IP, dar nu sunt conținute de acestea. În schimb, aceștia se apropie de aceste pachete, deoarece sunt generate doar dacă purtătorul lor (adică pachetele IP) nu ajunge niciodată la destinație. De cele mai multe ori, circumstanțele care au permis unui pachet ICMP să apară rezultă din datele disponibile în antetul IP al pachetului eșuat.

Deoarece ICMP include date ale antetului IP al pachetului eșuat, instrumentele de analiză a rețelei pot fi utilizate pentru a determina exact ce pachete IP nu au reușit să fie livrate. Cu toate acestea, antetul IP nu este singurul tip de informații transportate de pachetul ICMP.

Un pachet ICMP conține antetul IP, urmat de un antet ICMP și primii opt octeți ai încărcăturii utile.

- Antetul IP – conține detalii despre versiunea IP, adresele IP sursă și destinație, numărul de pachete trimise, protocolul utilizat, lungimea pachetului, timpul de viață (TTL), datele de sincronizare, precum și numerele de identificare pentru anumite pachete de date.

- Antetul ICMP – conține un cod care ajută la clasificarea erorii, un subcod care facilitează identificarea erorilor oferind o descriere și o sumă de control

- Antetul stratului de transport - primii opt octeți ai încărcăturii utile (transferați prin TCP sau UDP)

Mesaje de control ICMP

După cum am menționat mai sus, atunci când apare o eroare, valorile din primul câmp al antetului ICMP pot fi folosite pentru a o identifica. Aceste tipuri de erori, împreună cu identificatorul lor sunt după cum urmează:

- 0 – Echo Reply – folosit în scopuri de ping

- 3 – Destinație inaccesabilă

- 5 – Mesaj de redirecționare – folosit pentru a indica alegerea unei rute diferite

- 8 – Echo Request – folosit în scopuri de ping

- 9 – Publicitate router – folosit de routere pentru a-și anunța adresele IP disponibile pentru rutare

- 10 – Solicitare router – descoperirea, solicitarea sau selecția routerului

- 11 – Timp depășit – TTL a expirat sau timpul de reasamblare a fost depășit

- 12 – Problemă cu parametrii: antet IP greșit – lungime greșită, opțiunea necesară lipsește sau eroare indicată de indicator

- 13 – Marcaj de timp

- 14 – Răspuns marcaj de timp

- 41 – folosit pentru protocoale de mobilitate experimentală

- 42 – Extended Echo Request – solicită Echo extins

- 43 – Răspuns Echo extins – răspunde la cererea Echo extinsă 42

- 253 și 254 – experimental

Câmpul TTL (Time to Live).

Câmpul TTL este unul dintre câmpurile antet IP care poate (și adesea face) să genereze o eroare ICMP. Conține o valoare, care este numărul maxim de routere prin care poate trece un pachet trimis înainte de a ajunge la destinația finală.

După ce pachetul este procesat de un router, această valoare scade cu unu, iar procesul continuă până când se întâmplă unul dintre cele două lucruri: fie pachetul ajunge la destinație, fie valoarea ajunge la zero, care este de obicei urmată de routerul care elimină pachet și trimiterea unui mesaj ICMP către expeditorul inițial.

Așadar, este de la sine înțeles că, dacă un pachet este aruncat deoarece TTL-ul său a ajuns la zero, nu este din cauza datelor corupte din antet sau a unor probleme specifice routerului. TTL a fost de fapt conceput pentru a bloca pachetele necinstite de la obstrucționarea conexiunilor și a dus la crearea unui instrument care este esențial pentru depanarea rețelei: Traceroute.

Utilizarea ICMP în diagnosticarea rețelei

După cum sa menționat mai sus, ICMP poate fi utilizat cu instrumente de diagnosticare pentru a determina funcționarea corectă a unei conexiuni de rețea. Poate că nu ați știut ce este ICMP înainte de a citi ghidul nostru, dar suntem siguri că ați auzit cel puțin despre ping, faimosul utilitar de rețea care vă permite să știți dacă o gazdă este accesibilă sau nu.

Ei bine, ping-ul este de fapt un instrument important care folosește ICMP ca coloană vertebrală. Traceroute este un alt exemplu bun de instrumente care ne ajută să diagnosticăm și să depanăm problemele de conectivitate în rețelele noastre. Pathping, care este o combinație de ping și traceroute, este încă un alt instrument excelent bazat pe ICMP.

Ping

Ping este un instrument Windows încorporat care poate fi accesat prin CMD și este unul dintre cele mai importante instrumente care utilizează ICMP pentru a depana potențialele erori de rețea. Ping folosește două dintre codurile din lista de mai sus, 8 (solicitare ecou) și 0 (răspuns ecou), pentru a fi mai precis.

Iată cum arată două exemple de comandă ping :

ping 168.10.26.7

ping TipsWebTech360.com

Când îl rulați, ping va trimite un pachet ICMP cu un cod 8 în câmpul său de tip și va aștepta cu răbdare răspunsul de tip 0. După sosirea răspunsului, ping va determina timpul dintre cerere (8) și răspunsul acesteia (0) și va returna valoarea călătoriei dus-întors exprimată în milisecunde.

Am stabilit deja că pachetele ICMP sunt de obicei generate și trimise ca urmare a unei erori. Cu toate acestea, pachetul de cerere (tip 8) nu are nevoie de o eroare pentru a fi trimis, prin urmare ping poate primi și răspunsul (0) înapoi fără a declanșa o eroare.

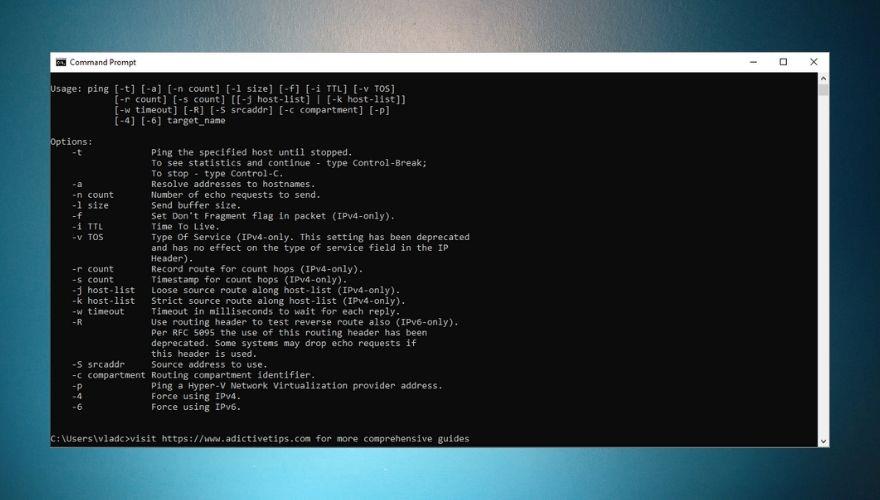

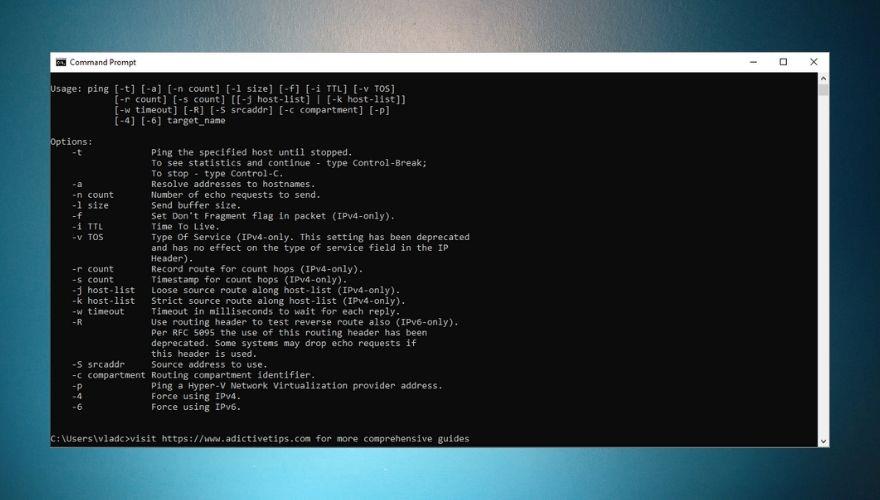

După cum probabil v-ați dat seama din exemplele noastre de mai sus, puteți trimite ping la o adresă IP sau la o gazdă. În plus, ping are o mulțime de opțiuni suplimentare pe care le puteți utiliza pentru depanare mai avansată, prin simpla adăugare a opțiunii la comandă.

De exemplu, utilizarea opțiunii -4 va forța ping-ul să utilizeze exclusiv IPv4 , în timp ce -6 va folosi numai adrese IPv6 . Consultați captura de ecran de mai jos pentru o listă completă de opțiuni pe care le puteți adăuga la comanda dvs. ping .

O concepție greșită comună despre ping este că îl puteți folosi pentru a testa disponibilitatea anumitor porturi pe sistemele vizate. Pe scurt, nu puteți face asta, deoarece ICMP nu face niciun schimb de mesaje real între gazde, spre deosebire de TCP sau UDP, și nu necesită utilizarea porturilor.

Aplicațiile de scanare de porturi folosesc pachete TCP sau UDP pentru a determina dacă anumite porturi sunt deschise și accesibile sau nu. Instrumentele trimit pachete TCP sau UDP la un anumit port și generează un mesaj ICMP de tip 3 (gazdă inaccesibil) subtip 3 (port de destinație inaccesibil) dacă acel port nu este activ.

Traceroute

La fel ca ping, traceroute este un alt instrument de depanare a rețelei pe care fiecare administrator de rețea ar trebui să îl aibă nu numai în centura de instrumente, ci și să îl stăpânească. Ce face traceroute este să vă ajute să mapați o rută a tuturor dispozitivelor prin care trece conexiunea dvs. până când ajunge la destinația specificată.

Deci, dacă sunteți interesat să găsiți întregul traseu dintre dvs. și o altă mașină, traceroute vă poate oferi exact acele informații. Acest instrument poate fi folosit și pentru a determina dacă este sau nu ceva în neregulă pe traseul pe care îl urmează conexiunea.

Dacă, de exemplu, există un dispozitiv pe calea de conexiune care are dificultăți în redirecționarea pachetelor către destinația dorită, traceroute vă va anunța ce router vă oferă un răspuns întârziat (sau deloc).

Modul în care funcționează traceroute este prin trimiterea unui pachet cu o valoare TTL ( Time To Live ) de 0, care va fi eliminat automat de primul router pe care îl întâlnește, așa cum am explicat mai sus în secțiunea TTL. După aruncarea pachetului, routerul generează un pachet ICMP și îl trimite înapoi la traceroute.

Programul extrage adresa sursă a pachetului, precum și timpul necesar pentru a reveni, apoi trimite un alt pachet cu o valoare TTL de 1 . După ce al doilea pachet trece prin gateway, TTL-ul său scade cu 1 (devenind 0 ) și se îndreaptă către al doilea router, care, la detectarea valorii TTL zero, renunță la pachet și trimite un pachet ICMP înapoi la traceroute.

De fiecare dată când traceroute primește un pachet ICMP, crește TTL-ul cu unul și îl trimite înapoi pe următorul său drum, iar această operație continuă până când se ajunge la destinația specificată sau traceroute rămâne fără hopuri. În mod implicit, Windows alocă o cantitate maximă de 30 de hopuri, dar o puteți crește prin specificarea acesteia în sintaxa comenzii.

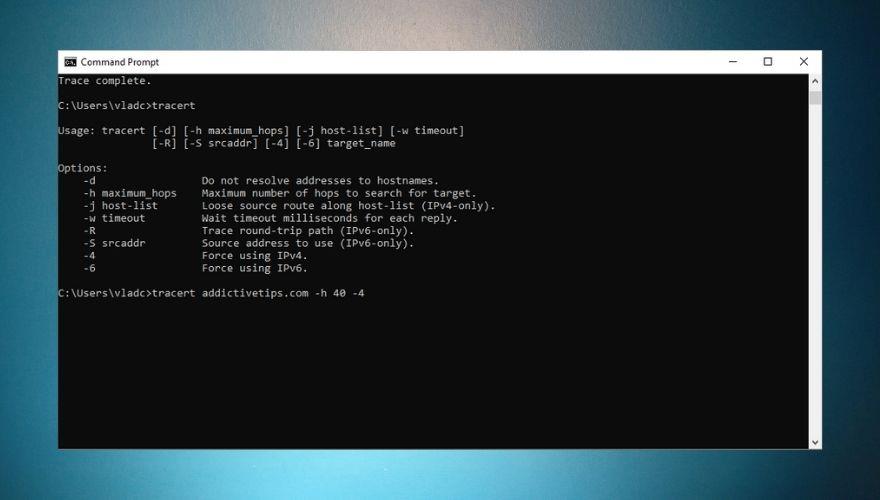

Iată un exemplu despre cum puteți rula traceroute în CMD:

tracert TipsWebTech360.com

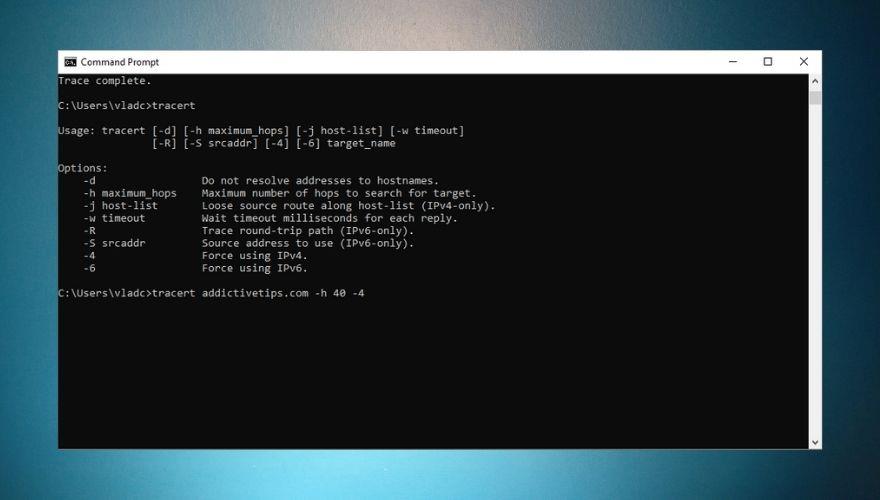

La fel ca ping, traceroute are o serie de opțiuni pe care le poți adăuga la sintaxă dacă vrei să fii mai specific. Puteți forța IPv4 sau IPv6, dar puteți, de asemenea, să omiteți rezolvarea adreselor la numele de gazdă și să creșteți numărul maxim de hopuri pentru a căuta ținta. Consultați captura de ecran de mai jos pentru un exemplu de utilizare a traceroute și o listă cu toate opțiunile pe care le puteți utiliza cu acesta.

Cu toate acestea, merită menționat că traceroute vă poate oferi doar informații în timp real. Prin urmare, dacă ați întâmpinat o încetinire a conexiunii și doriți să utilizați acest instrument pentru a o investiga, este posibil să primiți rezultate înșelătoare, deoarece ruta s-ar fi schimbat între timp.

Deși este posibil să forțați traceroute să urmeze o anumită cale utilizând opțiunea -j și adăugând manual adrese de router, acest lucru implică faptul că sunteți deja conștient de calea defectuoasă. Acest lucru este oarecum paradoxal, deoarece descoperirea căii în primul rând necesită să utilizați traceroute fără opțiunea -j .

Dacă nu sunteți tocmai un fan al folosirii instrumentelor CLI (Command Line Interface) și preferați mai degrabă o abordare GUI (Graphical User Interface), există multe soluții software terță parte pentru traceroute. Traceroute NG de la SolarWinds este unul dintre cele mai bune exemple la care ne-am putea gândi. Am menționat că este complet gratuit ?

Pathping

După cum am menționat pe scurt mai sus, pathping completează trifectul instrumentelor indispensabile de depanare a rețelei. Din punct de vedere al funcționalității, patphing-ul este o combinație de ping și traceroute, deoarece folosește toate cele trei tipuri de mesaje pe care duo-ul menționat mai sus le exploatează: echo request (8), echo reply (0), precum și timpul depășit (11).

Cel mai adesea, calea este folosită pentru a identifica nodurile de conexiune care sunt afectate de latență mare și pierderi de pachete. Sigur că ați putea folosi traceroute și apoi ping pentru a obține aceste detalii, dar a avea funcționalitatea ambelor instrumente sub o singură comandă este mult mai convenabil pentru administratorii de rețea.

Unul dintre dezavantajele utilizării pathping-ului este că poate dura destul de mult pentru a-și finaliza interogarea (25 de secunde per hop pentru a obține statistici ping). Pathping vă va arăta atât ruta către destinația specificată, cât și timpii de călătorie dus-întors până la aceasta.

Spre deosebire de ping și traceroute, pathping va trimite ping în mod repetat fiecărui router din calea sa, ceea ce îi crește eficiența generală. Cu toate acestea, dacă întâlnește un router care și-a dezactivat funcțiile ICMP, pathping-ul își va opri cererea de informații, în timp ce ping-ul poate ajunge în continuare la un router fără caracteristici ICMP, iar traceroute va trece la următorul router din calea sa și va afișa un șir de asteriscuri. pentru orice routere non-ICMP.

Pathping este un instrument încorporat în Windows și a fost așa de la Windows NT, așa că îl puteți folosi așa cum ați face ping sau tracert: printr-o linie de comandă.

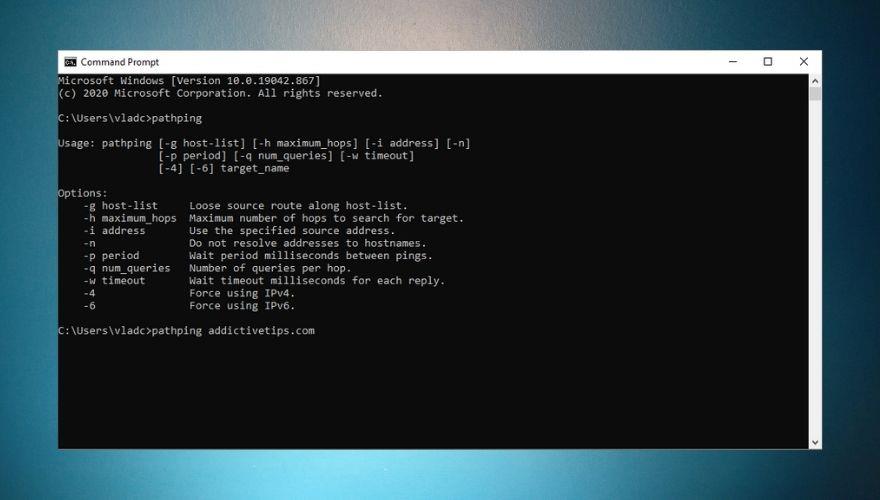

Iată un exemplu despre cum puteți folosi calea:

pathping TipsWebTech360.com -h 40 -w 2 -4

Comanda de mai sus vă va arăta traseul către site-ul nostru web, precum și timpii de călătorie dus-întors către fiecare router din calea de conectare. În plus, opțiunile pe care le-am folosit în exemplul nostru vor crește valoarea maximă implicită a hopurilor de la 30 la 40, vor adăuga o valoare de expirare de 2 milisecunde pentru fiecare răspuns și vor forța IPv4.

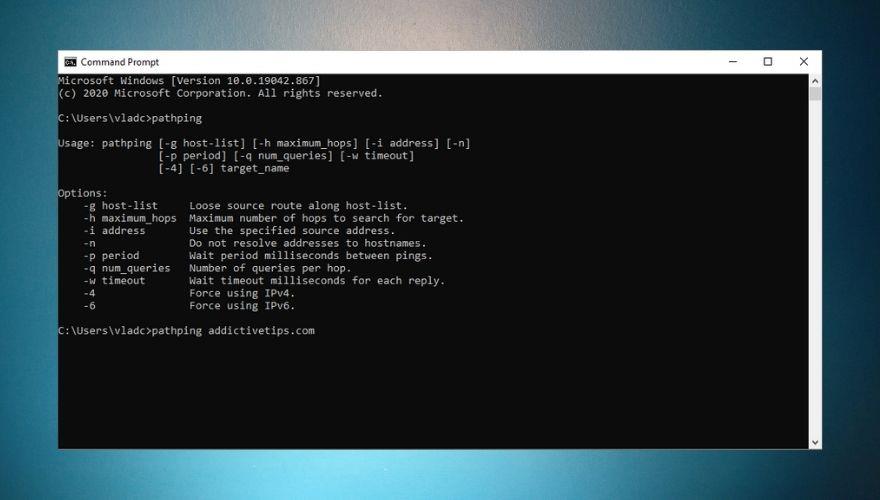

Consultați captura de ecran de mai jos pentru un ghid rapid de utilizare a căii și o listă de opțiuni pe care le puteți adăuga la sintaxa comenzii.

Aplicabilitatea ICMP în atacurile cibernetice

Deși gama ICMP facilitează o mulțime de operațiuni de depanare a conectivității, acest protocol poate fi, de asemenea, exploatat pentru a efectua diverse atacuri cibernetice. Dacă ați stat suficient de mult pe Internet, probabil ați auzit despre inundații ping, DDoS, Ping of Death, Smurf Attacks sau tuneluri ICMP.

În timp ce unele dintre aceste atacuri servesc în prezent ca PoC (Proof of Concept), altele sunt încă folosite de agenți rău intenționați pentru a dăuna sistemelor activate pentru Internet sau de experții în securitate pentru a testa vulnerabilități.

Vom începe cu cel mai popular, care este ping flood (încă folosit pe scară largă, apropo) și vom explica cum folosește ICMP pentru rău.

Ping inundație

Utilizarea ping pentru a trimite cereri de eco și pentru a aștepta răspunsuri la ecou pare destul de inofensivă. Dar ce se întâmplă dacă, în loc să aștepte răspunsul, ping-ul ar trimite doar o cantitate imensă de solicitări de eco ICMP? În acest scenariu clasic de atac DoS (Denial of Service) , dispozitivul țintă ar experimenta întârzieri severe și chiar scăderi de conexiune dacă atacul are succes.

Acest atac este cel mai eficient dacă atacatorul are mai multă lățime de bandă decât victima și dacă victima trimite răspunsuri ICMP ecou la multitudinea de solicitări pe care le primește, consumând astfel lățimea de bandă de intrare și de ieșire.

Atacatorul poate specifica o opțiune „flood” la comanda ping, dar această opțiune este destul de rară și nu este încorporată în instrumentele încorporate ale sistemelor de operare. De exemplu, ping-ul Windows nu are o opțiune „flood” , dar există unele instrumente terțe care integrează această caracteristică.

Un atac ping flood poate deveni cu adevărat catastrofal dacă se transformă într-un atac DDoS (Distributed Denial of Service) . Un atac DDoS folosește mai multe sisteme pentru a viza unul singur, copleșindu-l astfel cu pachete din mai multe locații simultan.

O modalitate sigură de a vă proteja împotriva unei inundații de ping este să dezactivați funcțiile ICMP de pe router. De asemenea, puteți instala un firewall pentru aplicații web dacă trebuie să protejați un server web de astfel de atacuri.

Ping al morții

Acest atac implică trimiterea unui ping malformat către un computer țintă. În acest tip de atac, pachetul trimis va conține o cantitate de umplere în sarcina utilă care este prea mare pentru a fi procesată dintr-o dată.

Cu toate acestea, înainte de a fi trimis, acest ping rău intenționat va fi fragmentat în părți mai mici, deoarece transmiterea lui în forma sa originală, asamblată, ar fi imposibilă pentru procesorul Internet Protocol .

Computerul care este vizat de Ping of Death va primi bucățile și va încerca să le reasamblați înainte de a trimite pachetul rău intenționat la aplicația de destinație. Iată unde se întâmplă deteriorarea: dacă pachetul asamblat este mai lung decât memoria disponibilă în computerul țintă, reasamblarea acestuia poate duce la o depășire a memoriei tampon , la blocarea sistemului și chiar poate permite injectarea de cod rău intenționat în mașina afectată.

Pe partea bună, Ping of Death nu mai este o noutate, deoarece multe sisteme de securitate îl recunosc fără sughiț și îl blochează cu succes.

Atacul ștrumfilor

Spre deosebire de cele două tipuri de atac anterioare, un atac Smurf nu atacă un dispozitiv în mod direct, ci folosește alte dispozitive din aceeași rețea pentru a coordona un atac DoS distribuit (un DDoS ) către o singură mașină.

Atacatorul are nevoie de adresa IP a țintei sale și de adresa IP de difuzare a rețelei țintă. Atacatorul adaugă adresa IP a victimei la pachetele ICMP (o falsifică) și apoi le transmite în rețeaua țintei folosind o adresă de difuzare IP .

Ca răspuns, majoritatea dispozitivelor conectate la aceeași rețea vor trimite un răspuns la adresa IP sursă (înlocuită pentru a reflecta mașina țintei), care ar putea fi copleșită de trafic dacă rețeaua este suficient de mare (are un număr mare de dispozitive conectate).

Ca rezultat, computerul țintei poate fi încetinit și chiar deveni inutilizabil pentru o anumită perioadă de timp, dacă atacul este suficient de sever.

Ca și înainte, puteți evita un atac Smurf prin simpla oprire a capabilităților ICMP ale routerului gateway. Un alt mod în care puteți obține protecție este prin includerea pe lista neagră a cererilor care provin de la adresa IP de difuzare a rețelei dvs.

Atac Twinge

Un atac Twinge este condus de un program care trimite un val de pachete ICMP falsificate pentru a dăuna unui sistem. Pachetele ICMP sunt false, deoarece toate folosesc adrese IP false aleatoare, dar, în realitate, pachetele provin dintr-o singură sursă (mașina atacatorului).

Se pare că pachetele ICMP conțin o semnătură care poate dezvălui faptul că atacul nu a venit din mai multe surse, ci a fost coordonat cu ajutorul Twinge.

Deși acest atac poate fi dezastruos dacă este planificat corect, dezactivarea ICMP pe routerul gateway și instalarea unui firewall sau a unui sistem de detectare a intruziunilor vă poate ajuta să vă protejați împotriva acestuia.

tunelul ICMP

În mod implicit, routerele scanează doar anteturile pachetelor ICMP, făcând posibil ca pachetele care conțin de fapt o mulțime de date suplimentare să poată ocoli cu ușurință detectarea atâta timp cât conțin o secțiune ICMP. Acest tip de atac se numește tunel ping sau ICMP. Din fericire, utilitățile standard de ping nu sunt capabile să facă tuneluri prin firewall-uri și gateway-uri, deoarece tunelurile ICMP trebuie adaptate cu atenție la rețelele cărora le sunt destinate.

Pe de altă parte, există numeroase resurse online pe care atacatorii le pot folosi și emula un astfel de tunel, acordându-și trecerea liberă prin rețelele private și mașinile conectate la acesta. Ca și înainte, dezactivarea capabilităților ICMP de pe routerul dvs. de gateway, utilizarea firewall-urilor și aplicarea regulilor stricte de listare neagră pot fi esențiale pentru a evita acest tip de atac.

ICMP – Concluzie

Toate lucrurile luate în considerare, deși ICMP nu este folosit pentru a face schimb de informații între dispozitivele conectate dintr-o rețea dată, așa cum fac TCP și UDP, are totuși o gamă de aplicabilitate uriașă. De fapt, ICMP este unul dintre cele mai flexibile protocoale fundamentale care ajută la păstrarea internetului așa cum îl cunoaștem.

Pe lângă scopul său de bază de a anunța un sistem când există o sufocare în conexiunea sa la alt sistem, ICMP este coloana vertebrală a numeroase instrumente de depanare, cum ar fi ping, pathping și traceroute. Din păcate, ajută, de asemenea, agenții rău intenționați să livreze o gamă largă de atacuri DoS și de infiltrare către mașinile vulnerabile.