În lumea de astăzi, când auzim în mod regulat despre atacuri cibernetice, detectarea încălcării datelor este mai importantă ca niciodată. Astăzi, vom analiza cele mai importante sisteme de detectare a încălcării datelor.

În câteva cuvinte, o încălcare a datelor este orice eveniment în care cineva reușește să obțină acces la anumite date la care nu ar trebui să aibă acces. Aceasta este o definiție destul de vagă și, după cum veți vedea în curând, conceptul de încălcare a datelor are mai multe fațete și cuprinde mai multe tipuri de atacuri. Vom face tot posibilul pentru a acoperi toate bazele.

Vom începe prin a intra în mai multe detalii despre ce înseamnă cu adevărat încălcarea datelor. La urma urmei, nu poate ajuta decât să începi cu piciorul potrivit. În continuare, vom explora diferiții pași implicați în încălcarea datelor. Deși fiecare încercare este diferită, majoritatea urmează un model similar pe care îl vom schița. Cunoașterea acestor pași vă va ajuta să înțelegeți mai bine cum funcționează diferite soluții. De asemenea, vom arunca o privire asupra diferitelor cauze ale încălcării datelor. După cum veți vedea, nu sunt întotdeauna fapte ale criminalilor organizați. Următoarea noastră ordine de lucru va fi protecția efectivă împotriva încălcării și vom explora diferitele faze ale procesului de detectare și prevenire a încălcării. O scurtă pauză ne va permite să explorăm utilizarea informațiilor de securitate și a instrumentelor de gestionare a evenimentelor ca mijloc de detectare a încălcării datelor. Și, în sfârșit,

Încălcarea datelor pe scurt

Deși conceptul de încălcare a datelor variază în funcție de industria dvs., de dimensiunea organizației și de arhitectura rețelei, toate încălcările de date au unele trăsături comune. O încălcare a datelor este definită în primul rând ca accesul neautorizat la unele date altfel private. Motivele pentru care hackerii fură date și cu ce fac, de asemenea, variază foarte mult, dar, din nou, cheia aici este că informațiile pe care le accesează acești hackeri nu le aparțin. De asemenea, este important să realizăm că încălcările de date pot include fie ceea ce se numește exfiltrarea de informații de către utilizatorii rău intenționați, fie date care au fost accesate în mod regulat, dar diseminate fără autorizație. Evident, acel al doilea tip de încălcare poate fi mult mai greu de detectat, deoarece provine din activitatea obișnuită.

Deși există diferite tipuri de încălcări ale datelor - așa cum vom vedea în curând - acestea vor urma adesea un model stabilit. Cunoașterea diferiților pași pe care îi fac utilizatorii rău intenționați pentru a-și remedia încălcările de date este importantă, deoarece nu poate decât să vă analizeze mai bine propriile vulnerabilități și să vă pregătiți și să configurați apărări mai bune care pot face mult mai dificilă pătrunderea infractorilor cibernetici. Se spune adesea că cunoașterea este putere și este deosebit de adevărat în această situație. Cu cât știi mai multe despre încălcarea datelor, cu atât le poți combate mai bine.

Utilizarea instrumentelor SIEM ca instrumente de detectare a încălcării

Sistemele de management al informațiilor și evenimentelor de securitate (SIEM) se pot dovedi a fi foarte bune în detectarea încălcării datelor. Deși nu oferă nicio protecție, puterea lor constă în detectarea activităților suspecte. Acesta este motivul pentru care sunt foarte buni la detectarea încălcării datelor. Fiecare încercare de încălcare a datelor va lăsa câteva urme în rețeaua dvs. Iar urmele care au rămas în urmă sunt exact ceea ce instrumentele SIEM sunt cele mai bune pentru a identifica.

Iată o privire rapidă asupra modului în care funcționează instrumentele SIEM. Ei colectează mai întâi informații din diferite sisteme. Concret, deseori ia forma colectării datelor de jurnal de pe dispozitivele dvs. de rețea, echipamente de securitate, cum ar fi firewall-uri și servere de fișiere. Cu cât există mai multe surse de date, cu atât sunt mai mari șansele de a detecta încălcări. Apoi, instrumentul va normaliza datele colectate, asigurându-se că urmează un format standard și că discrepanțele, cum ar fi datele dintr-un fus orar diferit, sunt compensate. Datele normalizate sunt apoi comparate de obicei cu o linie de referință stabilită și orice abatere declanșează un anumit răspuns. Cele mai bune instrumente SIEM vor folosi, de asemenea, un fel de analiză comportamentală pentru a-și îmbunătăți rata de detectare și pentru a reduce falsele pozitive.

Cele mai importante instrumente de detectare a încălcării datelor

Există diferite tipuri de instrumente pentru detectarea încălcării datelor. După cum tocmai am discutat, instrumentele SIEM vă pot ajuta în acest sens, oferind în același timp multe mai multe funcții orientate spre securitate. Nu veți fi surprinși să găsiți câteva instrumente SIEM pe lista noastră. Avem, de asemenea, câteva instrumente dedicate de detectare a încălcării datelor care pot gestiona majoritatea pașilor ciclului de detectare descriși mai sus. Să trecem în revistă caracteristicile unora dintre cele mai bune instrumente.

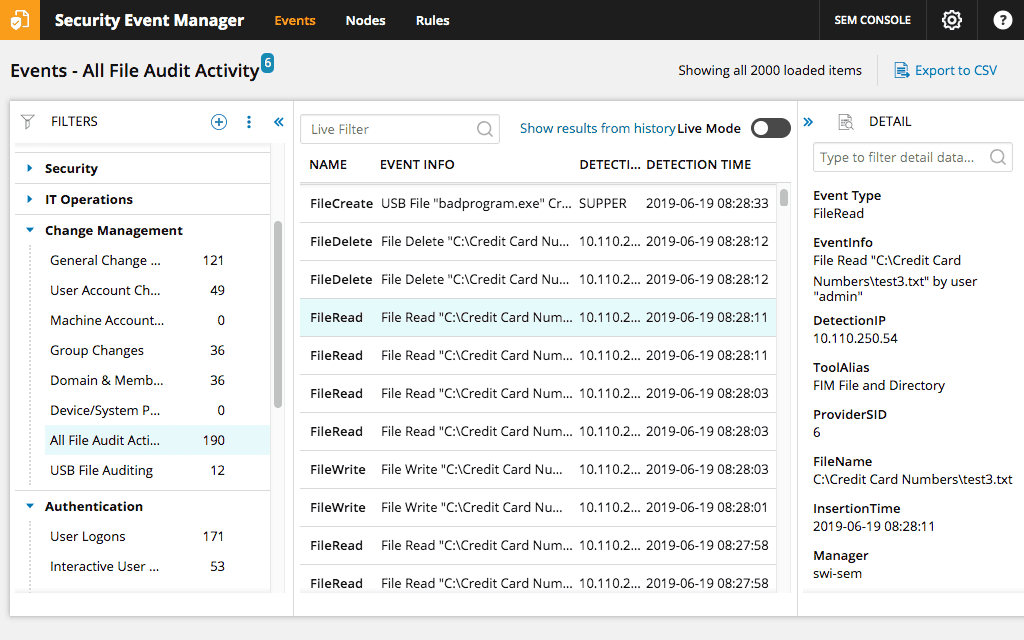

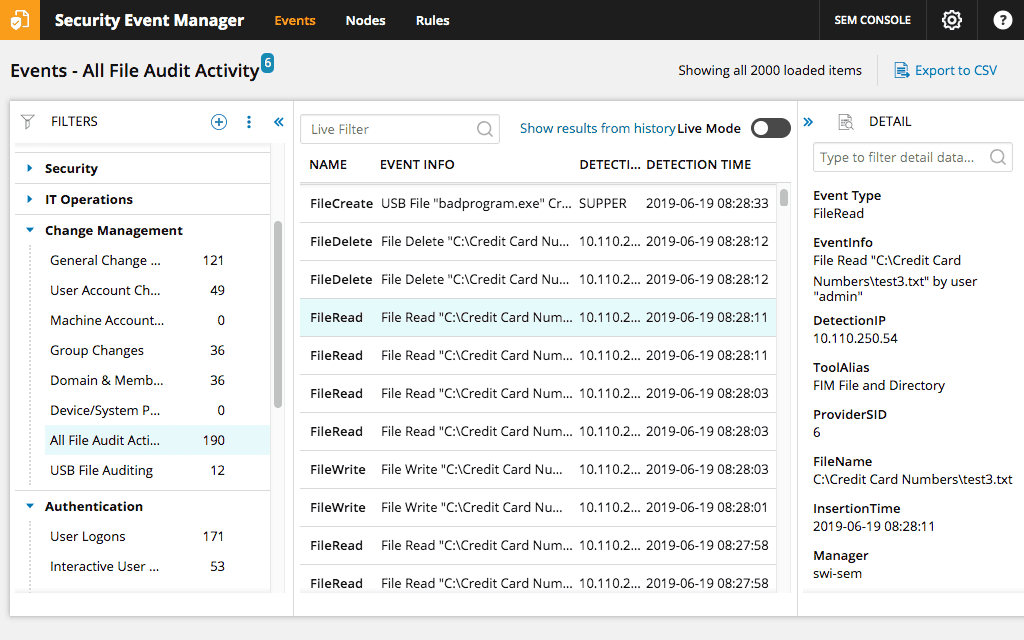

1. Manager de evenimente de securitate SolarWinds ( PROCĂ GRATUITĂ)

Când vine vorba de informații de securitate și de management al evenimentelor, SolarWinds își propune Managerul de evenimente de securitate . Denumit anterior SolarWinds Log & Event Manager , instrumentul este cel mai bine descris ca un instrument SIEM de nivel de intrare. Este, totuși, unul dintre cele mai bune sisteme entry-level de pe piață. Instrumentul are aproape tot ce vă puteți aștepta de la un sistem SIEM. Aceasta include funcții excelente de gestionare a jurnalelor și corelare, precum și un motor de raportare impresionant.

Instrumentul are, de asemenea, funcții excelente de răspuns la eveniment, care nu lasă nimic de dorit. De exemplu, sistemul detaliat de răspuns în timp real va reacționa activ la fiecare amenințare. Și, deoarece se bazează mai degrabă pe comportament decât pe semnătură, sunteți protejat împotriva amenințărilor necunoscute sau viitoare și a atacurilor zero-day.

Pe lângă setul său impresionant de caracteristici, tabloul de bord al SolarWinds Security Event Manager este probabil cel mai bun atu al său. Cu designul său simplu, nu veți avea probleme în a vă găsi drumul în jurul instrumentului și a identifica rapid anomaliile. Începând de la aproximativ 4 500 USD, instrumentul este mai mult decât accesibil. Și dacă doriți să îl încercați și să vedeți cum funcționează în mediul dvs., este disponibilă pentru descărcare o versiune de încercare complet funcțională de 30 de zile .

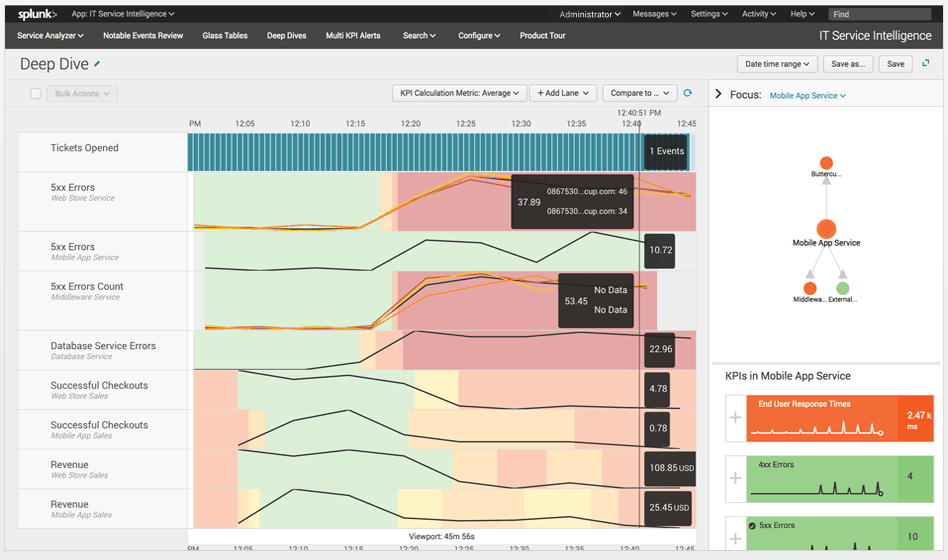

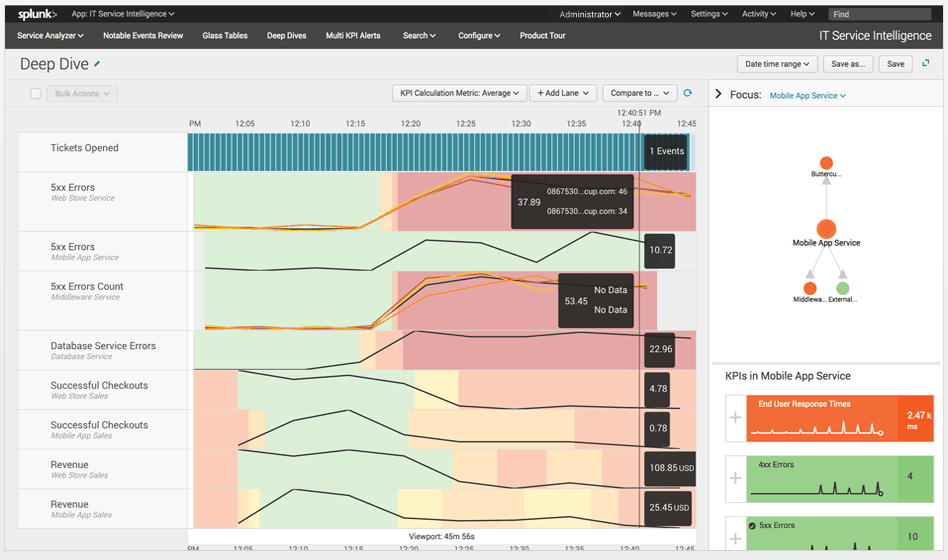

2. Splunk Enterprise Security

Splunk Enterprise Security - adesea numit Splunk ES - este posibil unul dintre cele mai populare instrumente SIEM. Este renumit în special pentru capacitățile sale de analiză și, atunci când vine vorba de detectarea încălcării datelor, aceasta este ceea ce contează. Splunk ES monitorizează datele sistemului dumneavoastră în timp real, căutând vulnerabilități și semne de activitate anormală și/sau rău intenționată.

Pe lângă monitorizarea excelentă, răspunsul de securitate este o altă dintre cele mai bune caracteristici ale Splunk ES . Sistemul folosește un concept numit Adaptive Response Framework ( ARF ) care se integrează cu echipamente de la peste 55 de furnizori de securitate. De ARF Efectuează automat de răspuns, accelerarea sarcinilor manuale. Acest lucru vă va permite să câștigați rapid avantajul. Adăugați la asta o interfață de utilizator simplă și neaglomerată și aveți o soluție câștigătoare. Alte caracteristici interesante includ funcția Notables care arată alerte personalizabile de utilizator și Asset Investigator pentru semnalarea activităților rău intenționate și prevenirea problemelor ulterioare.

Deoarece Splunk ES este cu adevărat un produs la nivel de întreprindere, vă puteți aștepta să vină cu un preț de dimensiunea întreprinderii. Din păcate, informațiile despre prețuri nu sunt ușor disponibile pe site-ul Splunk, așa că va trebui să contactați departamentul de vânzări al companiei pentru a obține o ofertă. Contactarea Splunk vă va permite, de asemenea, să profitați de o perioadă de încercare gratuită, dacă doriți să încercați produsul.

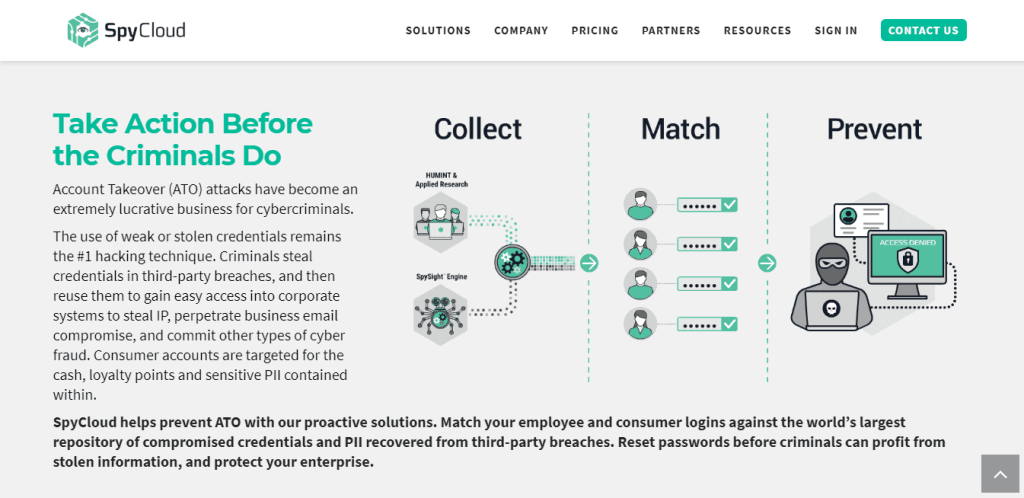

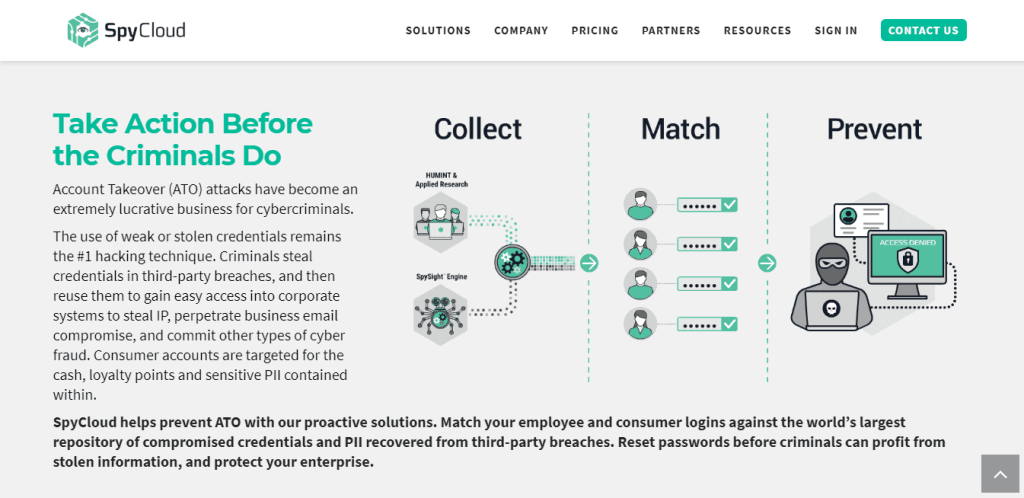

3. SpyCloud

SpyCloud este un instrument unic de la o companie de securitate cu sediul în Austin, care oferă organizațiilor date precise și operaționale pe care le pot folosi pentru a-și proteja utilizatorii și compania de încălcări ale datelor. Aceasta include normalizarea, deduplicarea, validarea și îmbogățirea tuturor datelor pe care le colectează. Acest pachet este de obicei folosit pentru a identifica acreditările expuse de la angajați sau clienți deopotrivă înainte ca hoții să aibă șansa de a le folosi pentru a le fura identitatea sau pentru a le vinde unei terțe părți pe piața neagră.

Unul dintre principalii factori de diferențiere ai SpyCloud este baza de date a activelor, una dintre cele mai mari ale regelui său, cu peste 60 de miliarde de obiecte la momentul scrierii acestui articol. Aceste obiecte includ adrese de e-mail, nume de utilizator și parole. Deși sistemul folosește scanere și alte instrumente de colectare automată, majoritatea datelor utile ale instrumentului - sau ar trebui să spun că cele mai utile date ale instrumentului - provin din colectarea de inteligență umană și din ambarcațiunile comerciale avansate.

De SpyCloud ofera platforma o combinație câștigătoare de neegalat de calitate, automatizare inteligent și foarte ușor de utilizat API - ul pentru a rula automată și controale coerente ale utilizatorului organizației conturile împotriva bazei de date SpyCloud prerogativelor. Orice potrivire găsește declanșează rapid o alertă. Ca rezultat, se trimite o notificare și, opțional, se poate realiza o remediere prin forțarea resetarii parolei contului compromis.

Utilizatorii rău intenționați care doresc să preia conturi personale și corporative cu siguranță își vor întâlni cu acest produs. Mai multe soluții similare de pe piață vor găsi conturi expuse mult prea târziu în proces pentru a vă permite să faceți mai mult decât simpla gestionare a consecințelor unei încălcări a datelor. Nu este cazul acestor produse și este evident că dezvoltatorii săi înțeleg importanța detectării timpurii.

Acest produs este ideal pentru organizații de orice tip și dimensiune și din aproape orice industrie, cum ar fi retail, educație, tehnologie, servicii financiare, ospitalitate și asistență medicală. Cisco, WP Engine, MailChimp și Avast sunt exemple ale unora dintre clienții prestigioși care folosesc SpyCloud pentru a-și proteja conturile.

Informațiile privind prețurile nu sunt disponibile cu ușurință de la SpyCloud și va trebui să contactați compania pentru a obține o cotație. Site-ul web al companiei afirmă că este disponibilă o versiune de încercare gratuită, dar făcând clic pe link, veți ajunge la o pagină unde vă puteți înregistra pentru o demonstrație.

4. Kount

Kount este o platformă software ca serviciu (SaaS) de detectare a încălcării datelor. Cu sediul în Boise, ID și fondată în urmă cu aproximativ doisprezece ani, compania oferă securitatea datelor, pe lângă servicii de detectare a încălcării, organizațiilor din întreaga lume. Tehnologia sa patentată de învățare automată funcționează prin examinarea tranzacțiilor la nivel microscopic pentru a detecta oprirea activităților rău intenționate. În timp ce serviciul pare să fie deosebit de potrivit pentru afaceri online, comercianți, bănci achiziționare și furnizori de servicii de plată, poate servi și alte tipuri de afaceri. Previne preluarea contului, crearea frauduloasă a contului, atacurile cu forță brută, detectând, de asemenea, mai multe conturi și partajarea contului.

Kount poate oferi organizației dvs. suficiente date și seturi de instrumente pentru a contracara majoritatea amenințărilor online și pentru a proteja datele clienților, angajaților și utilizatorilor dvs. de toate tipurile de atacuri cibernetice. Serviciul are o bază imensă de clienți de peste 6 500 de companii, inclusiv câteva mărci de top care se bazează pe serviciu pentru a se proteja împotriva încălcării datelor.

Ceea ce avem aici este o soluție eficientă, ușor de implementat, care poate fi adaptată pentru a răspunde preocupărilor de securitate ale diferitelor organizații care operează în diferite segmente. Face întreaga sarcină de detectare a fraudelor mult mai simplă. Drept urmare, dă putere organizațiilor să gestioneze un volum mai mare de tranzacții, conducând astfel la profituri mai bune și la o creștere generală.

Kount este disponibil în trei versiuni. Mai întâi este Kount Complete . După cum sugerează și numele, aceasta este soluția completă pentru orice afacere care interacționează digital cu clienții săi. Există, de asemenea, Kount Central , un serviciu special conceput pentru furnizorii de soluții de plată. Și apoi există Kount Central pentru protecția contului digital. Diferitele soluții încep de la 1 000 USD pe lună, prețurile variind în funcție de numărul de tranzacții pe care intenționați să le efectuați prin serviciu. Puteți obține o ofertă detaliată sau puteți aranja pentru o demonstrație contactând compania.

Procesul de încălcare pas cu pas

Să aruncăm o privire la care sunt pașii tipici ai unei încercări de încălcare a datelor. Deși activitățile prezentate mai jos nu sunt neapărat o regulă, ele vă oferă o imagine de ansamblu validă asupra modului în care funcționează hackerul dvs. de date obișnuit. Cunoașterea acestora vă va permite să vă pregătiți mai bine pentru a lupta împotriva atacurilor.

Sondarea

Acest prim pas în majoritatea atacurilor este o fază de sondare. Utilizatorii rău intenționați vor începe adesea prin a încerca să afle mai multe despre rețeaua dvs. și despre mediul digital general. Ei ar putea, de exemplu, să-ți cerceteze apărările de securitate cibernetică. Ar putea, de asemenea, să testeze parolele sau să evalueze cum să lanseze un eventual atac de tip phishing. Alții vor căuta software învechit fără cele mai recente patch-uri de securitate, semn că ar putea fi prezente vulnerabilități exploatabile.

Atacul inițial

Acum că hackerii v-au sondat mediul, vor avea o idee mai bună despre cum să-și ducă atacul. Ei vor lansa de obicei un prim val de atac. Acest lucru ar putea lua multe forme, cum ar fi trimiterea unui e-mail de phishing către angajați pentru a-i păcăli să facă clic pe un link care îi va duce către un site web rău intenționat. Un alt tip comun de atac inițial este executat prin coruperea unor aplicații esențiale, deseori perturbând fluxul de lucru.

Atac extins

După un atac inițial de succes, infractorii cibernetici vor trece rapid la treapta superioară și își vor evalua următorii pași. Acest lucru va însemna adesea să folosiți orice strângere pe care au obținut-o din eforturile lor inițiale de a lansa un atac mai larg care poate viza întregul mediu pentru a localiza cât mai multe date valoroase posibil.

Furtul de date

Deși o listăm ultimul, furtul efectiv al datelor dvs. nu este neapărat ultimul pas al unui atac tipic. Hackerii sunt adesea foarte oportuniști și vor prinde orice informații interesante pe care le pot pune mâna imediat ce le găsesc. Alții, pe de altă parte, pot alege să rămână latenți pentru o perioadă, în efortul de a evita detectarea, dar și pentru a înțelege mai bine ce date sunt disponibile și cum pot fi cel mai bine furate.

Ce informații exacte vor lua infractorii cibernetici de la orice organizație variază foarte mult. Dar, deoarece „banii fac munca să meargă”, se estimează că cel puțin trei sferturi din toate încălcările de date sunt motivate financiar. Datele furate pot implica adesea secrete comerciale, informații de proprietate și înregistrări guvernamentale sensibile. De asemenea, ar putea fi foarte bine centrat pe datele personale ale clientului dvs. care ar putea fi folosite pentru propriul câștig al hackerilor. În ultimii ani, au fost raportate mai multe încălcări de date foarte mediatizate, implicând giganți precum Facebook, Yahoo, Uber sau Capital One. Chiar și sectorul sănătății poate fi ținta unor atacuri, punând în pericol sănătatea publicului.

Cauzele încălcării

Încălcările de date pot avea mai multe cauze, dintre care unele nici nu le bănuiești. Desigur, există atacul cibernetic evident, dar acestea reprezintă doar o fracțiune relativ mică din toate încălcările de date. Este important să știți despre aceste diverse cauze, deoarece astfel veți putea să le detectați mai bine și să le împiedicați să apară. Să aruncăm o privire rapidă la câteva dintre cauzele principale.

Atacuri cibernetice

Atacul cibernetic - în care organizația dvs. este ținta directă a hackerilor - este, așa cum v-ați imagina, una dintre cauzele principale ale încălcării datelor. Costul anual al criminalității cibernetice este estimat la 600 de miliarde de dolari în întreaga lume, așa că nu este de mirare că organizațiile sunt atât de preocupate de acest lucru. Infractorii cibernetici folosesc un arsenal larg de metode pentru a vă infiltra în rețelele și pentru a vă exfiltra datele. Aceste metode pot include phishing pentru a obține acces prin utilizatori neprudenți sau ransomware pentru a stoarce organizațiile după ce le-au luat datele ostatice. Exploatarea diverselor vulnerabilități software sau sisteme de operare este o altă modalitate obișnuită de a jefui organizațiile de datele lor prețioase.

Încălcări interne

Încălcările interne pot fi mai insidioase decât atacurile cibernetice. Scopurile lor sunt aceleași, dar sunt realizate din interiorul rețelei. Acest lucru face detectarea lor mult mai complicată. Acestea sunt adesea faptul că angajații nemulțumiți sau angajații bănuiesc că sunt pe cale să fie concediați. Unii hackeri vor aborda chiar angajații și le vor oferi bani în schimbul unor informații. O altă cauză comună a încălcării interne vine de la angajații care au fost concediați, dar ale căror acreditări de acces nu au fost încă revocate. Din ciuda, s-ar putea întoarce împotriva fostei lor organizații și s-ar putea fura datele acesteia.

Pierderea dispozitivului

Deși nu este o cauză la fel de comună a încălcării datelor ca cele anterioare, dispozitivul pierdut încă joacă un rol de neneglijat în încălcarea datelor. Unii utilizatori sunt pur și simplu neglijenți și vor lăsa diverse dispozitive, cum ar fi smartphone-uri, laptopuri, tablete sau unități de memorie în locații nesigure. Aceste dispozitive ar putea stoca date de proprietate pentru a oferi acces ușor și neîngrădit la rețeaua dvs. O cauză conexă a încălcării datelor este furtul de dispozitive, în care persoane neintenționate vor fura dispozitivele utilizatorului fie pentru a obține acces la datele pe care le conțin, fie pentru a le folosi ca o poartă către datele companiei dumneavoastră. Și să nu credeți că faptul că toate aceste dispozitive sunt securizate le face să fie mai puțin un risc. Odată ce utilizatorii rău intenționați pun mâna pe dispozitivele dvs., spargerea securității ar trebui să fie simplă.

Eroare umana

Principala diferență dintre eroarea umană ca cauză a încălcării datelor și a încălcărilor interne este că prima este accidentală. Totuși, poate lua multe forme. De exemplu, este posibil ca o echipă IT să fi expus accidental datele clienților unor angajați neautorizați, ca urmare a configurării greșite a drepturilor de acces pe un server. O altă cauză a încălcării legate de eroarea umană are de-a face cu angajații care cad victimele unor eforturi de phishing sau de inginerie socială. Acestea sunt genul de atacuri în care hackerii vă păcălesc personalul să facă clic pe linkuri rău intenționate sau să descarce fișiere infectate. Și nu ar trebui să luați cu ușurință eroarea umană, deoarece cercetările au arătat că aceasta reprezintă mai mult de jumătate din încălcările de date.

Protejarea împotriva încălcărilor

Acum că știm ce sunt încălcările de date, cum arată și care sunt cauzele lor, este timpul să aruncăm o privire mai atentă asupra protecției împotriva lor. Având în vedere diferitele tipuri și cauze ale încălcării datelor, apărarea organizațiilor împotriva acestora poate fi o perspectivă descurajantă. Pentru a vă ajuta, am adunat o listă a fazelor de protecție împotriva încălcării datelor. Împreună, ele formează elementele de bază ale oricărei strategii serioase de apărare. Este important să realizați că acesta este un proces în desfășurare și ar trebui să vedeți etapele ca parte a unui cerc, mai degrabă decât o abordare liniară o dată.

Descoperire

Faza de descoperire este locul în care profesioniștii în securitate lucrează cu informații sensibile pentru a identifica orice date neprotejate sau vulnerabile sau expuse. Acest lucru este important, deoarece acest tip de informații poate fi o țintă ușoară pentru persoanele rău intenționate. Prin urmare, este foarte important să luați măsurile necesare pentru a-l asigura. O modalitate de a face acest lucru este revizuirea cine are acces la acele date și modificarea autorizațiilor pentru a se asigura că doar cei care trebuie să lucreze cu acestea le pot accesa.

Detectare

Următoarea fază este faza de detectare. Aici ar trebui să monitorizați amenințările de securitate care pot oferi infractorilor cibernetici puncte de intrare ușoare în rețeaua dvs. Aceasta este o fază critică, deoarece poate fi extrem de ușor pentru hackeri să vă acceseze datele dacă nu lucrați în mod activ la detectarea și corecția oricăror vulnerabilități existente. De exemplu, orice aplicație care nu a fost actualizată cu cele mai recente corecții de securitate poate deveni o țintă ușoară pentru atacatorii care sunt liberi să exploateze orice vulnerabilități există. Această fază, mai mult decât toate celelalte, trebuie să fie un proces continuu sau recurent.

Prioritizare

Odată ce ați trecut prin fazele anterioare și ați identificat riscurile, ultimul pas înainte de a putea începe efectiv să remediați lucrurile este faza de prioritizare. Ideea aici este să triam ce active sunt expuse riscului pentru a le securiza rapid pe cele mai expuse sau pe cele care ar avea cele mai grave consecințe dacă ar fi încălcate. Aici ați folosi, de obicei, inteligența combinată a informațiilor de securitate și a operațiunilor de date pentru a identifica locul în care vă aflați cu cel mai mare risc de a fi atacat. Această fază este adesea efectuată prin audituri care pot ajuta la înțelegerea a ceea ce trebuie să fie prioritizat.

Remediere

Faza de remediere este cea în care rezolvați amenințările pe care le-ați identificat și prioritizat în fazele anterioare. Procesul exact de remediere variază în funcție de tipul de amenințare care a fost identificat.

Administrarea procesului

Întregul proces trebuie gestionat strategic și eficient. Dacă doriți ca ciclul de prevenire a încălcării datelor să funcționeze pentru organizația dvs., va trebui să preluați controlul și să utilizați instrumentele adecvate. Acestea sunt instrumente care pot valorifica datele din rețeaua dvs. și se pot transforma în informații utile. După cum am spus mai devreme, acesta este mai mult un proces continuu decât un lucru unic. Și nu vă așteptați ca acesta să fie un fel de lucru care se poate uita. A rămâne la curent cu încălcările datelor va necesita eforturi constante. Acesta este motivul pentru care investiția în instrumente care pot face toate acestea mai ușor merită.

In concluzie

Prevenirea încălcării datelor este pe atât de importantă, pe cât este un subiect complex. Sper că am reușit să aruncăm o lumină utilă asupra subiectului. Punctul cheie de reținut din toate acestea este că riscul este real și a nu face nimic în privința asta nu este o opțiune. Acum, dacă alegeți să utilizați un instrument SIEM sau o soluție dedicată de detectare și/sau prevenire a încălcării, depinde de dvs. și depinde în mare măsură de nevoile specifice ale organizației dvs. Priviți ce este disponibil, comparați specificațiile și caracteristicile și, înainte de a lua decizia finală, încercați câteva instrumente.