Nu ați dori ca rețeaua dvs. să devină ținta utilizatorilor rău intenționați care încearcă să vă fure datele sau să provoace daune organizației dvs. Dar cum vă puteți asigura că există cât mai puține căi de intrare?

Asigurându-vă că fiecare vulnerabilitate din rețeaua dvs. este cunoscută, abordată și remediată sau că există măsuri pentru a o atenua. Și primul pas pentru a realiza acest lucru este să vă scanați rețeaua pentru acele vulnerabilități.

Aceasta este sarcina unui anumit tip de instrument software și astăzi, suntem bucuroși să vă oferim cele mai bune scanere gratuite pentru vulnerabilități de rețea.

Vom începe discuția de astăzi vorbind despre vulnerabilitățile rețelei – sau poate despre vulnerabilități – încercând să explicăm care sunt acestea. În continuare vom discuta despre scanerele de vulnerabilitate în general. Vom vedea cine are nevoie de ele și de ce.

Deoarece un scaner de vulnerabilități funcționează doar ca parte a unui proces de gestionare a vulnerabilităților, despre asta vom discuta în continuare. Apoi, vom studia cum funcționează de obicei scanerele de vulnerabilitate. Toate sunt diferite, dar la baza lor, există de obicei mai multe asemănări decât diferențe. Și înainte de a dezvălui care sunt cele mai bune scanere de vulnerabilitate gratuite , vă vom spune ce să căutați în ele.

Scanner de vulnerabilitate: am nevoie de unul?

Sistemele și rețelele informatice sunt mai complexe ca niciodată. Nu este neobișnuit ca un server obișnuit să ruleze sute de procese. Fiecare dintre aceste procese este un program, unele dintre ele sunt programe mari care conțin mii de linii de cod. Și în acest cod, ar putea exista tot felul de lucruri neașteptate.

Este posibil ca un programator să fi adăugat, la un moment dat, o funcție de tip backdoor pentru a facilita depanarea, iar această caracteristică ar fi putut ajunge din greșeală la versiunea finală. Ar putea exista unele erori în validarea intrării care vor cauza rezultate neașteptate și nedorite în anumite circumstanțe specifice.

Fiecare dintre acestea este o gaură și există numeroși oameni care nu au nimic mai bun de făcut decât să găsească aceste găuri și să le folosească pentru a vă ataca sistemele.

Vulnerabilitățile sunt ceea ce numim aceste găuri . Și dacă sunt lăsate nesupravegheate, acestea pot fi folosite de utilizatorii rău intenționați pentru a obține acces la sistemele și datele dvs. - sau chiar mai rău, la datele clientului dvs. - sau pentru a provoca în alt mod anumite daune, cum ar fi ca sistemele dvs. să fie inutilizabile.

Vulnerabilitățile pot fi peste tot în rețeaua dvs. Acestea se găsesc adesea pe software-ul care rulează pe serverele dumneavoastră sau pe sistemele lor de operare, dar sunt comune și în echipamentele de rețea, cum ar fi comutatoarele, routerele și chiar dispozitivele de securitate, cum ar fi firewall-urile.

Scanere de vulnerabilitate de rețea / explicat

Scanerele de vulnerabilitate sau instrumentele de evaluare a vulnerabilităților, așa cum sunt adesea numite, sunt instrumente software al căror singur scop este să identifice vulnerabilitățile din sistemele, dispozitivele, echipamentele și software-ul dumneavoastră. Le numim scanere pentru că de obicei vă vor scana echipamentul pentru a căuta vulnerabilități specifice.

Dar cum găsesc ei aceste vulnerabilități? La urma urmei, de obicei nu sunt acolo la vedere sau dezvoltatorul le-ar fi adresat. Asemenea software-ului de protecție împotriva virușilor, care utilizează baze de date cu definiții de viruși pentru a recunoaște virușii informatici, majoritatea scanerelor de vulnerabilități se bazează pe baze de date de vulnerabilități și sisteme de scanare pentru vulnerabilități specifice.

Aceste baze de date cu vulnerabilități pot fi provenite fie din laboratoarele de testare de securitate binecunoscute care sunt dedicate găsirii de vulnerabilități în software și hardware, fie pot fi baze de date proprietare.

Nivelul de detectare pe care îl obțineți este la fel de bun ca baza de date de vulnerabilități pe care o folosește instrumentul dvs.

Scanere de rețea – Cum funcționează detectarea

Răspunsul rapid și ușor la această întrebare este simplu: Da ! Nu chiar, toată lumea are nevoie de ele. Așa cum nimeni în mintea lui sănătoasă nu s-ar gândi să ruleze un computer fără o protecție împotriva virusurilor, niciun administrator de rețea nu ar trebui să aibă cel puțin o schemă de detectare a vulnerabilităților.

Desigur, acesta este posibil ceva ce ar putea fi făcut teoretic manual, dar practic, aceasta este o muncă imposibilă. Ar necesita o cantitate enormă de timp și resurse umane. Unele organizații sunt dedicate găsirii vulnerabilităților și adesea angajează sute de oameni, dacă nu mii.

Faptul este că, dacă gestionați un număr de sisteme sau dispozitive computerizate, probabil că aveți nevoie de un scanner de vulnerabilități. Respectarea standardelor de reglementare, cum ar fi SOX sau PCI-DSS, vă va obliga adesea să faceți acest lucru. Și chiar dacă nu o necesită, conformitatea va fi mai ușor de demonstrat dacă puteți demonstra că vă scanați rețeaua pentru vulnerabilități.

Ce anume sa cauti

Să aruncăm o privire la unele dintre cele mai importante lucruri de luat în considerare atunci când evaluăm scanerele de vulnerabilitate ale rețelei.

În primul rând, este gama de dispozitive pe care instrumentul le poate scana. Acest lucru trebuie să se potrivească cât mai bine cu mediul dumneavoastră. Dacă, de exemplu, mediul dumneavoastră are multe servere Linux, ar trebui să alegeți un instrument care să le scaneze. De asemenea, scanerul dvs. ar trebui să fie cât mai precis posibil în mediul dvs., pentru a nu vă îneca în notificări inutile și pozitive false.

Un alt factor important de luat în considerare este baza de date a vulnerabilităților instrumentului.

- Este actualizat regulat?

- Este stocat local sau în cloud?

- Trebuie să plătiți taxe suplimentare pentru a actualiza baza de date a vulnerabilităților?

Acestea sunt toate lucrurile pe care veți dori să le știți înainte de a vă alege unealta.

Nu toate scanerele sunt create la fel, unele vor folosi o metodă de scanare mai intruzivă decât altele și pot afecta performanța sistemului. Acesta nu este un lucru rău, deoarece cele mai intruzive sunt adesea cele mai bune scanere, dar dacă afectează performanța sistemului, veți dori să aflați despre aceasta și să programați scanările în consecință. Și vorbind despre programare, acesta este un alt aspect important al scanerelor de vulnerabilitate ale rețelei. Instrumentul pe care îl luați în considerare are chiar scanări programate? Unele instrumente trebuie lansate manual.

Ultimul aspect important al scanerelor de vulnerabilitate în rețea este alertarea și raportarea acestora.

- Ce se întâmplă când detectează o vulnerabilitate?

- Este notificarea clară și ușor de înțeles?

- Oferă instrumentul câteva informații despre cum să remediați vulnerabilitățile găsite?

Unele instrumente au chiar remedierea automată a unor vulnerabilități. Altele se integrează cu software-ul de gestionare a patch-urilor.

În ceea ce privește raportarea, aceasta este adesea o chestiune de preferință personală, dar trebuie să vă asigurați că informațiile pe care vă așteptați să le găsiți în rapoarte sunt de fapt acolo. Unele instrumente au doar rapoarte predefinite, altele vă vor permite să le modificați, iar altele vă vor permite să creați altele noi de la zero.

Cele mai bune scanere de vulnerabilitate de rețea

Acum că știm ce să căutăm în scanerele de vulnerabilitate, să aruncăm o privire la unele dintre cele mai bune sau mai interesante pachete pe care le-am putea găsi. Toate, cu excepția unuia dintre ele, sunt gratuite, iar cea plătită are o perioadă de încercare gratuită disponibilă.

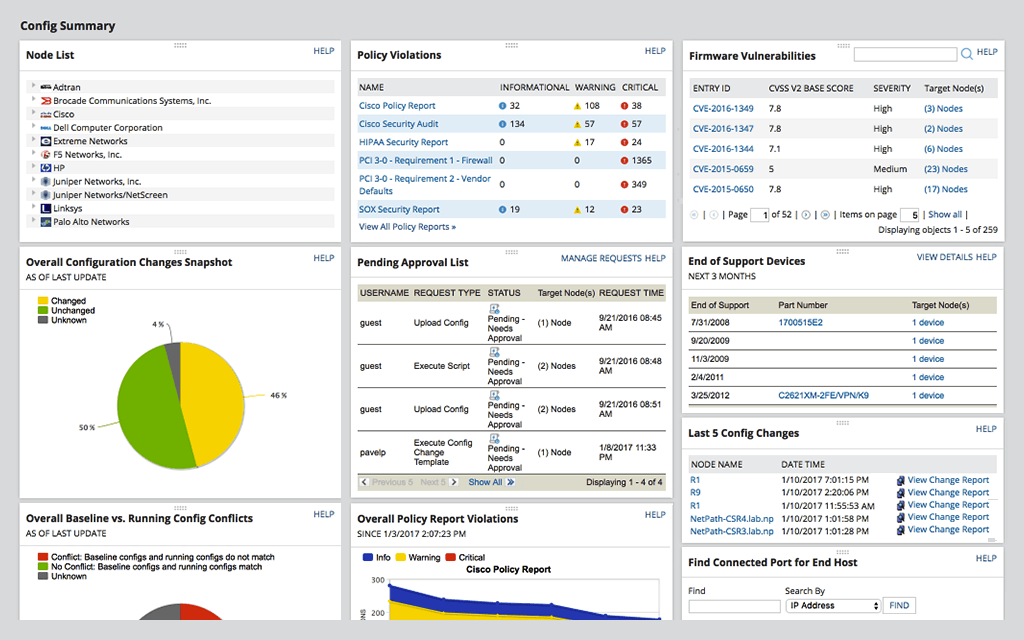

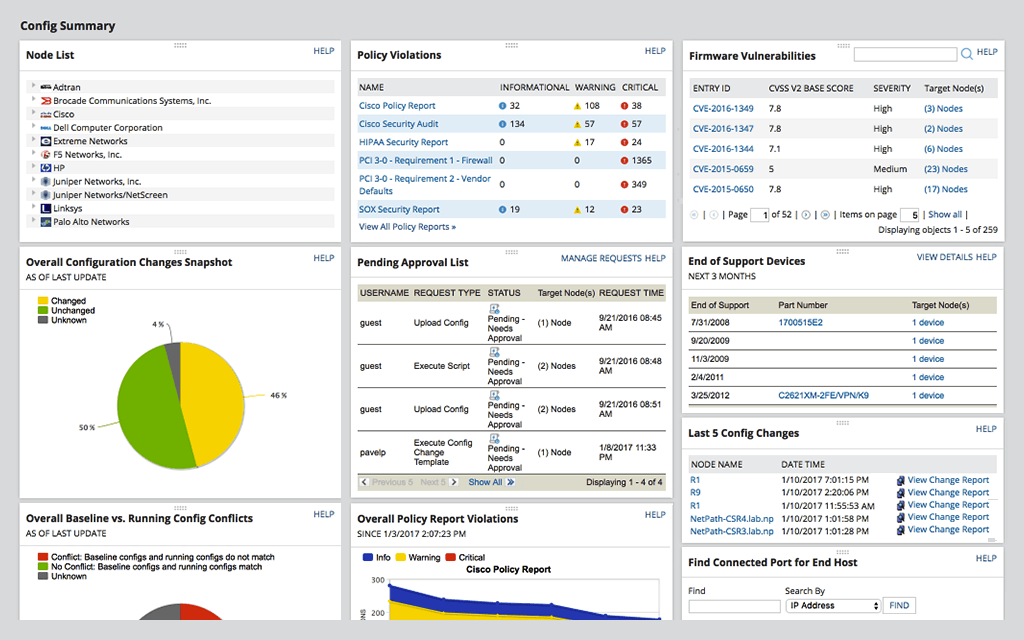

1. SolarWinds rețea de configurare manager ( FREE TRIAL )

Prima noastră intrare într-un program interesant de la SolarWinds numit Network Configuration Manager . Cu toate acestea, acesta nu este nici un instrument gratuit și nici un scanner de vulnerabilități în rețea. Deci s-ar putea să vă întrebați ce face în această listă.

Există un motiv principal pentru includerea sa : instrumentul abordează un tip specific de vulnerabilitate pe care nu o fac multe alte instrumente și este configurarea greșită a echipamentelor de rețea.

Scopul principal al acestui instrument ca scaner de vulnerabilități este validarea echipamentelor de rețea pentru erori și omisiuni de configurare. De asemenea, va verifica periodic configurațiile dispozitivului pentru modificări.

Acest lucru poate fi util deoarece unele atacuri sunt pornite prin modificarea unei configurații a dispozitivului într-un mod care poate facilita accesul la alte sisteme. Managerul de configurare a rețelei vă poate ajuta, de asemenea, la conformitatea rețelei cu instrumentele sale automate de configurare a rețelei, care pot implementa configurații standardizate, pot detecta modificările în afara procesului, configurațiile de audit și chiar pot corecta încălcările.

Software-ul se integrează cu National Vulnerability Database și are acces la cele mai recente CVE-uri pentru a identifica vulnerabilitățile din dispozitivele dumneavoastră Cisco. Acesta va funcționa cu orice dispozitiv Cisco care rulează ASA, IOS sau Nexus OS. De fapt, două instrumente utile, Network Insights pentru ASA și Network Insights pentru Nexus sunt integrate chiar în produs.

Prețul pentru SolarWinds Network Configuration Manager începe de la 2 895 USD și variază în funcție de numărul de noduri. Dacă doriți să încercați acest instrument, o versiune de încercare gratuită de 30 de zile poate fi descărcată de pe SolarWinds.

2. Microsoft Baseline Security Analyzer (MBSA)

A doua noastră intrare este un instrument mai vechi de la Microsoft numit Baseline Security Analyzer sau MBSA. Acest instrument este o opțiune mai puțin decât ideală pentru organizațiile mai mari, dar ar putea fi OK pentru întreprinderile mici cu doar câteva servere.

Având în vedere originea sa Microsoft, nu vă așteptați ca acest instrument să se uite la altceva decât la produsele Microsoft. Acesta va scana sistemul de operare Windows de bază, precum și unele servicii, cum ar fi paravanul de protecție Windows, serverul SQL, IIS și aplicațiile Microsoft Office.

Instrumentul nu scanează pentru vulnerabilități specifice, cum fac scanerele de vulnerabilități adevărate, dar va căuta corecții lipsă, pachete de servicii și actualizări de securitate, precum și sisteme de scanare pentru probleme administrative. Motorul de raportare al MBSA vă va permite să obțineți o listă cu actualizările și configurațiile greșite lipsă

MBSA este un instrument vechi de la Microsoft. Atât de vechi încât nu este complet compatibil cu Windows 10. Versiunea 2.3 va funcționa cu cea mai recentă versiune de Windows, dar va necesita unele ajustări pentru a curăța elementele false pozitive și pentru a remedia verificările care nu pot fi finalizate. De exemplu, MBSA va raporta în mod fals că Windows Update nu este activat pe cea mai recentă versiune Windows. Un alt dezavantaj este că MBSA nu va detecta vulnerabilități non-Microsoft sau vulnerabilități complexe. Cu toate acestea, acest instrument este simplu de utilizat și își face treaba bine și ar putea fi instrumentul perfect pentru o organizație mai mică, cu doar computere Windows.

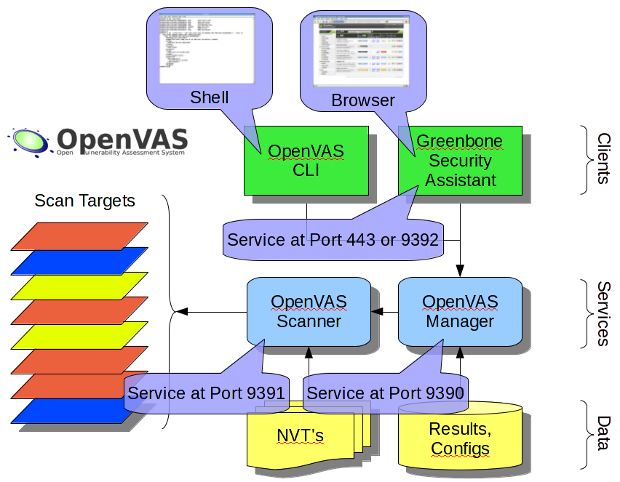

3. Sistem deschis de evaluare a vulnerabilităților (OpenVAS)

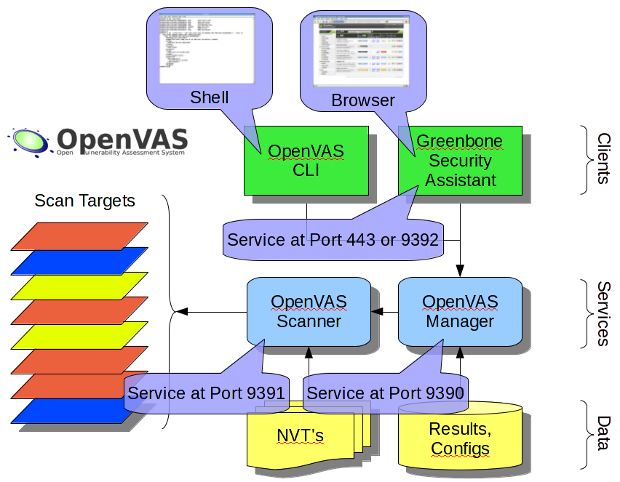

Open Vulnerability Assessment System, sau OpenVAS, este un cadru de multe servicii și instrumente care se combină pentru a oferi un sistem cuprinzător și puternic de scanare și gestionare a vulnerabilităților.

Cadrul din spatele OpenVAS face parte din soluția de gestionare a vulnerabilităților Greenbone Networks din care dezvoltările au contribuit la comunitate timp de aproximativ zece ani. Sistemul este complet gratuit și majoritatea componentelor sale sunt open-source, deși unele sunt proprietare. Scanerul OpenVAS vine cu peste cincizeci de mii de teste de vulnerabilitate a rețelei, care sunt actualizate în mod regulat.

OpenVAS are două componente principale, scanerul OpenVAS, care este responsabil pentru scanarea efectivă a computerelor țintă și managerul OpenVAS, care controlează scanerul, consolidează rezultatele și le stochează într-o bază de date SQL centrală împreună cu configurația sistemului. Alte componente includ interfețe de utilizator bazate pe browser și linie de comandă.

O componentă suplimentară a sistemului este baza de date Network Vulnerability Tests. Această bază de date este actualizată fie din tariful Greenborne Community Feed, fie din Greenborne Security Feed. Acesta din urmă este un server cu abonament plătit, în timp ce feedul comunității este gratuit.

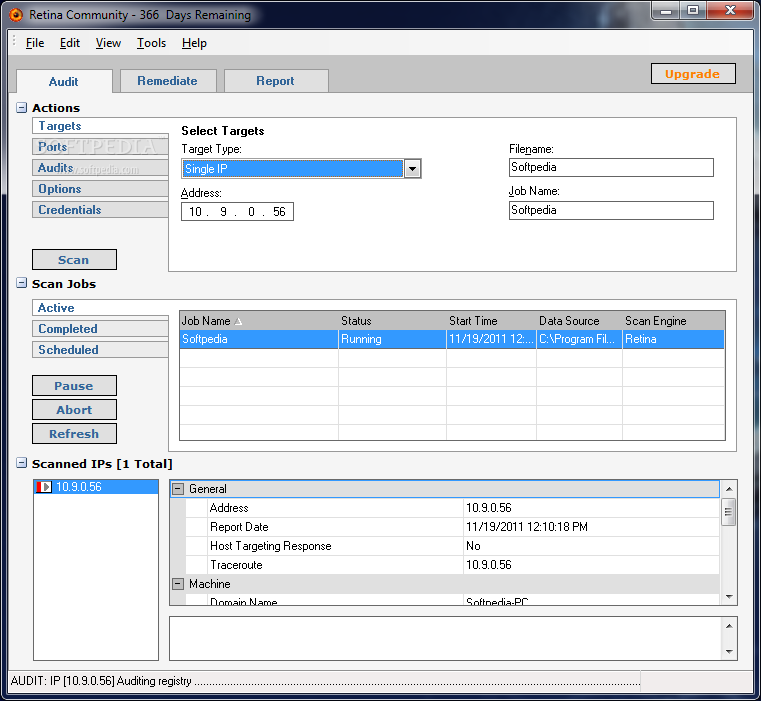

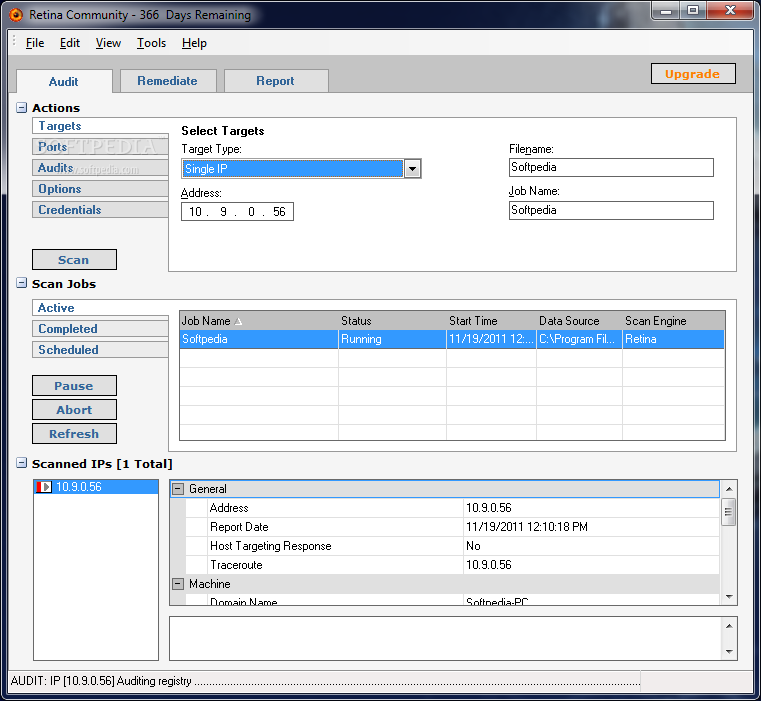

4. Comunitatea Retina Network

Thre Retina Network Community este versiunea gratuită a Retina Network Security Scanner de la AboveTrust, unul dintre cele mai cunoscute scanere de vulnerabilități.

Este un scanner cuprinzător de vulnerabilități, cu multe caracteristici. Instrumentul poate efectua o evaluare gratuită a vulnerabilităților patch-urilor lipsă, vulnerabilităților zero-day și configurațiilor nesecurizate. Profilurile de utilizator aliniate cu funcțiile jobului simplifică funcționarea sistemului. Interfața sa de utilizator intuitivă în stil metro permite o funcționare simplificată a sistemului.

Retina Network Community folosește baza de date a scanerului Retina, o bază de date extinsă cu vulnerabilități ale rețelei, probleme de configurare și corecții lipsă. Este actualizat automat și acoperă o gamă largă de sisteme de operare, dispozitive, aplicații și medii virtuale. Vorbind despre mediile virtuale, produsul acceptă pe deplin mediile VMware și include scanarea imaginilor virtuale online și offline, scanarea aplicațiilor virtuale și integrarea cu vCenter.

Principala limitare a comunității Retina Network este că se limitează la scanarea a 256 de adrese IP. Deși acest lucru nu este mult, va fi mai mult decât suficient pentru mai multe organizații mai mici. Dacă mediul dvs. este mai mare decât atât, puteți opta pentru Retina Network Security Scanner, disponibil în edițiile Standard și Unlimited. Ambele ediții au un set extins de caracteristici în comparație cu scanerul Retina Network Community.

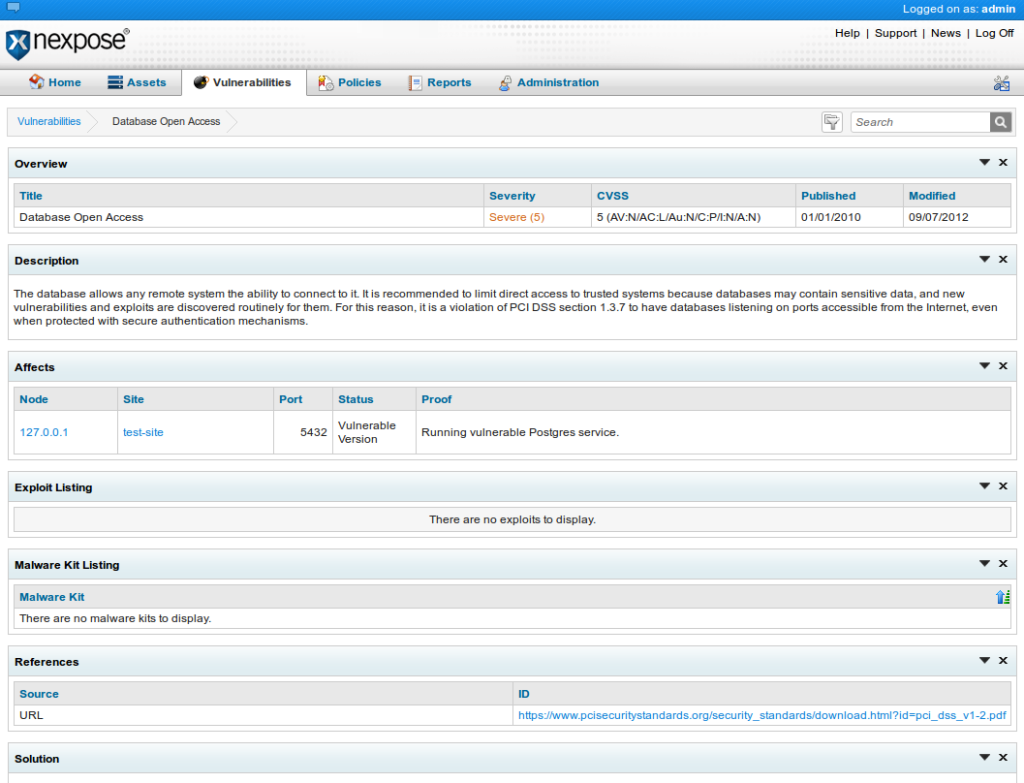

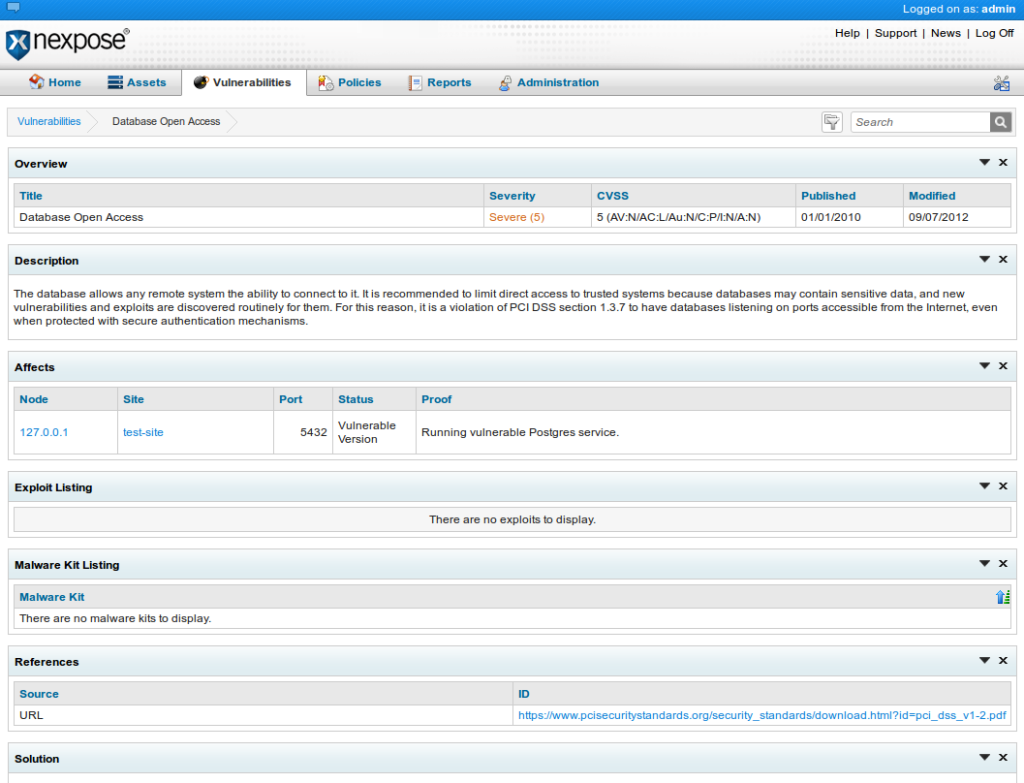

5. Nexpose Community Edition

Nexpose de la Rapid7 este un alt scaner de vulnerabilități binecunoscut, deși poate mai puțin decât Retina. Nexpose Community Edition este o versiune limitată a scanerului vulnerabilitate cuprinzătoare Rapid7 lui.

Limitările sunt importante. În primul rând, puteți utiliza produsul doar pentru a scana maximum 32 de adrese IP. Acest lucru îl face o opțiune bună numai pentru cele mai mici rețele. În plus, produsul poate fi folosit doar un an. Pe lângă aceste limitări, acesta este un produs excelent.

Nexpose poate rula pe mașini fizice care rulează fie Windows, fie Linux. Este disponibil și ca dispozitiv VM. Capacitățile extinse de scanare ale produsului vor gestiona rețele, sisteme de operare, aplicații web, baze de date și medii virtuale. Nexpose folosește ceea ce numește Adaptive Security, care poate detecta și evalua automat noi dispozitive și noi vulnerabilități în momentul în care acestea vă accesează rețeaua. Acest lucru se combină cu conexiuni dinamice la VMware și AWS și cu integrarea cu proiectul de cercetare Sonar pentru a oferi o monitorizare reală. Nexpose oferă scanare integrată a politicilor pentru a ajuta la respectarea standardelor populare precum CIS și NIST. Rapoartele de remediere intuitive ale instrumentului oferă instrucțiuni pas cu pas despre acțiunile de remediere pentru a îmbunătăți rapid conformitatea.

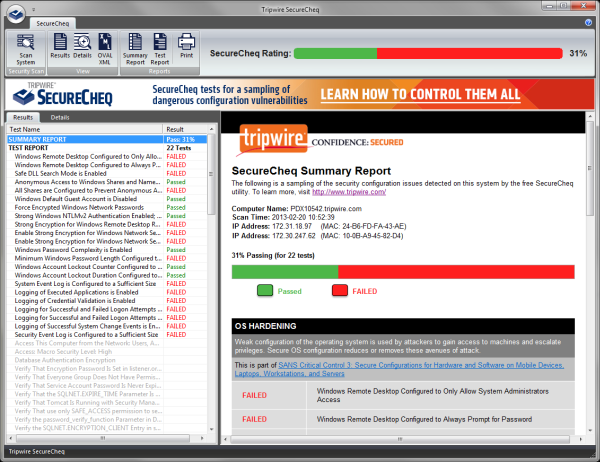

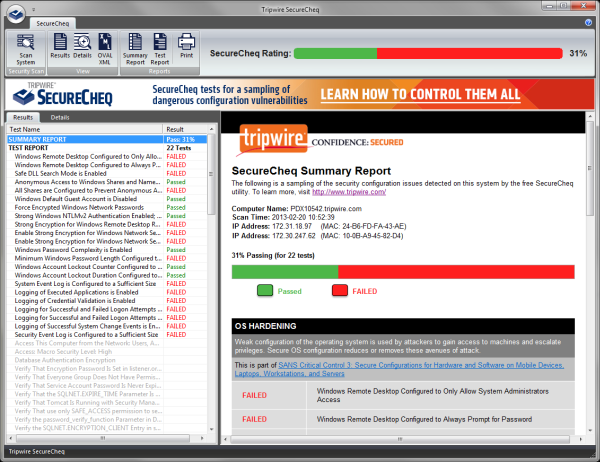

6. SecureCheq

Ultima noastră intrare este un produs de la Tripwire, un alt nume cunoscut în securitatea IT. Software- ul său SecureCheq este promovat ca un verificator gratuit de securitate a configurației Microsoft Windows pentru desktop-uri și servere.

Instrumentul efectuează scanări locale pe computerele Windows și identifică setările avansate Windows nesigure, așa cum sunt definite de standardele CIS, ISO sau COBIT. Acesta va căuta aproximativ două duzini de erori comune de configurare legate de securitate.

Acesta este un instrument simplu care este ușor de utilizat. Pur și simplu îl rulați pe mașina locală și va lista toate setările verificate cu o stare de trecere sau eșec. Făcând clic pe oricare dintre setările enumerate, dezvăluie un rezumat al vulnerabilității cu referințe despre cum să o remediați. Raportul poate fi tipărit sau salvat ca fișier XML OVAL.

Deși SecureCheq scanează în căutarea unor setări de configurare avansate, scapă multe dintre vulnerabilitățile și amenințările mai generale. Cel mai bun pariu este să îl utilizați în combinație cu un instrument mai de bază, cum ar fi Microsoft Baseline Security Analyzer, analizat mai sus.

Managementul vulnerabilităților

Este un lucru să detectezi vulnerabilități folosind un fel de instrument software, dar este oarecum inutil dacă nu face parte dintr-un proces holistic de gestionare a vulnerabilităților. La fel cum sistemele de detectare a intruziunilor nu sunt sistemele de prevenire a intruziunilor Scanerele de vulnerabilitate ale rețelei – sau cel puțin marea majoritate a acestora – vor detecta doar vulnerabilități și le vor indica către dvs.

Depinde de tine să existe un proces care să reacționeze la aceste vulnerabilități detectate. Primul lucru care trebuie făcut este să le evaluăm.

Ideea aici este să ne asigurăm că vulnerabilitățile detectate sunt reale. Producătorii de scanere de vulnerabilitate preferă adesea să greșească din partea precauției și multe dintre instrumentele lor vor raporta un anumit număr de fals pozitive.

Următorul pas în procesul de gestionare a vulnerabilităților este să decideți cum doriți să abordați și să remediați vulnerabilitățile reale. Dacă acestea au fost găsite într-un software pe care organizația dvs. îl folosește abia – sau nu îl folosește deloc – cel mai bun curs de acțiune ar putea fi să îl eliminați și să îl înlocuiți cu un alt software care oferă funcționalități similare.

În multe cazuri, repararea vulnerabilităților este la fel de ușoară ca aplicarea unui patch de la editorul de software sau upgrade la cea mai recentă versiune. Uneori, acestea pot fi remediate și prin modificarea unor setări de configurare.