Dacă sunteți în industria sănătății sau implicați cumva cu IT în acea industrie, sunt șanse să fi auzit de HIPAA. Legea privind responsabilitatea portabilității asigurărilor de sănătate există de câteva decenii pentru a ajuta la protejarea datelor personale ale pacienților. Astăzi, vom arunca o privire aprofundată asupra HIPAA și vom revizui câteva instrumente care vă pot ajuta să obțineți sau să mențineți certificarea dvs. HIPAA.

Vom începe prin a explica pe scurt ce este HIPAA și apoi vom aprofunda câteva dintre cele mai importante aspecte ale standardului și vom discuta câteva dintre regulile sale principale. În continuare, vom prezenta lista noastră de verificare a conformității HIPAA. O listă cu trei pași pe care trebuie să-i faceți pentru a obține și menține conformitatea cu HIPAA. Și, în sfârșit, vom analiza câteva instrumente pe care le puteți folosi pentru a vă ajuta în eforturile dvs. de conformitate cu HIPAA.

HIPAA explicat

Legea privind portabilitatea și responsabilitatea asigurărilor de sănătate sau HIPAA a fost introdusă în 1996 pentru a reglementa gestionarea datelor medicale. Principiul de bază a fost acela de a proteja datele personale despre utilizatorii sistemului de sănătate. Mai precis, se ocupă de informații de sănătate protejate (PHI) și informații de sănătate protejate electronic (ePHI). Când au fost adoptate, au fost instituite standarde la nivel de industrie pentru manipularea datelor, securitate cibernetică și facturare electronică.

Scopul său principal a fost – și este încă – să se asigure că datele medicale personale sunt păstrate confidențiale și pot fi accesate numai de cei care trebuie să le acceseze. Concret, înseamnă că toate dosarele pacienților păstrate de o organizație medicală trebuie protejate împotriva accesării de către persoane sau grupuri neautorizate. Deși nu este singura regulă asociată cu HIPAA, aceasta este de departe cea mai importantă, iar ideea din spatele acesteia este de a proteja datele medicale împotriva utilizării rău intenționate sau frauduloase.

În era noastră a sistemelor distribuite și a cloud computing-ului, potențialele puncte de acces la datele medicale sunt numeroase, ceea ce face ca protecția sa să fie o problemă complexă. Pe scurt, toate resursele și sistemele fizice și virtuale trebuie să fie bine securizate împotriva potențialelor atacuri pentru a proteja pe deplin datele pacienților. Standardul specifică ce practici trebuie implementate dar, mai important, necesită construirea unei infrastructuri de rețea etanșă.

În plus, orice organizație care nu reușește să păstreze datele protejate în siguranță se confruntă cu consecințe financiare grave. Amenzile de până la 50.000 USD pe zi pentru practici necorespunzătoare pot fi aplicate cu un plafon anual de 1,5 milioane USD. Acest lucru este suficient pentru a face o gaură în bugetul oricărei organizații. Și pentru a complica lucrurile și mai mult, respectarea reglementărilor nu este doar o chestiune de a completa câteva formulare. Trebuie luate măsuri concrete pentru a proteja în mod eficient datele. De exemplu, trebuie demonstrată gestionarea proactivă a vulnerabilităților.

În secțiunile următoare, vom intra în mai multe detalii despre principalele elemente ale conformității HIPAA cu scopul de a vă ajuta să înțelegeți cât mai mult posibil această problemă complexă.

Regula de confidențialitate

În contextul tehnologiei informației, cea mai importantă parte a HIPAA este regula de confidențialitate. Acesta specifică modul în care ePHI poate fi accesat și gestionat. De exemplu, prevede ca toate organizațiile de asistență medicală, furnizorii de planuri de sănătate și asociații de afaceri – mai multe despre asta mai târziu – dintre entitățile acoperite să aibă proceduri pentru a proteja în mod activ confidențialitatea datelor pacienților. Aceasta înseamnă că fiecare entitate, de la furnizorul inițial la centrele de date care dețin datele și furnizorii de servicii cloud care le procesează, trebuie să protejeze datele. Dar nu se oprește aici, un asociat de afaceri se poate referi și la orice contractant care oferă servicii organizației menționate mai sus, trebuie să fie, de asemenea, conform HIPAA.

Deși este clar că cerința de bază a HIPAA este protejarea datelor pacienților, există un alt aspect. Organizațiile trebuie, de asemenea, să susțină drepturile pe care pacienții le au asupra acestor date. Concret, există trei drepturi specifice în temeiul HIPAA care trebuie păstrate. Primul este dreptul de a autoriza (sau nu) dezvăluirea sPHI-ului lor. Al doilea este dreptul de a solicita (și de a obține) o copie a dosarelor de sănătate în orice moment. Și, în sfârșit, există dreptul pacienților de a solicita corectări ale înregistrărilor lor.

Pentru a detalia în continuare, regula de confidențialitate HIPAA prevede că este necesar consimțământul pacientului pentru a dezvălui datele ePHI. În cazul în care un pacient solicită accesul la datele sale, organizațiile au la dispoziție 30 de zile pentru a răspunde. Nerespectarea de a răspunde la timp poate lăsa o întreprindere deschisă răspunderii legale și eventualelor amenzi.

Regula de securitate

Regula de securitate HIPAA este o subsecțiune a regulii anterioare. Acesta prezintă modul în care ar trebui gestionat ePHI din punct de vedere al securității. Practic, această regulă prevede că întreprinderile ar trebui să „ implementeze garanțiile necesare ” pentru a proteja datele pacienților. Ceea ce face ca această regulă să fie una dintre cele mai complexe de gestionat și respectat este ambiguitatea care decurge din termenii „garanții necesare”. Pentru a face oarecum mai ușor de gestionat și de respectat, această regulă HIPAA este împărțită în trei secțiuni principale: garanții administrative, garanții tehnice și garanții fizice. Să vedem ce presupune fiecare.

Garanții administrative

În conformitate cu Regula de securitate HIPAA, garanțiile administrative sunt definite ca „acțiuni administrative, politici și proceduri pentru a gestiona selecția, dezvoltarea, implementarea și întreținerea măsurilor de securitate pentru a proteja informațiile electronice de sănătate”. În plus, regula prevede că gestionarea comportamentului forței de muncă face parte și din această responsabilitate. Face organizațiile responsabile pentru acțiunile angajaților lor.

Garanțiile administrative indică faptul că organizațiile trebuie să implementeze procese administrative pentru a controla accesul la datele pacienților și să ofere orice formare este pentru a le permite angajaților să interacționeze cu informațiile în siguranță. Un angajat ar trebui să fie desemnat să gestioneze politicile și procedurile HIPAA pentru a gestiona conduita forței de muncă.

Garanții fizice

În timp ce garanțiile administrative au avut de-a face cu proceduri și procese, cerința de protecție fizică este diferită. Este vorba despre securizarea facilităților în care sunt manipulate sau stocate datele pacienților și a resurselor care accesează datele respective. Controlul accesului este cel mai important aspect al acestei secțiuni a specificației HIPAA.

Pe scurt, ceea ce aveți nevoie este să aveți măsuri pentru a controla accesul unde sunt procesate și stocate datele pacientului. De asemenea, trebuie să protejați acele dispozitive în care datele sunt procesate și stocate împotriva accesului neautorizat – folosind metode precum autentificarea cu doi factori, de exemplu – și trebuie să controlați și/sau mișcarea dispozitivelor în și în afara acesteia.

Garanții tehnice

Această secțiune tratează politicile și procedurile tehnice asociate cu protejarea datelor pacienților. Există mai multe moduri în care aceste date pot fi protejate, inclusiv, dar fără a se limita la, autentificare, controale de audit, rapoarte de audit, păstrarea înregistrărilor, controlul accesului și deconectarea automată, pentru a numi doar câteva dintre ele. În plus, trebuie să existe măsuri pentru a se asigura că datele sunt întotdeauna păstrate în siguranță, indiferent dacă sunt stocate pe un dispozitiv sau mutate între sisteme sau între locații.

Pentru a identifica factorii de risc și amenințările la adresa securității datelor ePHI, ar trebui finalizat un exercițiu de evaluare a riscurilor. Și nu numai, trebuie luate măsuri concrete pentru a aborda orice riscuri și/sau amenințări au fost identificate. Aspectul de garanții tehnice al HIPAA este probabil cel mai complex și este un domeniu în care asistența unui consultant calificat în conformitate cu HIPAA poate ajuta orice organizație să se asigure că nicio piatră nu rămâne neîntoarsă.

Regula de notificare a încălcării

Următoarea regulă importantă a specificației HIPAA este regula de notificare a încălcării. Scopul său este de a specifica modul în care organizațiile ar trebui să răspundă la încălcări ale datelor sau la alte evenimente de securitate. Printre altele, se precizează că, în cazul unei încălcări a datelor, organizațiile trebuie să informeze persoanele fizice, mass-media sau Secretarul pentru Sănătate și Servicii Umane.

Rolul definește, de asemenea, ceea ce constituie o încălcare. Este descrisă ca „o utilizare sau dezvăluire nepermise conform regulii de confidențialitate care compromite securitatea sau confidențialitatea informațiilor de sănătate protejate”. Regula mai prevede că organizațiile au la dispoziție până la 60 de zile pentru a anunța părțile necesare. Se merge chiar mai departe prin solicitarea ca notificarea menționată să precizeze ce identificatori personali au fost expuși, persoana care a folosit datele expuse și dacă datele au fost pur și simplu vizualizate sau achiziționate. În plus, notificarea trebuie să precizeze și dacă riscul sau prejudiciul a fost atenuat și cum.

O altă parte integrantă a regulii de notificare a încălcării se referă la raportare. Încălcările mici - cele care afectează mai puțin de 500 de persoane - trebuie raportate anual prin intermediul site-ului web de sănătate și servicii umane. Încălcările mai mari - cele care afectează mai mult de 500 de pacienți - trebuie, de asemenea, raportate presei. Cu astfel de cerințe, devine rapid evident că cheia succesului eforturilor dumneavoastră de conformitate cu HIPAA este să monitorizați îndeaproape încălcările.

Lista noastră de verificare a conformității HIPAA

O.K. Acum că am acoperit bazele a ceea ce este HIPAA și care sunt principalele sale cerințe, am întocmit o listă de verificare a diferiților pași pe care trebuie să îi ia o organizație pentru a atinge sau a-și menține starea de conformitate. După cum am indicat mai devreme, se recomandă cu fermitate apelarea la asistența unui profesionist cu experiență în conformitate cu HIPAA. Nu numai că ar face procesul mult mai ușor și mai puțin stresant, dar ar trebui să fie capabili să auditeze temeinic practicile și procesele de securitate și să identifice zonele care ar putea beneficia de îmbunătățiri.

1. Finalizați o evaluare a riscurilor

Primul element din această listă scurtă de verificare, primul lucru pe care ar trebui să-l facă oricine când se pregătește pentru conformitatea cu HIPAA este o evaluare completă a riscurilor actuale și a stării de pregătire. Motivul pentru care ar trebui să faceți acest lucru mai întâi este că starea dvs. actuală va dicta ce pași suplimentari vor fi necesari pentru a obține conformitatea. O evaluare globală a riscurilor care va determina modul în care sunt gestionate datele PHI și ePHI vă va permite să descoperiți orice lacună în politicile și procedurile dvs. de securitate.

Acesta este primul loc în care un consultant extern ar face minuni. În primul rând, el va veni de obicei cu o vastă experiență în pregătirea conformității HIPAA, dar, și poate mai important, va vedea lucrurile dintr-un punct de vedere diferit. În plus, acel consultant va avea o înțelegere aprofundată a diferitelor cerințe ale HIPAA și a modului în care acestea se aplică situației dumneavoastră specifice.

Odată ce faza de evaluare a riscului este finalizată, veți rămâne cu o listă de recomandări care să vă ajute la atingerea conformității. Vă puteți gândi la acea listă ca la o listă de activități a pașilor următori. Nu putem sublinia suficient cât de important este acest pas. Va fi, mai mult decât orice, cel mai determinant factor de succes.

2. Remediați riscurile de conformitate și perfecționați procesele

Al doilea pas este mult mai simplu decât primul. Ceea ce trebuie să faceți în continuare este să luați toate recomandările de la primul pas și să le abordați. Acesta este pasul în care va trebui să vă schimbați procesele și procedurile. Acesta este probabil locul unde veți întâmpina cea mai mare rezistență din partea utilizatorilor. Gradul de rezistență va varia, desigur, în funcție de cât de aproape ai fost inițial, de câte modificări trebuie făcute și de natura exactă a acestor modificări.

Este o idee bună să abordați mai întâi problema mai mică de conformitate. De exemplu, implementarea unor măsuri de bază, cum ar fi instruirea personalului cu privire la practicile de bază de securitate cibernetică sau predarea acestora cum să folosească autentificarea cu doi factori, ar trebui să fie ușoară și vă poate ajuta să începeți destul de rapid și fără probleme.

Odată ce ați finalizat sarcinile ușoare, trebuie să setați ținte de remediere, deoarece acestea vă vor ajuta să prioritizați sarcinile rămase. De exemplu, dacă rezultatele primilor pași arată că trebuie să implementați o anumită formă de raportare a conformității, de aici veți începe să cumpărați un instrument cu raportare automată a conformității. Acesta este un alt domeniu în care un consultant extern vă poate scuti de multă durere, oferind câteva informații valoroase asupra schimbărilor pe care trebuie să le implementați pentru a obține conformitatea.

3. Managementul continuu al riscului

Ați putea fi tentat să credeți că atingerea conformității HIPAA este o afacere unică și că, odată ce o obțineți, o aveți. Din păcate, acest lucru nu poate fi mai departe de adevăr. În timp ce atingerea conformității este un efort unic, menținerea acesteia este un efort de zi cu zi. Va trebui să gestionați în mod continuu riscul și să vă asigurați că datele pacientului sunt în siguranță și că nu au fost accesate sau modificate în vreun mod neautorizat.

Concret, veți dori să efectuați scanări regulate de vulnerabilități. De asemenea, va trebui să fii atent pe jurnalele de sistem pentru a detecta orice semn de activitate suspectă înainte de a fi prea târziu. Acesta este locul în care sistemele automatizate vor fi cel mai utile. În timp ce un consultant extern a fost cel mai bun atu al dumneavoastră în primele două faze, instrumentele software sunt acum ceea ce aveți nevoie. Și vorbind despre instrumente software, avem câteva pe care am dori să le recomandăm.

Câteva instrumente pentru a ajuta la respectarea HIPAA

Diverse tipuri de instrumente vă pot ajuta cu eforturile dvs. de conformitate cu HIPAA. Două dintre ele sunt deosebit de utile. În primul rând, instrumentele de management și auditare a configurației pot asigura că configurația sistemelor dvs. îndeplinește cerințele HIPAA sau orice alt cadru de reglementare. Dar ei pot, de asemenea, să supravegheze constant configurația echipamentului dvs. și să se asigure că nu sunt efectuate modificări neautorizate, indiferent de modificarea autorizată, care nu încalcă conformitatea. Lista noastră conține câteva dintre aceste instrumente.

Un alt tip de instrument util în contextul respectării HIPAA se ocupă cu detectarea încălcării datelor. În acest scop, sistemele SIEM (Security Information and Event Management) vă vor oferi liniștea sufletească pe care o meritați și vă vor asigura că veți fi anunțat rapid dacă se întâmplă ceva suspect. Lista noastră include și câteva instrumente SIEM.

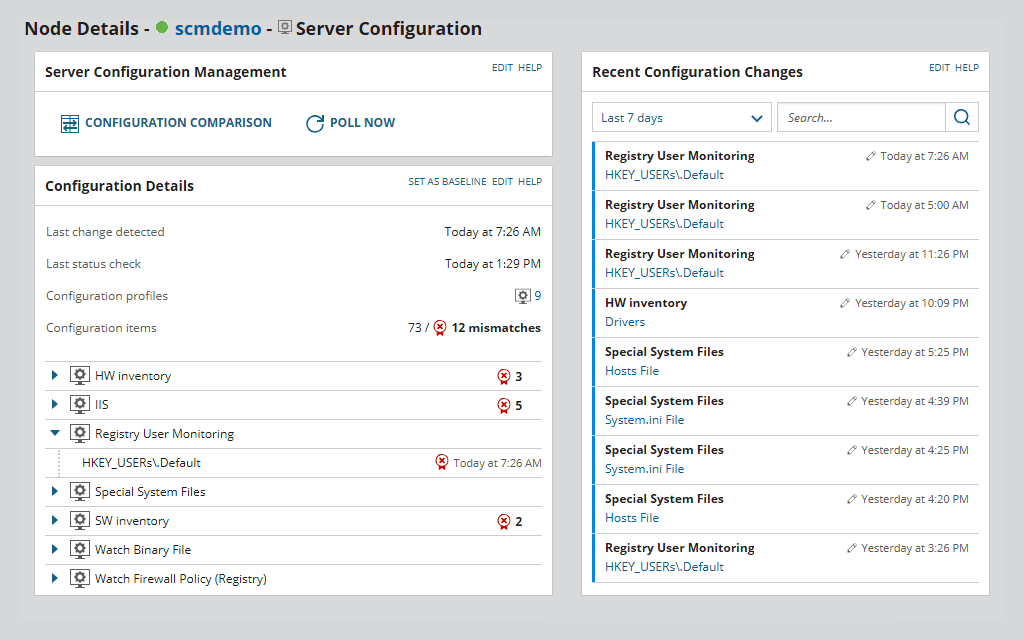

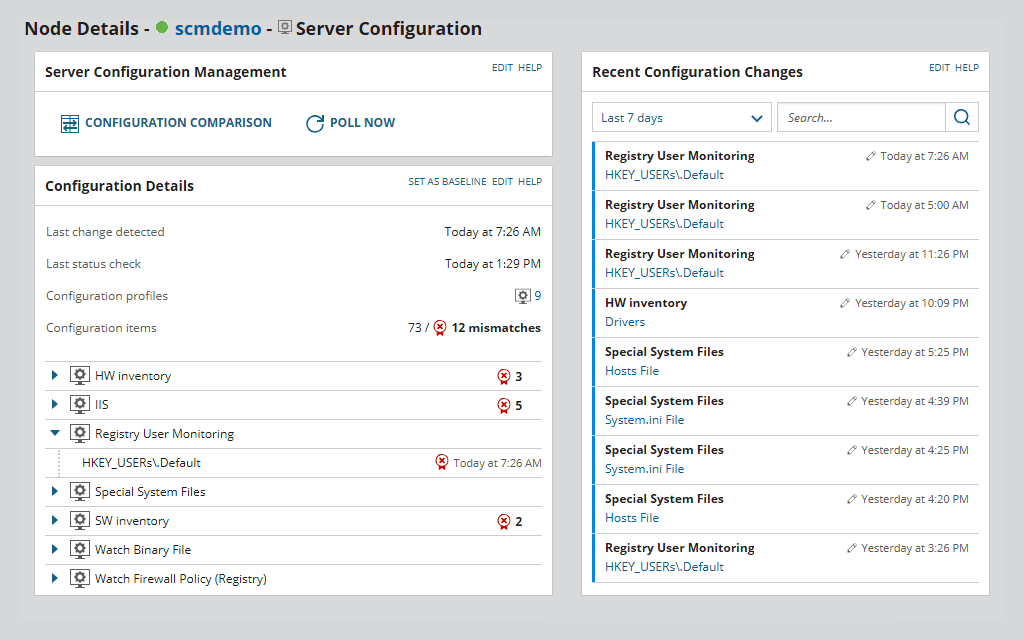

1. Monitor de configurare a serverului SolarWinds ( ÎNCERCARE GRATUITĂ)

Când vine vorba de monitorizarea și auditarea configurațiilor serverului, ceea ce aveți nevoie este SolarWinds Server Configuration Monitor sau SCM . Acesta este un produs puternic și ușor de utilizat, conceput pentru a oferi urmărirea modificărilor serverului și aplicațiilor din rețeaua dvs. Ca instrument de depanare, vă poate oferi informațiile necesare despre modificările de configurare și corelațiile acestora cu încetinirea performanței. Acest lucru vă poate ajuta să găsiți cauza principală a unor probleme de performanță cauzate de modificările de configurare.

De configurare Monitorul SolarWinds Server este un instrument bazat pe agent, cu agentul desfășurat pe fiecare ființă serverul monitorizat. Avantajul acestei arhitecturi este că agentul poate continua să colecteze date chiar și atunci când serverul este deconectat de la rețea. Datele sunt apoi trimise instrumentului de îndată ce serverul este din nou online.

În ceea ce privește caracteristicile, acest produs nu lasă nimic de dorit. Pe lângă ceea ce a fost deja menționat, acest instrument va detecta automat serverele eligibile pentru monitorizare. Vine cu profiluri de configurare gata de fabricație pentru cele mai comune servere. Instrumentul vă va permite, de asemenea, să vizualizați inventarele hardware și software și să raportați despre acestea. Puteți integra cu ușurință SCM în soluția dvs. de monitorizare a sistemului datorită platformei Orion de la SolarWinds. Acesta este un instrument excelent care poate fi folosit pentru a vă monitoriza serverul fizic și virtual la nivel local, precum și mediul dvs. bazat pe cloud.

Prețurile pentru SolarWinds Server Configuration Monitor nu sunt disponibile cu ușurință. Va trebui să solicitați o ofertă oficială de la SolarWinds. Cu toate acestea, o versiune de evaluare de 30 de zile este disponibilă pentru descărcare.

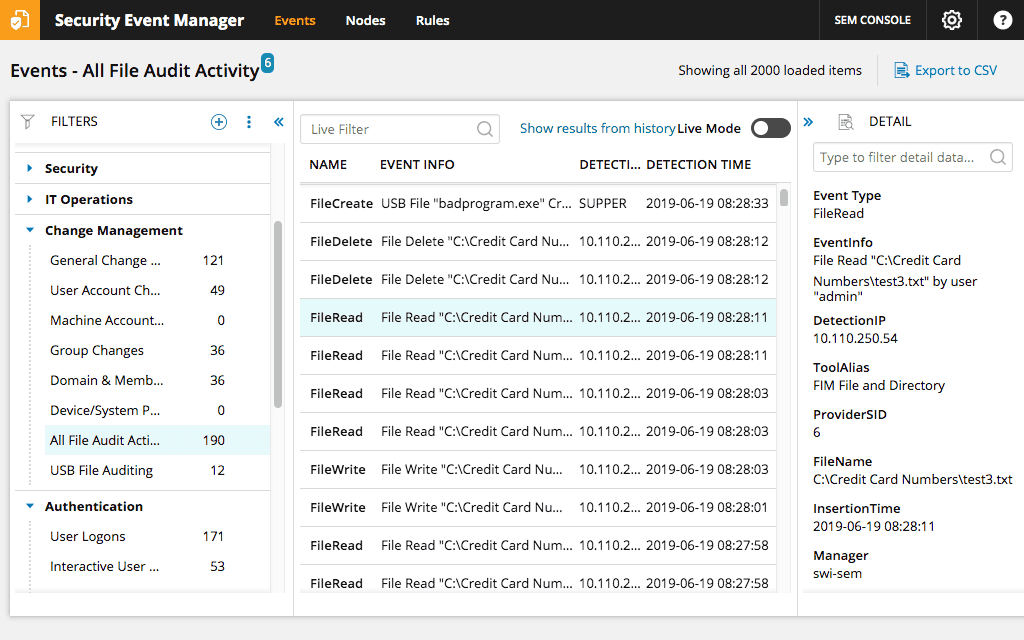

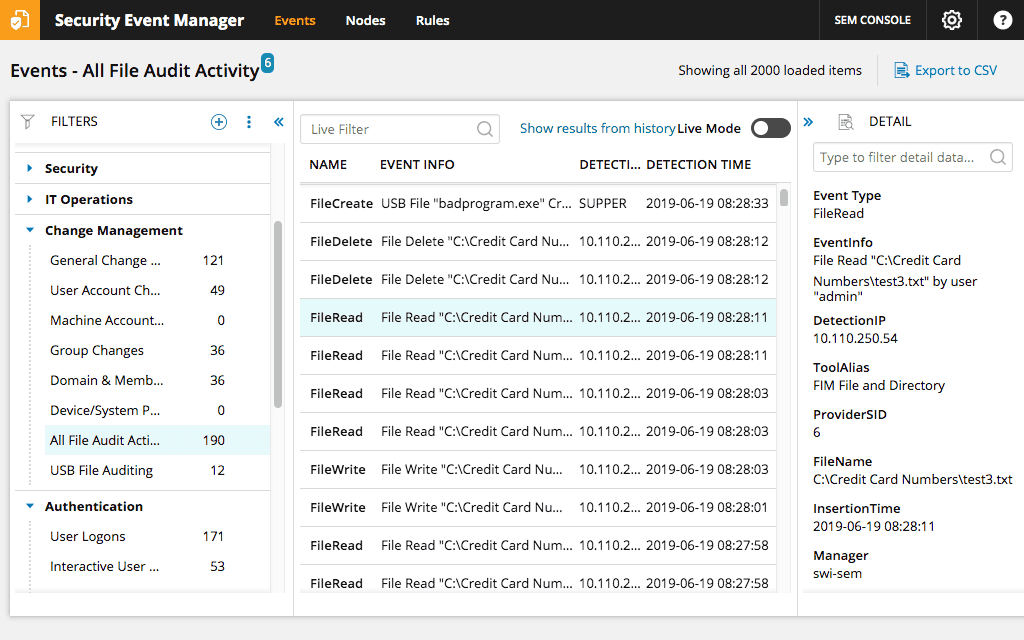

2. Manager de evenimente de securitate SolarWinds ( PROCĂ GRATUITĂ)

Când vine vorba de informații de securitate și de gestionare a evenimentelor, SolarWinds Security Event Manager – denumit anterior SolarWinds Log & Event Manager – este ceea ce aveți nevoie. Instrumentul este cel mai bine descris ca un instrument SIEM entry-level. Este, totuși, unul dintre cele mai bune sisteme entry-level de pe piață. Instrumentul are aproape tot ce vă puteți aștepta de la un sistem SIEM. Aceasta include funcții excelente de gestionare a jurnalelor și corelare, precum și un motor de raportare impresionant.

Instrumentul are, de asemenea, funcții excelente de răspuns la eveniment, care nu lasă nimic de dorit. De exemplu, sistemul detaliat de răspuns în timp real va reacționa activ la fiecare amenințare. Și, deoarece se bazează mai degrabă pe comportament decât pe semnătură, sunteți protejat împotriva amenințărilor necunoscute sau viitoare și a atacurilor zero-day.

Pe lângă setul său impresionant de caracteristici, tabloul de bord al SolarWinds Security Event Manager este probabil cel mai bun atu al său. Cu designul său simplu, nu veți avea probleme în a vă găsi drumul în jurul instrumentului și a identifica rapid anomaliile. Începând de la aproximativ 4 500 USD, instrumentul este mai mult decât accesibil. Și dacă doriți să îl încercați și să vedeți cum funcționează în mediul dvs., este disponibilă pentru descărcare o versiune de încercare complet funcțională de 30 de zile .

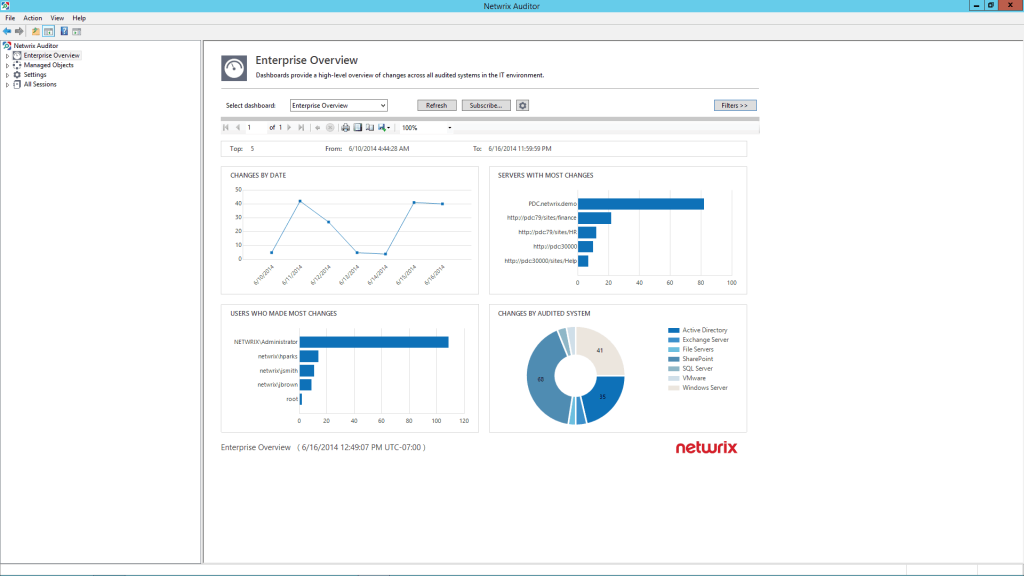

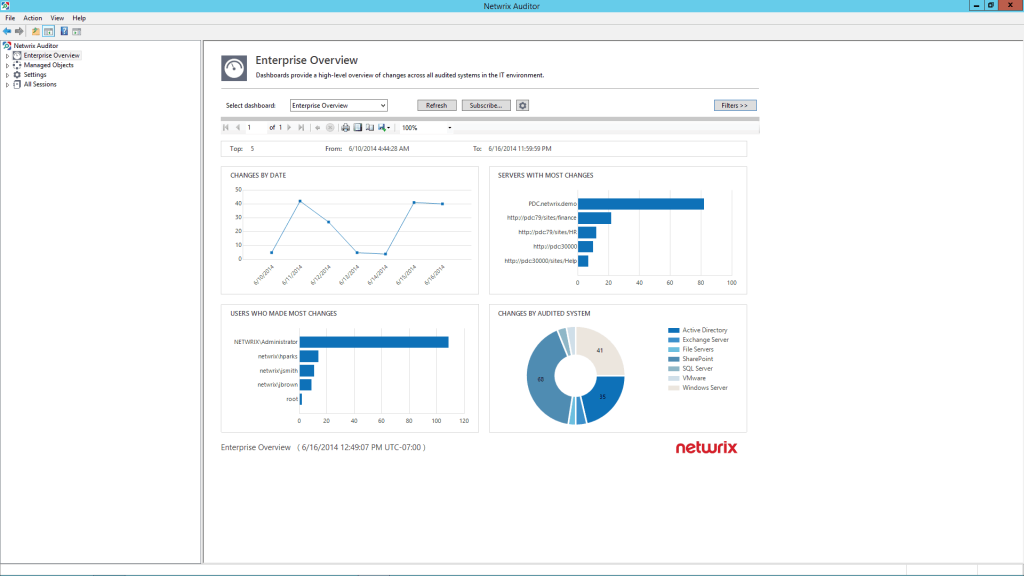

3. Netwrix Auditor pentru Windows Server

Următorul pe lista noastră este Netwrix Auditor pentru Windows Server , un instrument gratuit de raportare Windows Server care vă ține la curent cu toate modificările aduse configurației Windows Server. Poate urmări modificări precum instalarea de software și hardware, modificări ale serviciilor, setărilor de rețea și sarcinile programate. Această taxă va trimite rezumate zilnice ale activității care detaliază fiecare modificare din ultimele 24 de ore, inclusiv valorile înainte și după fiecare modificare.

Netwrix susține că Netwrix Auditor pentru Windows Server este „soluția gratuită de monitorizare Windows Server pe care o căutați”. Produsul completează soluțiile native de monitorizare a rețelei și de analiză a performanței Windows. Are mai multe avantaje față de instrumentele de audit încorporate disponibile în Windows Server. În special, îmbunătățește securitatea și oferă o recuperare, consolidare și reprezentare mai convenabilă a datelor de audit. De asemenea, veți aprecia cât de ușor puteți activa auditarea IT continuă cu mult mai puțin timp și efort și controlați modificările mai eficient.

Oricât de bun este Netwrix Auditor pentru Windows Server , este un instrument gratuit cu un set de caracteristici oarecum limitat. Dacă doriți mai multe funcționalități, poate doriți să încercați Netwrix Auditor Standard Edition. Nu este un instrument gratuit, dar vine cu un set de funcții extins. Lucrul bun este că atunci când descărcați gratuit Netwrix Auditor pentru Windows Server, acesta va include toate caracteristicile fratelui său mai mare în primele 30 de zile, permițându-vă să gustați.

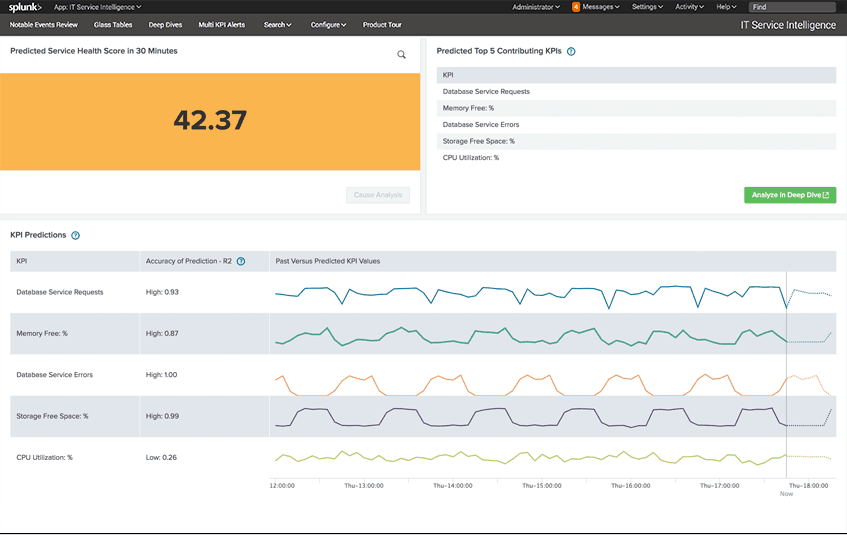

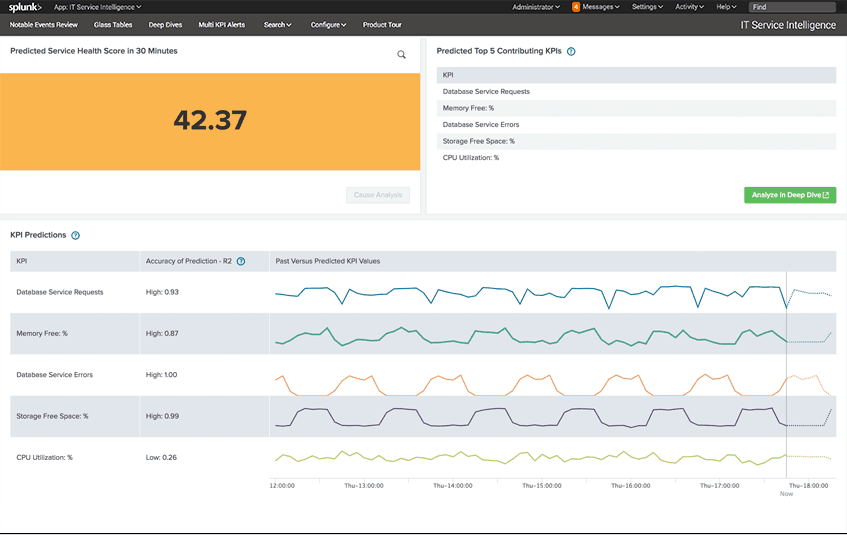

4. Splunk Enterprise Security

Splunk Enterprise Security - denumit de obicei Splunk ES - este probabil unul dintre cele mai populare instrumente SIEM. Este renumit în special pentru capacitățile sale de analiză și, atunci când vine vorba de detectarea încălcării datelor, aceasta este ceea ce contează. Splunk ES monitorizează datele sistemului dumneavoastră în timp real, căutând vulnerabilități și semne de activitate anormală și/sau rău intenționată.

Pe lângă monitorizarea excelentă, răspunsul de securitate este o altă dintre cele mai bune caracteristici ale Splunk ES. Sistemul folosește un concept numit Adaptive Response Framework (ARF) care se integrează cu echipamente de la peste 55 de furnizori de securitate. ARF efectuează răspuns automat, accelerând sarcinile manuale. Acest lucru vă va permite să câștigați rapid avantajul. Adăugați la asta o interfață de utilizator simplă și neaglomerată și aveți o soluție câștigătoare. Alte caracteristici interesante includ funcția Notables care arată alerte personalizabile de utilizator și Asset Investigator pentru semnalarea activităților rău intenționate și prevenirea problemelor ulterioare.

Deoarece Splunk ES este cu adevărat un produs la nivel de întreprindere, vă puteți aștepta să vină cu un preț de dimensiunea întreprinderii. Din păcate, informațiile despre prețuri nu sunt ușor disponibile pe site-ul Splunk, așa că va trebui să contactați departamentul de vânzări al companiei pentru a obține o ofertă. Contactarea Splunk vă va permite, de asemenea, să profitați de o perioadă de încercare gratuită, dacă doriți să încercați produsul.

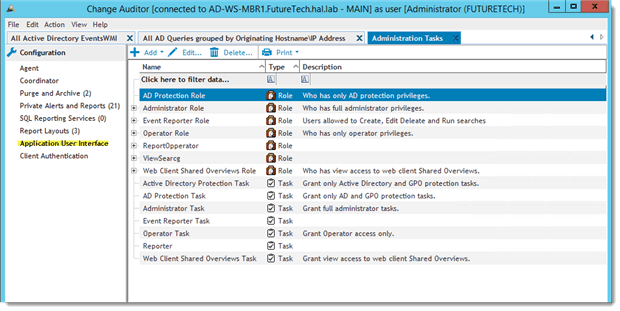

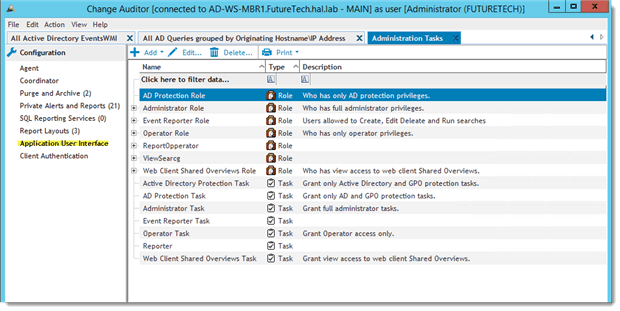

5. Quest Change Auditor

Quest Software este un producător binecunoscut de instrumente de administrare a rețelei și de securitate. Instrumentul său de monitorizare și auditare a configurației serverului se numește în mod adecvat Quest Change Auditor și oferă securitate în timp real și auditare IT a mediului dumneavoastră Microsoft Windows. Ceea ce vă oferă acest instrument este audit IT complet, în timp real, criminalistică aprofundată și monitorizare completă a securității pentru toate configurațiile cheie, modificările utilizatorilor și ale administratorului pentru Microsoft Active Directory, Azure AD, Exchange, Office 365, Exchange Online, servere de fișiere și Mai Mult. Auditorul Quest Change urmărește, de asemenea, activitatea detaliată a utilizatorilor pentru conectări, autentificări și alte servicii cheie în cadrul organizațiilor, îmbunătățind detectarea amenințărilor și monitorizarea securității. Dispune de o consolă centrală care elimină nevoia și complexitatea mai multor soluții de audit IT.

Una dintre caracteristicile extraordinare ale acestui instrument este Quest Change Auditor Threat Detection, o tehnologie proactivă de detectare a amenințărilor. Poate simplifica detectarea amenințărilor utilizatorilor prin analizarea activității anormale pentru a clasifica utilizatorii cu cel mai mare risc din organizația dvs., pentru a identifica potențialele amenințări și pentru a reduce zgomotul de la alertele fals pozitive. Instrumentul va proteja, de asemenea, împotriva modificărilor datelor critice din serverele de fișiere AD, Exchange și Windows, inclusiv grupurile privilegiate, obiectele politicii de grup și cutiile poștale sensibile. Poate genera rapoarte complete pentru cele mai bune practici de securitate și mandate de conformitate cu reglementările, inclusiv GDPR, SOX, PCI-DSS, HIPAA, FISMA, GLBA și multe altele. De asemenea, poate corela date disparate de la numeroase sisteme și dispozitive într-un motor de căutare interactiv pentru răspuns rapid la incident de securitate și analiză criminalistică.

Structura de prețuri a Quest Change Auditor este destul de complexă, deoarece fiecare platformă monitorizată trebuie achiziționată separat. În plus, este disponibilă o probă gratuită a produsului pentru fiecare platformă acceptată.

In concluzie

Deși atingerea conformității HIPAA este o provocare serioasă, nu este deloc imposibilă. De fapt, este doar o chestiune de a urma câțiva pași simpli, dar elaborați și de a vă înconjura cu oamenii potriviți și tehnologia potrivită pentru a face acest lucru cât mai ușor posibil. Rețineți că unele dintre cerințele HIPAA pot părea destul de ambigue. Acesta este motivul pentru care vă putem recomanda doar să obțineți ajutor sub forma unui consultant expert și instrumente software dedicate. Acest lucru ar trebui să contribuie la ca tranziția să fie cât se poate de lină.