Nmap este un utilitar binecunoscut care este inclus cu multe distribuții Linux și care este disponibil și pentru Windows și alte câteva platforme. În esență, un instrument de scanare și cartografiere, Nmap poate face multe pentru tine.

Astăzi, ne uităm la utilizarea Nmap pentru scanarea portului, care, de altfel, este utilizarea principală a instrumentului . Scanarea porturilor este o sarcină esențială a managementului rețelei, deoarece asigură că nicio ușă din spate nu este lăsată neadresată. Este una dintre cele mai de bază forme de securizare a rețelei.

Înainte de a intra în partea de instrucțiuni a acestei postări, ne vom îndepărta puțin și vom prezenta mai întâi Nmap și vărul său GUI Zenmap. Vă vom explica apoi ce porturi sunt și cum trebuie să aveți grijă să nu lăsați deschise porturile neutilizate pe dispozitivele dvs. Apoi, vom ajunge la esența acestei postări și vă vom arăta cum să utilizați Nmap pentru scanarea portului. Și, deoarece există destul de multe alte instrumente care pot fi alternative viabile la Nmap pentru scanarea portului - unele dintre ele instrumente mult mai bune sau mai ușor de utilizat - vom analiza în sfârșit unele dintre cele mai bune alternative Nmap pentru scanarea portului.

Despre Nmap

Nmap înseamnă Network Mapper. Este un instrument de scanare care poate fi folosit pentru a descoperi gazde și servicii, construind astfel o „hartă” a rețelei, de unde și numele. Instrumentul funcționează prin trimiterea de pachete special concepute către gazdele țintă - oarecum ca ping, dar nu folosind neapărat ICMP - și prin analizarea răspunsurilor pe care le primește.

Utilizarea principală a Nmap este să analizeze ce servicii sunt disponibile pe un computer. Poate fi folosit și ca scaner de adrese IP. Acest instrument poate descoperi gazde și serviciile acestora și, de asemenea, poate detecta sistemul lor de operare și multe altele. Folosind scripting, instrumentul poate fi folosit chiar și pentru detectarea avansată a serviciilor, detectarea vulnerabilităților și multe altele. În general, acesta este un instrument versatil care poate fi folosit în multe situații.

Nmap, care este un instrument de linie de comandă gratuit și open-source, a început ca un utilitar numai pentru Linux, dar de atunci a fost portat pe multe alte sisteme de operare, inclusiv Windows, Solaris, HP-UX, majoritatea variantelor BSD, inclusiv OS X, AmigaOS, și IRIX.

Vărul arătos al lui Nmap: Zenmap

Dacă preferați să lucrați cu interfețe grafice cu utilizatorul, Zenmap este o interfață interfață cu sursă deschisă pentru Nmap. Interfața sa de utilizator poate să nu fie cea mai sofisticată, dar își face treaba bine. Instrumentul este de la aceiași dezvoltatori ca Nmap, așa că vă puteți aștepta ca integrarea să fie bună. Îl puteți folosi pentru a scana toate porturile de pe toate computerele conectate la rețeaua dvs. Apoi va efectua teste ulterioare pe porturile deschise pe care le-a descoperit. Puteți, de asemenea, să efectuați o scanare completă, să scanați toate porturile TCP sau să scanați toate porturile UDP. Există, de asemenea, o scanare intensă care utilizează o metodologie ascunsă în care testele nu vor fi înregistrate de dispozitivele testate ca o conexiune. Acestea pot dura însă mult timp. Așteptați-vă să dureze peste 90 de minute pentru un dispozitiv.

Ce este oricum un port?

Într-o propoziție, porturile sunt gateway-urile de rețea către echipamente. Să explicăm. Calculatoarele pot face multe lucruri diferite simultan. Și multe dintre aceste lucruri pot necesita acces la rețea. Dar, de obicei, computerele au o singură interfață fizică de rețea. Porturile au fost inventate pentru a permite diferitelor procese să împartă o interfață de rețea comună.

De exemplu, se gândește la un server care rulează atât un server web, cât și un server FTP, o combinație foarte comună. Când vine o solicitare, de unde știe sistemul de operare dacă ar trebui să o trimită către servere web sau FTP? Folosind porturi. O solicitare pentru serverul web va folosi portul 80, în timp ce o solicitare pentru serverul FTP va folosi portul 22.

Porturile nu sunt un lucru fizic, sunt doar numere de la 0 la 65535 care sunt adăugate la antetul pachetelor de date transmise într-o rețea. Și nici nu sunt întâmplătoare. Ei bine, de fapt sunt uneori. Mai multe despre el mai târziu.

Singurul lucru care este important pentru ca toate acestea să funcționeze este ca toată lumea să fie de acord asupra portului să folosească pentru ce. De exemplu, serverul web menționat mai devreme se așteaptă ca cererile să utilizeze portul 80. Browserul dvs. web trebuie apoi să folosească portul 80 pentru a trimite cererea către serverul web.

Porturi cunoscute

Necesitatea de a conveni asupra portului a fost rezolvată devreme prin standardizarea porturilor. Internet Assigned Numbers Authority (IANA, aceeași organizație care atribuie și adrese IP) este responsabilă pentru menținerea atribuirilor oficiale ale numerelor de port pentru utilizări specifice.

Sub controlul IANA, primele 1024 de porturi au fost alocate oficial diferitelor servicii. De fapt, acest lucru nu este complet adevărat. Unele atribuiri de porturi nu sunt sancționate oficial de IANA. Erau disponibili și unele organizații au început să le folosească în scopul lor – de multe ori înainte ca IANA să înceapă să-și controleze misiunea – și, prin utilizare, utilizarea lor a rămas blocată.

Astăzi, mulți dintre noi sunt familiarizați cu câteva dintre aceste porturi. Există portul 80 pentru web și 21 pentru FTP, așa cum am menționat mai devreme. De asemenea, suntem familiarizați cu portul 22 pentru SSH sau 53 pentru DNS. Nu toate primele 1024 de porturi au fost alocate și unele sunt încă disponibile, dar numărul lor se micșorează.

Alte porturi

Porturile binecunoscute reprezintă primele 1024, deci cum rămâne cu celelalte 64512? Ei bine, porturile de la 1024 la 49151 sunt ceea ce numim porturi înregistrate. Acestea sunt, de asemenea, controlate și atribuite de IANA. Orice organizație le poate solicita pentru scopul lor specific. Astfel, de exemplu, portul 1433 a devenit portul pentru serverul Microsoft SQL sau portul 47001 a devenit portul pentru Serviciul de management de la distanță Windows. Dar Internetul fiind ceea ce este, mai multe porturi din acea gamă sunt folosite în scopuri specifice fără a fi înregistrate la IANA.

În ceea ce privește porturile care variază de la 49152 la 65535, acestea sunt denumite porturi efemere. Ele sunt folosite temporar de aplicații pentru a diferenția fluxurile. Gândiți-vă la un server web. Mai mulți clienți se pot conecta la acesta în același timp. Dacă toți au folosit portul 80, ar putea fi greu pentru server să se asigure că trimite răspunsuri către solicitantul potrivit. Deci, conexiunea inițială se face pe portul 80, după care serverul și clientul „se pun de acord” asupra unui număr de port efemer care va fi folosit pentru restul schimbului lor.

Un sfat: Păstrați porturile neutilizate închise

Pe un computer, starea porturilor poate fi deschisă, închisă sau ascunsă. Un port deschis înseamnă că computerul „ascultă” activ cererile de conectare pe acel port. Este un port activ. Un port închis, după cum sugerează și numele, nu va accepta conexiuni de intrare. În schimb, va răspunde oricărei solicitări ca portul să fie închis. Porturile ascunse sunt oarecum diferite. un dispozitiv care încearcă să se conecteze la acele porturi nici măcar nu va primi un răspuns.

Orice port care este deschis este o ușă deschisă către computer. Și utilizatorii rău intenționați vor încerca cu siguranță să exploateze aceste uși deschise pentru a obține acces la computer. De exemplu, să presupunem că aveți portul FTP 21 deschis, deși nu utilizați cu adevărat FTP. Un hacker ar putea apoi folosi acel port deschis pentru a exploata o vulnerabilitate a software-ului FTP care rulează pe computer pentru a injecta software rău intenționat.

Și dacă nici măcar nu utilizați FTP, sunt șanse să nu fi actualizat serverul FTP și ar putea foarte bine să conțină vulnerabilități exploatabile. Acesta este motivul pentru care este atât de important să ne asigurăm că porturile neutilizate sunt fie închise, fie ascunse.

Protejați și porturile pe care le utilizați

În ceea ce privește postarea pe care o utilizați de fapt, acestea sunt încă uși deschise și ar putea fi folosite pentru activități rău intenționate. Acesta este motivul pentru care trebuie să protejați porturile deschise. Se poate face în mai multe moduri, dintre care cel mai de bază este păstrarea la zi a sistemului de operare și a altor programe software. Majoritatea editorilor de software lansează patch-uri frecvente pentru a aborda vulnerabilitățile descoperite. Un alt mod în care vă puteți proteja este prin utilizarea paravanelor de protecție și a sistemelor de detectare și/sau prevenire a intruziunilor.

Utilizarea Nmap pentru scanarea portului

Utilizarea Nmap pentru scanarea portului este foarte ușoară. Dacă te așteptai la un tutorial detaliat, ai o surpriză plăcută. Doar că nu este necesar. Scanarea portului este funcția principală a Nmap și, simplu spus, scanarea pentru porturi este doar o chestiune de tastare a comenzii urmată de adresa IP sau numele de gazdă al dispozitivului pe care doriți să îl scanați.

# nmap scanme.nmap.org Se pornește raportul de scanare nmap ( https://nmap.org ) nmap pentru scanme.nmap.org (64.13.134.52) Nu este afișat: 994 de porturi PORT STATE SERVICE 22/tcp deschis ssh 25/tcp închis smtp 53/tcp domeniul deschis 70/tcp închis gopher 80/tcp deschis http 113/tcp închis auth nmap finalizat: 1 adresă IP (1 gazdă sus) scanată în 4,99 secunde

Destul de simplu, nu? Poate că ai nevoie de ceva un pic mai elaborat, totuși. Să mai rulăm comanda, dar, de data aceasta, vom adăuga câteva opțiuni. -p0- specifică scanarea fiecărui port TCP posibil, -v specifică să fie cuprinzător în privința acestuia, -A permite teste agresive, cum ar fi detectarea de la distanță a sistemului de operare, detectarea serviciului/versiunii și Nmap Scripting Engine (NSE) și -T4 activează o politică de sincronizare mai agresivă pentru a accelera scanarea. Iată rezultatul.

# nmap -p0- -v -A -T4 scanme.nmap.org Pornirea nmap ( https://nmap.org ) Scanare Ping finalizată la 00:03, 0,01 secunde trecute (1 gazde în total) Scanare scanme.nmap.org ( 64.13.134.52) [65536 porturi] Port deschis descoperit 22/tcp pe 64.13.134.52 Port deschis descoperit 53/tcp pe 64.13.134.52 Port deschis descoperit 80/tcp pe 64.13.134.52 Scanare Stealth Timp:N. ETC: 00:11 (0:07:33 rămas) Scanare SYN Stealth finalizată la 00:10, au trecut 463,55 secunde (65536 porturi totale) Scanare serviciu finalizată la 00:10, au trecut 6,03 secunde (3 servicii pe 1 gazdă) Inițierea sistemului de operare detectarea (încercați #1) împotriva scanme.nmap.org (64.13.134.52) Inițierea Traceroute la 00:10 64.13.134.52: ghicirea distanței hop la 9 MOTOR DE SCRIPT finalizat la 00:10, au trecut 4.04s Host scanme (nmap. 64.13.134.52) pare să fie sus... bine. Raport de scanare Nmap pentru scanme.nmap.org (64.13.134.52) Nu este afișat: 65530 porturi filtrate PORT STATE VERSIUNEA SERVICIULUI 22/tcp open ssh OpenSSH 4.3 (protocol 2.0) 25/tcp închis smtp 53/tcp domeniul deschis ISC BIND 9.3.4 70/tcp închis gopher 2 http ( 80.2 Apache httpcdp deschis Fedora)) |_HTML title: Continuați și ScanMe! 113/tcp autentificare închisă Tip dispozitiv: scop general Rulează: Linux 2.6.X Detalii OS: Linux 2.6.20-1 (Fedora Core 5) Timp de funcționare estimat: 2.457 zile (de la joi, 18 septembrie 13:13:24 2008) TCP Sequence Prediction : Dificultate=204 (Mult noroc!) Generarea secvenței IP ID: Toate zerourile TRACEROUTE (folosind portul 80/tcp) HOP RTT ADDRESS [Primele opt hop-uri tăiate pentru concizie] 9 10.36 metro0.sv.svcolo.com (208.185.168.168.1073) 10.29 scanme.nmap.org (64.13.134.52) Nmap realizat: 1 adresă IP (1 gazdă în sus) scanată în 477,23 secunde Pachete brute trimise: 131432 (5,783MB) | Rcvd: 359 (14.964KB) 0) 25/tcp închis smtp 53/tcp domeniul deschis ISC BIND 9.3.4 70/tcp închis gopher 80/tcp deschis http Apache httpd 2.2.2 ((Fedora)) |_HTML title: Goahead and ScanMe! 113/tcp autentificare închisă Tip dispozitiv: scop general Rulează: Linux 2.6.X Detalii OS: Linux 2.6.20-1 (Fedora Core 5) Timp de funcționare estimat: 2.457 zile (de la joi, 18 septembrie 13:13:24 2008) TCP Sequence Prediction : Dificultate=204 (Mult noroc!) Generarea secvenței IP ID: Toate zerourile TRACEROUTE (folosind portul 80/tcp) HOP RTT ADDRESS [Primele opt hop-uri tăiate pentru concizie] 9 10.36 metro0.sv.svcolo.com (208.185.168.168.1073) 10.29 scanme.nmap.org (64.13.134.52) Nmap realizat: 1 adresă IP (1 gazdă în sus) scanată în 477,23 secunde Pachete brute trimise: 131432 (5,783MB) | Rcvd: 359 (14.964KB) 0) 25/tcp închis smtp 53/tcp domeniul deschis ISC BIND 9.3.4 70/tcp închis gopher 80/tcp deschis http Apache httpd 2.2.2 ((Fedora)) |_HTML title: Goahead and ScanMe! 113/tcp autentificare închisă Tip dispozitiv: scop general Rulează: Linux 2.6.X Detalii OS: Linux 2.6.20-1 (Fedora Core 5) Timp de funcționare estimat: 2.457 zile (de la joi, 18 septembrie 13:13:24 2008) TCP Sequence Prediction : Dificultate=204 (Mult noroc!) Generarea secvenței IP ID: Toate zerourile TRACEROUTE (folosind portul 80/tcp) HOP RTT ADDRESS [Primele opt hop-uri tăiate pentru concizie] 9 10.36 metro0.sv.svcolo.com (208.185.168.168.1073) 10.29 scanme.nmap.org (64.13.134.52) Nmap realizat: 1 adresă IP (1 gazdă în sus) scanată în 477,23 secunde Pachete brute trimise: 131432 (5,783MB) | Rcvd: 359 (14.964KB) scop general Rulare: Linux 2.6.X Detalii OS: Linux 2.6.20-1 (Fedora Core 5) Timp de funcționare estimat: 2.457 zile (de la joi, 18 septembrie 13:13:24 2008) Predicție secvență TCP: Dificultate=204 (succes! ) ID-ul IP Generarea secvenței: Toate zerourile TRACEROUTE (folosind portul 80/tcp) HOP RTT ADDRESS [Primele opt hopuri tăiate pentru concizie] 9 10.36 metro0.sv.svcolo.com (208.185.168.173) 10 10.4nma.p3 scanme6.4n.29.org. .134.52) Nmap finalizat: 1 adresă IP (1 gazdă în sus) scanată în 477,23 secunde Pachete brute trimise: 131432 (5,783MB) | Rcvd: 359 (14.964KB) scop general Rulare: Linux 2.6.X Detalii OS: Linux 2.6.20-1 (Fedora Core 5) Timp de funcționare estimat: 2.457 zile (de la joi, 18 septembrie 13:13:24 2008) Predicție secvență TCP: Dificultate=204 (succes! ) ID-ul IP Generarea secvenței: Toate zerourile TRACEROUTE (folosind portul 80/tcp) HOP RTT ADDRESS [Primele opt hopuri tăiate pentru concizie] 9 10.36 metro0.sv.svcolo.com (208.185.168.173) 10 10.4nma.p3 scanme6.4n.29.org. .134.52) Nmap finalizat: 1 adresă IP (1 gazdă în sus) scanată în 477,23 secunde Pachete brute trimise: 131432 (5,783MB) | Rcvd: 359 (14.964KB) 168.173) 10 10.29 scanme.nmap.org (64.13.134.52) Nmap realizat: 1 adresă IP (1 gazdă în sus) scanată în 477,23 secunde Pachete brute trimise: 131432 (5,783MB) | Rcvd: 359 (14.964KB) 168.173) 10 10.29 scanme.nmap.org (64.13.134.52) Nmap realizat: 1 adresă IP (1 gazdă în sus) scanată în 477,23 secunde Pachete brute trimise: 131432 (5,783MB) | Rcvd: 359 (14.964KB)

Câteva alternative Nmap pentru scanarea portului

La fel de bun - și la fel de simplu - precum este Nmap ca instrument de scanare a porturilor. Poate că veți dori să luați în considerare alte opțiuni. Există o mulțime de produse care pot scana porturi. Să trecem în revistă câteva dintre cele mai bune instrumente pe care le-am putea găsi. Multe sunt gratuite sau oferă o perioadă de încercare gratuită, așa că nu ezitați să încercați oricare dintre ele și să vedeți cum se potrivește nevoilor dvs.

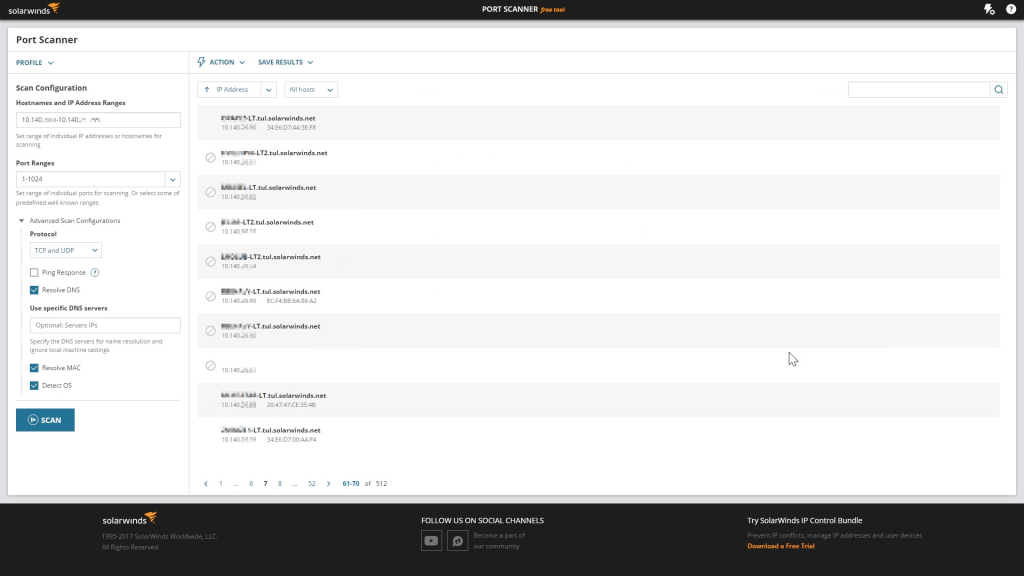

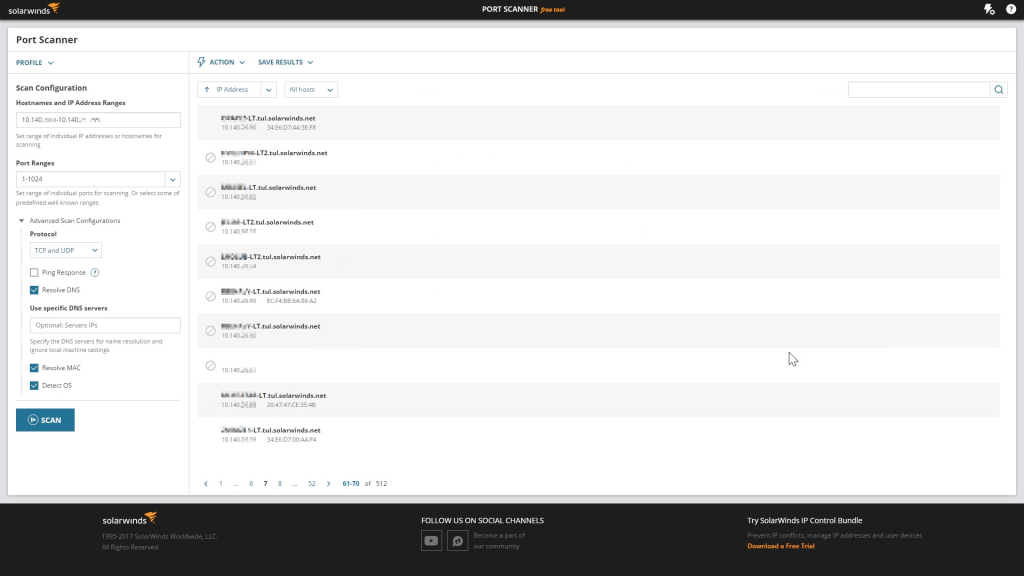

1. SolarWinds Free Port Scanner (DESCĂRCARE GRATUITĂ)

SolarWinds este unul dintre principalii jucători în domeniul instrumentelor de rețea. Este, de asemenea, binecunoscut pentru publicarea unor instrumente gratuite foarte utile. SolarWinds Free Port Scanner este unul dintre ele. Software-ul este disponibil numai pentru Windows și va rula printr-o GUI sau ca instrument de linie de comandă.

În mod implicit, Scannerul de porturi gratuite SolarWinds va scana rețeaua pentru a detecta toată adresa IP. Apoi selectați să scanați pe toate dispozitivele sau să modificați setarea intervalului de a scana un subset al dispozitivelor dvs. De asemenea, puteți specifica porturile de testat. În mod implicit, va testa doar porturi bine-cunoscute, dar puteți înlocui acest lucru, specificați propriul interval sau lista de numere de porturi. Setările mai avansate vă vor permite să scanați numai porturile TCP sau UDP, să efectuați o verificare ping, o rezoluție DNS sau un test de identificare a sistemului de operare.

Ca rezultat, software-ul va returna o listă cu starea tuturor dispozitivelor testate. Vă puteți imagina că aceasta ar putea fi o listă lungă. Din fericire, sistemul vă va permite să aplicați filtre și, de exemplu, să enumerați numai dispozitivele cu porturi deschise. Făcând clic pe un dispozitiv, se dezvăluie panoul cu detaliile portului. Din nou, va lista toate porturile din intervalul de scanare și din nou, puteți aplica un filtru și puteți afișa numai porturile care sunt deschise.

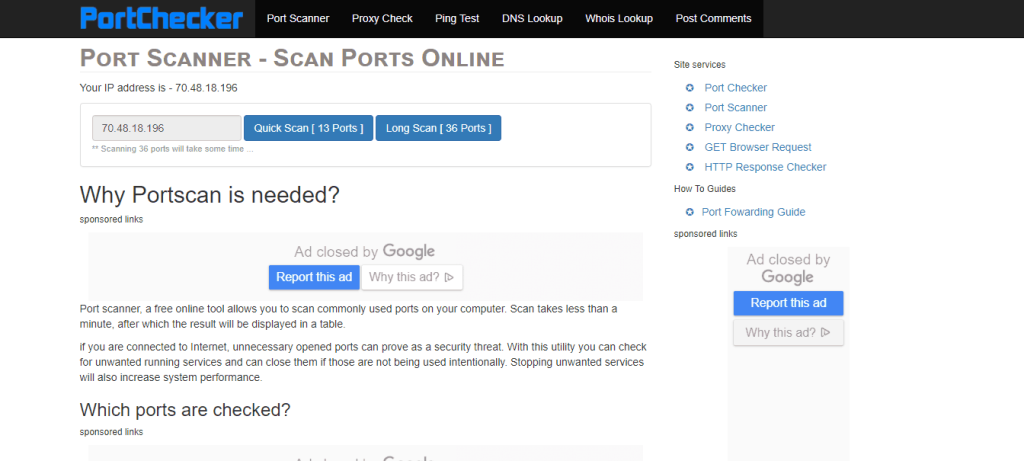

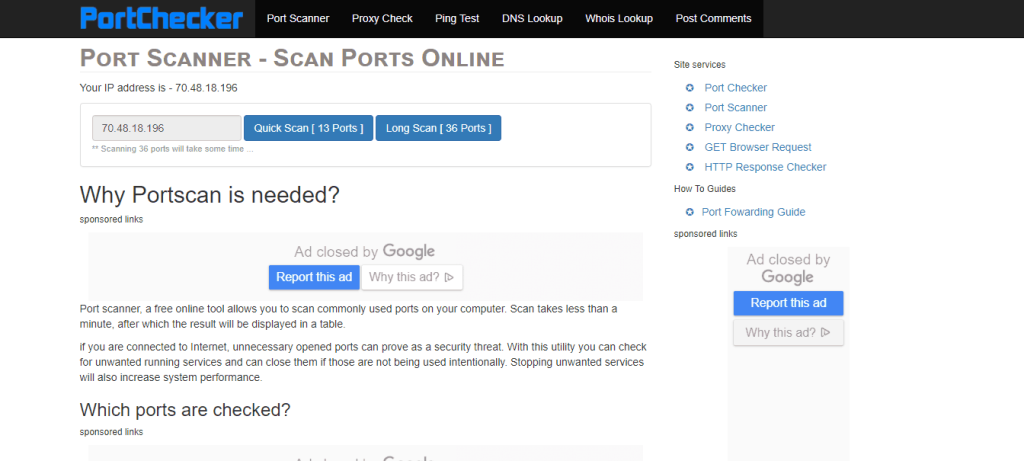

2. PortChecker Port Scanner

PortChecker Port Scanner este un scanner bazat pe web. Este un instrument grozav, deși nu toate porturile sunt verificate. Serviciul va testa 36 dintre cele mai importante și vulnerabile porturi binecunoscute pentru accesibilitatea de pe internet. De asemenea, va testa dacă un serviciu rulează pe fiecare port deschis. Există, de asemenea, o opțiune de a rula o scanare mai scurtă care va testa doar 13 porturi.

Porturile testate includ date și control FTP, TFTP, SFTP, SNMP, DHCP, DNS, HTTPS, HTTP, SMTP, POP3, POP3 SSL, IMAP SSL, SSH și Telnet, pentru a le numi doar pe cele principale. Rezultatele scanării sunt afișate ca un tabel pe pagina web. Dacă aveți nevoie de un test rapid și murdar al celor mai comune porturi, scanerul de porturi PortChecker gratuit ar putea fi instrumentul potrivit pentru dvs.

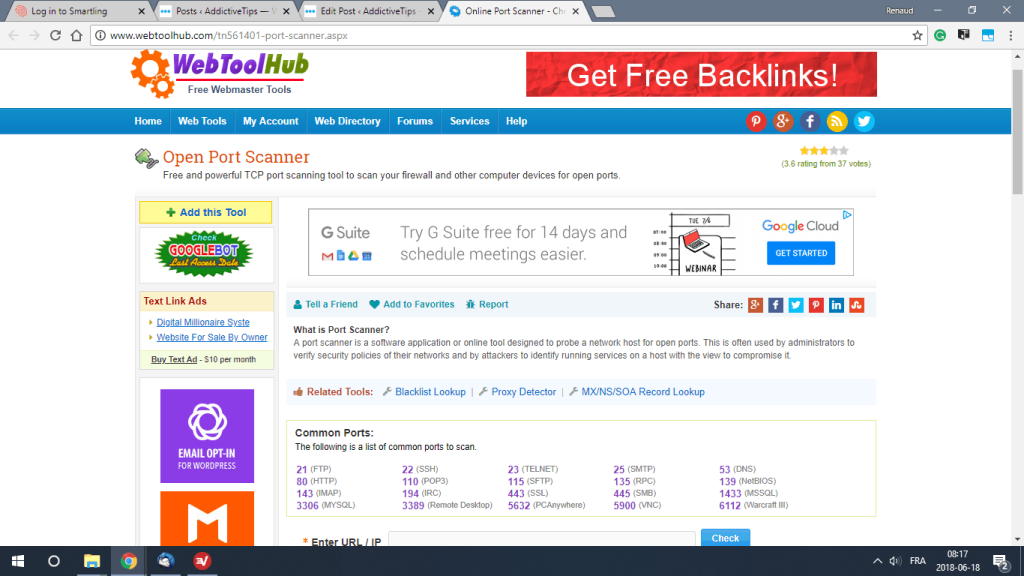

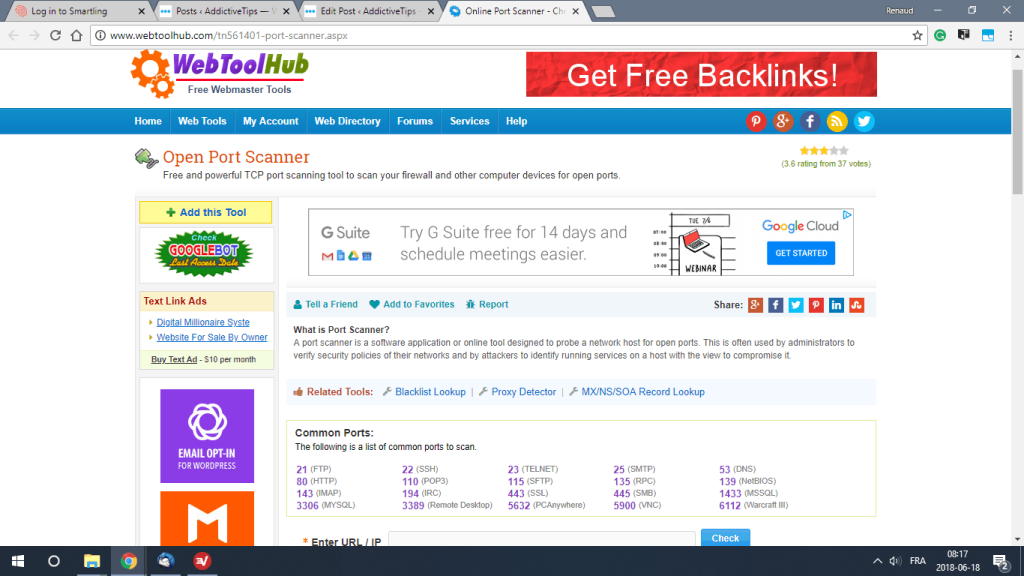

3. WebToolHub Open Port Scanner

Deschideți Port Scanner din WebToolHub este un alt port de verificator online gratuit. Sistemul necesită să introduceți o adresă IP și o listă de porturi de verificat. Puteți introduce doar 10 numere de porturi odată, așa că va trebui să îl rulați de mai multe ori pentru a testa mai multe. Totuși, nu trebuie să introduceți numere de porturi individuale. Sistemul va suporta o gamă – cum ar fi 21-29 – atâta timp cât nu este mai mare de 10. Pare a fi un instrument mai bun pentru o verificare rapidă a anumitor porturi decât un instrument complet de evaluare a vulnerabilității.

Odată finalizată scanarea, ceea ce este destul de rapid, rezultatele sunt afișate într-un format de tabel cu starea fiecărui port, precum și serviciul înregistrat cu acel port. Tabelul cu rezultate poate fi exportat într-un fișier CSV. Și în timp ce vă aflați pe site-ul WebToolHub, poate doriți să aruncați o privire la unele dintre celelalte instrumente gratuite, cum ar fi un verificator de locație IP, un verificator de backlink, o facilitate de căutare WHOIS și un test Ping.

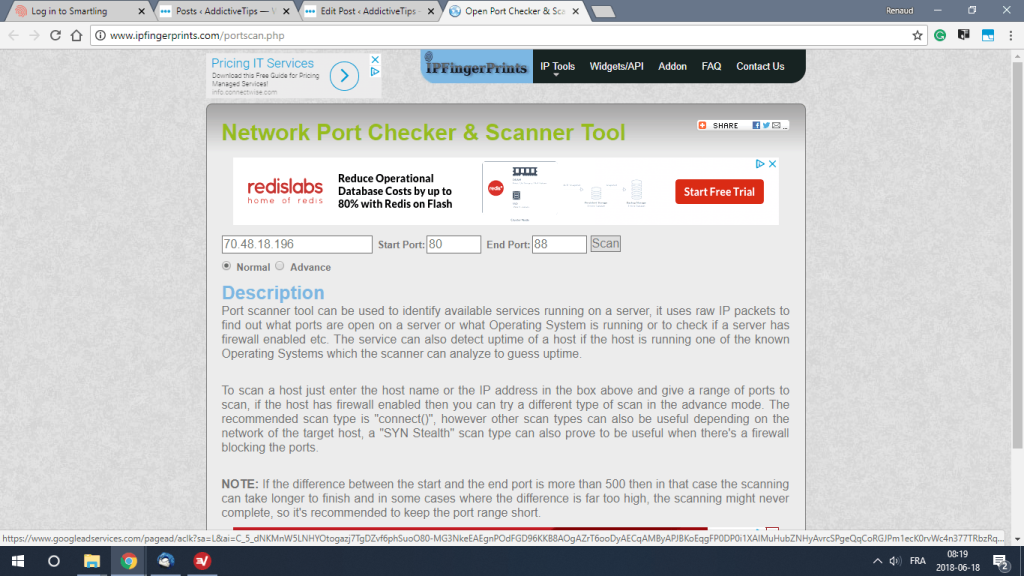

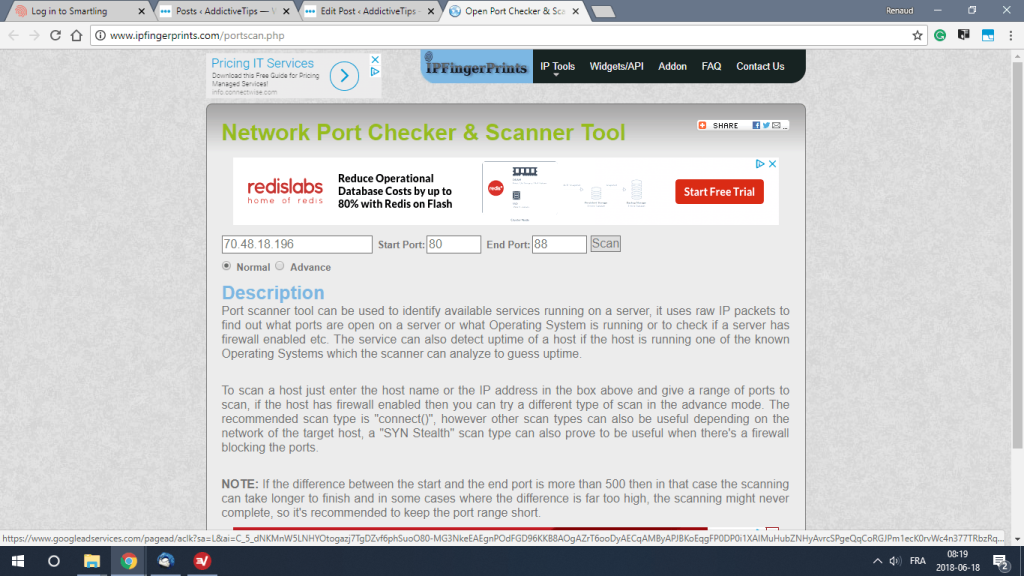

4. IP Fingerprints Network Port Checker

IP Fingerprints este un alt site web unde veți găsi un anumit număr de instrumente gratuite și utile, printre acestea se numără Network Port Checker . Pentru a-l folosi, introduceți pur și simplu o adresă IP și o serie de porturi de verificat. Deși numărul de porturi scanate nu este limitat, sunteți avertizat că scanarea unui număr mai mare de 500 poate dura ceva timp și că un interval mare va începe o scanare care s-ar putea să nu se termine niciodată.

Acest instrument pretinde că poate funcționa în jurul firewall-urilor. Se realizează prin utilizarea cererilor SYN. Astfel, o conexiune reală nu este deschisă niciodată și multe firewall-uri vor lăsa cererea SYN să treacă. Dacă trece sau nu prin firewall, nu este total relevant. Acesta este încă un test foarte bun, indiferent de ce, deoarece este o metodă comună folosită de hackeri.

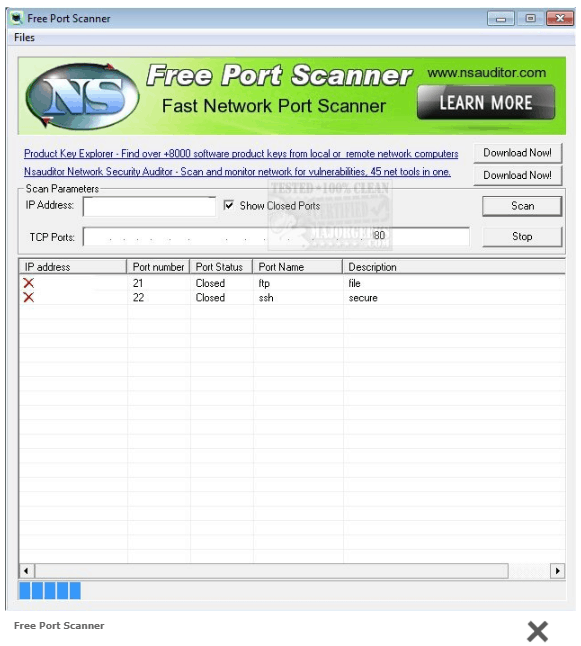

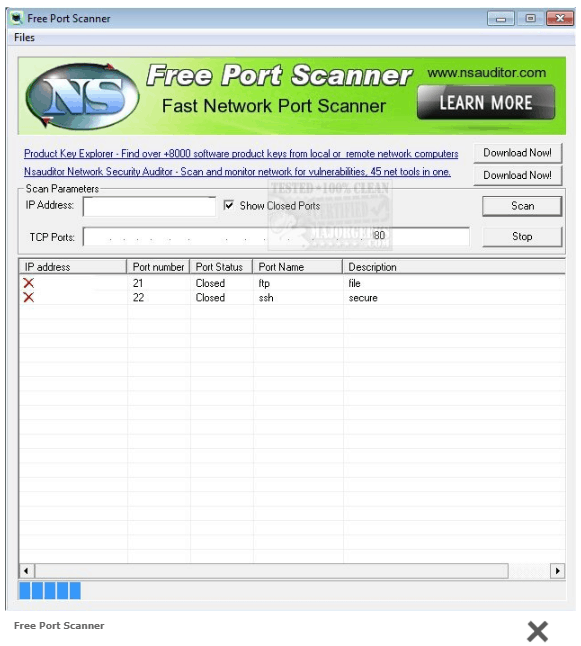

5. Free Port Scanner

Port Scanner Free este un program gratuit pentru Windows , care poate fi descărcat de pe Geeks majore site - ul web. Puteți utiliza acest instrument pentru a scana intervale de porturi. Numărul de porturi scanate nu este limitat, așa că puteți decide să scanați toate porturile dacă aveți timp să ucideți.

În mod implicit, instrumentul va dori să scaneze propria adresă IP pentru porturi deschise din propria listă implicită de porturi. După cum v-ați aștepta, durata scanării este proporțională cu numărul de porturi scanate. Și este mai lent când se testează porturi pe un alt dispozitiv. De exemplu, testarea pentru toate porturile de pe router ar putea foarte bine să dureze toată ziua. Rezultatele pot afișa porturi deschise sau închise sau ambele. Instrumentul nu are documentație și nu este clar ce metodă de testare este folosită. De asemenea, se pare că testează doar porturile TCP, nu UDP.

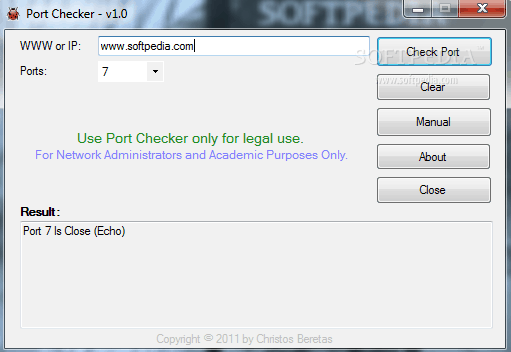

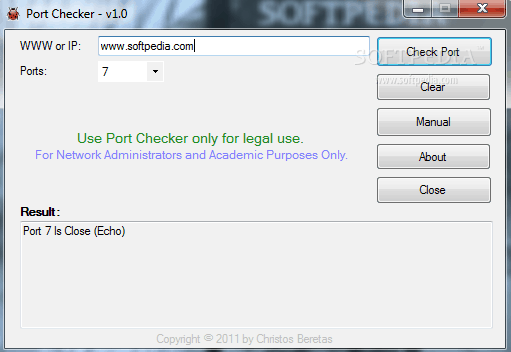

6. Port Checker

Port Checker nu trebuie confundat cu PortChecker Port Scanner analizat mai sus. Este un instrument Windows care este cel mai bine descărcat de pe Softpedia . Software-ul nu are program de instalare. pur și simplu descărcați fișierul zip, extrageți fișierul executabil și rulați-l. Executabilul este mic și nu necesită instalare înseamnă că îl puteți rula de pe un stick USB.

Interfața de utilizator a instrumentului este simplă și destul de ușor de utilizat. Pur și simplu introduceți o adresă IP și selectați un număr de port dintr-o listă derulantă. Cele două limitări principale ale acestui instrument sunt că nu puteți scana niciun port, doar cele din listă și că va scana doar un port pe rulare. În ciuda limitărilor sale, Port Checker este un instrument excelent atunci când trebuie doar să verificați dacă un anumit port este deschis sau nu.