Siempre es un fastidio perder algo, tanto financieramente como por el estrés emocional que sufre una persona. Y si se trata de algo tan valioso como una laptop, que contiene tus datos personales, el daño se acentúa aún más. Hoy en día, las laptops vienen con ranuras para candados Kensington, pero no se encuentran candados Kensington en todas partes. Entonces, ¿cuál es la solución?

Prey es una aplicación ligera que te ayudará a encontrar una laptop extraviada en caso de robo. Es de código abierto, multiplataforma y totalmente gratuita.

La idea detrás de Prey es bastante sencilla. El software se ejecuta silenciosamente en segundo plano, se reactiva a intervalos regulares y comprueba una URL específica para determinar si debería activar el estado de ausencia, recopilar rastros y enviar un informe. Al comprobar la URL, el software busca una respuesta 200 en la página. Si la respuesta está presente, el software vuelve a suspenderse.

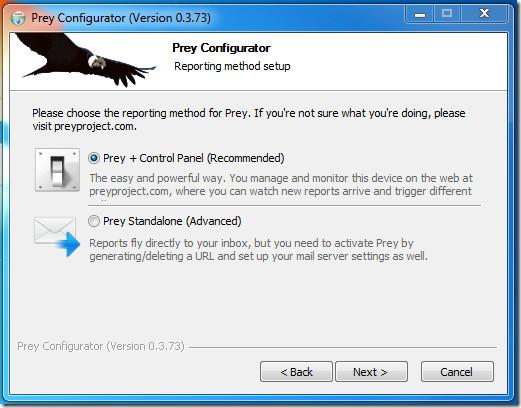

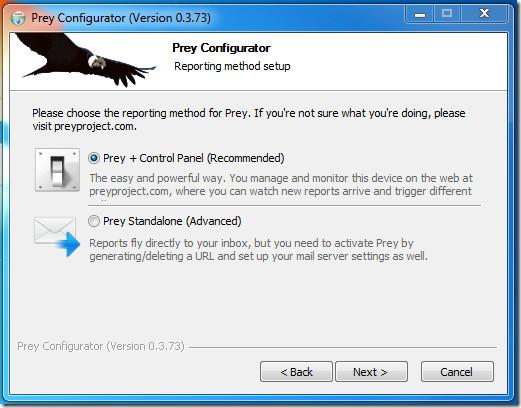

Hay dos maneras de usar Prey. Puedes usar Prey con el Panel de Control, donde gestionas la configuración y el estado del dispositivo a través de una página web, y todos los datos de Prey se redirigen a esta página. Esta es la opción más sencilla y generalmente recomendada.

La segunda opción es usar Prey Standalone, donde los informes se envían directamente a tu bandeja de entrada. En caso de pérdida de una laptop, deberás generar manualmente la URL que activará las alarmas de Prey. También tendrás que configurar los distintos módulos tú mismo. Este es el enfoque "avanzado".

Naturalmente, Prey necesita una conexión a internet activa en todo momento para funcionar. Si no hay conexión, el software intentará conectarse silenciosamente al primer punto de acceso wifi disponible y activará la alarma.

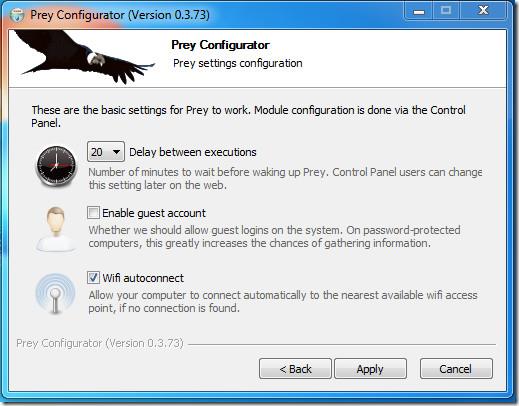

Configurar Prey no es nada difícil Cuando lo ejecutes por primera vez, el configurador te pedirá que configures el dispositivo para el primer uso.

Al configurar el método de informes, lo primero que deberá hacer es elegir entre los dos modos de uso. Seleccione su preferencia y continúe.

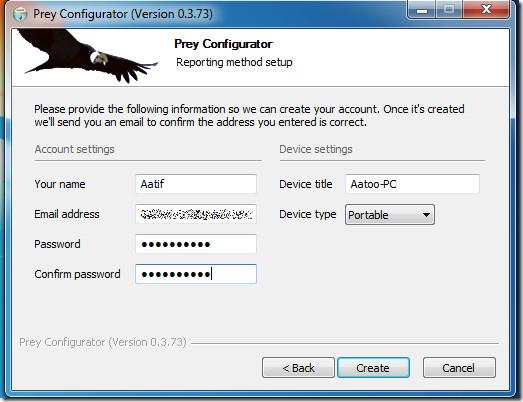

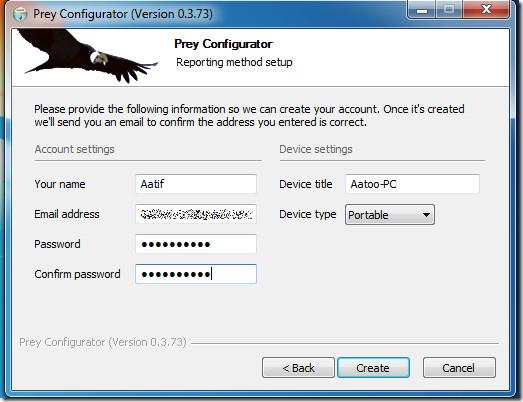

A continuación, necesitarás crear una cuenta, o iniciar sesión si ya tienes una para acceder a Prey a través de la web.

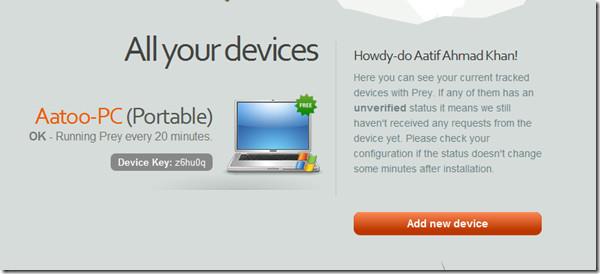

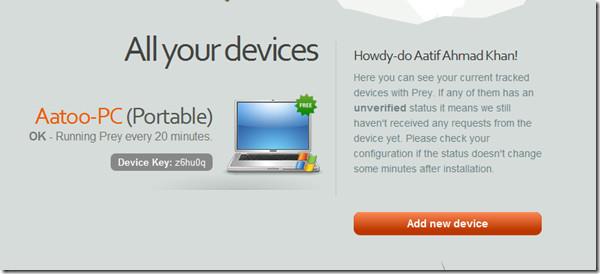

Al crear tu cuenta, recibirás un correo electrónico de activación en tu bandeja de entrada. Una vez activada, podrás usar Prey iniciando sesión en www.preyproject.com . La interfaz web te permite controlar los activadores de tu dispositivo, las acciones realizadas, etc.

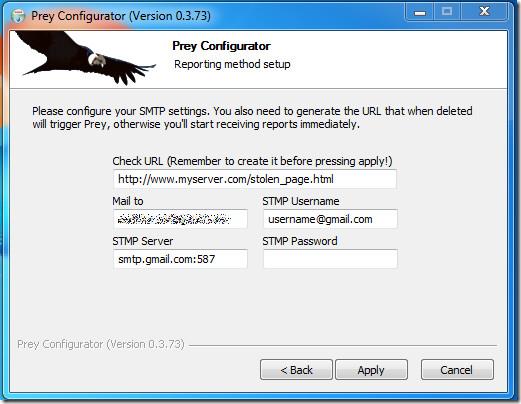

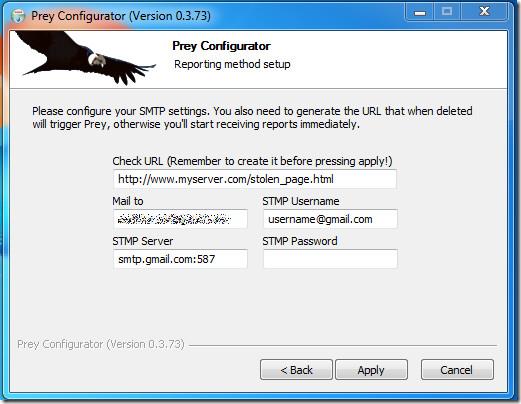

Si ha elegido ejecutar Prey como un archivo independiente, deberá definir la configuración de correo electrónico para que Prey envíe sus informes periódicos.

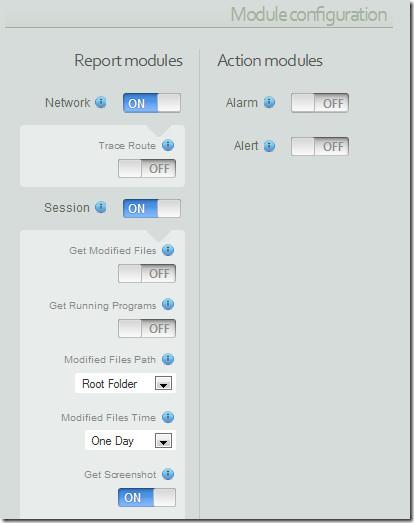

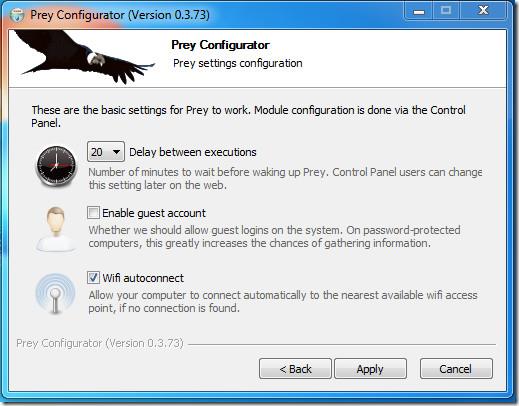

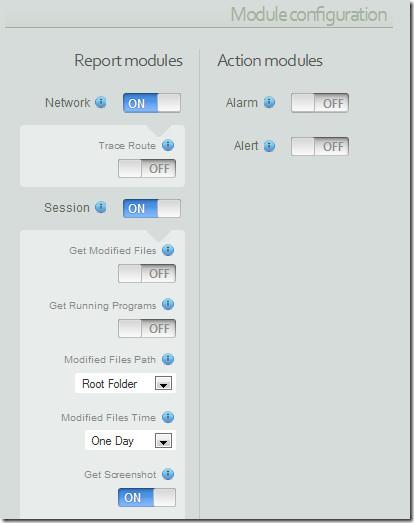

Además, también puedes controlar otras funciones del programa seleccionando "Administrar configuración de Prey" en el cuadro de diálogo "Configurador de Prey". Las opciones disponibles se muestran a continuación.

Con todas las configuraciones establecidas, Prey funciona discretamente y mantendrá el sistema rastreable en caso de robo. El software ofrece diversas funciones, entre ellas:

- Consciente de la geolocalización (nueva función)

- Conexión automática de WiFi

- Ligero

- Arquitectura de Modula

- Potente sistema de informes

- Sistema de mensajería/alerta

- Actualizador automático completo

Prey es multiplataforma, lo que significa que funciona con todos los sistemas operativos, incluyendo Windows (todas sus versiones), Linux y Mac OS X. Se ejecuta de forma discreta, por lo que no pude verificar su firma de memoria, pero el software apenas afecta al sistema. Probamos Prey en Windows 7 de 32 bits.

Descargar Prey