Perdre quelque chose est toujours douloureux, tant financièrement que émotionnellement. Et s'il s'agit d'un objet aussi précieux qu'un ordinateur portable, contenant vos données personnelles, les dégâts sont encore plus importants. Les ordinateurs portables sont aujourd'hui équipés d'un verrou Kensington, mais on n'en trouve pas partout. Alors, quelle est la solution ?

Prey est une application légère qui vous aidera à retrouver un ordinateur portable égaré en cas de vol. Open source, multiplateforme et entièrement gratuite, elle est également disponible en téléchargement.

Le principe de Prey est simple. Le logiciel fonctionne silencieusement en arrière-plan, se réveille à intervalles réguliers et vérifie une URL spécifique pour déterminer si elle doit déclencher l'état manquant, collecter des traces et envoyer un rapport. Lors de la vérification de l'URL, le logiciel recherche une réponse 200 de la page. Si la réponse est présente, le logiciel se met en veille.

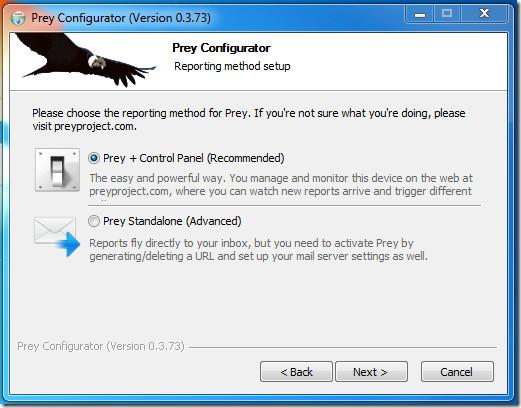

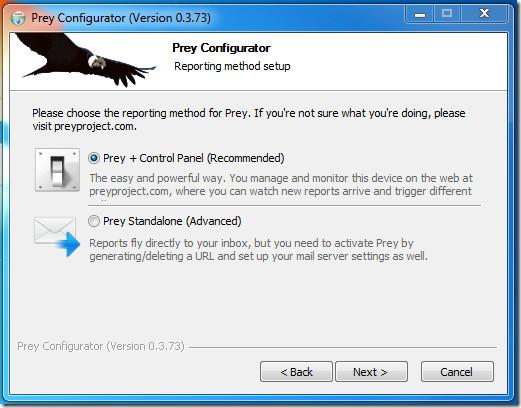

Il existe deux approches pour utiliser Prey. Vous pouvez utiliser Prey + Panneau de configuration, où vous gérez la configuration et l'état de l'appareil via une page web, et tous les messages de Prey sont redirigés vers cette page. C'est l'approche la plus simple et généralement recommandée.

La deuxième option consiste à utiliser Prey Standalone. Les rapports sont alors envoyés directement dans votre boîte de réception. En cas de perte d'un ordinateur portable, vous devez générer manuellement l'URL qui déclenchera les alarmes de Prey. Vous devrez également configurer vous-même les différents modules. Il s'agit de l'approche « avancée ».

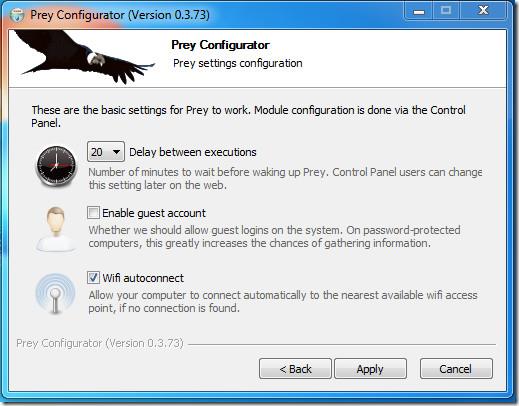

Bien entendu, Prey a besoin d'une connexion internet active en permanence pour fonctionner. En cas d'absence de connexion, le logiciel tentera discrètement de se connecter au premier point d'accès Wi-Fi disponible et déclenchera l'alarme.

La configuration de Prey n'est pas du tout difficile. Lorsque vous l'exécutez pour la première fois, le configurateur vous invite à configurer l'appareil pour la première utilisation.

Lors de la configuration de la méthode de reporting, la première étape consiste à choisir entre deux modes d'utilisation. Sélectionnez votre préférence et poursuivez.

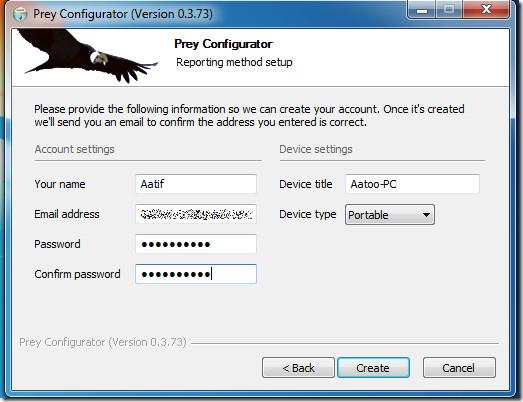

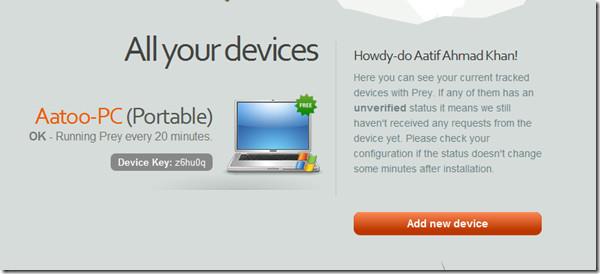

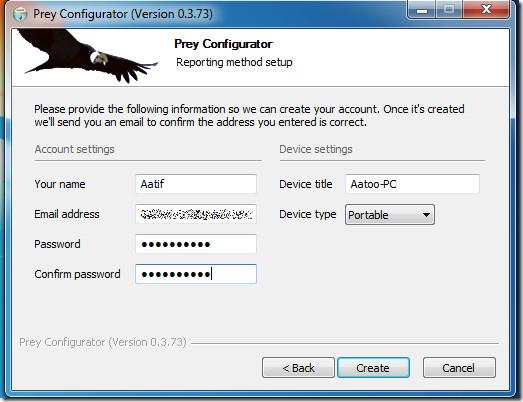

Ensuite, vous devrez créer un compte ou vous connecter si vous en avez déjà un pour accéder à Prey via le Web.

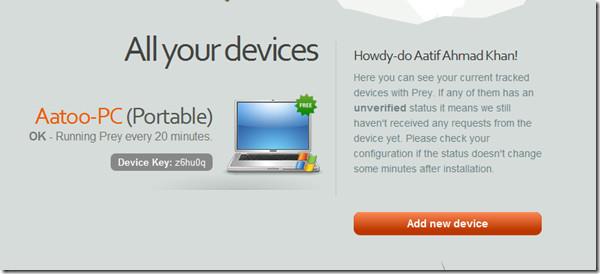

Dès la création de votre compte, vous recevrez un e-mail d'activation. Une fois votre compte activé, vous pourrez utiliser Prey en vous connectant sur www.preyproject.com . L'interface web vous permet de contrôler les déclencheurs de votre appareil, les actions effectuées, etc.

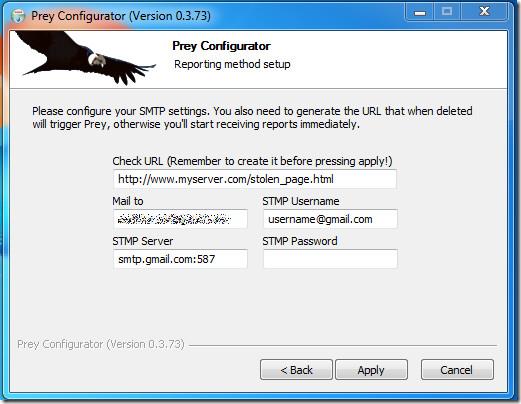

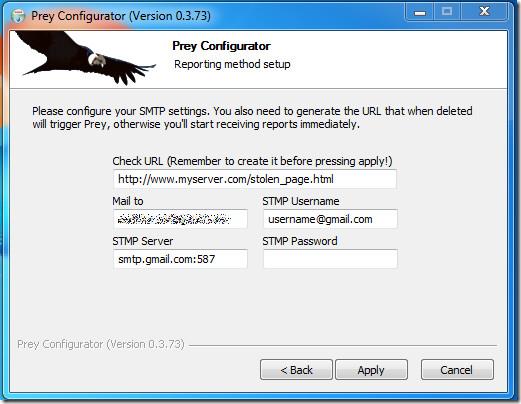

Si vous avez choisi d'exécuter Prey en tant que fichier autonome, vous devez définir les paramètres de messagerie pour que Prey envoie ses rapports réguliers.

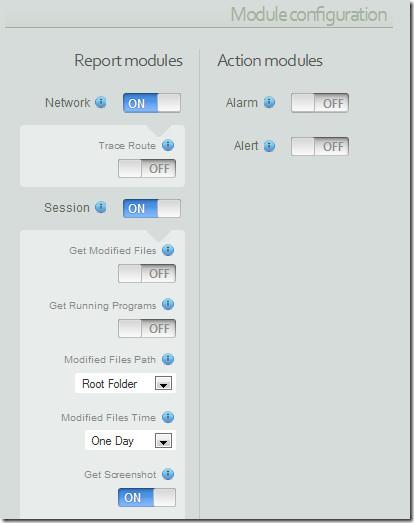

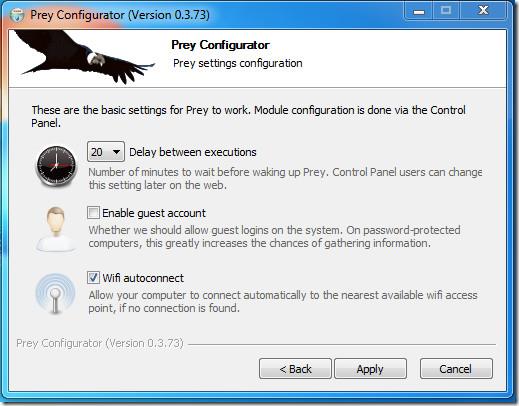

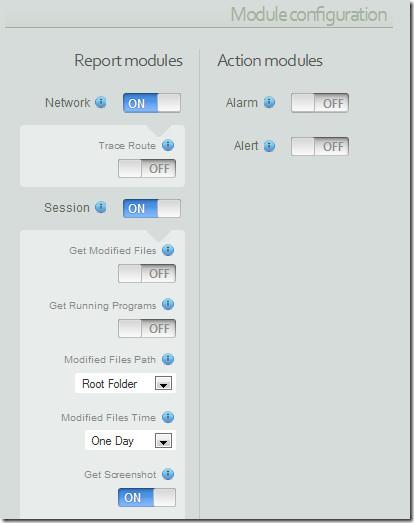

Vous pouvez également contrôler d'autres fonctionnalités du programme en sélectionnant « Gérer les paramètres de Prey » dans la boîte de dialogue « Configurateur de Prey ». Les options proposées sont présentées ci-dessous.

Grâce à tous ces paramètres, Prey fonctionne discrètement et assure la traçabilité du système en cas de vol. Le logiciel offre de nombreuses fonctionnalités, notamment :

- Géolocalisation (nouvelle fonctionnalité)

- connexion automatique au Wi-Fi

- Léger

- Architecture Modula

- Système de rapport puissant

- Système de messagerie/alerte

- Mise à jour entièrement automatique

Prey est multiplateforme, ce qui signifie qu'il fonctionne avec tous les systèmes d'exploitation, y compris Windows (toutes versions), Linux et Mac OS X. Il fonctionne discrètement, je n'ai donc pas pu vérifier sa signature mémoire, mais le logiciel n'a pratiquement aucun impact sur le système. Nous avons testé Prey sur Windows 7 32 bits.

Télécharger Prey