Non vorrei sembrare troppo paranoico, anche se probabilmente lo faccio, ma la criminalità informatica è ovunque. Ogni organizzazione può diventare il bersaglio di hacker che cercano di accedere ai propri dati. È, quindi, primordiale tenere d'occhio le cose e assicurarsi di non cadere vittime di questi individui malintenzionati. La prima linea di difesa è un sistema di rilevamento delle intrusioni . I sistemi basati su host applicano il loro rilevamento a livello di host e in genere rileveranno la maggior parte dei tentativi di intrusione rapidamente e ti avviseranno immediatamente in modo da poter porre rimedio alla situazione.Con così tanti sistemi di rilevamento delle intrusioni basati su host disponibili, scegliere il meglio per la tua situazione specifica può sembrare una sfida. Per aiutarti a vedere chiaramente, abbiamo assemblato un elenco di alcuni dei migliori sistemi di rilevamento delle intrusioni basati su host.

Prima di rivelare gli strumenti migliori, ci sposteremo brevemente e diamo un'occhiata ai diversi tipi di sistemi di rilevamento delle intrusioni. Alcuni sono basati su host mentre altri sono basati sulla rete. Spiegheremo le differenze. Discuteremo quindi i diversi metodi di rilevamento delle intrusioni. Alcuni strumenti hanno un approccio basato sulla firma, mentre altri sono alla ricerca di comportamenti sospetti. I migliori usano una combinazione di entrambi. Prima di continuare, spiegheremo le differenze tra il rilevamento delle intrusioni e i sistemi di prevenzione delle intrusioni poiché è importante capire cosa stiamo guardando. Saremo quindi pronti per l'essenza di questo post, i migliori sistemi di rilevamento delle intrusioni basati su host.

Due tipi di sistemi di rilevamento delle intrusioni

Esistono essenzialmente due tipi di sistemi di rilevamento delle intrusioni. Sebbene il loro obiettivo sia identico: rilevare rapidamente qualsiasi tentativo di intrusione o attività sospetta che potrebbe portare a un tentativo di intrusione, differiscono nella posizione in cui viene eseguito questo rilevamento. Questo è un concetto che viene spesso definito punto di applicazione. Ogni tipo ha vantaggi e svantaggi e, in generale, non c'è consenso su quale sia preferibile. In effetti, la soluzione migliore, o la più sicura, è probabilmente quella che combina entrambe.

Sistemi di rilevamento delle intrusioni dell'host (HIDS)

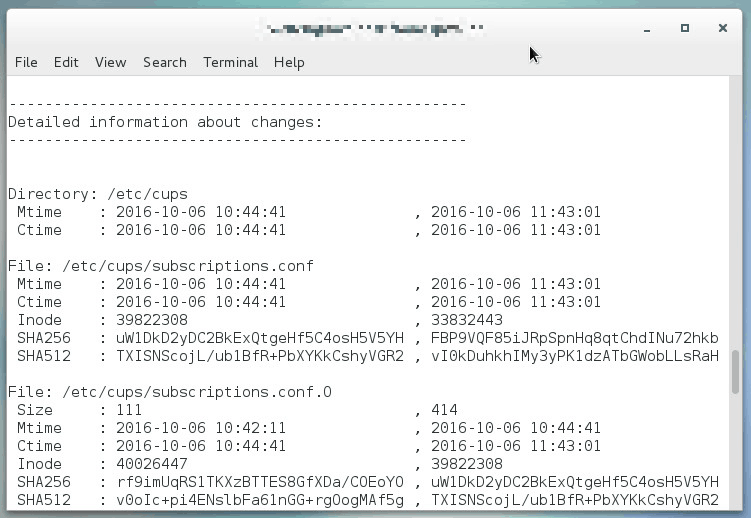

Il primo tipo di sistema di rilevamento delle intrusioni, quello che ci interessa oggi, opera a livello di host. Potresti averlo intuito dal suo nome. L'HIDS controlla, ad esempio, vari file di registro e riviste alla ricerca di segni di attività sospette. Un altro modo in cui rilevano i tentativi di intrusione è controllando importanti file di configurazione per le modifiche non autorizzate. Possono anche esaminare gli stessi file di configurazione per modelli di intrusione noti specifici. Ad esempio, è possibile che un particolare metodo di intrusione funzioni aggiungendo un determinato parametro a un file di configurazione specifico. Un buon sistema di rilevamento delle intrusioni basato su host lo catturerebbe.

La maggior parte delle volte gli HIDS sono installati direttamente sui dispositivi che dovrebbero proteggere. Dovrai installarli su tutti i tuoi computer. Altri richiedono solo l'installazione di un agente locale. Alcuni addirittura fanno tutto il loro lavoro da remoto. Non importa come funzionano, i buoni HIDS hanno una console centralizzata in cui è possibile controllare l'applicazione e visualizzarne i risultati.

Sistemi di rilevamento delle intrusioni di rete (NIDS)

Un altro tipo di sistema di rilevamento delle intrusioni chiamato sistemi di rilevamento delle intrusioni di rete, o NIDS, funziona al confine della rete per imporre il rilevamento. Usano metodi simili ai sistemi di rilevamento delle intrusioni dell'host, come il rilevamento di attività sospette e la ricerca di modelli di intrusione noti. Ma invece di guardare i registri e i file di configurazione, controllano il traffico di rete ed esaminano ogni richiesta di connessione. Alcuni metodi di intrusione sfruttano le vulnerabilità note inviando pacchetti volutamente malformati agli host, facendoli reagire in un modo particolare che ne consente la violazione. Un sistema di rilevamento delle intrusioni di rete rileverebbe facilmente questo tipo di tentativo.

Alcuni sostengono che i NIDS siano migliori degli HIDS poiché rilevano gli attacchi ancor prima che raggiungano i tuoi sistemi. Alcuni li preferiscono perché non richiedono l'installazione di nulla su ciascun host per proteggerli efficacemente. D'altra parte, forniscono poca protezione contro gli attacchi interni che purtroppo non sono affatto rari. Per essere rilevato, un utente malintenzionato deve utilizzare un percorso che passa attraverso il NIDS. Per questi motivi, la migliore protezione deriva probabilmente dall'utilizzo di una combinazione di entrambi i tipi di strumenti.

Metodi di rilevamento delle intrusioni

Proprio come esistono due tipi di strumenti di rilevamento delle intrusioni, ci sono principalmente due metodi diversi utilizzati per rilevare i tentativi di intrusione. Il rilevamento potrebbe essere basato sulla firma o potrebbe essere basato sull'anomalia. Il rilevamento delle intrusioni basato sulla firma funziona analizzando i dati per modelli specifici che sono stati associati ai tentativi di intrusione. Questo è simile ai tradizionali sistemi di protezione antivirus che si basano sulle definizioni dei virus. Allo stesso modo, il rilevamento delle intrusioni basato sulla firma si basa su firme o modelli di intrusione. Confrontano i dati con le firme di intrusione per identificare i tentativi. Il loro principale svantaggio è che non funzionano finché le firme corrette non vengono caricate nel software. Purtroppo, questo in genere accade solo dopo che un certo numero di macchine è stato attaccato e gli editori di firme di intrusione hanno avuto il tempo di pubblicare nuovi pacchetti di aggiornamento. Alcuni fornitori sono abbastanza veloci mentre altri potrebbero reagire solo giorni dopo.

Il rilevamento delle intrusioni basato su anomalie, l'altro metodo, fornisce una migliore protezione contro gli attacchi zero-day, quelli che si verificano prima che qualsiasi software di rilevamento delle intrusioni abbia avuto la possibilità di acquisire il file di firma corretto. Questi sistemi cercano anomalie invece di cercare di riconoscere schemi di intrusione noti. Ad esempio, potrebbero essere attivati se qualcuno ha tentato di accedere a un sistema con una password errata più volte di seguito, un segno comune di un attacco di forza bruta. Qualsiasi comportamento sospetto può essere rilevato rapidamente. Ogni metodo di rilevamento ha i suoi vantaggi e svantaggi. Proprio come con i tipi di strumenti, i migliori strumenti sono quelli che utilizzano una combinazione di analisi della firma e del comportamento per la migliore protezione.

Rilevamento vs prevenzione: una distinzione importante

Abbiamo discusso dei sistemi di rilevamento delle intrusioni, ma molti di voi potrebbero aver sentito parlare dei sistemi di prevenzione delle intrusioni. I due concetti sono identici? La risposta facile è no in quanto i due tipi di strumento hanno uno scopo diverso. C'è, tuttavia, una certa sovrapposizione tra loro. Come suggerisce il nome, il sistema di rilevamento delle intrusioni rileva i tentativi di intrusione e le attività sospette. Quando rileva qualcosa, in genere attiva una qualche forma di avviso o notifica. Gli amministratori devono quindi adottare le misure necessarie per interrompere o bloccare il tentativo di intrusione.

I sistemi di prevenzione delle intrusioni (IPS) sono realizzati per impedire del tutto le intrusioni. Gli IPS attivi includono un componente di rilevamento che attiverà automaticamente alcune azioni correttive ogni volta che viene rilevato un tentativo di intrusione. La prevenzione delle intrusioni può anche essere passiva. Il termine può essere usato per riferirsi a tutto ciò che viene fatto o messo in atto per prevenire le intrusioni. Il rafforzamento della password, ad esempio, può essere considerato una misura di prevenzione delle intrusioni.

I migliori strumenti di rilevamento delle intrusioni dell'host

Abbiamo cercato sul mercato i migliori sistemi di rilevamento delle intrusioni basati su host. Quello che abbiamo per te è un mix di vero HIDS e altri software che, sebbene non si definiscano sistemi di rilevamento delle intrusioni, hanno un componente di rilevamento delle intrusioni o possono essere utilizzati per rilevare i tentativi di intrusione. Esaminiamo le nostre migliori scelte e diamo un'occhiata alle loro migliori caratteristiche.

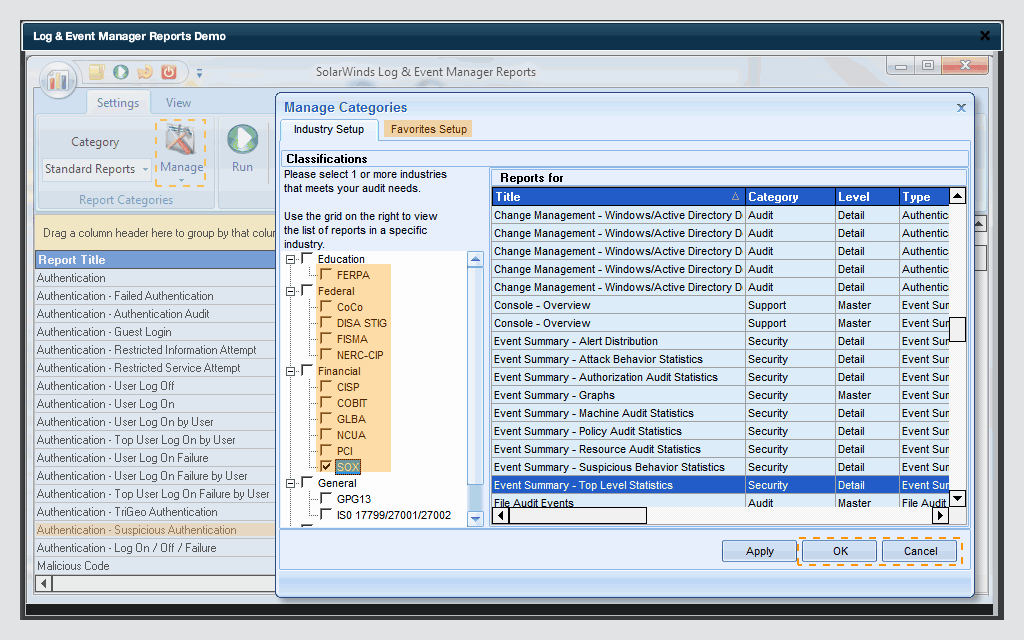

1. SolarWinds Log & Event Manager (prova gratuita)

La nostra prima voce proviene da SolarWinds, un nome comune nel campo degli strumenti di amministrazione di rete. L'azienda esiste da circa 20 anni e ci ha portato alcuni dei migliori strumenti di amministrazione di rete e di sistema. Sono anche noti i suoi numerosi strumenti gratuiti che soddisfano alcune esigenze specifiche degli amministratori di rete. Due ottimi esempi di questi strumenti gratuiti sono Kiwi Syslog Server e Advanced Subnet Calculator.

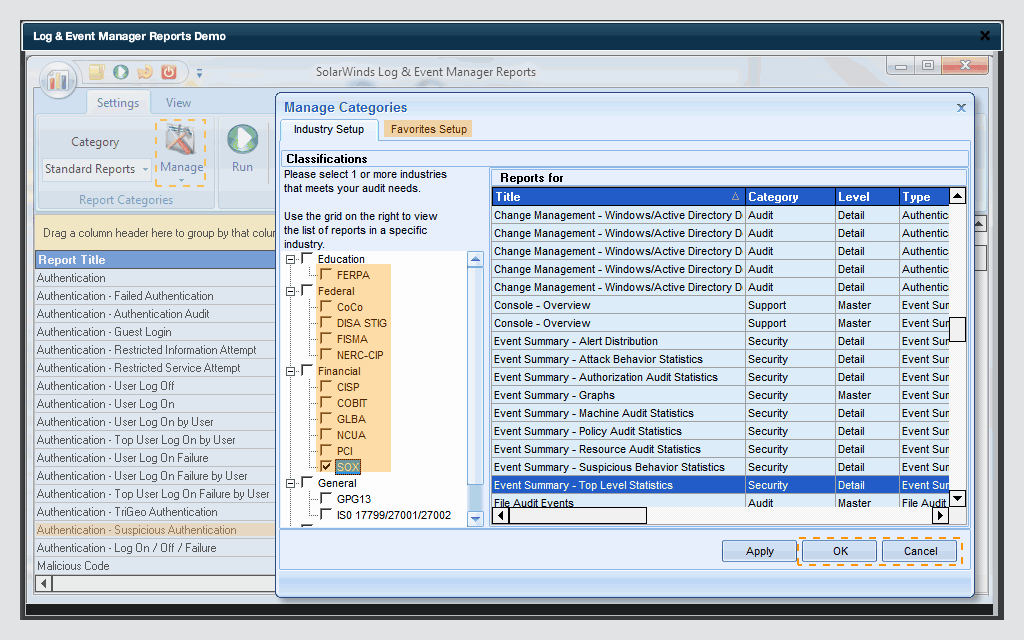

Non lasciarti ingannare dal nome di SolarWinds Log & Event Manager . È molto più di un semplice sistema di gestione dei registri e degli eventi. Molte delle funzionalità avanzate di questo prodotto lo inseriscono nella gamma SIEM (Security Information and Event Management). Altre caratteristiche lo qualificano come sistema di rilevamento delle intrusioni e persino, in una certa misura, come sistema di prevenzione delle intrusioni. Questo strumento offre la correlazione degli eventi in tempo reale e la correzione in tempo reale, ad esempio.

Il SolarWinds Log & Event Manager offre il rilevamento istantaneo di attività sospette (un IDS-come funzionalità) e risposte automatizzate (a IPS come funzionalità). Può anche eseguire indagini sugli eventi di sicurezza e analisi forensi sia a scopo di mitigazione che di conformità. Grazie alla sua reportistica verificata, lo strumento può essere utilizzato anche per dimostrare la conformità con HIPAA, PCI-DSS e SOX, tra gli altri. Lo strumento ha anche il monitoraggio dell'integrità dei file e il monitoraggio dei dispositivi USB, il che lo rende molto più una piattaforma di sicurezza integrata che un semplice sistema di gestione di registri ed eventi.

Il prezzo per SolarWinds Log & Event Manager parte da $ 4.585 per un massimo di 30 nodi monitorati. È possibile acquistare licenze fino a 2500 nodi, rendendo il prodotto altamente scalabile. Se desideri provare il prodotto e vedere di persona se è adatto a te, è disponibile una prova gratuita completa di 30 giorni .

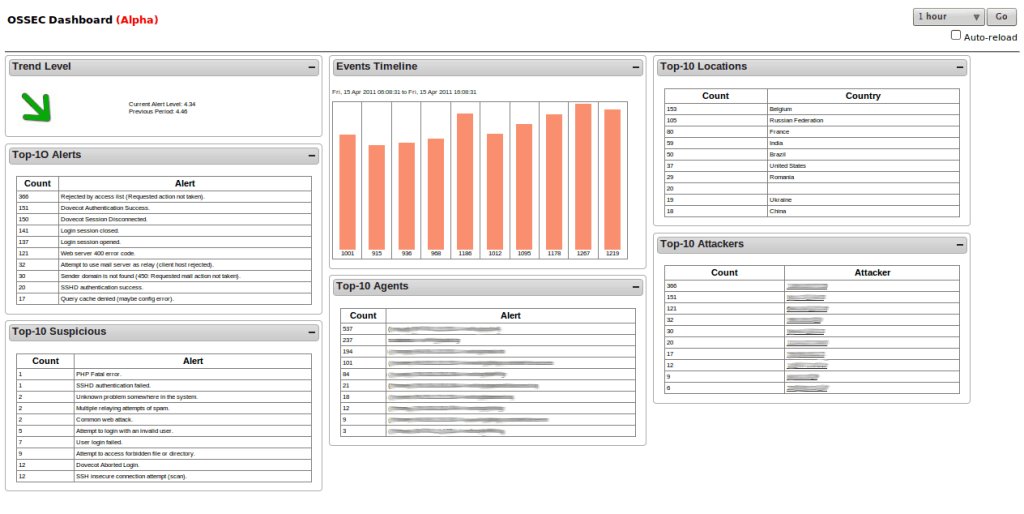

2. OSSEC

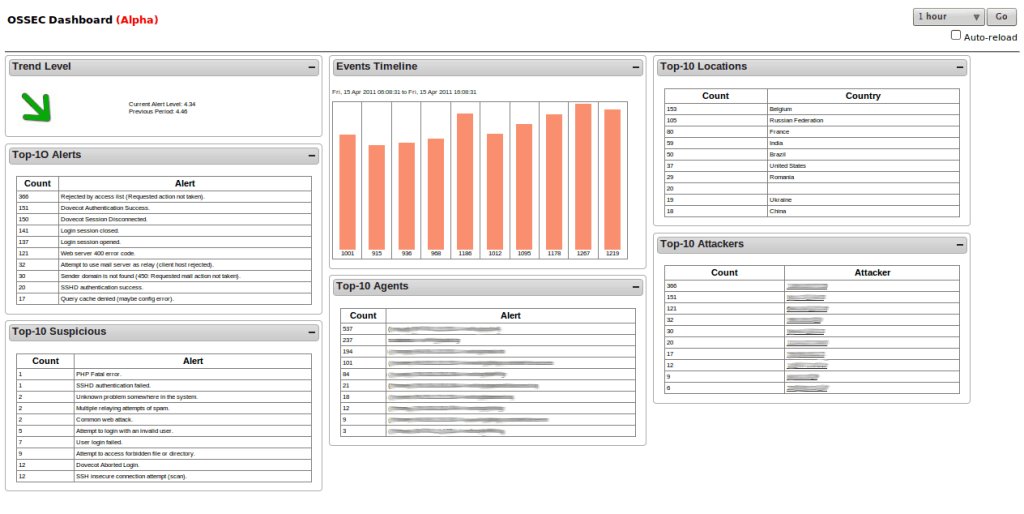

Open Source Security , o OSSEC , è di gran lunga il principale sistema di rilevamento delle intrusioni basato su host open source. Il prodotto è di proprietà di Trend Micro, uno dei nomi leader nella sicurezza IT e produttore di una delle migliori suite di protezione antivirus. Se installato su sistemi operativi simili a Unix, il software si concentra principalmente sui file di registro e di configurazione. Crea checksum di file importanti e li convalida periodicamente, avvisandoti ogni volta che accade qualcosa di strano. Inoltre monitorerà e avviserà su qualsiasi tentativo anomalo di ottenere l'accesso come root. Sugli host Windows, il sistema tiene d'occhio anche le modifiche al registro non autorizzate che potrebbero essere un segno rivelatore di attività dannose.

Essendo un sistema di rilevamento delle intrusioni basato su host, OSSEC deve essere installato su ogni computer che si desidera proteggere. Tuttavia, una console centralizzata consolida le informazioni da ciascun computer protetto per una gestione più semplice. Mentre la console OSSEC funziona solo su sistemi operativi Unix-Like, è disponibile un agente per proteggere gli host Windows. Qualsiasi rilevamento attiverà un avviso che verrà visualizzato sulla console centralizzata mentre le notifiche verranno inviate anche via e-mail.

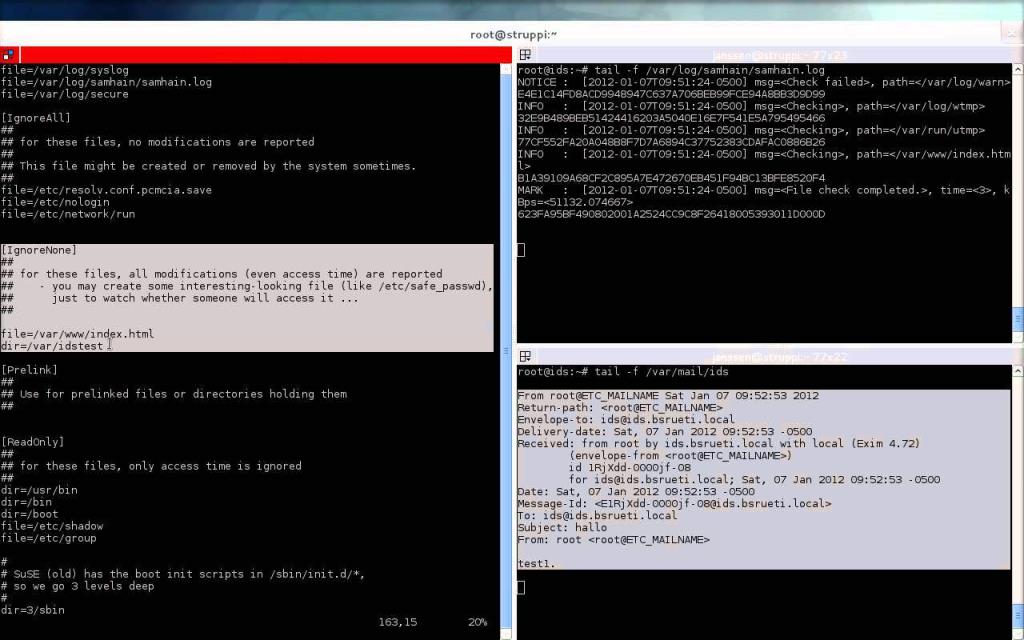

3. Samhain

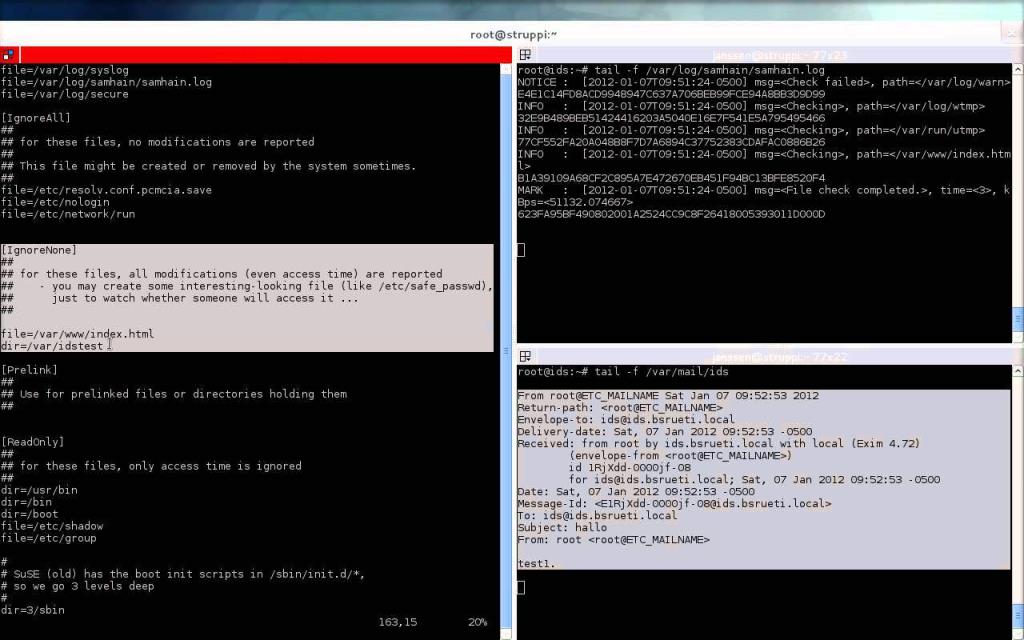

Samhain è un altro noto sistema di rilevamento delle intrusioni host gratuito. Le sue caratteristiche principali, dal punto di vista dell'IDS, sono il controllo dell'integrità dei file e il monitoraggio/analisi dei file di registro. Tuttavia, fa molto di più. Il prodotto eseguirà il rilevamento dei rootkit, il monitoraggio delle porte, il rilevamento degli eseguibili SUID non autorizzati e dei processi nascosti. Lo strumento è stato progettato per monitorare più host che eseguono vari sistemi operativi fornendo al contempo registrazione e manutenzione centralizzate. Tuttavia, Samhain può essere utilizzato anche come applicazione autonoma su un singolo computer. Il software funziona principalmente su sistemi POSIX come Unix, Linux o OS X. Può anche essere eseguito su Windows sotto Cygwin, un pacchetto che consente di eseguire applicazioni POSIX su Windows, sebbene solo l'agente di monitoraggio sia stato testato in quella configurazione.

Una delle caratteristiche più esclusive di Samhain è la sua modalità invisibile che gli consente di funzionare senza essere rilevato da potenziali aggressori. È noto che gli intrusi uccidono rapidamente i processi di rilevamento che riconoscono non appena entrano in un sistema prima di essere rilevati, consentendo loro di passare inosservati. Samhain utilizza tecniche steganografiche per nascondere i suoi processi agli altri. Protegge anche i suoi file di registro centrali e i backup di configurazione con una chiave PGP per evitare manomissioni.

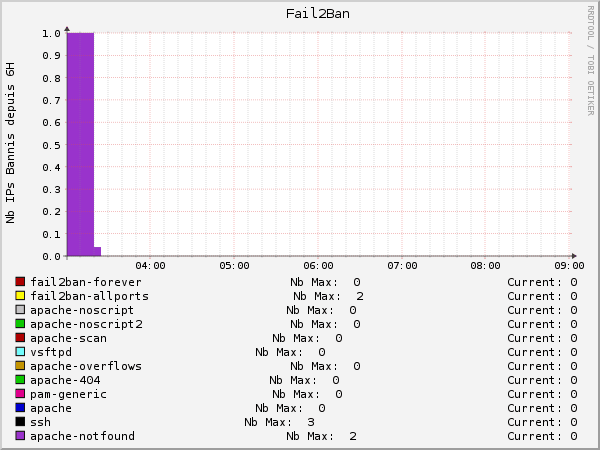

4. Fail2Ban

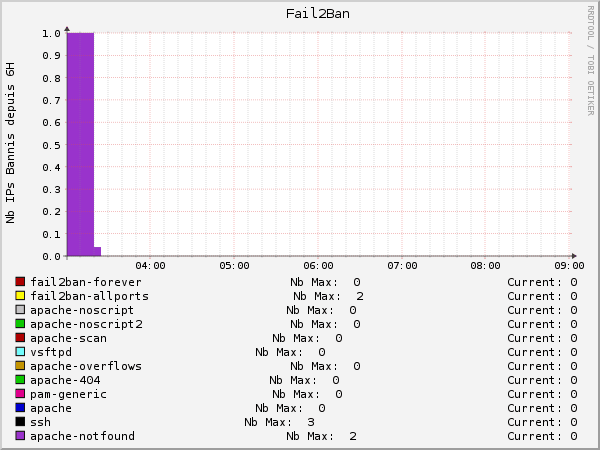

Fail2Ban è un sistema di rilevamento delle intrusioni host gratuito e open source che presenta anche alcune funzionalità di prevenzione delle intrusioni. Lo strumento software monitora i file di registro per attività ed eventi sospetti come tentativi di accesso non riusciti, ricerca di exploit, ecc. L'azione predefinita dello strumento, ogni volta che rileva qualcosa di sospetto, è aggiornare automaticamente le regole del firewall locale per bloccare l'indirizzo IP di origine del comportamento dannoso. In realtà, questa non è una vera prevenzione delle intrusioni, ma piuttosto un sistema di rilevamento delle intrusioni con funzionalità di riparazione automatica. Quella che abbiamo appena descritto è l'azione predefinita dello strumento, ma può essere configurata anche qualsiasi altra azione arbitraria, come l'invio di notifiche e-mail, in modo che si comporti come un sistema di rilevamento delle intrusioni più "classico".

Fail2Ban è offerto con vari filtri predefiniti per alcuni dei servizi più comuni come Apache, SSH, FTP, Postfix e molti altri. La prevenzione, come abbiamo spiegato, viene effettuata modificando le tabelle del firewall dell'host. Lo strumento può funzionare con Netfilter, IPtables o la tabella hosts.deny di TCP Wrapper. Ogni filtro può essere associato a una o più azioni.

5. AIUTO

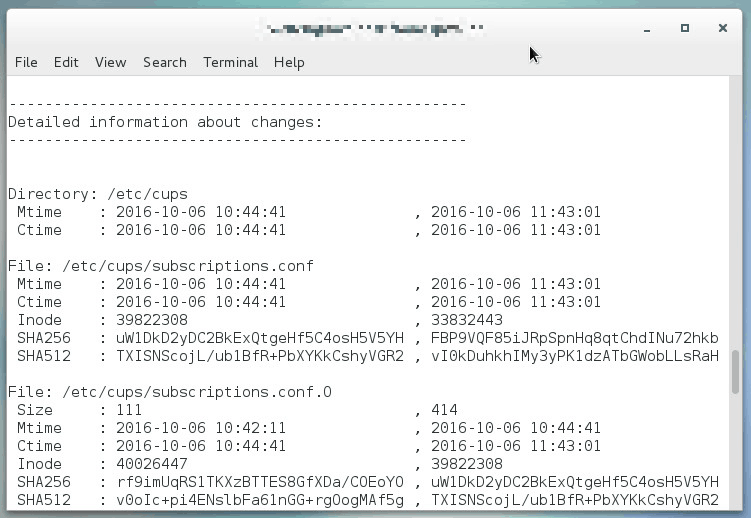

L' Advanced Intrusion Detection Environment , o AIDE , è un altro sistema di rilevamento delle intrusioni host gratuito Questo si concentra principalmente sul rilevamento dei rootkit e sui confronti delle firme dei file. Quando lo installi inizialmente, lo strumento compilerà una sorta di database di dati di amministrazione dai file di configurazione del sistema. Questo database può quindi essere utilizzato come linea di base rispetto alla quale è possibile confrontare qualsiasi modifica ed eventualmente eseguire il rollback se necessario.

AIDE utilizza schemi di rilevamento basati su firme e anomalie. Questo è uno strumento che viene eseguito su richiesta e non pianificato o in esecuzione continua. In effetti, questo è il principale svantaggio del prodotto. Tuttavia, poiché è uno strumento da riga di comando anziché essere basato su GUI, è possibile creare un cron job per eseguirlo a intervalli regolari. Se scegli di eseguire lo strumento frequentemente, ad esempio una volta al minuto, otterrai quasi dati in tempo reale e avrai il tempo di reagire prima che qualsiasi tentativo di intrusione sia andato troppo oltre e abbia causato molti danni.

Al suo interno, AIDE è solo uno strumento di confronto dei dati, ma con l'aiuto di alcuni script programmati esterni, può essere trasformato in un vero HIDS. Tieni presente che questo è essenzialmente uno strumento locale, però. Non ha una gestione centralizzata e nessuna GUI elaborata.

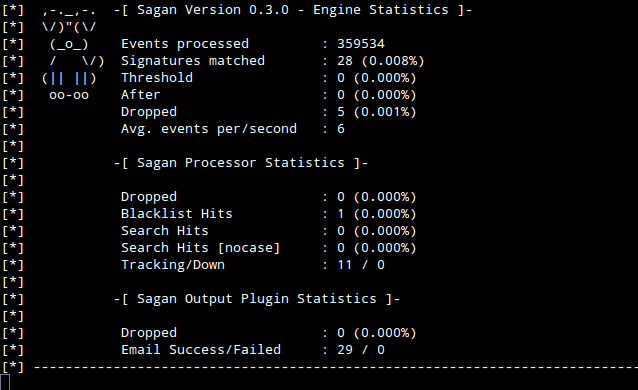

6. Sagan

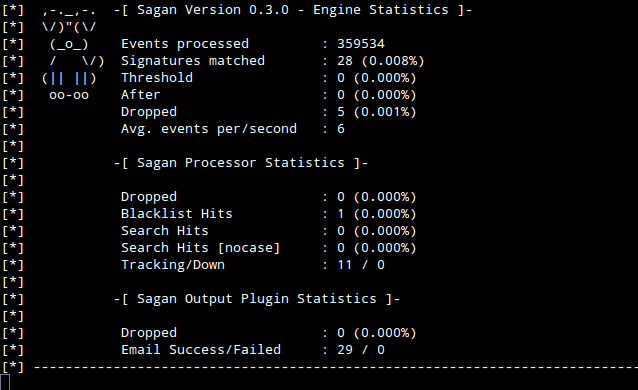

L'ultimo della nostra lista è Sagan , che in realtà è più un sistema di analisi dei log che un vero IDS. Ha, tuttavia, alcune caratteristiche simili a IDS, motivo per cui merita un posto nella nostra lista. Lo strumento controlla localmente i file di registro del sistema su cui è installato ma può anche interagire con altri strumenti. Potrebbe, ad esempio, analizzare i log di Snort, aggiungendo efficacemente la funzionalità NIDS di Snort a quello che è essenzialmente un HIDS. Non interagirà solo con Snort. Sagan può interagire anche con Suricata ed è compatibile con diversi strumenti di creazione di regole come Oinkmaster o Pulled Pork.

Sagan ha anche capacità di esecuzione di script che possono renderlo un rozzo sistema di prevenzione delle intrusioni, a condizione che sviluppi alcuni script di riparazione. Sebbene questo strumento potrebbe non essere probabilmente utilizzato come unica difesa contro le intrusioni, può essere un ottimo componente di un sistema che può incorporare molti strumenti correlando eventi da diverse fonti.