ITIL è un framework relativamente diffuso e molto completo per la gestione dei servizi IT. Originario del Regno Unito e progettato per servire sia il governo che le imprese private, è un insieme di processi, raccomandazioni e pratiche altamente strutturati. È suddiviso in diverse aree specifiche e la gestione della sicurezza non è altro che uno dei tanti aspetti di essa. Ma poiché la sicurezza è un argomento così importante, soprattutto se si considera la moderna scena delle minacce e il modo in cui le organizzazioni vengono costantemente prese di mira da hacker senza scrupoli, abbiamo deciso di dare un'occhiata ad alcuni dei migliori strumenti di gestione della sicurezza ITIL.

Inizieremo spiegando più in dettaglio cos'è ITIL prima di passare all'area specifica della gestione della sicurezza ITIL. Successivamente, introdurremo il concetto di Security Information and Event Management, descriveremo in cosa consiste e spiegheremo come può essere correlato alla gestione della sicurezza ITIL. Finalmente arriveremo alla parte interessante e presenteremo una rapida rassegna di alcuni dei migliori strumenti di gestione della sicurezza ITIL, descrivendo le migliori caratteristiche e funzionalità di ogni strumento.

ITIL in poche parole

ITIL, che era l'acronimo di Information Technology Infrastructure Library, è iniziata negli anni '80 come sforzo della Central Computer and Telecommunications Agency (CCTA) del governo britannico per sviluppare una serie di raccomandazioni e pratiche standard per la gestione dei servizi IT nel governo e anche il settore privato. È nato come una raccolta di libri, ciascuno relativo a una pratica specifica nell'ambito della gestione dei servizi IT ed è stato costruito attorno a una visione basata su un modello di processo di controllo e gestione delle operazioni.

Composto inizialmente da oltre 30 volumi, è stato successivamente un po' semplificato e i servizi sono stati raggruppati, riducendo il numero dei volumi a 5. È ancora in continua evoluzione e l'ultima versione del Foundation book è stata pubblicata lo scorso febbraio, ITIL raggruppa vari elementi di gestione dei servizi IT nelle pratiche, con ITIL Security Management che è solo uno dei tanti.

Informazioni su ITIL Security Management

Per quanto riguarda il processo ITIL di gestione della sicurezza, "descrive l'adattamento strutturato della sicurezza delle informazioni nell'organizzazione di gestione". Si basa in gran parte sul codice di condotta per il sistema di gestione della sicurezza delle informazioni (ISMS) ora noto come ISO/IEC 27001.

L'obiettivo principale della gestione della sicurezza è, ovviamente, garantire un'adeguata sicurezza delle informazioni. E, a sua volta, l'obiettivo principale della sicurezza delle informazioni è proteggere le risorse informative dai rischi, mantenendone così il valore per l'organizzazione. Tipicamente, questo è espresso in termini di garanzia della sua riservatezza, integrità e disponibilità, ma anche con proprietà o obiettivi correlati come autenticità, responsabilità, non ripudio e affidabilità.

Ci sono due aspetti principali della gestione della sicurezza. In primo luogo sono i requisiti di sicurezza che potrebbero essere definiti all'interno di accordi sul livello di servizio (SLA) o altri requisiti specificati nei contratti, nella legislazione e nelle politiche interne o esterne. Il secondo aspetto è semplicemente la sicurezza di base che garantisce la gestione e la continuità del servizio. È in qualche modo correlato al primo aspetto in quanto è necessario ottenere una gestione semplificata del livello di servizio per la sicurezza delle informazioni.

Sebbene la gestione della sicurezza ITIL sia un concetto ampio, è un po' più circoscritto nel contesto degli strumenti software. Quando si parla di strumenti di gestione della sicurezza, possono venire in mente diversi tipi di strumenti. Un tipo, tuttavia, sembra essere più interessante degli altri: gli strumenti di Security Information and Event Management (SIEM).

Presentazione delle informazioni sulla sicurezza e della gestione degli eventi (SIEM)

Nella sua forma più semplice, Security Information and Event Management è il processo di gestione delle informazioni e degli eventi di sicurezza. Concretamente, un sistema SIEM non fornisce alcuna protezione reale. Questo è diverso, ad esempio, dal software antivirus che impedisce attivamente ai virus di infettare i sistemi protetti. Lo scopo principale di SIEM è semplificare la vita degli amministratori di rete e di sicurezza. Un tipico sistema SIEM raccoglie semplicemente informazioni da vari sistemi, inclusi dispositivi di rete e altri sistemi di rilevamento e protezione. Quindi mette in correlazione tutte queste informazioni, assemblando eventi correlati e reagisce a eventi significativi in vari modi. I sistemi SIEM includono anche alcune forme di reporting e, cosa più importante, dashboard e sottosistemi di avviso.

Cosa c'è in un sistema SIEM

I sistemi SIEM variano notevolmente da fornitore a fornitore. Ci sono, tuttavia, un certo numero di componenti che sembrano essere presenti in molti di essi. Non includeranno tutti questi componenti e, quando lo faranno, potrebbero funzionare in modo diverso. Esaminiamo più in dettaglio alcuni dei componenti più importanti e più comuni dei sistemi SIEM.

Raccolta e gestione dei registri

La raccolta e la gestione dei log è senza dubbio la componente più importante di un sistema SIEM. Senza di essa, non c'è SIEM. La prima cosa che un sistema SIEM deve fare è acquisire i dati di registro da una varietà di fonti diverse. Può estrarlo, utilizzando, ad esempio, un agente installato localmente, oppure dispositivi e sistemi diversi possono inviarlo allo strumento SIEM.

Poiché ogni sistema ha il proprio modo di classificare e registrare i dati, il compito successivo dello strumento SIEM è di normalizzare i dati e renderli uniformi, indipendentemente dalla fonte da cui provengono. Il modo in cui viene eseguito questo passaggio varia principalmente in base al formato originale dei dati ricevuti.

Una volta normalizzati, i dati registrati verranno spesso confrontati con schemi di attacco noti nel tentativo di riconoscere il comportamento dannoso il prima possibile. I dati possono anche essere confrontati con i dati raccolti in precedenza, aiutando così a costruire una linea di base che migliorerà ulteriormente il rilevamento di attività anomale.

Risposta all'evento

Una cosa è rilevare un evento ma, una volta rilevato un evento, è necessario avviare un processo di risposta. Questo è ciò che riguarda il modulo di risposta agli eventi dello strumento SIEM. La risposta all'evento può assumere molte forme. Nella sua implementazione più elementare, verrà generato un messaggio di avviso sulla dashboard del sistema. È inoltre possibile generare avvisi tramite e-mail o SMS come risposta primaria.

Tuttavia, i migliori sistemi SIEM fanno un ulteriore passo avanti e in genere possono avviare una sorta di processo correttivo. Ancora una volta, questo è qualcosa che può assumere molte forme. I migliori sistemi dispongono di un sistema completo di flusso di lavoro di risposta agli incidenti che può essere personalizzato, fornendo esattamente il tipo di risposta di cui hai bisogno. La risposta all'incidente non deve essere uniforme e diversi eventi, o diversi tipi di eventi, possono innescare processi diversi. I migliori strumenti SIEM possono darti il controllo completo sul flusso di lavoro di risposta agli incidenti.

Segnalazione

Una cosa è avere la raccolta e la gestione dei log e disporre di un sistema di risposta agli eventi in atto, ma è necessario anche un altro elemento importante: i rapporti. Anche se potresti non saperlo ancora, avrai bisogno di rapporti; chiaro e semplice. I dirigenti della tua organizzazione avranno bisogno di loro per vedere da soli che il loro investimento in un sistema SIEM sta dando i suoi frutti. Ma non è tutto, potresti anche aver bisogno di rapporti per motivi di conformità. La conformità a standard come PCI DSS, HIPAA o SOX è molto più semplice quando il sistema SIEM è in grado di generare rapporti di conformità.

I report potrebbero non essere al centro di ogni sistema SIEM, ma sono comunque una delle loro componenti essenziali. In realtà, il reporting è uno dei principali fattori di differenziazione tra i sistemi concorrenti. I report sono come le caramelle, non ne hai mai troppe. Quando valuti i sistemi, guarda quali rapporti sono disponibili e come sono fatti e tieni presente che i migliori sistemi ti permetteranno di creare rapporti personalizzati.

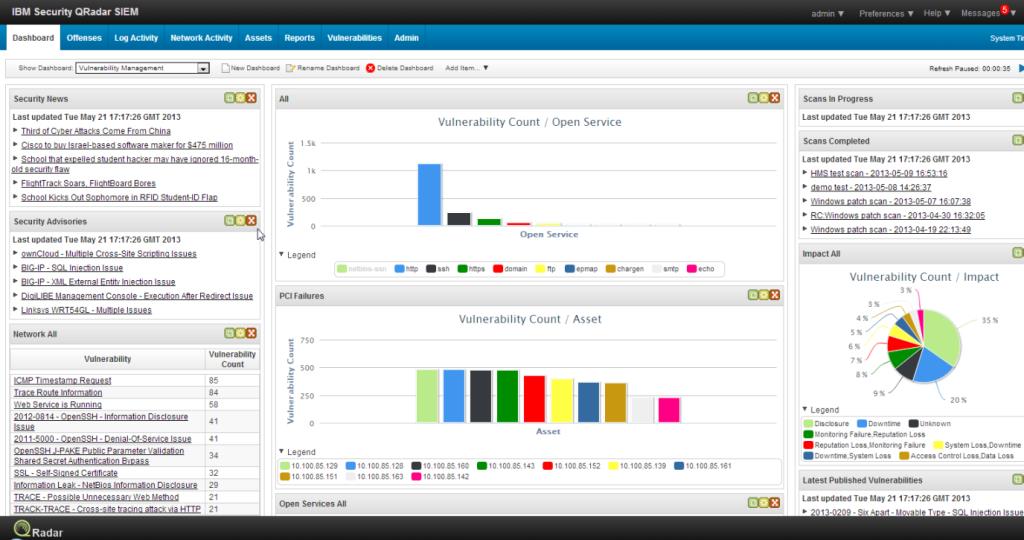

Pannello di controllo

L'ultimo componente importante della maggior parte degli strumenti SIEM è il dashboard. È importante in quanto è la tua finestra sullo stato del tuo sistema SIEM e, per estensione, sulla sicurezza del tuo ambiente IT. Avremmo potuto dire dashboard, con una S, così come potrebbero essere disponibili più dashboard in alcuni sistemi. Persone diverse hanno priorità e interessi diversi e la dashboard perfetta per un amministratore di rete sarà diversa da quella di un amministratore della sicurezza. Allo stesso modo, anche un dirigente avrà bisogno di una dashboard completamente diversa.

Sebbene non possiamo valutare i sistemi SIEM solo in base al numero di dashboard che offrono, devi sceglierne uno che disponga dei dashboard di cui hai bisogno. Questo è sicuramente qualcosa che vorrai tenere a mente quando valuti i fornitori. E proprio come accade con i report, i migliori strumenti ti consentono di creare dashboard personalizzate a tuo piacimento.

Utilizzo di SIEM come strumento di gestione della sicurezza ITIL

Non importa quanto complesso possa essere il concetto di gestione della sicurezza nel contesto del framework ITIL. In realtà si riassume in un obiettivo principale: garantire la sicurezza dei dati. E sebbene l'intero paradigma di gestione della sicurezza IT abbia diversi aspetti, quando si tratta degli strumenti software che è possibile utilizzare, non sembra esserci un pacchetto software di gestione della sicurezza ITIL. D'altra parte, ci sono innumerevoli offerte di vari produttori di software di strumenti che mirano a garantire la sicurezza dei tuoi dati.

Abbiamo anche visto come gli strumenti SIEM abbiano un obiettivo simile di preservare la sicurezza dei dati. È, a nostro avviso, quell'obiettivo comune che li rende uno dei migliori tipi di strumenti per la gestione della sicurezza IT. Tieni presente, tuttavia, che la pratica della gestione della sicurezza ITIL va ben oltre il SIEM e, sebbene siano un buon punto di partenza, sono solo una parte della soluzione, seppur importante.

I migliori strumenti di gestione della sicurezza ITIL

Poiché abbiamo stabilito che i migliori strumenti di gestione della sicurezza ITIL erano effettivamente strumenti SIEM, abbiamo cercato il mercato alla ricerca dei migliori. Abbiamo trovato una grande varietà di strumenti da alcune delle organizzazioni più note. Tutti gli strumenti del nostro elenco hanno tutte le principali funzionalità che ti aspetteresti da uno strumento di gestione della sicurezza. Scegliere quello migliore per le tue particolari esigenze è spesso una questione di gusto personale. O forse uno degli strumenti ha una caratteristica unica che ti piace.

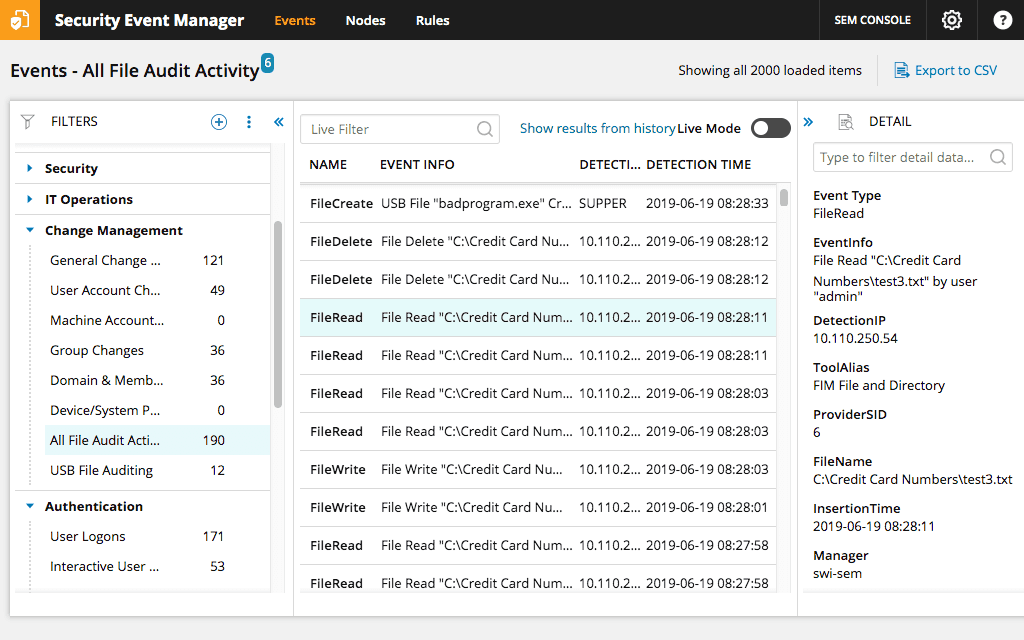

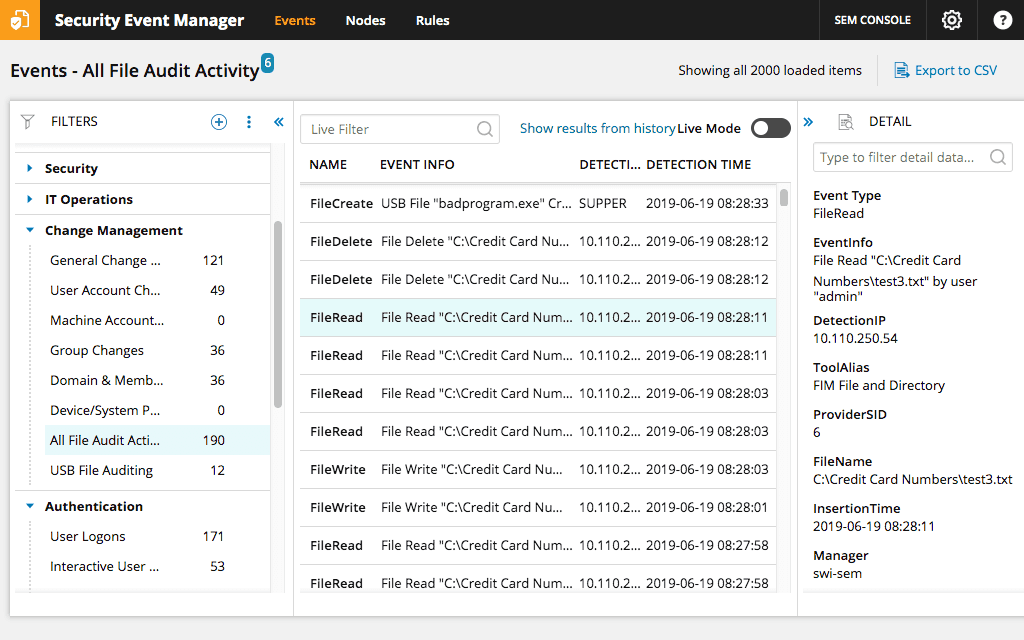

1. SolarWinds Security Event Manager (PROVA GRATUITA)

SolarWinds è un nome comune nel mondo del monitoraggio della rete. Il suo prodotto di punta, chiamato Network Performance Monitor, è uno dei migliori strumenti di monitoraggio SNMP disponibili. L'azienda è anche conosciuta per i suoi numerosi strumenti gratuiti come la sua avanzata Subnet Calculator o il suo libero SFTP S erver .

Quando si tratta di SIEM, SolarWinds offerta 'è il SolarWinds Security Event Manager . Precedentemente chiamato SolarWinds Log & Event Manager , lo strumento è meglio descritto come uno strumento SIEM di livello base. È, tuttavia, uno dei migliori sistemi entry-level sul mercato. Lo strumento ha quasi tutto ciò che puoi aspettarti da un sistema SIEM. Ciò include un'eccellente gestione dei registri e funzionalità di correlazione, nonché un impressionante motore di reporting.

Lo strumento vanta anche eccellenti funzionalità di risposta agli eventi che non lasciano nulla a desiderare. Ad esempio, il dettagliato sistema di risposta in tempo reale reagirà attivamente a ogni minaccia. E poiché si basa sul comportamento piuttosto che sulla firma, sei protetto da minacce sconosciute o future e attacchi zero-day.

Oltre al suo impressionante set di funzionalità, la dashboard di SolarWinds Security Event Manager è forse la sua migliore risorsa. Con il suo design semplice, non avrai problemi a orientarti nello strumento e a identificare rapidamente le anomalie. A partire da circa $ 4 500, lo strumento è più che conveniente. E se vuoi provarlo e vedere come funziona nel tuo ambiente, è disponibile per il download una versione di prova gratuita di 30 giorni completamente funzionale .

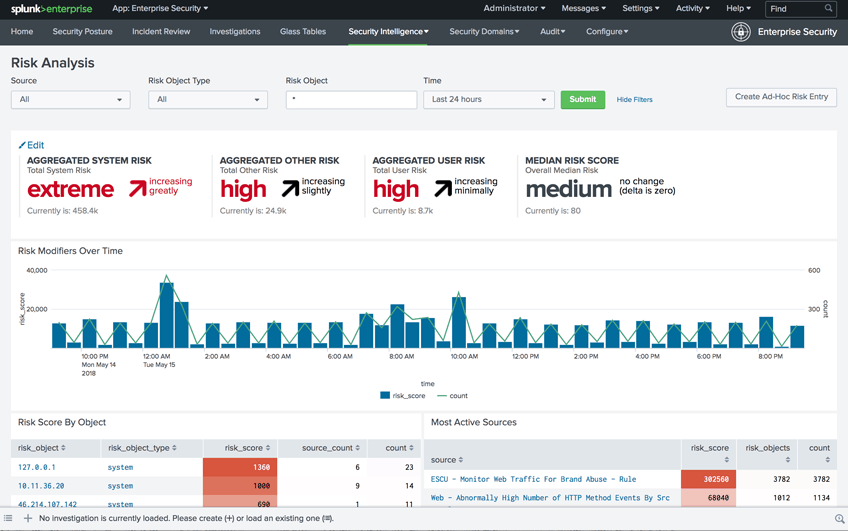

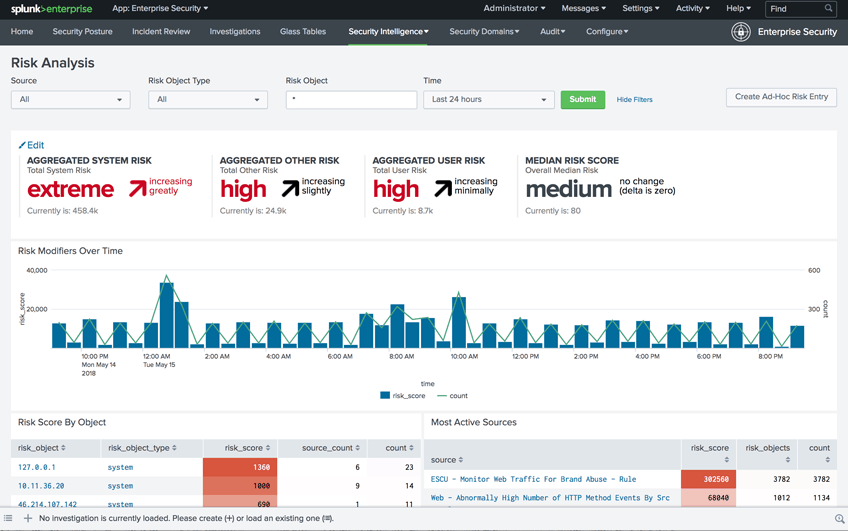

2. Sicurezza aziendale Splunk

Splunk Enterprise Security, o Splunk ES , come viene spesso chiamato, è probabilmente uno dei sistemi SIEM più popolari. È particolarmente famoso per le sue capacità di analisi. Splunk ES monitora i dati del tuo sistema in tempo reale, cercando vulnerabilità e segni di attività anomale e/o dannose.

Oltre all'ottimo monitoraggio, la risposta alla sicurezza è un altro dei punti forti di Splunk ES . Il sistema utilizza ciò che Splunk chiama Adaptive Response Framework ( ARF ) che si integra con le apparecchiature di oltre 55 fornitori di sicurezza. L' ARF esegue una risposta automatizzata, velocizzando le attività manuali. Questo ti permetterà di prendere rapidamente il sopravvento. Aggiungete a ciò un'interfaccia utente semplice e ordinata e avrete una soluzione vincente. Altre caratteristiche interessanti includono la funzione Notables che mostra avvisi personalizzabili dall'utente e Asset Investigator per segnalare attività dannose e prevenire ulteriori problemi.

Splunk ES è veramente un prodotto di livello aziendale e ciò significa che viene fornito con un cartellino del prezzo di dimensioni aziendali. Sfortunatamente, le informazioni sui prezzi non sono immediatamente disponibili sul sito Web di Splunk . Dovrai contattare l'ufficio commerciale per ottenere un preventivo. Contattando Splunk potrai anche usufruire di una prova gratuita, qualora volessi provare il prodotto.

3. RSA NetWitness

Dal 2016, NetWitness si è concentrata sui prodotti che supportano " consapevolezza situazionale della rete profonda e in tempo reale e risposta agile della rete ". Dopo essere stata acquisita da EMC , che poi si è fusa con la Dell , la Ne tW itness marchio è ora parte della RSA ramo della società. Questa è una buona notizia in quanto RSA è un nome molto rispettato nella sicurezza IT.

RSA NetWitness è l'ideale per le organizzazioni che cercano una soluzione completa per l'analisi della rete. Lo strumento integra le informazioni sulla tua organizzazione che utilizza per dare la priorità agli avvisi. Secondo RSA , il sistema " raccoglie dati su più punti di acquisizione, piattaforme di elaborazione e fonti di intelligence sulle minacce rispetto ad altre soluzioni SIEM ". Lo strumento include anche il rilevamento avanzato delle minacce che combina analisi comportamentali, tecniche di data science e intelligence sulle minacce. Infine, il sistema di risposta avanzato vanta capacità di orchestrazione e automazione per aiutarti a eliminare le minacce prima che abbiano un impatto sulla tua attività.

Uno dei principali svantaggi di RSA NetWitness, come riportato dalla sua comunità di utenti, è che non è il più semplice da configurare e utilizzare. Tuttavia, è disponibile una documentazione completa che può aiutare nell'impostazione e nell'utilizzo del prodotto. Questo è un altro prodotto di livello aziendale e, come spesso accade, dovrai contattare le vendite per ottenere informazioni sui prezzi.

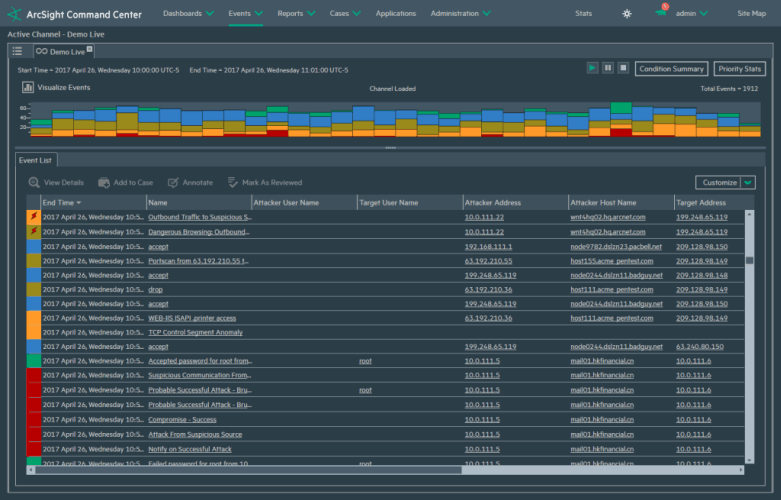

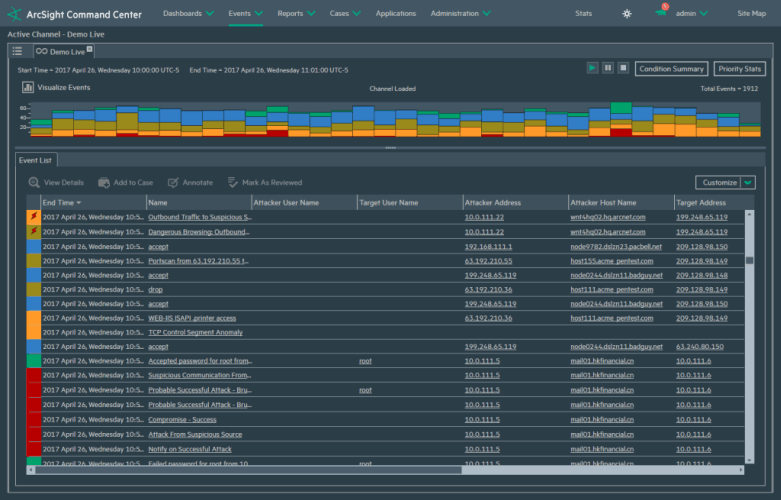

4. ArcSight Enterprise Security Manager

ArcSight Enterprise Security Manager aiuta a identificare e dare priorità alle minacce alla sicurezza, organizzare e tenere traccia delle attività di risposta agli incidenti e semplificare le attività di verifica e conformità. In passato era venduto con il marchio HP , ma ArcSight è stato ora fuso in Micro Focus , un'altra sussidiaria di HP .

Essendo in circolazione da più di quindici anni, ArcSight Enterprise Security Manager è un altro strumento SIEM immensamente popolare. Compila i dati di registro da varie fonti ed esegue un'analisi approfondita dei dati, alla ricerca di segni di attività dannose. Per facilitare l'identificazione rapida delle minacce, lo strumento consente di visualizzare i risultati dell'analisi in tempo reale.

Per quanto riguarda le caratteristiche del prodotto, non lascia nulla a desiderare. Dispone di una potente correlazione distribuita dei dati in tempo reale, automazione del flusso di lavoro, orchestrazione della sicurezza e contenuto di sicurezza guidato dalla comunità. L'ArcSight Enterprise Security Manager si integra anche con altri ArcSight prodotti come la piattaforma ArcSight dati e Broker evento o ArcSight Indagare . Questo è un altro prodotto di livello aziendale e, in quanto tale, le informazioni sui prezzi non sono immediatamente disponibili. Sarà necessario contattare il team di vendita di ArcSight per ottenere un preventivo personalizzato.

5. McAfee Enterprise Security Manager

McAfee è sicuramente un altro nome familiare nel settore della sicurezza. È, tuttavia, meglio conosciuto per la sua linea di prodotti per la protezione dai virus. A differenza di altri prodotti in questo elenco, il McAfee Enterprise S icurezza M anager non è solo un software, è un apparecchio che si può ottenere sia come un pezzo di hardware o in forma virtuale.

In termini di capacità di analisi, McAfee Enterprise Security Manager è considerato da molti uno dei migliori strumenti SIEM. Il sistema raccoglie i log su un'ampia gamma di dispositivi e le sue capacità di normalizzazione non sono seconde a nessuno. Il motore di correlazione compila facilmente origini dati disparate, facilitando il rilevamento degli eventi di sicurezza nel momento in cui si verificano.

Ma a dire il vero, questa soluzione McAfee offre molto di più del suo Enterprise Security Manager . Per ottenere una soluzione SIEM completa sono necessari anche Enterprise Log Manager e Event Receiver . Fortunatamente, tutti i prodotti possono essere confezionati in un unico elettrodomestico. E per quelli di voi che potrebbero voler provare il prodotto prima di acquistarlo, è disponibile una prova gratuita.

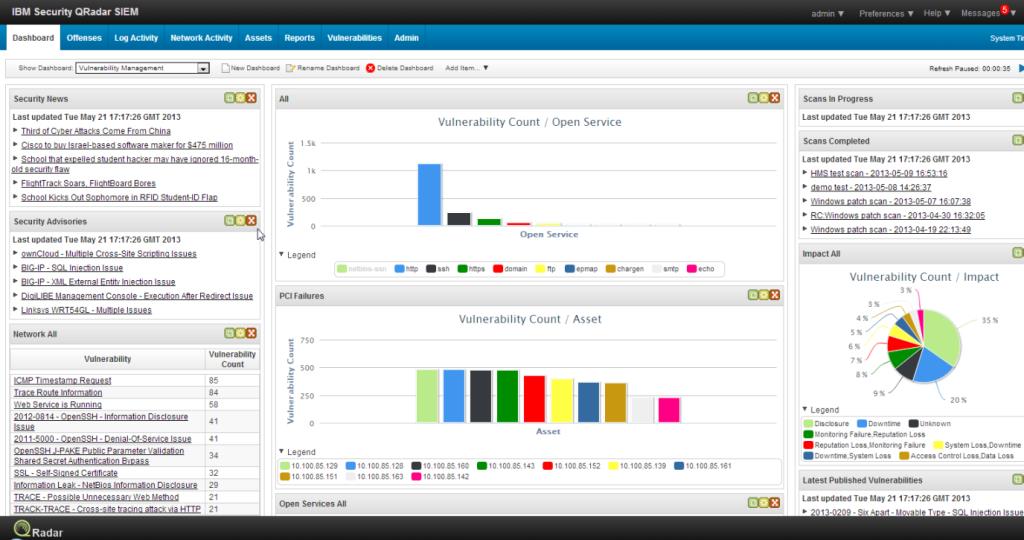

6. IBM QRadar

IBM è senza dubbio uno dei nomi più noti nel settore IT. Non sorprende quindi che l'azienda sia riuscita a stabilire la sua soluzione SIEM, IBM QRadar, come uno dei migliori prodotti sul mercato. Lo strumento consente agli analisti della sicurezza di rilevare anomalie, scoprire minacce avanzate e rimuovere i falsi positivi in tempo reale.

IBM QRadar vanta una suite di funzionalità di gestione dei log, raccolta dati, analisi e rilevamento delle intrusioni. Insieme, aiutano a mantenere attiva e funzionante la tua infrastruttura di rete. Esistono anche analisi di modellazione del rischio in grado di simulare potenziali attacchi.

Alcune delle funzionalità chiave di IBM QRadar includono la possibilità di distribuire la soluzione in locale o in un ambiente cloud. È una soluzione modulare e si può aggiungere in modo rapido ed economico più spazio di archiviazione o potenza di elaborazione man mano che le loro esigenze crescono. Il sistema utilizza l'esperienza di intelligence di IBM X-Force e si integra perfettamente con centinaia di prodotti IBM e non IBM .

IBM essendo IBM , però, ci si può aspettare di pagare un prezzo premium per la sua soluzione SIEM. Ma se hai bisogno di uno dei migliori strumenti SIEM sul mercato e uno strumento supportato da un'organizzazione solida, IBM QRadar potrebbe valere l'investimento.