Gli attacchi Distributed Denial of Service (DDoS)) sono purtroppo più comuni di quanto vorremmo. Questo è il motivo per cui le organizzazioni devono proteggersi attivamente anche da loro e da altre minacce. E mentre questi tipi di attacchi possono essere sgradevoli e avere un forte impatto sui tuoi sistemi, sono anche relativamente facili da rilevare.

In questo post, daremo un'occhiata ai modi in cui puoi proteggere le tue risorse dagli attacchi DDoS e esamineremo alcuni prodotti che possono aiutarti in questo.

Inizieremo descrivendo cosa sono gli attacchi DDoS. Come stai per scoprire, il loro principio di funzionamento è tanto semplice quanto il loro potenziale impatto è elevato. Esploreremo anche come questi attacchi sono spesso classificati e come differiscono effettivamente i vari tipi di attacchi. Successivamente, discuteremo come proteggersi dagli attacchi DDoS. Vedremo come le reti di distribuzione dei contenuti possono tenere gli aggressori lontani dai tuoi server e come i sistemi di bilanciamento del carico possono rilevare un attacco e allontanare gli aggressori. Ma per quei rari attacchi che riescono a raggiungere effettivamente i tuoi server, hai bisogno di una protezione locale. È qui che i sistemi di gestione degli eventi e delle informazioni sulla sicurezza (SIEM) possono aiutare, quindi il nostro prossimo ordine del giorno sarà quello di rivedere alcuni dei migliori sistemi SIEM che siamo riusciti a trovare.

Informazioni su DDoS

Un attacco Denial of Service (DoS) è un tentativo dannoso di influenzare la disponibilità di un sistema mirato, come un sito Web o un'applicazione, per i suoi legittimi utenti finali. In genere, gli aggressori generano grandi volumi di pacchetti o richieste che alla fine travolgono il sistema di destinazione. Un attacco DDoS (Distributed Denial of Service) è un tipo specifico di attacco DoS in cui l'attaccante utilizza più fonti compromesse o controllate per generare l'attacco. Gli attacchi DDoS sono spesso classificati in base al livello del modello OSI che attaccano, con la maggior parte degli attacchi che si verificano a livello di rete (livello 3), trasporto (livello 4), presentazione (livello 6) e livello applicazione (livello 7). ).

Gli attacchi ai livelli inferiori (come 3 e 4) sono generalmente classificati come attacchi a livello di infrastruttura. Sono di gran lunga il tipo più comune di attacco DDoS e includono vettori come SYN flood e altri attacchi di riflessione come gli UDP flood. Questi attacchi sono generalmente di grandi dimensioni e mirano a sovraccaricare la capacità della rete o dei server delle applicazioni. La cosa buona (per quanto ci sia qualcosa di buono nell'essere sotto attacco) è che sono un tipo di attacco che ha firme chiare e sono più facili da rilevare.

Per quanto riguarda gli attacchi ai livelli 6 e 7, sono spesso classificati come attacchi a livello di applicazione. Sebbene questi attacchi siano meno frequenti, tendono anche ad essere più sofisticati. Questi attacchi sono in genere di volume ridotto rispetto agli attacchi a livello di infrastruttura, ma tendono a concentrarsi su parti particolarmente costose dell'applicazione. Esempi di questi tipi di attacchi includono un flusso di richieste HTTP a una pagina di accesso o una costosa API di ricerca o persino flussi XML-RPC di WordPress, noti anche come attacchi pingback di WordPress.

DA LEGGERE: 7 migliori sistemi di prevenzione delle intrusioni (IPS)

Protezione dagli attacchi DDoS

Per proteggersi efficacemente da un attacco DDoS, il tempo è essenziale. Questo è un tipo di attacco in tempo reale, quindi richiede una risposta in tempo reale. O lo fa? In effetti, un modo per proteggersi dagli attacchi DDoS è inviare gli aggressori da qualche altra parte rispetto ai tuoi server.

Un modo per farlo è distribuire il tuo sito web attraverso un qualche tipo di rete di distribuzione dei contenuti (CDN). Utilizzando una CDN, gli utenti del tuo sito web (sia quelli legittimi che potenziali aggressori) non colpiscono mai i tuoi server web ma quelli della CDN, proteggendo così i tuoi server e assicurando che qualsiasi attacco DDoS avrà un impatto solo su un sottoinsieme relativamente piccolo dei tuoi client.

Un altro modo per impedire agli attacchi DDoS di raggiungere i tuoi server è l'uso di sistemi di bilanciamento del carico. I sistemi di bilanciamento del carico sono dispositivi generalmente utilizzati per indirizzare le connessioni del server in entrata a più server. Il motivo principale per cui vengono utilizzati è fornire capacità extra. Supponiamo che un singolo server possa gestire fino a 500 connessioni al minuto ma il tuo business è cresciuto e ora hai 700 connessioni al minuto. Puoi aggiungere un secondo server con un sistema di bilanciamento del carico e le connessioni in entrata verranno bilanciate automaticamente tra i due server. Ma i sistemi di bilanciamento del carico più avanzati hanno anche funzionalità di sicurezzache può, ad esempio, riconoscere i sintomi di un attacco DDoS e inviare la richiesta a un server fittizio invece di sovraccaricare potenzialmente i tuoi server. Sebbene l'efficienza di tali tecnologie vari, esse costituiscono una buona prima linea di difesa.

Informazioni sulla sicurezza e gestione degli eventi in soccorso

I sistemi di gestione delle informazioni e degli eventi di sicurezza (SIEM) sono uno dei modi migliori per proteggersi dagli attacchi DDoS. Il modo in cui operano consente di rilevare quasi tutti i tipi di attività sospette e i loro tipici processi di riparazione possono aiutare a fermare gli attacchi sul colpo. SIEM è spesso l'ultima linea di difesa contro gli attacchi DDoS. Intrappoleranno qualsiasi attacco che effettivamente raggiunge i tuoi sistemi, quelli che sono riusciti a bypassare altri mezzi di protezione.

Gli elementi principali di SIEM

Stiamo per esplorare più in dettaglio ogni componente principale di un sistema SIEM. Non tutti i sistemi SIEM includono tutti questi componenti e, anche quando lo fanno, potrebbero avere funzionalità diverse. Tuttavia, sono i componenti più basilari che normalmente si trovano, in una forma o nell'altra, in qualsiasi sistema SIEM.

Raccolta e gestione dei registri

La raccolta e la gestione dei log è il componente principale di tutti i sistemi SIEM. Senza di essa, non c'è SIEM. Il sistema SIEM deve acquisire i dati di registro da una varietà di fonti diverse. Può tirarlo o diversi sistemi di rilevamento e protezione possono spingerlo al SIEM. Poiché ogni sistema ha il proprio modo di classificare e registrare i dati, spetta al SIEM normalizzare i dati e renderli uniformi, indipendentemente dalla loro origine.

Dopo la normalizzazione, i dati registrati verranno spesso confrontati con schemi di attacco noti nel tentativo di riconoscere il comportamento dannoso il prima possibile. I dati verranno spesso anche confrontati con i dati raccolti in precedenza per aiutare a costruire una linea di base che migliorerà ulteriormente il rilevamento di attività anomale.

LEGGI ANCHE: I migliori servizi di cloud logging testati e recensiti

Risposta all'evento

Una volta rilevato un evento, è necessario fare qualcosa al riguardo. Questo è ciò che riguarda il modulo di risposta agli eventi del sistema SIEM. La risposta all'evento può assumere forme diverse. Nella sua implementazione più elementare, verrà generato un messaggio di avviso sulla console del sistema. Spesso possono essere generati anche avvisi via e-mail o SMS.

Ma i migliori sistemi SIEM fanno un passo avanti e spesso avviano un processo correttivo. Ancora una volta, questo è qualcosa che può assumere molte forme. I migliori sistemi dispongono di un sistema di flusso di lavoro completo per la risposta agli incidenti che può essere personalizzato per fornire esattamente la risposta desiderata. E come ci si aspetterebbe, la risposta agli incidenti non deve essere uniforme e eventi diversi possono innescare processi diversi. I migliori sistemi ti daranno il controllo completo sul flusso di lavoro di risposta agli incidenti. Tieni presente che quando cerchi protezione da eventi in tempo reale come attacchi DDoS, la risposta agli eventi è probabilmente la caratteristica più importante.

Pannello di controllo

Una volta che hai il sistema di raccolta e gestione dei log e i sistemi di risposta in atto, il prossimo modulo importante è il dashboard. Dopotutto, sarà la tua finestra sullo stato del tuo sistema SIEM e, per estensione, sullo stato della sicurezza della tua rete . Sono un componente così importante che molti strumenti offrono più dashboard. Poiché persone diverse hanno priorità e interessi diversi, il dashboard perfetto per un amministratore di rete sarà diverso da quello di un amministratore della sicurezza e anche un dirigente ne avrà bisogno di uno completamente diverso.

Anche se non possiamo valutare un sistema SIEM in base al numero di dashboard che ha, devi sceglierne uno che abbia le dashboard di cui hai bisogno. Questo è sicuramente qualcosa che vorrai tenere a mente quando valuti i fornitori. Molti dei migliori sistemi ti permetteranno di adattare dashboard integrati o creare dashboard personalizzati a tuo piacimento.

Segnalazione

Il prossimo elemento importante di un sistema SIEM è il reporting. Potresti non saperlo ancora e non ti aiuteranno a prevenire o fermare gli attacchi DDoS, ma alla fine avrai bisogno di rapporti. L'alta dirigenza avrà bisogno di loro per vedere di persona che il loro investimento in un sistema SIEM sta dando i suoi frutti. Potresti anche aver bisogno di rapporti per motivi di conformità. La conformità a standard come PCI DSS, HIPAA o SOX può essere facilitata quando il sistema SIEM è in grado di generare rapporti di conformità.

Sebbene i report possano non essere al centro di un sistema SIEM, sono comunque componenti essenziali. E spesso, la segnalazione sarà un importante fattore di differenziazione tra i sistemi concorrenti. I report sono come le caramelle, non ne hai mai troppe. E, naturalmente, i migliori sistemi ti permetteranno di adattare i rapporti esistenti o di crearne di personalizzati.

I migliori strumenti per la protezione dagli attacchi DDoS

Sebbene esistano vari tipi di strumenti che possono aiutare a proteggere dagli attacchi DDoS, nessuno fornisce lo stesso livello di protezione diretta delle informazioni sulla sicurezza e degli strumenti di gestione degli eventi. Questo è ciò che tutti gli strumenti della nostra lista sono in realtà strumenti SIEM. Qualsiasi strumento nel nostro elenco fornirà un certo grado di protezione contro molti diversi tipi di minacce, inclusi DDoS. Stiamo elencando gli strumenti in ordine di nostra preferenza personale ma, nonostante il loro ordine, tutti e sei sono sistemi eccellenti che possiamo solo consigliarti di provarli tu stesso e vedere come si adattano al tuo ambiente.

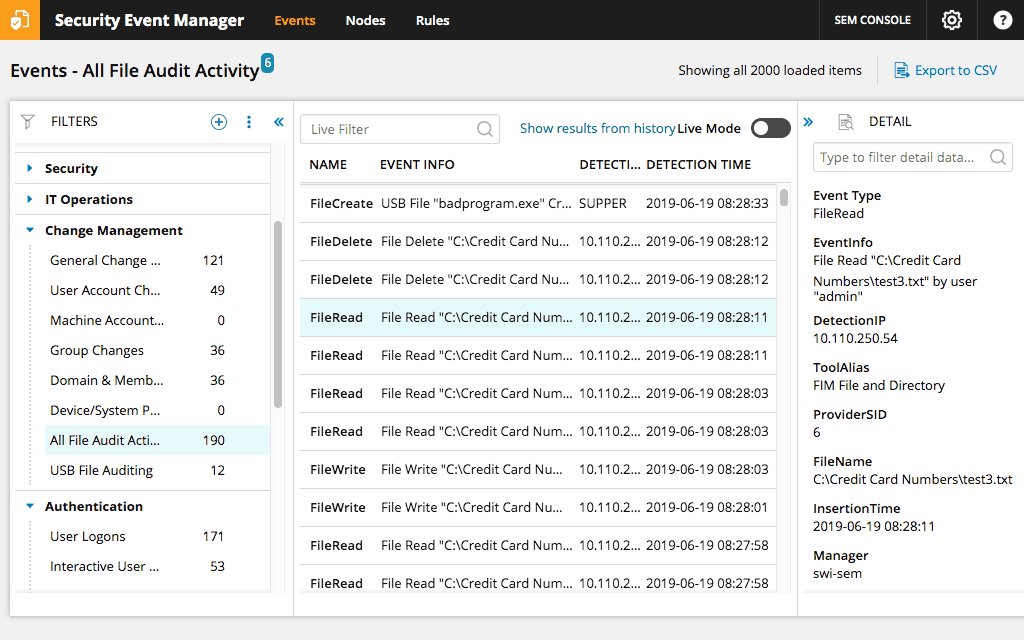

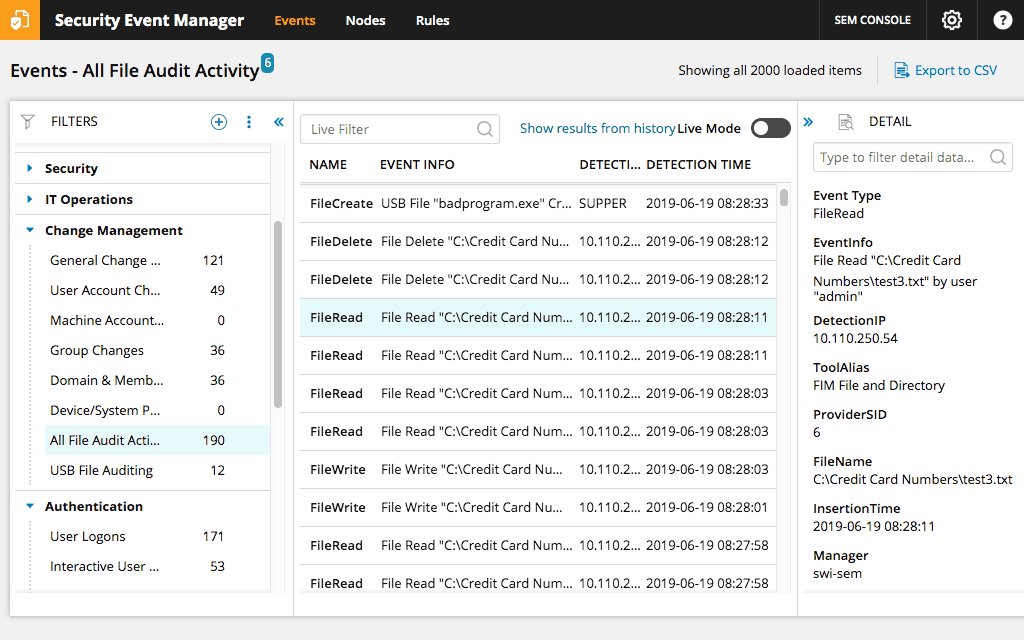

1. SolarWinds Security Event Manager (PROVA GRATUITA)

Potresti aver già sentito parlare di SolarWinds . Il nome è conosciuto dalla maggior parte degli amministratori di rete e con ragione. Il prodotto di punta dell'azienda, il Network Performance Monitor è uno dei migliori strumenti di monitoraggio della larghezza di banda di rete disponibili. Ma non è tutto, l'azienda è famosa anche per i suoi numerosi strumenti gratuiti come Advanced Subnet Calculator o il suo server SFTP .

SolarWinds ha strumenti per praticamente ogni attività di gestione della rete e questo include SIEM. Sebbene SolarWinds Security Event Manager (chiamato anche SEM ) sia meglio descritto come un sistema SIEM entry-level, è probabilmente uno dei sistemi SIEM entry-level più competitivi sul mercato. Il SolarWinds S EM ha tutto quello che è venuto ad aspettarsi da un sistema SIEM. Ha eccellenti funzionalità di gestione e correlazione dei log , un'ottima dashboard e un impressionante motore di reporting.

Il SolarWinds Event Manager Security vi avviserà ai comportamenti più sospetti, permettendo di concentrarsi più del vostro tempo e risorse su altri progetti critici. Lo strumento ha centinaia di regole di correlazione integrate per monitorare la tua rete e mettere insieme i dati dalle varie fonti di log per identificare potenziali minacce in tempo reale. E non solo ottieni regole di correlazione pronte all'uso per aiutarti a iniziare, la normalizzazione dei dati di registro consente di creare una combinazione infinita di regole. Inoltre, la piattaforma ha un feed di intelligence sulle minacce integrato che funziona per identificare i comportamenti originati da noti malintenzionati.

Il potenziale danno causato da un attacco DDoS è spesso determinato dalla rapidità con cui si identifica la minaccia e si inizia ad affrontarla. Il SolarWinds Event Manager Security può accelerare la vostra risposta, automatizzando loro ogni volta che alcune regole di correlazione vengono attivate. Le risposte possono includere il blocco degli indirizzi IP, la modifica dei privilegi, la disattivazione degli account, il blocco dei dispositivi USB, l'interruzione delle applicazioni e altro ancora. L'avanzato sistema di risposta in tempo reale dello strumento reagirà attivamente a ogni minaccia. E poiché si basa sul comportamento piuttosto che sulla firma, sei protetto da minacce sconosciute o future. Questa caratteristica da sola lo rende un ottimo strumento per la protezione DDoS.

Il SolarWinds Event Manager Security è concesso in licenza per il numero di nodi invio di log ed eventi informazioni. In tale contesto, un nodo è qualsiasi dispositivo (server, dispositivo di rete, desktop, laptop, ecc.) da cui vengono raccolti i dati di registro e/o eventi. Il prezzo parte da $ 4 665 per 30 dispositivi, incluso il primo anno di manutenzione. Sono disponibili altri livelli di licenza per un massimo di 2.500 dispositivi. Se desideri provare il prodotto prima di acquistarlo, è disponibile per il download una versione di prova gratuita di 30 giorni completamente funzionante .

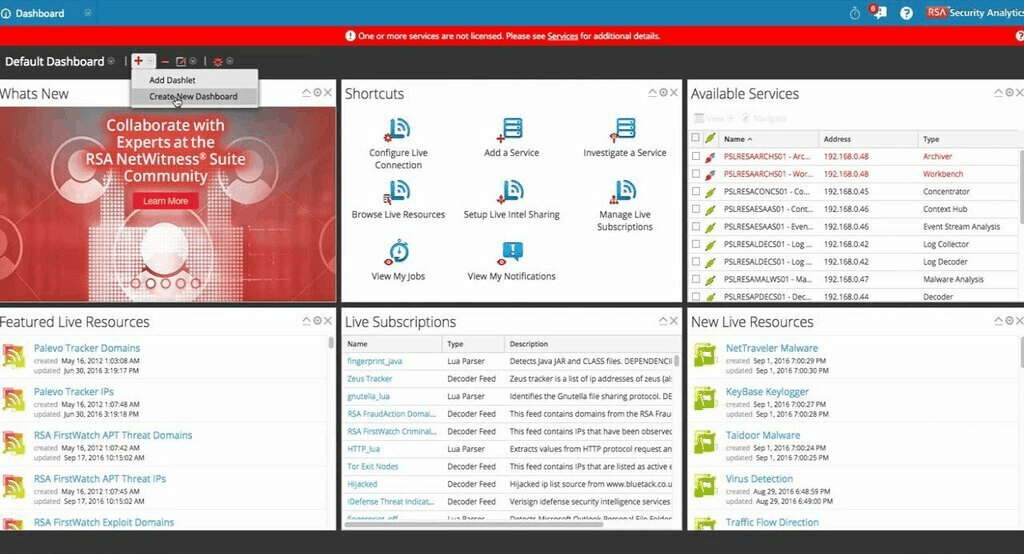

2. RSA NetWitness

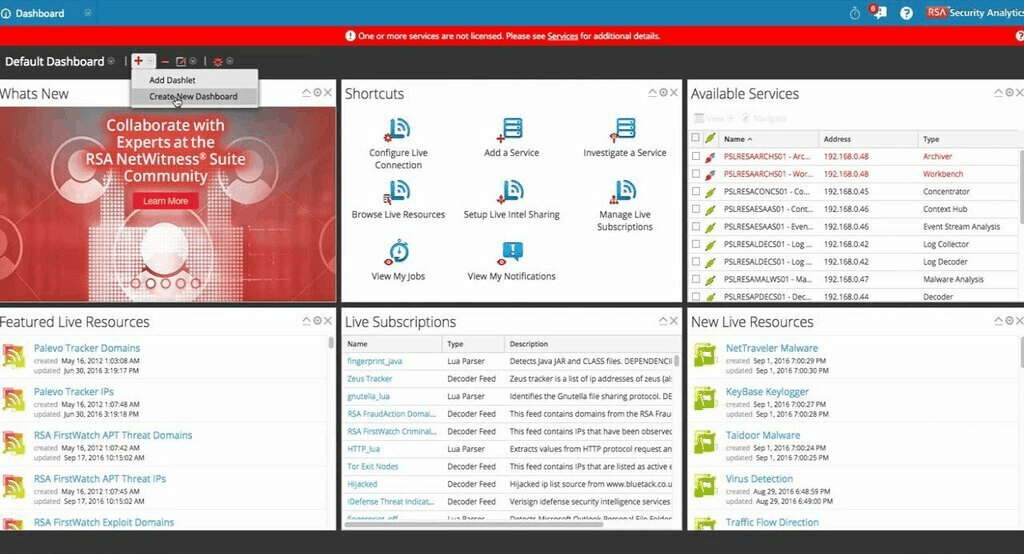

Dal 2016, NetWitness si è concentrata sui prodotti che supportano "consapevolezza situazionale della rete profonda e in tempo reale e risposta agile della rete". La storia dell'azienda è un po 'complessa: Dopo essere stata acquisita da EMC , che poi si è fusa con la Dell , la Ne tW itness business è ora parte della RSA ramo di Dell , che è una grande notizia, come RSA gode di una solida reputazione nel campo della sicurezza informatica.

RSA NetWitness è un ottimo prodotto per le organizzazioni che cercano una soluzione di analisi di rete completa. Lo strumento incorpora informazioni sulla tua attività che aiutano a dare la priorità agli avvisi. Secondo RSA , il sistema " raccoglie dati su più punti di acquisizione, piattaforme di elaborazione e fonti di intelligence sulle minacce rispetto ad altre soluzioni SIEM ". C'è anche il rilevamento avanzato delle minacce che combina analisi comportamentali, tecniche di data science e intelligence sulle minacce. Infine, il sistema di risposta avanzato vanta capacità di orchestrazione e automazione per aiutarti a eliminare le minacce prima che abbiano un impatto sulla tua attività.

Uno dei principali svantaggi di RSA NetWitness è che non è il prodotto più semplice da utilizzare e configurare. Tuttavia, è disponibile molta documentazione completa che può aiutarti con la configurazione e l'utilizzo del prodotto. Questo è un altro prodotto di livello aziendale e dovrai contattare le vendite RSA per ottenere informazioni dettagliate sui prezzi.

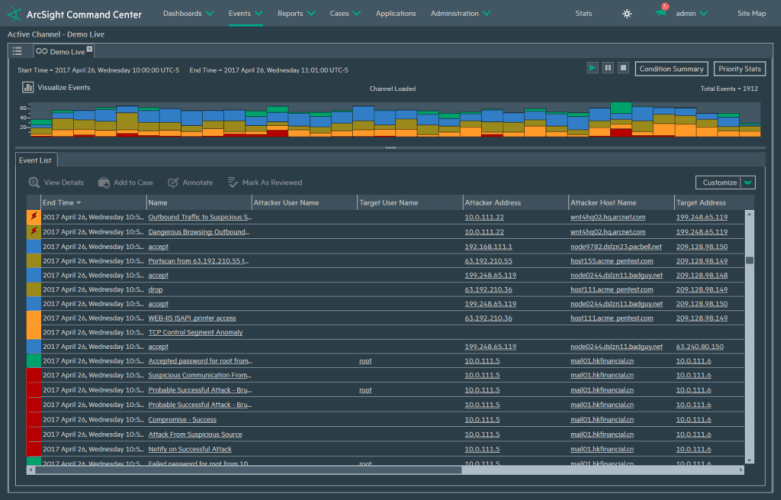

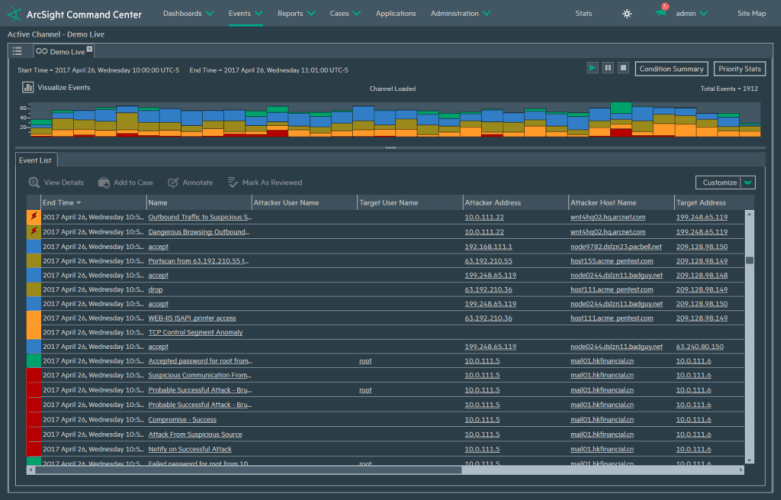

3. ArcSight Enterprise Security Manager

ArcSight Enterprise Security Manager aiuta a identificare e dare priorità alle minacce alla sicurezza, organizzare e tenere traccia delle attività di risposta agli incidenti e semplificare le attività di verifica e conformità. Questo è un altro prodotto con una storia un po' contorta. Precedentemente venduto con il marchio HP , ora si è fuso con Micro Focus , un'altra sussidiaria di HP .

L'ArcSight Security Manager Enterprise è un altro strumento SIEM immensamente popolare che è stato intorno per più di quindici anni. Lo strumento compila i dati di registro da varie fonti ed esegue un'analisi approfondita dei dati, alla ricerca di segni di attività dannose. E per facilitare l'identificazione rapida delle minacce, lo strumento consente di visualizzare i risultati dell'analisi in tempo reale.

Per quanto riguarda le funzionalità, questo prodotto non lascia molto a desiderare. Dispone di una potente correlazione distribuita dei dati in tempo reale, automazione del flusso di lavoro, orchestrazione della sicurezza e contenuto di sicurezza guidato dalla comunità. L'ArcSight Enterprise Security Manager si integra anche con altri ArcSight prodotti come la piattaforma ArcSight dati e Broker evento o ArcSight Indagare . Questo è un altro prodotto di livello aziendale che, come praticamente tutti gli strumenti SIEM di qualità, richiederà di contattare il team di vendita per ottenere informazioni dettagliate sui prezzi.

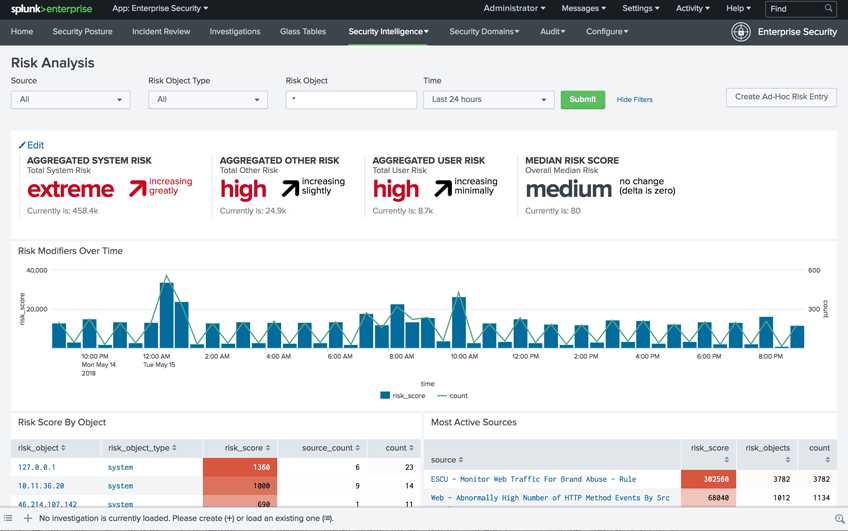

4. Sicurezza aziendale Splunk

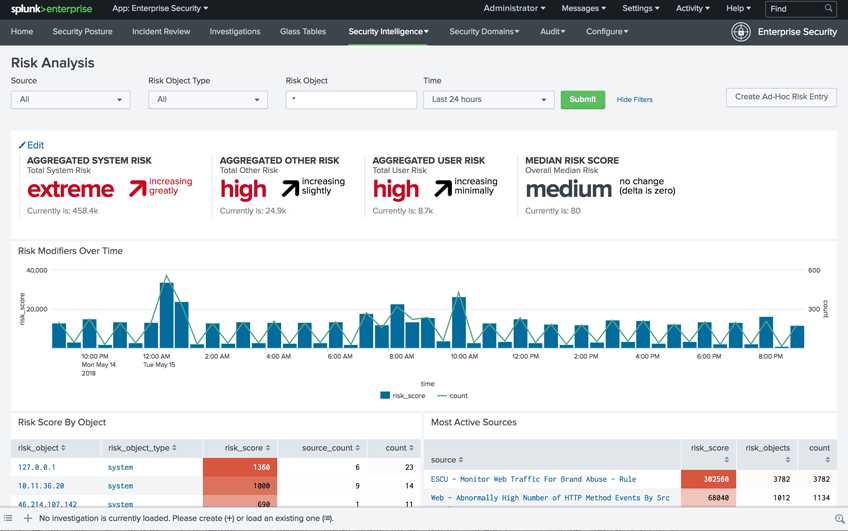

Splunk Enterprise Security, o Splunk ES , come viene spesso chiamato, è probabilmente uno dei sistemi SIEM più popolari ed è particolarmente famoso per le sue capacità di analisi. Lo strumento monitora i dati del tuo sistema in tempo reale, cercando vulnerabilità e segni di attività anomala.

La risposta alla sicurezza è un altro dei punti forti di Splunk ES e questo è importante quando si affrontano attacchi DDoS. Il sistema utilizza ciò che Splunk chiama Adaptive Response Framework ( ARF ) che si integra con le apparecchiature di oltre 55 fornitori di sicurezza. L' ARF esegue una risposta automatizzata, velocizzando le attività manuali. Questo ti permetterà di prendere rapidamente il sopravvento. Aggiungete a ciò un'interfaccia utente semplice e ordinata e avrete una soluzione vincente. Altre caratteristiche interessanti includono la funzione Notables che mostra avvisi personalizzabili dall'utente e Asset Investigator per segnalare attività dannose e prevenire ulteriori problemi.

Splunk ES è un prodotto di livello aziendale e, come tale, viene fornito con un cartellino del prezzo di dimensioni aziendali. Come spesso accade con i sistemi di livello aziendale, non è possibile ottenere informazioni sui prezzi dal sito Web di Splunk . Dovrai contattare l'ufficio commerciale per ottenere un preventivo. Ma nonostante il suo prezzo, questo è un ottimo prodotto e potresti voler contattare Splunk e approfittare di una prova gratuita disponibile.

5. McAfee Enterprise Security Manager

McAfee è un altro nome familiare nel campo della sicurezza IT e probabilmente non richiede presentazioni. È, tuttavia, meglio conosciuto per i suoi prodotti di protezione dai virus. Il McAfee Enterprise S icurezza M anager non è solo software. In realtà è un'appliance che puoi ottenere in forma virtuale o fisica.

In termini di capacità di analisi, molti considerano il McAfee Enterprise Security Manager per essere uno dei migliori strumenti SIEM. Il sistema raccoglie i log su un'ampia gamma di dispositivi. Per quanto riguarda le sue capacità di normalizzazione, è anche di prim'ordine. Il motore di correlazione compila facilmente origini dati disparate, facilitando il rilevamento degli eventi di sicurezza nel momento in cui si verificano, una caratteristica importante quando si cerca di proteggersi da eventi in tempo reale come gli attacchi DDoS.

Tuttavia, la soluzione McAfee offre molto di più del suo Enterprise Security Manager . Per ottenere una soluzione SIEM veramente completa sono necessari anche Enterprise Log Manager e Event Receiver . La buona notizia è che tutti e tre i prodotti possono essere confezionati in un unico dispositivo, rendendo i processi di acquisizione e configurazione un po' più semplici. Per quelli di voi che desiderano provare il prodotto prima di acquistarlo, è disponibile una prova gratuita.