Nel mondo di oggi, quando sentiamo regolarmente parlare di attacchi informatici, il rilevamento delle violazioni dei dati è più importante che mai. Oggi esamineremo i migliori sistemi di rilevamento delle violazioni dei dati.

In poche parole, una violazione dei dati è qualsiasi evento in cui qualcuno riesce ad accedere ad alcuni dati a cui non dovrebbe avere accesso. Questa è una definizione piuttosto vaga e, come vedrai presto, il concetto di violazione dei dati è multiforme e comprende diversi tipi di attacchi. Faremo del nostro meglio per coprire tutte le basi.

Inizieremo entrando più nel dettaglio su cosa significhi realmente la violazione dei dati. Dopotutto, può solo aiutare a iniziare con il piede giusto. Successivamente, esploreremo i vari passaggi coinvolti nella violazione dei dati. Sebbene ogni tentativo sia diverso, la maggior parte segue uno schema simile che illustreremo. Conoscere questi passaggi ti aiuterà a capire meglio come funzionano le diverse soluzioni. Daremo anche un'occhiata alle varie cause delle violazioni dei dati. Come vedrai, non sono sempre l'atto di criminali organizzati. Il nostro prossimo ordine del giorno sarà l'effettiva protezione contro le violazioni ed esploreremo le diverse fasi del processo di rilevamento e prevenzione delle violazioni. Una breve pausa ci consentirà di esplorare l'uso delle informazioni sulla sicurezza e degli strumenti di gestione degli eventi come mezzo per rilevare le violazioni dei dati. E infine,

Violazione dei dati in poche parole

Sebbene il concetto di violazione dei dati vari a seconda del settore, delle dimensioni dell'organizzazione e dell'architettura di rete, tutte le violazioni dei dati condividono alcuni tratti comuni. Una violazione dei dati è definita principalmente come l'accesso non autorizzato ad alcuni dati altrimenti privati. Anche i motivi per cui gli hacker rubano i dati e ciò che fanno variano molto, ma ancora una volta, la chiave qui è che le informazioni a cui accedono gli hacker non appartengono a loro. È anche importante rendersi conto che le violazioni dei dati possono includere la cosiddetta esfiltrazione di informazioni da parte di utenti malintenzionati o dati a cui è stato effettuato l'accesso regolarmente ma diffusi senza autorizzazione. Ovviamente, questo secondo tipo di violazione può essere molto più difficile da rilevare poiché deriva da un'attività regolare.

Sebbene esistano diversi tipi di violazione dei dati, come vedremo tra poco, spesso seguiranno uno schema prestabilito. Conoscere i vari passaggi che gli utenti malintenzionati intraprendono per portare a termine le loro violazioni dei dati è importante in quanto può solo aiutare ad analizzare meglio le proprie vulnerabilità e preparare e impostare difese migliori che possono rendere molto più difficile la penetrazione dei criminali informatici. Si dice spesso che la conoscenza è potere ed è particolarmente vero in questa situazione. Più conosci le violazioni dei dati, meglio puoi combatterle.

Utilizzo degli strumenti SIEM come strumenti di rilevamento delle violazioni

I sistemi di gestione delle informazioni e degli eventi di sicurezza (SIEM) possono rivelarsi molto efficaci nel rilevare le violazioni dei dati. Sebbene non forniscano alcuna protezione, la loro forza sta nel rilevare attività sospette. Questo è il motivo per cui sono molto bravi a rilevare le violazioni dei dati. Ogni tentativo di violazione dei dati lascerà delle tracce sulla tua rete. E le tracce che rimangono sono proprio ciò che gli strumenti SIEM riescono a identificare meglio.

Ecco una rapida occhiata a come funzionano gli strumenti SIEM. Prima raccolgono informazioni da vari sistemi. Concretamente, spesso assume la forma di raccolta di dati di registro dai dispositivi di rete, dalle apparecchiature di sicurezza, come firewall e file server. Più fonti di dati ci sono, maggiori sono le possibilità di rilevare violazioni. Successivamente, lo strumento normalizzerà i dati raccolti, garantendo che seguano un formato standard e che le discrepanze, ad esempio i dati provenienti da un fuso orario diverso, vengano compensate. I dati normalizzati vengono quindi generalmente confrontati con una linea di base stabilita e qualsiasi deviazione innesca una risposta. I migliori strumenti SIEM utilizzeranno anche una sorta di analisi comportamentale per migliorare il loro tasso di rilevamento e ridurre i falsi positivi.

I migliori strumenti di rilevamento delle violazioni dei dati

Esistono diversi tipi di strumenti per rilevare le violazioni dei dati. Come abbiamo appena discusso, gli strumenti SIEM possono aiutarti in questo fornendo molte più funzionalità orientate alla sicurezza. Non sarai sorpreso di trovare alcuni strumenti SIEM nel nostro elenco. Abbiamo anche alcuni strumenti di rilevamento delle violazioni dei dati dedicati in grado di gestire la maggior parte dei passaggi del ciclo di rilevamento descritto sopra. Rivediamo le caratteristiche di alcuni dei migliori strumenti.

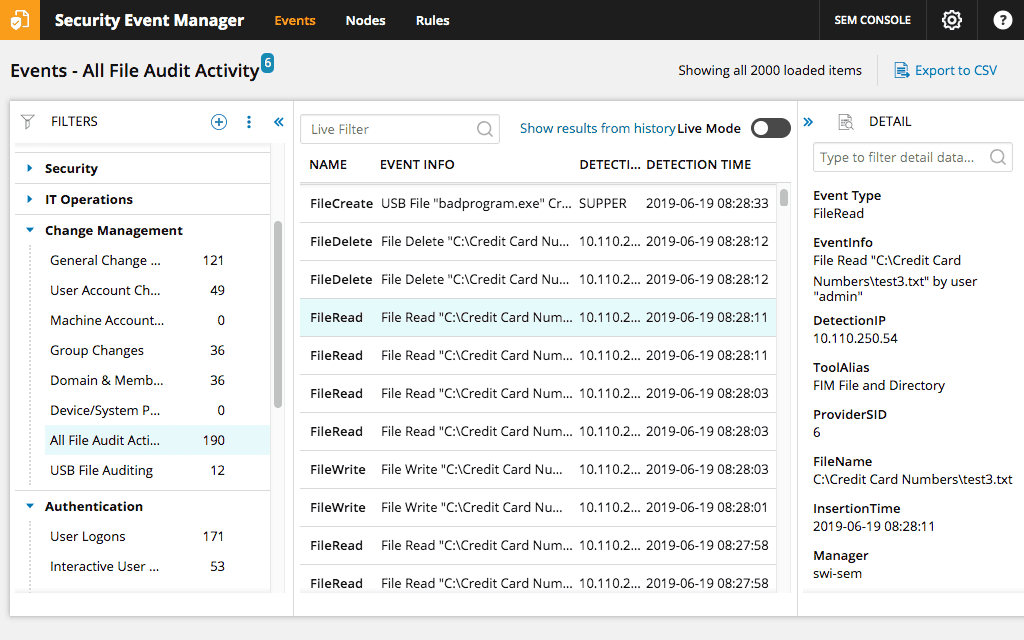

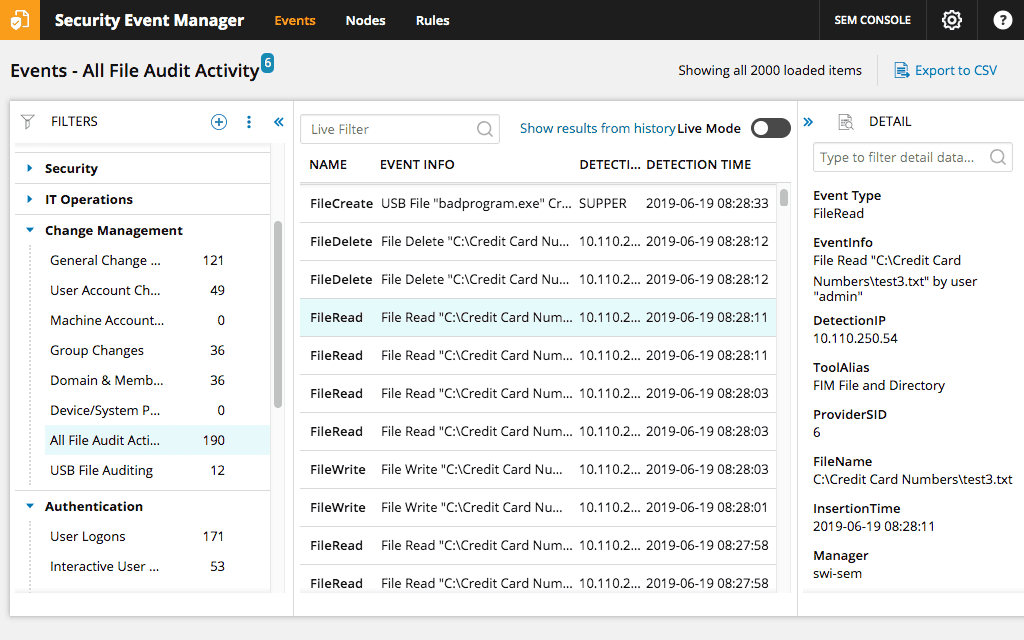

1. SolarWinds Security Event Manager (PROVA GRATUITA)

Quando si tratta di informazioni sulla sicurezza e gestione degli eventi, SolarWinds propone il suo Security Event Manager . Precedentemente chiamato SolarWinds Log & Event Manager , lo strumento è meglio descritto come uno strumento SIEM di livello base. È, tuttavia, uno dei migliori sistemi entry-level sul mercato. Lo strumento ha quasi tutto ciò che puoi aspettarti da un sistema SIEM. Ciò include un'eccellente gestione dei registri e funzionalità di correlazione, nonché un impressionante motore di reporting.

Lo strumento vanta anche eccellenti funzionalità di risposta agli eventi che non lasciano nulla a desiderare. Ad esempio, il dettagliato sistema di risposta in tempo reale reagirà attivamente a ogni minaccia. E poiché si basa sul comportamento piuttosto che sulla firma, sei protetto da minacce sconosciute o future e attacchi zero-day.

Oltre al suo impressionante set di funzionalità, la dashboard di SolarWinds Security Event Manager è forse la sua migliore risorsa. Con il suo design semplice, non avrai problemi a orientarti nello strumento e a identificare rapidamente le anomalie. A partire da circa $ 4 500, lo strumento è più che conveniente. E se vuoi provarlo e vedere come funziona nel tuo ambiente, è disponibile per il download una versione di prova gratuita di 30 giorni completamente funzionale .

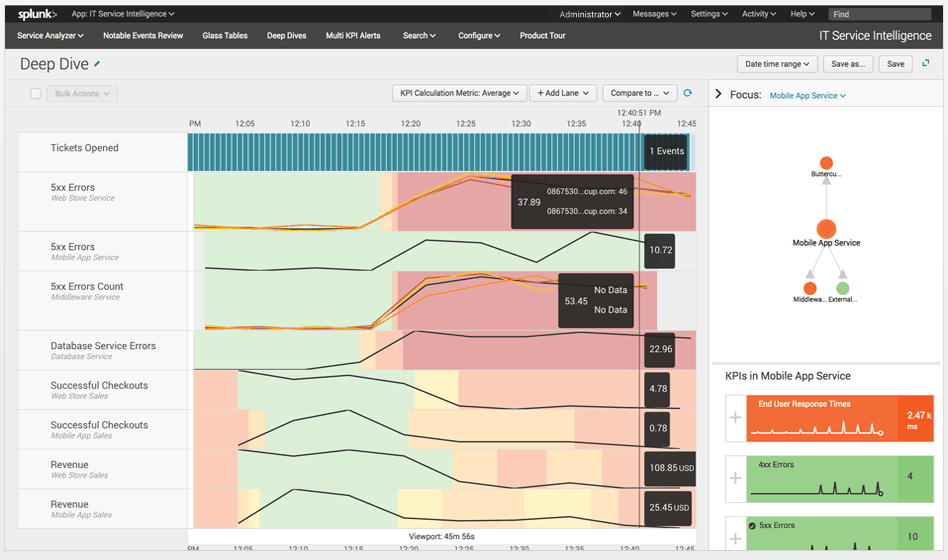

2. Sicurezza aziendale Splunk

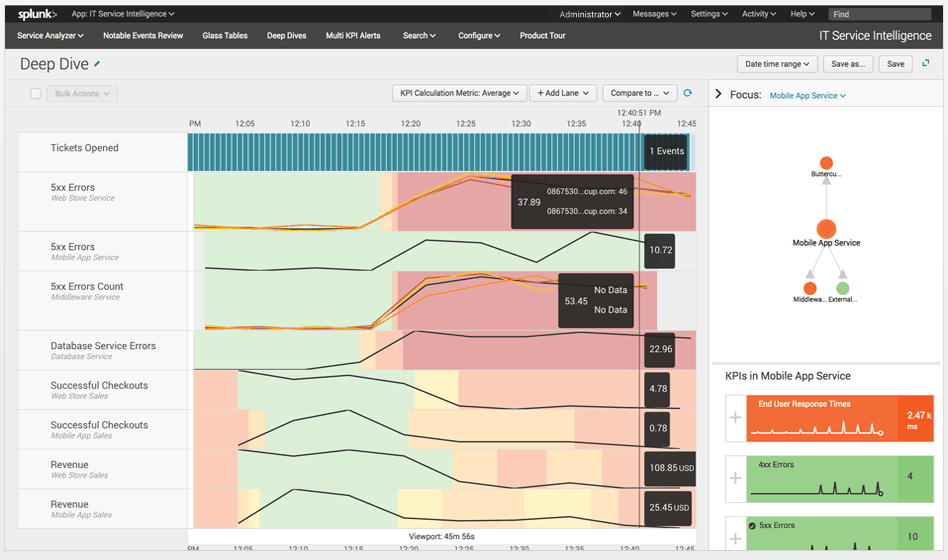

Splunk Enterprise Security, spesso chiamato semplicemente Splunk ES, è probabilmente uno degli strumenti SIEM più popolari. È particolarmente famoso per le sue capacità di analisi e, quando si tratta di rilevare violazioni dei dati, questo è ciò che conta. Splunk ES monitora i dati del tuo sistema in tempo reale, cercando vulnerabilità e segni di attività anomale e/o dannose.

Oltre all'ottimo monitoraggio, la risposta alla sicurezza è un'altra delle migliori caratteristiche di Splunk ES . Il sistema utilizza un concetto chiamato Adaptive Response Framework ( ARF ) che si integra con le apparecchiature di oltre 55 fornitori di sicurezza. L' ARF esegue una risposta automatizzata, velocizzando le attività manuali. Questo ti permetterà di prendere rapidamente il sopravvento. Aggiungete a ciò un'interfaccia utente semplice e ordinata e avrete una soluzione vincente. Altre caratteristiche interessanti includono la funzione Notables che mostra avvisi personalizzabili dall'utente e Asset Investigator per segnalare attività dannose e prevenire ulteriori problemi.

Poiché Splunk ES è davvero un prodotto di livello aziendale, puoi aspettarti che venga fornito con un cartellino del prezzo di dimensioni aziendali. Sfortunatamente le informazioni sui prezzi non sono immediatamente disponibili sul sito Web di Splunk, quindi sarà necessario contattare il reparto vendite dell'azienda per ottenere un preventivo. Contattando Splunk potrai anche usufruire di una prova gratuita, qualora volessi provare il prodotto.

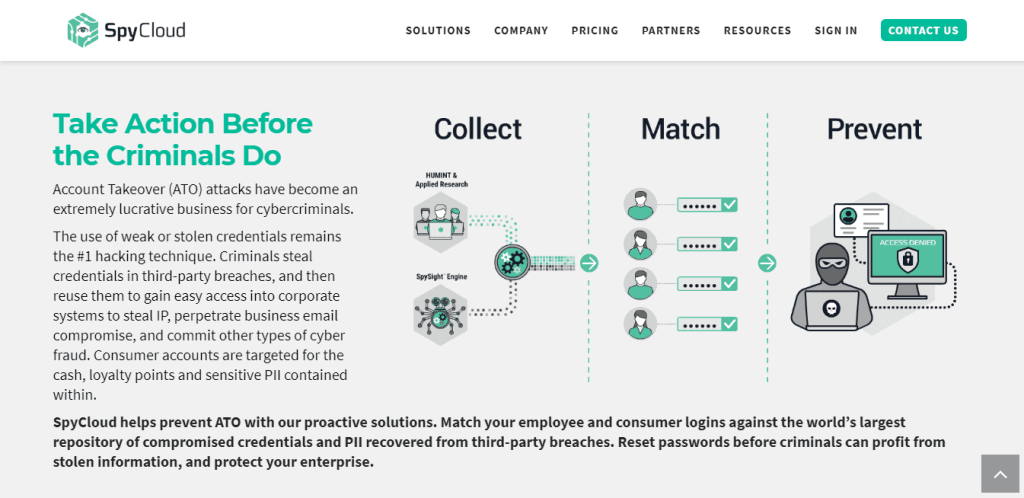

3. SpyCloud

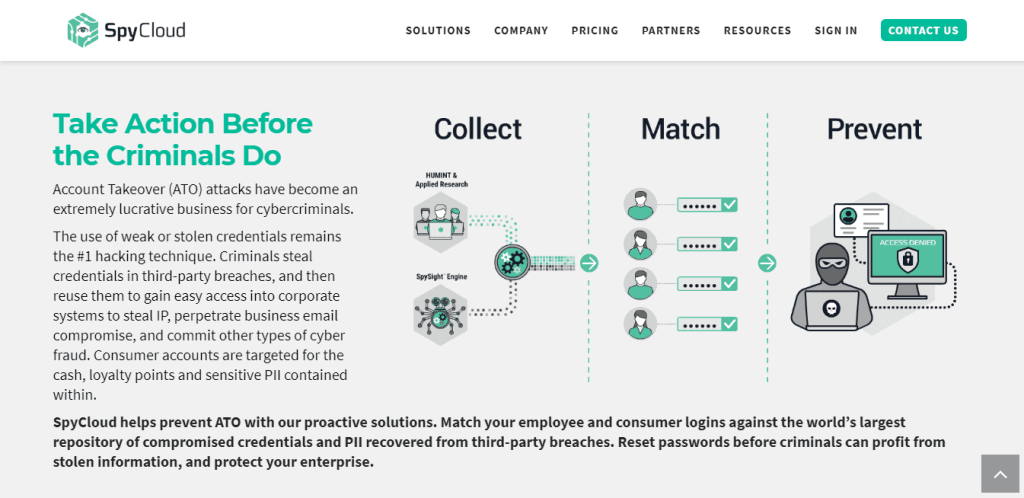

SpyCloud è uno strumento unico di una società di sicurezza con sede ad Austin che offre alle organizzazioni dati accurati e operativi che possono utilizzare per proteggere i propri utenti e la propria azienda da violazioni dei dati. Ciò include la normalizzazione, la deduplicazione, la convalida e l'arricchimento di tutti i dati raccolti. Questo pacchetto viene in genere utilizzato per identificare le credenziali esposte da dipendenti o clienti prima che i ladri abbiano la possibilità di usarle per rubare la loro identità o venderle a terzi sul mercato nero.

Uno dei principali fattori di differenziazione di SpyCloud è il suo database di risorse, uno dei più grandi del suo re con oltre 60 miliardi di oggetti al momento della stesura di questo documento. Questi oggetti includono indirizzi e-mail, nomi utente e password. Sebbene il sistema utilizzi scanner e altri strumenti di raccolta automatizzata, la maggior parte dei dati utili dello strumento, o dovrei dire i dati più utili dello strumento, provengono dalla raccolta di informazioni umane e da avanzate attività commerciali proprietarie.

La piattaforma SpyCloud offre una combinazione vincente di qualità senza pari, automazione intelligente e un'API super facile da usare per eseguire controlli automatici e coerenti degli account utente della tua organizzazione rispetto al database di credenziali di SpyCloud. Qualunque corrispondenza trovi, attiva rapidamente un avviso. Di conseguenza, viene inviata una notifica e, facoltativamente, è possibile eseguire una riparazione forzando la reimpostazione della password dell'account compromesso.

Gli utenti malintenzionati che cercano di rilevare account personali e aziendali incontreranno sicuramente la loro corrispondenza con questo prodotto. Diverse soluzioni simili sul mercato troveranno account esposti troppo tardi nel processo per consentirti di fare di più che gestire semplicemente le conseguenze di una violazione dei dati. Questo non è il caso di questi prodotti ed è ovvio che i suoi sviluppatori comprendono l'importanza della diagnosi precoce.

Questo prodotto è ideale per organizzazioni di qualsiasi tipo e dimensione e di quasi tutti i settori come vendita al dettaglio, istruzione, tecnologia, servizi finanziari, ospitalità e assistenza sanitaria. Cisco, WP Engine, MailChimp e Avast sono esempi di alcuni dei prestigiosi clienti che utilizzano SpyCloud per proteggere i propri account.

Le informazioni sui prezzi non sono prontamente disponibili da SpyCloud e dovrai contattare l'azienda per ottenere un preventivo. Il sito Web dell'azienda afferma che è disponibile una prova gratuita, ma facendo clic sul collegamento si accede a una pagina in cui è possibile registrarsi per una demo.

4. Kount

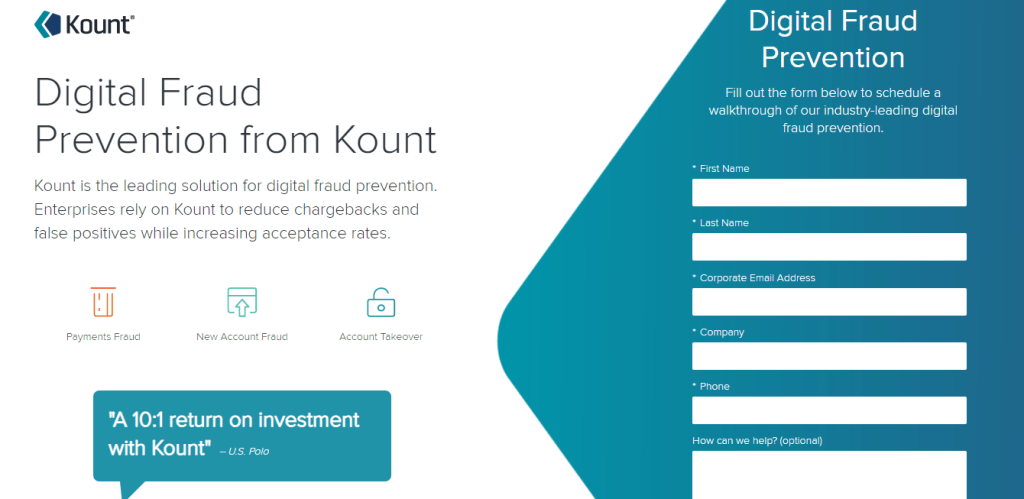

Kount è una piattaforma di rilevamento della violazione dei dati Software as a Service (SaaS). Con sede a Boise, ID e fondata circa dodici anni fa, l'azienda offre sicurezza dei dati oltre a servizi di rilevamento delle violazioni alle organizzazioni di tutto il mondo. La sua tecnologia di apprendimento automatico brevettata funziona esaminando le transazioni a livello microscopico per rilevare attività dannose. Sebbene il servizio sembri particolarmente adatto per attività online, commercianti, banche acquirenti e fornitori di servizi di pagamento, può servire anche altri tipi di attività. Impedisce l'acquisizione dell'account, la creazione fraudolenta di account, gli attacchi di forza bruta rilevando anche più account e la condivisione di account.

Kount può fornire alla tua organizzazione dati e set di strumenti sufficienti per contrastare la maggior parte delle minacce online e proteggere i dati dei tuoi clienti, dipendenti e utenti da ogni tipo di attacco informatico. Il servizio ha un'enorme base di clienti di oltre 6 500 aziende, inclusi alcuni marchi di prim'ordine che si affidano al servizio per proteggersi dalle violazioni dei dati.

Quello che abbiamo qui è una soluzione efficiente e facile da implementare che può essere personalizzata per affrontare i problemi di sicurezza di varie organizzazioni che operano in diversi segmenti. Rende l'intero compito di rilevamento delle frodi molto più semplice. Di conseguenza, consente alle organizzazioni di gestire un volume di transazioni maggiore, portando così a migliori profitti e crescita complessiva.

Kount è disponibile in tre versioni. Prima c'è Kount Complete . Come suggerisce il nome, questa è la soluzione completa per qualsiasi azienda che interagisce con i propri clienti digitalmente. C'è anche Kount Central , un servizio su misura per i fornitori di soluzioni di pagamento. E poi c'è Kount Central per la protezione dell'account digitale. Le varie soluzioni partono da $ 1000 al mese, con prezzi che variano a seconda del numero di transazioni che prevedi di eseguire attraverso il servizio. È possibile ottenere un preventivo dettagliato o organizzare una demo contattando l'azienda.

Il processo di violazione passo dopo passo

Diamo un'occhiata a quali sono i passaggi tipici di un tentativo di violazione dei dati. Sebbene le attività descritte di seguito non siano necessariamente la regola, ti offrono una panoramica valida di come funziona il tuo hacker di dati medio. Conoscere questi ti permetterà di prepararti meglio a combattere gli attacchi.

sondando

Questo primo passo nella maggior parte degli attacchi è una fase di sondaggio. Gli utenti malintenzionati inizieranno spesso cercando di saperne di più sulla rete e sull'ambiente digitale in generale. Potrebbero, ad esempio, sondare le tue difese di sicurezza informatica. Potrebbero anche testare le password o valutare come lanciare un eventuale attacco di phishing. Altri cercheranno software obsoleto senza le ultime patch di sicurezza, segno che potrebbero essere presenti vulnerabilità sfruttabili.

Attacco iniziale

Ora che gli hacker hanno sondato il tuo ambiente, avranno un'idea migliore di come portare avanti il loro attacco. In genere lanceranno una prima ondata di attacco. Questo potrebbe assumere molte forme, come l'invio di un'e-mail di phishing ai dipendenti per indurli a fare clic su un collegamento che li porterà a un sito Web dannoso. Un altro tipo comune di attacco iniziale viene eseguito corrompendo alcune applicazioni essenziali, spesso interrompendo il flusso di lavoro.

Attacco esteso

Dopo un attacco iniziale riuscito, i criminali informatici spesso passano rapidamente alla marcia più alta e valutano i passi successivi. Ciò significa spesso sfruttare qualunque presa abbiano ottenuto dai loro sforzi iniziali per lanciare un attacco più ampio che possa colpire l'intero ambiente per individuare quanti più dati preziosi possibile.

Furto di dati

Sebbene lo elenchiamo per ultimo, il furto effettivo dei tuoi dati non è necessariamente l'ultimo passaggio di un attacco tipico. Gli hacker sono spesso molto opportunisti e afferreranno tutte le informazioni interessanti su cui riescono a mettere le mani non appena le trovano. Altri, d'altra parte, possono scegliere di rimanere inattivi per un po' nel tentativo di evitare il rilevamento, ma anche per capire meglio quali dati sono disponibili e come possono essere rubati al meglio.

Le informazioni esatte che i criminali informatici prenderanno da qualsiasi organizzazione variano notevolmente. Ma poiché "i soldi fanno girare il lavoro", si stima che almeno tre quarti di tutte le violazioni dei dati siano motivate finanziariamente. I dati rubati possono spesso includere segreti commerciali, informazioni proprietarie e registri governativi sensibili. Potrebbe anche essere incentrato sui dati personali del cliente che potrebbero essere utilizzati per il guadagno degli hacker. Negli ultimi anni sono state segnalate diverse violazioni dei dati ampiamente pubblicizzate che hanno coinvolto colossi come Facebook, Yahoo, Uber o Capital One. Anche il settore sanitario può essere bersaglio di attacchi, mettendo potenzialmente a rischio la salute pubblica.

Cause di violazioni

Le violazioni dei dati possono avere molteplici cause, alcune delle quali potresti anche non sospettare. Naturalmente, c'è l'ovvio attacco informatico, ma questi rappresentano solo una frazione relativamente piccola di tutte le violazioni dei dati. È importante conoscere queste varie cause poiché è così che sarai in grado di rilevarle meglio e impedire che si verifichino. Diamo una rapida occhiata ad alcune delle cause principali.

attacchi informatici

L'attacco informatico, in cui la tua organizzazione è il bersaglio diretto degli hacker, è, come immagineresti, una delle cause principali delle violazioni dei dati. Si stima che il costo annuale del crimine informatico superi i 600 miliardi di dollari in tutto il mondo, quindi non c'è da meravigliarsi se le organizzazioni ne sono così preoccupate. I criminali informatici utilizzano un ampio arsenale di metodi per infiltrarsi nelle tue reti ed esfiltrare i tuoi dati. Questi metodi possono includere il phishing per ottenere l'accesso tramite utenti incauti o ransomware per estorcere organizzazioni dopo aver preso in ostaggio i loro dati. Lo sfruttamento di varie vulnerabilità del software o del sistema operativo è un altro modo comune per derubare le organizzazioni dei loro preziosi dati.

Violazioni interne

Le violazioni interne possono essere più insidiose degli attacchi informatici. I loro obiettivi sono gli stessi, ma vengono realizzati all'interno della rete. Questo rende la loro individuazione molto più complicata. Sono spesso il fatto di dipendenti scontenti o dipendenti che sospettano di essere in procinto di essere licenziati. Alcuni hacker si avvicinano persino ai dipendenti e offrono loro denaro in cambio di informazioni. Un'altra causa comune di violazione interna proviene da dipendenti che sono stati licenziati ma le cui credenziali di accesso non sono state ancora revocate. Per dispetto, potrebbero ribellarsi alla loro precedente organizzazione e rubare i suoi dati.

Perdita del dispositivo

Sebbene non sia una causa comune di violazione dei dati come le precedenti, la perdita del dispositivo gioca ancora un ruolo non trascurabile nelle violazioni dei dati. Alcuni utenti sono semplicemente negligenti e lasceranno vari dispositivi come smartphone, laptop, tablet o chiavette USB in luoghi non sicuri. Questi dispositivi potrebbero archiviare dati proprietari per fornire un accesso facile e senza restrizioni alla rete. Una causa correlata di violazione dei dati è il furto di dispositivi in cui individui malintenzionati rubano i dispositivi dell'utente per ottenere l'accesso ai dati in essi contenuti o per utilizzarli come gateway per i dati aziendali. E non pensare che il fatto che tutti questi dispositivi siano protetti li renda meno rischiosi. Una volta che gli utenti malintenzionati mettono le mani sui tuoi dispositivi, violare la sicurezza dovrebbe essere un gioco da ragazzi.

Errore umano

La principale differenza tra errore umano come causa di violazioni dei dati e violazioni interne è che il primo è accidentale. Può assumere molte forme, però. Ad esempio, alcuni team IT potrebbero aver esposto accidentalmente i dati dei clienti a dipendenti non autorizzati a causa di una configurazione errata dei diritti di accesso su un server. Un'altra causa di violazione correlata all'errore umano ha a che fare con i dipendenti che cadono vittime di tentativi di phishing o di ingegneria sociale. Questi sono il tipo di attacchi in cui gli hacker inducono il personale a fare clic su collegamenti dannosi o a scaricare file infetti. E non dovresti prendere alla leggera l'errore umano poiché la ricerca ha dimostrato che rappresenta più della metà delle violazioni dei dati.

Protezione contro le violazioni

Ora che sappiamo cosa sono le violazioni dei dati, che aspetto hanno e quali sono le loro cause, è tempo di dare un'occhiata più da vicino alla protezione contro di esse. Con i vari tipi e le cause delle violazioni dei dati, difendere le tue organizzazioni contro di esse può essere una prospettiva scoraggiante. Per assisterti, abbiamo assemblato un elenco delle fasi di protezione contro le violazioni dei dati. Insieme, formano gli elementi costitutivi di qualsiasi strategia di difesa seria. È importante rendersi conto che questo è un processo continuo e che dovresti vedere le fasi come parte di un cerchio piuttosto che un approccio lineare una volta per tutte.

Scoperta

La fase di scoperta è quella in cui i professionisti della sicurezza lavorano attraverso le informazioni sensibili al fine di identificare eventuali dati non protetti o altrimenti vulnerabili o esposti. Questo è importante in quanto questo tipo di informazioni può essere un facile bersaglio per gli individui malintenzionati. È quindi molto importante adottare le misure necessarie per metterlo in sicurezza. Un modo per farlo è rivedere chi ha accesso a quei dati e modificare le autorizzazioni per garantire che solo chi ha bisogno di lavorare con essi possa accedervi.

rilevamento

La fase successiva è la fase di rilevamento. È qui che dovresti monitorare le minacce alla sicurezza che possono fornire ai criminali informatici facili punti di ingresso nella tua rete. Questa è una fase critica in quanto può essere estremamente facile per gli hacker accedere ai tuoi dati se non lavori attivamente per rilevare e correggere qualsiasi vulnerabilità esistente. Ad esempio, qualsiasi applicazione che non è stata aggiornata con le ultime patch di sicurezza può diventare un facile bersaglio per gli aggressori che sono liberi di sfruttare qualunque vulnerabilità ci sia. Questa fase, più di tutte le altre, deve essere un processo continuo o ricorrente.

Priorità

Dopo aver superato le fasi precedenti e aver individuato i rischi, l'ultimo passaggio prima di poter effettivamente iniziare a sistemare le cose è la fase di definizione delle priorità. L'idea qui è di valutare quali beni sono a rischio per proteggere rapidamente i più esposti o quelli che avrebbero le peggiori conseguenze in caso di violazione. È qui che in genere utilizzeresti l'intelligenza combinata delle informazioni di sicurezza e delle operazioni sui dati per individuare dove sei a maggior rischio di essere attaccato. Questa fase viene spesso condotta attraverso audit che possono aiutare a capire a cosa deve essere assegnata la priorità.

Rimedio

La fase di riparazione è quella in cui risolvi le minacce che hai identificato e a cui hai assegnato la priorità durante le fasi precedenti. L'esatto processo di riparazione varia a seconda del tipo di minaccia che è stata identificata.

Gestione dei processi

L'intero processo deve essere gestito in modo strategico ed efficace. Se vuoi che il ciclo di prevenzione della violazione dei dati funzioni per la tua organizzazione, dovrai assumere il controllo e utilizzare gli strumenti appropriati. Questi sono strumenti che possono sfruttare i dati dalla tua rete e trasformarsi in informazioni utili. Come abbiamo detto prima, questo è più un processo in corso che una cosa una tantum. E non aspettarti che questo sia un tipo di cose da impostare e dimenticare. Rimanere al passo con le violazioni dei dati richiederà sforzi costanti. Ecco perché vale la pena investire in strumenti che possono rendere tutto più semplice.

Insomma

La prevenzione della violazione dei dati è tanto importante quanto è un argomento complesso. Spero che siamo riusciti a fare luce sull'argomento. Il punto chiave da ricordare da tutto questo è che il rischio è reale e non fare nulla al riguardo non è un'opzione. Ora, se scegli di utilizzare uno strumento SIEM o una soluzione dedicata per il rilevamento e/o la prevenzione delle violazioni dipende da te e dipende in gran parte dalle esigenze specifiche della tua organizzazione. Guarda cosa è disponibile, confronta le specifiche e le caratteristiche e, prima di prendere la tua decisione finale, prova alcuni strumenti.