La sicurezza è un argomento scottante e lo è da un po' di tempo. Molti anni fa, i virus erano l'unica preoccupazione degli amministratori di sistema. I virus erano così comuni da aprire la strada a un'incredibile gamma di strumenti di prevenzione dei virus. Al giorno d'oggi, quasi nessuno penserebbe di eseguire un computer non protetto. Tuttavia, l'intrusione nel computer o l'accesso non autorizzato ai tuoi dati da parte di utenti malintenzionati è la "minaccia del giorno". Le reti sono diventate il bersaglio di numerosi hacker malintenzionati che faranno di tutto per ottenere l'accesso ai tuoi dati. La tua migliore difesa contro questi tipi di minacce è un sistema di rilevamento o prevenzione delle intrusioni. Oggi esaminiamo dieci dei migliori strumenti gratuiti di rilevamento delle intrusioni.

Prima di iniziare, discuteremo prima i diversi metodi di rilevamento delle intrusioni in uso. Proprio come ci sono molti modi in cui gli intrusi possono entrare nella tua rete, ci sono altrettanti modi, forse anche di più, modi per rilevarli. Quindi, discuteremo le due principali categorie di sistemi di rilevamento delle intrusioni: rilevamento delle intrusioni di rete e rilevamento delle intrusioni dell'host. Prima di continuare, spiegheremo le differenze tra rilevamento delle intrusioni e prevenzione delle intrusioni. E infine, ti daremo una breve recensione di dieci dei migliori strumenti gratuiti di rilevamento delle intrusioni che siamo riusciti a trovare.

Metodi di rilevamento delle intrusioni

Esistono fondamentalmente due diversi metodi utilizzati per rilevare i tentativi di intrusione. Potrebbe essere basato sulla firma o basato sull'anomalia. Vediamo come differiscono. Il rilevamento delle intrusioni basato sulla firma funziona analizzando i dati per modelli specifici che sono stati associati ai tentativi di intrusione. È un po' come i sistemi antivirus tradizionali che si basano sulle definizioni dei virus. Questi sistemi confronteranno i dati con i modelli di firma delle intrusioni per identificare i tentativi. Il loro principale svantaggio è che non funzionano fino a quando la firma corretta non viene caricata sul software, cosa che in genere si verifica dopo che un certo numero di macchine è stato attaccato.

Il rilevamento delle intrusioni basato su anomalie fornisce una migliore protezione contro gli attacchi zero-day, quelli che si verificano prima che qualsiasi software di rilevamento delle intrusioni abbia avuto la possibilità di acquisire il file di firma corretto. Invece di cercare di riconoscere schemi di intrusione noti, questi cercheranno invece le anomalie. Ad esempio, rileverebbero che qualcuno ha tentato di accedere a un sistema con una password errata più volte, un segno comune di un attacco di forza bruta. Come avrai intuito, ogni metodo di rilevamento ha i suoi vantaggi. Questo è il motivo per cui i migliori strumenti utilizzeranno spesso una combinazione di entrambi per la migliore protezione.

Due tipi di sistemi di rilevamento delle intrusioni

Proprio come esistono diversi metodi di rilevamento, esistono anche due tipi principali di sistemi di rilevamento delle intrusioni. Differiscono principalmente nella posizione in cui viene eseguito il rilevamento delle intrusioni, a livello di host o di rete. Anche in questo caso, ognuno ha i suoi vantaggi e la soluzione migliore, o la più sicura, è forse quella di utilizzare entrambi.

Sistemi di rilevamento delle intrusioni dell'host (HIDS)

Il primo tipo di sistema di rilevamento delle intrusioni opera a livello di host. Potrebbe, ad esempio, controllare vari file di registro per qualsiasi segno di attività sospetta. Potrebbe anche funzionare controllando importanti file di configurazione per modifiche non autorizzate. Questo è ciò che farebbe l'HIDS basato sulle anomalie. D'altro canto, i sistemi basati su firme esaminerebbero gli stessi file di registro e di configurazione, ma cercherebbero modelli di intrusione noti specifici. Ad esempio, è possibile che un particolare metodo di intrusione funzioni aggiungendo una determinata stringa a un file di configurazione specifico che l'IDS basato sulla firma rileverà.

Come avresti potuto immaginare, gli HIDS sono installati direttamente sul dispositivo che devono proteggere, quindi dovrai installarli su tutti i tuoi computer. tuttavia, la maggior parte dei sistemi dispone di una console centralizzata in cui è possibile controllare ogni istanza dell'applicazione.

Sistemi di rilevamento delle intrusioni di rete (NIDS)

I sistemi di rilevamento delle intrusioni di rete, o NIDS, lavorano al confine della rete per imporre il rilevamento. Usano metodi simili ai sistemi di rilevamento delle intrusioni dell'host. Ovviamente, invece di cercare i file di registro e di configurazione, cercano il traffico di rete come le richieste di connessione. È noto che alcuni metodi di intrusione sfruttano le vulnerabilità inviando pacchetti volutamente malformati agli host, facendoli reagire in un modo particolare. I sistemi di rilevamento delle intrusioni di rete potrebbero rilevarli facilmente.

Alcuni potrebbero obiettare che i NIDS sono migliori degli HIDS poiché rilevano gli attacchi anche prima che raggiungano i tuoi computer. Sono anche migliori perché non richiedono l'installazione di nulla su ciascun computer per proteggerli efficacemente. D'altra parte, forniscono poca protezione contro gli attacchi interni che purtroppo non sono affatto rari. Questo è un altro caso in cui la migliore protezione deriva dall'utilizzo di una combinazione di entrambi i tipi di strumenti.

Rilevamento delle intrusioni contro prevenzione

Esistono due diversi generi di strumenti nel mondo della protezione dalle intrusioni: i sistemi di rilevamento delle intrusioni e i sistemi di prevenzione delle intrusioni. Sebbene abbiano uno scopo diverso, spesso c'è una certa sovrapposizione tra i due tipi di strumenti. Come suggerisce il nome, il rilevamento delle intrusioni rileverà tentativi di intrusione e attività sospette in generale. Quando lo fa, in genere attiverà una sorta di allarme o notifica. Spetta quindi all'amministratore adottare le misure necessarie per interrompere o bloccare questo tentativo.

I sistemi di prevenzione delle intrusioni, d'altra parte, lavorano per impedire del tutto il verificarsi di intrusioni. La maggior parte dei sistemi di prevenzione delle intrusioni includerà un componente di rilevamento che attiverà alcune azioni ogni volta che vengono rilevati tentativi di intrusione. Ma la prevenzione delle intrusioni può anche essere passiva. Il termine può essere utilizzato per riferirsi a qualsiasi procedura messa in atto per prevenire intrusioni. Possiamo pensare a misure come il rafforzamento della password, ad esempio.

I migliori strumenti gratuiti per il rilevamento delle intrusioni

I sistemi di rilevamento delle intrusioni possono essere costosi, molto costosi. Fortunatamente, ci sono alcune alternative gratuite disponibili là fuori. abbiamo cercato in Internet alcuni dei migliori strumenti software di rilevamento delle intrusioni. Ne abbiamo trovati parecchi e stiamo per recensire brevemente i migliori dieci che siamo riusciti a trovare.

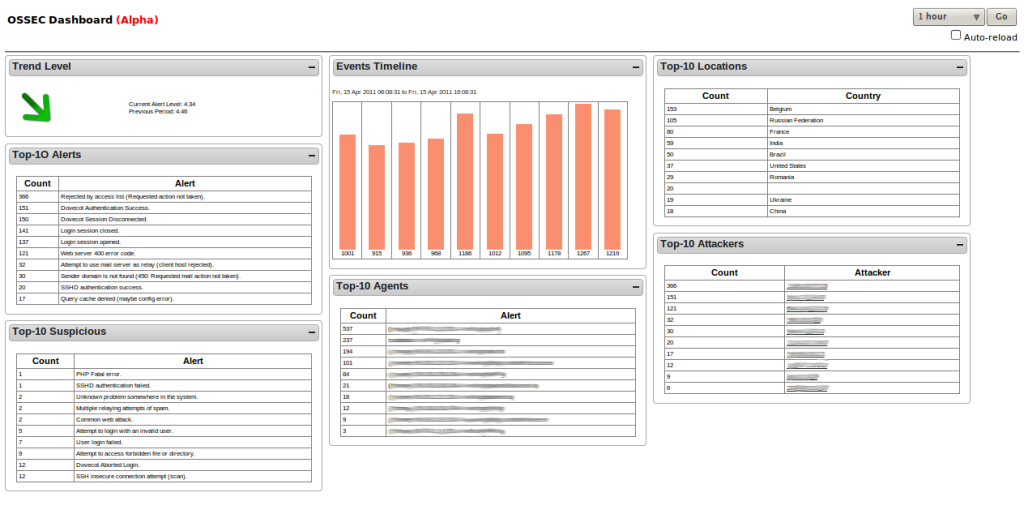

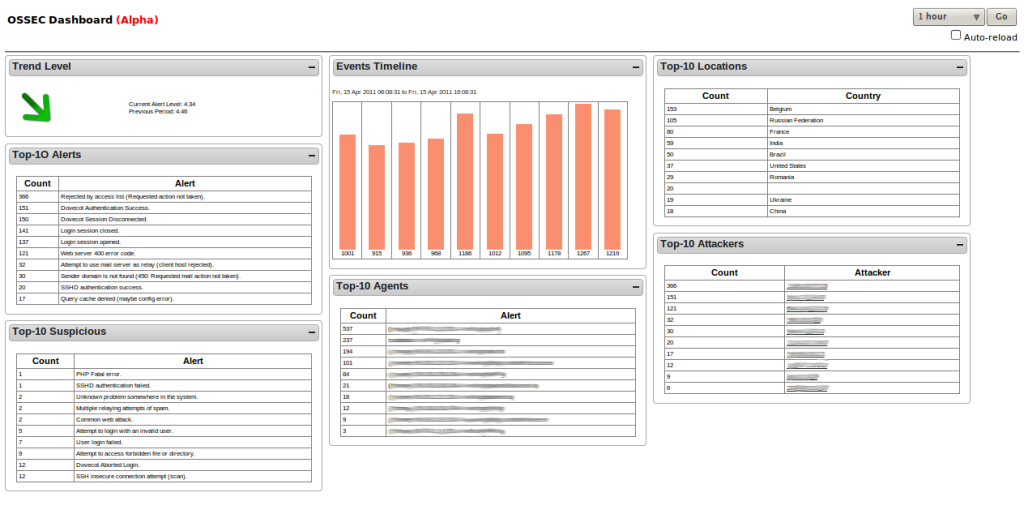

OSSEC , che sta per Open Source Security, è di gran lunga il principale sistema di rilevamento delle intrusioni host open source. OSSEC è di proprietà di Trend Micro, uno dei nomi leader nella sicurezza IT. Il software, quando installato su sistemi operativi simili a Unix, si concentra principalmente sui file di registro e di configurazione. Crea checksum di file importanti e li convalida periodicamente, avvisandoti se succede qualcosa di strano. Inoltre, monitorerà e catturerà qualsiasi tentativo strano di ottenere l'accesso come root. Su Windows, il sistema tiene d'occhio anche le modifiche al registro non autorizzate.

OSSEC, essendo un sistema di rilevamento delle intrusioni host, deve essere installato su ogni computer che si desidera proteggere. Tuttavia, consoliderà le informazioni da ciascun computer protetto in un'unica console per una gestione più semplice. Il software funziona solo su sistemi Unix-Like ma è disponibile un agente per proteggere gli host Windows. Quando il sistema rileva qualcosa, viene visualizzato un avviso sulla console e le notifiche vengono inviate tramite e-mail.

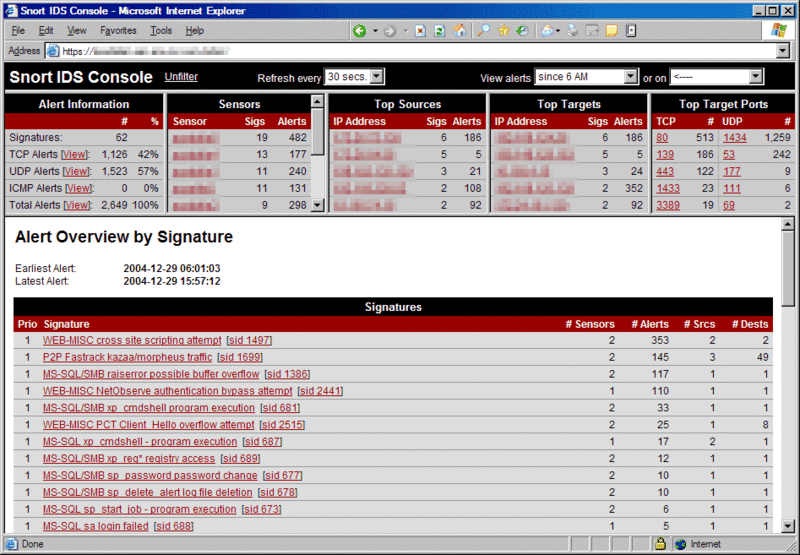

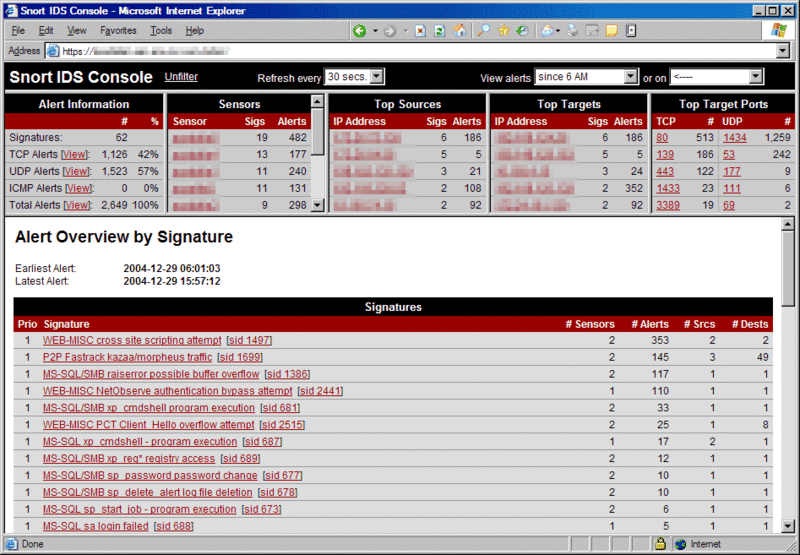

Proprio come OSSEC era il miglior HIDS open source, Snort è il principale NIDS open source. Snort è in realtà più di uno strumento di rilevamento delle intrusioni. È anche uno sniffer di pacchetti e un registratore di pacchetti. Ma ciò che ci interessa per ora sono le funzionalità di rilevamento delle intrusioni di Snort. Un po' come un firewall, Snort è configurato utilizzando le regole. Le regole di base possono essere scaricate dal sito Web di Snort e personalizzate in base alle proprie esigenze. Puoi anche iscriverti alle regole di Snort per assicurarti di ottenere sempre quelle più recenti man mano che si evolvono man mano che vengono identificate nuove minacce.

Le regole di base di Snort possono rilevare un'ampia varietà di eventi come scansioni di porte nascoste, attacchi di overflow del buffer, attacchi CGI, sonde SMB e impronte digitali del sistema operativo. Ciò che l'installazione di Snort rileva dipende esclusivamente dalle regole che hai installato. Alcune delle regole di base offerte sono basate sulla firma, mentre altre sono basate sulle anomalie. Usare Snort può darti il meglio di entrambi i mondi

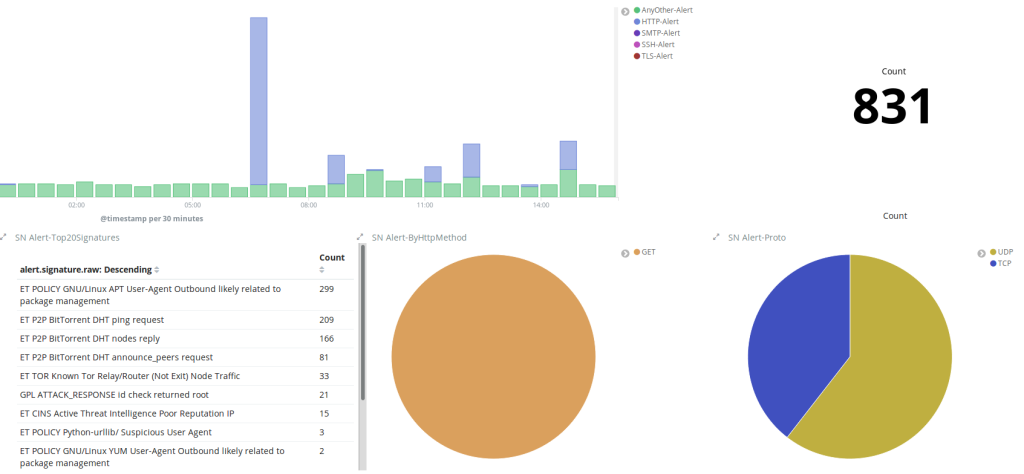

Suricata si pubblicizza come un sistema di rilevamento e prevenzione delle intrusioni e come un completo ecosistema di monitoraggio della sicurezza della rete. Uno dei migliori vantaggi di questo strumento rispetto a Snort è che funziona fino al livello dell'applicazione. Ciò consente allo strumento di rilevare minacce che potrebbero passare inosservate in altri strumenti suddividendole in più pacchetti.

Ma Suricata non funziona solo a livello di applicazione. Monitorerà anche il protocollo di livello inferiore come TLS, ICMP, TCP e UDP. Lo strumento comprende anche protocolli come HTTP, FTP o SMB e può rilevare tentativi di intrusione nascosti in richieste altrimenti normali. C'è anche una capacità di estrazione dei file per consentire agli amministratori di esaminare da soli i file sospetti.

Dal punto di vista dell'architettura, Suricata è molto ben realizzato e distribuirà il suo carico di lavoro su diversi core e thread del processore per le migliori prestazioni. Può anche scaricare parte della sua elaborazione sulla scheda grafica. Questa è una grande funzionalità sui server poiché la loro scheda grafica è per lo più inattiva.

Il prossimo sulla nostra lista è un prodotto chiamato Bro Network Security Monitor , un altro sistema gratuito di rilevamento delle intrusioni di rete. Bro opera in due fasi: registrazione e analisi del traffico. Come Suricata, Bro opera a livello di applicazione, consentendo un migliore rilevamento dei tentativi di intrusione divisi. Sembra che tutto vada in coppia con Bro e il suo modulo di analisi sia composto da due elementi. Il primo è il motore degli eventi che tiene traccia degli eventi di attivazione come le connessioni TCP di rete o le richieste HTTP. Gli eventi vengono quindi ulteriormente analizzati da script di policy che decidono se attivare o meno un avviso e avviare un'azione, rendendo Bro un sistema di prevenzione delle intrusioni oltre che un sistema di rilevamento.

Bro ti consentirà di tenere traccia dell'attività HTTP, DNS e FTP e di monitorare il traffico SNMP. Questa è una buona cosa perché, sebbene SNMP sia spesso utilizzato per il monitoraggio della rete , non è un protocollo sicuro. Bro ti consente anche di guardare le modifiche alla configurazione del dispositivo e le trap SNMP. Bro può essere installato su Unix, Linux e OS X ma non è disponibile per Windows, forse il suo principale svantaggio.

Open WIPS NG è entrato nella nostra lista principalmente perché è l'unico che si rivolge specificamente alle reti wireless. Open WIPS NG, dove WIPS sta per Wireless Intrusion Prevention System, è uno strumento open source che comprende tre componenti principali. Innanzitutto, c'è il sensore che è un dispositivo stupido che cattura solo il traffico wireless e lo invia al server per l'analisi. Il prossimo è il server. Questo aggrega i dati di tutti i sensori, analizza i dati raccolti e risponde agli attacchi. È il cuore del sistema. Ultimo ma non meno importante è il componente di interfaccia che è la GUI che usi per gestire il server e visualizzare le informazioni sulle minacce sulla tua rete wireless.

Tuttavia, non a tutti piace Open WIPS NG. Il prodotto è dello stesso sviluppatore di Aircrack NG uno sniffer di pacchetti wireless e un cracker di password che fa parte del toolkit di ogni hacker WiFi. D'altra parte, dato il suo background, possiamo presumere che lo sviluppatore conosca parecchio sulla sicurezza Wi-Fi.

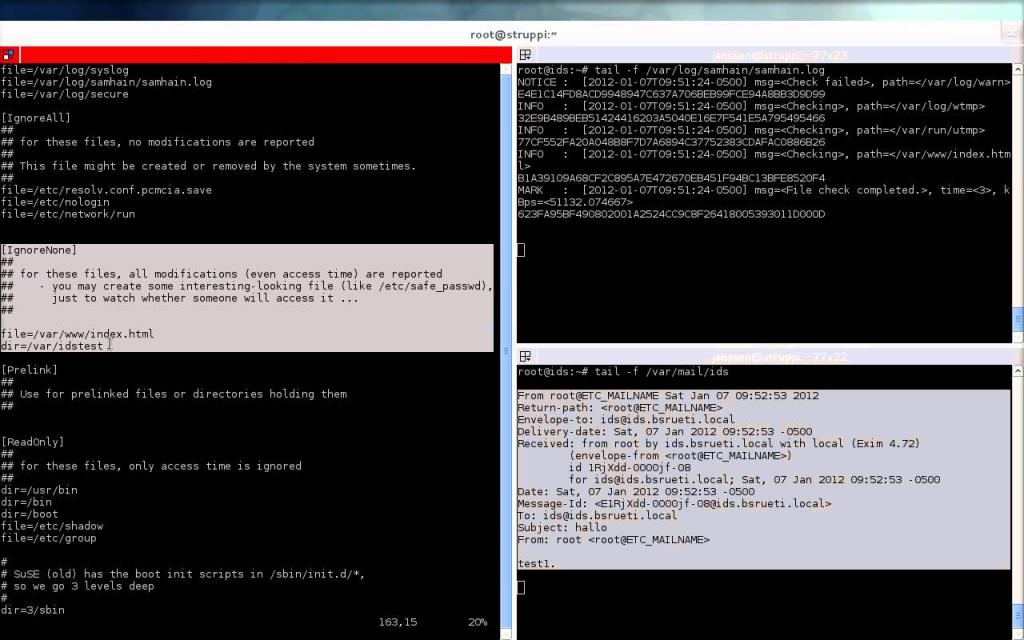

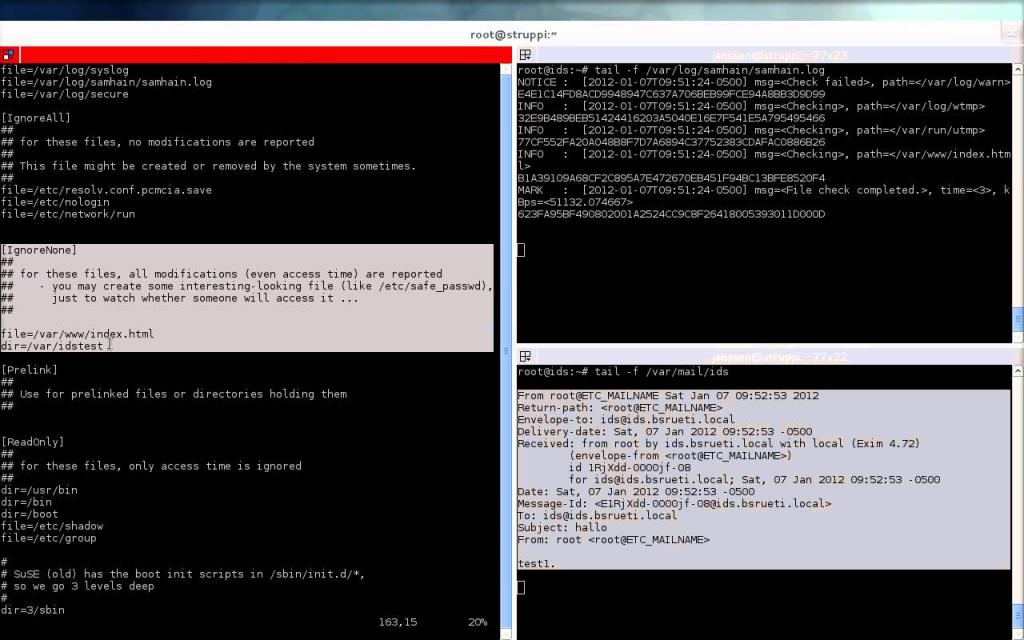

Samhain è un sistema di rilevamento delle intrusioni host gratuito che fornisce il controllo dell'integrità dei file e il monitoraggio/analisi dei file di registro. Inoltre, il prodotto esegue anche il rilevamento dei rootkit, il monitoraggio delle porte, il rilevamento di eseguibili SUID non autorizzati e processi nascosti. Questo strumento è stato progettato per monitorare più sistemi con vari sistemi operativi con registrazione e manutenzione centralizzate. Tuttavia, Samhain può essere utilizzato anche come applicazione autonoma su un singolo computer. Samhain può essere eseguito su sistemi POSIX come Unix Linux o OS X. Può anche essere eseguito su Windows sotto Cygwin sebbene solo l'agente di monitoraggio e non il server sia stato testato in quella configurazione.

Una delle caratteristiche più esclusive di Samhain è la sua modalità invisibile che gli consente di funzionare senza essere rilevato da eventuali aggressori. Troppo spesso gli intrusi uccidono i processi di rilevamento che riconoscono, permettendo loro di passare inosservati. Samhain usa la steganografia per nascondere i suoi processi agli altri. Protegge anche i suoi file di registro centrali e i backup di configurazione con una chiave PGP per evitare manomissioni.

Fail2Ban è un interessante sistema di rilevamento delle intrusioni host gratuito che ha anche alcune funzionalità di prevenzione. Questo strumento funziona monitorando i file di registro per eventi sospetti come tentativi di accesso non riusciti, ricerche di exploit, ecc. Quando rileva qualcosa di sospetto, aggiorna automaticamente le regole del firewall locale per bloccare l'indirizzo IP di origine del comportamento dannoso. Questa è l'azione predefinita dello strumento, ma è possibile configurare qualsiasi altra azione arbitraria, ad esempio l'invio di notifiche e-mail.

Il sistema viene fornito con vari filtri predefiniti per alcuni dei servizi più comuni come Apache, Courrier, SSH, FTP, Postfix e molti altri. La prevenzione viene eseguita modificando le tabelle del firewall dell'host. Lo strumento può funzionare con Netfilter, IPtables o la tabella hosts.deny di TCP Wrapper. Ogni filtro può essere associato a una o più azioni. Insieme, filtri e azioni vengono definiti jail.

AIDE è l'acronimo di Advanced Intrusion Detection Environment. Il sistema gratuito di rilevamento delle intrusioni dell'host si concentra principalmente sul rilevamento dei rootkit e sul confronto delle firme dei file. Quando installi inizialmente AIDE, compilerà un database di dati di amministrazione dai file di configurazione del sistema. Questo viene quindi utilizzato come linea di base rispetto alla quale è possibile confrontare qualsiasi modifica ed eventualmente eseguire il rollback se necessario.

AIDE utilizza sia l'analisi basata sulla firma che quella basata sulle anomalie che viene eseguita su richiesta e non pianificata o in esecuzione continua. Questo è in realtà il principale svantaggio di questo prodotto. Tuttavia, AIDE è uno strumento da riga di comando ed è possibile creare un processo CRON per eseguirlo a intervalli regolari. E se lo esegui molto frequentemente, ad esempio ogni minuto circa, otterrai dati quasi in tempo reale. Fondamentalmente, AIDE non è altro che uno strumento di confronto dei dati. Gli script esterni devono essere creati per renderlo un vero HIDS.

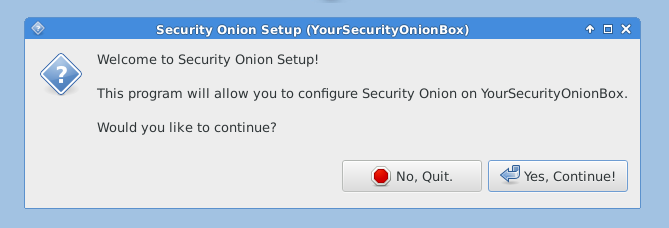

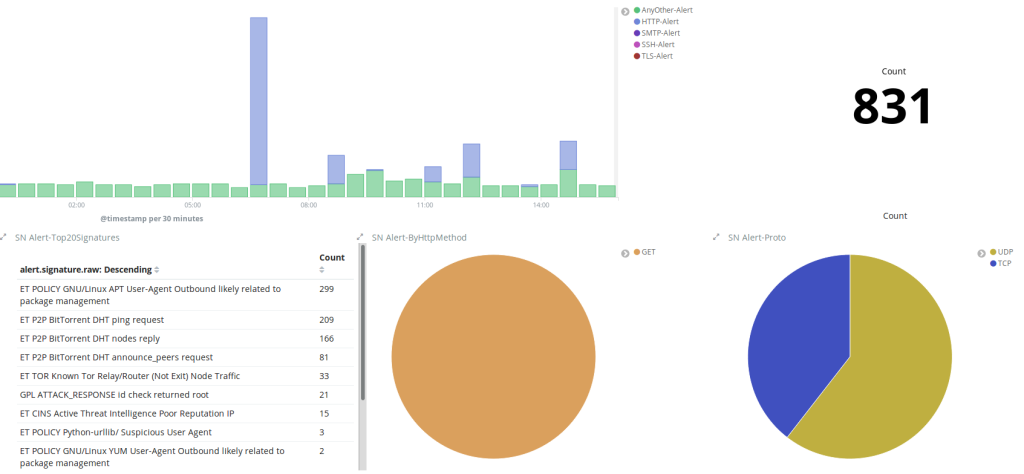

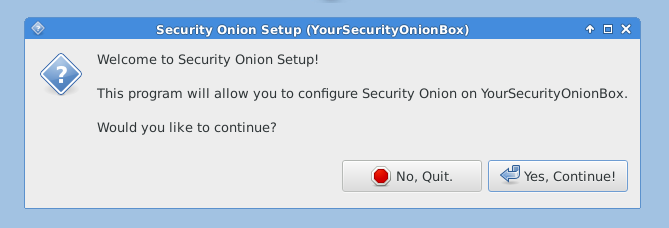

Security Onion è una bestia interessante che può farti risparmiare un sacco di tempo. Questo non è solo un sistema di rilevamento o prevenzione delle intrusioni. Security Onion è una distribuzione Linux completa con particolare attenzione al rilevamento delle intrusioni, al monitoraggio della sicurezza aziendale e alla gestione dei registri. Include molti strumenti, alcuni dei quali abbiamo appena recensito. Ad esempio, Security Onion ha Elasticsearch, Logstash, Kibana, Snort, Suricata, Bro, OSSEC, Sguil, Squert, NetworkMiner e altri. Tutto questo è in bundle con una procedura guidata di installazione facile da usare, che ti consente di proteggere la tua organizzazione in pochi minuti. Puoi pensare a Security Onion come al coltellino svizzero della sicurezza IT aziendale.

La cosa più interessante di questo strumento è che ottieni tutto in una semplice installazione. E ottieni strumenti di rilevamento delle intrusioni sia sulla rete che sull'host. Esistono strumenti che utilizzano un approccio basato sulla firma e altri basati sulle anomalie. La distribuzione presenta anche una combinazione di strumenti basati su testo e GUI. C'è davvero un ottimo mix di tutto. Lo svantaggio, ovviamente, è che ottieni così tanto che la configurazione di tutto può richiedere un po' di tempo. Ma non è necessario utilizzare tutti gli strumenti. Puoi scegliere solo quelli che preferisci.

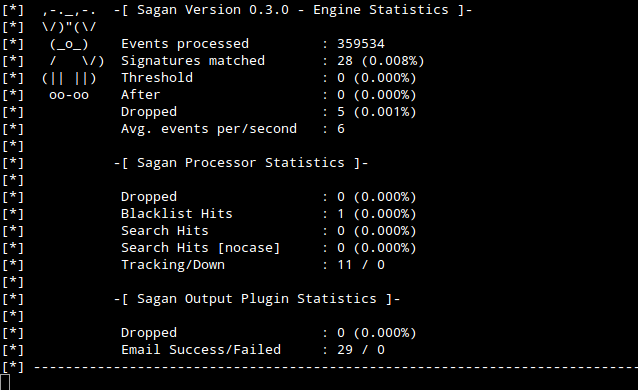

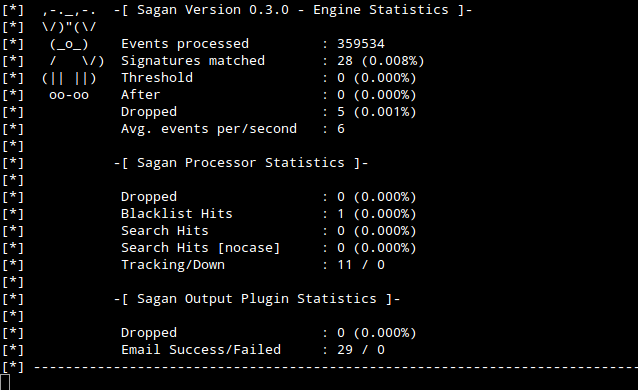

Sagan è in realtà più un sistema di analisi dei log che un vero IDS, ma ha alcune caratteristiche simili a IDS che pensavamo ne giustificassero l'inclusione nel nostro elenco. Questo strumento può guardare i log locali del sistema in cui è installato ma può anche interagire con altri strumenti. Potrebbe, ad esempio, analizzare i log di Snort, aggiungendo effettivamente alcune funzionalità NIDS a quello che è essenzialmente un HIDS. E non interagirà solo con Snort. Può interagire anche con Suricata ed è compatibile con diversi strumenti di creazione di regole come Oinkmaster o Pulled Pork.

Sagan ha anche capacità di esecuzione di script che lo rendono un rozzo sistema di prevenzione delle intrusioni. Questo strumento potrebbe non essere probabilmente utilizzato come unica difesa contro le intrusioni, ma sarà un ottimo componente di un sistema che può incorporare molti strumenti correlando eventi da diverse fonti.

Conclusione

I sistemi di rilevamento delle intrusioni sono solo uno dei tanti strumenti disponibili per assistere gli amministratori di rete e di sistema nel garantire il funzionamento ottimale del loro ambiente. Tutti gli strumenti discussi qui sono eccellenti, ma ognuno ha uno scopo leggermente diverso. Quello che sceglierai dipenderà in gran parte dalle preferenze personali e dalle esigenze specifiche.