Se sei nel settore della salute o sei coinvolto in qualche modo con l'IT in quel settore, è probabile che tu abbia sentito parlare di HIPAA. L'Health Insurance Portability Accountability Act esiste da un paio di decenni per aiutare a salvaguardare i dati personali dei pazienti. Oggi daremo uno sguardo approfondito all'HIPAA e esamineremo una manciata di strumenti che potrebbero aiutarti a ottenere o mantenere la tua certificazione HIPAA.

Inizieremo spiegando brevemente cos'è l'HIPAA, quindi approfondiremo alcuni degli aspetti più importanti dello standard e discuteremo alcune delle sue regole principali. Successivamente, introdurremo la nostra lista di controllo per la conformità HIPAA. Un elenco di tre passaggi da eseguire per ottenere e mantenere la conformità HIPAA. Infine, esamineremo alcuni strumenti che puoi utilizzare per aiutarti nei tuoi sforzi di conformità HIPAA.

HIPAA spiegato

L'Health Insurance Portability and Accountability Act, o HIPAA, è stato introdotto nel 1996 per regolamentare la gestione dei dati medici. Il principio alla base era quello di salvaguardare i dati personali degli utenti del sistema sanitario. Più precisamente, si tratta di informazioni sanitarie protette (PHI) e di informazioni sanitarie protette elettronicamente (ePHI). Quando sono stati adottati, sono stati messi in atto standard a livello di settore per la gestione dei dati, la sicurezza informatica e la fatturazione elettronica.

Il suo obiettivo principale era, ed è tuttora, garantire che i dati medici personali siano mantenuti riservati e accessibili solo a coloro che devono accedervi. Concretamente, significa che tutte le cartelle cliniche conservate da un'organizzazione sanitaria devono essere protette dall'accesso da parte di individui o gruppi non autorizzati. Sebbene non sia l'unica regola associata all'HIPAA, questa è di gran lunga la più importante e l'idea alla base è quella di proteggere i dati medici da un uso dannoso o fraudolento.

Nella nostra epoca di sistemi distribuiti e cloud computing, i potenziali punti di accesso ai dati medici sono numerosi, il che rende la loro protezione una questione complessa. In poche parole, tutte le risorse e i sistemi fisici e virtuali devono essere completamente protetti da potenziali attacchi al fine di proteggere completamente i dati dei pazienti. La norma specifica quali pratiche devono essere attuate ma, soprattutto, richiede la realizzazione di un'infrastruttura di rete a tenuta d'acqua.

Inoltre, qualsiasi organizzazione che non riesce a mantenere i dati protetti al sicuro deve affrontare gravi conseguenze finanziarie. Possono essere applicate multe fino a $ 50.000 al giorno per cattive pratiche con un tetto annuale di $ 1,5 milioni. Questo è sufficiente per mettere un buco nel budget di qualsiasi organizzazione. E per rendere le cose ancora più complicate, il rispetto delle normative non è solo questione di compilare alcuni moduli. È necessario adottare misure concrete per proteggere efficacemente i dati. Ad esempio, deve essere dimostrata la gestione proattiva delle vulnerabilità.

Nelle sezioni seguenti, entreremo più in dettaglio sugli elementi principali della conformità HIPAA con l'obiettivo di aiutarti a dare il più senso possibile a questa complessa questione.

La regola della privacy

Nel contesto della tecnologia dell'informazione, la parte più importante dell'HIPAA è la normativa sulla privacy. Specifica come è possibile accedere e gestire ePHI. Ad esempio, impone che tutte le organizzazioni sanitarie, i fornitori di piani sanitari e i soci in affari (ne parleremo più avanti) delle entità coperte dispongano di procedure per proteggere attivamente la privacy dei dati dei pazienti. Ciò significa che ogni singola entità, dal provider originale ai data center che conservano i dati e ai provider di servizi cloud che li elaborano, deve proteggere i dati. Ma non si ferma qui, un socio in affari può anche fare riferimento a qualsiasi appaltatore che offre servizi alla suddetta organizzazione deve anche essere conforme a HIPAA.

Sebbene sia chiaro che il requisito fondamentale dell'HIPAA è proteggere i dati dei pazienti, c'è un altro aspetto. Le organizzazioni devono anche sostenere i diritti che i pazienti hanno su quei dati. Concretamente, ci sono tre diritti specifici sotto HIPAA che devono preservare. Il primo è il diritto di autorizzare (o meno) la divulgazione del proprio sPHI. Il secondo è il diritto di richiedere (e ottenere) una copia della propria cartella sanitaria in qualsiasi momento. E infine, c'è il diritto dei pazienti di richiedere correzioni ai loro record.

Per suddividerlo ulteriormente, la Regola sulla privacy HIPAA afferma che è necessario il consenso del paziente per divulgare i dati ePHI. Nel caso in cui un paziente richieda l'accesso ai propri dati, le organizzazioni hanno 30 giorni per rispondere. Non rispondere in tempo può lasciare un'impresa esposta a responsabilità legali e potenziali multe.

La regola di sicurezza

La regola di sicurezza HIPAA è una sottosezione della regola precedente. Descrive come gestire ePHI dal punto di vista della sicurezza. In sostanza, questa norma afferma che le imprese dovrebbero " implementare le necessarie garanzie " per proteggere i dati dei pazienti. Ciò che rende questa norma una delle più complesse da gestire e rispettare è l'ambiguità che deriva dai termini “tutele necessarie”. Per renderlo un po' più facile da gestire e rispettare, questa regola HIPAA è ulteriormente suddivisa in tre sezioni principali: salvaguardie amministrative, protezioni tecniche e protezioni fisiche. Vediamo cosa comporta ciascuno.

Garanzie amministrative

Ai sensi della norma di sicurezza HIPAA, le garanzie amministrative sono definite come "azioni amministrative, politiche e procedure per gestire la selezione, lo sviluppo, l'attuazione e il mantenimento delle misure di sicurezza per proteggere le informazioni sanitarie elettroniche". Inoltre, la norma prevede che anche la gestione della condotta del personale rientri in tale responsabilità. Rende le organizzazioni responsabili delle azioni dei propri dipendenti.

Le garanzie amministrative indicano che le organizzazioni devono implementare processi amministrativi per controllare l'accesso ai dati dei pazienti e fornire qualsiasi tipo di formazione per consentire ai dipendenti di interagire con le informazioni in modo sicuro. Un dipendente dovrebbe essere nominato per gestire le politiche e le procedure HIPAA al fine di gestire la condotta della forza lavoro.

Salvaguardie fisiche

Mentre le garanzie amministrative hanno a che fare con procedure e processi, il requisito della salvaguardia fisica è diverso. Si tratta di proteggere le strutture in cui vengono gestiti o archiviati i dati dei pazienti e le risorse che accedono a tali dati. Il controllo degli accessi è l'aspetto più importante di questa sezione della specifica HIPAA.

In poche parole, ciò di cui hai bisogno è disporre di misure per controllare l'accesso a dove vengono elaborati e archiviati i dati dei pazienti. È inoltre necessario proteggere i dispositivi in cui i dati vengono elaborati e archiviati da accessi non autorizzati, ad esempio utilizzando metodi come l'autenticazione a due fattori, e occorre controllare e/o il movimento dei dispositivi all'interno e all'esterno della struttura.

Tutele tecniche

Questa sezione tratta delle politiche e delle procedure tecniche associate alla protezione dei dati dei pazienti. Esistono diversi modi in cui questi dati possono essere protetti, inclusi, ma non limitati a, autenticazione, controlli di audit, report di audit, conservazione dei record, controllo degli accessi e disconnessioni automatiche, solo per citarne alcuni. Inoltre, devono essere messe in atto misure per garantire che i dati siano sempre tenuti al sicuro, indipendentemente dal fatto che vengano archiviati su un dispositivo o spostati tra sistemi o posizioni.

Al fine di identificare i fattori di rischio e le minacce alla sicurezza dei dati ePHI, dovrebbe essere completato un esercizio di valutazione del rischio. E non solo, devono essere prese misure concrete per affrontare i rischi e/o le minacce individuati. L'aspetto delle garanzie tecniche dell'HIPAA è probabilmente il più complesso ed è un'area in cui l'assistenza di un consulente di conformità HIPAA qualificato può aiutare qualsiasi organizzazione a garantire che nulla venga tralasciato.

La regola di notifica di violazione

La prossima regola importante della specifica HIPAA è la regola di notifica della violazione. Il suo scopo è specificare come le organizzazioni dovrebbero rispondere alle violazioni dei dati o ad altri eventi di sicurezza. Tra le altre cose, afferma che, in caso di violazione dei dati, le organizzazioni devono informare le persone, i media o il Segretario per la salute e i servizi umani.

Il ruolo definisce anche cosa costituisce una violazione. È descritto come "un uso o una divulgazione non consentiti ai sensi della regola sulla privacy che compromettono la sicurezza o la riservatezza delle informazioni sanitarie protette". La norma prevede inoltre che le organizzazioni abbiano fino a 60 giorni per notificare le parti necessarie. Si spinge oltre, richiedendo che detta notifica indichi quali identificativi personali sono stati esposti, l'individuo che ha utilizzato i dati esposti e se i dati sono stati semplicemente visualizzati o acquisiti. Inoltre, la notifica deve anche specificare se il rischio o il danno è stato attenuato e in che modo.

Un'altra parte integrante della norma di notifica della violazione riguarda la segnalazione. Piccole violazioni, che interessano meno di 500 persone, devono essere segnalate annualmente tramite il sito Web dei servizi sanitari e umani. Anche le violazioni più grandi, quelle che interessano più di 500 pazienti, devono essere segnalate ai media. Con tali requisiti, diventa subito ovvio che la chiave del successo dei tuoi sforzi per la conformità HIPAA è monitorare attentamente le violazioni.

La nostra lista di controllo per la conformità HIPAA

OK. Ora che abbiamo coperto le basi di cosa sia l'HIPAA e quali sono i suoi requisiti principali, abbiamo compilato un elenco di controllo dei vari passaggi che un'organizzazione deve intraprendere per raggiungere o mantenere il suo stato di conformità. Come abbiamo indicato in precedenza, si consiglia vivamente di avvalersi dell'assistenza di un professionista esperto in conformità HIPAA. Non solo renderebbe il processo molto più semplice e meno stressante, ma dovrebbe essere in grado di controllare accuratamente le pratiche e i processi di sicurezza e identificare le aree che potrebbero trarre vantaggio dai miglioramenti.

1. Completa una valutazione dei rischi

Il primo elemento di questa breve lista di controllo, la prima cosa che chiunque dovrebbe fare quando si prepara per la conformità HIPAA è una valutazione completa dei rischi attuali e dello stato di preparazione. Il motivo per cui dovresti farlo per primo è che il tuo stato attuale detterà quali ulteriori misure dovranno essere prese per raggiungere la conformità. Una valutazione globale del rischio che determinerà come vengono gestiti i dati PHI ed ePHI ti consentirà di scoprire eventuali lacune nelle tue politiche e procedure di sicurezza.

Questo è il primo posto dove un consulente esterno farebbe miracoli. In primo luogo, verrà in genere con una vasta esperienza nella preparazione alla conformità HIPAA ma, e forse ancora più importante, vedrà le cose da un punto di vista diverso. Inoltre, quel consulente avrà una conoscenza approfondita dei vari requisiti dell'HIPAA e di come si applicano alla tua situazione specifica.

Una volta completata la fase di valutazione del rischio, ti verrà lasciato un elenco di raccomandazioni per aiutarti a raggiungere la conformità. Puoi pensare a quell'elenco come a un elenco di cose da fare per i passaggi successivi. Non possiamo sottolineare abbastanza quanto sia importante questo passaggio. Sarà, più di ogni altra cosa, il fattore più determinante del successo.

2. Risolvere i rischi di conformità e perfezionare i processi

Il secondo passaggio è molto più semplice del primo. Quello che devi fare dopo è prendere tutti i consigli dal primo passaggio e affrontarli. Questo è il passaggio in cui dovrai modificare i processi e le procedure. Questo è probabilmente il punto in cui incontrerai la maggior resistenza da parte degli utenti. Il grado di resistenza, ovviamente, varierà a seconda di quanto eri vicino inizialmente, di quanti cambiamenti devono essere fatti e dell'esatta natura di quei cambiamenti.

È una buona idea affrontare prima il problema di conformità minore. Ad esempio, l'implementazione di misure di base come la formazione del personale sulle pratiche di sicurezza informatica di base o l'insegnamento dell'utilizzo dell'autenticazione a due fattori dovrebbe essere facile e può iniziare piuttosto rapidamente e senza intoppi.

Una volta completate le attività facili, è necessario impostare gli obiettivi di riparazione poiché ti aiuteranno a dare la priorità alle attività rimanenti. Ad esempio, se i risultati dei primi passaggi mostrano che è necessario mettere in atto una qualche forma di reporting di conformità, è qui che inizieresti a cercare uno strumento con reporting di conformità automatizzato. Questa è un'altra area in cui un consulente esterno può farti risparmiare un sacco di problemi fornendo alcune preziose informazioni su quali cambiamenti devi implementare per raggiungere la conformità.

3. Gestione continua del rischio

Potresti essere tentato di pensare che raggiungere la conformità HIPAA sia un affare una tantum e che una volta ottenuto, ce l'hai. Sfortunatamente, questo non può essere più lontano dalla verità. Mentre raggiungere la conformità è un'impresa una tantum, mantenerla è uno sforzo quotidiano. Dovrai gestire continuamente il rischio e assicurarti che i dati dei pazienti siano al sicuro e non siano stati utilizzati o manomessi in alcun modo non autorizzato.

Concretamente, ti consigliamo di eseguire scansioni di vulnerabilità regolari. Dovrai anche tenere d'occhio i registri di sistema per rilevare qualsiasi segno di attività sospetta prima che sia troppo tardi. È qui che i sistemi automatizzati saranno più utili. Mentre un consulente esterno era la tua migliore risorsa durante le prime due fasi, ora gli strumenti software sono ciò di cui hai bisogno. E parlando di strumenti software, ne abbiamo alcuni che vorremmo raccomandare.

Alcuni strumenti per aiutare con la conformità HIPAA

Vari tipi di strumenti possono aiutare con i tuoi sforzi di conformità HIPAA. Due di loro sono particolarmente utili. Innanzitutto, gli strumenti di controllo e gestione della configurazione possono garantire che la configurazione dei sistemi soddisfi i requisiti dell'HIPAA o di qualsiasi altro quadro normativo. Ma possono anche mantenere una vigilanza costante sulla configurazione della tua attrezzatura e garantire che non vengano apportate modifiche non autorizzate a qualsiasi modifica autorizzata non infranga la conformità. Il nostro elenco include un paio di questi strumenti.

Un altro tipo di strumento utile nel contesto della conformità HIPAA riguarda il rilevamento delle violazioni dei dati. A tal fine, i sistemi SIEM (Security Information and Event Management) ti forniranno la tranquillità che meriti e ti assicureranno di essere avvisato rapidamente in caso di eventi sospetti. Il nostro elenco include anche alcuni strumenti SIEM.

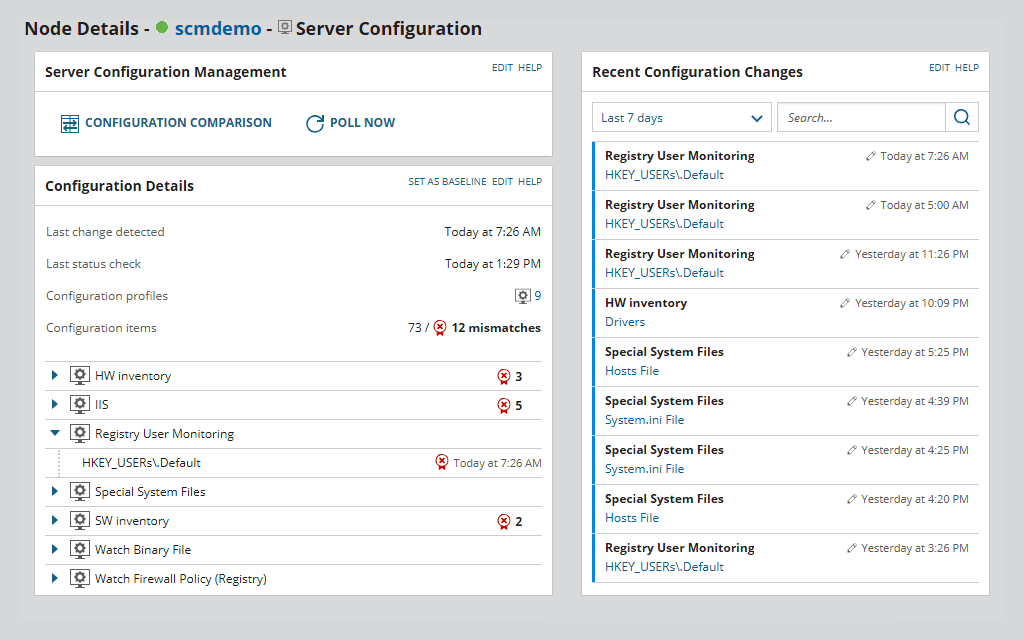

1. Monitoraggio della configurazione del server SolarWinds (PROVA GRATUITA)

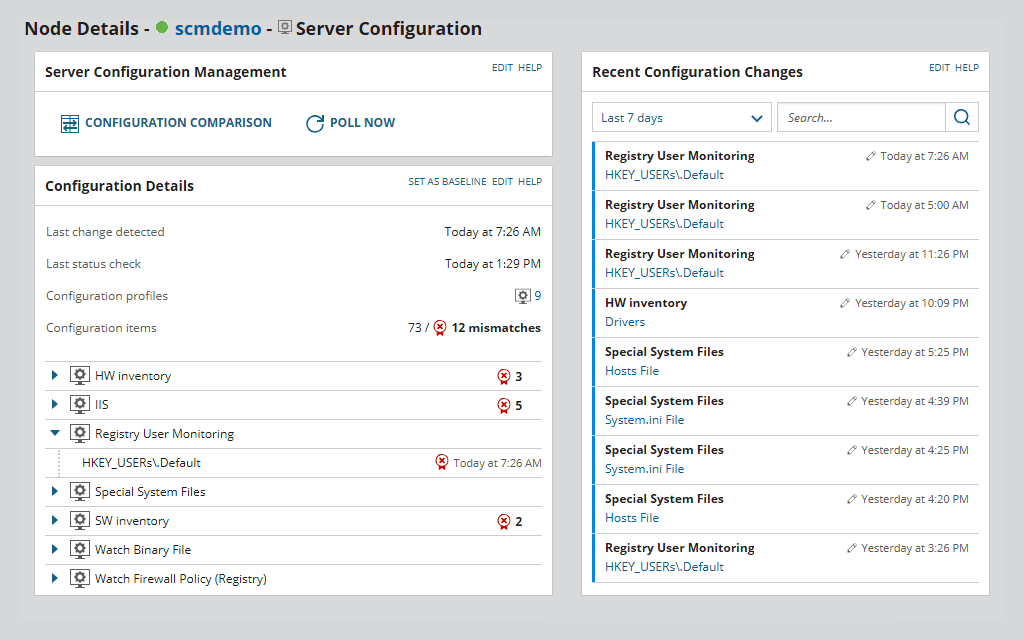

Quando si tratta di monitorare e controllare le configurazioni del server, ciò di cui hai bisogno è SolarWinds Server Configuration Monitor o SCM . Questo è un prodotto potente e facile da usare progettato per fornire il monitoraggio delle modifiche del server e delle applicazioni nella rete. Come strumento di risoluzione dei problemi, può fornire le informazioni necessarie sulle modifiche alla configurazione e sulle loro correlazioni con il rallentamento delle prestazioni. Questo può aiutarti a trovare la causa principale di alcuni problemi di prestazioni causati da modifiche alla configurazione.

La configurazione del Monitor SolarWinds Server è uno strumento basato su agenti, con l'agente distribuito su ogni essere server monitorato. Il vantaggio di questa architettura è che l'agente può continuare a raccogliere dati anche quando il server è disconnesso dalla rete. I dati vengono quindi inviati allo strumento non appena il server torna online.

Per quanto riguarda le funzionalità, questo prodotto non lascia nulla a desiderare. Oltre a quanto già menzionato, questo strumento rileverà automaticamente i server idonei per il monitoraggio. Viene fornito con profili di configurazione predefiniti per i server più comuni. Lo strumento ti consentirà inoltre di visualizzare gli inventari hardware e software e di riferire anche su di essi. Puoi facilmente integrare SCM nella tua soluzione di monitoraggio del sistema grazie alla piattaforma Orion di SolarWinds. Questo è un ottimo strumento che può essere utilizzato per monitorare il tuo server fisico e virtuale locale e il tuo ambiente basato su cloud.

I prezzi per il monitor di configurazione del server SolarWinds non sono immediatamente disponibili. Dovrai richiedere un preventivo formale a SolarWinds. Tuttavia, è disponibile per il download una versione di valutazione di 30 giorni .

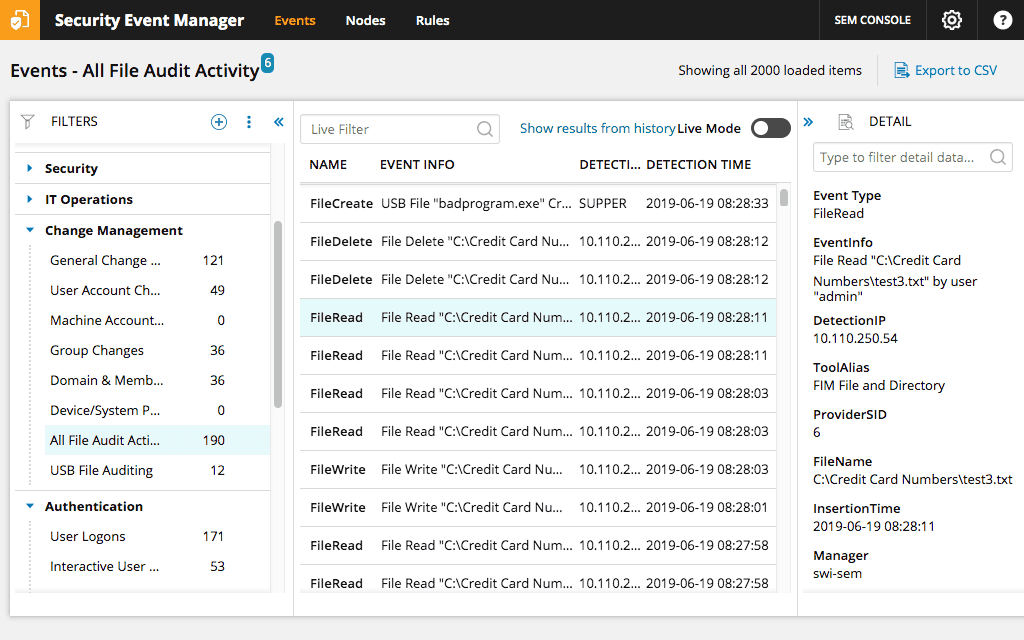

2. SolarWinds Security Event Manager (PROVA GRATUITA)

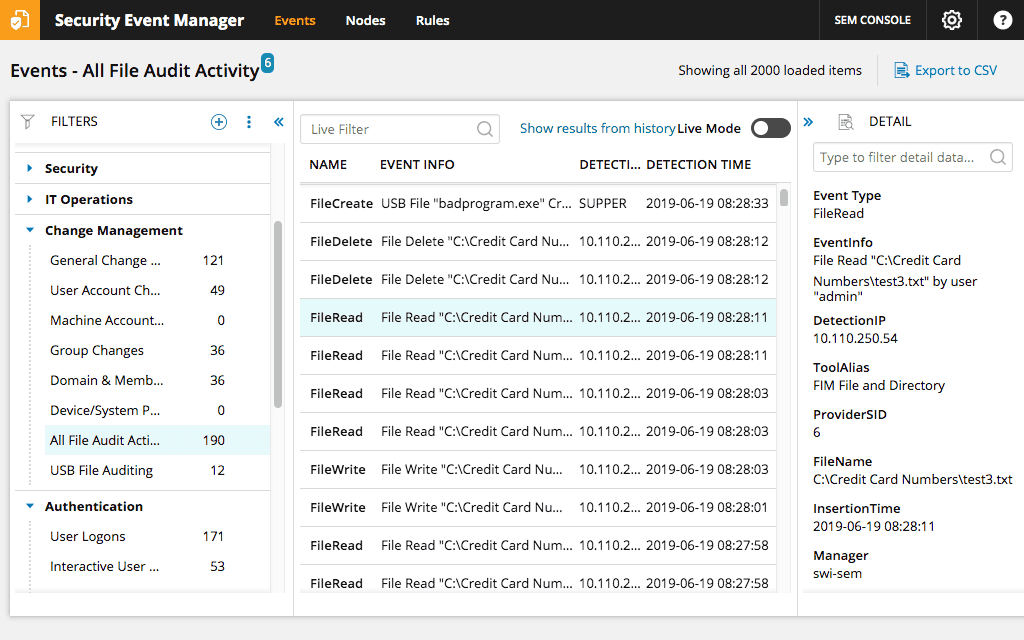

Quando si tratta di informazioni sulla sicurezza e gestione degli eventi, SolarWinds Security Event Manager, precedentemente chiamato SolarWinds Log & Event Manager, è ciò di cui hai bisogno. Lo strumento è meglio descritto come uno strumento SIEM entry-level. È, tuttavia, uno dei migliori sistemi entry-level sul mercato. Lo strumento ha quasi tutto ciò che puoi aspettarti da un sistema SIEM. Ciò include un'eccellente gestione dei registri e funzionalità di correlazione, nonché un impressionante motore di reporting.

Lo strumento vanta anche eccellenti funzionalità di risposta agli eventi che non lasciano nulla a desiderare. Ad esempio, il dettagliato sistema di risposta in tempo reale reagirà attivamente a ogni minaccia. E poiché si basa sul comportamento piuttosto che sulla firma, sei protetto da minacce sconosciute o future e attacchi zero-day.

Oltre al suo impressionante set di funzionalità, la dashboard di SolarWinds Security Event Manager è forse la sua migliore risorsa. Con il suo design semplice, non avrai problemi a orientarti nello strumento e a identificare rapidamente le anomalie. A partire da circa $ 4 500, lo strumento è più che conveniente. E se vuoi provarlo e vedere come funziona nel tuo ambiente, è disponibile per il download una versione di prova gratuita di 30 giorni completamente funzionale .

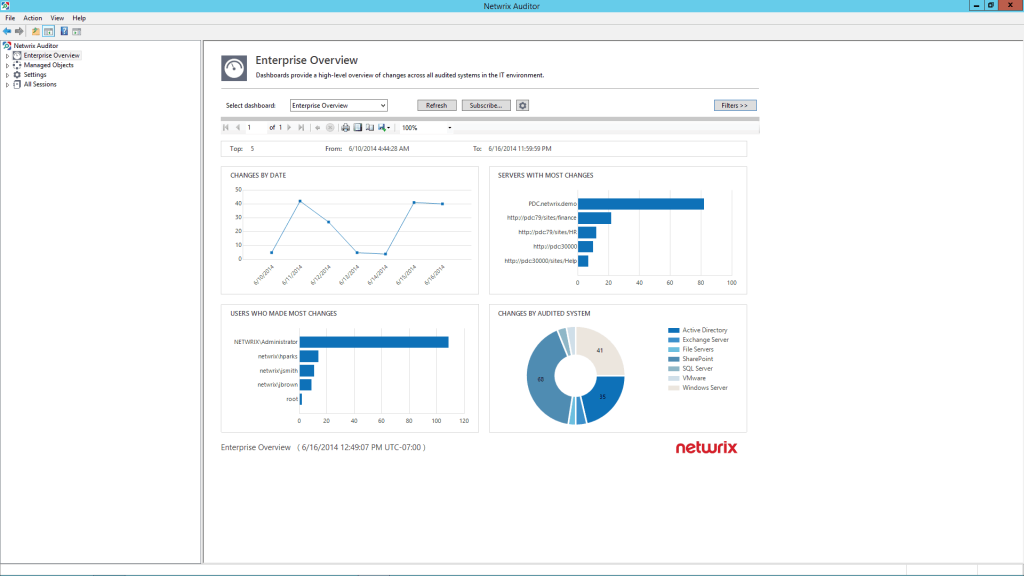

3. Netwrix Auditor per Windows Server

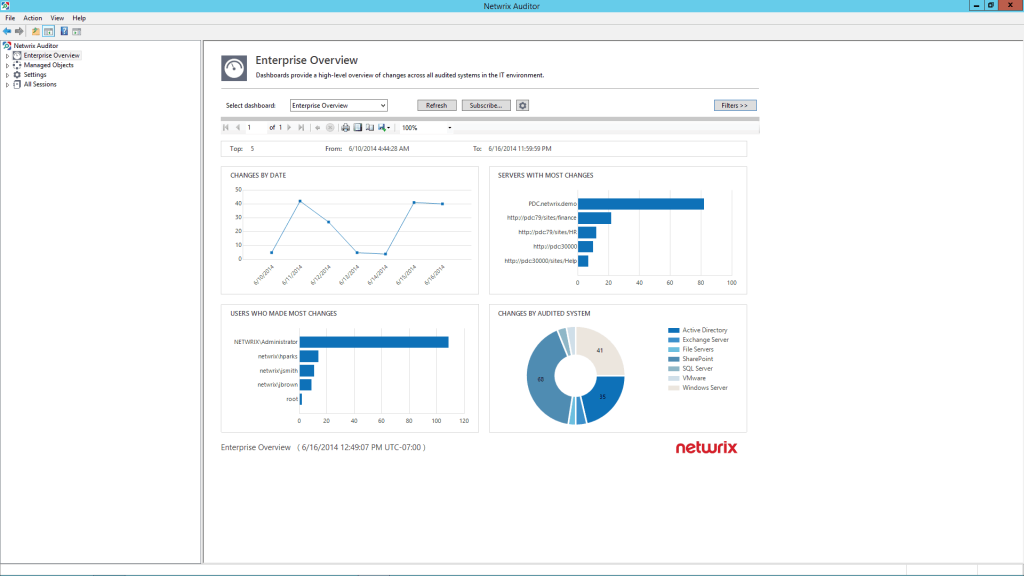

Il prossimo sulla nostra lista è Netwrix Auditor per Windows Server , uno strumento di reporting gratuito di Windows Server che ti tiene aggiornato su tutte le modifiche apportate alla configurazione di Windows Server. Può tenere traccia di modifiche come l'installazione di software e hardware, modifiche ai servizi, impostazioni di rete e attività pianificate. Questo pedaggio invierà riepiloghi giornalieri delle attività che dettagliano ogni modifica durante le ultime 24 ore, inclusi i valori prima e dopo per ogni modifica.

Netwrix afferma che Netwrix Auditor per Windows Server è la "soluzione gratuita di monitoraggio di Windows Server che stavi cercando". Il prodotto integra il monitoraggio della rete nativo e le soluzioni di analisi delle prestazioni di Windows. Presenta numerosi vantaggi rispetto agli strumenti di controllo integrati disponibili in Windows Server. In particolare, migliora la sicurezza e offre un più conveniente recupero, consolidamento e rappresentazione dei dati di audit. Apprezzerai anche la facilità con cui puoi abilitare il controllo IT continuo con molto meno tempo e fatica e controllare le modifiche in modo più efficiente.

Per quanto Netwrix Auditor per Windows Server sia, è uno strumento gratuito con un set di funzionalità alquanto limitato. Se desideri maggiori funzionalità, potresti provare Netwrix Auditor Standard Edition. Non è uno strumento gratuito ma viene fornito con un set di funzionalità molto esteso. La cosa buona è che quando scarichi Netwrix Auditor per Windows Server, includerà tutte le funzionalità del fratello maggiore per i primi 30 giorni, permettendoti di assaporarlo.

4. Sicurezza aziendale Splunk

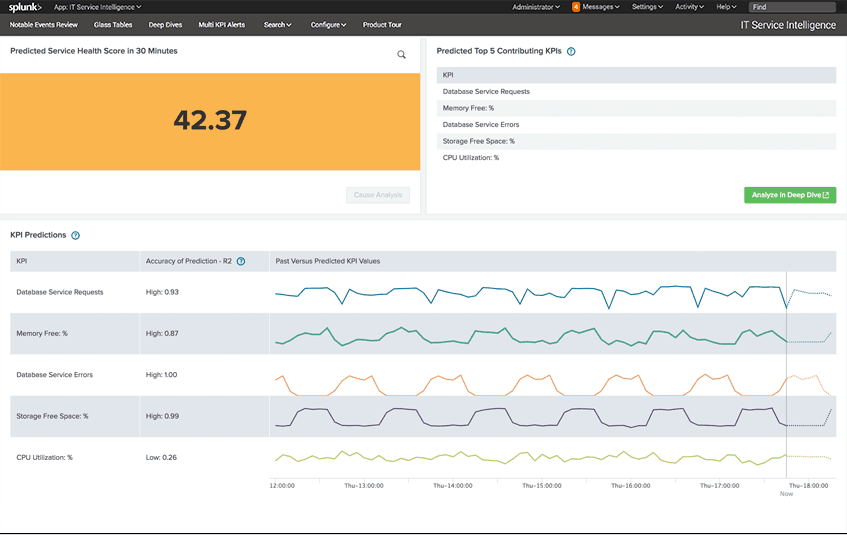

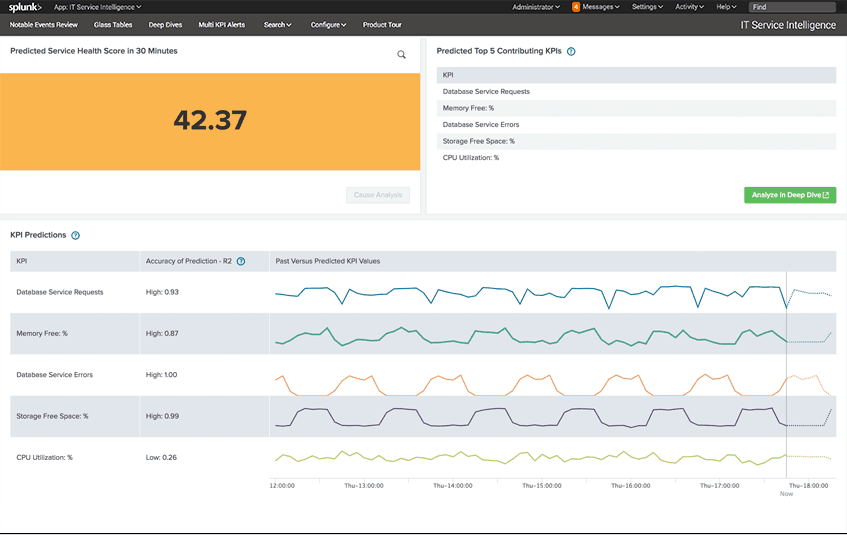

Splunk Enterprise Security, generalmente indicato come Splunk ES, è probabilmente uno degli strumenti SIEM più popolari. È particolarmente famoso per le sue capacità di analisi e, quando si tratta di rilevare violazioni dei dati, questo è ciò che conta. Splunk ES monitora i dati del tuo sistema in tempo reale, cercando vulnerabilità e segni di attività anomale e/o dannose.

Oltre all'ottimo monitoraggio, la risposta alla sicurezza è un'altra delle migliori caratteristiche di Splunk ES. Il sistema utilizza un concetto chiamato Adaptive Response Framework (ARF) che si integra con le apparecchiature di oltre 55 fornitori di sicurezza. L'ARF esegue una risposta automatizzata, velocizzando le attività manuali. Questo ti permetterà di prendere rapidamente il sopravvento. Aggiungete a ciò un'interfaccia utente semplice e ordinata e avrete una soluzione vincente. Altre caratteristiche interessanti includono la funzione Notables che mostra avvisi personalizzabili dall'utente e Asset Investigator per segnalare attività dannose e prevenire ulteriori problemi.

Poiché Splunk ES è davvero un prodotto di livello aziendale, puoi aspettarti che venga fornito con un cartellino del prezzo di dimensioni aziendali. Sfortunatamente le informazioni sui prezzi non sono immediatamente disponibili sul sito Web di Splunk, quindi sarà necessario contattare il reparto vendite dell'azienda per ottenere un preventivo. Contattando Splunk potrai anche usufruire di una prova gratuita, qualora volessi provare il prodotto.

5. Revisore dei cambi di missione

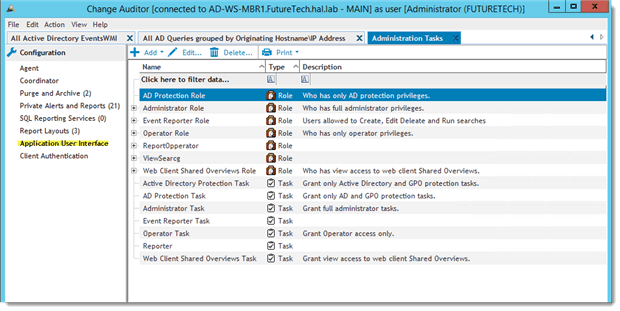

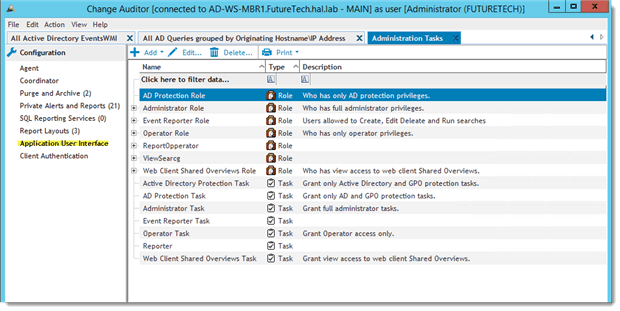

Quest Software è un noto produttore di strumenti di amministrazione e sicurezza di rete. Il suo strumento di monitoraggio e verifica della configurazione del server è giustamente chiamato Quest Change Auditor e offre sicurezza in tempo reale e auditing IT del tuo ambiente Microsoft Windows. Ciò che questo strumento ti offre è un controllo IT completo e in tempo reale, analisi forensi approfondite e un monitoraggio completo della sicurezza su tutte le configurazioni chiave, modifiche a utenti e amministratori per Microsoft Active Directory, Azure AD, Exchange, Office 365, Exchange Online, file server e di più. Quest Change Auditor tiene traccia anche dell'attività dettagliata degli utenti per gli accessi, le autenticazioni e altri servizi chiave nelle organizzazioni, migliorando il rilevamento delle minacce e il monitoraggio della sicurezza. È dotato di una console centrale che elimina la necessità e la complessità di più soluzioni di audit IT.

Una delle grandi caratteristiche di questo strumento è il rilevamento delle minacce di Quest Change Auditor, una tecnologia di rilevamento proattivo delle minacce. Può semplificare il rilevamento delle minacce degli utenti analizzando l'attività anomala per classificare gli utenti a più alto rischio nella tua organizzazione, identificare potenziali minacce e ridurre il rumore degli avvisi di falsi positivi. Lo strumento proteggerà anche dalle modifiche ai dati critici all'interno di file server AD, Exchange e Windows, inclusi gruppi privilegiati, oggetti Criteri di gruppo e cassette postali sensibili. Può generare report completi per le migliori pratiche di sicurezza e i mandati di conformità normativa, inclusi GDPR, SOX, PCI-DSS, HIPAA, FISMA, GLBA e altro. Può anche correlare dati disparati da numerosi sistemi e dispositivi in un motore di ricerca interattivo per una rapida risposta agli incidenti di sicurezza e analisi forensi.

La struttura dei prezzi del Quest Change Auditor è piuttosto complessa in quanto ogni piattaforma monitorata deve essere acquistata separatamente. Tra i lati positivi, è disponibile una prova gratuita del prodotto per ogni piattaforma supportata.

Insomma

Sebbene il raggiungimento della conformità HIPAA sia una sfida seria, non è affatto impossibile. In effetti, è solo questione di seguire alcuni passaggi semplici ma elaborati e circondarti delle persone giuste e della tecnologia giusta per renderlo il più semplice possibile. Tieni presente che alcuni dei requisiti dell'HIPAA possono sembrare piuttosto ambigui. Questo è il motivo per cui possiamo solo consigliarti di ottenere aiuto sotto forma di un consulente esperto e di strumenti software dedicati. Ciò dovrebbe aiutare a rendere la transizione il più agevole possibile.