Nmap è un'utility ben nota che è in bundle con molte distribuzioni Linux ed è disponibile anche per Windows e molte altre piattaforme. Essenzialmente uno strumento di scansione e mappatura, c'è molto che Nmap può fare per te.

Oggi diamo un'occhiata all'utilizzo di Nmap per la scansione delle porte che, per inciso, è l'utilizzo principale dello strumento . La scansione delle porte è un compito essenziale della gestione della rete in quanto garantisce che nessuna backdoor venga lasciata senza indirizzo. È una delle forme più elementari per proteggere la rete.

Prima di entrare nella parte pratica di questo post, ci sposteremo un po' e introdurremo prima Nmap e il suo cugino della GUI Zenmap. Spiegheremo quindi cosa sono le porte e come devi stare attento a non lasciare porte inutilizzate aperte sui tuoi dispositivi. Quindi, arriveremo all'essenza di questo post e ti mostreremo come utilizzare Nmap per la scansione delle porte. E poiché ci sono molti altri strumenti che possono essere valide alternative a Nmap per la scansione delle porte, alcuni dei quali strumenti molto migliori o più facili da usare, esamineremo finalmente alcune delle migliori alternative Nmap per la scansione delle porte.

Informazioni su Nmap

Nmap sta per Network Mapper. È uno strumento di scansione che può essere utilizzato per scoprire host e servizi, costruendo così una “mappa” della rete, da cui il nome. Lo strumento funziona inviando pacchetti appositamente predisposti agli host di destinazione, un po' come il ping ma non necessariamente utilizzando ICMP, e analizzando le risposte che ottiene.

L'uso principale di Nmap consiste nell'analizzare quali servizi sono disponibili su un computer. Può essere utilizzato anche come scanner di indirizzi IP. Questo strumento può scoprire host e i loro servizi e può anche rilevare il loro sistema operativo e altro ancora. Utilizzando lo scripting, lo strumento può essere utilizzato anche per il rilevamento di servizi avanzati, il rilevamento delle vulnerabilità e altro ancora. Nel complesso, questo è uno strumento versatile che può essere utilizzato in molte situazioni.

Nmap, che è uno strumento da riga di comando gratuito e open source iniziato come utility solo per Linux, ma da allora è stato portato su molti altri sistemi operativi tra cui Windows, Solaris, HP-UX, la maggior parte delle varianti BSD tra cui OS X, AmigaOS, e IRIX.

Il cugino di bell'aspetto di Nmap: Zenmap

Se preferisci lavorare con interfacce utente grafiche, Zenmap è un front-end GUI open source per Nmap. La sua interfaccia utente potrebbe non essere la più sofisticata, ma fa bene il suo lavoro. Lo strumento è degli stessi sviluppatori di Nmap, quindi puoi aspettarti che l'integrazione sia buona. Puoi usarlo per scansionare tutte le porte su tutti i computer collegati alla tua rete. Eseguirà quindi test di follow-up sulle porte aperte che ha scoperto. Puoi anche eseguire una scansione completa, scansionare tutte le porte TCP o scansionare tutte le porte UDP. C'è anche un'intensa scansione che utilizza una metodologia invisibile in cui i test non verranno registrati dai dispositivi testati come connessione. Questi possono richiedere molto tempo, però. Aspettati che ci vorranno più di 90 minuti per un dispositivo.

Che cos'è una porta comunque?

In una frase, le porte sono i gateway di rete verso le apparecchiature. Spieghiamo. I computer possono fare molte cose diverse contemporaneamente. E molte di queste cose potrebbero richiedere l'accesso alla rete. Ma in genere, i computer hanno solo un'interfaccia di rete fisica. Le porte sono state inventate per consentire a diversi processi di condividere un'interfaccia di rete comune.

Ad esempio, pensa a un server che esegue sia un server Web che un server FTP, una combinazione molto comune. Quando arriva una richiesta, come fa il sistema operativo a sapere se deve inviarla al web o ai server FTP? Utilizzo delle porte. Una richiesta per il server web utilizzerà la porta 80 mentre una richiesta per il server FTP utilizzerà la porta 22.

Le porte non sono una cosa fisica, sono solo numeri da 0 a 65535 che vengono aggiunti all'intestazione dei pacchetti di dati trasmessi su una rete. E non sono neanche casuali. Beh, in realtà a volte lo sono. Di più sul suo più tardi.

L'unica cosa importante affinché tutto questo funzioni è che tutti siano d'accordo su quale porta utilizzare per cosa. Ad esempio, il server Web menzionato in precedenza prevede che le richieste utilizzino la porta 80. Il browser Web deve quindi utilizzare la porta 80 per inviare la richiesta al server Web.

Porti famosi

La necessità di concordare su quale porto è stata risolta all'inizio standardizzando i porti. L'Internet Assigned Numbers Authority (IANA, la stessa organizzazione che assegna anche gli indirizzi IP) è responsabile del mantenimento delle assegnazioni ufficiali dei numeri di porta per usi specifici.

Sotto il controllo della IANA, i primi 1024 porti furono ufficialmente assegnati a diversi servizi. In realtà, questo non è completamente vero. Alcune assegnazioni di porti non sono ufficialmente sanzionate dalla IANA. Erano disponibili e alcune organizzazioni hanno iniziato a usarli per il loro scopo, spesso prima che la IANA iniziasse a controllare la loro assegnazione e, attraverso l'uso, il loro utilizzo si è bloccato.

Oggi molti di noi hanno familiarità con molti di questi porti. C'è la porta 80 per il web e 21 per FTP, come accennato in precedenza. Conosciamo anche la porta 22 per SSH o 53 per DNS. Non tutte le prime 1024 porte sono state assegnate e alcune sono ancora disponibili ma il loro numero si sta riducendo.

Altri porti

Porti ben noti rappresentano i primi 1024, quindi per quanto riguarda gli altri 64512? Bene, le porte da 1024 a 49151 sono quelle che chiamiamo porte registrate. Anche questi sono controllati e assegnati dalla IANA. Qualsiasi organizzazione può richiederli per il loro scopo specifico. Ecco come, ad esempio, la porta 1433 è diventata la porta per Microsoft SQL Server o la porta 47001 è diventata la porta per il servizio di gestione remota di Windows. Ma essendo Internet quello che è, diverse porte in quell'intervallo vengono utilizzate per scopi specifici senza essere state registrate presso la IANA.

Per quanto riguarda le porte che vanno da 49152 a 65535, sono indicate come porte effimere. Sono temporaneamente utilizzati dalle applicazioni per differenziare i flussi. Pensa a un server web. Diversi client possono connettersi contemporaneamente. Se usassero tutti la porta 80, potrebbe essere difficile per il server assicurarsi di inviare le risposte al richiedente giusto. Quindi, la connessione iniziale viene eseguita sulla porta 80, dopodiché server e client "concordano" un numero di porta effimero che verrà utilizzato per il resto del loro scambio.

Un consiglio: mantieni chiuse le porte inutilizzate

Su un computer, lo stato delle porte può essere aperto, chiuso o invisibile. Una porta aperta significa che il computer sta attivamente "ascoltando" le richieste di connessione su quella porta. È un porto attivo. Una porta chiusa, come suggerisce il nome, non accetterà connessioni in entrata. Invece, risponderà a qualsiasi richiesta di chiusura della porta. Le porte stealth sono in qualche modo diverse. un dispositivo che tenta di connettersi a quelle porte non riceverà nemmeno una risposta.

Qualsiasi porta aperta è una porta aperta per il computer. E gli utenti malintenzionati cercheranno sicuramente di sfruttare queste porte aperte per accedere al computer. Ad esempio, supponiamo che tu abbia la porta FTP 21 aperta anche se non stai realmente utilizzando FTP. Un hacker potrebbe quindi utilizzare quella porta aperta per sfruttare una vulnerabilità del software FTP in esecuzione sul computer per iniettare software dannoso.

E se non stai nemmeno usando FTP, è probabile che tu non abbia aggiornato il server FTP e potrebbe benissimo contenere vulnerabilità sfruttabili. Questo è il motivo per cui è così importante garantire che le porte inutilizzate siano chiuse o nascoste.

Proteggi anche le porte che usi

Per quanto riguarda il post che stai effettivamente utilizzando, sono ancora porte aperte e potrebbero essere utilizzate per attività dannose. Ecco perché è necessario proteggere le porte aperte. Può essere fatto in diversi modi, il più basilare dei quali è mantenere aggiornato il sistema operativo e altri software. La maggior parte degli editori di software rilascia patch frequenti per affrontare le vulnerabilità scoperte. Un altro modo per proteggersi è utilizzare firewall e sistemi di rilevamento e/o prevenzione delle intrusioni.

Utilizzo di Nmap per la scansione delle porte

Usare Nmap per la scansione delle porte è semplicissimo. Se ti aspettavi un tutorial dettagliato, ti aspetta una piacevole sorpresa. Non è necessario. La scansione delle porte è la funzione principale di Nmap e, in poche parole, la scansione delle porte è solo questione di digitare il comando seguito dall'indirizzo IP o dal nome host del dispositivo che si desidera scansionare.

# nmap scanme.nmap.org Avvio di nmap ( https://nmap.org ) nmap scan report per scanme.nmap.org (64.13.134.52) Non mostrato: 994 porte filtrate PORT STATE SERVICE 22/tcp aperto ssh 25/tcp chiuso smtp 53/tcp open domain 70/tcp closed gopher 80/tcp open http 113/tcp closed auth nmap done: 1 indirizzo IP (1 host attivo) scansionato in 4,99 secondi

Abbastanza semplice, no? Forse hai bisogno di qualcosa di un po' più elaborato, però. Eseguiamo il comando ancora una volta ma, questa volta, aggiungeremo alcune opzioni. -p0- specifica di scansionare ogni possibile porta TCP, -v specifica di essere dettagliato su di essa, -A abilita test aggressivi come il rilevamento del sistema operativo remoto, il rilevamento del servizio/versione e Nmap Scripting Engine (NSE), e -T4 abilita un politica di temporizzazione più aggressiva per accelerare la scansione. Ecco il risultato.

# nmap -p0- -v -A -T4 scanme.nmap.org Avvio di nmap ( https://nmap.org ) Ping Scan completato alle 00:03, trascorsi 0,01 s (1 host totali) Scansione scanme.nmap.org ( 64.13.134.52) [65536 ports] Rilevata porta aperta 22/tcp su 64.13.134.52 Rilevata porta aperta 53/tcp su 64.13.134.52 Rilevata porta aperta 80/tcp su 64.13.134.52 SYN Stealth Scan Timing: circa il 6,20% completato; ETC: 00:11 (0:07:33 rimanenti) Scansione invisibile SYN completata alle 00:10, trascorsi 463,55 s (65536 porte totali) Scansione del servizio completata alle 00:10, trascorsi 6,03 s (3 servizi su 1 host) Avvio del sistema operativo rilevamento (prova #1) contro scanme.nmap.org (64.13.134.52) Avvio di Traceroute alle 00:10 64.13.134.52: indovinare la distanza del salto a 9 SCRIPT ENGINE completato alle 00:10, trascorsi 4.04 s Host scanme.nmap.org ( 64.13.134.52) sembra essere in aumento ... bene. Rapporto di scansione Nmap per scanme.nmap.org (64.13.134.52) Non mostrato: 65530 porte filtrate PORT STATE SERVIZIO VERSIONE 22/tcp aperto ssh OpenSSH 4.3 (protocollo 2.0) 25/tcp chiuso smtp 53/tcp aperto dominio ISC BIND 9.3.4 70/tcp chiuso gopher 80/tcp aperto http Apache httpd 2.2.2 (( Fedora)) |_HTML title: Vai avanti e ScanMe! 113/tcp closed auth Tipo di dispositivo: uso generale In esecuzione: Linux 2.6.X Dettagli del sistema operativo: Linux 2.6.20-1 (Fedora Core 5) Ipotesi di uptime: 2.457 giorni (da Thu Sep 18 13:13:24 2008) Previsione sequenza TCP : Difficoltà=204 (Buona fortuna!) Generazione sequenza ID IP: Tutti zero TRACEROUTE (usando la porta 80/tcp) HOP RTT ADDRESS [Primi otto salti tagliati per brevità] 9 10.36 metro0.sv.svcolo.com (208.185.168.173) 10 10.29 scanme.nmap.org (64.13.134.52) Nmap done: 1 indirizzo IP (1 host attivo) scansionato in 477,23 secondi Pacchetti non elaborati inviati: 131432 (5.783 MB) | Ricevuta: 359 (14.964KB) 0) 25/tcp chiuso smtp 53/tcp aperto dominio ISC BIND 9.3.4 70/tcp chiuso gopher 80/tcp aperto http Apache httpd 2.2.2 ((Fedora)) |_HTML title: Vai avanti e ScanMe! 113/tcp closed auth Tipo di dispositivo: uso generale In esecuzione: Linux 2.6.X Dettagli del sistema operativo: Linux 2.6.20-1 (Fedora Core 5) Ipotesi di uptime: 2.457 giorni (da Thu Sep 18 13:13:24 2008) Previsione sequenza TCP : Difficoltà=204 (Buona fortuna!) Generazione sequenza ID IP: Tutti zero TRACEROUTE (usando la porta 80/tcp) HOP RTT ADDRESS [Primi otto salti tagliati per brevità] 9 10.36 metro0.sv.svcolo.com (208.185.168.173) 10 10.29 scanme.nmap.org (64.13.134.52) Nmap done: 1 indirizzo IP (1 host attivo) scansionato in 477,23 secondi Pacchetti non elaborati inviati: 131432 (5.783 MB) | Ricevuta: 359 (14.964KB) 0) 25/tcp chiuso smtp 53/tcp aperto dominio ISC BIND 9.3.4 70/tcp chiuso gopher 80/tcp aperto http Apache httpd 2.2.2 ((Fedora)) |_HTML title: Vai avanti e ScanMe! 113/tcp closed auth Tipo di dispositivo: uso generale In esecuzione: Linux 2.6.X Dettagli del sistema operativo: Linux 2.6.20-1 (Fedora Core 5) Ipotesi di uptime: 2.457 giorni (da Thu Sep 18 13:13:24 2008) Previsione sequenza TCP : Difficoltà=204 (Buona fortuna!) Generazione sequenza ID IP: Tutti zero TRACEROUTE (usando la porta 80/tcp) HOP RTT ADDRESS [Primi otto salti tagliati per brevità] 9 10.36 metro0.sv.svcolo.com (208.185.168.173) 10 10.29 scanme.nmap.org (64.13.134.52) Nmap done: 1 indirizzo IP (1 host attivo) scansionato in 477,23 secondi Pacchetti non elaborati inviati: 131432 (5.783 MB) | Ricevuta: 359 (14.964KB) scopo generale Esecuzione: Linux 2.6.X Dettagli del sistema operativo: Linux 2.6.20-1 (Fedora Core 5) Ipotesi di uptime: 2.457 giorni (da Thu Sep 18 13:13:24 2008) Previsione della sequenza TCP: Difficoltà=204 (Buona fortuna! ) Generazione sequenza ID IP: Tutti zero TRACEROUTE (usando la porta 80/tcp) HOP RTT ADDRESS [Primi otto hop tagliati per brevità] 9 10.36 metro0.sv.svcolo.com (208.185.168.173) 10 10.29 scanme.nmap.org (64.13 .134.52) Nmap eseguita: 1 indirizzo IP (1 host attivo) scansionato in 477,23 secondi Pacchetti non elaborati inviati: 131432 (5.783 MB) | Ricevuta: 359 (14.964KB) scopo generale Esecuzione: Linux 2.6.X Dettagli del sistema operativo: Linux 2.6.20-1 (Fedora Core 5) Ipotesi di uptime: 2.457 giorni (da Thu Sep 18 13:13:24 2008) Previsione della sequenza TCP: Difficoltà=204 (Buona fortuna! ) Generazione sequenza ID IP: Tutti zero TRACEROUTE (usando la porta 80/tcp) HOP RTT ADDRESS [Primi otto hop tagliati per brevità] 9 10.36 metro0.sv.svcolo.com (208.185.168.173) 10 10.29 scanme.nmap.org (64.13 .134.52) Nmap eseguita: 1 indirizzo IP (1 host attivo) scansionato in 477,23 secondi Pacchetti non elaborati inviati: 131432 (5.783 MB) | Ricevuta: 359 (14.964KB) 168.173) 10 10.29 scanme.nmap.org (64.13.134.52) Nmap done: 1 indirizzo IP (1 host up) scansionato in 477,23 secondi Pacchetti non elaborati inviati: 131432 (5.783MB) | Ricevuta: 359 (14.964KB) 168.173) 10 10.29 scanme.nmap.org (64.13.134.52) Nmap done: 1 indirizzo IP (1 host up) scansionato in 477,23 secondi Pacchetti non elaborati inviati: 131432 (5.783MB) | Ricevuta: 359 (14.964KB)

Alcune alternative a Nmap per la scansione delle porte

Buono e semplice quanto Nmap è uno strumento di scansione delle porte. Forse vorrai prendere in considerazione altre opzioni. Ci sono molti prodotti là fuori che possono scansionare le porte. Esaminiamo alcuni dei migliori strumenti che siamo riusciti a trovare. Molti sono gratuiti o offrono una prova gratuita, quindi sentiti libero di provarne uno e vedere come si adatta alle tue esigenze.

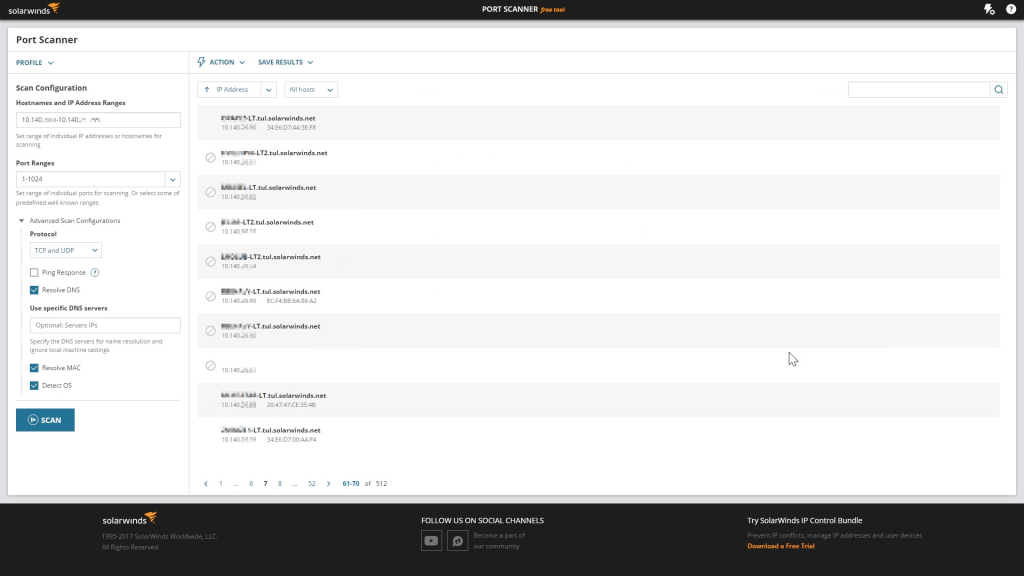

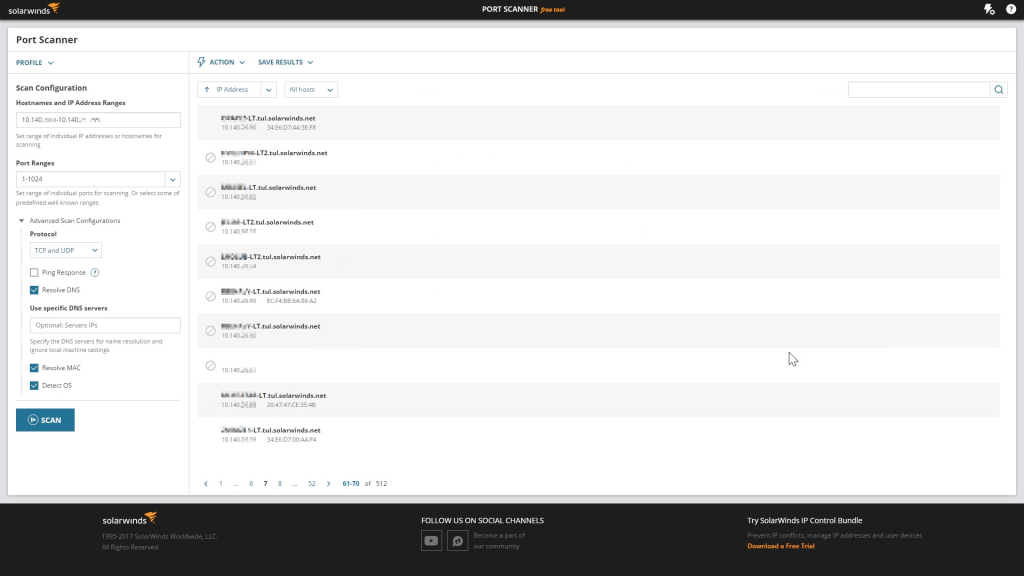

1. Scanner per porte gratuito SolarWinds (DOWNLOAD GRATUITO)

SolarWinds è uno dei principali attori nel campo degli strumenti di rete. È anche noto per la pubblicazione di alcuni strumenti gratuiti molto utili. Il SolarWinds Free Port Scanner è uno di questi. Il software è disponibile solo per Windows e verrà eseguito tramite una GUI o come strumento da riga di comando.

Per impostazione predefinita, SolarWinds Free Port Scanner esegue la scansione della rete per rilevare tutti gli indirizzi IP. Quindi scegli di eseguire la scansione su tutti i dispositivi o di modificare l'impostazione dell'intervallo di scansione di un sottoinsieme dei tuoi dispositivi. Puoi anche specificare le porte da testare. Per impostazione predefinita, testerà solo le porte note, ma puoi sovrascriverlo specificando il tuo intervallo o elenco di numeri di porta. Impostazioni più avanzate ti permetteranno di scansionare solo le porte TCP o UDP, eseguire un controllo del ping, una risoluzione DNS o un test di identificazione del sistema operativo.

Di conseguenza, il software restituirà un elenco dello stato di tutti i dispositivi testati. Potete immaginare che questo potrebbe essere un lungo elenco. Fortunatamente, il sistema ti consentirà di applicare filtri e, ad esempio, elencare solo i dispositivi con porte aperte. Facendo clic su un dispositivo viene visualizzato il pannello dei dettagli della porta. Ancora una volta, elencherà tutte le porte nell'intervallo di scansione e, di nuovo, puoi applicare un filtro e mostrare solo le porte aperte.

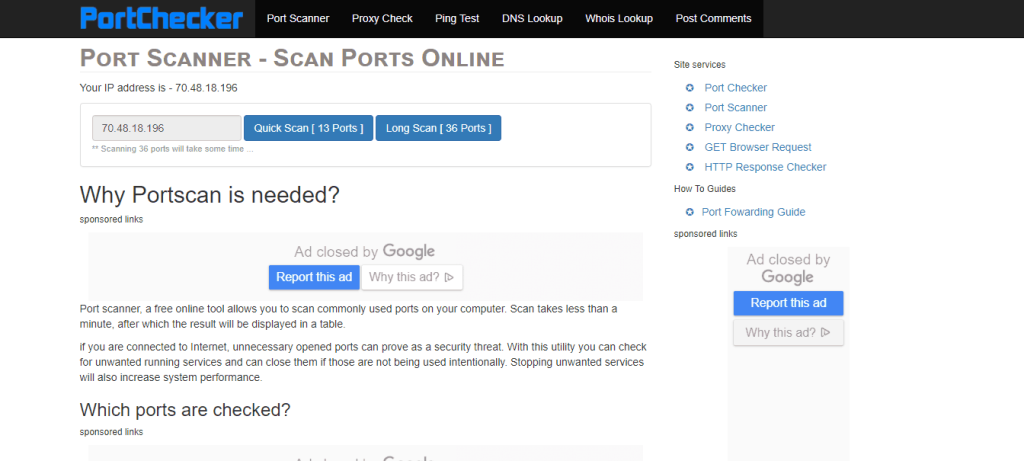

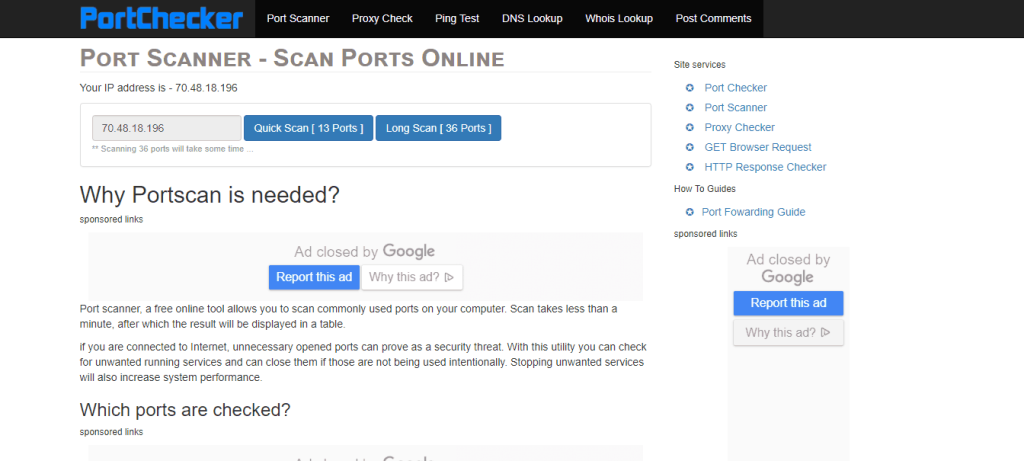

2. Scanner della porta PortChecker

Il PortChecker Port Scanner è uno scanner basato sul web. È un ottimo strumento anche se non tutte le porte sono controllate. Il servizio testerà 36 delle porte più importanti e vulnerabili per l'accessibilità da Internet. Verrà inoltre verificato se un servizio è in esecuzione su ciascuna porta aperta. C'è anche un'opzione per eseguire una scansione più breve che testerà solo 13 porte.

Le porte testate includono dati e controllo FTP, TFTP, SFTP, SNMP, DHCP, DNS, HTTPS, HTTP, SMTP, POP3, POP3 SSL, IMAP SSL, SSH e Telnet, per citare solo le principali. I risultati della scansione vengono visualizzati sotto forma di tabella nella pagina Web. Se hai bisogno di un test rapido e sporco delle porte più comuni, il PortChecker Port Scanner gratuito potrebbe essere lo strumento giusto per te.

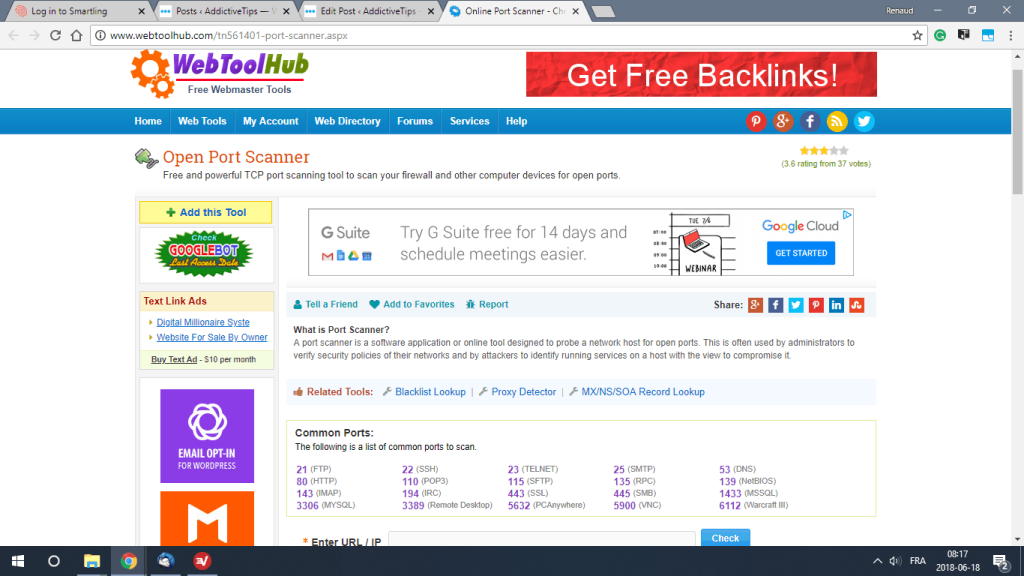

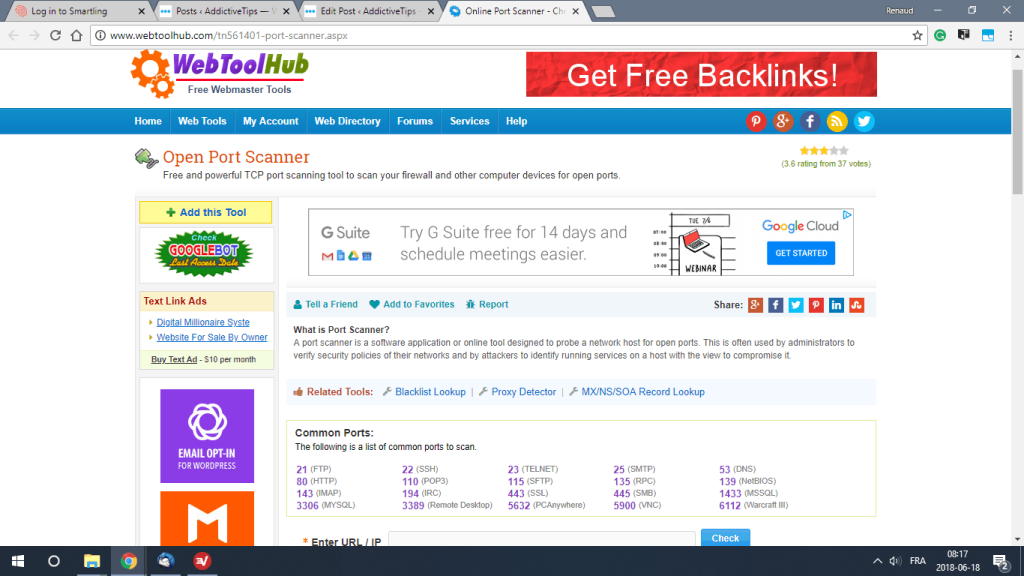

3. Scanner della porta aperta di WebToolHub

L' Open Port Scanner da WebToolHub è un'altra pedina porta online gratuito. Il sistema richiede di inserire un indirizzo IP e un elenco di porte da controllare. Puoi inserire solo 10 numeri di porta alla volta, quindi dovrai eseguirlo più volte per testare di più. Tuttavia, non è necessario inserire numeri di porta individuali. Il sistema supporterà un intervallo, ad esempio 21-29, purché non sia più lungo di 10. Sembra essere uno strumento migliore per un rapido controllo di porte specifiche rispetto a uno strumento completo di valutazione della vulnerabilità.

Una volta completata la scansione, che è piuttosto rapida, i risultati vengono visualizzati in formato tabella con lo stato di ciascuna porta e il servizio registrato con quella porta. La tabella dei risultati può essere esportata in un file CSV. E mentre sei sul sito WebToolHub, potresti voler dare un'occhiata ad alcuni degli altri strumenti gratuiti come un controllo della posizione IP, un controllo dei backlink, una funzione di ricerca WHOIS e un test Ping.

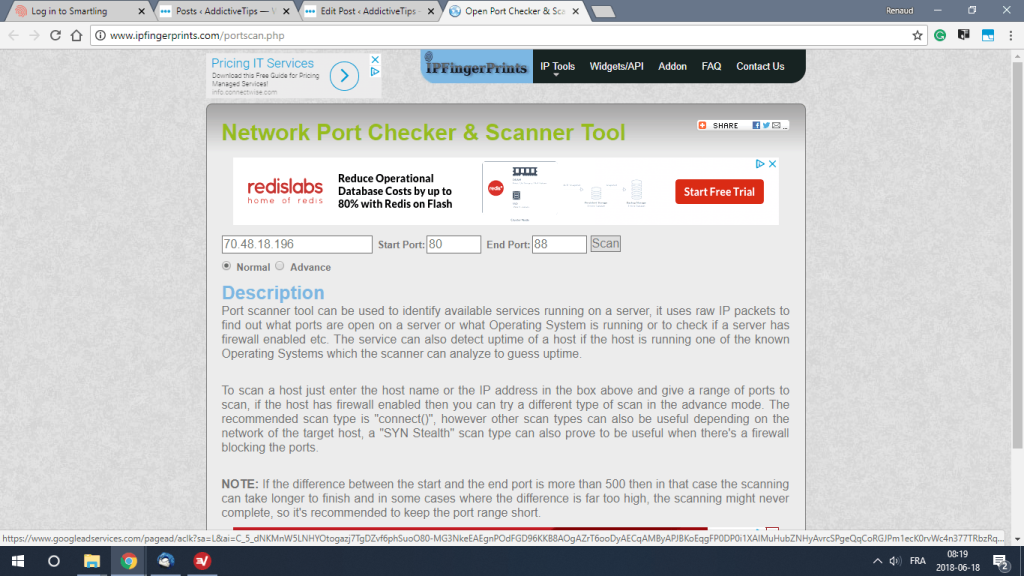

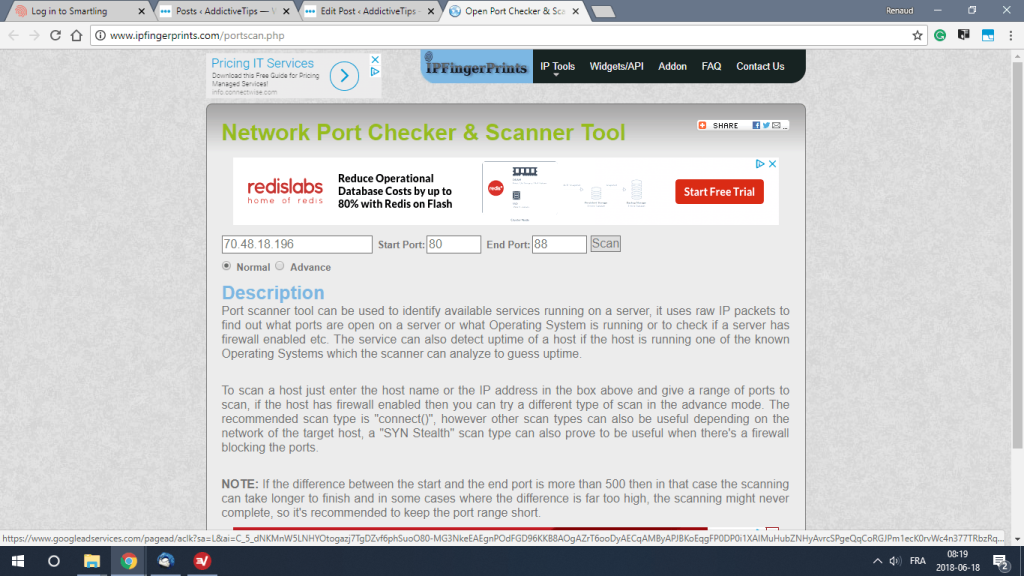

4. Controllo della porta di rete delle impronte digitali IP

IP Fingerprints è un altro sito web dove troverai un certo numero di strumenti gratuiti e utili, tra cui il Network Port Checker . Per utilizzarlo, è sufficiente inserire un indirizzo IP e un intervallo di porte da verificare. Sebbene il numero di porte scansionate non sia limitato, si viene avvisati che la scansione di un numero di porte superiore a 500 potrebbe richiedere del tempo e che un intervallo ampio avvierà una scansione che potrebbe non terminare mai.

Questo strumento afferma di essere in grado di aggirare i firewall. Viene eseguito utilizzando le richieste SYN. Una vera connessione quindi non viene mai aperta e molti firewall lasceranno passare la richiesta SYN. Che passi o meno attraverso il firewall non è del tutto rilevante. Questo è ancora un ottimo test, non importa quale sia un metodo comune utilizzato dagli hacker.

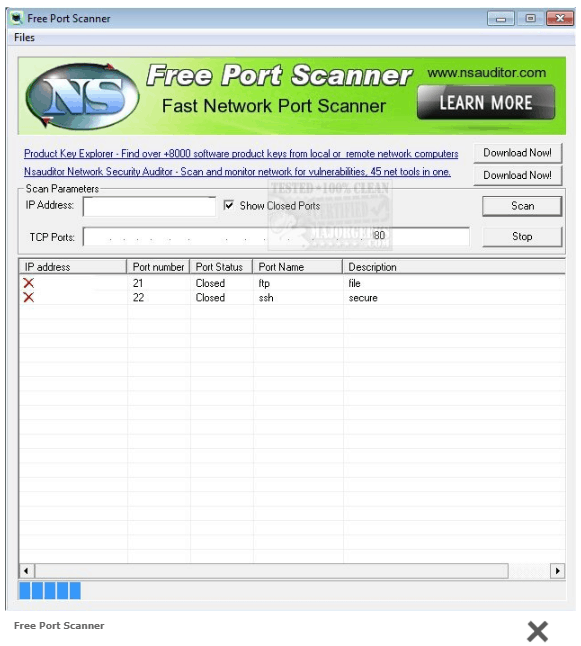

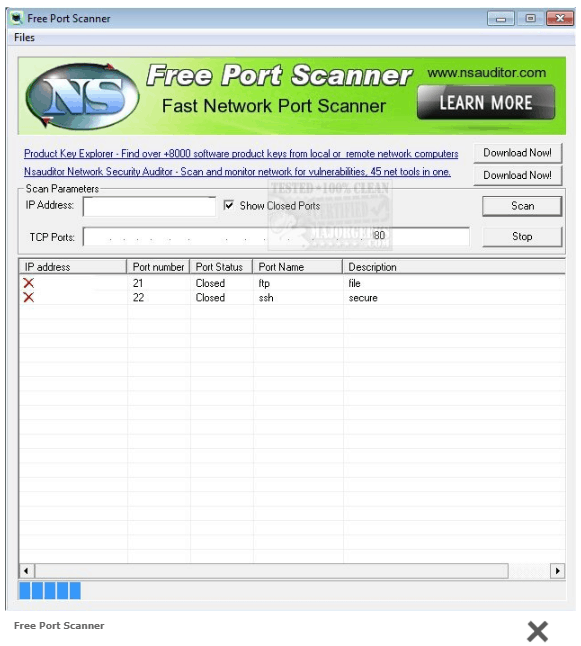

5. Scanner per porte gratuito

Il Port Scanner libero è un freeware di Windows che può essere scaricato dal Major Geeks sito. È possibile utilizzare questo strumento per scansionare intervalli di porte. Il numero di porte scansionate non è limitato, quindi potresti decidere di scansionare tutte le porte se hai tempo da perdere.

Per impostazione predefinita, lo strumento eseguirà la scansione del proprio indirizzo IP per le porte aperte dal proprio elenco di porte predefinito. Come ci si aspetterebbe, la durata della scansione è proporzionale al numero di porte scansionate. Ed è più lento quando si testano le porte su un dispositivo diverso. Ad esempio, il test per tutte le porte del router potrebbe richiedere tutto il giorno. I risultati possono mostrare porte aperte o chiuse o entrambe. Lo strumento non ha documentazione e non è chiaro quale metodo di test venga utilizzato. Inoltre, sembra che testa solo le porte TCP, non UDP.

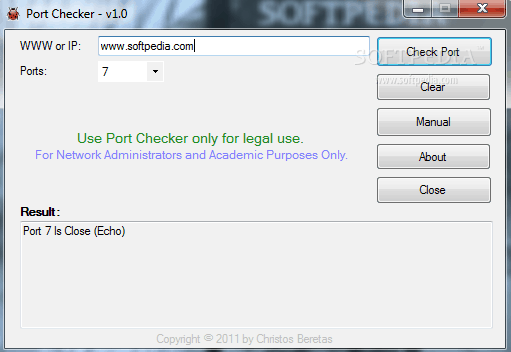

6. Controllo delle porte

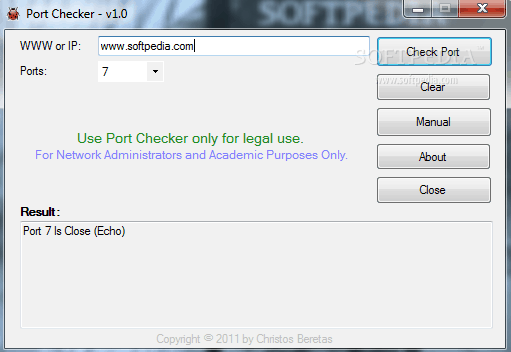

Port Checker non deve essere confuso con PortChecker Port Scanner recensito sopra. È uno strumento di Windows che è meglio scaricare da Softpedia . Il software non ha un programma di installazione. è sufficiente scaricare il suo file zip, estrarre il file eseguibile ed eseguirlo. L'eseguibile è piccolo e non richiede installazione significa che puoi eseguirlo da una chiavetta USB.

L'interfaccia utente dello strumento è semplice e abbastanza facile da usare. È sufficiente inserire un indirizzo IP e selezionare un numero di porta da un elenco a discesa. Le due principali limitazioni di questo strumento sono che non è possibile eseguire la scansione di nessuna porta, solo quelle dall'elenco e che eseguirà la scansione di una sola porta per esecuzione. Nonostante i suoi limiti, Port Checker è un ottimo strumento quando devi solo verificare se una porta specifica è aperta o meno.