การใช้ Nmap สำหรับ Ping Scan + เครื่องมืออื่นๆ ที่ใช้

การสแกนด้วย Ping เป็นวิธีที่ยอดเยี่ยมในการค้นหาสิ่งที่เชื่อมต่อกับเครือข่าย วันนี้เราจะได้สำรวจวิธีการใช้ Nmap สำหรับการสแกน ping และเครื่องมืออื่นๆ ที่ใช้ได้

ในโลกปัจจุบันเมื่อเราได้ยินเกี่ยวกับการโจมตีทางไซเบอร์เป็นประจำ การตรวจจับการละเมิดข้อมูลมีความสำคัญมากกว่าที่เคย วันนี้เราจะมาทบทวนระบบตรวจจับการรั่วไหลของข้อมูลระดับแนวหน้า

การละเมิดข้อมูลคือเหตุการณ์ใดๆ ที่มีผู้เข้าถึงข้อมูลบางอย่างที่เขาไม่ควรเข้าถึงได้ในเวลาสั้นๆ นี่เป็นคำจำกัดความที่ค่อนข้างคลุมเครือ และอย่างที่คุณเห็นในเร็วๆ นี้ แนวคิดของการละเมิดข้อมูลนั้นมีหลายแง่มุมและครอบคลุมการโจมตีหลายประเภท เราจะพยายามอย่างเต็มที่เพื่อให้ครอบคลุมฐานทั้งหมด

เราจะเริ่มด้วยการลงรายละเอียดให้มากขึ้นว่าการละเมิดข้อมูลหมายถึงอะไร ท้ายที่สุดมันสามารถช่วยได้เพียงก้าวเท้าขวาเท่านั้น ต่อไป เราจะสำรวจขั้นตอนต่างๆ ที่เกี่ยวข้องกับการละเมิดข้อมูล แม้ว่าความพยายามแต่ละครั้งจะแตกต่างกัน แต่ส่วนใหญ่จะใช้รูปแบบเดียวกันที่เราจะสรุป การรู้ขั้นตอนเหล่านี้จะช่วยให้คุณเข้าใจวิธีการทำงานของโซลูชันต่างๆ ได้ดีขึ้น เราจะมาดูสาเหตุต่างๆ ของการละเมิดข้อมูลด้วย อย่างที่คุณเห็น พวกเขาไม่ใช่การกระทำของกลุ่มอาชญากรเสมอไป ลำดับถัดไปของธุรกิจของเราคือการป้องกันการละเมิดที่แท้จริง และเราจะสำรวจขั้นตอนต่างๆ ของกระบวนการตรวจจับและป้องกันการละเมิด การหยุดชั่วคราวจะช่วยให้เราสำรวจการใช้ข้อมูลความปลอดภัยและเครื่องมือการจัดการเหตุการณ์เพื่อตรวจหาการละเมิดข้อมูล และในที่สุดก็,

การละเมิดข้อมูลโดยสังเขป

แม้ว่าแนวคิดของการละเมิดข้อมูลจะแตกต่างกันไปขึ้นอยู่กับอุตสาหกรรมของคุณ ขนาดขององค์กร และสถาปัตยกรรมเครือข่าย การละเมิดข้อมูลทั้งหมดมีลักษณะทั่วไปบางประการ การละเมิดข้อมูลถูกกำหนดโดยหลักเป็นการเข้าถึงข้อมูลส่วนตัวอย่างอื่นโดยไม่ได้รับอนุญาต สาเหตุที่แฮ็กเกอร์ขโมยข้อมูลและสิ่งที่พวกเขาทำนั้นแตกต่างกันไปมาก แต่ที่สำคัญที่นี่คือข้อมูลที่แฮ็กเกอร์เหล่านั้นเข้าถึงไม่ได้เป็นของพวกเขา สิ่งสำคัญคือต้องตระหนักว่าการละเมิดข้อมูลอาจรวมถึงสิ่งที่เรียกว่าการกรองข้อมูลโดยผู้ใช้ที่เป็นอันตราย หรือข้อมูลที่เข้าถึงเป็นประจำแต่ถูกเผยแพร่โดยไม่ได้รับอนุญาต เห็นได้ชัดว่าการละเมิดประเภทที่สองนั้นยากต่อการตรวจพบเนื่องจากเกิดจากกิจกรรมปกติ

แม้ว่าจะมีการละเมิดข้อมูลประเภทต่างๆ ตามที่เราจะเห็นในไม่ช้า แต่ก็มักจะเป็นไปตามรูปแบบที่กำหนดไว้ การทราบขั้นตอนต่างๆ ที่ผู้ใช้ที่ประสงค์ร้ายดำเนินการเพื่อดึงการละเมิดข้อมูลออกเป็นสิ่งสำคัญ เนื่องจากจะช่วยให้วิเคราะห์ช่องโหว่ของคุณเองได้ดีขึ้น และเตรียมและตั้งค่าการป้องกันที่ดีขึ้นซึ่งจะทำให้อาชญากรไซเบอร์เจาะได้ยากขึ้นมาก มักกล่าวกันว่าความรู้คือพลังและโดยเฉพาะอย่างยิ่งในสถานการณ์นี้ ยิ่งคุณรู้เกี่ยวกับการละเมิดข้อมูลมากเท่าไหร่ คุณก็จะสามารถต่อสู้กับมันได้ดียิ่งขึ้น

การใช้เครื่องมือ SIEM เป็นเครื่องมือตรวจจับการละเมิด

ระบบข้อมูลความปลอดภัยและการจัดการเหตุการณ์ (SIEM) สามารถตรวจพบการละเมิดข้อมูลได้เป็นอย่างดี แม้ว่าพวกเขาจะไม่ได้ให้การป้องกัน แต่จุดแข็งของพวกเขาคือการตรวจจับกิจกรรมที่น่าสงสัย นี่คือเหตุผลที่พวกเขาเก่งมากในการตรวจจับการละเมิดข้อมูล ความพยายามในการละเมิดข้อมูลแต่ละครั้งจะทิ้งร่องรอยไว้บนเครือข่ายของคุณ และร่องรอยที่หลงเหลืออยู่คือสิ่งที่เครื่องมือ SIEM ระบุได้ดีที่สุด

ต่อไปนี้คือข้อมูลคร่าวๆ ว่าเครื่องมือ SIEM ทำงานอย่างไร พวกเขารวบรวมข้อมูลจากระบบต่างๆ ก่อน โดยทั่วไปแล้ว มักใช้รูปแบบการรวบรวมข้อมูลบันทึกจากอุปกรณ์เครือข่าย อุปกรณ์รักษาความปลอดภัย เช่น ไฟร์วอลล์ และไฟล์เซิร์ฟเวอร์ ยิ่งมีแหล่งข้อมูลมากเท่าใด โอกาสในการตรวจจับการละเมิดก็จะยิ่งดีขึ้นเท่านั้น ถัดไป เครื่องมือจะปรับข้อมูลที่เก็บรวบรวมให้เป็นมาตรฐาน เพื่อให้แน่ใจว่าเป็นไปตามรูปแบบมาตรฐานและความคลาดเคลื่อน เช่น ข้อมูลจากเขตเวลาอื่น จะได้รับการชดเชย โดยทั่วไปแล้ว ข้อมูลที่ทำให้เป็นมาตรฐานจะถูกเปรียบเทียบกับเส้นฐานที่กำหนดไว้ และการเบี่ยงเบนใดๆ ทำให้เกิดการตอบสนองบางอย่าง เครื่องมือ SIEM ที่ดีที่สุดจะใช้การวิเคราะห์พฤติกรรมบางประเภทเพื่อปรับปรุงอัตราการตรวจจับและลดผลบวกที่ผิดพลาด

เครื่องมือตรวจจับการละเมิดข้อมูลยอดนิยม

มีเครื่องมือหลายประเภทสำหรับตรวจจับการละเมิดข้อมูล ดังที่เราได้กล่าวไปแล้ว เครื่องมือ SIEM สามารถช่วยคุณได้ในขณะที่มีคุณลักษณะที่มุ่งเน้นด้านความปลอดภัยอีกมากมาย คุณจะไม่แปลกใจที่พบเครื่องมือ SIEM สองสามรายการในรายการของเรา นอกจากนี้เรายังมีเครื่องมือตรวจจับการละเมิดข้อมูลโดยเฉพาะที่สามารถจัดการกับขั้นตอนส่วนใหญ่ของรอบการตรวจจับที่อธิบายไว้ข้างต้นได้ มาทบทวนคุณสมบัติของเครื่องมือที่ดีที่สุดสองสามอย่างกัน

1. SolarWinds Security Event Manager (ทดลองใช้ฟรี)

เมื่อมันมาถึงการรักษาความปลอดภัยข้อมูลและการจัดการเหตุการณ์SolarWindsเสนอของผู้จัดงานของการรักษาความปลอดภัย เดิมเรียกว่าSolarWinds Log & Event Managerเครื่องมือนี้ได้รับการอธิบายได้ดีที่สุดว่าเป็นเครื่องมือ SIEM ระดับเริ่มต้น อย่างไรก็ตาม ระบบนี้เป็นหนึ่งในระบบระดับเริ่มต้นที่ดีที่สุดในตลาด เครื่องมือนี้มีเกือบทุกอย่างที่คุณคาดหวังจากระบบ SIEM ซึ่งรวมถึงคุณสมบัติการจัดการบันทึกและความสัมพันธ์ที่ยอดเยี่ยม ตลอดจนกลไกการรายงานที่น่าประทับใจ

เครื่องมือนี้ยังมีคุณสมบัติการตอบสนองต่อเหตุการณ์ที่ยอดเยี่ยมซึ่งไม่ต้องการอะไร ตัวอย่างเช่น ระบบตอบสนองแบบเรียลไทม์โดยละเอียดจะตอบสนองต่อทุกภัยคุกคามอย่างแข็งขัน และเนื่องจากอิงตามพฤติกรรมมากกว่าลายเซ็น คุณจึงได้รับการปกป้องจากภัยคุกคามที่ไม่รู้จักหรือในอนาคตและการโจมตีซีโร่เดย์

นอกเหนือจากชุดคุณลักษณะที่น่าประทับใจแล้วแดชบอร์ดของSolarWinds Security Event Managerอาจเป็นสินทรัพย์ที่ดีที่สุด ด้วยการออกแบบที่เรียบง่าย คุณจะไม่มีปัญหาในการค้นหาเครื่องมือและระบุความผิดปกติได้อย่างรวดเร็ว เริ่มต้นที่ประมาณ $ 4 500 เครื่องมือนี้มีราคาไม่แพง และถ้าคุณต้องการลองใช้งานและดูว่าการทำงานในสภาพแวดล้อมของคุณเป็นอย่างไร คุณสามารถดาวน์โหลดเวอร์ชันทดลองใช้งาน 30 วันที่ใช้งานได้เต็มรูปแบบฟรี

2. Splunk Enterprise Security

Splunk Enterprise Security ซึ่งมักเรียกว่า Splunk ES อาจเป็นหนึ่งในเครื่องมือ SIEM ที่ได้รับความนิยมมากที่สุด มันมีชื่อเสียงเป็นพิเศษในด้านความสามารถในการวิเคราะห์ และเมื่อพูดถึงการตรวจจับการละเมิดข้อมูล นี่คือสิ่งที่สำคัญ Splunk ES ตรวจสอบข้อมูลระบบของคุณแบบเรียลไทม์ โดยมองหาช่องโหว่และสัญญาณของกิจกรรมที่ผิดปกติและ/หรือเป็นอันตราย

นอกจากการตรวจสอบที่ยอดเยี่ยมแล้ว การตอบสนองด้านความปลอดภัยยังเป็น คุณสมบัติที่ดีที่สุดอีกประการหนึ่งของSplunk ES ระบบใช้แนวคิดที่เรียกว่าAdaptive Response Framework ( ARF ) ซึ่งรวมเข้ากับอุปกรณ์จากผู้จำหน่ายความปลอดภัยมากกว่า 55 ราย ARFดำเนินการตอบสนองอัตโนมัติเร่งขึ้นงานด้วยตนเอง สิ่งนี้จะช่วยให้คุณได้เปรียบอย่างรวดเร็ว เพิ่มไปยังส่วนต่อประสานผู้ใช้ที่เรียบง่ายและกระจัดกระจายและคุณมีทางออกที่ชนะ คุณสมบัติที่น่าสนใจอื่น ๆ ได้แก่ฟังก์ชันNotablesซึ่งแสดงการแจ้งเตือนที่ผู้ใช้กำหนดเองได้ และผู้ตรวจสอบสินทรัพย์เพื่อตั้งค่าสถานะกิจกรรมที่เป็นอันตรายและป้องกันปัญหาเพิ่มเติม

เนื่องจากSplunk ESเป็นผลิตภัณฑ์ระดับองค์กรอย่างแท้จริง คุณจึงคาดหวังว่าผลิตภัณฑ์ดังกล่าวจะมาพร้อมกับป้ายราคาขนาดองค์กร ข้อมูลการกำหนดราคาไม่พร้อมใช้งานจากเว็บไซต์ของ Splunk ดังนั้นคุณจะต้องติดต่อฝ่ายขายของบริษัทเพื่อขอใบเสนอราคา การติดต่อSplunkจะทำให้คุณสามารถใช้ประโยชน์จากการทดลองใช้ฟรี หากคุณต้องการทดลองใช้ผลิตภัณฑ์

3. SpyCloud

SpyCloudเป็นเครื่องมือที่มีเอกลักษณ์เฉพาะจากบริษัทรักษาความปลอดภัยในออสติน ซึ่งนำเสนอข้อมูลที่ถูกต้องและดำเนินการได้จริงให้กับองค์กรในการปกป้องผู้ใช้และบริษัทของพวกเขาจากการละเมิดข้อมูล ซึ่งรวมถึงการทำให้เป็นมาตรฐาน การขจัดความซ้ำซ้อน การตรวจสอบ และเพิ่มคุณค่าของข้อมูลทั้งหมดที่รวบรวม โดยทั่วไปแล้ว แพ็คเกจนี้ใช้เพื่อระบุข้อมูลประจำตัวที่เปิดเผยจากพนักงานหรือลูกค้า ก่อนที่โจรจะมีโอกาสใช้ข้อมูลเหล่านี้เพื่อขโมยข้อมูลประจำตัวของตนหรือขายให้กับบุคคลที่สามในตลาดมืด

หนึ่งในปัจจัยที่สร้างความแตกต่างหลักของSpyCloudคือฐานข้อมูลสินทรัพย์ ซึ่งเป็นหนึ่งในราชาที่ใหญ่ที่สุดในบรรดาวัตถุกว่า 60 พันล้านรายการในขณะที่เขียนนี้ ออบเจ็กต์เหล่านี้รวมถึงที่อยู่อีเมล ชื่อผู้ใช้ และรหัสผ่าน แม้ว่าระบบจะใช้เครื่องสแกนและเครื่องมือรวบรวมอัตโนมัติอื่นๆ แต่ข้อมูลที่มีประโยชน์ส่วนใหญ่ของเครื่องมือ—หรือฉันควรบอกว่าข้อมูลที่มีประโยชน์ที่สุดของเครื่องมือ—มาจากการรวบรวมสติปัญญาของมนุษย์และงานฝีมือการค้าขั้นสูงที่เป็นกรรมสิทธิ์

SpyCloudข้อเสนอแพลตฟอร์มรวมกันที่ชนะที่มีคุณภาพที่เหนือชั้นอัตโนมัติที่ชาญฉลาดและง่ายสุดในการใช้งาน API เพื่อให้ทำงานได้โดยอัตโนมัติและการตรวจสอบที่สอดคล้องกันของผู้ใช้ในองค์กรของคุณบัญชีกับฐานข้อมูล SpyCloud ของข้อมูลประจำตัว สิ่งที่ตรงกับการค้นหาจะเรียกการแจ้งเตือนอย่างรวดเร็ว ด้วยเหตุนี้ การแจ้งเตือนจะถูกส่งออกไป และ ทางเลือก การแก้ไขสามารถทำได้โดยการบังคับให้รีเซ็ตรหัสผ่านของบัญชีที่ถูกบุกรุก

ผู้ใช้ที่เป็นอันตรายที่ต้องการเข้าครอบครองบัญชีส่วนตัวและบัญชีองค์กรจะต้องตรงกับผลิตภัณฑ์นี้อย่างแน่นอน โซลูชันที่คล้ายคลึงกันหลายอย่างในตลาดจะพบว่าบัญชีที่ถูกเปิดเผยนั้นสายเกินไปในกระบวนการที่จะช่วยให้คุณทำมากกว่าเพียงแค่การจัดการผลที่ตามมาจากการละเมิดข้อมูล กรณีนี้จะไม่เกิดขึ้นกับผลิตภัณฑ์นี้ และเห็นได้ชัดว่านักพัฒนาซอฟต์แวร์เข้าใจถึงความสำคัญของการตรวจจับตั้งแต่เนิ่นๆ

ผลิตภัณฑ์นี้เหมาะสำหรับองค์กรทุกประเภทและทุกขนาด และจากแทบทุกอุตสาหกรรม เช่น การค้าปลีก การศึกษา เทคโนโลยี บริการทางการเงิน การโรงแรม และการดูแลสุขภาพ Cisco, WP Engine, MailChimp และ Avast คือตัวอย่างของลูกค้าที่มีชื่อเสียงบางรายที่ใช้SpyCloudเพื่อปกป้องบัญชีของตน

ข้อมูลราคาไม่พร้อมใช้งานจาก SpyCloud และคุณจะต้องติดต่อบริษัทเพื่อขอใบเสนอราคา เว็บไซต์ของบริษัทระบุว่ามีการทดลองใช้ฟรี แต่การคลิกลิงก์จะนำคุณไปยังหน้าที่คุณสามารถลงทะเบียนสำหรับการสาธิตได้

4. เคาท์

Kountเป็นแพลตฟอร์มการตรวจจับการละเมิดข้อมูล Software as a service (SaaS) บริษัทตั้งอยู่ในเมืองบอยซี รัฐไอดี และก่อตั้งเมื่อสิบสองปีที่แล้ว บริษัทนำเสนอการรักษาความปลอดภัยของข้อมูล นอกเหนือจากบริการตรวจจับการละเมิดให้กับองค์กรทั่วโลก เทคโนโลยีแมชชีนเลิร์นนิงที่ได้รับสิทธิบัตรทำงานโดยตรวจสอบธุรกรรมในระดับจุลภาคเพื่อตรวจจับการหยุดกิจกรรมที่เป็นอันตราย แม้ว่าบริการนี้ดูเหมือนว่าจะเหมาะอย่างยิ่งสำหรับธุรกิจออนไลน์ ร้านค้า ธนาคารที่รับบริการ และผู้ให้บริการชำระเงิน แต่ก็สามารถให้บริการธุรกิจประเภทอื่นๆ ได้เช่นกัน ป้องกันการเข้าครอบครองบัญชี การสร้างบัญชีที่เป็นการฉ้อโกง การโจมตีด้วยกำลังเดรัจฉานในขณะเดียวกันก็ตรวจจับหลายบัญชีและการแชร์บัญชี

Kountสามารถให้ข้อมูลและชุดเครื่องมือแก่องค์กรของคุณที่เพียงพอเพื่อตอบโต้ภัยคุกคามออนไลน์ส่วนใหญ่ และปกป้องข้อมูลของลูกค้า พนักงาน และผู้ใช้ของคุณจากการโจมตีทางไซเบอร์ทุกประเภท บริการนี้มีฐานลูกค้าขนาดใหญ่กว่า 6 500 บริษัท รวมถึงแบรนด์ชั้นนำบางแห่งที่ใช้บริการเพื่อป้องกันการละเมิดข้อมูล

สิ่งที่เรามีในที่นี้คือโซลูชันที่ใช้งานง่ายและมีประสิทธิภาพ ซึ่งสามารถปรับแต่งให้เหมาะกับปัญหาด้านความปลอดภัยขององค์กรต่างๆ ที่ดำเนินงานในส่วนต่างๆ ทำให้งานทั้งหมดของการตรวจจับการฉ้อโกงง่ายขึ้นมาก ส่งผลให้องค์กรสามารถจัดการกับปริมาณธุรกรรมที่มากขึ้น ซึ่งนำไปสู่ผลกำไรที่ดีขึ้นและการเติบโตโดยรวม

Kountมีให้เลือกสามรุ่น ครั้งแรกมีKount สมบูรณ์ ตามชื่อของมัน นี่คือโซลูชันที่สมบูรณ์สำหรับธุรกิจใดๆ ที่มีปฏิสัมพันธ์กับลูกค้าแบบดิจิทัล นอกจากนี้ยังมีKount Centralซึ่งเป็นบริการที่ปรับแต่งมาโดยเฉพาะสำหรับผู้ให้บริการโซลูชันการชำระเงิน แล้วมีKount Centralสำหรับการป้องกันบัญชีดิจิทัล โซลูชันที่หลากหลายเริ่มต้นที่ $1 000 ต่อเดือน โดยราคาจะแตกต่างกันไปตามจำนวนธุรกรรมที่คุณวางแผนที่จะดำเนินการผ่านบริการ คุณสามารถขอใบเสนอราคาโดยละเอียดหรือจัดเตรียมการสาธิตโดยติดต่อบริษัท

กระบวนการละเมิดทีละขั้นตอน

มาดูกันว่าขั้นตอนทั่วไปของการพยายามละเมิดข้อมูลคืออะไร แม้ว่ากิจกรรมที่ระบุไว้ด้านล่างไม่จำเป็นต้องเป็นกฎ แต่ก็ให้ภาพรวมที่ถูกต้องเกี่ยวกับวิธีการทำงานของแฮ็กเกอร์ข้อมูลโดยเฉลี่ย การรู้เกี่ยวกับสิ่งเหล่านี้จะช่วยให้คุณเตรียมรับมือกับการโจมตีได้ดียิ่งขึ้น

สอบสวน

ขั้นตอนแรกในการโจมตีส่วนใหญ่เป็นระยะสำรวจ ผู้ใช้ที่เป็นอันตรายมักจะเริ่มต้นด้วยการพยายามเรียนรู้เพิ่มเติมเกี่ยวกับเครือข่ายของคุณและสภาพแวดล้อมทางดิจิทัลโดยรวม ตัวอย่างเช่น พวกเขาสามารถตรวจสอบการป้องกันความปลอดภัยทางไซเบอร์ของคุณได้ พวกเขายังสามารถทดสอบรหัสผ่านหรือประเมินวิธีการเปิดการโจมตีแบบฟิชชิ่งในที่สุด คนอื่นจะมองหาซอฟต์แวร์ที่ล้าสมัยโดยไม่มีแพตช์ความปลอดภัยล่าสุด ซึ่งเป็นสัญญาณว่าอาจมีช่องโหว่ที่สามารถใช้ประโยชน์ได้

การโจมตีครั้งแรก

ตอนนี้แฮกเกอร์ได้ตรวจสอบสภาพแวดล้อมของคุณแล้ว พวกเขาจะมีความคิดที่ดีขึ้นเกี่ยวกับวิธีการโจมตี โดยทั่วไปแล้วพวกเขาจะเปิดการโจมตีระลอกแรก การดำเนินการนี้อาจทำได้หลายรูปแบบ เช่น การส่งอีเมลฟิชชิ่งไปยังพนักงานเพื่อหลอกล่อให้คลิกลิงก์ที่จะนำพวกเขาไปยังเว็บไซต์ที่เป็นอันตราย การโจมตีครั้งแรกทั่วไปอีกประเภทหนึ่งเกิดขึ้นโดยทำให้แอปพลิเคชั่นที่จำเป็นบางตัวเสียหาย ซึ่งมักจะรบกวนเวิร์กโฟลว์

การโจมตีแบบขยาย

หลังจากประสบความสำเร็จในการโจมตีครั้งแรก อาชญากรไซเบอร์มักจะเปลี่ยนไปใช้เกียร์สูงและประเมินขั้นตอนต่อไปอย่างรวดเร็ว ซึ่งมักจะหมายถึงการใช้ประโยชน์จากสิ่งที่พวกเขาได้รับจากความพยายามเริ่มต้นในการโจมตีในวงกว้างที่สามารถกำหนดเป้าหมายสภาพแวดล้อมทั้งหมดเพื่อค้นหาข้อมูลที่มีค่ามากที่สุดเท่าที่จะทำได้

ขโมยข้อมูล

แม้ว่าเราจะแสดงรายการไว้เป็นครั้งสุดท้าย แต่การขโมยข้อมูลของคุณจริงๆ ไม่จำเป็นต้องเป็นขั้นตอนสุดท้ายของการโจมตีทั่วไป แฮกเกอร์มักจะฉวยโอกาสและจะคว้าข้อมูลที่น่าสนใจที่พวกเขาจะได้รับทันทีที่พบ ในทางกลับกัน คนอื่นๆ อาจเลือกที่จะอยู่เฉยๆ ชั่วขณะหนึ่งเพื่อหลีกเลี่ยงการตรวจจับ แต่ยังเพื่อทำความเข้าใจให้ดีขึ้นด้วยว่าข้อมูลใดบ้างที่มี และวิธีที่จะสามารถขโมยข้อมูลได้ดีที่สุด

สิ่งที่อาชญากรไซเบอร์จะใช้ข้อมูลที่แน่นอนจากองค์กรใด ๆ นั้นแตกต่างกันอย่างมาก แต่เนื่องจาก “เงินทำให้งานดำเนินต่อไป” คาดว่าอย่างน้อยสามในสี่ของการละเมิดข้อมูลทั้งหมดได้รับแรงจูงใจทางการเงิน ข้อมูลที่ถูกขโมยมักเกี่ยวข้องกับความลับทางการค้า ข้อมูลที่เป็นกรรมสิทธิ์ และบันทึกของรัฐบาลที่ละเอียดอ่อน นอกจากนี้ยังสามารถเน้นที่ข้อมูลส่วนบุคคลของลูกค้าของคุณที่สามารถนำมาใช้เพื่อประโยชน์ของแฮกเกอร์เองได้ ในช่วงไม่กี่ปีที่ผ่านมามีการรายงานการละเมิดข้อมูลที่เผยแพร่อย่างมหาศาลหลายครั้งที่เกี่ยวข้องกับยักษ์ใหญ่เช่น Facebook, Yahoo, Uber หรือ Capital One แม้แต่ภาคการดูแลสุขภาพก็สามารถตกเป็นเป้าหมายของการโจมตีได้ ซึ่งอาจทำให้สุขภาพของประชาชนตกอยู่ในความเสี่ยง

สาเหตุของการละเมิด

การละเมิดข้อมูลอาจมีสาเหตุหลายประการ ซึ่งบางกรณีคุณอาจไม่สงสัยด้วยซ้ำ แน่นอนว่ามีการโจมตีทางไซเบอร์อย่างชัดเจน แต่สิ่งเหล่านี้เป็นเพียงส่วนเล็กๆ ของการละเมิดข้อมูลทั้งหมดเท่านั้น สิ่งสำคัญคือต้องทราบเกี่ยวกับสาเหตุต่างๆ เหล่านี้ เนื่องจากคุณจะสามารถตรวจจับและหยุดไม่ให้เกิดขึ้นได้ดีขึ้น มาดูสาเหตุหลักสองสามข้อกัน

การโจมตีทางไซเบอร์

การโจมตีทางไซเบอร์—ซึ่งองค์กรของคุณเป็นเป้าหมายโดยตรงของแฮ็กเกอร์—เป็นอย่างที่คุณคงจินตนาการถึงสาเหตุหลักของการละเมิดข้อมูลอย่างใดอย่างหนึ่ง ค่าใช้จ่ายประจำปีของอาชญากรรมในโลกไซเบอร์อยู่ที่ประมาณกว่า 6 แสนล้านดอลลาร์ทั่วโลก จึงไม่น่าแปลกใจที่องค์กรต่างๆ จะกังวลเรื่องนี้มาก อาชญากรไซเบอร์ใช้วิธีการที่หลากหลายในการแทรกซึมเครือข่ายของคุณและกรองข้อมูลของคุณ วิธีการเหล่านั้นอาจรวมถึงการฟิชชิงเพื่อเข้าถึงผ่านผู้ใช้ที่ไม่ระวัง หรือแรนซัมแวร์เพื่อรีดไถองค์กรหลังจากจับข้อมูลเป็นตัวประกัน การใช้ประโยชน์จากซอฟต์แวร์หรือช่องโหว่ของระบบปฏิบัติการต่างๆ เป็นอีกวิธีหนึ่งในการขโมยข้อมูลอันมีค่าขององค์กร

การละเมิดภายใน

การละเมิดภายในอาจเป็นเรื่องร้ายกาจมากกว่าการโจมตีทางไซเบอร์ เป้าหมายเหมือนกันแต่ดำเนินการจากภายในเครือข่าย ทำให้การตรวจจับมีความซับซ้อนมากขึ้น พวกเขามักเป็นข้อเท็จจริงเกี่ยวกับพนักงานที่ไม่พอใจหรือพนักงานที่สงสัยว่ากำลังจะถูกเลิกจ้าง แฮ็กเกอร์บางคนถึงกับเข้าหาพนักงานและเสนอเงินเพื่อแลกกับข้อมูล สาเหตุทั่วไปอีกประการของการละเมิดภายในมาจากพนักงานที่ถูกไล่ออกแต่ยังไม่ได้เพิกถอนข้อมูลรับรองการเข้าถึง พวกเขาสามารถต่อต้านองค์กรเดิมและขโมยข้อมูลได้

อุปกรณ์หาย

แม้ว่าจะไม่ใช่สาเหตุของการละเมิดข้อมูลทั่วไปเหมือนก่อนหน้านี้ แต่อุปกรณ์ที่สูญหายยังคงมีบทบาทที่ไม่อาจละเลยในการละเมิดข้อมูลได้ ผู้ใช้บางคนประมาทเลินเล่อและจะทิ้งอุปกรณ์ต่างๆ เช่น สมาร์ทโฟน แล็ปท็อป แท็บเล็ต หรือธัมบ์ไดรฟ์ไว้ในที่ที่ไม่ปลอดภัย อุปกรณ์เหล่านี้อาจจัดเก็บข้อมูลที่เป็นกรรมสิทธิ์เพื่อให้เข้าถึงเครือข่ายของคุณได้ง่ายและเป็นอิสระ สาเหตุที่เกี่ยวข้องของการละเมิดข้อมูลคือการขโมยอุปกรณ์ โดยที่บุคคลที่มีเจตนาร้ายจะขโมยอุปกรณ์ของผู้ใช้เพื่อเข้าถึงข้อมูลที่มีอยู่หรือเพื่อใช้เป็นประตูสู่ข้อมูลองค์กรของคุณ และอย่าคิดว่าการที่อุปกรณ์เหล่านี้ปลอดภัยจะทำให้ความเสี่ยงน้อยลง เมื่อผู้ใช้ที่ประสงค์ร้ายเข้าถึงอุปกรณ์ของคุณ การถอดรหัสการรักษาความปลอดภัยน่าจะเป็นเรื่องง่าย

ความผิดพลาดของมนุษย์

ความแตกต่างที่สำคัญระหว่างความผิดพลาดของมนุษย์ที่เป็นสาเหตุของการละเมิดข้อมูลและการละเมิดภายในคือความผิดพลาดที่เกิดขึ้นโดยไม่ได้ตั้งใจ มันสามารถมีได้หลายรูปแบบแม้ว่า ตัวอย่างเช่น ทีมไอทีบางทีมอาจเปิดเผยข้อมูลลูกค้าโดยไม่ได้ตั้งใจแก่พนักงานที่ไม่ได้รับอนุญาตอันเป็นผลมาจากการกำหนดค่าสิทธิ์การเข้าถึงบนเซิร์ฟเวอร์ไม่ถูกต้อง สาเหตุของการละเมิดที่เกี่ยวข้องกับความผิดพลาดของมนุษย์อีกประการหนึ่งเกี่ยวข้องกับพนักงานที่ตกเป็นเหยื่อของฟิชชิ่งหรือความพยายามด้านวิศวกรรมสังคม สิ่งเหล่านี้เป็นการโจมตีประเภทหนึ่งที่แฮ็กเกอร์หลอกให้พนักงานของคุณคลิกลิงก์ที่เป็นอันตรายหรือดาวน์โหลดไฟล์ที่ติดไวรัส และคุณไม่ควรมองข้ามความผิดพลาดของมนุษย์ เนื่องจากการวิจัยพบว่ามีการละเมิดข้อมูลมากกว่าครึ่งหนึ่ง

การป้องกันการละเมิด

ตอนนี้เรารู้แล้วว่าการรั่วไหลของข้อมูลคืออะไร มีลักษณะอย่างไร และสาเหตุคืออะไร ถึงเวลาที่เราต้องพิจารณาการปกป้องจากข้อมูลเหล่านี้อย่างละเอียดถี่ถ้วน ด้วยประเภทและสาเหตุของการละเมิดข้อมูลที่หลากหลาย การปกป้ององค์กรของคุณจากสิ่งเหล่านี้อาจเป็นโอกาสที่น่ากลัว เพื่อช่วยเหลือคุณ เราได้รวบรวมรายการขั้นตอนในการป้องกันการละเมิดข้อมูล พวกเขาร่วมกันสร้างรากฐานของกลยุทธ์การป้องกันที่จริงจัง สิ่งสำคัญคือต้องตระหนักว่านี่เป็นกระบวนการที่ต่อเนื่อง และคุณควรมองขั้นตอนต่างๆ เป็นส่วนหนึ่งของวงกลม แทนที่จะเป็นแนวทางเชิงเส้นแบบครั้งเดียว

การค้นพบ

ระยะการค้นพบคือจุดที่ผู้เชี่ยวชาญด้านความปลอดภัยทำงานผ่านข้อมูลที่ละเอียดอ่อนเพื่อระบุข้อมูลที่ไม่มีการป้องกันหรือมีความเสี่ยงหรือเปิดเผย นี่เป็นสิ่งสำคัญเนื่องจากข้อมูลประเภทนั้นสามารถเป็นเป้าหมายที่ง่ายสำหรับผู้ประสงค์ร้าย ดังนั้นจึงเป็นเรื่องสำคัญมากที่จะต้องดำเนินการตามขั้นตอนที่จำเป็นเพื่อรักษาความปลอดภัย วิธีหนึ่งในการทำเช่นนั้นคือการตรวจสอบว่าใครสามารถเข้าถึงข้อมูลนั้นและเปลี่ยนแปลงการอนุญาตเพื่อให้แน่ใจว่าเฉพาะผู้ที่ต้องการทำงานกับข้อมูลเท่านั้นที่สามารถเข้าถึงได้

การตรวจจับ

ขั้นตอนต่อไปคือระยะการตรวจจับ นี่คือที่ที่คุณควรตรวจสอบภัยคุกคามความปลอดภัยที่สามารถให้อาชญากรไซเบอร์มีจุดเริ่มต้นที่ง่ายในเครือข่ายของคุณ นี่เป็นช่วงวิกฤต เนื่องจากแฮกเกอร์สามารถเข้าถึงข้อมูลของคุณได้ง่ายมาก หากคุณไม่ได้ทำงานเพื่อตรวจหาและแก้ไขช่องโหว่ที่มีอยู่ ตัวอย่างเช่น แอปพลิเคชันใดๆ ที่ไม่ได้รับการอัพเดตด้วยแพตช์ความปลอดภัยล่าสุด จะกลายเป็นเป้าหมายที่ง่ายสำหรับผู้โจมตีที่มีอิสระในการใช้ประโยชน์จากช่องโหว่ที่มีอยู่ ระยะนี้ จะต้องเป็นกระบวนการต่อเนื่องหรือเกิดซ้ำ มากกว่าขั้นตอนอื่นๆ

จัดลำดับความสำคัญ

เมื่อคุณได้ผ่านขั้นตอนก่อนหน้านี้และระบุความเสี่ยงแล้ว ขั้นตอนสุดท้ายก่อนที่คุณจะสามารถเริ่มแก้ไขสิ่งต่างๆ ได้จริงคือระยะการจัดลำดับความสำคัญ แนวคิดในที่นี้คือ การพิจารณาว่าสินทรัพย์ใดมีความเสี่ยง เพื่อให้สามารถรักษาความปลอดภัยให้กับผู้ที่เปิดเผยข้อมูลมากที่สุดได้อย่างรวดเร็ว หรือผู้ที่ได้รับผลกระทบที่เลวร้ายที่สุดหากพวกเขาถูกละเมิด นี่คือที่ที่คุณมักจะใช้ข้อมูลความปลอดภัยและการปฏิบัติการด้านข้อมูลร่วมกันเพื่อระบุตำแหน่งที่คุณมีความเสี่ยงที่จะถูกโจมตีมากที่สุด ระยะนี้มักจะดำเนินการผ่านการตรวจสอบที่สามารถช่วยทำความเข้าใจว่าต้องจัดลำดับความสำคัญอะไร

การแก้ไข

ขั้นตอนการแก้ไขคือที่ที่คุณแก้ไขภัยคุกคามที่คุณระบุและจัดลำดับความสำคัญในระหว่างขั้นตอนก่อนหน้า กระบวนการแก้ไขที่แน่นอนจะแตกต่างกันไปตามประเภทของภัยคุกคามที่ได้รับการระบุ

การจัดการกระบวนการ

กระบวนการทั้งหมดนี้จำเป็นต้องได้รับการจัดการอย่างมีกลยุทธ์และมีประสิทธิภาพ หากคุณต้องการให้วงจรการป้องกันการละเมิดข้อมูลทำงานให้กับองค์กรของคุณ คุณจะต้องควบคุมและใช้เครื่องมือที่เหมาะสม สิ่งเหล่านี้เป็นเครื่องมือที่สามารถใช้ประโยชน์จากข้อมูลจากเครือข่ายของคุณและเปลี่ยนเป็นข้อมูลเชิงลึกที่นำไปใช้ได้จริง ดังที่เราได้กล่าวไว้ก่อนหน้านี้ กระบวนการนี้เป็นกระบวนการต่อเนื่องมากกว่าที่ทำเพียงครั้งเดียว และอย่าคาดหวังว่าสิ่งนี้จะเป็นสิ่งที่ถูกตั้งค่าและลืม การติดตามการละเมิดข้อมูลจะต้องมีความพยายามอย่างต่อเนื่อง นี่คือเหตุผลที่การลงทุนในเครื่องมือที่ทำให้ทุกอย่างง่ายขึ้นจึงคุ้มค่า

สรุปแล้ว

การป้องกันการละเมิดข้อมูลมีความสำคัญพอๆ กับที่เป็นหัวข้อที่ซับซ้อน ฉันหวังว่าเราจะสามารถแสดงข้อมูลที่เป็นประโยชน์เกี่ยวกับเรื่องนี้ได้ ประเด็นสำคัญที่ต้องจำไว้คือความเสี่ยงที่เกิดขึ้นจริงและการไม่ทำอะไรกับมันเลยไม่ใช่ทางเลือก ในตอนนี้ ไม่ว่าคุณจะเลือกใช้เครื่องมือ SIEM หรือการตรวจจับการละเมิดเฉพาะและ/หรือโซลูชันการป้องกันนั้นขึ้นอยู่กับคุณ และส่วนใหญ่ขึ้นอยู่กับความต้องการเฉพาะขององค์กรของคุณ ดูว่ามีอะไรให้เลือกบ้าง เปรียบเทียบข้อมูลจำเพาะและคุณลักษณะ และก่อนตัดสินใจขั้นสุดท้าย ให้ลองใช้เครื่องมือสองสามอย่าง

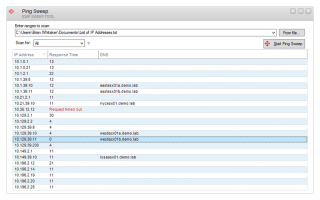

การสแกนด้วย Ping เป็นวิธีที่ยอดเยี่ยมในการค้นหาสิ่งที่เชื่อมต่อกับเครือข่าย วันนี้เราจะได้สำรวจวิธีการใช้ Nmap สำหรับการสแกน ping และเครื่องมืออื่นๆ ที่ใช้ได้

Ping Sweep สามารถใช้เพื่อประโยชน์ของคุณได้หลายวิธี อ่านต่อในขณะที่เราพูดคุยถึงวิธีการและแนะนำเครื่องมือกวาด Ping ที่ดีที่สุด 10 รายการที่คุณหาได้

เว็บไซต์มีความสำคัญและต้องได้รับการดูแลอย่างใกล้ชิดอย่างต่อเนื่องเพื่อประสิทธิภาพที่เพียงพอ นี่คือเครื่องมือที่ดีที่สุดสำหรับการตรวจสอบเว็บไซต์

ตลาดซอฟต์แวร์การจัดการเครือข่ายมีผู้คนหนาแน่นมาก ลัดการค้นหาของคุณโดยทำตามคำแนะนำของเราเกี่ยวกับเครื่องมือการจัดการเครือข่ายที่ดีที่สุด

มาดูเครื่องมือการปรับใช้ซอฟต์แวร์ที่ดีที่สุดเพื่อลดความเจ็บปวดจากการจัดการเครื่องจำนวนเท่าใดก็ได้

หากคุณอยู่ในอุตสาหกรรมด้านสุขภาพหรือเกี่ยวข้องกับไอทีในอุตสาหกรรมนั้น คุณอาจเคยได้ยินเกี่ยวกับ HIPAA การพกพาประกันสุขภาพ

เมื่อลินุกซ์ได้รับความนิยมมากขึ้นในศูนย์ข้อมูล ได้ดูแบนด์วิดธ์การตรวจสอบบน Linux และกำลังตรวจสอบเครื่องมือที่ดี���ี่สุดด้วย

ความปลอดภัยของอีเมลเป็นงานสำคัญของผู้ให้บริการที่มีการจัดการ กำลังตรวจสอบ SolarWinds Mail Assure ซึ่งเป็นหนึ่งในเครื่องมือที่ดีที่สุดสำหรับจุดประสงค์นั้น

หากคุณเป็นผู้ใช้ Windows คุณอาจรู้และเข้าใจว่าการดำเนินการต่างๆ บนพีซีของคุณสามารถมีได้มากกว่าหนึ่งวิธีและ

การเพิ่มประสิทธิภาพ WAN มักจะเป็นทางเลือกที่คุ้มค่าสำหรับการเพิ่มแบนด์วิดท์ อ่านต่อไปในขณะที่เราตรวจสอบเครื่องมือเพิ่มประสิทธิภาพ WAN ที่ดีที่สุดบางส่วน