การใช้ Nmap สำหรับ Ping Scan + เครื่องมืออื่นๆ ที่ใช้

การสแกนด้วย Ping เป็นวิธีที่ยอดเยี่ยมในการค้นหาสิ่งที่เชื่อมต่อกับเครือข่าย วันนี้เราจะได้สำรวจวิธีการใช้ Nmap สำหรับการสแกน ping และเครื่องมืออื่นๆ ที่ใช้ได้

ฉันไม่ต้องการที่จะฟังดูหวาดระแวงเกินไป แม้ว่าฉันอาจจะทำ แต่อาชญากรไซเบอร์มีอยู่ทุกหนทุกแห่ง ทุกองค์กรสามารถกลายเป็นเป้าหมายของแฮกเกอร์ที่พยายามเข้าถึงข้อมูลของตนได้ ดังนั้นจึงเป็นเรื่องสำคัญที่จะต้องจับตาดูสิ่งต่างๆ และต้องแน่ใจว่าเราจะไม่ตกเป็นเหยื่อของบุคคลที่มีเจตนาร้ายเ���ล่านี้ บรรทัดแรกของการป้องกันเป็นระบบตรวจจับการบุกรุก ระบบที่ใช้โฮสต์ใช้การตรวจจับในระดับโฮสต์ และโดยทั่วไปจะตรวจจับการพยายามบุกรุกส่วนใหญ่ได้อย่างรวดเร็วและแจ้งให้คุณทราบทันที เพื่อให้คุณสามารถแก้ไขสถานการณ์ได้ด้วยระบบตรวจจับการบุกรุกบนโฮสต์ที่มีอยู่มากมาย การเลือกสิ่งที่ดีที่สุดสำหรับสถานการณ์เฉพาะของคุณอาจดูท้าทาย เพื่อช่วยให้คุณมองเห็นได้ชัดเจน เราได้รวบรวมรายชื่อระบบตรวจจับการบุกรุกบนโฮสต์ที่ดีที่สุด

ก่อนที่เราจะเปิดเผยเครื่องมือที่ดีที่สุด เราจะหลีกเลี่ยงโดยสังเขปและดูประเภทต่าง ๆ ของระบบตรวจจับการบุกรุก บางส่วนเป็นแบบโฮสต์ในขณะที่บางแบบใช้เครือข่าย เราจะอธิบายความแตกต่าง จากนั้นเราจะพูดถึงวิธีการตรวจจับการบุกรุกแบบต่างๆ เครื่องมือบางอย่างมีแนวทางตามลายเซ็น ในขณะที่เครื่องมืออื่นๆ มองหาพฤติกรรมที่น่าสงสัย สิ่งที่ดีที่สุดใช้ทั้งสองอย่างรวมกัน ก่อนดำเนินการต่อ เราจะอธิบายความแตกต่างระหว่างระบบตรวจจับการบุกรุกและระบบป้องกันการบุกรุก เนื่องจากสิ่งสำคัญคือต้องเข้าใจสิ่งที่เรากำลังมองหา จากนั้นเราจะพร้อมสำหรับสาระสำคัญของโพสต์นี้ ซึ่งเป็นระบบตรวจจับการบุกรุกบนโฮสต์ที่ดีที่สุด

ระบบตรวจจับการบุกรุกสองประเภท

ระบบตรวจจับการบุกรุกมีสองประเภท แม้ว่าเป้าหมายจะเหมือนกัน—เพื่อตรวจจับการพยายามบุกรุกอย่างรวดเร็วหรือกิจกรรมที่น่าสงสัยด้วยอาจนำไปสู่การพยายามบุกรุก แต่ก็ต่างกันในตำแหน่งที่ทำการตรวจจับนี้ นี่เป็นแนวคิดที่มักเรียกกันว่าจุดบังคับใช้ แต่ละประเภทมีข้อดีและข้อเสีย โดยทั่วไปแล้ว ไม่มีความเห็นเป็นเอกฉันท์ว่าอันไหนดีกว่ากัน อันที่จริง ทางออกที่ดีที่สุด—หรือปลอดภัยที่สุด— อาจเป็นทางออกที่รวมทั้งสองอย่างเข้าด้วยกัน

ระบบตรวจจับการบุกรุกของโฮสต์ (HIDS)

ระบบตรวจจับการบุกรุกประเภทแรก ซึ่งเป็นระบบที่เราสนใจในปัจจุบันนี้ ทำงานในระดับโฮสต์ คุณอาจเดาได้จากชื่อ HIDS ตรวจสอบ เช่น ไฟล์บันทึกและวารสารต่างๆ เพื่อหาสัญญาณของกิจกรรมที่น่าสงสัย อีกวิธีหนึ่งในการตรวจจับความพยายามในการบุกรุกคือการตรวจสอบไฟล์การกำหนดค่าที่สำคัญสำหรับการเปลี่ยนแปลงที่ไม่ได้รับอนุญาต พวกเขายังสามารถตรวจสอบไฟล์คอนฟิกูเรชันเดียวกันสำหรับรูปแบบการบุกรุกที่ทราบเฉพาะ ตัวอย่างเช่น อาจทราบวิธีการบุกรุกโดยการเพิ่มพารามิเตอร์บางตัวลงในไฟล์การกำหนดค่าเฉพาะ ระบบตรวจจับการบุกรุกบนโฮสต์ที่ดีจะตรวจจับได้

ส่วนใหญ่ HIDS จะถูกติดตั้งโดยตรงบนอุปกรณ์ที่ต้องการปกป้อง คุณจะต้องติดตั้งในคอมพิวเตอร์ทุกเครื่องของคุณ คนอื่นจะต้องติดตั้งตัวแทนในพื้นที่เท่านั้น บางคนถึงกับทำงานทั้งหมดจากระยะไกล ไม่ว่าจะทำงานอย่างไร HIDS ที่ดีก็มีคอนโซลส่วนกลางซึ่งคุณสามารถควบคุมแอปพลิเคชันและดูผลลัพธ์ได้

ระบบตรวจจับการบุกรุกเครือข่าย (NIDS)

ระบบตรวจจับการบุกรุกอีกประเภทหนึ่งที่เรียกว่าระบบตรวจจับการบุกรุกเครือข่ายหรือ NIDS ทำงานที่ชายแดนของเครือข่ายเพื่อบังคับใช้การตรวจจับ พวกเขาใช้วิธีการที่คล้ายคลึงกันกับระบบตรวจจับการบุกรุกของโฮสต์ เช่น การตรวจจับกิจกรรมที่น่าสงสัยและการค้นหารูปแบบการบุกรุกที่ทราบ แต่แทนที่จะดูบันทึกและไฟล์การกำหนดค่า พวกเขาดูการรับส่งข้อมูลเครือข่ายและตรวจสอบทุกคำขอเชื่อมต่อ วิธีการบุกรุกบางวิธีใช้ประโยชน์จากช่องโหว่ที่รู้จักโดยส่งแพ็กเก็ตที่มีรูปแบบไม่ถูกต้องไปยังโฮสต์ ทำให้พวกเขาตอบสนองในลักษณะเฉพาะที่ช่วยให้สามารถละเมิดได้ ระบบตรวจจับการบุกรุกเครือข่ายจะตรวจจับความพยายามประเภทนี้ได้อย่างง่ายดาย

บางคนโต้แย้งว่า NIDS ดีกว่า HIDS เนื่องจากตรวจจับการโจมตีได้แม้กระทั่งก่อนจะเข้าสู่ระบบของคุณเสียด้วยซ้ำ บางคนชอบพวกเขาเพราะไม่ต้องติดตั้งอะไรในแต่ละโฮสต์เพื่อปกป้องพวกเขาอย่างมีประสิทธิภาพ ในทางกลับกัน พวกเขาให้การป้องกันเพียงเล็กน้อยจากการโจมตีภายใน ซึ่งไม่ใช่เรื่องแปลกเลย ในการตรวจจับ ผู้โจมตีต้องใช้เส้นทางที่ผ่าน NIDS ด้วยเหตุผลเหล่านี้ การป้องกันที่ดีที่สุดอาจมาจากการใช้เครื่องมือทั้งสองประเภทร่วมกัน

วิธีการตรวจจับการบุกรุก

เช่นเดียวกับที่มีเครื่องมือตรวจจับการบุกรุกสองประเภท ส่วนใหญ่จะมีวิธีที่แตกต่างกันสองวิธีในการตรวจจับความพยายามในการบุกรุก การตรวจจับอาจเป็นแบบอิงลายเซ็นหรืออาจอิงจากความผิดปกติก็ได้ การตรวจจับการบุกรุกตามลายเซ็นทำงานโดยการวิเคราะห์ข้อมูลสำหรับรูปแบบเฉพาะที่เกี่ยวข้องกับความพยายามในการบุกรุก ซึ่งคล้ายกับระบบป้องกันไวรัสแบบเดิมที่อาศัยคำจำกัดความของไวรัส ในทำนองเดียวกัน การตรวจจับการบุกรุกตามลายเซ็นอาศัยลายเซ็นหรือรูปแบบการบุกรุก พวกเขาเปรียบเทียบข้อมูลกับลายเซ็นการบุกรุกเพื่อระบุความพยายาม ข้อเสียเปรียบหลักของพวกเขาคือใช้งานไม่ได้จนกว่าจะอัปโหลดลายเซ็นที่เหมาะสมลงในซอฟต์แวร์ น่าเสียดาย, โดยปกติจะเกิดขึ้นหลังจากที่เครื่องจำนวนหนึ่งถูกโจมตีและผู้เผยแพร่ลายเซ็นการบุกรุกมีเวลาในการเผยแพร่แพ็คเกจการอัพเดทใหม่ ซัพพลายเออร์บางรายค่อนข้างรวดเร็วในขณะที่รายอื่นๆ สามารถตอบสนองได้ในอีกไม่กี่วันต่อมา

อีกวิธีหนึ่งคือการตรวจจับการบุกรุกตามความผิดปกติซึ่งให้การป้องกันที่ดีกว่าต่อการโจมตีซีโร่เดย์ ซึ่งเกิดขึ้นก่อนที่ซอฟต์แวร์ตรวจจับการบุกรุกจะมีโอกาสได้รับไฟล์ลายเซ็นที่เหมาะสม ระบบเหล่านี้มองหาความผิดปกติแทนที่จะพยายามจดจำรูปแบบการบุกรุกที่รู้จัก ตัวอย่างเช่น อาจถูกทริกเกอร์หากมีคนพยายามเข้าถึงระบบด้วยรหัสผ่านที่ไม่ถูกต้องหลายครั้งติดต่อกัน ซึ่งเป็นสัญญาณทั่วไปของการโจมตีด้วยกำลังเดรัจฉาน สามารถตรวจพบพฤติกรรมที่น่าสงสัยได้อย่างรวดเร็ว วิธีการตรวจจับแต่ละวิธีมีข้อดีและข้อเสีย เช่นเดียวกับประเภทเครื่องมือ เครื่องมือที่ดีที่สุดคือเครื่องมือที่ใช้การผสมผสานระหว่างการวิเคราะห์ลายเซ็นและพฤติกรรมเพื่อการป้องกันที่ดีที่สุด

การตรวจจับ Vs การป้องกัน – ความแตกต่างที่สำคัญ

เราได้พูดคุยเกี่ยวกับระบบตรวจจับการบุกรุก แต่หลายท่านอาจเคยได้ยินเกี่ยวกับระบบป้องกันการบุกรุก ทั้งสองแนวคิดเหมือนกันหรือไม่? คำตอบง่ายๆ คือ ไม่ เนื่องจากเครื่องมือทั้งสองประเภทมีจุดประสงค์ที่แตกต่างกัน อย่างไรก็ตาม มีบางส่วนที่ทับซ้อนกันระหว่างพวกเขา ตามชื่อของมัน ระบบตรวจจับการบุกรุกจะตรวจจับการพยายามบุกรุกและกิจกรรมที่น่าสงสัย เมื่อตรวจพบบางสิ่ง โดยทั่วไปแล้วจะทริกเกอร์การแจ้งเตือนหรือการแจ้งเตือนบางรูปแบบ ผู้ดูแลระบบต้องทำตามขั้นตอนที่จำเป็นเพื่อหยุดหรือบล็อกความพยายามในการบุกรุก

Intrusion Prevention Systems (IPS) สร้างขึ้นเพื่อหยุดการบุกรุกไม่ให้เกิดขึ้นพร้อมกัน Active IPS มีองค์ประกอบการตรวจจับที่จะทริกเกอร์การดำเนินการแก้ไขโดยอัตโนมัติเมื่อใดก็ตามที่ตรวจพบการพยายามบุกรุก การป้องกันการบุกรุกสามารถเป็นแบบพาสซีฟได้เช่นกัน คำนี้สามารถใช้เพื่ออ้างถึงสิ่งที่ทำหรือวางไว้เพื่อป้องกันการบุกรุก ตัวอย่างเช่น การทำให้รหัสผ่านแข็งแกร่งขึ้น ถือได้ว่าเป็นมาตรการป้องกันการบุกรุก

เครื่องมือตรวจจับการบุกรุกโฮสต์ที่ดีที่สุด

เราได้ค้นหาตลาดสำหรับระบบตรวจจับการบุกรุกบนโฮสต์ที่ดีที่สุด สิ่งที่เรามีให้คุณคือส่วนผสมของ HIDS ที่แท้จริงและซอฟต์แวร์อื่นๆ ซึ่งถึงแม้จะไม่ได้เรียกตัวเองว่าระบบตรวจจับการบุกรุก แต่มีส่วนประกอบในการตรวจจับการบุกรุก หรือสามารถใช้เพื่อตรวจจับการพยายามบุกรุกได้ ลองทบทวนตัวเลือกอันดับต้น ๆ ของเราและดูคุณสมบัติที่ดีที่สุดของพวกเขา

1. SolarWinds Log & Event Manager (ทดลองใช้ฟรี)

รายการแรกของเรามาจาก SolarWinds ซึ่งเป็นชื่อสามัญในด้านเครื่องมือการดูแลระบบเครือข่าย บริษัทนี้ดำเนินกิจการมาประมาณ 20 ปีแล้ว และได้นำเสนอเครื่องมือดูแลระบบและเครือข่ายที่ดีที่สุดมาให้เรา ยังเป็นที่รู้จักกันดีว่ามีเครื่องมือฟรีมากมายที่ตอบสนองความต้องการเฉพาะของผู้ดูแลระบบเครือข่าย ตัวอย่างที่ดีของเครื่องมือฟรีเหล่านี้ ได้แก่ Kiwi Syslog Server และ Advanced Subnet Calculator

อย่าให้ชื่อของSolarWinds Log & Event Managerหลอกคุณ เป็นมากกว่าระบบการจัดการบันทึกและเหตุการณ์ คุณลักษณะขั้นสูงหลายอย่างของผลิตภัณฑ์นี้รวมอยู่ในข้อมูลความปลอดภัยและการจัดการเหตุการณ์ (SIEM) คุณสมบัติอื่น ๆ ถือเป็นระบบตรวจจับการบุกรุกและแม้กระทั่งในระดับหนึ่งในฐานะระบบป้องกันการบุกรุก เครื่องมือนี้แสดงความสัมพันธ์ของเหตุการณ์แบบเรียลไทม์และการแก้ไขแบบเรียลไทม์ เป็นต้น

SolarWinds เข้าสู่ระบบและผู้จัดการกิจกรรมมีการตรวจสอบที่รวดเร็วของกิจกรรมที่น่าสงสัย (เป็น IDS เหมือนการทำงาน) และการตอบสนองอัตโนมัติ (เป็น IPS เหมือนการทำงาน) นอกจากนี้ยังสามารถดำเนินการตรวจสอบเหตุการณ์ด้านความปลอดภัยและนิติวิทยาศาสตร์เพื่อวัตถุประสงค์ในการบรรเทาผลกระทบและการปฏิบัติตามข้อกำหนด ด้วยการรายงานที่ผ่านการตรวจสอบโดยการตรวจสอบแล้ว เครื่องมือนี้จึงสามารถใช้เพื่อแสดงการปฏิบัติตาม HIPAA, PCI-DSS และ SOX และอื่นๆ เครื่องมือนี้ยังมีการตรวจสอบความสมบูรณ์ของไฟล์และการตรวจสอบอุปกรณ์ USB ทำให้เป็นแพลตฟอร์มความปลอดภัยแบบบูรณาการมากกว่าแค่ระบบการจัดการบันทึกและเหตุการณ์

ราคาสำหรับSolarWinds Log & Event Managerเริ่มต้นที่ $4,585 สำหรับโหนดที่ถูกตรวจสอบสูงสุด 30 โหนด สามารถซื้อสิทธิ์ใช้งานโหนดได้สูงสุด 2,500 โหนด ทำให้ผลิตภัณฑ์สามารถปรับขนาดได้สูง หากคุณต้องการที่จะใช้ผลิตภัณฑ์สำหรับการทดสอบการทำงานและดูตัวเองถ้าหากมันเป็นที่เหมาะสมสำหรับคุณทดลองใช้ฟรี 30 วันเต็มรูปแบบสามารถใช้ได้

2. OSSEC

Open Source SecurityหรือOSSECเป็นระบบตรวจจับการบุกรุกแบบโอเพนซอร์สชั้นนำ ผลิตภัณฑ์นี้เป็นของ Trend Micro ซึ่งเป็นหนึ่งในบริษัทชั้นนำด้านการรักษาความปลอดภัยด้านไอที และเป็นผู้ผลิตชุดป้องกันไวรัสที่ดีที่สุดชุดหนึ่ง เมื่อติดตั้งบนระบบปฏิบัติการที่คล้ายกับ Unix ซอฟต์แวร์จะเน้นที่ไฟล์บันทึกและการกำหนดค่าเป็นหลัก มันสร้างเช็คซัมของไฟล์สำคัญและตรวจสอบไฟล์เหล่านั้นเป็นระยะ โดยจะแจ้งเตือนคุณเมื่อใดก็ตามที่มีสิ่งผิดปกติเกิดขึ้น นอกจากนี้ยังจะตรวจสอบและแจ้งเตือนความพยายามที่ผิดปกติในการเข้าถึงรูท บนโฮสต์ Windows ระบบยังคอยจับตาดูการแก้ไขรีจิสทรีที่ไม่ได้รับอนุญาตซึ่งอาจเป็นสัญญาณบ่งบอกถึงกิจกรรมที่เป็นอันตราย

เนื่องจากเป็นระบบตรวจจับการบุกรุกบนโฮสต์OSSEC จึงต้องได้รับการติดตั้งในคอมพิวเตอร์แต่ละเครื่องที่คุณต้องการป้องกัน อย่างไรก็ตาม คอนโซลแบบรวมศูนย์จะรวบรวมข้อมูลจากคอมพิวเตอร์ที่ได้รับการป้องกันแต่ละเครื่องเพื่อการจัดการที่ง่ายขึ้น แม้ว่าคอนโซลOSSECจะทำงานบนระบบปฏิบัติการ Unix-Like เท่านั้น แต่เอเจนต์ก็พร้อมใช้สำหรับปกป้องโฮสต์ Windows การตรวจจับใด ๆ จะทริกเกอร์การแจ้งเตือนซึ่งจะแสดงบนคอนโซลส่วนกลางในขณะที่การแจ้งเตือนจะถูกส่งทางอีเมลด้วย

3. สมไฮน์

Samhainเป็นระบบตรวจจับการบุกรุกโฮสต์ฟรีที่รู้จักกันดีอีกระบบหนึ่ง คุณสมบัติหลักจากมุมมองของ IDS คือการตรวจสอบความสมบูรณ์ของไฟล์และการตรวจสอบ/วิเคราะห์ไฟล์บันทึก มันทำได้มากกว่านั้น ผลิตภัณฑ์จะทำการตรวจจับรูทคิต การตรวจสอบพอร์ต การตรวจจับไฟล์ปฏิบัติการ SUID อันธพาล และกระบวนการที่ซ่อนอยู่ เครื่องมือนี้ได้รับการออกแบบมาเพื่อตรวจสอบโฮสต์หลายตัวที่ใช้ระบบปฏิบัติการต่างๆ ในขณะที่ให้การบันทึกและบำรุงรักษาแบบรวมศูนย์ อย่างไรก็ตามSamhainยังสามารถใช้เป็นแอปพลิเคชันแบบสแตนด์อโลนบนคอมพิวเตอร์เครื่องเดียวได้ ซอฟต์แวร์ทำงานบนระบบ POSIX เป็นหลัก เช่น Unix, Linux หรือ OS X นอกจากนี้ยังสามารถทำงานบน Windows ภายใต้ Cygwin ซึ่งเป็นแพ็คเกจที่อนุญาตให้เรียกใช้แอปพลิเคชัน POSIX บน Windows แม้ว่าจะมีการทดสอบเอเจนต์การมอนิเตอร์ในการกำหนดค่านั้นเท่านั้น

หนึ่งในคุณสมบัติที่เป็นเอกลักษณ์ที่สุดของSamhainคือโหมดพรางตัว ซึ่งช่วยให้มันทำงานโดยไม่ถูกตรวจจับโดยผู้โจมตี เป็นที่ทราบกันดีว่าผู้บุกรุกสามารถฆ่ากระบวนการตรวจจับที่พวกเขารู้จักได้อย่างรวดเร็วทันทีที่เข้าสู่ระบบก่อนที่จะถูกตรวจจับ ทำให้ไม่มีใครสังเกตเห็น Samhainใช้เทคนิค Steganographic เพื่อซ่อนกระบวนการจากผู้อื่น นอกจากนี้ยังปกป้องไฟล์บันทึกส่วนกลางและการสำรองข้อมูลการกำหนดค่าด้วยคีย์ PGP เพื่อป้องกันการปลอมแปลง

4.Fail2Ban

Fail2Banเป็นระบบตรวจจับการบุกรุกโฮสต์โอเพ่นซอร์สฟรีที่มีคุณลักษณะป้องกันการบุกรุกบางอย่าง เครื่องมือซอฟต์แวร์จะตรวจสอบไฟล์บันทึกสำหรับกิจกรรมและเหตุการณ์ที่น่าสงสัย เช่น การพยายามเข้าสู่ระบบที่ล้มเหลว การแสวงหาช่องโหว่ เป็นต้น การดำเนินการเริ่มต้นของเครื่องมือ เมื่อใดก็ตามที่ตรวจพบสิ่งที่น่าสงสัย คือการอัปเดตกฎไฟร์วอลล์ในเครื่องโดยอัตโนมัติเพื่อบล็อกที่อยู่ IP ต้นทางของ พฤติกรรมที่เป็นอันตราย ในความเป็นจริง นี่ไม่ใช่ระบบป้องกันการบุกรุกที่แท้จริง แต่เป็นระบบตรวจจับการบุกรุกที่มีคุณลักษณะการแก้ไขอัตโนมัติ สิ่งที่เราเพิ่งอธิบายไปคือการดำเนินการเริ่มต้นของเครื่องมือ แต่สามารถกำหนดค่าการดำเนินการตามอำเภอใจอื่นๆ เช่น การส่งการแจ้งเตือนทางอีเมลได้ ทำให้ระบบทำงานเหมือนระบบตรวจจับการบุกรุก "คลาสสิก" มากขึ้น

Fail2Banมีตัวกรองที่สร้างไว้ล่วงหน้าหลายตัวสำหรับบริการทั่วไปบางส่วน เช่น Apache, SSH, FTP, Postfix และอีกมากมาย การป้องกันดังที่เราอธิบายไว้นั้นดำเนินการโดยการปรับเปลี่ยนตารางไฟร์วอลล์ของโฮสต์ เครื่องมือนี้สามารถทำงานร่วมกับ Netfilter, IPtables หรือตาราง hosts.deny ของ TCP Wrapper ตัวกรองแต่ละตัวสามารถเชื่อมโยงกับการกระทำหนึ่งอย่างหรือหลายอย่าง

5. ผู้ช่วย

ตรวจจับการบุกรุกสิ่งแวดล้อมขั้นสูงหรือAIDEเป็นอีกหนึ่งระบบโฮสต์ตรวจจับการบุกรุกฟรีหนึ่งนี้ส่วนใหญ่มุ่งเน้นไปที่การตรวจสอบ rootkit และไฟล์เปรียบเทียบลายเซ็น เมื่อคุณติดตั้งครั้งแรก เครื่องมือจะรวบรวมการจัดเรียงฐานข้อมูลของข้อมูลผู้ดูแลระบบจากไฟล์การกำหนดค่าของระบบ ฐานข้อมูลนี้สามารถใช้เป็นข้อมูลพื้นฐานเพื่อเปรียบเทียบการเปลี่ยนแปลงใดๆ และย้อนกลับได้ในที่สุด หากจำเป็น

AIDEใช้แผนการตรวจจับทั้งแบบอิงลายเซ็นและแบบอิงความผิดปกติ นี่คือเครื่องมือที่ทำงานตามความต้องการและไม่ได้กำหนดเวลาหรือทำงานอย่างต่อเนื่อง อันที่จริงนี่คือข้อเสียเปรียบหลักของผลิตภัณฑ์ อย่างไรก็ตาม เนื่องจากเป็นเครื่องมือบรรทัดคำสั่งแทนที่จะเป็น GUI จึงสามารถสร้างงาน cron เพื่อเรียกใช้งานตามช่วงเวลาปกติได้ หากคุณเลือกที่จะเรียกใช้เครื่องมือนี้บ่อยๆ เช่น ทุกๆ นาที คุณจะเกือบได้รับข้อมูลแบบเรียลไทม์และคุณจะมีเวลาตอบสนองก่อนที่ความพยายามในการบุกรุกจะก่อให้เกิดความเสียหายมากเกินไป

แก่นแท้ของมันAIDEเป็นเพียงเครื่องมือเปรียบเทียบข้อมูล แต่ด้วยความช่วยเหลือของสคริปต์ภายนอกที่กำหนดเวลาไว้สองสามตัว มันสามารถเปลี่ยนเป็น HIDS ที่แท้จริงได้ โปรดจำไว้ว่านี่เป็นเครื่องมือในท้องถิ่น ไม่มีการจัดการแบบรวมศูนย์และไม่มี GUI ที่สวยงาม

6. สากัน

สุดท้ายในรายการของเราคือSaganซึ่งจริงๆ แล้วเป็นระบบวิเคราะห์บันทึกมากกว่า IDS จริง อย่างไรก็ตาม มีคุณลักษณะบางอย่างที่คล้ายกับ IDS ซึ่งเป็นเหตุผลที่สมควรได้รับตำแหน่งในรายการของเรา เครื่องมือนี้จะคอยดูไฟล์บันทึกของระบบที่ติดตั้งไว้ แต่ก็สามารถโต้ตอบกับเครื่องมืออื่นๆ ได้เช่นกัน ตัวอย่างเช่น สามารถวิเคราะห์บันทึกของ Snort และเพิ่มฟังก์ชัน NIDS ของ Snort ให้กับ HIDS ได้อย่างมีประสิทธิภาพ มันจะไม่เพียงแค่โต้ตอบกับ Snort Saganสามารถโต้ตอบกับ Suricata ได้เช่นกัน และเข้ากันได้กับเครื่องมือสร้างกฎต่างๆ เช่น Oinkmaster หรือ Pulled Pork

Saganยังมีความสามารถในการเรียกใช้สคริปต์ซึ่งสามารถทำให้มันเป็นระบบป้องกันการบุกรุกแบบคร่าวๆ ได้ โดยคุณต้องพัฒนาสคริปต์การแก้ไขบางอย่าง แม้ว่าเครื่องมือนี้อาจไม่ได้ใช้เป็นเครื่องป้องกันการบุกรุกเพียงอย่างเดียว แต่อาจเป็นองค์ประกอบที่ยอดเยี่ยมของระบบที่สามารถรวมเครื่องมือต่างๆ เข้าด้วยกันโดยเชื่อมโยงเหตุการณ์จากแหล่งต่างๆ

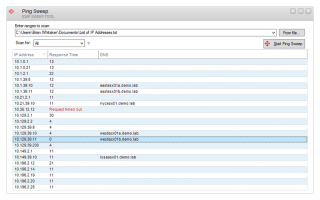

การสแกนด้วย Ping เป็นวิธีที่ยอดเยี่ยมในการค้นหาสิ่งที่เชื่อมต่อกับเครือข่าย วันนี้เราจะได้สำรวจวิธีการใช้ Nmap สำหรับการสแกน ping และเครื่องมืออื่นๆ ที่ใช้ได้

Ping Sweep สามารถใช้เพื่อประโยชน์ของคุณได้หลายวิธี อ่านต่อในขณะที่เราพูดคุยถึงวิธีการและแนะนำเครื่องมือกวาด Ping ที่ดีที่สุด 10 รายการที่คุณหาได้

เว็บไซต์มีความสำคัญและต้องได้รับการดูแลอย่างใกล้ชิดอย่างต่อเนื่องเพื่อประสิทธิภาพที่เพียงพอ นี่คือเครื่องมือที่ดีที่สุดสำหรับการตรวจสอบเว็บไซต์

ตลาดซอฟต์แวร์การจัดการเครือข่ายมีผู้คนหนาแน่นมาก ลัดการค้นหาของคุณโดยทำตามคำแนะนำของเราเกี่ยวกับเครื่องมือการจัดการเครือข่ายที่ดีที่สุด

มาดูเครื่องมือการปรับใช้ซอฟต์แวร์ที่ดีที่สุดเพื่อลดความเจ็บปวดจากการจัดการเครื่องจำนวนเท่าใดก็ได้

หากคุณอยู่ในอุตสาหกรรมด้านสุขภาพหรือเกี่ยวข้องกับไอทีในอุตสาหกรรมนั้น คุณอาจเคยได้ยินเกี่ยวกับ HIPAA การพกพาประกันสุขภาพ

เมื่อลินุกซ์ได้รับความนิยมมากขึ้นในศูนย์ข้อมูล ได้ดูแบนด์วิดธ์การตรวจสอบบน Linux และกำลังตรวจสอบเครื่องมือที่ดี���ี่สุดด้วย

ความปลอดภัยของอีเมลเป็นงานสำคัญของผู้ให้บริการที่มีการจัดการ กำลังตรวจสอบ SolarWinds Mail Assure ซึ่งเป็นหนึ่งในเครื่องมือที่ดีที่สุดสำหรับจุดประสงค์นั้น

หากคุณเป็นผู้ใช้ Windows คุณอาจรู้และเข้าใจว่าการดำเนินการต่างๆ บนพีซีของคุณสามารถมีได้มากกว่าหนึ่งวิธีและ

การเพิ่มประสิทธิภาพ WAN มักจะเป็นทางเลือกที่คุ้มค่าสำหรับการเพิ่มแบนด์วิดท์ อ่านต่อไปในขณะที่เราตรวจสอบเครื่องมือเพิ่มประสิทธิภาพ WAN ที่ดีที่สุดบางส่วน