การใช้ Nmap สำหรับ Ping Scan + เครื่องมืออื่นๆ ที่ใช้

การสแกนด้วย Ping เป็นวิธีที่ยอดเยี่ยมในการค้นหาสิ่งที่เชื่อมต่อกับเครือข่าย วันนี้เราจะได้สำรวจวิธีการใช้ Nmap สำหรับการสแกน ping และเครื่องมืออื่นๆ ที่ใช้ได้

คุณคงเคยได้ยินเกี่ยวกับ ICMP และหากคุณเป็นเพียงแค่ผู้เชี่ยวชาญด้านเทคโนโลยี คุณอาจจะรู้ (อย่างน้อย) ว่ามันมีส่วนเกี่ยวข้องกับอินเทอร์เน็ต

ที่จริงแล้ว ICMP เป็นโปรโตคอล เช่นเดียวกับ IP, TCP และ UDP (ที่เราได้พูดคุยและอธิบายไปก่อนหน้านี้) ดังนั้นจึงมีบทบาทสำคัญในการทำงานที่ดีของการเชื่อมต่ออินเทอร์เน็ตของเรา

ICMP มีส่วนเกี่ยวข้องกับวิธีการตรวจจับและจัดการปัญหาการเชื่อมต่อ แต่อย่าทำลายการบรรยายของเรามากเกินไป อ่านต่อไปหากคุณต้องการทราบว่า ICMP คืออะไร และช่วยให้เรารักษาการเชื่อมต่อของเราให้ทำงานในระดับที่เหมาะสมได้อย่างไร

ICMP คืออะไร?

Internet Control Message Protocol ซึ่งส่วนใหญ่รู้จักโดยย่อ ICMP ที่เป็นมิตรกว่า เป็นโปรโตคอลที่เป็นพื้นฐานในการแก้ไขปัญหาต่างๆ ที่เกี่ยวข้องกับการเชื่อมต่อ

โปรโตคอลนี้ถูกใช้โดยอุปกรณ์เครือข่ายที่หลากหลาย ซึ่งรวมถึงแต่ไม่จำกัดเพียงเราเตอร์ โมเด็ม และเซิร์ฟเวอร์ เพื่อแจ้งให้ผู้เข้าร่วมเครือข่ายคนอื่นๆ ทราบเกี่ยวกับปัญหาการเชื่อมต่อที่อาจเกิดขึ้น

เราได้กล่าวถึงข้างต้นว่า ICMP เป็นโปรโตคอลเช่นเดียวกับ TCP และ UDP แต่โดยทั่วไปแล้ว ICMP จะไม่ถูกนำไปใช้เพื่ออำนวยความสะดวกในการแลกเปลี่ยนข้อมูลระหว่างระบบ นอกจากนี้ แอปเครือข่ายผู้ใช้ปลายทางยังใช้ไม่บ่อยนัก เว้นแต่จะเป็นเครื่องมือวินิจฉัย

ความหมายเดิม ICMP ถูกร่างโดยจอนพอสที่มีส่วนร่วมอย่างหนาแน่นและหลายครั้งการพัฒนาของอินเทอร์เน็ตและมาตรฐานแรกของ ICMP ถูกตีพิมพ์ในเมษายน 1981ในRFC 777

เห็นได้ชัดว่าคำจำกัดความเริ่มต้นได้ผ่านการเปลี่ยนแปลงมากมายเพื่อให้ได้แบบฟอร์มที่เราคุ้นเคยในปัจจุบัน รูปแบบที่เสถียรของโปรโตคอลนี้เผยแพร่ 5 เดือนช้ากว่าคำจำกัดความเริ่มต้นในเดือนกันยายน 1981 ใน RFC 792 และเขียนโดย Postel

ICMP ทำงานอย่างไร?

กล่าวโดยย่อ ICMP ใช้สำหรับการรายงานข้อผิดพลาดโดยพิจารณาว่าข้อมูลจะไปถึงปลายทางที่ตั้งใจไว้ค่อนข้างเร็วหรือไม่

ในสถานการณ์พื้นฐาน อุปกรณ์สองเครื่องเชื่อมต่อผ่านอินเทอร์เน็ตและแลกเปลี่ยนข้อมูลผ่านสิ่งที่เราเรียกว่าแพ็กเก็ตข้อมูลหรือดาตาแกรม สิ่งที่ ICMP ทำคือสร้างข้อผิดพลาดและแชร์กับอุปกรณ์ที่ส่งข้อมูลต้นฉบับในกรณีที่แพ็กเก็ตไม่ส่งไปยังปลายทาง

ตัวอย่างเช่น หากคุณส่งแพ็กเก็ตข้อมูลที่ใหญ่เกินไปสำหรับเราเตอร์ที่จะจัดการ เราเตอร์จะปล่อยแพ็กเก็ตก่อน จากนั้นจึงสร้างข้อความแสดงข้อผิดพลาดให้อุปกรณ์ผู้ส่งว่าแพ็กเก็ตไม่ไปถึงปลายทางที่มุ่งหน้าไป

อย่างไรก็ตาม นั่นคือสิ่งที่เราจะเรียกว่าทักษะแฝง เนื่องจากคุณไม่จำเป็นต้องดำเนินการใดๆ เพื่อรับข้อความแสดงข้อผิดพลาดเหล่านี้ (หากจำเป็น) คุณจะค้นพบได้ในไม่ช้านี้ ICMP ยังมียูทิลิตีที่ทำงานอยู่มากกว่า ซึ่งคุณสามารถวางใจได้ว่าจะดำเนินการแก้ไขปัญหาเครือข่ายต่างๆ ได้อย่างไร

ตรงข้ามกับ TCP และ UDP ICMP ไม่จำเป็นต้องเชื่อมต่ออุปกรณ์เพื่อส่งข้อความ ตัวอย่างเช่น ในการเชื่อมต่อ TCP อุปกรณ์ที่เชื่อมต่อต้องทำการจับมือหลายขั้นตอน หลังจากนั้นจึงจะสามารถถ่ายโอนข้อมูลได้

ด้วย ICMP ไม่จำเป็นต้องสร้างการเชื่อมต่อ สามารถส่งข้อความแทนการเชื่อมต่อได้ นอกจากนี้ ข้อความ ICMP ไม่ต้องการพอร์ตเพื่อกำหนดทิศทางของข้อความ เมื่อเทียบกับ TCP และ UDP ซึ่งทั้งคู่ใช้พอร์ตเฉพาะเพื่อกำหนดเส้นทางข้อมูลผ่าน ICMP ไม่เพียงแต่ไม่ต้องการพอร์ตเท่านั้น แต่ยังไม่อนุญาตให้กำหนดเป้าหมายพอร์ตเฉพาะอีกด้วย

ข้อความ ICMP ดำเนินการโดยแพ็กเก็ต IP แต่ไม่มีอยู่ในแพ็กเก็ต แต่พวกมันกลับอยู่บนแพ็กเก็ตเหล่านี้ เนื่องจากพวกมันถูกสร้างขึ้นก็ต่อเมื่อผู้ให้บริการ (เช่น แพ็กเก็ต IP) ไม่ไปถึงปลายทางเท่านั้น บ่อยครั้งกว่านั้น สถานการณ์ที่อนุญาตให้แพ็กเก็ต ICMP วางไข่นั้นเป็นผลมาจากข้อมูลที่มีอยู่ในส่วนหัว IP ของแพ็กเก็ตที่ล้มเหลว

เนื่องจาก ICMP รวมข้อมูลของส่วนหัว IP ของแพ็กเก็ตที่ล้มเหลว จึงสามารถใช้เครื่องมือวิเคราะห์เครือข่ายเพื่อกำหนดว่าแพ็กเก็ต IP ใดที่ส่งไม่สำเร็จ อย่างไรก็ตาม ส่วนหัว IP ไม่ใช่ข้อมูลประเภทเดียวที่ส่งโดยแพ็กเก็ต ICMP

แพ็กเก็ต ICMP มีส่วนหัวของ IP ตามด้วยส่วนหัวของ ICMP และแปดไบต์แรกของเพย์โหลด

ข้อความควบคุม ICMP

ตามที่เราได้กล่าวไว้ข้างต้น เมื่อมีข้อผิดพลาดเกิดขึ้น ค่าในฟิลด์แรกของส่วนหัวของ ICMP สามารถใช้เพื่อระบุได้ ประเภทข้อผิดพลาดเหล่านี้พร้อมกับตัวระบุมีดังนี้:

ช่อง TTL (Time to Live)

ฟิลด์ TTL เป็นหนึ่งในฟิลด์ส่วนหัวของ IP ที่สามารถ (และมักจะสร้าง) ข้อผิดพลาด ICMP โดยมีค่าซึ่งเป็นจำนวนสูงสุดของเราเตอร์ที่แพ็กเก็ตที่ส่งสามารถผ่านได้ก่อนที่จะถึงปลายทางสุดท้าย

หลังจากที่แพ็กเก็ตถูกประมวลผลโดยเราเตอร์ ค่านี้จะลดลงหนึ่งค่า และกระบวนการจะดำเนินต่อไปจนกว่าหนึ่งในสองสิ่งจะเกิดขึ้น: แพ็กเก็ตไปถึงปลายทาง หรือค่าถึงศูนย์ ซึ่งมักจะตามมาด้วยเราเตอร์ปล่อย แพ็กเก็ตและส่งข้อความ ICMP ไปยังผู้ส่งดั้งเดิม

ดังนั้นมันจึงเป็นไปโดยไม่ได้บอกว่าถ้าแพ็กเก็ตหลุดเพราะ TTL ถึงศูนย์ นั่นก็ไม่ใช่เพราะข้อมูลที่เสียหายในส่วนหัวหรือปัญหาเฉพาะของเราเตอร์ TTL ได้รับการออกแบบมาเพื่อบล็อกแพ็คเก็ตอันธพาลจากการขัดขวางการเชื่อมต่อ และส่งผลให้เกิดการสร้างเครื่องมือที่มีความสำคัญยิ่งต่อการแก้ไขปัญหาเครือข่าย: Traceroute

การใช้ ICMP ในการวินิจฉัยเครือข่าย

ดังที่กล่าวไว้ข้างต้น ICMP สามารถใช้กับเครื่องมือวินิจฉัยเพื่อพิจารณาว่าการเชื่อมต่อเครือข่ายทำงานได้ดีเพียงใด คุณอาจไม่รู้ว่า ICMP คืออะไรก่อนที่คุณจะอ่านคำแนะนำของเรา แต่เราแน่ใจว่าอย่างน้อยคุณเคยได้ยินเกี่ยวกับ ping ซึ่งเป็นยูทิลิตี้เครือข่ายที่มีชื่อเสียงที่ช่วยให้คุณทราบว่าโฮสต์สามารถเข้าถึงได้หรือไม่

ดีpingเป็นจริงเครื่องมือที่สำคัญอย่างหนึ่งที่ใช้ ICMP เป็นกระดูกสันหลังของมัน Tracerouteเป็นอีกตัวอย่างที่ดีของเครื่องมือที่ช่วยเราวินิจฉัยและแก้ไขปัญหาการเชื่อมต่อบนเครือข่ายของเรา Pathpingซึ่งเป็นการผสมผสานระหว่าง ping และ traceroute เป็นอีกหนึ่งเครื่องมือที่ใช้ ICMP ที่ยอดเยี่ยม

ปิง

Pingเป็นเครื่องมือ Windows ในตัวที่สามารถเข้าถึงได้ผ่าน CMD และเป็นหนึ่งในเครื่องมือที่สำคัญที่สุดที่ใช้ ICMP เพื่อแก้ไขข้อผิดพลาดของระบบเครือข่ายที่อาจเกิดขึ้น Pingใช้รหัสสองรหัสในรายการด้านบน8 (คำขอเสียงสะท้อน) และ0 (ตอบกลับเสียงสะท้อน) เพื่อให้เฉพาะเจาะจงมากขึ้น

นี่คือตัวอย่างคำสั่งpingสองตัวอย่าง:

ping 168.10.26.7

ping TipsWebTech360.com

เมื่อคุณเรียกใช้pingจะส่งแพ็กเก็ต ICMP พร้อมรหัส 8 ในช่องประเภท และจะรอการตอบกลับประเภท 0 อย่างอดทน หลังจากการตอบกลับมาถึงpingจะกำหนดเวลาระหว่างคำขอ (8) และการตอบกลับ (0) และจะคืนค่าของการเดินทางไปกลับที่แสดงเป็นมิลลิวินาที

เราได้กำหนดไว้แล้วว่าแพ็กเก็ต ICMP มักจะถูกสร้างขึ้นและส่งอันเป็นผลมาจากข้อผิดพลาด อย่างไรก็ตาม แพ็กเก็ตคำขอ (ประเภท 8) ไม่จำเป็นต้องมีข้อผิดพลาดในการส่ง ดังนั้นpingยังสามารถรับการตอบกลับ (0) กลับได้โดยไม่ทำให้เกิดข้อผิดพลาด

ตามที่คุณอาจทราบได้จากตัวอย่างข้างต้น คุณสามารถ ping ที่อยู่ IP หรือโฮสต์ได้ นอกจากนี้pingมีตัวเลือกเพิ่มเติมมากมายที่คุณสามารถใช้สำหรับการแก้ไขปัญหาขั้นสูงโดยเพียงแค่ผนวกตัวเลือกเข้ากับคำสั่ง

ตัวอย่างเช่น การใช้ตัวเลือก-4จะบังคับให้ ping ใช้IPv4เท่านั้น ในขณะที่-6จะใช้เฉพาะที่อยู่IPv6 ดูภาพหน้าจอด้านล่างเพื่อดูรายการตัวเลือกทั้งหมดที่คุณสามารถเพิ่มต่อท้ายคำสั่งpingของคุณได้

ความเข้าใจผิดทั่วไปเกี่ยวกับ ping คือ คุณสามารถใช้เพื่อทดสอบความพร้อมใช้งานของพอร์ตบางพอร์ตบนระบบเป้าหมายได้ เรื่องยาวโดยย่อ คุณไม่สามารถทำเช่นนั้นได้ เนื่องจาก ICMP ไม่ได้ทำการแลกเปลี่ยนข้อความจริงระหว่างโฮสต์ ซึ่งแตกต่างจาก TCP หรือ UDP และไม่ต้องการการใช้พอร์ต

แอพสแกนเนอร์พอร์ตใช้ประโยชน์จากแพ็กเก็ต TCP หรือ UDP เพื่อตรวจสอบว่าพอร์ตใดพอร์ตหนึ่งเปิดและเข้าถึงได้ เครื่องมือส่งแพ็กเก็ต TCP หรือ UDP ไปยังพอร์ตเฉพาะ และสร้างข้อความ ICMP ประเภท 3 (โฮสต์ที่ไม่สามารถเข้าถึงได้) ประเภทย่อย 3 (พอร์ตปลายทางที่ไม่สามารถเข้าถึงได้) หากพอร์ตนั้นไม่ได้ใช้งาน

Traceroute

เช่นเดียวกับ ping tracerouteเป็นเครื่องมือแก้ไขปัญหาเครือข่ายอื่นที่ผู้ดูแลระบบเครือข่ายทุกคนไม่ควรมีในแถบเครื่องมือเท่านั้น แต่ยังเป็นเครื่องมือหลักอีกด้วย สิ่งที่tracerouteทำคือช่วยให้คุณทำแผนที่เส้นทางของอุปกรณ์ทั้งหมดที่เชื่อมต่อของคุณชนจนกว่าจะถึงปลายทางที่ระบุ

ดังนั้น หากคุณสนใจที่จะค้นหาเส้นทางทั้งหมดระหว่างคุณกับเครื่องอื่นtracerouteสามารถให้ข้อมูลนั้นแก่คุณได้อย่างแน่นอน เครื่องมือนี้ยังสามารถใช้เพื่อระบุว่ามีสิ่งผิดปกติระหว่างเส้นทางที่การเชื่อมต่อของคุณติดตามหรือไม่

ตัวอย่างเช่น หากมีอุปกรณ์บนเส้นทางการเชื่อมต่อที่มีปัญหาในการส่งต่อแพ็กเก็ตของคุณไปยังปลายทางที่ต้องการtracerouteจะแจ้งให้คุณทราบว่าเราเตอร์ตัวใดให้การตอบสนองที่ล่าช้า (หรือไม่มีเลย)

วิธีทำงานของtracerouteคือการส่งแพ็กเก็ตที่มีค่าTTL ( Time To Live ) เป็น 0 ซึ่งเราเตอร์ตัวแรกที่พบจะทิ้งโดยอัตโนมัติ ดังที่เราได้อธิบายไว้ข้างต้นในส่วน TTL หลังจากทิ้งแพ็กเก็ตแล้ว เราเตอร์จะสร้างแพ็กเก็ต ICMP และส่งกลับไปยังtraceroute

โปรแกรมสารสกัดจากแหล่งที่อยู่ของแพ็คเก็ตเช่นเดียวกับระยะเวลาที่ใช้แพ็คเก็ตที่จะกลับมาแล้วส่งแพ็คเก็ตอื่นที่มีค่า TTL ของ1 หลังจากที่แพ็กเก็ตที่สองผ่านเกตเวย์ TTL ของมันจะลดลง1 (กลายเป็น0 ) และไปที่เราเตอร์ตัวที่สอง ซึ่งเมื่อตรวจพบค่า TTL เป็นศูนย์ จะปล่อยแพ็กเก็ตและส่งแพ็กเก็ต ICMP กลับไปที่traceroute

แต่ละครั้งที่tracerouteได้รับแพ็กเก็ต ICMP จะเพิ่ม TTL ขึ้นหนึ่งและส่งกลับไปยังแทร็กนั้น และการดำเนินการนี้จะดำเนินต่อไปเรื่อยๆ จนกว่าจะถึงปลายทางที่ระบุ มิฉะนั้น traceroute จะไม่มีฮ็อพ ตามค่าเริ่มต้น Windows จะจัดสรรจำนวนสูงสุด30ฮ็อพ แต่คุณสามารถเพิ่มได้โดยการระบุในไวยากรณ์คำสั่ง

ต่อไปนี้คือตัวอย่างวิธีเรียกใช้tracerouteใน CMD:

tracert TipsWebTech360.com

เช่นเดียวกับ ping tracerouteมีตัวเลือกมากมายที่คุณสามารถผนวกเข้ากับไวยากรณ์ได้หากคุณต้องการเฉพาะเจาะจงมากขึ้น คุณสามารถบังคับIPv4หรือIPv6 ได้แต่คุณยังสามารถข้ามการแก้ไขที่อยู่ไปยังชื่อโฮสต์ และเพิ่มจำนวนการกระโดดสูงสุดเพื่อค้นหาเป้าหมายได้ ตรวจสอบภาพหน้าจอของเราด้านล่างสำหรับตัวอย่างการใช้งานtracerouteและรายการตัวเลือกทั้งหมดที่คุณสามารถใช้กับมันได้

อย่างไรก็ตาม เป็นเรื่องที่ควรค่าแก่การกล่าวถึงว่าtracerouteสามารถให้ข้อมูลแบบเรียลไทม์แก่คุณได้เท่านั้น ดังนั้น หากคุณพบการชะลอตัวในการเชื่อมต่อของคุณและต้องการใช้เครื่องมือนี้เพื่อตรวจสอบ คุณอาจได้รับผลลัพธ์ที่ทำให้เข้าใจผิดเนื่องจากเส้นทางอาจมีการเปลี่ยนแปลงในระหว่างนี้

แม้ว่าจะเป็นไปได้ที่จะบังคับให้ traceroute ติดตามเส้นทางที่แน่นอนโดยใช้ตัวเลือก-jและเพิ่มที่อยู่เราเตอร์ด้วยตนเอง การทำเช่นนี้แสดงว่าคุณทราบเส้นทางที่ผิดพลาดแล้ว สิ่งนี้ค่อนข้างขัดแย้งกัน เนื่องจากการค้นหาเส้นทางตั้งแต่แรกจะทำให้คุณต้องใช้ traceroute โดยไม่มีตัวเลือก-j

หากคุณไม่ได้ชื่นชอบการใช้เครื่องมือCLI (Command Line Interface) อย่างแน่นอน และต้องการใช้แนวทางGUI (Graphical User Interface) มากกว่า มีโซลูชันซอฟต์แวร์ของบริษัทอื่นมากมายสำหรับการติดตามเส้นทาง Traceroute NG ของ SolarWinds เป็นหนึ่งในตัวอย่างที่ดีที่สุดที่เราคิดได้ เราพูดถึงว่ามันฟรีทั้งหมดหรือไม่?

เส้นทาง

ดังที่เราได้กล่าวไว้ข้างต้นโดยสังเขป การกำหนดเส้นทางทำให้เครื่องมือแก้ปัญหาเครือข่ายที่ขาดไม่ได้สามประการสมบูรณ์ จากมุมมองด้านฟังก์ชันการทำงาน การกำหนดเส้นทางคือการรวมกันของ ping และ traceroute เนื่องจากใช้ข้อความทั้งสามประเภทที่ duo ดังกล่าวใช้ประโยชน์: echo request (8), echo reply (0)และเวลาเกิน(11)

ส่วนใหญ่มักจะPathpingจะใช้เพื่อระบุโหนดการเชื่อมต่อที่ได้รับผลกระทบจากความล่าช้าสูงและการสูญเสียต แน่นอนว่าคุณสามารถใช้ traceroute แล้ว ping เพื่อรับรายละเอียดเหล่านี้ได้ แต่การมีฟังก์ชันการทำงานของเครื่องมือทั้งสองภายใต้คำสั่งเดียวจะสะดวกกว่าสำหรับผู้ดูแลระบบเครือข่าย

ข้อเสียอย่างหนึ่งของการใช้เส้นทางคืออาจใช้เวลาสักครู่กว่าจะเสร็จสิ้นการสอบถาม (25 วินาทีต่อการกระโดดเพื่อให้ได้สถิติ ping) การกำหนดเส้นทางจะแสดงทั้งเส้นทางไปยังปลายทางที่ระบุและเวลาเดินทางไปกลับ

แทนที่จะใช้ ping และ traceroute การกำหนดเส้นทางจะ ping เราเตอร์แต่ละตัวในเส้นทางซ้ำๆ ซึ่งจะช่วยเพิ่มประสิทธิภาพโดยรวม อย่างไรก็ตาม หากพบเราเตอร์ที่ปิดใช้งานฟังก์ชัน ICMP การกำหนดเส้นทางจะหยุดการร้องขอข้อมูล ในขณะที่ ping ยังคงสามารถเข้าถึงเราเตอร์ได้โดยไม่ต้องใช้คุณสมบัติ ICMP และ traceroute จะข้ามไปยังเราเตอร์ถัดไปในเส้นทางและแสดงสตริงเครื่องหมายดอกจัน สำหรับเราเตอร์ที่ไม่ใช่ ICMP

Pathpingเป็นเครื่องมือในตัวของ Windows และเป็นแบบนั้นมาตั้งแต่ Windows NT ดังนั้นคุณจึงสามารถใช้งานได้เหมือนกับการ ping หรือtracertผ่านบรรทัดคำสั่ง

นี่คือตัวอย่างวิธีการใช้เส้นทาง:

pathping TipsWebTech360.com -h 40 -w 2 -4

คำสั่งด้านบนจะแสดงเส้นทางไปยังเว็บไซต์ของเรา และเวลาเดินทางไปกลับของเราเตอร์แต่ละตัวในเส้นทางการเชื่อมต่อ นอกจากนี้ ตัวเลือกที่เราใช้ในตัวอย่างของเราจะเพิ่มค่าการกระโดดสูงสุดเริ่มต้นจาก 30 เป็น 40 เพิ่มค่าการหมดเวลาเป็น 2 มิลลิวินาทีสำหรับการตอบกลับแต่ละครั้งและบังคับใช้ IPv4

ดูภาพหน้าจอของเราด้านล่างเพื่อดูคู่มือการใช้เส้นทางโดยย่อและรายการตัวเลือกที่คุณสามารถเพิ่มลงในไวยากรณ์คำสั่งได้

การบังคับใช้ ICMP ในการโจมตีทางไซเบอร์

แม้ว่าช่วงของ ICMP จะอำนวยความสะดวกในการดำเนินการแก้ไขปัญหาการเชื่อมต่อจำนวนมาก แต่โปรโตคอลนี้ยังสามารถใช้ประโยชน์เพื่อทำการโจมตีทางไซเบอร์ต่างๆ หากคุณใช้งานอินเทอร์เน็ตมานานพอ คุณอาจเคยได้ยินเกี่ยวกับ ping flooding, DDoS, Ping of Death, Smurf Attacks หรือ ICMP tunnels

ในขณะที่การโจมตีเหล่านี้บางส่วนในปัจจุบันทำหน้าที่เป็นPoC (Proof of Concept) แต่การโจมตีอื่นๆ ยังคงถูกใช้โดยตัวแทนที่เป็นอันตรายเพื่อสร้างความเสียหายให้กับระบบที่เปิดใช้งานอินเทอร์เน็ต หรือโดยผู้เชี่ยวชาญด้านความปลอดภัยเพื่อทดสอบหาช่องโหว่

เราจะเริ่มกันที่ความนิยมมากที่สุด นั่นคือ ping flood (ยังคงใช้กันอย่างแพร่หลาย) และอธิบายว่ามันใช้ ICMP เพื่อความชั่วร้ายอย่างไร

น้ำท่วมปิง

การใช้ ping เพื่อส่งคำขอ echo และรอการตอบกลับ echo นั้นค่อนข้างจะไม่เป็นอันตราย แต่ถ้าแทนที่จะรอการตอบกลับ ping จะส่งคำขอ ICMP echo จำนวนมาก ในสถานการณ์การโจมตีDoS (Denial of Service)แบบคลาสสิกนี้อุปกรณ์เป้าหมายจะพบกับอาการแล็กอย่างรุนแรง และการเชื่อมต่อลดลงหากการโจมตีสำเร็จ

การโจมตีนี้จะมีประสิทธิภาพมากที่สุดหากผู้โจมตีมีแบนด์วิดท์มากกว่าเหยื่อ และหากเหยื่อส่ง ICMP echo ตอบกลับไปยังคำขอจำนวนมากที่ได้รับ ซึ่งจะใช้แบนด์วิธขาเข้าและขาออก

ผู้โจมตีสามารถระบุตัวเลือก"น้ำท่วม"ให้กับคำสั่ง ping ได้ แต่ตัวเลือกนี้ค่อนข้างหายากและไม่ได้ฝังอยู่ในเครื่องมือในตัวของระบบปฏิบัติการ ตัวอย่างเช่น ping ของ Windows ไม่มีตัวเลือก"น้ำท่วม"แต่มีเครื่องมือของบุคคลที่สามที่รวมคุณลักษณะนี้ไว้

การโจมตี ping น้ำท่วมอย่างแท้จริงจะกลายเป็นภัยพิบัติถ้ามันจะกลายเป็นDDoS (Distributed Denial of Service)การโจมตี การโจมตี DDoS ใช้หลายระบบเพื่อกำหนดเป้าหมายระบบเดียว ดังนั้นจึงล้นหลามด้วยแพ็กเก็ตจากหลายแห่งพร้อมกัน

วิธีหนึ่งที่แน่นอนในการป้องกันตัวเองจาก ping flood คือการปิดใช้งานฟังก์ชัน ICMP บนเราเตอร์ของคุณ คุณยังสามารถติดตั้งไฟร์วอลล์เว็บแอปได้หากต้องการปกป้องเว็บเซิร์ฟเวอร์จากการโจมตีดังกล่าว

ปิงแห่งความตาย

การโจมตีนี้เกี่ยวข้องกับการส่ง ping ที่มีรูปแบบไม่ถูกต้องไปยังคอมพิวเตอร์เป้าหมาย ในการโจมตีประเภทนี้ แพ็กเก็ตที่ส่งจะมีจำนวนของสารตัวเติมในส่วนข้อมูลที่มีขนาดใหญ่เกินไปที่จะประมวลผลทั้งหมดในคราวเดียว

อย่างไรก็ตาม ก่อนที่จะส่ง ping ที่เป็นอันตรายนี้จะถูกแยกส่วนออกเป็นส่วนเล็ก ๆ เนื่องจากการส่งสัญญาณในรูปแบบดั้งเดิมที่ประกอบขึ้นจะเป็นไปไม่ได้สำหรับตัวประมวลผลอินเทอร์เน็ตโปรโตคอล

คอมพิวเตอร์ที่เป็นเป้าหมายโดย Ping of Death จะได้รับชิ้นส่วนและพยายามประกอบใหม่ก่อนที่จะส่งแพ็กเก็ตที่เป็นอันตรายไปยังแอปพลิเคชันปลายทาง ความเสียหายเกิดขึ้นที่นี้: หากแพ็กเก็ตที่ประกอบกันยาวกว่าหน่วยความจำที่มีอยู่ในคอมพิวเตอร์เป้าหมาย การประกอบใหม่อาจส่งผลให้เกิดบัฟเฟอร์ล้นระบบล่ม และอาจอนุญาตให้มีการฉีดโค้ดที่เป็นอันตรายลงในเครื่องที่ได้รับผลกระทบ

ในแง่ดี Ping of Death ไม่ใช่สิ่งแปลกใหม่อีกต่อไป เนื่องจากระบบรักษาความปลอดภัยจำนวนมากรู้จักมันโดยไม่มีอาการสะอึกและบล็อกได้สำเร็จ

สเมิร์ฟโจมตี

ในทางตรงกันข้ามกับการโจมตีสองประเภทก่อนหน้านี้ การโจมตีแบบ Smurf ไม่ได้โจมตีอุปกรณ์โดยตรง แต่ใช้อุปกรณ์อื่นในเครือข่ายเดียวกันเพื่อประสานงานการโจมตี DoS แบบกระจาย ( DDoS ) ไปยังเครื่องเดียว

ผู้โจมตีต้องการที่อยู่ IP ของเป้าหมายและที่อยู่ออกอากาศ IP ของเครือข่ายเป้าหมาย ผู้โจมตีจะเพิ่มที่อยู่ IP ของเหยื่อเพื่อแพ็กเก็ต ICMP (ตบตามัน) แล้วเป็นกระบอกเสียงให้พวกเขาไปยังเครือข่ายของเป้าหมายโดยใช้ที่อยู่ IP ออกอากาศ

ในการตอบสนอง อุปกรณ์ส่วนใหญ่ที่เชื่อมต่อกับเครือข่ายเดียวกันจะส่งการตอบกลับไปยังที่อยู่ IP ต้นทาง (แทนที่เพื่อแสดงเครื่องของเป้าหมาย) ซึ่งอาจเต็มไปด้วยการรับส่งข้อมูลหากเครือข่ายมีขนาดใหญ่พอ (มีอุปกรณ์เชื่อมต่อจำนวนมาก)

ส่งผลให้คอมพิวเตอร์ของเป้าหมายช้าลงและใช้งานไม่ได้ในระยะเวลาที่กำหนด หากการโจมตีรุนแรงเพียงพอ

เช่นเคย คุณสามารถหลีกเลี่ยงการโจมตี Smurf ได้โดยเพียงแค่ปิดความสามารถ ICMP ของเราเตอร์เกตเวย์ของคุณ อีกวิธีหนึ่งที่คุณสามารถใช้ป้องกันได้คือการขึ้นบัญชีดำคำขอที่มาจากที่อยู่ IP ที่เผยแพร่ในเครือข่ายของคุณ

Twinge โจมตี

การโจมตีแบบ Twinge นำโดยโปรแกรมที่ส่งแพ็คเก็ต ICMP ปลอมแปลงจำนวนมากเพื่อทำลายระบบ แพ็กเก็ต ICMP เป็นแพ็กเก็ตปลอมเนื่องจากใช้ที่อยู่ IP ปลอมแบบสุ่ม แต่ในความเป็นจริง แพ็กเก็ตมาจากแหล่งเดียว (เครื่องของผู้โจมตี)

ตามรายงาน แพ็กเก็ต ICMP มีลายเซ็นที่สามารถบอกได้ว่าการโจมตีไม่ได้มาจากหลายแหล่ง แต่ได้รับการประสานงานด้วยความช่วยเหลือของ Twinge แทน

แม้ว่าการโจมตีนี้อาจเป็นหายนะได้หากวางแผนไว้ถูกต้อง การปิด ICMP บนเราเตอร์เกตเวย์ของคุณ และติดตั้งไฟร์วอลล์หรือระบบตรวจจับการบุกรุกสามารถช่วยให้คุณป้องกันตัวเองจากการโจมตีได้

อุโมงค์ ICMP

ตามค่าเริ่มต้น เราเตอร์จะสแกนหาส่วนหัวของแพ็กเก็ต ICMP เท่านั้น ทำให้เป็นไปได้ว่าแพ็กเก็ตที่มีข้อมูลเพิ่มเติมจริงๆ สามารถเลี่ยงการตรวจหาได้อย่างง่ายดายตราบเท่าที่มีส่วน ICMP การโจมตีประเภทนี้เรียกว่าอุโมงค์ ping หรือ ICMP โชคดีที่ยูทิลิตี้ ping มาตรฐานไม่สามารถเจาะผ่านไฟร์วอลล์และเกตเวย์ได้ เนื่องจากอุโมงค์ ICMP จำเป็นต้องได้รับการปรับให้เข้ากับเครือข่ายที่ตั้งใจไว้อย่างระมัดระวัง

ในทางกลับกัน มีแหล่งข้อมูลออนไลน์มากมายที่ผู้โจมตีสามารถใช้และจำลองอุโมงค์ดังกล่าว ให้สิทธิ์ตัวเองผ่านเครือข่ายส่วนตัวและเครื่องที่เชื่อมต่อได้โดยไม่เสียค่าใช้จ่าย เช่นเคย การปิดความสามารถ ICMP บนเราเตอร์เกตเวย์ของคุณ การใช้ไฟร์วอลล์ และการบังคับใช้กฎการขึ้นบัญชีดำที่เข้มงวดสามารถเป็นสิ่งสำคัญยิ่งในการหลีกเลี่ยงการโจมตีประเภทนี้

ICMP – บทสรุป

พิจารณาทุกสิ่ง แม้ว่า ICMP จะไม่ใช้เพื่อแลกเปลี่ยนข้อมูลระหว่างอุปกรณ์ที่เชื่อมต่อบนเครือข่ายที่กำหนดเช่นเดียวกับ TCP และ UDP แต่ก็ยังมีขอบเขตการบังคับใช้ที่กว้างขวาง อันที่จริง ICMP เป็นหนึ่งในโปรโตคอลพื้นฐานที่ยืดหยุ่นที่สุดที่ช่วยให้อินเทอร์เน็ตเป็นแบบที่เรารู้

นอกเหนือจากจุดประสงค์พื้นฐานของการแจ้งระบบหนึ่งให้ทราบเมื่อมีโช้กในการเชื่อมต่อกับระบบอื่น ICMP ยังเป็นแกนหลักของเครื่องมือแก้ไขปัญหามากมาย เช่น ping, pathping และ traceroute น่าเสียดายที่ยังช่วยให้ตัวแทนที่เป็นอันตรายส่งการโจมตี DoS และการแทรกซึมที่หลากหลายไปยังเครื่องที่มีช่องโหว่

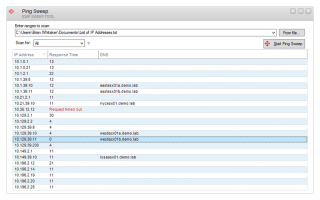

การสแกนด้วย Ping เป็นวิธีที่ยอดเยี่ยมในการค้นหาสิ่งที่เชื่อมต่อกับเครือข่าย วันนี้เราจะได้สำรวจวิธีการใช้ Nmap สำหรับการสแกน ping และเครื่องมืออื่นๆ ที่ใช้ได้

Ping Sweep สามารถใช้เพื่อประโยชน์ของคุณได้หลายวิธี อ่านต่อในขณะที่เราพูดคุยถึงวิธีการและแนะนำเครื่องมือกวาด Ping ที่ดีที่สุด 10 รายการที่คุณหาได้

เว็บไซต์มีความสำคัญและต้องได้รับการดูแลอย่างใกล้ชิดอย่างต่อเนื่องเพื่อประสิทธิภาพที่เพียงพอ นี่คือเครื่องมือที่ดีที่สุดสำหรับการตรวจสอบเว็บไซต์

ตลาดซอฟต์แวร์การจัดการเครือข่ายมีผู้คนหนาแน่นมาก ลัดการค้นหาของคุณโดยทำตามคำแนะนำของเราเกี่ยวกับเครื่องมือการจัดการเครือข่ายที่ดีที่สุด

มาดูเครื่องมือการปรับใช้ซอฟต์แวร์ที่ดีที่สุดเพื่อลดความเจ็บปวดจากการจัดการเครื่องจำนวนเท่าใดก็ได้

หากคุณอยู่ในอุตสาหกรรมด้านสุขภาพหรือเกี่ยวข้องกับไอทีในอุตสาหกรรมนั้น คุณอาจเคยได้ยินเกี่ยวกับ HIPAA การพกพาประกันสุขภาพ

เมื่อลินุกซ์ได้รับความนิยมมากขึ้นในศูนย์ข้อมูล ได้ดูแบนด์วิดธ์การตรวจสอบบน Linux และกำลังตรวจสอบเครื่องมือที่ดี���ี่สุดด้วย

ความปลอดภัยของอีเมลเป็นงานสำคัญของผู้ให้บริการที่มีการจัดการ กำลังตรวจสอบ SolarWinds Mail Assure ซึ่งเป็นหนึ่งในเครื่องมือที่ดีที่สุดสำหรับจุดประสงค์นั้น

หากคุณเป็นผู้ใช้ Windows คุณอาจรู้และเข้าใจว่าการดำเนินการต่างๆ บนพีซีของคุณสามารถมีได้มากกว่าหนึ่งวิธีและ

การเพิ่มประสิทธิภาพ WAN มักจะเป็นทางเลือกที่คุ้มค่าสำหรับการเพิ่มแบนด์วิดท์ อ่านต่อไปในขณะที่เราตรวจสอบเครื่องมือเพิ่มประสิทธิภาพ WAN ที่ดีที่สุดบางส่วน