Nmap là một công cụ quét mạng mạnh mẽ cho Linux , BSD và các hệ điều hành khác. Nó có hàng tá tính năng tuyệt vời, chẳng hạn như quét địa chỉ IP cho các cổng đang mở, lập bản đồ các thiết bị đang hoạt động trên mạng, xác định các dịch vụ đang chạy trên các mục tiêu quét, v.v.

Trong hướng dẫn này, chúng tôi sẽ giới thiệu cho các bạn cách sử dụng công cụ quản trị mạng mạnh mẽ này trên Linux và trình bày cách sử dụng một số tính năng hữu ích nhất của nó, bao gồm quét máy chủ, lập bản đồ mạng, v.v.

Lưu ý: Nmap là một công cụ dòng lệnh. Nếu bạn cần một công cụ lập bản đồ mạng tốt nhưng không phải là người yêu thích thiết bị đầu cuối, hãy xem Zenmap . Đó là giao diện người dùng GUI cho Nmap có các tính năng tương tự nhưng được đóng gói trong một giao diện bóng bẩy.

Quét một máy chủ duy nhất

Một trong những tính năng cơ bản nhất của Nmap là khả năng quét mục tiêu (máy chủ AKA) để tìm các cổng đang mở, thông tin hệ thống, v.v. Để bắt đầu quét, hãy khởi chạy cửa sổ đầu cuối trên Linux bằng cách nhấn Ctrl + Alt + T hoặc Ctrl + Shift + T . Từ đó, nâng thiết bị đầu cuối lên Root bằng su hoặc sudo -s .

su -

Hoặc là

sudo -s

Sau khi giành được quyền truy cập Root trong thiết bị đầu cuối, bạn có thể thực hiện quét cơ bản bằng cách chạy nmap cùng với địa chỉ IP, tên máy chủ hoặc trang web mục tiêu.

Lưu ý: để Nmap quét tên miền trang web từ xa, bạn có thể cần thêm https: // vào trước địa chỉ.

nmap target-local-or-remote-ip-address

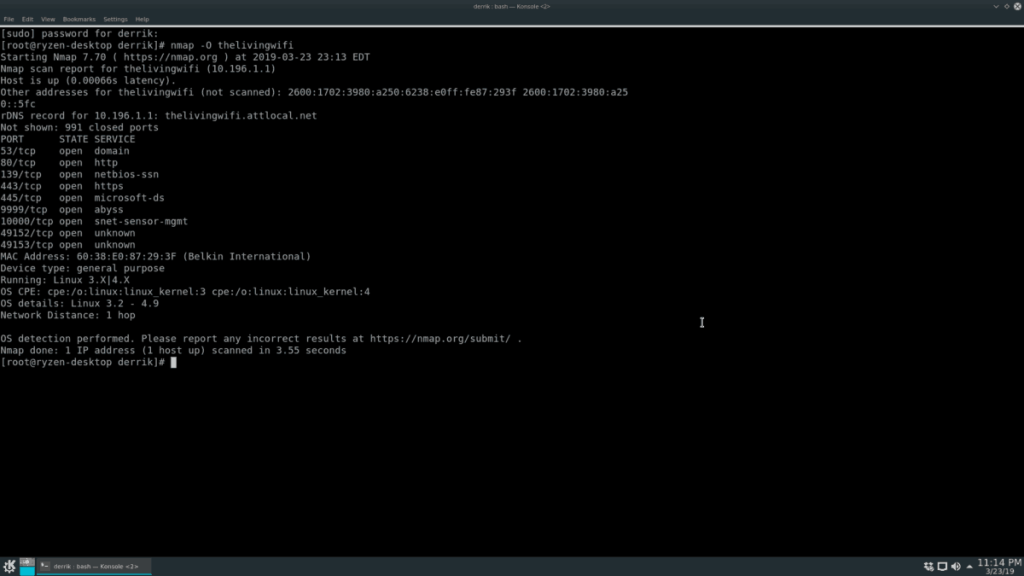

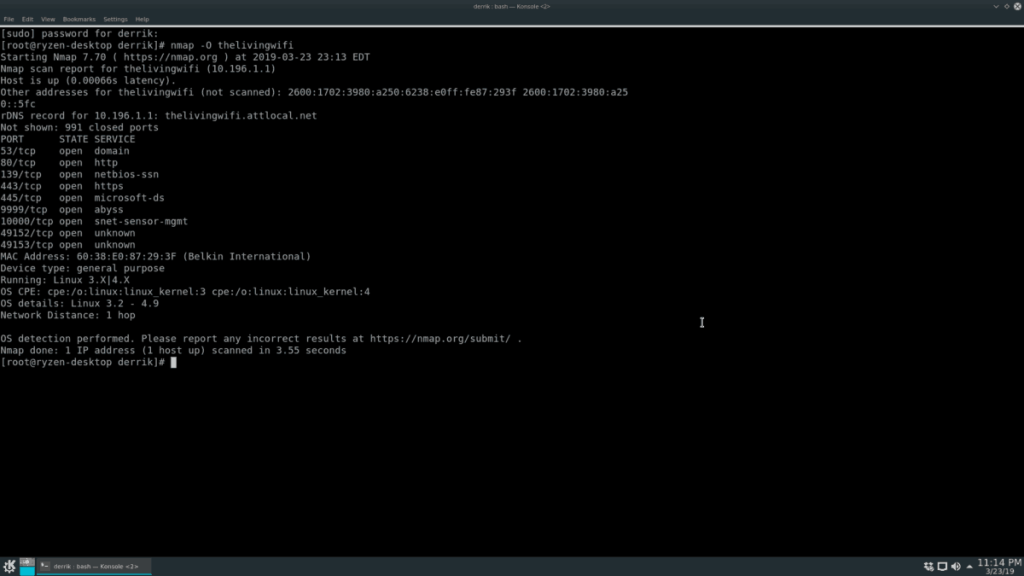

Bạn cần tìm ra hệ điều hành mà mục tiêu của bạn đang chạy? Sử dụng tùy chọn O.

nmap -O target-local-or-remote-ip-address

Chạy quét bằng lệnh O tiết lộ thông tin hệ điều hành về các lần quét Nmap mục tiêu, nhưng đối với một số người, điều này không đủ thông tin. May mắn thay, công tắc dòng lệnh V có thể hiển thị nhiều thông tin hơn (các cổng đang mở, v.v.)

nmap -O -v target-local-or-remote-ip-address

Để biết thêm thông tin, vui lòng sử dụng công tắc V hai lần.

nmap -O -vv target-local-or-remote-ip-address

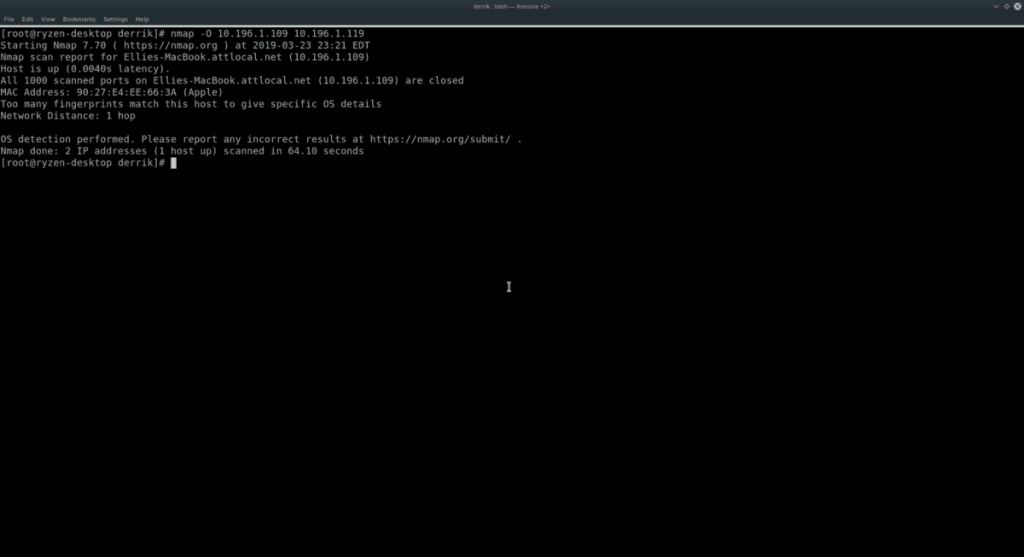

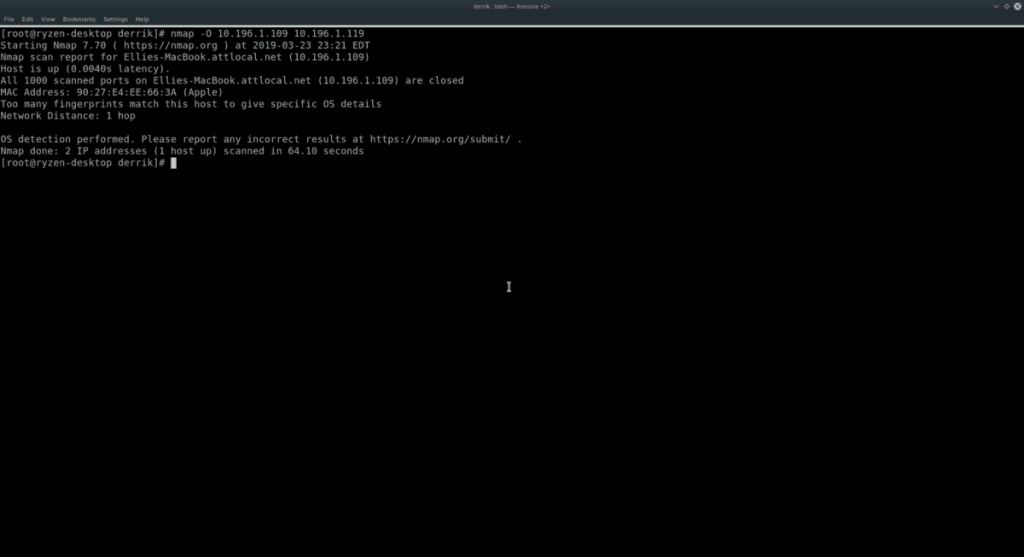

Quét nhiều máy chủ

Với Nmap, có thể quét nhiều máy cùng một lúc. Để làm điều đó, hãy viết ra lệnh bạn đang sử dụng cho một mục tiêu nhưng thêm các địa chỉ khác vào cuối lệnh. Ví dụ: để kiểm tra hai hệ điều hành mục tiêu riêng biệt là gì, bạn phải làm như sau:

nmap -O target-local-or-remote-ip-address-1 target-local-or-remote-ip-address-2

Để tìm thêm thông tin về hai máy chủ đã quét ở trên, hãy sử dụng nút chuyển V.

nmap -O -v target-local-or-remote-ip-address-1 target-local-or-remote-ip-address-2

hoặc là

nmap -O -vv target-local-or-remote-ip-address-1 target-local-or-remote-ip-address-2

Nmap không có giới hạn về số lượng tên máy chủ hoặc địa chỉ IP riêng lẻ mà bạn thêm vào cuối lệnh, vì vậy hãy thoải mái thêm bao nhiêu tên tùy thích!

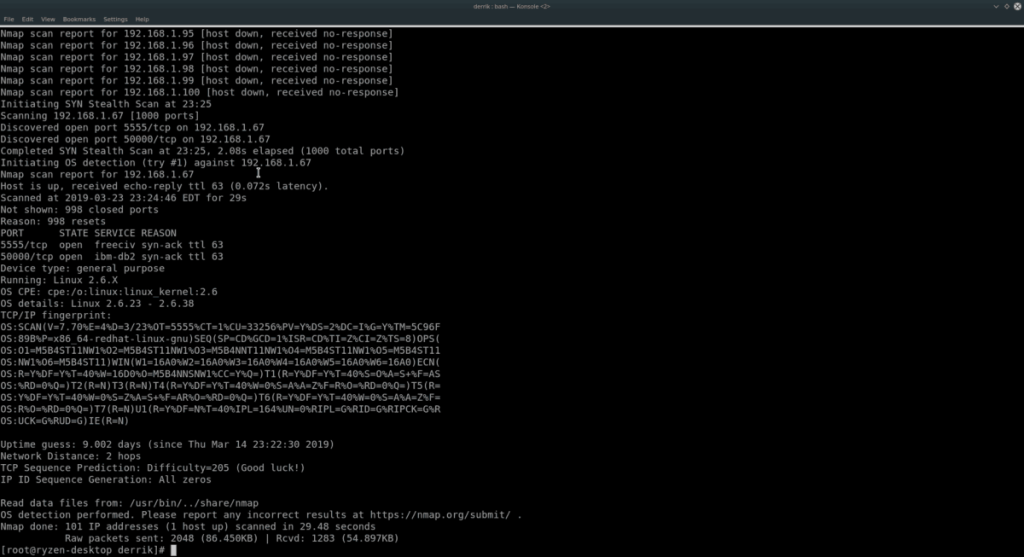

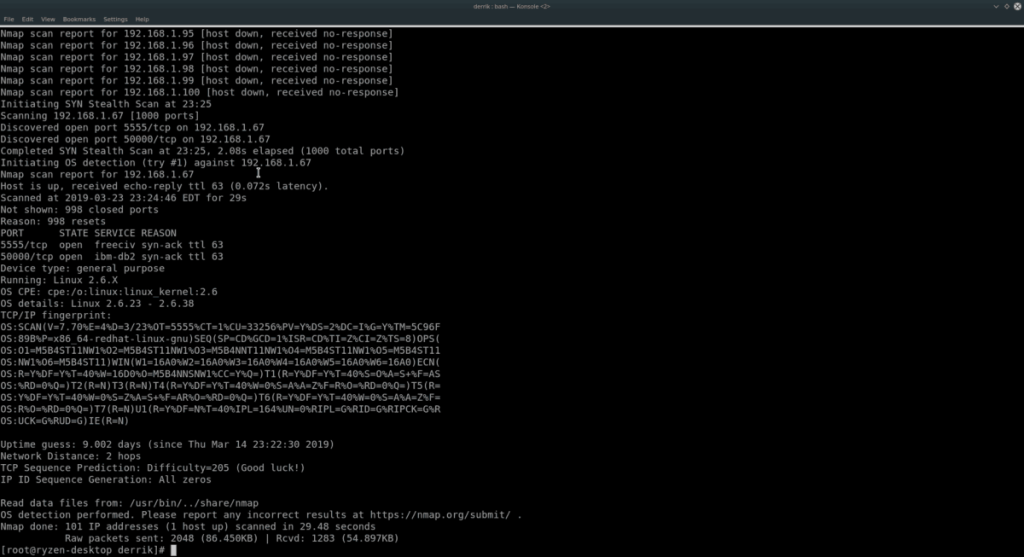

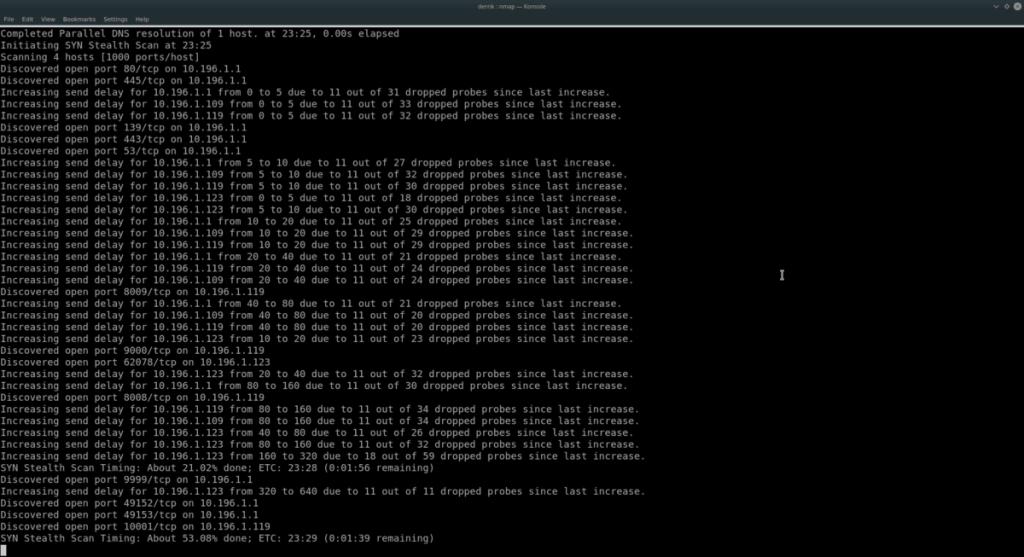

Quét dải IP

Quét từng máy chủ riêng lẻ bằng cách liệt kê chúng lần lượt là một cách để thực hiện mọi việc. Tuy nhiên, nếu bạn có nhiều máy tính hoặc thiết bị mạng để xem, sẽ thông minh hơn nếu thực hiện quét dải IP với Nmap.

Để quét một dải IP, hãy chạy Nmap với một IP, sử dụng công tắc sn . Ví dụ: để quét mạng cục bộ chạy trên dải 192.168.1, hãy thử ví dụ sau.

Lưu ý: hãy đảm bảo thay thế X và Y trong lệnh dưới đây thành số IP tối đa để quét. Chẳng hạn như 0-50, 1-100, v.v.

nmap -sS 192.168.1.XY

Muốn có thêm thông tin trong quá trình quét dải IP của bạn, hãy xem xét thêm các công tắc dòng lệnh O và VV .

nmap -sS -O -vv 192.168.1.XY

Nếu mạng của bạn hoạt động trên 10.196.1.1, hãy thử:

nmap -sS 10.196.1.XY

Hoặc là

nmap -sS -O -vv 10.196.1.XY

Không sử dụng 10.196.1.1 hoặc 192.168.1.0? Tìm ra phạm vi IP bạn muốn quét và sử dụng ví dụ sau bên dưới.

Lưu ý: Nmap có thể quét bất kỳ dải địa chỉ IP nào . Để có kết quả tốt nhất, hãy tham khảo IP bộ định tuyến mạng cục bộ của bạn và bắt đầu từ đó.

nmap -sS xxxx-yy

Hoặc là

nmap -sS -O -vv xxxx-yy

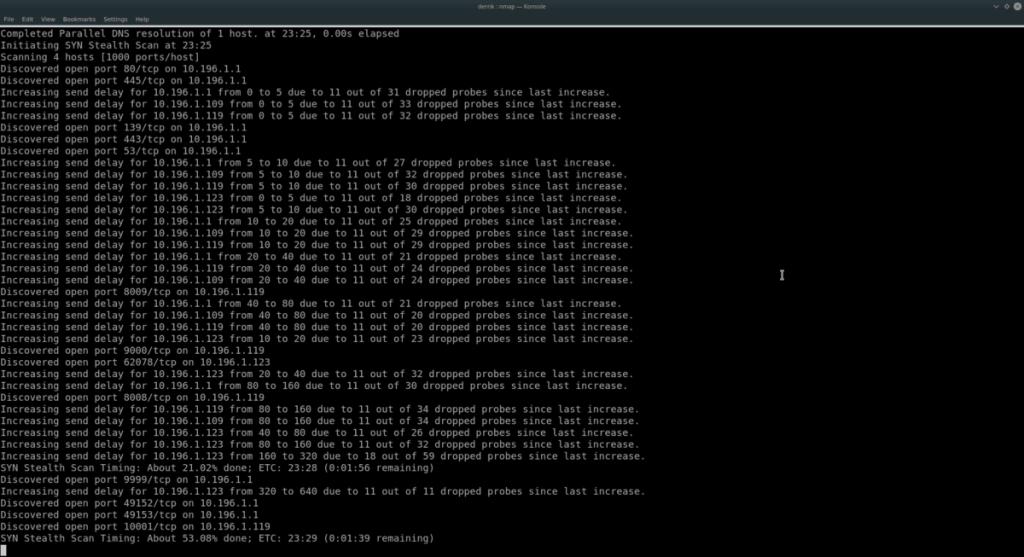

Quét mạng con

Sử dụng công cụ Nmap để xem qua một loạt địa chỉ IP là hiệu quả. Một giải pháp thay thế cho việc quét một phạm vi là quét tất cả các thiết bị trong Mạng con. Để thực hiện việc này, hãy nhập IP cơ sở của bộ định tuyến của bạn (hoặc bất kỳ thứ gì bạn sử dụng để cung cấp kết nối mạng đến mọi máy tính trong mạng) và sử dụng ký hiệu / 24 .

Ví dụ: để quét mọi địa chỉ IP trên bộ định tuyến chạy từ địa chỉ IP cơ sở là 192.168.1.1, bạn sẽ thực hiện:

nmap -sS 192.168.1.1/24

Để biết thêm thông tin với quá trình quét này, hãy thêm O và VV .

nmap -sS -O -vv 192.168.1.1/24

Hoặc, đối với thiết bị bộ định tuyến có địa chỉ IP cơ sở là 10.196 .1.1, hãy thử lệnh này thay thế.

nmap -sS 10.196.1.1/24

Hoặc, để biết thêm thông tin, hãy làm:

nmap -sS -O -vv 10.196.1.1/24

Các ví dụ 192.168.1.1 và 10.196.1.1 sẽ hoạt động với hầu hết các ví dụ. Tuy nhiên, đó không phải là những địa chỉ IP bắt đầu duy nhất tồn tại. Nếu bạn cần quét các thiết bị trên Mạng con và không sử dụng các IP cơ sở này, hãy thử ví dụ sau:

nmap -sS xxxx / 24

Hoặc là

nmap -sS -O -vv xxxx / 24

Thông tin thêm về Nmap

Trong hướng dẫn này, chúng tôi chỉ trình bày sơ lược về những gì Nmap có thể làm trên Linux. Nếu bạn muốn tìm hiểu thêm về nó, hãy chạy nmap với công tắc –help . Nó sẽ in ra mọi tùy chọn và lệnh có sẵn.

nmap --help