Bạn có thể đã nghe nói về ICMP và nếu bạn chỉ là một người am hiểu về công nghệ, có thể bạn sẽ biết (ít nhất) rằng nó có liên quan gì đó đến Internet.

ICMP thực sự là một giao thức, giống như IP, TCP và UDP (mà chúng ta đã thảo luận và giải thích trước đó), vì vậy nó đóng một vai trò khá quan trọng trong việc vận hành tốt các kết nối Internet của chúng ta.

ICMP liên quan nhiều hơn đến cách phát hiện và xử lý các vấn đề kết nối, nhưng chúng ta đừng làm hỏng bài giảng của chúng ta quá nhiều. Hãy tiếp tục đọc nếu bạn muốn biết ICMP là gì và nó giúp chúng tôi duy trì các kết nối của mình hoạt động ở mức tối ưu như thế nào.

ICMP là gì?

Giao thức Thông báo Kiểm soát Internet, được biết đến nhiều nhất bằng từ viết tắt ICMP thân thiện hơn của nó, là một giao thức cơ bản để khắc phục các sự cố khác nhau liên quan đến kết nối.

Giao thức này được sử dụng bởi nhiều loại thiết bị mạng, bao gồm nhưng không giới hạn ở bộ định tuyến, modem và máy chủ để thông báo cho những người tham gia mạng khác về các sự cố kết nối tiềm ẩn.

Chúng tôi đã đề cập ở trên rằng ICMP là một giao thức giống như TCP và UDP, nhưng không giống như hai giao thức đó, ICMP thường không được sử dụng để tạo điều kiện trao đổi dữ liệu giữa các hệ thống. Hơn nữa, nó không thường xuyên được sử dụng trong các ứng dụng mạng của người dùng cuối, trừ khi chúng là công cụ chẩn đoán.

Định nghĩa ban đầu của ICMP được phác thảo bởi Jon Postel , người đã đóng góp rất nhiều và nhiều lần vào sự phát triển của Internet, và tiêu chuẩn đầu tiên của ICMP được xuất bản vào tháng 4 năm 1981 trên RFC 777 .

Rõ ràng, định nghĩa ban đầu đã trải qua rất nhiều thay đổi để đạt được hình thức mà chúng ta quen thuộc ngày nay. Dạng ổn định của giao thức này được xuất bản muộn hơn 5 tháng so với định nghĩa ban đầu của nó, vào tháng 9 năm 1981, trong RFC 792, và cũng được viết bởi Postel.

ICMP hoạt động như thế nào?

Nói một cách ngắn gọn, ICMP được sử dụng để báo cáo lỗi bằng cách xác định xem dữ liệu có đến đích tương đối nhanh hay không.

Trong một kịch bản cơ bản, hai thiết bị được kết nối thông qua Internet và trao đổi thông tin thông qua cái mà chúng ta gọi là gói dữ liệu hoặc biểu đồ dữ liệu. Những gì ICMP làm là tạo ra lỗi và chia sẻ chúng với thiết bị đã gửi dữ liệu gốc trong trường hợp các gói không bao giờ đến đích.

Ví dụ: nếu bạn gửi một gói dữ liệu đơn giản là quá lớn để bộ định tuyến xử lý, bộ định tuyến sẽ bỏ gói dữ liệu đó trước tiên, sau đó nó sẽ tạo ra một thông báo lỗi cho phép thiết bị người gửi mà gói của nó không bao giờ đến được đích mà nó đang hướng tới.

Tuy nhiên, đó là những gì chúng tôi gọi là kỹ năng bị động vì bạn hoàn toàn không cần làm gì để nhận được những thông báo lỗi này (nếu cần). Như bạn sẽ sớm khám phá ra, ICMP cũng có một tiện ích tích cực hơn, mà bạn có thể dựa vào để thực hiện các hoạt động khắc phục sự cố mạng khác nhau.

Trái ngược với TCP và UDP, ICMP không cần thiết bị được kết nối để gửi tin nhắn. Ví dụ: trong kết nối TCP, các thiết bị được kết nối cần thực hiện bắt tay nhiều bước, sau đó dữ liệu có thể được chuyển.

Với ICMP, không cần thiết lập kết nối; một tin nhắn có thể được gửi đơn giản thay cho một kết nối. Hơn nữa, thông điệp ICMP không yêu cầu cổng để chuyển hướng thông báo đến, so với TCP và UDP, cả hai đều sử dụng các cổng cụ thể để định tuyến thông tin. ICMP không chỉ không yêu cầu cổng mà còn thực sự không cho phép nhắm mục tiêu các cổng cụ thể.

Các thông điệp ICMP được mang theo bởi các gói IP nhưng không được chứa trong chúng. Thay vào đó, chúng cõng các gói tin này, vì chúng chỉ được tạo ra nếu nhà cung cấp dịch vụ của chúng (tức là các gói IP) không bao giờ đến đích. Thông thường, các trường hợp cho phép gói ICMP sinh ra là kết quả từ dữ liệu có sẵn trong tiêu đề IP của gói không thành công.

Vì ICMP bao gồm dữ liệu của tiêu đề IP của gói bị lỗi, các công cụ phân tích mạng có thể được sử dụng để xác định chính xác gói IP nào không được phân phối. Tuy nhiên, tiêu đề IP không phải là loại thông tin duy nhất được gói ICMP mang theo.

Một gói ICMP giữ tiêu đề IP, tiếp theo là tiêu đề ICMP và tám byte đầu tiên của tải trọng.

- Tiêu đề IP - chứa thông tin chi tiết về phiên bản IP, địa chỉ IP nguồn và đích, số lượng gói đã gửi, giao thức được sử dụng, độ dài gói, thời gian tồn tại (TTL), dữ liệu đồng bộ hóa, cũng như số ID cho các gói dữ liệu cụ thể

- Tiêu đề ICMP - chứa mã giúp phân loại lỗi, mã phụ tạo điều kiện xác định lỗi bằng cách đưa ra mô tả và tổng kiểm tra

- Tiêu đề lớp truyền tải - tám byte đầu tiên của trọng tải (được chuyển qua TCP hoặc UDP)

Thông báo kiểm soát ICMP

Như chúng tôi đã đề cập ở trên, khi xảy ra lỗi, các giá trị trong trường đầu tiên của tiêu đề ICMP có thể được sử dụng để xác định lỗi đó. Các loại lỗi này cùng với mã định danh của chúng như sau:

- 0 - Echo Reply - được sử dụng cho mục đích ping

- 3 - Không thể truy cập điểm đến

- 5 - Thông báo chuyển hướng - được sử dụng để chỉ ra việc chọn một tuyến đường khác

- 8 - Yêu cầu tiếng vang - được sử dụng cho mục đích ping

- 9 - Quảng cáo bộ định tuyến - được bộ định tuyến sử dụng để thông báo địa chỉ IP của chúng có sẵn để định tuyến

- 10 - Gợi ý bộ định tuyến - phát hiện, thu hút hoặc lựa chọn bộ định tuyến

- 11 - Quá thời gian - TTL đã hết hạn hoặc vượt quá thời gian lắp ráp lại

- 12 - Sự cố tham số: Tiêu đề IP không hợp lệ - độ dài không hợp lệ, thiếu tùy chọn bắt buộc hoặc lỗi do con trỏ chỉ ra

- 13 - Dấu thời gian

- 14 - Trả lời dấu thời gian

- 41 - được sử dụng cho các giao thức di động thử nghiệm

- 42 - Yêu cầu Echo mở rộng - yêu cầu Echo mở rộng

- 43 - Trả lời tiếng vang mở rộng - trả lời cho 42 yêu cầu tiếng vang mở rộng

- 253 và 254 - thử nghiệm

Trường TTL (Thời gian tồn tại)

Trường TTL là một trong những trường tiêu đề IP có thể (và thường xuyên) tạo ra lỗi ICMP. Nó chứa một giá trị, là số lượng bộ định tuyến tối đa mà một gói đã gửi có thể đi qua trước khi nó đến đích cuối cùng.

Sau khi gói được bộ định tuyến xử lý, giá trị này giảm đi một và quá trình tiếp tục diễn ra cho đến khi một trong hai điều xảy ra: hoặc gói đến đích hoặc giá trị bằng 0, thường theo sau là bộ định tuyến bỏ gói và gửi tin nhắn ICMP đến người gửi ban đầu.

Vì vậy, không cần phải nói rằng nếu một gói bị rơi vì TTL của nó đạt đến 0, thì đó không phải là do dữ liệu bị hỏng trong tiêu đề hoặc các vấn đề cụ thể của bộ định tuyến. TTL thực sự được thiết kế để chặn các gói tin giả mạo cản trở kết nối và đã dẫn đến việc tạo ra một công cụ tối quan trọng để khắc phục sự cố mạng: Traceroute.

Sử dụng ICMP trong chẩn đoán mạng

Như đã đề cập ở trên, ICMP có thể được sử dụng với các công cụ chẩn đoán để xác định hoạt động tốt của kết nối mạng. Có thể bạn chưa biết ICMP là gì trước khi bạn đọc hướng dẫn của chúng tôi, nhưng chúng tôi chắc chắn rằng bạn ít nhất đã nghe về ping, tiện ích mạng nổi tiếng cho phép bạn biết liệu một máy chủ có thể truy cập được hay không.

Chà, ping thực sự là một công cụ quan trọng sử dụng ICMP làm xương sống của nó. Traceroute là một ví dụ điển hình khác về các công cụ giúp chúng tôi chẩn đoán và khắc phục sự cố kết nối trên mạng của chúng tôi. Pathping, là sự kết hợp của ping và traceroute, là một công cụ dựa trên ICMP tuyệt vời khác.

Ping

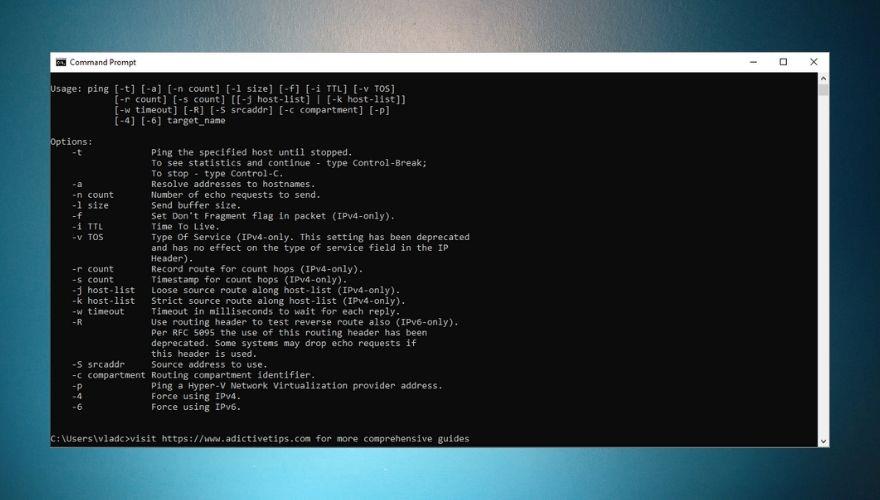

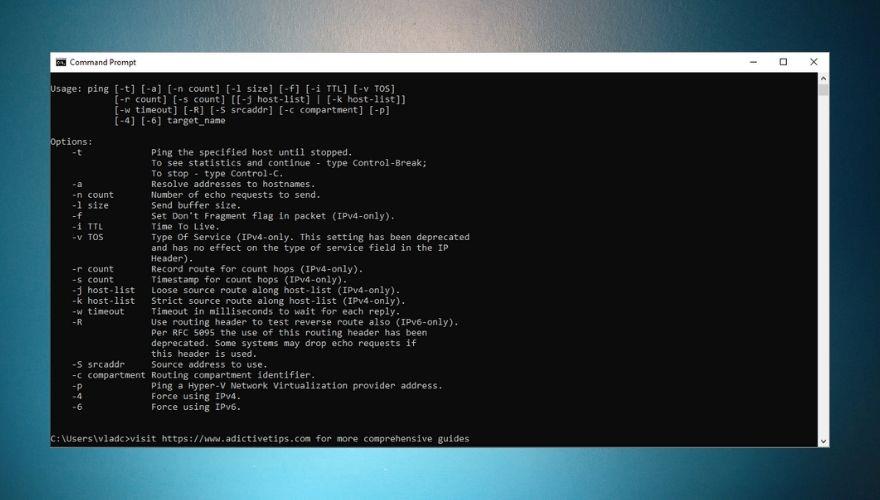

Ping là một công cụ Windows được tích hợp sẵn có thể được truy cập thông qua CMD và là một trong những công cụ quan trọng nhất sử dụng ICMP để khắc phục các lỗi mạng tiềm ẩn. Ping sử dụng hai trong số các mã trong danh sách trên, 8 (yêu cầu phản hồi) và 0 (phản hồi phản hồi), để cụ thể hơn.

Đây là cách hai ví dụ lệnh ping trông như thế nào:

ping 168.10.26.7

ping TipsWebTech360.com

Khi bạn chạy nó, ping sẽ gửi một gói ICMP có mã 8 trong trường loại của nó và sẽ kiên nhẫn chờ phản hồi loại 0. Sau khi trả lời đến, ping sẽ xác định thời gian giữa yêu cầu (8) và phản hồi của nó (0) và sẽ trả về giá trị của hành trình khứ hồi được biểu thị bằng mili giây.

Chúng tôi đã thiết lập rằng các gói ICMP thường được tạo và gửi đi do lỗi. Tuy nhiên, gói yêu cầu (loại 8) không cần có lỗi để được gửi đi, do đó ping cũng có thể nhận lại phản hồi (0) mà không gây ra lỗi.

Như bạn có thể đã tìm ra từ các ví dụ của chúng tôi ở trên, bạn có thể ping một địa chỉ IP hoặc một máy chủ. Hơn nữa, ping có rất nhiều tùy chọn bổ sung mà bạn có thể sử dụng để khắc phục sự cố nâng cao hơn bằng cách chỉ cần thêm tùy chọn vào lệnh.

Ví dụ: sử dụng tùy chọn -4 sẽ buộc ping chỉ sử dụng IPv4 , trong khi -6 sẽ chỉ sử dụng địa chỉ IPv6 . Xem ảnh chụp màn hình bên dưới để biết danh sách đầy đủ các tùy chọn mà bạn có thể thêm vào lệnh ping của mình .

Một quan niệm sai lầm phổ biến về ping là bạn có thể sử dụng nó để kiểm tra tính khả dụng của một số cổng nhất định trên các hệ thống được nhắm mục tiêu. Tóm lại, bạn không thể làm điều đó, vì ICMP không thực hiện bất kỳ trao đổi tin nhắn thực sự nào giữa các máy chủ, không giống như TCP hoặc UDP và không yêu cầu sử dụng cổng.

Các ứng dụng quét cổng sử dụng các gói TCP hoặc UDP để xác định xem các cổng cụ thể có mở và có thể truy cập được hay không. Các công cụ này gửi các gói TCP hoặc UDP đến một cổng cụ thể và tạo thông báo ICMP loại 3 (máy chủ không thể truy cập được) loại phụ 3 (cổng đích không thể truy cập) nếu cổng đó không hoạt động.

Traceroute

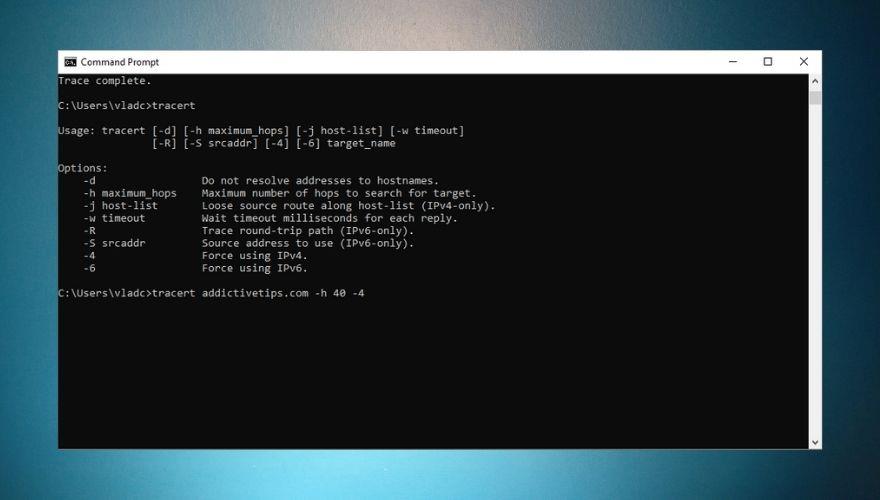

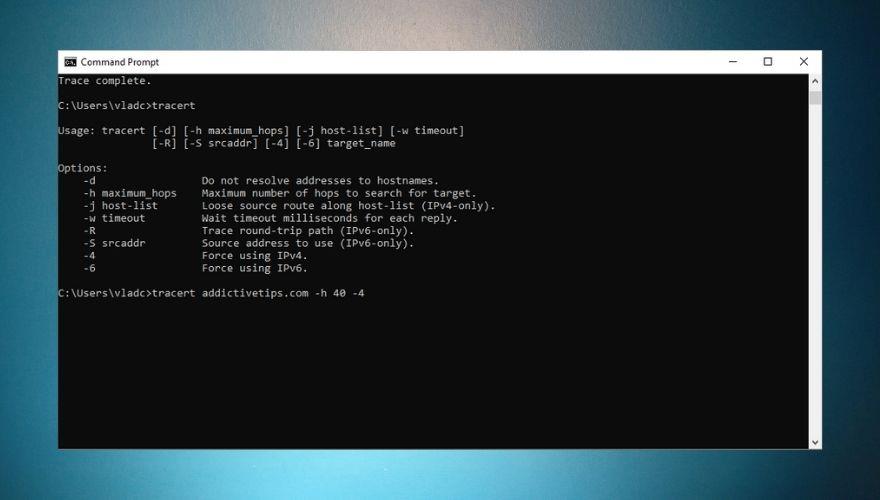

Giống như ping, traceroute là một công cụ khắc phục sự cố mạng khác mà mọi quản trị viên mạng không chỉ nên có trong bộ công cụ của nó mà còn phải thành thạo. Những gì traceroute làm là giúp bạn lập bản đồ lộ trình của tất cả các thiết bị mà kết nối của bạn đi qua cho đến khi nó đến đích được chỉ định.

Vì vậy, nếu bạn quan tâm đến việc tìm toàn bộ tuyến đường giữa bạn và một máy khác, theo dõi có thể cung cấp cho bạn chính xác thông tin đó. Công cụ này cũng có thể được sử dụng để xác định xem có điều gì đó không ổn trên tuyến đường kết nối của bạn theo sau hay không.

Ví dụ: nếu có một thiết bị trên đường kết nối gặp khó khăn trong việc chuyển tiếp các gói của bạn tới đích dự định của chúng, thì traceroute sẽ cho bạn biết bộ định tuyến nào cung cấp cho bạn phản hồi chậm trễ (hoặc không có gì cả).

Cách thức hoạt động của traceroute là gửi một gói có giá trị TTL ( Time To Live ) bằng 0, giá trị này sẽ tự động bị loại bỏ bởi bộ định tuyến đầu tiên mà nó gặp phải, như chúng tôi đã giải thích ở trên trong phần TTL. Sau khi bỏ gói, bộ định tuyến tạo một gói ICMP và gửi lại để theo dõi.

Chương trình trích xuất địa chỉ nguồn của gói tin, cũng như thời gian gói tin đó quay trở lại, rồi gửi một gói tin khác có giá trị TTL là 1 . Sau khi gói thứ hai đi qua cổng, TTL của nó giảm đi 1 (trở thành 0 ) và đi đến bộ định tuyến thứ hai, khi phát hiện giá trị TTL bằng không, sẽ bỏ gói và gửi lại gói ICMP để theo dõi.

Mỗi lần traceroute nhận được một gói ICMP, nó sẽ tăng TTL lên một và gửi nó trở lại theo dõi của nó, và hoạt động này cứ tiếp tục cho đến khi đạt được đích được chỉ định hoặc theo dõi hết số bước nhảy. Theo mặc định, Windows phân bổ số lượng tối đa là 30 bước nhảy, nhưng bạn có thể tăng số lượng đó bằng cách chỉ định nó trong cú pháp lệnh.

Dưới đây là một ví dụ về cách bạn có thể chạy theo dõi trong CMD:

tracert TipsWebTech360.com

Giống như ping, traceroute có một loạt tùy chọn mà bạn có thể thêm vào cú pháp nếu bạn muốn cụ thể hơn. Bạn có thể buộc IPv4 hoặc IPv6, nhưng bạn cũng có thể bỏ qua việc phân giải địa chỉ thành tên máy chủ và tăng số bước nhảy tối đa để tìm kiếm mục tiêu. Hãy xem ảnh chụp màn hình của chúng tôi bên dưới để biết ví dụ sử dụng theo dõi và danh sách tất cả các tùy chọn bạn có thể sử dụng với nó.

Tuy nhiên, điều đáng nói là theo dõi chỉ có thể cung cấp cho bạn thông tin thời gian thực. Do đó, nếu bạn gặp phải sự cố chậm kết nối và muốn sử dụng công cụ này để điều tra, bạn có thể nhận được kết quả sai lệch vì tuyến đường có thể đã thay đổi trong thời gian chờ đợi.

Mặc dù có thể buộc theo dõi theo một đường dẫn nhất định bằng cách sử dụng tùy chọn -j và thêm địa chỉ bộ định tuyến theo cách thủ công, nhưng làm như vậy có nghĩa là bạn đã biết về đường dẫn bị lỗi. Điều này hơi nghịch lý, vì việc khám phá đường dẫn ngay từ đầu yêu cầu bạn sử dụng theo dõi mà không có tùy chọn -j .

Nếu bạn không hẳn là người thích sử dụng các công cụ CLI (Giao diện dòng lệnh) và muốn sử dụng cách tiếp cận GUI (Giao diện người dùng đồ họa), thì có rất nhiều giải pháp phần mềm của bên thứ ba cho quy trình theo dõi. Traceroute NG của SolarWinds là một trong những ví dụ điển hình nhất mà chúng tôi có thể nghĩ đến. Chúng tôi đã đề cập rằng nó hoàn toàn miễn phí ?

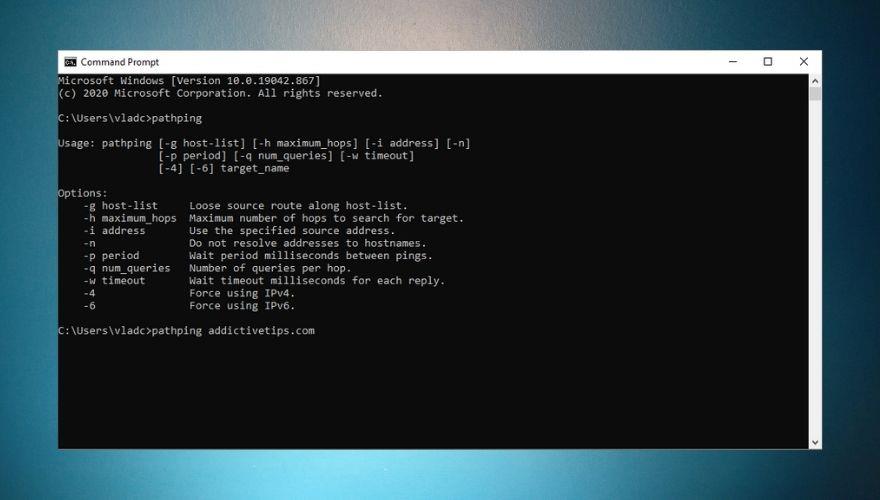

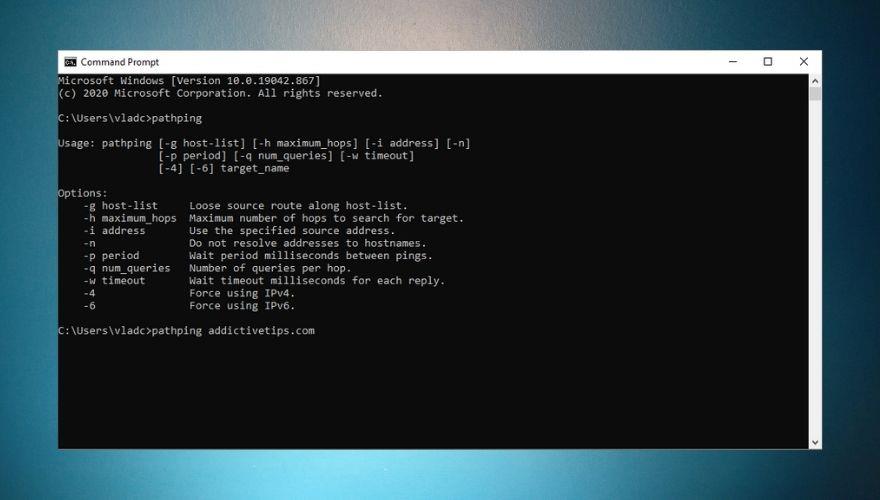

Pathping

Như chúng tôi đã giới thiệu vắn tắt ở trên, pathping hoàn thành Trifecta các công cụ xử lý sự cố mạng không thể thiếu. Từ quan điểm chức năng, patphing là sự kết hợp của ping và traceroute, vì nó sử dụng cả ba loại thông báo mà bộ đôi nói trên khai thác: yêu cầu tiếng vọng (8), phản hồi tiếng vọng (0), cũng như thời gian vượt quá (11).

Thông thường, pathping được sử dụng để xác định các nút kết nối bị ảnh hưởng bởi độ trễ cao và mất gói tin. Chắc chắn bạn có thể sử dụng theo dõi và sau đó ping để có được những thông tin chi tiết này, nhưng có chức năng của cả hai công cụ trong một lệnh duy nhất sẽ thuận tiện hơn nhiều cho quản trị viên mạng.

Một trong những nhược điểm của việc sử dụng pathping là có thể mất khá nhiều thời gian để hoàn thành yêu cầu của nó (25 giây mỗi bước để mang lại số liệu thống kê ping). Pathping sẽ hiển thị cho bạn cả tuyến đường đến điểm đến được chỉ định và thời gian khứ hồi đến điểm đó.

Trái ngược với ping và traceroute, pathping sẽ liên tục ping từng bộ định tuyến trong đường dẫn của nó, điều này làm tăng hiệu quả tổng thể của nó. Tuy nhiên, nếu nó gặp một router đã bị vô hiệu hóa chức năng ICMP của nó, pathping sẽ tạm dừng theo yêu cầu của mình để biết thông tin, trong khi ping vẫn có thể đạt được một bộ định tuyến mà không cần tính năng ICMP, và traceroute sẽ nhảy tới router tiếp theo trong đường đi của nó và hiển thị một chuỗi các dấu hoa thị cho bất kỳ bộ định tuyến không phải ICMP nào.

Pathping là một công cụ tích hợp sẵn của Windows và đã theo cách đó kể từ Windows NT, vì vậy bạn có thể sử dụng nó như cách bạn thực hiện ping hoặc tracert: thông qua một dòng lệnh.

Đây là một ví dụ về cách bạn có thể sử dụng đường dẫn :

pathping TipsWebTech360.com -h 40 -w 2 -4

Lệnh trên sẽ hiển thị cho bạn đường đến trang web của chúng tôi, cũng như thời gian khứ hồi của mỗi bộ định tuyến trong đường dẫn kết nối. Ngoài ra, các tùy chọn chúng tôi đã sử dụng trong ví dụ của mình sẽ tăng giá trị bước nhảy tối đa mặc định từ 30 lên 40, thêm giá trị thời gian chờ là 2 mili giây cho mỗi câu trả lời và buộc IPv4.

Kiểm tra ảnh chụp màn hình của chúng tôi dưới đây cho một pathping hướng dẫn nhanh cách sử dụng và một danh sách các tùy chọn, bạn có thể thêm vào các cú pháp lệnh.

Khả năng ứng dụng ICMP trong các cuộc tấn công mạng

Mặc dù phạm vi của ICMP tạo điều kiện cho rất nhiều hoạt động khắc phục sự cố kết nối, giao thức này cũng có thể được khai thác để thực hiện các cuộc tấn công mạng khác nhau. Nếu bạn đã ở trên Internet đủ lâu, bạn có thể đã nghe nói về lũ lụt ping, DDoS, Ping of Death, Smurf Attacks hoặc ICMP tunnel.

Mặc dù một số cuộc tấn công ngày nay đóng vai trò là PoC (Proof of Concept), những cuộc tấn công khác vẫn được các tác nhân độc hại sử dụng để gây hại cho các hệ thống hỗ trợ Internet hoặc bởi các chuyên gia bảo mật để kiểm tra các lỗ hổng.

Chúng ta sẽ bắt đầu với cái phổ biến nhất, đó là lũ ping (nhân tiện vẫn được sử dụng rộng rãi) và giải thích cách nó sử dụng ICMP cho mục đích xấu.

Lũ ping

Việc sử dụng ping để gửi yêu cầu echo và chờ phản hồi echo có vẻ khá vô hại. Nhưng điều gì sẽ xảy ra nếu thay vì chờ đợi phản hồi, ping chỉ gửi một lượng lớn yêu cầu ICMP echo? Trong kịch bản tấn công DoS (Từ chối Dịch vụ) cổ điển này , thiết bị mục tiêu sẽ bị tụt hậu nghiêm trọng và thậm chí kết nối bị ngắt nếu cuộc tấn công thành công.

Cuộc tấn công này hiệu quả nhất nếu kẻ tấn công có nhiều băng thông hơn nạn nhân và nếu nạn nhân gửi phản hồi ICMP echo cho vô số yêu cầu mà nó nhận được, do đó tiêu tốn băng thông đến cũng như đi.

Kẻ tấn công có thể chỉ định tùy chọn “lũ” cho lệnh ping, nhưng tùy chọn này khá hiếm và không được nhúng trong các công cụ tích hợp của hệ điều hành. Ví dụ: ping của Windows không có tùy chọn “lũ lụt” , nhưng có một số công cụ của bên thứ ba tích hợp tính năng này.

Một cuộc tấn công bằng ping lũ có thể thực sự trở nên thảm khốc nếu nó biến thành một cuộc tấn công DDoS (Từ chối dịch vụ phân tán) . Một cuộc tấn công DDoS sử dụng nhiều hệ thống để nhắm mục tiêu một hệ thống duy nhất, do đó áp đảo nó với các gói từ nhiều vị trí cùng một lúc.

Một cách chắc chắn để bảo vệ bạn trước lũ ping là tắt các chức năng ICMP trên bộ định tuyến của bạn. Bạn cũng có thể cài đặt tường lửa ứng dụng web nếu bạn cần bảo vệ máy chủ web khỏi các cuộc tấn công như vậy.

Ping of Death

Cuộc tấn công này liên quan đến việc gửi một ping không đúng định dạng đến một máy tính mục tiêu. Trong kiểu tấn công này, gói được gửi đi sẽ chứa một lượng phụ trong tải trọng quá lớn để có thể xử lý tất cả cùng một lúc.

Tuy nhiên, trước khi được gửi đi, ping độc hại này sẽ bị phân mảnh thành các phần nhỏ hơn, vì việc truyền nó ở dạng ban đầu, được lắp ráp sẽ không thể đối với bộ xử lý Giao thức Internet .

Máy tính bị Ping of Death nhắm mục tiêu sẽ nhận các khối và cố gắng tập hợp lại chúng trước khi gửi gói dữ liệu độc hại đến ứng dụng đích của nó. Đây là nơi mà thiệt hại xảy ra: nếu gói được tập hợp dài hơn bộ nhớ khả dụng trong máy tính mục tiêu, việc tập hợp lại nó có thể dẫn đến tràn bộ đệm , hệ thống bị treo và thậm chí có thể cho phép tiêm mã độc vào máy bị ảnh hưởng.

Về mặt sáng sủa, Ping of Death không còn là một điều mới lạ, khi nhiều hệ thống bảo mật nhận ra nó mà không gặp trục trặc và chặn nó thành công.

Xì trum tấn công

Trái ngược với hai kiểu tấn công trước đó, kiểu tấn công Xì trum không tấn công trực tiếp vào một thiết bị mà sử dụng các thiết bị khác trên cùng một mạng để điều phối một cuộc tấn công DoS phân tán ( DDoS ) nhằm vào một máy duy nhất.

Kẻ tấn công cần địa chỉ IP của mục tiêu và địa chỉ IP quảng bá của mạng mục tiêu. Kẻ tấn công thêm địa chỉ IP của nạn nhân vào các gói ICMP (giả mạo nó) và sau đó phát chúng tới mạng của mục tiêu bằng cách sử dụng địa chỉ IP broadcast .

Đáp lại, hầu hết các thiết bị được kết nối với cùng một mạng sẽ gửi trả lời đến địa chỉ IP nguồn (được thay thế để phản ánh máy của mục tiêu), có thể bị quá tải lưu lượng nếu mạng đủ lớn (có số lượng lớn thiết bị được kết nối).

Do đó, máy tính của mục tiêu có thể bị chậm lại và thậm chí không thể sử dụng được trong một khoảng thời gian nhất định, nếu cuộc tấn công đủ nghiêm trọng.

Như trước đây, bạn có thể tránh bị Xì Trum tấn công bằng cách tắt các khả năng ICMP của bộ định tuyến cổng vào. Một cách khác bạn có thể đạt được sự bảo vệ là đưa vào danh sách đen các yêu cầu đến từ địa chỉ IP truyền phát của mạng của bạn.

Tấn công Twinge

Một cuộc tấn công Twinge được dẫn đầu bởi một chương trình gửi một loạt các gói ICMP giả mạo nhằm gây hại cho hệ thống. Các gói ICMP là giả vì tất cả chúng đều sử dụng địa chỉ IP giả ngẫu nhiên, nhưng trên thực tế, các gói đến từ một nguồn duy nhất (máy của kẻ tấn công).

Được biết, các gói ICMP chứa một chữ ký có thể cho thấy thực tế là cuộc tấn công không đến từ nhiều nguồn mà thay vào đó được phối hợp với sự trợ giúp của Twinge.

Mặc dù cuộc tấn công này có thể là thảm họa nếu được lên kế hoạch đúng đắn, nhưng việc tắt ICMP trên bộ định tuyến cổng của bạn và cài đặt tường lửa hoặc hệ thống phát hiện xâm nhập có thể giúp bạn bảo vệ mình trước nó.

Đường hầm ICMP

Theo mặc định, các bộ định tuyến chỉ quét các tiêu đề của gói ICMP, làm cho các gói thực sự chứa nhiều dữ liệu bổ sung có thể dễ dàng bỏ qua việc phát hiện miễn là chúng chứa một phần ICMP. Kiểu tấn công này được gọi là đường hầm ping hoặc ICMP. May mắn thay, các tiện ích ping tiêu chuẩn không có khả năng đào đường hầm qua tường lửa và cổng, vì các đường hầm ICMP cần được điều chỉnh cẩn thận cho phù hợp với mạng mà chúng dự định.

Mặt khác, có rất nhiều tài nguyên trực tuyến mà những kẻ tấn công có thể sử dụng và mô phỏng một đường hầm như vậy, cho phép chúng đi qua các mạng riêng và các máy móc được kết nối với nó. Như trước đây, việc tắt các khả năng ICMP trên bộ định tuyến cổng của bạn, sử dụng tường lửa và thực thi các quy tắc nghiêm ngặt trong danh sách đen có thể là điều tối quan trọng để tránh loại tấn công này.

ICMP - Kết luận

Tất cả những điều được xem xét, mặc dù ICMP không được sử dụng để trao đổi thông tin giữa các thiết bị được kết nối trên một mạng nhất định như TCP và UDP vẫn làm, nhưng nó vẫn có một phạm vi ứng dụng rất lớn. Trên thực tế, ICMP là một trong những giao thức cơ bản linh hoạt nhất giúp duy trì Internet theo cách mà chúng ta biết.

Ngoài mục đích cơ bản của nó là cho một hệ thống biết khi có sự cố trong kết nối của nó với một hệ thống khác, ICMP là xương sống của nhiều công cụ khắc phục sự cố như ping, pathping và traceroute. Thật không may, nó cũng giúp các tác nhân độc hại cung cấp một loạt các cuộc tấn công DoS và xâm nhập vào các máy dễ bị tấn công.