An ninh là một chủ đề nóng và nó đã được một thời gian khá dài. Nhiều năm trước, virus là mối quan tâm duy nhất của các quản trị viên hệ thống. Vi rút phổ biến đến mức nó đã dẫn đường cho một loạt các công cụ ngăn chặn vi rút đáng kinh ngạc. Ngày nay, hầu như không ai nghĩ đến việc chạy một máy tính không được bảo vệ. Tuy nhiên, sự xâm nhập máy tính hoặc việc người dùng độc hại truy cập trái phép vào dữ liệu của bạn chính là “mối đe dọa”. Các mạng đã trở thành mục tiêu của rất nhiều tin tặc có mục đích xấu, những kẻ này sẽ cố gắng rất nhiều để có được quyền truy cập vào dữ liệu của bạn. Cách bảo vệ tốt nhất của bạn chống lại các loại mối đe dọa này là hệ thống phát hiện hoặc ngăn chặn xâm nhập. Hôm nay, chúng tôi đang xem xét mười công cụ phát hiện xâm nhập miễn phí tốt nhất.

Trước khi bắt đầu, trước tiên chúng ta sẽ thảo luận về các phương pháp phát hiện xâm nhập khác nhau đang được sử dụng. Cũng giống như có nhiều cách mà những kẻ xâm nhập có thể xâm nhập vào mạng của bạn, cũng có nhiều cách – có lẽ còn nhiều – cách để phát hiện ra chúng. Sau đó, chúng ta sẽ thảo luận về hai loại chính của hệ thống phát hiện xâm nhập: phát hiện xâm nhập mạng và phát hiện xâm nhập máy chủ. Trước khi tiếp tục, chúng tôi sẽ giải thích sự khác biệt giữa phát hiện xâm nhập và ngăn chặn xâm nhập. Và cuối cùng, chúng tôi sẽ cung cấp cho bạn một bản đánh giá ngắn gọn về mười công cụ phát hiện xâm nhập miễn phí tốt nhất mà chúng tôi có thể tìm thấy.

Phương pháp phát hiện xâm nhập

Về cơ bản có hai phương pháp khác nhau được sử dụng để phát hiện các nỗ lực xâm nhập. Nó có thể dựa trên chữ ký hoặc dựa trên sự bất thường. Hãy xem chúng khác nhau như thế nào. Phát hiện xâm nhập dựa trên chữ ký hoạt động bằng cách phân tích dữ liệu cho các mẫu cụ thể có liên quan đến các nỗ lực xâm nhập. Nó hơi giống các hệ thống chống vi-rút truyền thống dựa trên các định nghĩa về vi-rút. Các hệ thống này sẽ so sánh dữ liệu với các mẫu chữ ký xâm nhập để xác định các nỗ lực. Hạn chế chính của chúng là chúng không hoạt động cho đến khi chữ ký thích hợp được tải lên phần mềm, điều này thường xảy ra sau khi một số máy nhất định bị tấn công.

Tính năng phát hiện xâm nhập dựa trên sự bất thường cung cấp khả năng bảo vệ tốt hơn chống lại các cuộc tấn công zero-day, những cuộc tấn công xảy ra trước khi bất kỳ phần mềm phát hiện xâm nhập nào có cơ hội lấy được tệp chữ ký thích hợp. Thay vì cố gắng nhận ra các mẫu xâm nhập đã biết, thay vào đó, chúng sẽ tìm kiếm các điểm bất thường. Ví dụ, họ sẽ phát hiện ra rằng ai đó đã cố gắng truy cập vào hệ thống bằng mật khẩu sai nhiều lần, một dấu hiệu phổ biến của một cuộc tấn công vũ phu. Như bạn có thể đoán, mỗi phương pháp phát hiện đều có lợi thế của nó. Đây là lý do tại sao các công cụ tốt nhất thường sử dụng kết hợp cả hai để bảo vệ tốt nhất.

Hai loại hệ thống phát hiện xâm nhập

Cũng giống như có các phương pháp phát hiện khác nhau, cũng có hai loại hệ thống phát hiện xâm nhập chính. Chúng khác nhau chủ yếu ở vị trí thực hiện phát hiện xâm nhập, ở cấp máy chủ hoặc ở cấp mạng. Ở đây một lần nữa, mỗi cái đều có ưu điểm và giải pháp tốt nhất – hoặc an toàn nhất – có thể là sử dụng cả hai.

Hệ thống phát hiện xâm nhập máy chủ (HIDS)

Loại hệ thống phát hiện xâm nhập đầu tiên hoạt động ở cấp máy chủ. Ví dụ, nó có thể kiểm tra các tệp nhật ký khác nhau để tìm bất kỳ dấu hiệu hoạt động đáng ngờ nào. Nó cũng có thể hoạt động bằng cách kiểm tra các tệp cấu hình quan trọng để tìm các thay đổi trái phép. Đây là những gì HIDS dựa trên dị thường sẽ làm. Mặt khác, các hệ thống dựa trên chữ ký sẽ xem xét các tệp nhật ký và cấu hình giống nhau nhưng sẽ tìm kiếm các mẫu xâm nhập cụ thể đã biết. Ví dụ, một phương pháp xâm nhập cụ thể có thể hoạt động bằng cách thêm một chuỗi nhất định vào một tệp cấu hình cụ thể mà IDS dựa trên chữ ký sẽ phát hiện.

Như bạn có thể tưởng tượng, HIDS được cài đặt trực tiếp trên thiết bị mà chúng dùng để bảo vệ, vì vậy bạn sẽ cần phải cài đặt chúng trên tất cả các máy tính của mình. tuy nhiên, hầu hết các hệ thống đều có bảng điều khiển tập trung, nơi bạn có thể kiểm soát từng phiên bản của ứng dụng.

Hệ thống phát hiện xâm nhập mạng (NIDS)

Hệ thống phát hiện xâm nhập mạng, hoặc NIDS, hoạt động ở biên giới mạng của bạn để thực thi phát hiện. Chúng sử dụng các phương pháp tương tự như hệ thống phát hiện xâm nhập máy chủ. Tất nhiên, thay vì nhìn là các tệp nhật ký và cấu hình, chúng nhìn vào lưu lượng mạng ar, chẳng hạn như các yêu cầu kết nối. Một số phương pháp xâm nhập đã được biết là khai thác các lỗ hổng bằng cách gửi các gói có chủ đích không đúng định dạng đến các máy chủ, khiến chúng phản ứng theo một cách cụ thể. Hệ thống phát hiện xâm nhập mạng có thể dễ dàng phát hiện ra những điều này.

Một số người cho rằng NIDS tốt hơn HIDS vì chúng phát hiện ra các cuộc tấn công ngay cả trước khi chúng vào được máy tính của bạn. Chúng cũng tốt hơn vì chúng không yêu cầu cài đặt bất kỳ thứ gì trên mỗi máy tính để bảo vệ chúng một cách hiệu quả. Mặt khác, chúng cung cấp ít khả năng bảo vệ chống lại các cuộc tấn công nội gián, điều không may là không hiếm. Đây là một trường hợp khác mà biện pháp bảo vệ tốt nhất đến từ việc sử dụng kết hợp cả hai loại công cụ.

Phát hiện xâm nhập Vs Ngăn chặn

Có hai thể loại công cụ khác nhau trong thế giới bảo vệ xâm nhập: hệ thống phát hiện xâm nhập và hệ thống ngăn chặn xâm nhập. Mặc dù chúng phục vụ cho một mục đích khác nhau, nhưng thường có một số trùng lặp giữa hai loại công cụ. Như tên gọi của nó, phát hiện xâm nhập sẽ phát hiện các nỗ lực xâm nhập và các hoạt động đáng ngờ nói chung. Khi nó xảy ra, nó thường sẽ kích hoạt một số loại báo động hoặc thông báo. Sau đó, quản trị viên thực hiện các bước cần thiết để dừng hoặc chặn nỗ lực này.

Mặt khác, các hệ thống ngăn chặn xâm nhập hoạt động trong việc ngăn chặn hoàn toàn các hành vi xâm nhập xảy ra. Hầu hết các hệ thống ngăn chặn xâm nhập sẽ bao gồm một thành phần phát hiện sẽ kích hoạt một số hành động bất cứ khi nào các nỗ lực xâm nhập được phát hiện. Nhưng việc ngăn chặn xâm nhập cũng có thể bị động. Thuật ngữ này có thể được sử dụng để chỉ bất kỳ bước nào được thực hiện để ngăn chặn sự xâm nhập. Ví dụ, chúng ta có thể nghĩ đến các biện pháp như tăng cường mật khẩu.

Các công cụ phát hiện xâm nhập miễn phí tốt nhất

Hệ thống phát hiện xâm nhập có thể tốn kém, rất tốn kém. May mắn thay, có khá nhiều lựa chọn thay thế miễn phí hiện có. chúng tôi đã tìm kiếm trên Internet cho một số công cụ phần mềm phát hiện xâm nhập tốt nhất. Chúng tôi đã tìm thấy khá nhiều và chúng tôi sắp xem xét ngắn gọn mười tốt nhất mà chúng tôi có thể tìm thấy.

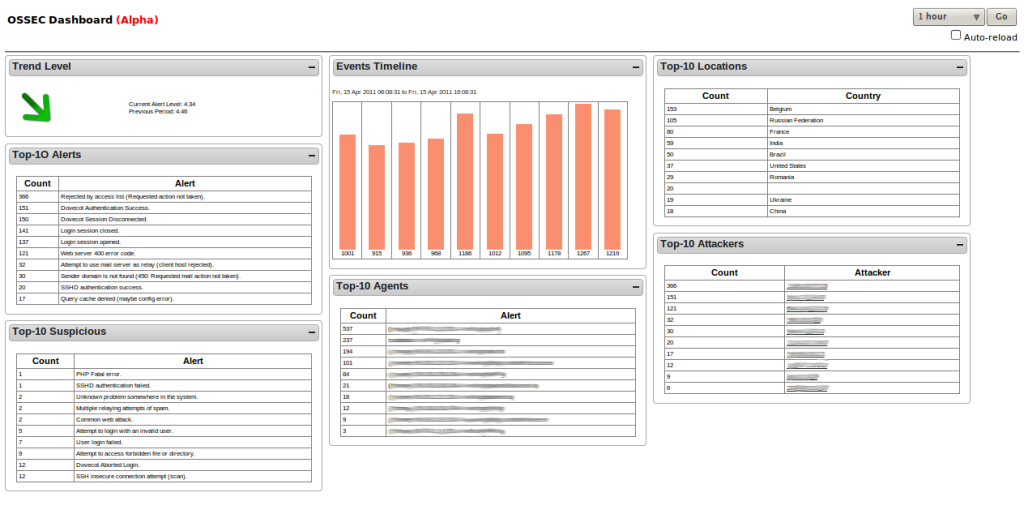

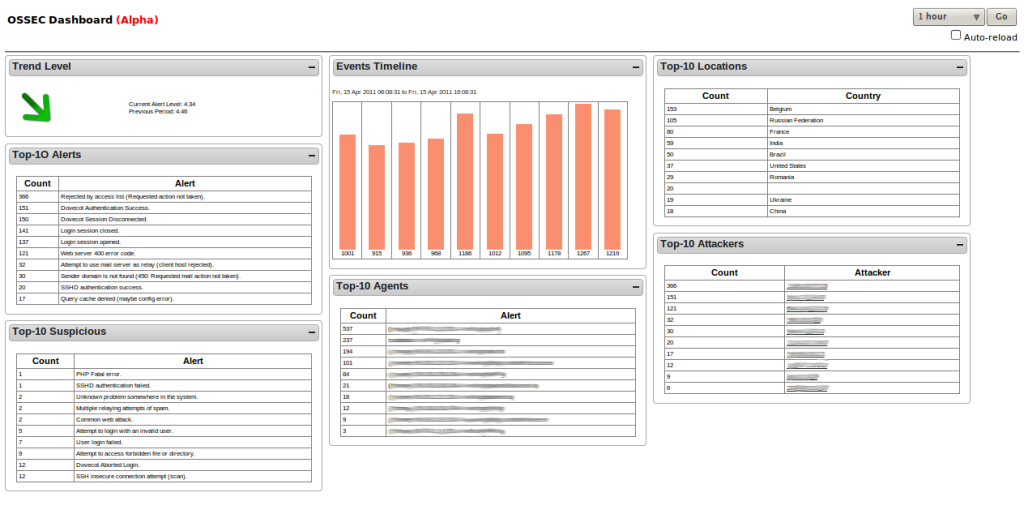

OSSEC , viết tắt của Open Source Security, cho đến nay là hệ thống phát hiện xâm nhập máy chủ mã nguồn mở hàng đầu. OSSEC thuộc sở hữu của Trend Micro, một trong những tên tuổi hàng đầu trong lĩnh vực bảo mật CNTT. Phần mềm, khi được cài đặt trên hệ điều hành giống Unix, chủ yếu tập trung vào các tệp nhật ký và cấu hình. Nó tạo tổng kiểm tra của các tệp quan trọng và định kỳ xác nhận chúng, cảnh báo cho bạn nếu có điều gì đó kỳ lạ xảy ra. Nó cũng sẽ theo dõi và bắt bất kỳ nỗ lực kỳ quặc nào trong việc truy cập root. Trên Windows, hệ thống cũng theo dõi các sửa đổi đăng ký trái phép.

OSSEC, là một hệ thống phát hiện xâm nhập máy chủ cần được cài đặt trên mỗi máy tính bạn muốn bảo vệ. Tuy nhiên, nó sẽ hợp nhất thông tin từ mỗi máy tính được bảo vệ trong một bảng điều khiển duy nhất để quản lý dễ dàng hơn. Phần mềm chỉ chạy trên hệ thống Unix-Like nhưng có sẵn một tác nhân để bảo vệ máy chủ Windows. Khi hệ thống phát hiện điều gì đó, một cảnh báo sẽ hiển thị trên bảng điều khiển và thông báo sẽ được gửi qua email.

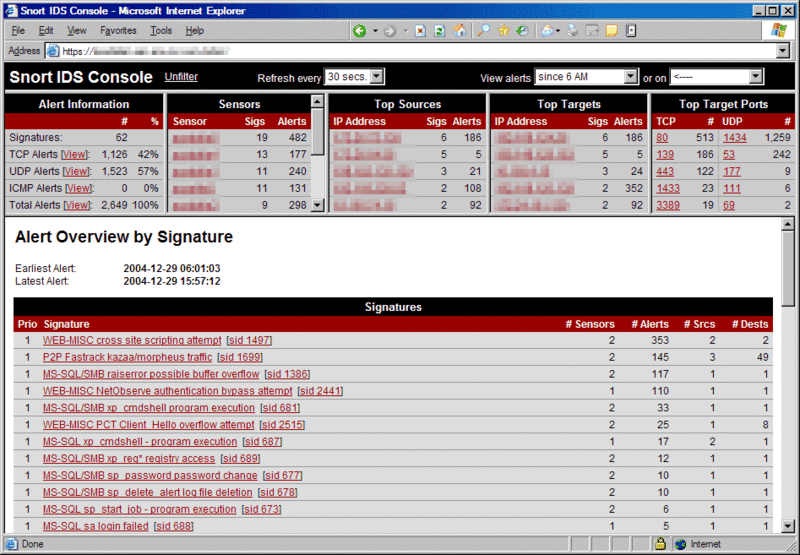

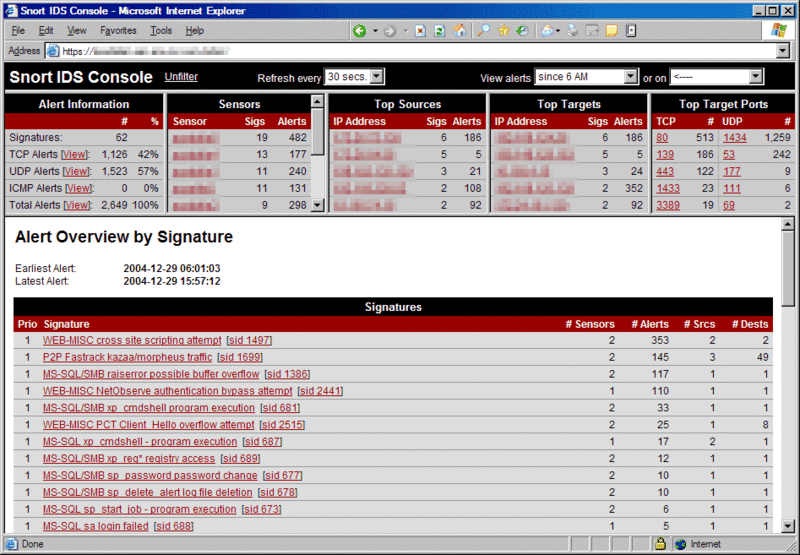

Cũng giống như OSSEC là HIDS mã nguồn mở hàng đầu, Snort là NIDS mã nguồn mở hàng đầu. Snort thực sự không chỉ là một công cụ phát hiện xâm nhập. Nó cũng là một trình đánh dấu gói và một trình ghi gói. Nhưng điều chúng tôi quan tâm lúc này là các tính năng phát hiện xâm nhập của Snort. Tương tự như một bức tường lửa, Snort được cấu hình bằng cách sử dụng các quy tắc. Các quy tắc cơ sở có thể được tải xuống từ trang web Snort và được tùy chỉnh theo nhu cầu cụ thể của bạn. Bạn cũng có thể đăng ký các quy tắc Snort để đảm bảo bạn luôn nhận được những quy tắc mới nhất khi chúng phát triển khi các mối đe dọa mới được xác định.

Các quy tắc cơ bản của Snort có thể phát hiện nhiều sự kiện như quét cổng ẩn, tấn công tràn bộ đệm, tấn công CGI, thăm dò SMB và lấy dấu vân tay hệ điều hành. Những gì cài đặt Snort của bạn phát hiện chỉ phụ thuộc vào những quy tắc bạn đã cài đặt. Một số quy tắc cơ bản được cung cấp dựa trên chữ ký trong khi những quy tắc khác dựa trên sự bất thường. Sử dụng Snort có thể mang lại cho bạn điều tốt nhất của cả hai thế giới

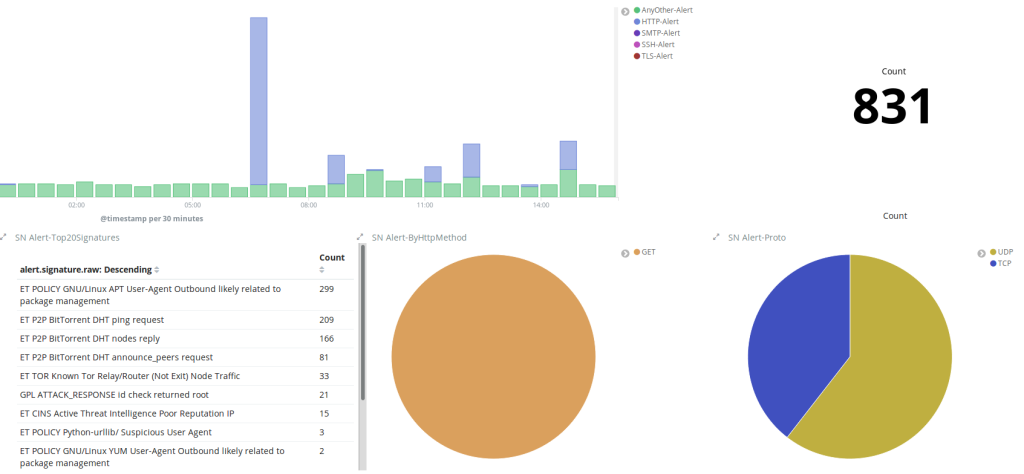

Suricata tự quảng cáo là một hệ thống phát hiện và ngăn chặn xâm nhập và là một hệ sinh thái giám sát an ninh mạng hoàn chỉnh. Một trong những ưu điểm tốt nhất của công cụ này so với Snort là nó hoạt động cho đến tận lớp ứng dụng. Điều này cho phép công cụ phát hiện các mối đe dọa có thể không được chú ý trong các công cụ khác bằng cách được chia thành nhiều gói.

Nhưng Suricata không chỉ hoạt động ở lớp ứng dụng. Nó cũng sẽ giám sát giao thức cấp thấp hơn như TLS, ICMP, TCP và UDP. Công cụ này cũng hiểu các giao thức như HTTP, FTP hoặc SMB và có thể phát hiện các nỗ lực xâm nhập ẩn trong các yêu cầu thông thường khác. Ngoài ra còn có khả năng trích xuất tệp để cho phép quản trị viên tự kiểm tra các tệp đáng ngờ.

Về mặt kiến trúc, Suricata được chế tạo rất tốt và nó sẽ phân phối khối lượng công việc của mình qua một số lõi và luồng xử lý để có hiệu suất tốt nhất. Nó thậm chí có thể tải một số xử lý của nó sang card đồ họa. Đây là một tính năng tuyệt vời trên các máy chủ vì card đồ họa của họ hầu như chạy không tải.

Tiếp theo trong danh sách của chúng tôi là một sản phẩm có tên Bro Network Security Monitor , một hệ thống phát hiện xâm nhập mạng miễn phí khác. Bro hoạt động theo hai giai đoạn: ghi chép và phân tích lưu lượng. Giống như Suricata, Bro hoạt động ở lớp ứng dụng, cho phép phát hiện tốt hơn các nỗ lực xâm nhập phân chia. Có vẻ như mọi thứ đều đi đôi với Bro và mô-đun phân tích của nó được tạo thành từ hai yếu tố. Đầu tiên là công cụ sự kiện theo dõi các sự kiện kích hoạt như kết nối TCP mạng hoặc yêu cầu HTTP. Sau đó, các sự kiện được phân tích thêm bằng các kịch bản chính sách để quyết định có hay không kích hoạt cảnh báo và khởi chạy một hành động, giúp Bro trở thành một biện pháp ngăn chặn xâm nhập bên cạnh hệ thống phát hiện.

Bro sẽ cho phép bạn theo dõi hoạt động HTTP, DNS và FTP cũng như giám sát lưu lượng SNMP. Đây là một điều tốt bởi vì trong khi SNMP thường được sử dụng để giám sát mạng , nó không phải là một giao thức an toàn. Bro cũng cho phép bạn xem các thay đổi cấu hình thiết bị và Bẫy SNMP. Bro có thể được cài đặt trên Unix, Linux và OS X nhưng nó không có sẵn cho Windows, có lẽ nhược điểm chính của nó.

Open WIPS NG đã đưa nó vào danh sách của chúng tôi chủ yếu vì nó là cái duy nhất nhắm mục tiêu cụ thể đến mạng không dây. Open WIPS NG – trong đó WIPS là viết tắt của Hệ thống Ngăn chặn Xâm nhập Không dây – là một công cụ mã nguồn mở bao gồm ba thành phần chính. Đầu tiên, có bộ cảm biến là một thiết bị câm chỉ thu lưu lượng truy cập không dây và gửi nó đến máy chủ để phân tích. Tiếp theo là máy chủ. Công cụ này tổng hợp dữ liệu từ tất cả các cảm biến, phân tích dữ liệu thu thập được và phản ứng lại các cuộc tấn công. Nó là trái tim của hệ thống. Cuối cùng nhưng không kém phần quan trọng là thành phần giao diện là GUI mà bạn sử dụng để quản lý máy chủ và hiển thị thông tin về các mối đe dọa trên mạng không dây của bạn.

Tuy nhiên, không phải ai cũng thích Open WIPS NG. Sản phẩm nếu của cùng một nhà phát triển như Aircrack NG là một trình dò tìm gói tin không dây và bẻ khóa mật khẩu, là một phần của bộ công cụ của mọi kẻ tấn công WiFi. Mặt khác, với nền tảng của mình, chúng ta có thể cho rằng nhà phát triển biết khá nhiều về bảo mật Wi-Fi.

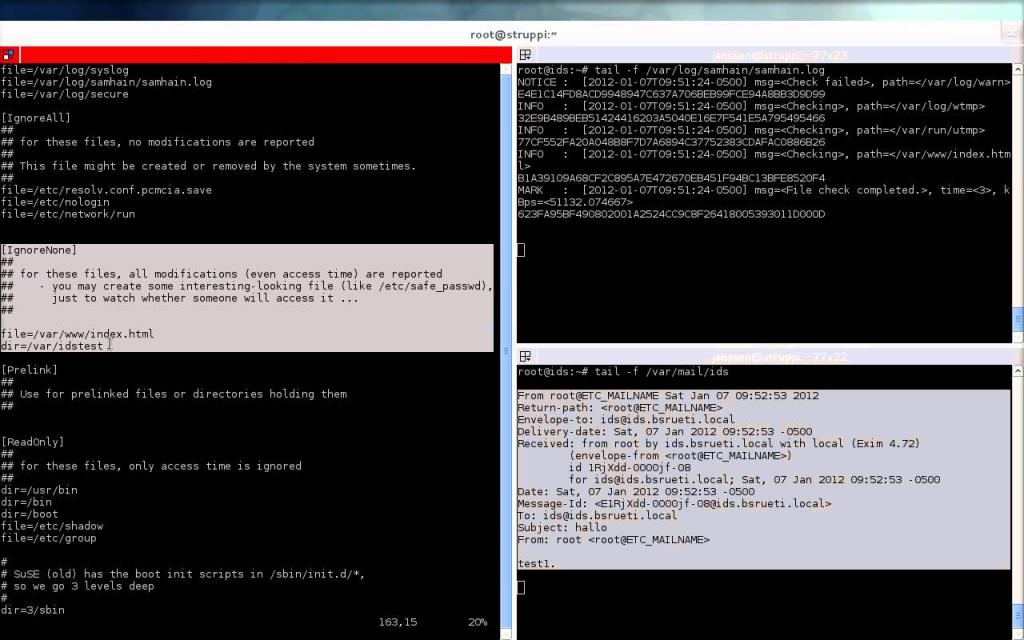

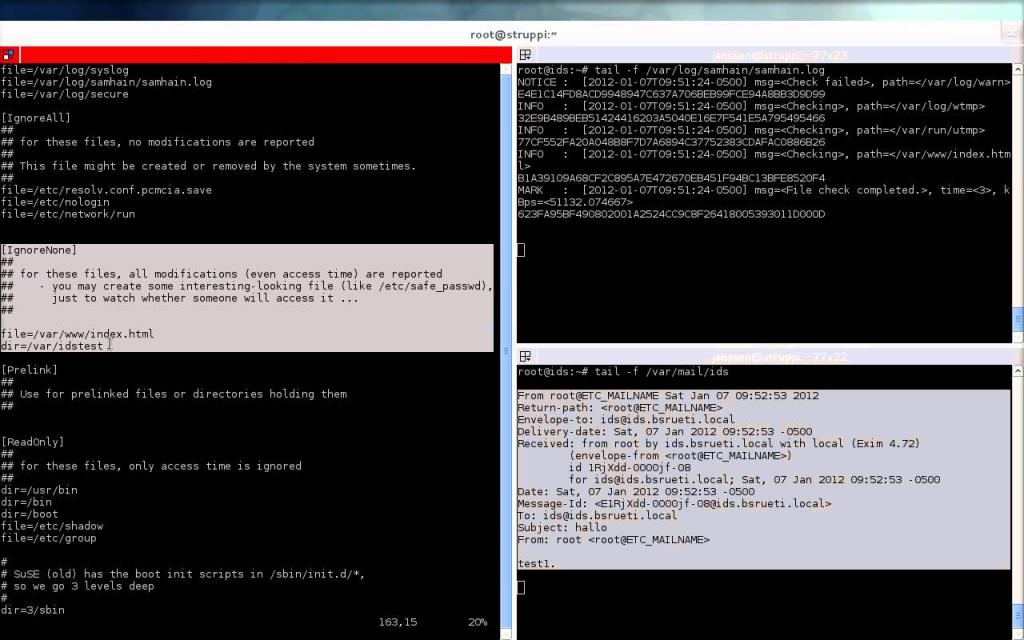

Samhain là một hệ thống phát hiện xâm nhập máy chủ miễn phí cung cấp tính năng kiểm tra tính toàn vẹn của tệp và giám sát / phân tích tệp nhật ký. Ngoài ra, sản phẩm còn thực hiện chức năng phát hiện rootkit, giám sát cổng, phát hiện các tệp thi hành SUID giả mạo và các quy trình ẩn. Công cụ này được thiết kế để giám sát nhiều hệ thống với nhiều hệ điều hành khác nhau với việc ghi nhật ký và bảo trì tập trung. Tuy nhiên, Samhain cũng có thể được sử dụng như một ứng dụng độc lập trên một máy tính. Samhain có thể chạy trên các hệ thống POSIX như Unix Linux hoặc OS X. Nó cũng có thể chạy trên Windows với Cygwin mặc dù chỉ có tác nhân giám sát chứ không phải máy chủ đã được kiểm tra trong cấu hình đó.

Một trong những tính năng độc đáo nhất của Samhain là chế độ ẩn của nó cho phép nó chạy mà không bị phát hiện bởi những kẻ tấn công cuối cùng. Những kẻ xâm nhập thường giết các quy trình phát hiện mà chúng nhận ra, cho phép chúng không bị chú ý. Samhain sử dụng thuật toán ẩn để che giấu các quy trình của mình với những người khác. Nó cũng bảo vệ các tệp nhật ký trung tâm và các bản sao lưu cấu hình bằng khóa PGP để ngăn chặn việc giả mạo.

Fail2Ban là một hệ thống phát hiện xâm nhập máy chủ miễn phí thú vị cũng có một số tính năng ngăn chặn. Công cụ này hoạt động bằng cách theo dõi các tệp nhật ký để tìm các sự kiện đáng ngờ như đăng nhập không thành công, tìm kiếm khai thác, v.v. Khi phát hiện điều gì đó đáng ngờ, nó sẽ tự động cập nhật các quy tắc tường lửa cục bộ để chặn địa chỉ IP nguồn của hành vi độc hại. Đây là hành động mặc định của công cụ nhưng bất kỳ hành động tùy ý nào khác - chẳng hạn như gửi thông báo qua email - đều có thể được định cấu hình.

Hệ thống đi kèm với nhiều bộ lọc được tạo sẵn khác nhau cho một số dịch vụ phổ biến nhất như Apache, Courrier, SSH, FTP, Postfix và nhiều dịch vụ khác. Việc ngăn chặn được thực hiện bằng cách sửa đổi các bảng tường lửa của máy chủ. Công cụ này có thể hoạt động với Netfilter, IPtables hoặc bảng hosts.deny của TCP Wrapper. Mỗi bộ lọc có thể được liên kết với một hoặc nhiều hành động. Cùng với nhau, các bộ lọc và các hành động được coi là một nhà tù.

AIDE là từ viết tắt của Môi trường phát hiện xâm nhập nâng cao. Hệ thống phát hiện xâm nhập máy chủ miễn phí chủ yếu tập trung vào phát hiện rootkit và so sánh chữ ký tệp. Khi bạn cài đặt ban đầu AIDE, nó sẽ biên dịch cơ sở dữ liệu dữ liệu quản trị từ các tệp cấu hình của hệ thống. Sau đó, điều này được sử dụng làm đường cơ sở để so sánh bất kỳ sự thay đổi nào và cuối cùng được thu hồi lại nếu cần.

AIDE sử dụng cả phân tích dựa trên chữ ký và sự bất thường được chạy theo yêu cầu và không được lên lịch hoặc chạy liên tục, Đây thực sự là nhược điểm chính của sản phẩm này. Tuy nhiên, AIDE là một công cụ dòng lệnh và một công việc CRON có thể được tạo để chạy nó theo các khoảng thời gian đều đặn. Và nếu bạn chạy nó thường xuyên - chẳng hạn như mỗi phút hoặc lâu hơn - bạn sẽ nhận được dữ liệu gần như thời gian thực. Về cốt lõi, AIDE không gì khác ngoài một công cụ so sánh dữ liệu. Các tập lệnh bên ngoài phải được tạo để biến nó thành một HIDS thực sự.

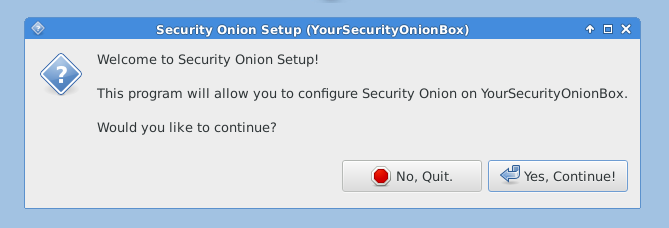

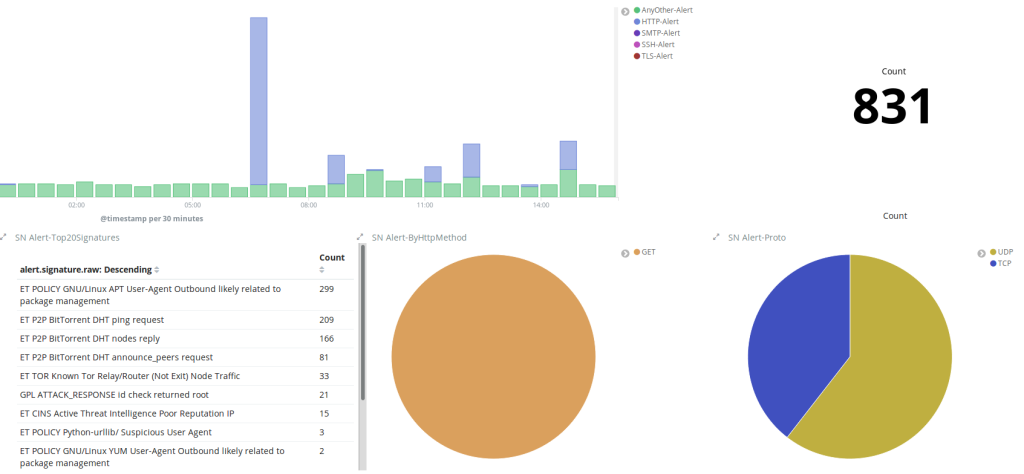

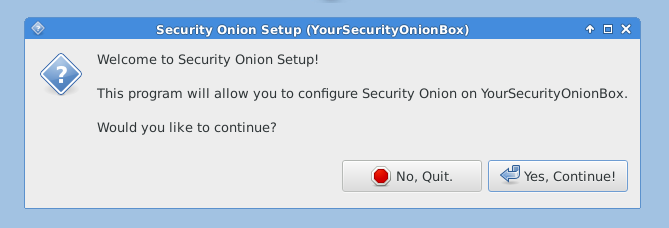

Security Onion là một con thú thú vị có thể giúp bạn tiết kiệm rất nhiều thời gian. Đây không chỉ là một hệ thống phát hiện hoặc ngăn chặn xâm nhập. Security Onion là bản phân phối Linux hoàn chỉnh tập trung vào phát hiện xâm nhập, giám sát bảo mật doanh nghiệp và quản lý nhật ký. Nó bao gồm nhiều công cụ, một số công cụ mà chúng tôi vừa xem xét. Ví dụ: Security Onion có Elasticsearch, Logstash, Kibana, Snort, Suricata, Bro, OSSEC, Sguil, Squert, NetworkMiner, v.v. Tất cả những điều này được đi kèm với một trình hướng dẫn thiết lập dễ sử dụng, cho phép bạn bảo vệ tổ chức của mình trong vòng vài phút. Bạn có thể coi Security Onion là con dao của Quân đội Thụy Sĩ về bảo mật CNTT doanh nghiệp.

Điều thú vị nhất về công cụ này là bạn có được mọi thứ chỉ trong một lần cài đặt đơn giản. Và bạn nhận được cả công cụ phát hiện xâm nhập mạng và máy chủ. Có những công cụ sử dụng cách tiếp cận dựa trên chữ ký và một số công cụ dựa trên sự bất thường. Bản phân phối cũng có sự kết hợp của các công cụ dựa trên văn bản và GUI. Thực sự có một sự kết hợp tuyệt vời của tất cả mọi thứ. Tất nhiên, hạn chế là bạn nhận được quá nhiều nên việc định cấu hình tất cả có thể mất một lúc. Nhưng bạn không cần phải sử dụng tất cả các công cụ. Bạn chỉ có thể chọn những thứ bạn thích.

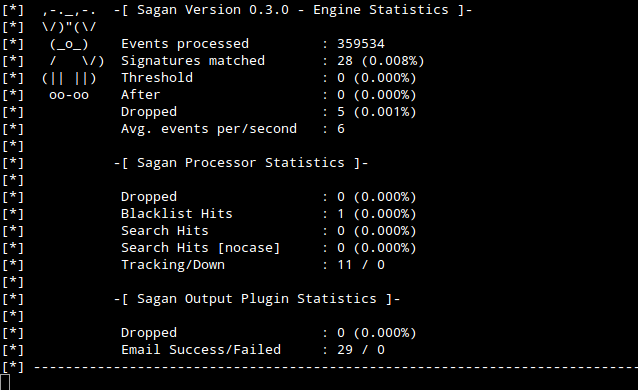

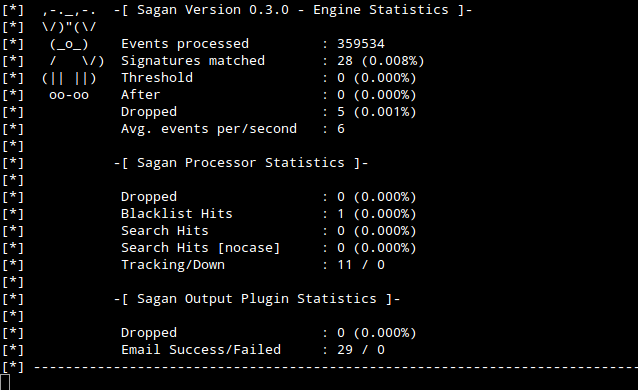

Sagan thực sự là một hệ thống phân tích nhật ký hơn là một IDS thực sự nhưng nó có một số tính năng giống như IDS mà chúng tôi cho rằng đã đảm bảo đưa nó vào danh sách của chúng tôi. Công cụ này có thể xem nhật ký cục bộ của hệ thống nơi nó được cài đặt nhưng nó cũng có thể tương tác với các công cụ khác. Chẳng hạn, nó có thể phân tích nhật ký của Snort, bổ sung một số chức năng NIDS một cách hiệu quả vào những gì về cơ bản là HIDS. Và nó sẽ không chỉ tương tác với Snort. Nó cũng có thể tương tác với Suricata và nó tương thích với một số công cụ xây dựng quy tắc như Oinkmaster hoặc Pulled Pork.

Sagan cũng có khả năng thực thi tập lệnh khiến nó trở thành một hệ thống ngăn chặn xâm nhập thô sơ. Công cụ này có thể không được sử dụng làm biện pháp bảo vệ duy nhất của bạn chống lại sự xâm nhập nhưng nó sẽ là một thành phần tuyệt vời của hệ thống có thể kết hợp nhiều công cụ bằng cách tương quan các sự kiện từ các nguồn khác nhau.

Sự kết luận

Hệ thống phát hiện xâm nhập chỉ là một trong nhiều công cụ có sẵn để hỗ trợ quản trị viên mạng và hệ thống trong việc đảm bảo hoạt động tối ưu của môi trường của họ. Bất kỳ công cụ nào được thảo luận ở đây đều tuyệt vời nhưng mỗi công cụ có một mục đích hơi khác nhau. Cái mà bạn sẽ chọn phần lớn sẽ phụ thuộc vào sở thích cá nhân và nhu cầu cụ thể.