Das Verwalten von Protokollen kann ein komplexes Unterfangen sein. Eine typische Organisation generiert nicht nur eine Menge davon, sondern sie stammen auch aus einer Vielzahl von Quellen, von denen jede ein potenziell unterschiedliches Format hat und unterschiedliche Informationen enthält. Um einen Anschein von Ordnung in etwas zu bringen, das schnell chaotisch werden kann, wurde die Protokollverwaltung erfunden. Heute werfen wir einen Blick auf die Best Practices und Systeme für die Protokollverwaltung. Wir hoffen, dass es Ihnen hilft, dies klar zu durchschauen.

Wir beginnen mit einer kurzen Beschreibung der Protokollverwaltung. Dann werden wir direkt in die Best Practices der Protokollverwaltung eintauchen. Wir prüfen, ob Sie ein vorgefertigtes System verwenden oder es selbst tun sollten. Wir werden uns auch ansehen, was – und was nicht – überwacht werden sollte, gefolgt von Protokollsicherheit und -aufbewahrung sowie Überlegungen zur Speicherung. Und bevor wir uns einige der besten Protokollverwaltungssysteme ansehen, werfen wir einen Blick auf die verschiedenen Verwaltungsaufgaben, die Überprüfung und Pflege von Protokollen, die Korrelation von Datenquellen und einige Überlegungen zur Automatisierung.

Über die Protokollverwaltung

Einfach definiert ist ein Protokoll die automatisch erstellte und zeitgestempelte Dokumentation eines Ereignisses, das für ein bestimmtes System relevant ist. Wenn auf einem System ein Ereignis auftritt, wird ein Protokoll – oder ein Protokolleintrag – generiert. Unterschiedliche Systeme generieren Protokolle für unterschiedliche Ereignisse. Das Protokollmanagement bezieht sich im Allgemeinen auf die Prozesse und Richtlinien, die verwendet werden, um die Erzeugung, Übertragung, Analyse und Speicherung von Protokolldaten zu verwalten und zu erleichtern. Die Protokollverwaltung impliziert normalerweise ein zentralisiertes System, in dem Protokolle aus mehreren Quellen aggregiert werden.

Log-Management ist jedoch nicht nur Log-Sammlung. Wie der Name schon sagt, ist der Management-Teil wichtig. Sobald Protokolle vom Protokollverwaltungssystem empfangen wurden, werden sie in ein gemeinsames Format „übersetzt“. Dies ist erforderlich, da verschiedene Systeme Protokolle unterschiedlich formatieren und unterschiedliche Daten in ihre Protokolle aufnehmen. Um die Suche und Ereigniskorrelation zu erleichtern, ist es ein Zweck von Log-Management-Systemen, sicherzustellen, dass alle gesammelten Log-Einträge in einem einheitlichen Format gespeichert werden.

Apropos Suchen und sogar Korrelation, dies ist ein weiteres wichtiges Merkmal der meisten Protokollverwaltungssysteme. Die besten Log-Management-Systeme verfügen über eine leistungsstarke Suchmaschine. Es ermöglicht Administratoren, sich genau auf das zu konzentrieren, was benötigt wird. Darüber hinaus gruppiert die Ereigniskorrelation automatisch verwandte Ereignisse, auch wenn sie aus unterschiedlichen Quellen stammen.

Best Practices für die Protokollverwaltung

Die Protokollverwaltung ist ein komplexer Prozess, wir können nicht viel dagegen tun. Bei dieser Komplexität besteht die Gefahr, etwas falsch zu machen. Um dies zu vermeiden, haben wir eine Liste mit einigen der Best Practices für die Protokollverwaltung zusammengestellt. Unser Ziel ist es, Ihnen so viele Informationen wie möglich zur Verfügung zu stellen, um das beste Log-Management-System für Ihre Bedürfnisse auszuwählen, aber noch wichtiger, um das Beste daraus zu machen.

Log-Management-System oder Heimwerker?

Aus irgendeinem Grund glauben einige Leute, dass sie ein „Log-Management-System“ manuell implementieren können. Wenn Sie zu diesen Leuten gehören, hören Sie sofort auf, sich selbst zu verarschen. Obwohl es möglich ist, eine Form des Log-Managements manuell zu implementieren, überwiegt der erforderliche Aufwand bei weitem, was erforderlich ist, um ein echtes Log-Management-System zu implementieren. Und da mehrere kostenlose und Open-Source-Tools verfügbar sind, ist das Argument der Kosten nicht stichhaltig.

Es ist fast immer sinnvoll, eine verwaltete Protokollierungslösung zu verwenden, die von einem seriösen Anbieter erstellt, unterstützt und skaliert wird, anstatt ein eigenes System aufzubauen. Mit ihnen müssen Sie in der Regel nur Ihre Quellen und Ziele verbinden und sind bereit, System- und Anwendungsprotokolle auf einfache Weise zu analysieren. Sie können mehr Zeit mit der Überwachung und Protokollierung verbringen, anstatt Ihre Protokollierungsinfrastruktur aufzubauen.

Wissen, was zu überwachen ist (und was nicht)

Es ist wichtig zu wissen, was zu protokollieren ist, aber noch wichtiger ist es zu wissen, was nicht protokolliert werden soll. Nur weil Sie etwas protokollieren können, heißt das nicht unbedingt, dass Sie es tun sollten. Zu viel zu protokollieren bewirkt oft nichts anderes, als es schwieriger zu machen, Daten zu finden, die wirklich wichtig sind. Darüber hinaus erhöht das zusätzliche Volumen an Protokollen die Komplexität und Kosten Ihrer Protokollspeicher- und -verwaltungsprozesse. Es ist wichtig, im Voraus darüber nachzudenken, was protokolliert wird und was nicht, bevor Sie mit der Implementierung einer Protokollverwaltungsplattform beginnen. Dadurch werden kostspielige Fehler vermieden und Sie können Ihr Werkzeug besser dimensionieren.

Überlegen Sie genau, was Sie eigentlich protokollieren müssen. Produktionsumgebungen, die für Compliance- oder Auditzwecke kritisch sind, sollten höchstwahrscheinlich protokolliert werden. Dies sollten auch Daten sein, die Ihnen helfen, Leistungsprobleme zu beheben, Probleme mit der Benutzererfahrung zu lösen oder sicherheitsrelevante Ereignisse zu überwachen.

Umgekehrt gibt es Dinge, die Sie nicht protokollieren müssen, wie zum Beispiel Testumgebungen, die kein wesentlicher Bestandteil Ihrer Geschäftsprozesse sind. Es gibt auch Daten, die Sie aus Compliance- oder Sicherheitsgründen nicht protokollieren. Wenn ein Benutzer beispielsweise eine Do-Not-Track-Einstellung aktiviert hat, sollten Sie keine mit diesem Benutzer verbundenen Daten protokollieren.

Implementieren einer Protokollsicherheits- und -aufbewahrungsrichtlinie

Protokolle können sensible Daten enthalten. Aus diesem Grund benötigen Sie eine Protokollsicherheitsrichtlinie. Es wird beispielsweise von unschätzbarem Wert sein, um sicherzustellen, dass sensible Daten anonymisiert oder verschlüsselt werden. Außerdem erfordert der sichere Transport von Protokolldaten zu Protokollverwaltungssystemen die Verwendung eines verschlüsselten Transports unter Verwendung von TLS oder HTTPS auf der Client- und Serverseite.

Was eine Aufbewahrungsrichtlinie betrifft, können Protokolle aus verschiedenen Quellen oder Systemen unterschiedliche Aufbewahrungszeiten erfordern. Protokolle, die hauptsächlich zur Fehlerbehebung verwendet werden, können beispielsweise mit relativ kurzen Aufbewahrungszeiten wie einigen Tagen oder sogar wenigen Stunden funktionieren. Andererseits erfordern sicherheitsrelevante Protokolle oder Geschäftstransaktionsprotokolle längere Aufbewahrungszeiten, oft aus Gründen der Einhaltung gesetzlicher Vorschriften. In Anbetracht dessen sollte Ihre Aufbewahrungsrichtlinie flexibel und anpassungsfähig sein, abhängig von der Protokollquelle oder dem Protokolltyp.

Überlegungen zur Protokollspeicherung

Die Aufbewahrung von Protokolldaten verbraucht wertvollen Speicherplatz. Bei der Planung der Lagerkapazität für Protokolle müssen Sie hohe Lastspitzen berücksichtigen. In den meisten Fällen ist die Datenmenge pro Tag relativ konstant. Sie hängt hauptsächlich von der Systemauslastung und/oder der Anzahl der Transaktionen pro Tag ab. Wenn jedoch etwas schief geht, können Sie mit einem beschleunigten Wachstum des Protokollvolumens rechnen. Wenn Ihre Protokollspeichergrenzen überschritten werden, können die neuesten Protokolle verloren gehen. Um diesen Effekt abzuschwächen, verwenden die besten Protokollverwaltungssysteme einen zyklischen Puffer. Es löscht zuerst die ältesten Daten, bevor ein Speicherlimit angewendet wird.

Außerdem sollte die Protokollspeicherung eine eigene Sicherheitsrichtlinie haben. Die meisten Angreifer werden versuchen, ihre Spuren in Protokolldateien zu vermeiden oder zu löschen. Um dies zu vermeiden, sollten Sie Protokolle in Echtzeit an den zentralen Protokollspeicher – vorzugsweise extern – senden und diesen sichern. Wenn also ein Angreifer Zugriff auf Ihre Infrastruktur hat, werden externe Protokolle die Beweise unverfälscht halten.

Protokolle überprüfen und pflegen

Die Protokollpflege ist ein wichtiger Teil der Protokollverwaltung, wenn nicht sogar der wichtigste. Nicht gepflegte Protokolle können zu einer längeren Fehlerbehebung, Risiken der Datenexponierung und höheren Kosten für die Protokollspeicherung führen. Überprüfen Sie die von Ihren Systemen generierten Protokolle und passen Sie die Protokollierungsebene an Ihre Bedürfnisse an. Sie sollten Usability-, Betriebs- und Sicherheitsaspekte berücksichtigen.

Log-Level konfigurierbar machen

Einige Systemprotokolle sind zu ausführlich, andere bieten nicht genügend Informationen. Leider kann man nicht immer etwas dagegen tun. Die meisten Systeme bieten einstellbare Protokollebenen. Sie sind der Schlüssel, um die Ausführlichkeit von Protokollen zu konfigurieren und sicherzustellen, dass was protokolliert werden muss und was nicht wichtig ist.

Überprüfen Sie Audit-Logs häufig

Das Handeln in Sicherheitsfragen ist von entscheidender Bedeutung. Aus diesem Grund sollte man die Protokolle immer im Auge behalten. Wenn Ihr Log-Management-System diese Funktion nicht hat – viele von ihnen tun dies – verwenden Sie externe Sicherheitstools wie auditd oder OSSEC. Sie implementieren Protokollanalysen in Echtzeit und generieren Warnprotokolle, die auf potenzielle Sicherheitsprobleme hinweisen. Darüber hinaus sollten Sie Warnmeldungen zu kritischen Ereignissen definieren, um bei verdächtigen Aktivitäten schnell benachrichtigt zu werden.

Datenquellen korrelieren

Die Protokollierung ist nur ein Element einer globalen Überwachungsstrategie. Für eine wirklich effektive Überwachung müssen Sie die Protokollverwaltung durch andere Überwachungsarten wie Überwachung basierend auf Ereignissen, Warnungen und Ablaufverfolgung ergänzen. Dies ist der beste Weg, um sich zu jedem Zeitpunkt ein vollständiges Bild von dem zu machen, was vor sich geht. Obwohl Protokolle gut geeignet sind, um hochauflösende Details zu Problemen bereitzustellen, ist dies am nützlichsten, wenn Sie etwas Abstand nehmen, um den Wald zu betrachten, bevor Sie in die Bäume hineinzoomen.

Die Protokollverwaltung funktioniert in einem Silo nicht gut. Nichts tut. Sie sollten es auf jeden Fall mit anderen Überwachungsarten wie Netzwerküberwachung, Infrastrukturüberwachung und mehr ergänzen. Und im Idealfall sollte Ihre Überwachungslösung umfassend genug sein, um alle Ihre Überwachungsinformationen an einem Ort bereitzustellen. Alternativ könnte es in andere Tools integriert werden, die diese Informationen bereitstellen. Das Ziel hier ist, so viel wie möglich eine Single-Fenster-Ansicht der gesamten Umgebung zu haben.

Protokollverwaltung und -automatisierung

Die Protokollverwaltung kann Ihnen helfen, Probleme frühzeitig zu erkennen und Ihnen und Ihrem Team wertvolle Zeit und Energie zu sparen. Es kann Ihnen auch dabei helfen, Möglichkeiten zur Automatisierung zu finden. Mit den meisten Protokollverwaltungstools können Sie benutzerdefinierte Warnungen einrichten, die ausgelöst werden, wenn etwas passiert. Bei einigen können Sie sogar automatisierte Aktionen einrichten, die eingeleitet werden, wenn diese Warnungen ausgelöst werden. Sie sollten so viel Automatisierung verwenden, wie Ihr Verwaltungstool zulässt. Trotz des Zeitaufwands für die Einrichtung dieser Automatisierung werden Sie feststellen, dass es sich beim ersten Auftreten eines Vorfalls gelohnt hat.

Die Top 6 Protokollverwaltungstools

Wir haben den Markt durchsucht, um das beste Protokollverwaltungstool zu finden. Wir haben versucht, eine Liste mit verschiedenen Arten von Tools zusammenzustellen. Schließlich sind die Bedürfnisse jedes Einzelnen unterschiedlich und das beste Werkzeug für den einen ist nicht unbedingt das beste für den anderen.

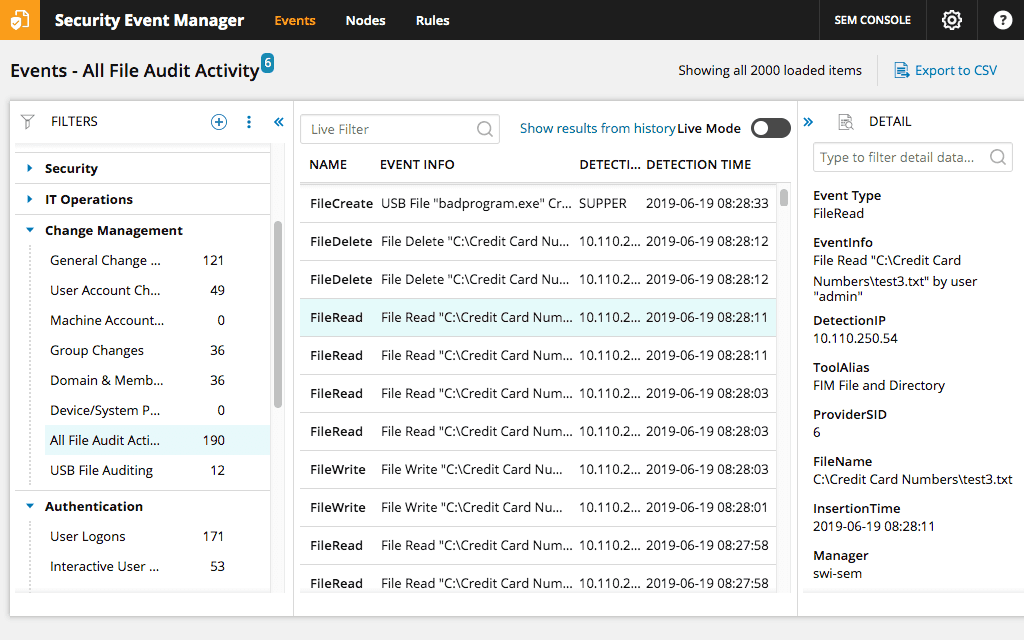

1. SolarWinds Security Event Manager (KOSTENLOSE TESTVERSION)

SolarWinds ist ein gebräuchlicher Name im Bereich der Netzwerkverwaltungstools. Es gibt es seit etwa zwei Jahrzehnten und hat uns einige der besten Tools zur Bandbreitenüberwachung und NetFlow-Analysatoren und -Sammler gebracht. Das Unternehmen ist auch für die Veröffentlichung mehrerer kostenloser Tools bekannt, die einige spezifische Anforderungen von Netzwerkadministratoren erfüllen, wie z. B. einen Subnet-Rechner oder einen Syslog-Server.

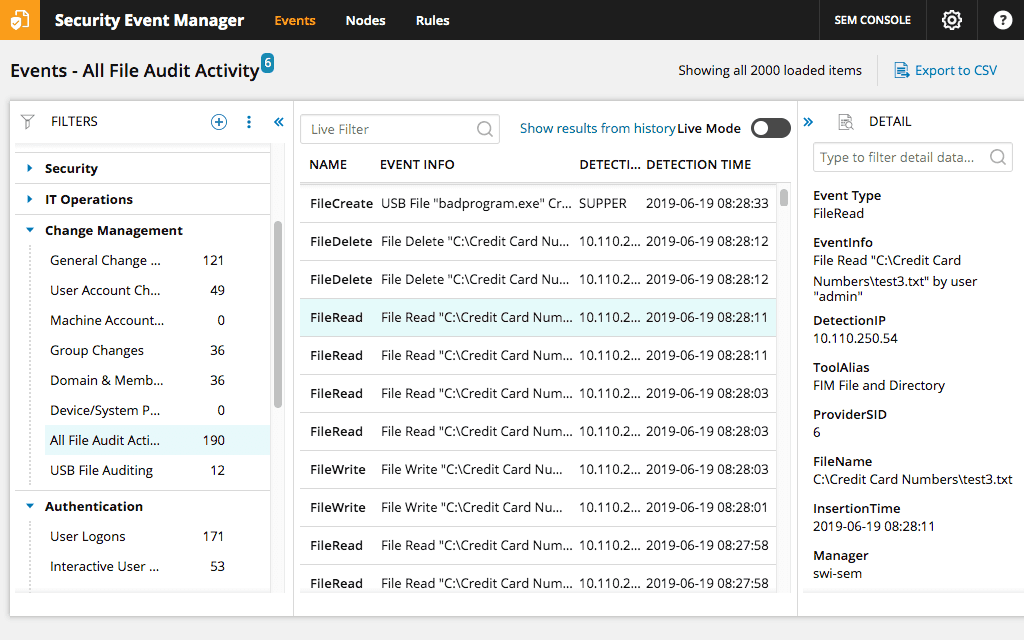

Wenn es um die Protokollverwaltung geht, heißt das Angebot des Unternehmens jetzt SolarWinds Security Event Manager . Es wurde kürzlich in Log & Event Manager umbenannt , wahrscheinlich um besser zu reflektieren, dass dies tatsächlich viel mehr ist als nur ein Log-Management-System. Viele seiner erweiterten Funktionen reiht es in die Reihe von Security Information and Event Management (SIEM) ein. Es verfügt beispielsweise über Echtzeit-Ereigniskorrelation und Echtzeit-Korrektur, zwei SIEM-ähnliche Funktionen.

Sehen wir uns einige der Hauptfunktionen von SolarWinds Security Event Manager an . Das Tool kann Bedrohungen schnell beseitigen, indem es verdächtige Aktivitäten sofort erkennt und automatisch reagiert. Es kann auch Sicherheitsereignisuntersuchungen und Forensik zur Risikominderung und Compliance durchführen. Und wenn es um Compliance geht, können Sie dies mit dem Produkt dank seiner auditerprobten Berichterstattung unter anderem für HIPAA, PCI DSS und SOX nachweisen. Dieses Tool verfügt auch über die Überwachung der Dateiintegrität und die Überwachung von USB-Geräten, zwei Funktionen, die weit über dem liegen, was wir normalerweise in Protokollverwaltungssystemen sehen.

Die Preise für den SolarWinds Security Event Manager beginnen bei 4.585 US-Dollar für bis zu 30 überwachte Knoten. Lizenzen für bis zu 2500 Knoten können erworben werden, wodurch das Produkt hoch skalierbar wird. Und wenn Sie praxisnah überprüfen möchten, ob das Produkt für Sie geeignet ist, steht eine kostenlose 30-Tage-Testversion mit vollem Funktionsumfang zur Verfügung.

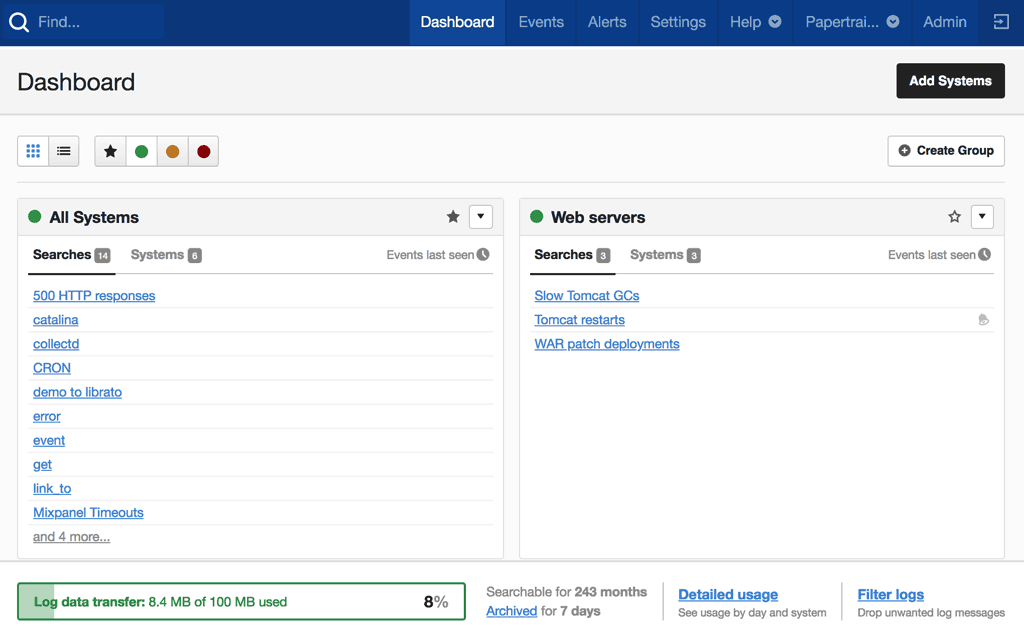

2. SolarWinds Papertrail (KOSTENLOSER PLAN VERFÜGBAR)

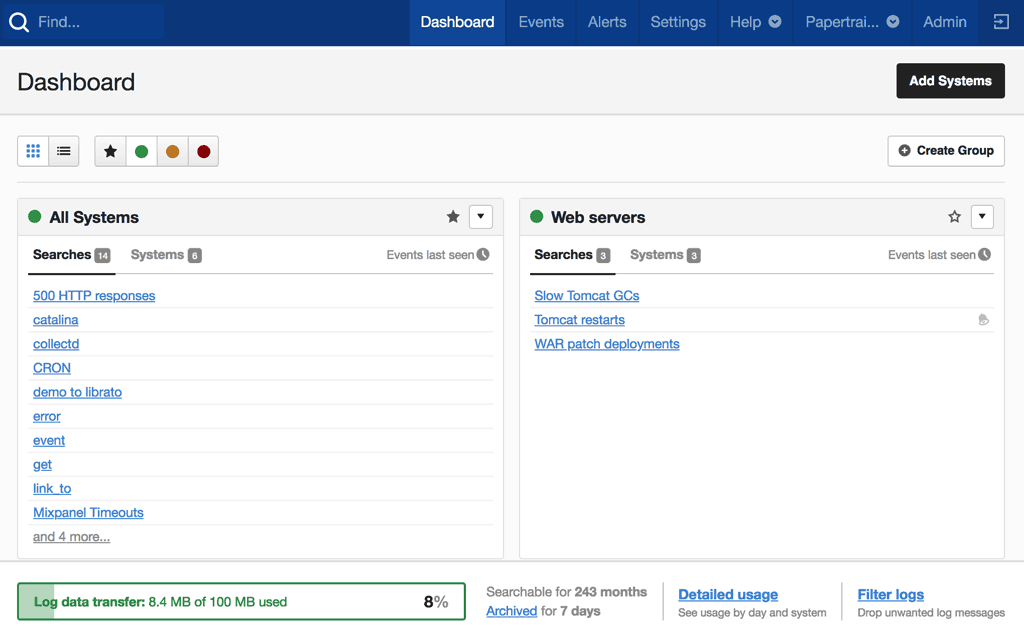

An zweiter Stelle haben wir ein weiteres großartiges Produkt namens Papertrail , eine kürzliche Übernahme durch SolarWinds . Papertrail ist ein beliebtes Cloud-basiertes Protokollverwaltungssystem. Es aggregiert Protokolldateien aus einer Vielzahl beliebter Produkte wie Apache oder MySQL sowie Ruby on Rails-Apps, verschiedenen Cloud-Hosting-Diensten und anderen Standard-Textprotokolldateien. Papertrail- Benutzer können dann die webbasierte Suchoberfläche oder die Befehlszeilentools verwenden, um diese Dateien zu durchsuchen, um Fehler und Leistungsprobleme zu diagnostizieren. Das Tool lässt sich auch in andere SolarWinds- Produkte wie Librato und Geckoboard integrieren, um Ergebnisse grafisch darzustellen .

Papertrail ist ein Cloud-basiertes Software-as-a-Service-Angebot (SaaS) von SolarWinds . Es ist einfach zu implementieren, zu verwenden und zu verstehen. Und Sie erhalten innerhalb von Minuten sofortigen Einblick in alle Systeme. Das Tool verfügt über eine sehr effektive Suchmaschine, die sowohl gespeicherte als auch Streaming-Protokolle durchsuchen kann. Und es ist blitzschnell.

Papertrail ist unter mehreren Plänen verfügbar, einschließlich eines kostenlosen Plans. Es ist jedoch etwas eingeschränkt und erlaubt nur 100 MB Logs pro Monat. Es erlaubt jedoch 16 GB Logs im ersten Monat, was einer kostenlosen 30-Tage-Testversion entspricht . Kostenpflichtige Pläne beginnen bei 7 USD/Monat für 1 GB/Monat Logs, 1 Jahr Archiv und 1 Woche Index. Die Rauschfilterung ermöglicht es dem Tool, Daten zu bewahren, indem keine nutzlosen Protokolle gespeichert werden.

3. ManageEngine EventLog Analyzer

ManageEngine , ein weiterer gebräuchlicher Name bei Netzwerkadministratoren, ist ein hervorragendes Protokollverwaltungssystem namens ManageEngine EventLog Analyzer . Das Produkt sammelt, verwaltet, analysiert, korreliert und durchsucht die Protokolldaten von über 700 Quellen mithilfe einer Kombination aus agentenloser und agentenbasierter Protokollerfassung sowie Protokollimport.

Geschwindigkeit ist eine der Stärken des ManageEngine EventLog Analyzer . Es kann Protokolldaten mit beeindruckenden 25.000 Protokollen/Sekunde verarbeiten und Angriffe in Echtzeit erkennen. Es kann auch schnelle forensische Analysen durchführen, um die Auswirkungen einer Sicherheitsverletzung zu reduzieren. Die Überwachungsfunktionen des Systems erstrecken sich auf die Protokolle der Netzwerkperimetergeräte, Benutzeraktivitäten, Serverkontoänderungen, Benutzerzugriffe und mehr und helfen Ihnen, die Sicherheitsüberwachungsanforderungen zu erfüllen.

Der ManageEngine EventLog Analyzer ist in einer funktionsreduzierten kostenlosen Edition erhältlich, die nur 5 Protokollquellen unterstützt, oder in einer Premium-Edition, die bei 595 US-Dollar beginnt und je nach Anzahl der Geräte und Anwendungen variiert. Eine kostenlose 30-Tage-Testversion mit vollem Funktionsumfang ist ebenfalls verfügbar.

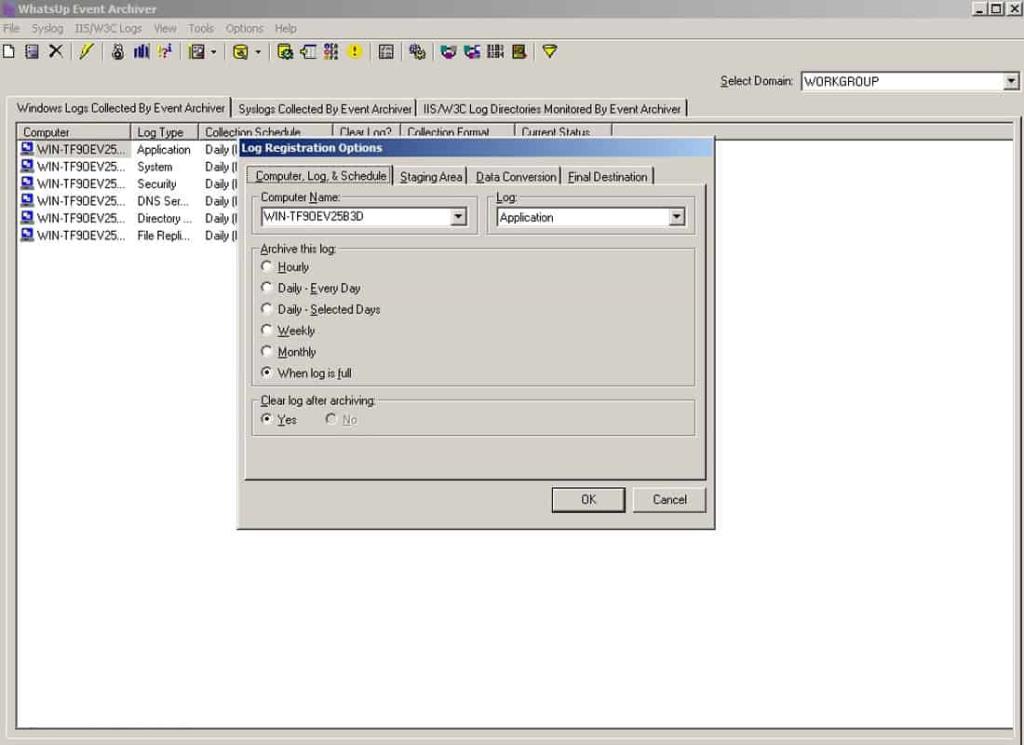

4. Ipswitch Log Management Suite

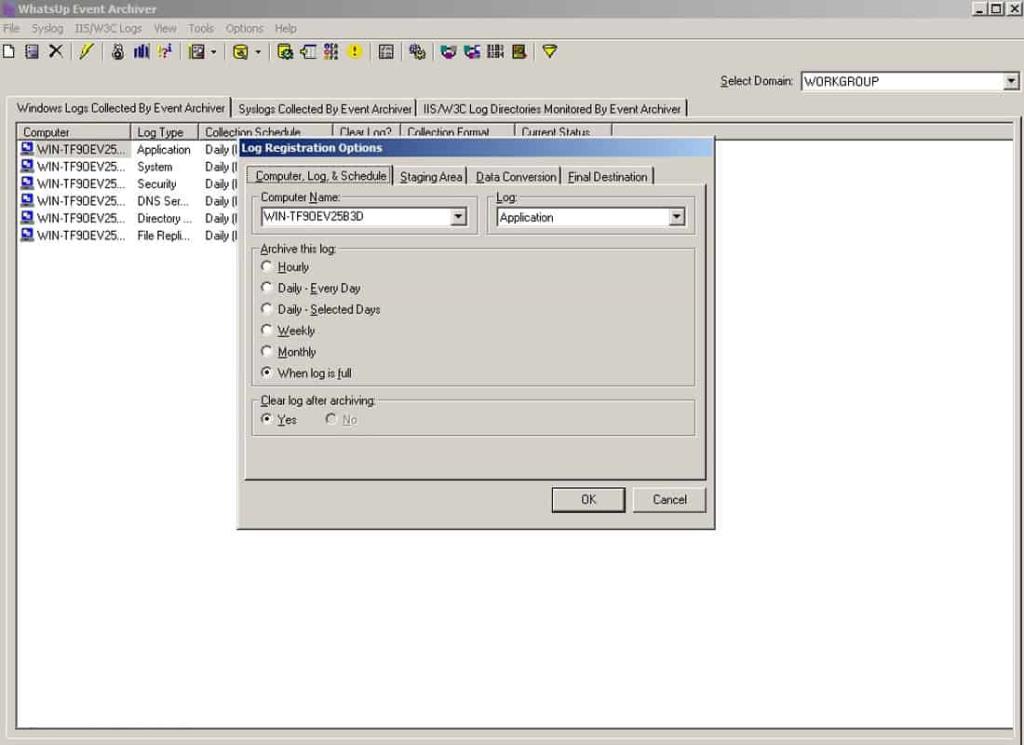

Die Log Management Suite ist ein Produkt von Ipswitch , dem gleichen Unternehmen, das uns WhatsUp Gold , ein äußerst beliebtes Netzwerküberwachungstool, gebracht hat. Dies ist ein automatisiertes Tool, das Systemprotokolle, Windows-Ereignisse und W3C/IIC-Protokolle sammelt, speichert, archiviert und speichert. Darüber hinaus warnt Sie die kontinuierliche Protokollüberwachung bei verdächtigen Aktivitäten.

Häufig überwachte Ereignisse wie Zugriffsrechte und Datei-, Ordner- und Objektberechtigungen können verfolgt werden, wodurch bei Bedarf Warnungen generiert und zur Erstellung von Compliance-Berichten für HIPAA-, SOX-, FISMA-, PCI-, MiFID- oder Basel-II-Compliance verwendet werden. Das Tool kann Ihnen auch dabei helfen, Ihre Log-Rohdaten in aussagekräftige Daten für Manager oder IT-Sicherheitsteams umzuwandeln, dank seiner automatisierten Filter-, Korrelations-, Berichts- und Konvertierungsfunktionen.

Preisinformationen für die Log Management Suite sind nicht ohne weiteres von Ipswitch erhältlich . Das Produkt kann entweder direkt vom Verlag oder durch erworben werden Ipswitch ‚s Reseller - Netzwerk. Eine kostenlose Testversion ist ebenfalls verfügbar.

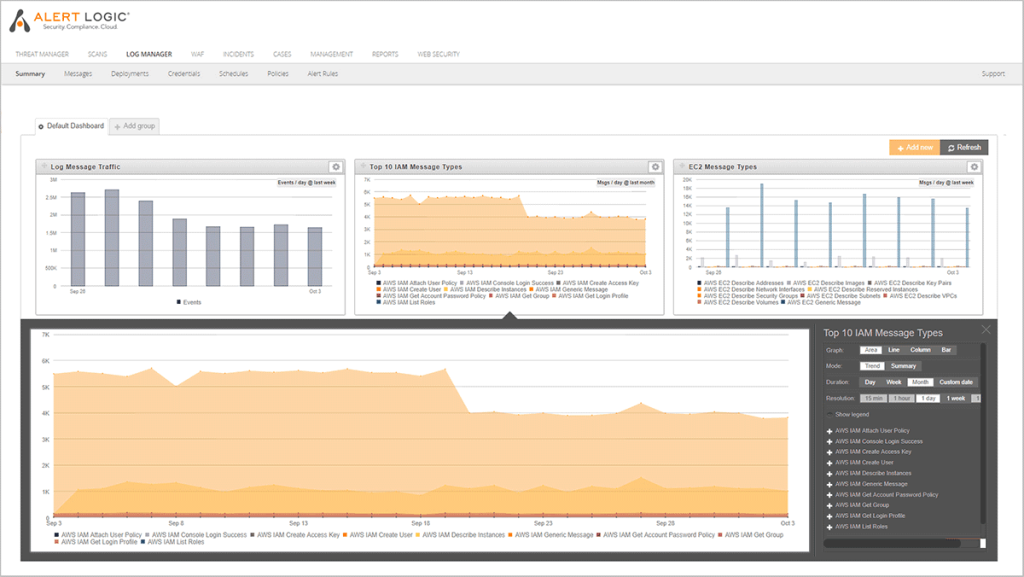

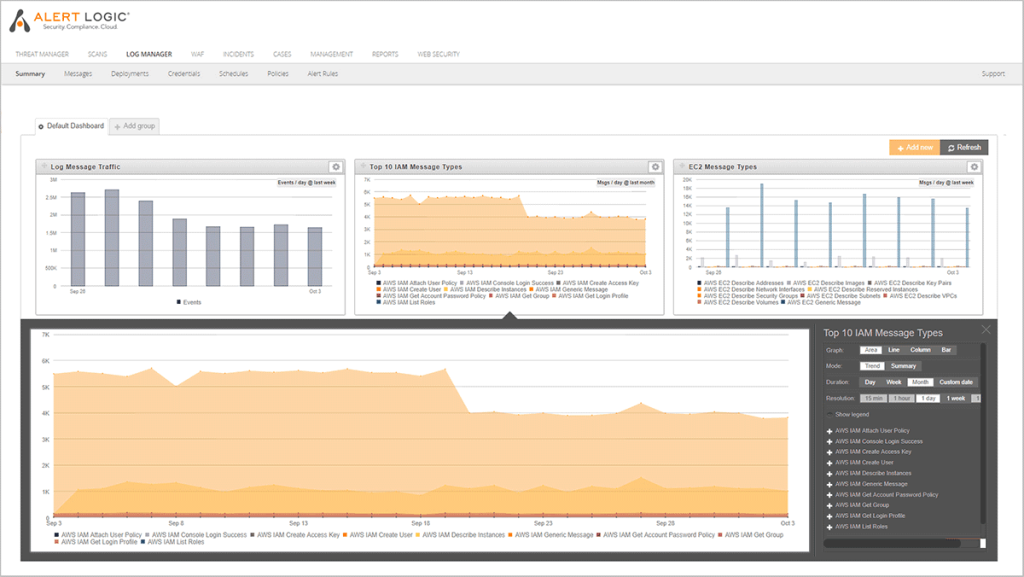

5. Alert Logic Log Manager

Der Hauptfokus von Alert Logic liegt auf Sicherheit und Compliance. Und da das Log-Management eng mit beiden verbunden ist, überrascht es nicht, dass das Unternehmen den Alert Logic Log Manager anbietet . Dieses cloudbasierte Tool bietet eine automatisierte und einheitliche Protokollverwaltung in allen Ihren Umgebungen. Es sammelt, aggregiert und durchsucht Protokolldaten aus der Cloud, dem Server, der Anwendung, der Sicherheit und den Netzwerkressourcen.

Der Alert Logic Log Manager umfasst Protokollüberwachung und -analyse sowie Protokollüberprüfung, die live von menschlichen Analysatoren durchgeführt wird. Die Experten von Alert Logic warnen Sie 365 Tage im Jahr über mögliche Bedrohungsaktivitäten. Der Dienst trägt auch dazu bei, die Protokollprüfungsanforderungen von SOC 2, HIPAA und SOX zu erfüllen und die Last der Protokollprüfung und Nachverfolgung von Ereignissen zu entlasten, um PCI/DSS 10.6, 10.6.1, 10.6.3 zu erfüllen

Preisinformationen für den Alert Logic Log Manager sind nicht ohne weiteres über das Internet verfügbar und Sie müssen sich an den Vertrieb von Alert Logic wenden , um ein formelles Angebot zu erhalten. Eine kostenlose Testversion ist ebenfalls nicht verfügbar, aber eine kostenlose Demo kann arrangiert werden, indem Sie sich an Alert Logic wenden .

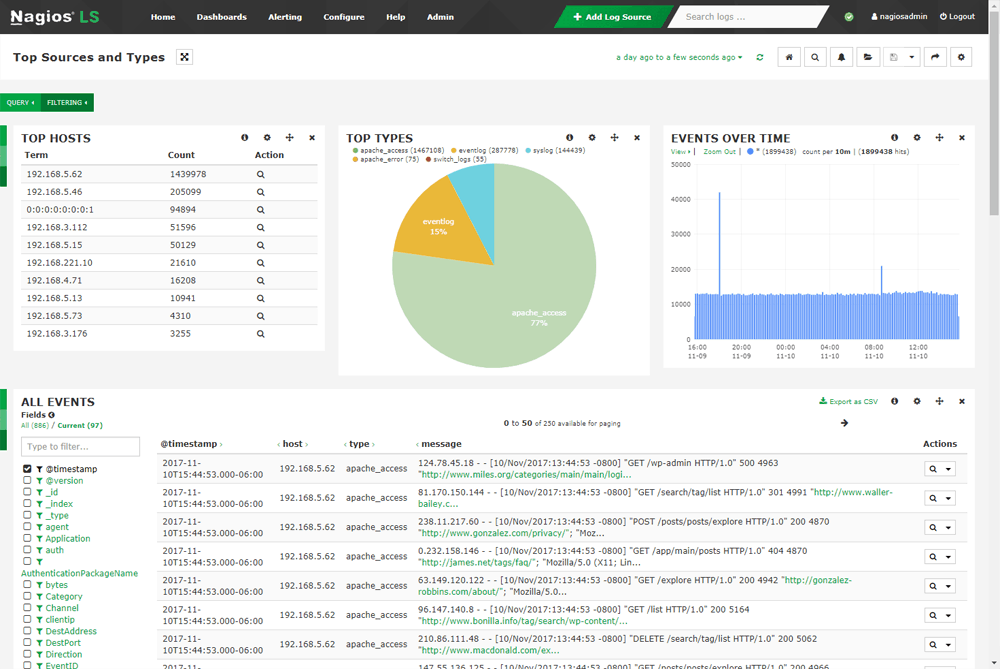

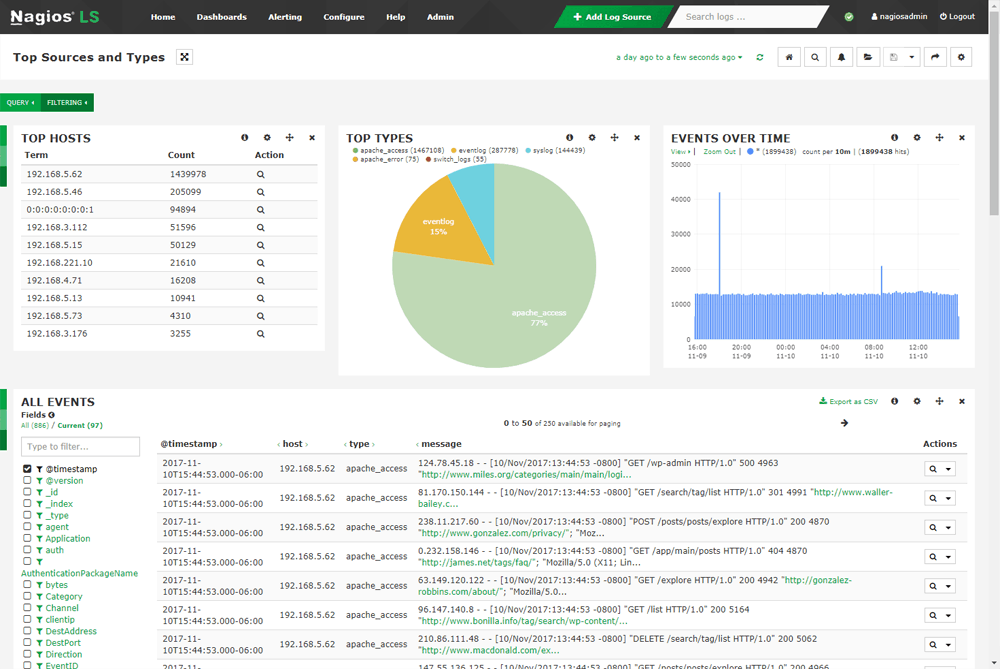

6. Nagios-Protokollserver

Vielleicht kennen Sie Nagios bereits als hervorragendes Netzwerküberwachungspaket. In einer kostenlosen und Open-Source- sowie in einer kommerziellen Version angeboten, hat das Produkt einen guten Ruf. Für das Log-Management heißt Nagios ' Angebot Nagios Log Server . Es ist ein Komplettpaket mit zentralisierter Protokollverwaltung, Überwachung und Analyse. Dieses Tool kann das Durchsuchen Ihrer Protokolldaten vereinfachen. Außerdem können Sie Warnungen festlegen, die über potenzielle Bedrohungen benachrichtigt werden. Darüber hinaus verfügt die Software über eine integrierte Hochverfügbarkeit und Failover. Die einfachen Quell-Setup-Assistenten können Ihnen bei der Konfiguration Ihrer Server und anderer Geräte helfen, ihre Protokolldaten an die Plattform zu senden, sodass Sie innerhalb von Minuten mit der Überwachung Ihrer Protokolle beginnen können.

Der Nagios Log Server bietet mit nur wenigen Klicks eine einfache Korrelation von Log-Ereignissen über alle Logging-Quellen hinweg. Das System ermöglicht es Ihnen, Protokolldaten in Echtzeit anzuzeigen und Probleme in Echtzeit zu analysieren und zu lösen, sobald sie auftreten. Eine weitere Stärke des Produkts ist seine beeindruckende Skalierbarkeit. Dieses Tool erfüllt weiterhin Ihre Anforderungen, wenn Ihr Unternehmen wächst. Bei Bedarf können einem Monitoring-Cluster zusätzliche Nagios Log Server- Instanzen hinzugefügt werden, sodass Sie schnell mehr Leistung, Geschwindigkeit, Speicher und Zuverlässigkeit hinzufügen können.

Bei all diesen Funktionen würde man einen hohen Preis erwarten. Dies ist nicht der Fall und der Einzelpreis für den Nagios Log Server beträgt sehr vernünftige $3.995. Obwohl keine kostenlose Testversion angeboten wird, steht eine kostenlose Online-Demo zur Verfügung, falls Sie das Produkt lieber aus erster Hand betrachten möchten bevor Sie eine Kaufentscheidung treffen.