Ingress vs. Egress: Es gibt eine kontinuierliche Debatte über diese Begriffe, die in der Networking-Welt von zentraler Bedeutung sind. Ihre Bedeutungen können je nach Kontext variieren, was zu Verwirrung führen kann.

Inhaltsverzeichnis

- Definieren von Ingress und Egress

- Im Kontext des Netzwerkverkehrs

- Überwachung des ein- und ausgehenden Datenverkehrs

- Ausgehender Datenverkehr im Sicherheitskontext

- Einige der besten SIEM-Tools

1. Definieren von Ingress und Egress

Sprachlich gesprochen könnte die Definition dieser Begriffe nicht einfacher sein. Laut dem Merriam-Webster-Wörterbuch wird Ingress als „den Akt des Betretens“ und Egress als „die Aktion des Gehens oder Herauskommens“ definiert. Einfach genug, oder?

2. Im Kontext des Netzwerkverkehrs

Wenn es um Netzwerke geht, kann die Unterscheidung von immaterialem und materiellem Verkehr auftauchen, was zu Verwirrung führen kann. Es hängt alles vom Standpunkt ab. Beispielsweise kann Verkehr, der vom Internet in Ihr lokales Netzwerk kommt, als eingehender Verkehr betrachtet werden, während Verkehr, der von Ihrem lokalen Netzwerk ins Internet geht, als ausgehender Verkehr gilt.

Standpunkt und Kontext

Ein wichtiger Punkt ist, dass eingehender Verkehr in einem Kontext als ausgehender Verkehr in einem anderen Kontext betrachtet werden kann. Es ist wichtig, bei der Diskussion diese Kontexte klar zu definieren, um Verwirrungen zu vermeiden.

3. Überwachung des ein- und ausgehenden Datenverkehrs

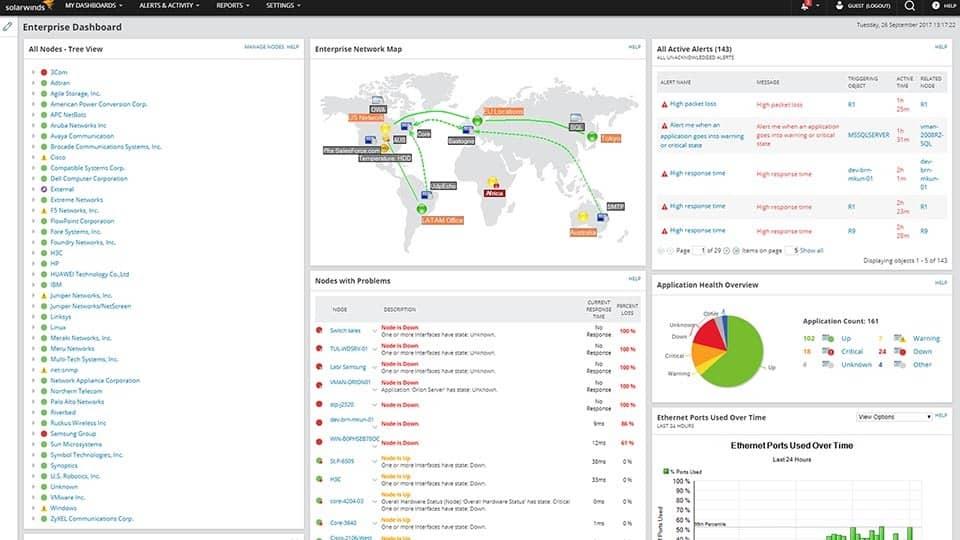

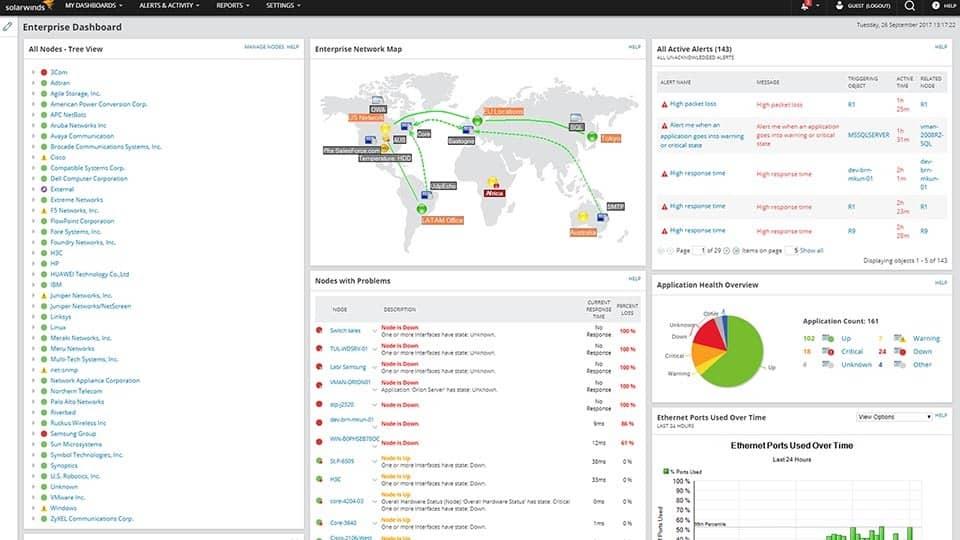

Die Überwachung des Datenverkehrs erfolgt in der Regel durch spezialisierte Software. Diese Netzwerküberwachung-Tools verwenden das Simple Network Management Protocol (SNMP), um Daten zwischen den Geräten zu lesen. Hier sind einige empfehlenswerte Tools:

4. Ausgehender Datenverkehr im Sicherheitskontext

Im Kontext der Datensicherheit bezieht sich der Begriff Egress auf Daten, die das lokale Netzwerk einer Organisation verlassen. Typische Bedrohungen resultieren aus ausgehendem Verkehr, wenn sensible Daten versehentlich oder absichtlich an unbefugte Empfänger übermittelt werden.

Best Practices zum Verhindern von Datenaustritt

- Richtlinie für akzeptable Nutzung: Erstellen Sie klare Richtlinien zur Nutzung und zum Umgang mit sensiblen Daten.

- Firewall-Implementierung: Setzen Sie Firewall-Regeln, um den Datenaustritt zu bösartigen Zielen zu blockieren.

Die Überwachung bleibt eine der besten Methoden zum Schutz vor Datenaustritt. Hier sind einige der führenden SIEM-Tools:

- SolarWinds Security Event Manager (KOSTENLOSE TESTVERSION)

- Splunk Enterprise-Sicherheit

- NetWitness

Für detaillierte Informationen und aktuelle Angebote besuchen Sie die offiziellen Websites der genannten Tools.

Leonard123 -

Ich wette, viele Leute verstehen diese Begriffe nicht. Es wäre cool, noch mehr Artikel dazu zu haben

Balou die Katze -

Wie in einem guten Spiel: Die Ingress-Phase ist entscheidend für den gesamten Verlauf! Das finde ich spannend

Sven die Katze -

Ich habe mich lange mit diesen Themen beschäftigt. Wenn man es erst einmal versteht, wird alles einfacher!

Hanna L. -

Vielen Dank für die gute Erklärung! Hat mir echt geholfen, das Thema zu verstehen

Anna B. -

Das Bild, das du von Ingress und Egress erstellt hast, ist sehr hilfreich! Ich werde das Wissen anwenden.

Lisa und ihr Hund -

Ich habe so viel über Egress gelernt! Es ist wichtig, das im Blick zu behalten, besonders bei Netzwerken

Júlia S. -

Frage: Können die Begriffe auch in der Netzwerksicherheit unterschiedlich verwendet werden? Würde mich über eine Antwort freuen

Sara und die Technik -

In meiner Schule haben wir das Thema auch schon besprochen. Ein sehr aktuelles Thema für alle!

Emma K. -

Schöne Erklärung! Hat wirklich geholfen, das Ganze besser zu verstehen und ich werde es in meiner Arbeit anwenden

Julia dankbar -

Ich bin echt froh, dass ich diesen Beitrag gefunden habe! Hat mir enorm weitergeholfen. 😊

Felix der Forscher -

Ich fand die Erklärung sehr klar! Ich glaube, ich werde das Thema weiter vertiefen

Oskar der Optimist -

Ich kann den Artikel nur empfehlen! Eine gute Einführung für Anfänger, die Neu im Thema sind.

Franz W. -

Kann mir jemand helfen? Ich habe Schwierigkeiten, den praktischen Unterschied zwischen den beiden zu verstehen

Max Müller -

Ich finde den Unterschied zwischen Ingress und Egress sehr interessant! Es ist wichtig, das zu verstehen, besonders in der IT.

Kira P. -

Habe ich das richtig verstanden, dass Ingress in die Systeme und Egress aus ihnen heraus führt? Fände mehr Infos super!

Jannik M. -

In der Informatik ist es wichtig, die Netzwerkrichtlinien zu kennen. Super Beitrag, der das verdeutlicht

Pia aus Frankfurt -

Super Beitrag! Wenn es um IT-Sicherheit geht, ist das Wissen um Ingress/Egress entscheidend!

Felix der Wanderer -

Ich bringe regelmäßig meinen Hund Gassi, der ist wie ein kleiner Ingress. Vielleicht sollte ich mal einen Artikel über Egress schreiben

Nico der Neugierige -

Kann jemand erklären, wie es mit Cloud-Systemen aussieht? Sind die Prinzipien gleich

Lena IT -

Ich stimme dir zu, Max! In der heutigen Zeit ist es entscheidend zu verstehen, was Ingress und Egress bedeutet

Stefan aus Berlin -

Ich habe gerade ein Projekt, wo ich beide Begriffe anwenden muss. Diese Informationen helfen mir wirklich weiter

Marie C. -

Ich merke gerade, wie oft ich das die letzten Wochen gehört habe, ohne zu wissen, was es bedeutet! Danke

Johanna Z. -

Ich hätte nie gedacht, dass es so viele Unterschiede gibt. Danke, dass ihr das thematisiert habt

Sophie Schmidt -

Toller Beitrag! Ich wusste nicht, dass es so viele Facetten gibt. Danke fürs Teilen

Marie -

Ich finde den Vergleich von Ingress und Egress einfach klasse! Es macht das Lernen viel spannender

Klaus der Technik-Freak -

Es ist wirklich interessant, wie oft wir die Begriffe im Alltag benutzen, ohne darüber nachzudenken

Marco -

Ich wäre dankbar, wenn jemand einen Link zu weiterführenden Ressourcen teilen könnte. Das wäre echt hilfreich

Lea V. -

Ich benutze die Begriffe schon lange, aber nie wirklich gewusst, was sie genau bedeuten. Danke für die Aufklärung

Katja D. -

Ich finde es faszinierend, dass die Begriffe auch in verschiedenen Disziplinen verwendet werden! Hat mich zum Denken angeregt

Leonard 1122 -

Ich liebe es, wenn ich solch interessante Artikel finde! Sie machen das Lernen viel einfacher

Tim H. -

Beim Lesen ist mir aufgefallen, wie wichtig es ist, den Unterschied zwischen diesen Begriffen in der alltäglichen Kommunikation klar zu machen

Aline86 -

Wo finde ich mehr Informationen dazu? Ich würde gerne tiefer in diesem Thema eintauchen

Hannes L. -

Wow, danke! Ich glaube, damit kann ich nun auch meinen Freunden die Unterschiede erklären.

Max datamaster -

Viel Spaß beim Lernen! Das Thema wird oft übersehen, aber auch Unterhaltungen bringen einen weiter!

Martin 82 -

Das Thema ist echt spannend! Icharbeite in der Logistik und Ingress/Egress spielen eine große Rolle in meinem Job.

TommyT -

Ich kann die Begriffe aus meiner eigenen Erfahrung im Netzwerkschutz bestätigen! Sind sehr wichtig.

Nina N. -

Wusstet ihr, dass auch bei Transporten diese Begriffe von Bedeutung sind? Egress kann die gesamte Logistik beeinflussen.