Wenn Sie in der Gesundheitsbranche tätig sind oder irgendwie mit der IT in dieser Branche zu tun haben, haben Sie wahrscheinlich schon von HIPAA gehört. Der Health Insurance Portability Accountability Act ist seit einigen Jahrzehnten in Kraft, um die persönlichen Daten von Patienten zu schützen. Heute werden wir uns HIPAA eingehend ansehen und eine Handvoll Tools besprechen, die Ihnen bei der Erlangung oder Aufrechterhaltung Ihrer HIPAA-Zertifizierung helfen können.

Wir beginnen damit, dass wir kurz erklären, was HIPAA ist, und gehen dann tiefer in einige der wichtigsten Aspekte des Standards ein und besprechen einige seiner wichtigsten Regeln. Als Nächstes stellen wir unsere HIPAA-Compliance-Checkliste vor. Eine Liste mit drei Schritten, die Sie unternehmen müssen, um die HIPAA-Konformität zu erreichen und aufrechtzuerhalten. Und schließlich werden wir einige Tools überprüfen, die Sie bei Ihren HIPAA-Compliance-Bemühungen unterstützen können.

HIPAA erklärt

Bereits 1996 wurde der Health Insurance Portability and Accountability Act (HIPAA) eingeführt, um den Umgang mit medizinischen Daten zu regeln. Das zugrunde liegende Prinzip war der Schutz personenbezogener Daten der Nutzer des Gesundheitssystems. Genauer gesagt handelt es sich um geschützte Gesundheitsinformationen (PHI) und elektronisch geschützte Gesundheitsinformationen (ePHI). Bei der Verabschiedung wurden branchenweite Standards für Datenverarbeitung, Cybersicherheit und elektronische Abrechnung eingeführt.

Ihr Hauptziel war und ist es sicherzustellen, dass personenbezogene medizinische Daten vertraulich behandelt werden und nur von denen eingesehen werden kann, die darauf zugreifen müssen. Konkret bedeutet dies, dass alle von einer Gesundheitsorganisation geführten Patientenakten vor dem Zugriff durch unbefugte Personen oder Gruppen geschützt werden müssen. Obwohl dies nicht die einzige Regel im Zusammenhang mit HIPAA ist, ist dies bei weitem die wichtigste und die Idee dahinter ist, medizinische Daten vor böswilliger oder betrügerischer Verwendung zu schützen.

In unserem Zeitalter verteilter Systeme und Cloud Computing gibt es zahlreiche potenzielle Zugangspunkte zu medizinischen Daten, was deren Schutz zu einem komplexen Thema macht. Kurz gesagt, alle physischen und virtuellen Ressourcen und Systeme müssen gründlich gegen potenzielle Angriffe gesichert werden, um Patientendaten vollständig zu schützen. Der Standard legt fest, welche Praktiken implementiert werden müssen, aber noch wichtiger ist der Bau einer wasserdichten Netzinfrastruktur.

Darüber hinaus droht jeder Organisation, die es versäumt, geschützte Daten sicher zu verwahren, schwerwiegende finanzielle Konsequenzen. Geldbußen von bis zu 50.000 USD pro Tag für schlechte Praktiken können mit einer jährlichen Obergrenze von 1,5 Millionen USD verhängt werden. Dies reicht aus, um ein klaffendes Loch in das Budget jedes Unternehmens zu stopfen. Und um es noch komplizierter zu machen: Um die Vorschriften einzuhalten, müssen Sie nicht nur ein paar Formulare ausfüllen. Um die Daten wirksam zu schützen, müssen konkrete Schritte unternommen werden. Beispielsweise muss das proaktive Management von Schwachstellen nachgewiesen werden.

In den folgenden Abschnitten gehen wir detaillierter auf die Hauptelemente der HIPAA-Compliance ein, um Ihnen zu helfen, diese komplexe Angelegenheit so sinnvoll wie möglich zu gestalten.

Die Datenschutzregel

Im Zusammenhang mit der Informationstechnologie ist der wichtigste Teil von HIPAA die Datenschutzrichtlinie. Es legt fest, wie auf ePHI zugegriffen und wie gehandhabt werden kann. Zum Beispiel schreibt es vor, dass alle Gesundheitsorganisationen, Anbieter von Krankenversicherungen und Geschäftspartner – mehr dazu später – der betroffenen Einrichtungen über Verfahren zum aktiven Schutz der Privatsphäre von Patientendaten verfügen. Dies bedeutet, dass jede einzelne Einheit, vom ursprünglichen Anbieter bis hin zu den Rechenzentren, die die Daten speichern, und den Cloud-Dienstleistern, die sie verarbeiten, die Daten schützen muss. Aber damit nicht genug, ein Geschäftspartner kann sich auch auf jeden Auftragnehmer beziehen, der Dienstleistungen für die oben genannte Organisation anbietet, muss auch HIPAA-konform sein.

Es ist klar, dass die Grundvoraussetzung von HIPAA der Schutz von Patientendaten ist, aber es gibt noch einen anderen Aspekt. Organisationen müssen auch die Rechte der Patienten auf diese Daten unterstützen. Konkret gibt es unter HIPAA drei spezifische Rechte, die gewahrt werden müssen. Die erste ist das Recht, die Offenlegung ihrer sPHI zu genehmigen (oder nicht). Das zweite ist das Recht, jederzeit eine Kopie ihrer Gesundheitsakte anzufordern (und zu erhalten). Und schließlich gibt es das Recht des Patienten, Berichtigungen seiner Akten zu verlangen.

Um es weiter aufzuschlüsseln, besagt die HIPAA-Datenschutzregel, dass die Zustimmung des Patienten erforderlich ist, um ePHI-Daten offenzulegen. Für den Fall, dass ein Patient Zugang zu seinen Daten verlangt, haben Organisationen 30 Tage Zeit, um zu antworten. Wenn Sie nicht rechtzeitig reagieren, kann ein Unternehmen rechtlichen Verpflichtungen und möglichen Geldstrafen ausgesetzt sein.

Die Sicherheitsregel

Die HIPAA-Sicherheitsregel ist ein Unterabschnitt der vorherigen Regel. Es beschreibt, wie ePHI aus Sicherheitssicht verwaltet werden sollte. Grundsätzlich besagt diese Regel, dass Unternehmen „ die notwendigen Sicherheitsvorkehrungen treffen “ sollten, um Patientendaten zu schützen. Was diese Regel zu einer der am komplexesten zu handhabenden und einzuhaltenden macht, ist die Mehrdeutigkeit, die sich aus den Begriffen „notwendige Sicherheitsvorkehrungen“ ergibt. Um die Verwaltung und Einhaltung zu erleichtern, ist diese HIPAA-Regel weiter in drei Hauptabschnitte unterteilt: administrative Schutzmaßnahmen, technische Schutzmaßnahmen und physische Schutzmaßnahmen. Mal sehen, was jeder mit sich bringt.

Administrative Schutzmaßnahmen

Gemäß der HIPAA-Sicherheitsregel werden administrative Schutzmaßnahmen als „administrative Maßnahmen sowie Richtlinien und Verfahren zur Verwaltung der Auswahl, Entwicklung, Implementierung und Aufrechterhaltung von Sicherheitsmaßnahmen zum Schutz elektronischer Gesundheitsinformationen“ definiert. Darüber hinaus sieht die Regel vor, dass auch die Führung des Verhaltens der Belegschaft zu dieser Verantwortung gehört. Es macht Organisationen verantwortlich für die Handlungen ihrer Mitarbeiter.

Administrative Sicherheitsvorkehrungen weisen darauf hin, dass Unternehmen administrative Prozesse implementieren müssen, um den Zugriff auf Patientendaten zu kontrollieren, sowie Schulungen anbieten müssen, die es Mitarbeitern ermöglichen, sicher mit Informationen zu interagieren. Ein Mitarbeiter sollte ernannt werden, um HIPAA-Richtlinien und -Verfahren zu verwalten, um das Verhalten der Belegschaft zu steuern.

Physische Schutzmaßnahmen

Während administrative Schutzmaßnahmen mit Verfahren und Prozessen zu tun hatten, ist die Anforderung an physische Schutzmaßnahmen anders. Es geht um die Sicherung der Einrichtungen, in denen Patientendaten verarbeitet oder gespeichert werden, und der Ressourcen, die auf diese Daten zugreifen. Die Zugriffskontrolle ist der wichtigste Aspekt dieses Abschnitts der HIPAA-Spezifikation.

Kurz gesagt, Sie müssen Maßnahmen ergreifen, um den Zugriff darauf zu kontrollieren, wo Patientendaten verarbeitet und gespeichert werden. Sie müssen auch die Geräte, auf denen Daten verarbeitet und gespeichert werden, vor unbefugtem Zugriff schützen – beispielsweise mit Methoden wie der Zwei-Faktor-Authentifizierung – und Sie müssen die Kontrolle und/oder die Bewegung von Geräten in und aus der Einrichtung kontrollieren.

Technische Schutzmaßnahmen

In diesem Abschnitt werden die technischen Richtlinien und Verfahren zum Schutz von Patientendaten behandelt. Es gibt mehrere Möglichkeiten, diese Daten zu schützen, einschließlich, aber nicht beschränkt auf, Authentifizierung, Audit-Kontrollen, Audit-Berichte, Aufzeichnungen, Zugriffskontrolle und automatische Abmeldungen, um nur einige zu nennen. Darüber hinaus müssen Maßnahmen getroffen werden, um sicherzustellen, dass Daten immer sicher aufbewahrt werden, egal ob sie auf einem Gerät gespeichert oder zwischen Systemen oder zwischen Standorten verschoben werden.

Um Risikofaktoren und Bedrohungen für die Sicherheit der ePHI-Daten zu identifizieren, sollte eine Risikobewertung durchgeführt werden. Darüber hinaus müssen konkrete Maßnahmen ergriffen werden, um den identifizierten Risiken und/oder Bedrohungen zu begegnen. Der technische Sicherheitsaspekt von HIPAA ist wahrscheinlich der komplexeste, und es ist ein Bereich, in dem die Unterstützung eines qualifizierten HIPAA-Compliance-Beraters jedem Unternehmen helfen kann, sicherzustellen, dass kein Stein auf dem anderen bleibt.

Die Regel für die Benachrichtigung bei Verstößen

Die nächste wichtige Regel der HIPAA-Spezifikation ist die Regel zur Meldung von Sicherheitsverletzungen. Sein Zweck besteht darin, festzulegen, wie Unternehmen auf Datenschutzverletzungen oder andere Sicherheitsereignisse reagieren sollten. Darin heißt es unter anderem, dass Organisationen im Falle einer Datenschutzverletzung Einzelpersonen, die Medien oder den Gesundheits- und Sozialminister benachrichtigen müssen.

Die Rolle definiert auch, was einen Verstoß darstellt. Es wird beschrieben als „eine unzulässige Verwendung oder Offenlegung gemäß der Datenschutzvorschrift, die die Sicherheit oder Privatsphäre der geschützten Gesundheitsinformationen gefährdet“. Die Regel besagt auch, dass Organisationen bis zu 60 Tage Zeit haben, um die erforderlichen Parteien zu benachrichtigen. Es geht sogar noch weiter, indem verlangt wird, dass in der Benachrichtigung angegeben wird, welche persönlichen Identifikatoren offengelegt wurden, welche Person die exponierten Daten verwendet hat und ob die Daten nur eingesehen oder erfasst wurden. Darüber hinaus muss in der Meldung auch angegeben werden, ob und wie das Risiko oder der Schaden gemindert wurde.

Ein weiterer wesentlicher Bestandteil der Regel zur Meldung von Verstößen befasst sich mit der Berichterstattung. Kleine Verstöße – solche, von denen weniger als 500 Personen betroffen sind – müssen jährlich über die Website der Gesundheits- und Sozialdienste gemeldet werden. Größere Verstöße – von denen mehr als 500 Patienten betroffen sind – müssen auch den Medien gemeldet werden. Bei solchen Anforderungen wird schnell klar, dass der Schlüssel zum Erfolg Ihrer HIPAA-Compliance-Bemühungen darin besteht, Verstöße genau zu überwachen.

Unsere HIPAA-Compliance-Checkliste

OK. Nachdem wir uns nun mit den Grundlagen von HIPAA und seinen wichtigsten Anforderungen befasst haben, haben wir eine Checkliste mit den verschiedenen Schritten zusammengestellt, die ein Unternehmen unternehmen muss, um seinen Compliance-Status zu erreichen oder aufrechtzuerhalten. Wie bereits erwähnt, wird dringend empfohlen, die Hilfe eines erfahrenen HIPAA-Compliance-Experten in Anspruch zu nehmen. Dies würde nicht nur den Prozess viel einfacher und stressfreier machen, sondern sie sollten auch in der Lage sein, Ihre Sicherheitspraktiken und -prozesse gründlich zu überprüfen und Bereiche zu identifizieren, die von Verbesserungen profitieren könnten.

1. Schließen Sie eine Risikobewertung ab

Der erste Punkt auf dieser kurzen Checkliste, das erste, was jeder tun sollte, wenn er sich auf die HIPAA-Compliance vorbereitet, ist eine vollständige Bewertung Ihrer aktuellen Risiken und Ihres Bereitschaftszustands. Der Grund, warum Sie dies zuerst tun sollten, ist, dass Ihr aktueller Status vorgibt, welche weiteren Schritte unternommen werden müssen, um die Einhaltung zu erreichen. Eine globale Risikobewertung, die festlegt, wie mit PHI- und ePHI-Daten umgegangen wird, lässt Sie jede Lücke in Ihren Sicherheitsrichtlinien und -verfahren aufdecken.

Dies ist der erste Ort, an dem ein externer Berater Wunder bewirken würde. Erstens wird er in der Regel über umfassende Kenntnisse in der HIPAA-Compliance-Bereitschaft verfügen, aber, was vielleicht noch wichtiger ist, die Dinge aus einem anderen Blickwinkel sehen. Darüber hinaus hat dieser Berater ein gründliches Verständnis der verschiedenen Anforderungen von HIPAA und deren Anwendung auf Ihre spezielle Situation.

Nach Abschluss der Risikobewertungsphase erhalten Sie eine Liste mit Empfehlungen, die Sie bei der Einhaltung der Vorschriften unterstützen. Sie können sich diese Liste als To-Do-Liste der nächsten Schritte vorstellen. Wir können einfach nicht genug betonen, wie wichtig dieser Schritt ist. Es wird mehr als alles andere der bestimmende Faktor für den Erfolg sein.

2. Beheben Sie Compliance-Risiken und verfeinern Sie Prozesse

Der zweite Schritt ist viel einfacher als der erste. Als nächstes müssen Sie alle Empfehlungen aus dem ersten Schritt übernehmen und sie ansprechen. Dies ist der Schritt, in dem Sie Ihre Prozesse und Verfahren ändern müssen. Hier werden Sie wahrscheinlich auf den größten Widerstand der Benutzer stoßen. Der Grad des Widerstands hängt natürlich davon ab, wie nahe Sie anfangs waren, wie viele Änderungen vorgenommen werden müssen und wie genau diese Änderungen sind.

Es ist eine gute Idee, sich zuerst mit dem kleineren Compliance-Problem zu befassen. So sollten beispielsweise grundlegende Maßnahmen wie die Schulung Ihrer Mitarbeiter in grundlegenden Cybersicherheitspraktiken oder die Verwendung der Zwei-Faktor-Authentifizierung einfach sein und Ihnen einen schnellen und reibungslosen Einstieg ermöglichen.

Nachdem Sie die einfachen Aufgaben erledigt haben, müssen Sie als Nächstes Korrekturziele festlegen, da diese Ihnen helfen, die verbleibenden Aufgaben zu priorisieren. Wenn die Ergebnisse der ersten Schritte beispielsweise zeigen, dass Sie eine Form von Compliance-Berichten einrichten müssen, sollten Sie hier nach einem Tool mit automatisiertem Compliance-Reporting suchen. Dies ist ein weiterer Bereich, in dem ein externer Berater Ihnen viel Ärger ersparen kann, indem er wertvolle Einblicke in die Änderungen liefert, die Sie implementieren müssen, um die Compliance zu erreichen.

3. Laufendes Risikomanagement

Sie könnten versucht sein zu denken, dass das Erreichen der HIPAA-Konformität ein einmaliger Deal ist und dass Sie ihn haben, wenn Sie ihn einmal erhalten haben. Leider kann dies nicht weiter von der Wahrheit entfernt sein. Während das Erreichen von Compliance ein einmaliges Unterfangen ist, ist es eine tägliche Anstrengung, sie aufrechtzuerhalten. Sie müssen das Risiko kontinuierlich verwalten und sicherstellen, dass die Patientendaten sicher sind und nicht auf unbefugte Weise zugegriffen oder manipuliert wurde.

Konkret sollten Sie regelmäßige Schwachstellen-Scans durchführen. Sie müssen auch die Systemprotokolle wachsam im Auge behalten, um Anzeichen verdächtiger Aktivitäten zu erkennen, bevor es zu spät ist. Hier sind automatisierte Systeme am hilfreichsten. Während in den ersten beiden Phasen ein externer Berater Ihr bestes Kapital war, sind jetzt Software-Tools das, was Sie brauchen. Apropos Software-Tools, wir haben einige, die wir Ihnen empfehlen möchten.

Einige Tools zur Unterstützung der HIPAA-Compliance

Verschiedene Arten von Tools können Sie bei Ihren HIPAA-Compliance-Bemühungen unterstützen. Zwei davon sind besonders hilfreich. Erstens können Konfigurationsmanagement- und Auditing-Tools sicherstellen, dass die Konfiguration Ihrer Systeme den Anforderungen von HIPAA – oder anderen regulatorischen Rahmenbedingungen – entspricht. Sie können jedoch auch die Konfiguration Ihrer Geräte ständig überwachen und sicherstellen, dass keine unbefugten Änderungen an autorisierten Änderungen vorgenommen werden, die die Konformität nicht verletzen. Unsere Liste enthält einige dieser Tools.

Ein weiterer nützlicher Werkzeugtyp im Zusammenhang mit der HIPAA-Compliance befasst sich mit der Erkennung von Datenschutzverletzungen. Zu diesem Zweck bieten SIEM-Systeme (Security Information and Event Management) die Sicherheit, die Sie verdienen, und stellen sicher, dass Sie bei verdächtigen Ereignissen schnell benachrichtigt werden. Unsere Liste enthält auch einige SIEM-Tools.

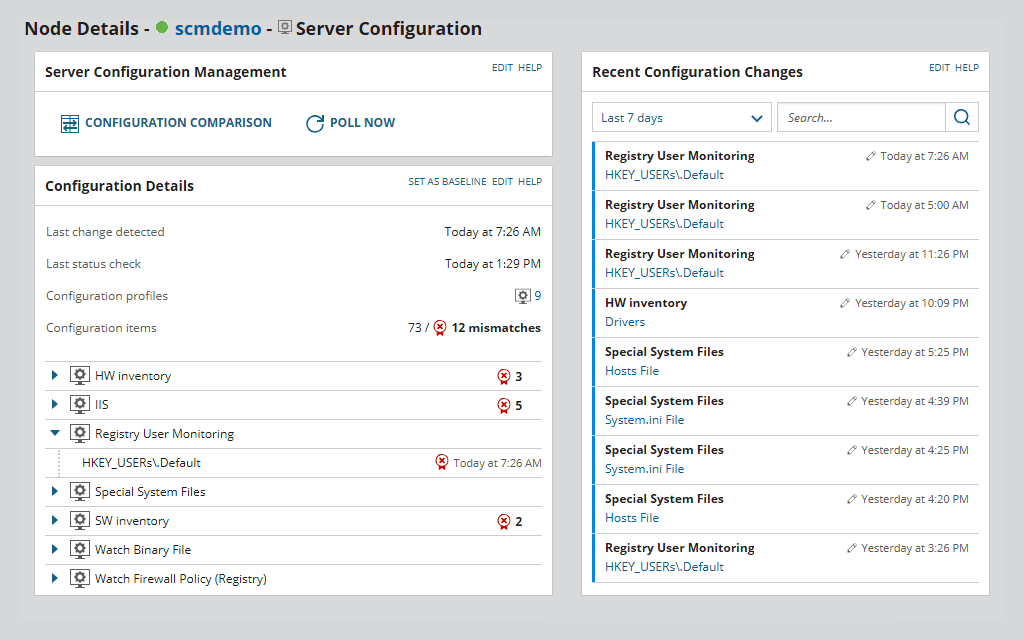

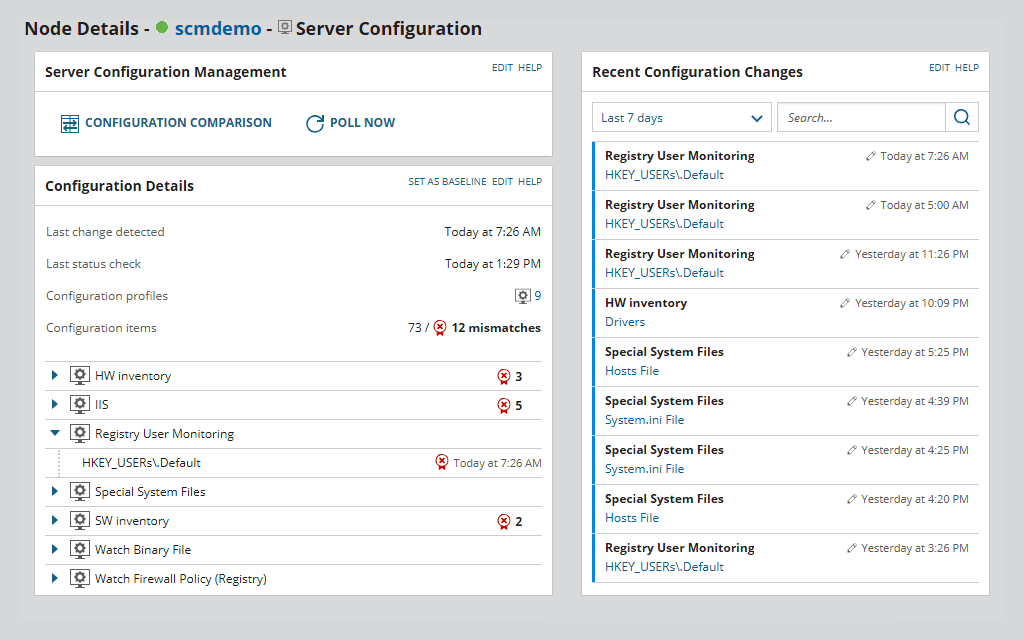

1. SolarWinds Server Configuration Monitor (KOSTENLOSE TESTVERSION)

Wenn es um die Überwachung und Prüfung von Serverkonfigurationen geht, benötigen Sie den SolarWinds Server Configuration Monitor oder SCM . Dies ist ein leistungsstarkes und benutzerfreundliches Produkt, das die Verfolgung von Server- und Anwendungsänderungen in Ihrem Netzwerk ermöglicht. Als Tool zur Fehlerbehebung kann es Ihnen die notwendigen Informationen zu Konfigurationsänderungen und deren Korrelationen mit Leistungseinbußen liefern. Dies kann Ihnen helfen, die Ursache einiger Leistungsprobleme zu finden, die durch Konfigurationsänderungen verursacht werden.

Der SolarWinds Server Configuration Monitor ist ein agentenbasiertes Tool, bei dem der Agent auf jedem überwachten Server bereitgestellt wird. Der Vorteil dieser Architektur besteht darin, dass der Agent auch dann Daten sammeln kann, wenn der Server vom Netzwerk getrennt ist. Die Daten werden dann an das Tool gesendet, sobald der Server wieder online ist.

Funktionell lässt dieses Produkt keine Wünsche offen. Zusätzlich zu dem, was bereits erwähnt wurde, erkennt dieses Tool automatisch Server, die für die Überwachung in Frage kommen. Es wird mit vorkonfigurierten Konfigurationsprofilen für die gängigsten Server geliefert. Mit dem Tool können Sie auch Hardware- und Softwareinventare anzeigen und darüber Bericht erstatten. Dank der Orion-Plattform von SolarWinds können Sie SCM ganz einfach in Ihre Systemüberwachungslösung integrieren. Dies ist ein großartiges Tool, mit dem Sie Ihren lokalen physischen und virtuellen Server sowie Ihre Cloud-basierte Umgebung überwachen können.

Preise für den SolarWinds Server Configuration Monitor sind nicht ohne weiteres verfügbar. Sie müssen ein formelles Angebot von SolarWinds anfordern. Es steht jedoch eine 30-Tage-Testversion zum Download zur Verfügung.

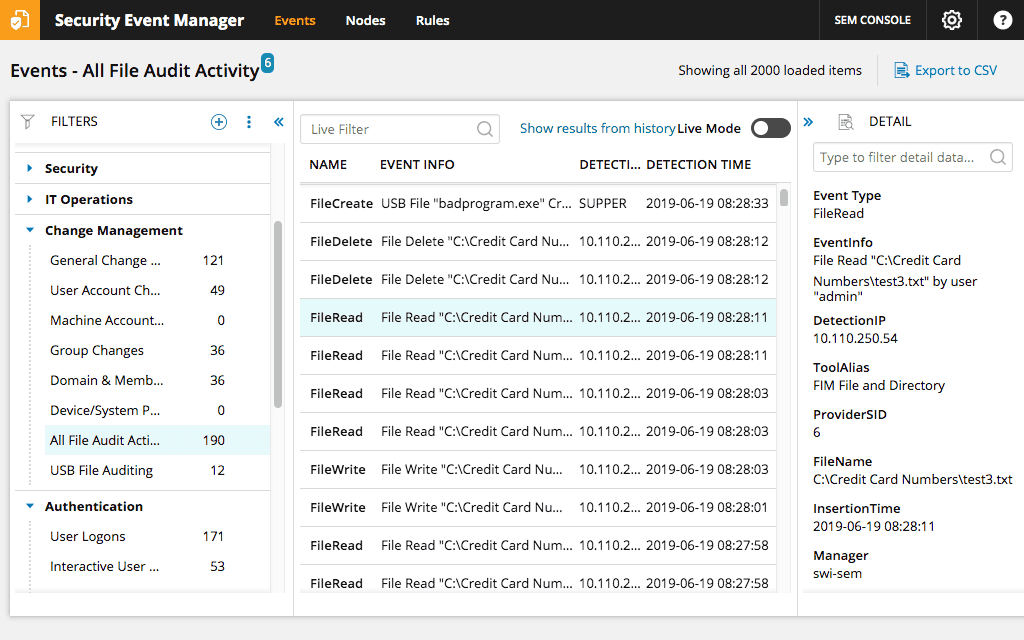

2. SolarWinds Security Event Manager (KOSTENLOSE TESTVERSION)

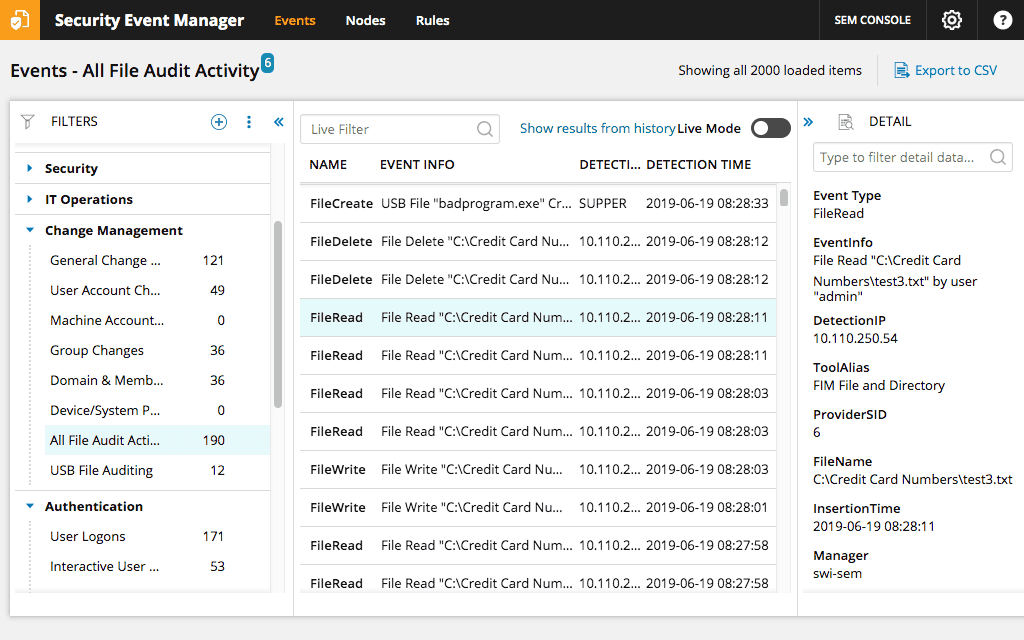

Wenn es um die Verwaltung von Sicherheitsinformationen und Ereignissen geht, ist der SolarWinds Security Event Manager – früher SolarWinds Log & Event Manager genannt – genau das Richtige für Sie. Das Tool lässt sich am besten als SIEM-Tool der Einstiegsklasse beschreiben. Es ist jedoch eines der besten Einsteigersysteme auf dem Markt. Das Tool bietet fast alles, was Sie von einem SIEM-System erwarten können. Dazu gehören hervorragende Protokollverwaltungs- und Korrelationsfunktionen sowie eine beeindruckende Reporting-Engine.

Das Tool verfügt außerdem über hervorragende Event-Response-Funktionen, die keine Wünsche offen lassen. So reagiert beispielsweise das detaillierte Echtzeit-Reaktionssystem aktiv auf jede Bedrohung. Und da es auf Verhalten und nicht auf Signatur basiert, sind Sie vor unbekannten oder zukünftigen Bedrohungen und Zero-Day-Angriffen geschützt.

Neben seinem beeindruckenden Funktionsumfang ist das Dashboard des SolarWinds Security Event Manager möglicherweise sein bestes Kapital. Mit seinem einfachen Design finden Sie sich problemlos im Werkzeug zurecht und erkennen schnell Anomalien. Ab etwa 4.500 US-Dollar ist das Tool mehr als erschwinglich. Und wenn Sie es ausprobieren und sehen möchten, wie es in Ihrer Umgebung funktioniert , steht eine kostenlose, voll funktionsfähige 30-Tage-Testversion zum Download bereit .

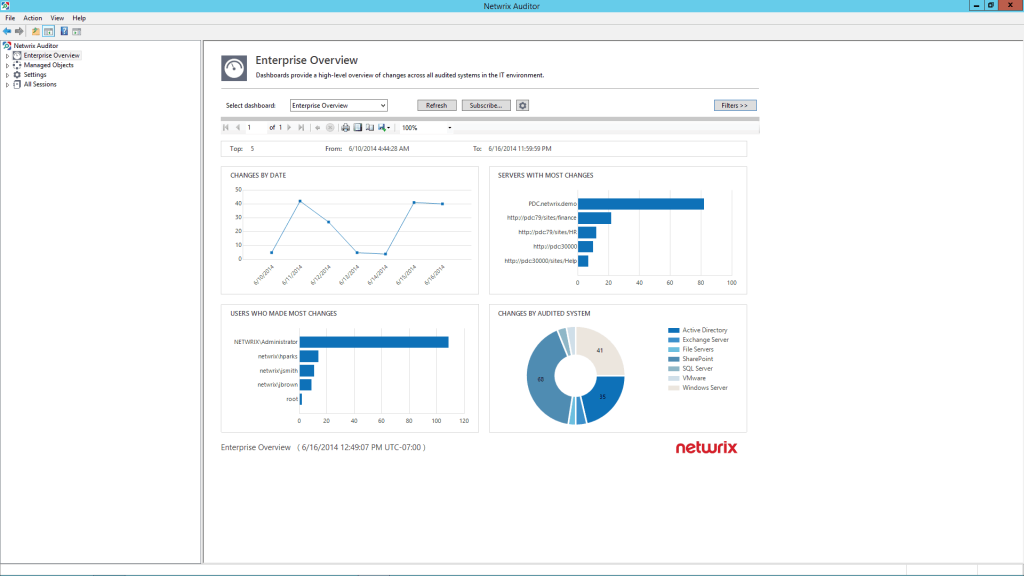

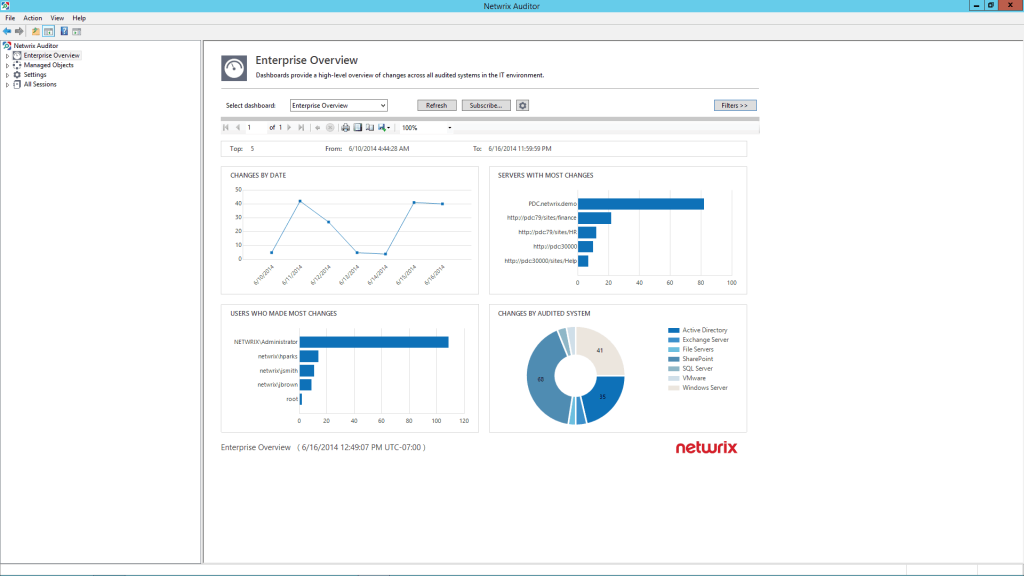

3. Netwrix Auditor für Windows Server

Als nächstes auf unserer Liste steht der Netwrix Auditor für Windows Server , ein kostenloses Windows Server-Berichterstellungstool, das Sie über alle Änderungen an Ihrer Windows Server-Konfiguration auf dem Laufenden hält. Es kann Änderungen wie die Installation von Software und Hardware, Änderungen an Diensten, Netzwerkeinstellungen und geplante Aufgaben verfolgen. Diese Maut sendet tägliche Aktivitätszusammenfassungen, die jede Änderung während der letzten 24 Stunden detailliert, einschließlich der Vorher- und Nachher-Werte für jede Änderung.

Netwrix behauptet, dass der Netwrix Auditor für Windows Server die „kostenlose Überwachungslösung für Windows Server ist, nach der Sie gesucht haben“. Das Produkt ergänzt native Netzwerküberwachungs- und Windows-Leistungsanalyselösungen. Es hat mehrere Vorteile gegenüber den integrierten Überwachungstools, die in Windows Server verfügbar sind. Insbesondere verbessert es die Sicherheit und bietet eine bequemere Abfrage, Konsolidierung und Darstellung von Auditdaten. Sie werden auch zu schätzen wissen, wie einfach Sie eine kontinuierliche IT-Überprüfung mit deutlich weniger Zeit- und Arbeitsaufwand ermöglichen und Änderungen effizienter steuern können.

So gut der Netwrix Auditor für Windows Server auch ist, er ist ein kostenloses Tool mit einem etwas eingeschränkten Funktionsumfang. Wenn Sie mehr Funktionalität wünschen, sollten Sie die Netwrix Auditor Standard Edition ausprobieren. Es ist kein kostenloses Tool, aber es kommt mit einem erheblich erweiterten Funktionsumfang. Das Gute daran ist, dass wenn Sie den kostenlosen Netwrix Auditor für Windows Server herunterladen, dieser für die ersten 30 Tage alle Funktionen seines großen Bruders enthält und Sie einen Vorgeschmack darauf bekommen.

4. Splunk Enterprise-Sicherheit

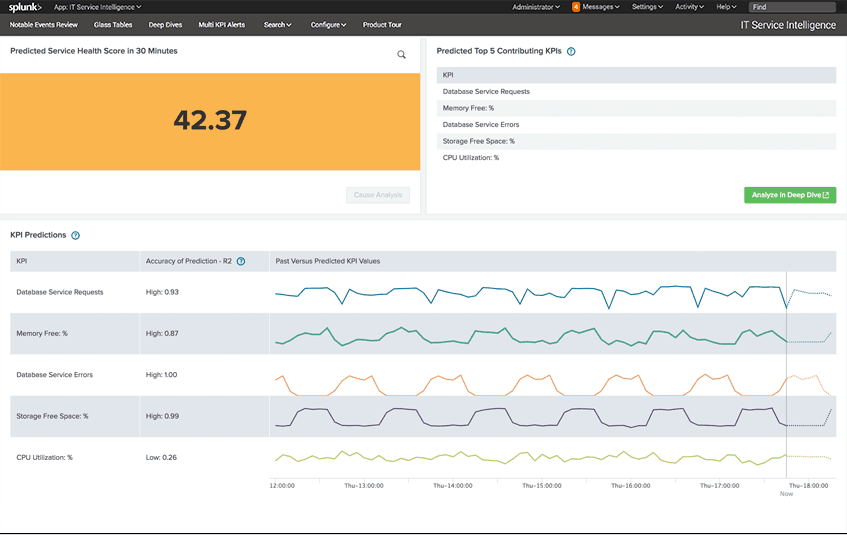

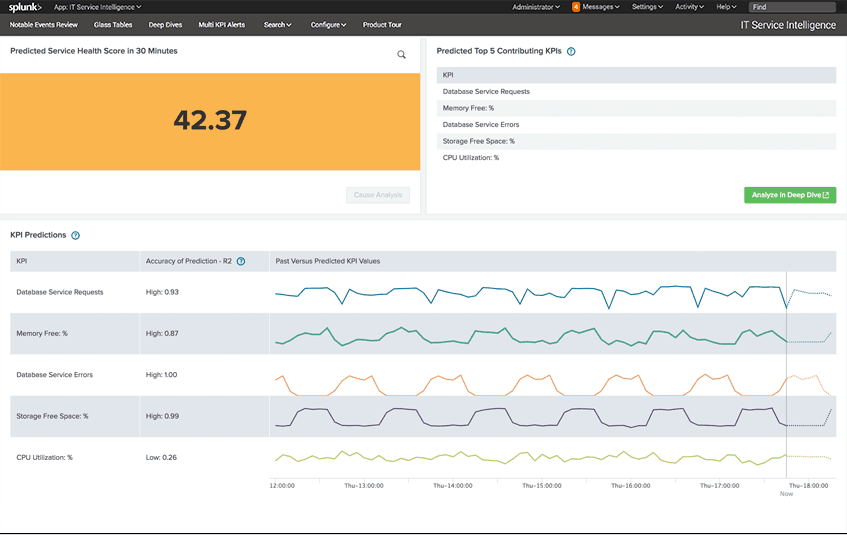

Splunk Enterprise Security – normalerweise als Splunk ES bezeichnet – ist wahrscheinlich eines der beliebtesten SIEM-Tools. Es ist besonders bekannt für seine Analysefähigkeiten, und wenn es darum geht, Datenschutzverletzungen zu erkennen, kommt es darauf an. Splunk ES überwacht die Daten Ihres Systems in Echtzeit und sucht nach Schwachstellen und Anzeichen für abnormale und/oder böswillige Aktivitäten.

Neben der hervorragenden Überwachung ist die Sicherheitsreaktion eine weitere der besten Funktionen von Splunk ES. Das System verwendet ein Konzept namens Adaptive Response Framework (ARF), das in Geräte von mehr als 55 Sicherheitsanbietern integriert werden kann. Das ARF führt eine automatisierte Reaktion durch und beschleunigt manuelle Aufgaben. So gewinnen Sie schnell die Oberhand. Fügen Sie dazu eine einfache und übersichtliche Benutzeroberfläche hinzu und Sie haben eine gewinnende Lösung. Weitere interessante Funktionen sind die Notables-Funktion, die vom Benutzer anpassbare Warnungen anzeigt, und der Asset Investigator, um bösartige Aktivitäten zu erkennen und weitere Probleme zu vermeiden.

Da es sich bei Splunk ES wirklich um ein Produkt der Enterprise-Klasse handelt, können Sie davon ausgehen, dass es zu einem Preis der Enterprise-Klasse kommt. Preisinformationen sind leider nicht ohne weiteres auf der Splunk-Website verfügbar, daher müssen Sie sich an die Verkaufsabteilung des Unternehmens wenden, um ein Angebot zu erhalten. Wenn Sie Splunk kontaktieren, können Sie auch eine kostenlose Testversion nutzen, wenn Sie das Produkt ausprobieren möchten.

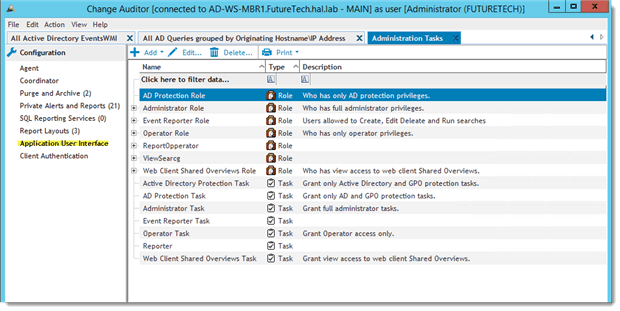

5. Quest Change Auditor

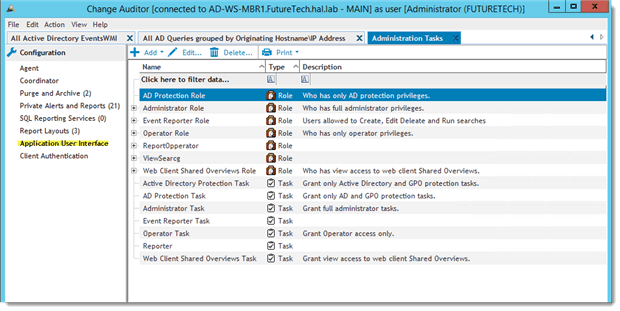

Quest Software ist ein bekannter Hersteller von Netzwerkverwaltungs- und Sicherheitstools. Sein Überwachungs- und Auditing-Tool für die Serverkonfiguration wird treffend als Quest Change Auditor bezeichnet und bietet Echtzeit-Sicherheit und IT-Auditing Ihrer Microsoft Windows-Umgebung. Dieses Tool bietet Ihnen eine vollständige IT-Überprüfung in Echtzeit, eingehende Forensik und umfassende Sicherheitsüberwachung aller wichtigen Konfigurationen, Benutzer- und Administratoränderungen für Microsoft Active Directory, Azure AD, Exchange, Office 365, Exchange Online, Dateiserver und mehr. Der Quest Change Auditor verfolgt auch detaillierte Benutzeraktivitäten für Anmeldungen, Authentifizierungen und andere wichtige Dienste im gesamten Unternehmen und verbessert so die Bedrohungserkennung und Sicherheitsüberwachung. Es verfügt über eine zentrale Konsole, die die Notwendigkeit und Komplexität mehrerer IT-Audit-Lösungen eliminiert.

One of this tool’s great features is the Quest Change Auditor Threat Detection, a proactive threat detection technology. It can simplify user threat detection by analyzing anomalous activity to rank the highest-risk users in your organization, identify potential threats and reduce the noise from false-positive alerts. The tool will also protect against changes to critical data within AD, Exchange and Windows file servers, including privileged groups, Group Policy objects and sensitive mailboxes. It can generate comprehensive reports for security best practices and regulatory compliance mandates, including GDPR, SOX, PCI-DSS, HIPAA, FISMA, GLBA and more. It can also correlate disparate data from numerous systems and devices into an interactive search engine for fast security incident response and forensic analysis.

The pricing structure of the Quest Change Auditor is rather complex as each monitored platform must be purchased separately. On the plus side, a free trial of the product is available for each supported platform.

In Conclusion

While achieving HIPAA compliance is a serious challenge, it is by no means impossible. In fact, it’s just a matter of following a few simple yet elaborate steps and surrounding you with the right people and the right technology to make it as easy as possible. Just keep in mind that some of the requirements od HIPAA may seem quite ambiguous. This is why we can only recommend that you get some help in the form of an expert consultant and dedicated software tools. That should help make the transition as smooth as can be.