Sicherheit ist ein wichtiges Anliegen der meisten Netzwerk- und Systemadministratoren. Angesichts der heutigen Bedrohungslage ist das durchaus verständlich. Cyber-Angriffe werden immer häufiger und haben so schwerwiegende Folgen, dass sie schwer zu ergründen sind.

Cyberkriminelle suchen ständig nach Schwachstellen in Systemen und Software, um Zugriff auf das wichtigste Gut vieler Unternehmen, ihre Daten, zu erhalten . Um dies zu verhindern, müssen Tools zur Schwachstellenanalyse wie Microsoft Baseline Security Analyzer oder MBSA verwendet werden. Dieses Tool zeigt jedoch allmählich Altersspuren. Zunächst einmal funktioniert es nicht direkt mit modernen Windows-Versionen und ist auch in der Funktionalität etwas eingeschränkt.

Um ganz ehrlich zu sein, wenn Sie immer noch MBSA verwenden, ist es an der Zeit, auf etwas anderes umzusteigen. Heute überprüfen wir vier der besten Alternativen zum Microsoft Baseline Security Analyzer.

Wir beginnen unsere Diskussion mit einem Blick auf MBSA. Schließlich hilft es zu wissen, was wir zu ersetzen versuchen. Wir werden dann die Schwachstelle im Allgemeinen besprechen. Als nächstes werden wir über Tools zum Scannen von Schwachstellen sprechen, was sie sind, wer sie benötigt und was ihre wesentlichen Funktionen sind. Dies bringt uns zur großen Enthüllung: die vier besten Alternativen zum Microsoft Baseline Security Analyzer. Wir werden jedes der Tools kurz überprüfen, um Ihnen eine Vorstellung von ihren Funktionen und Fähigkeiten zu geben.

Microsoft Baseline Security Analyzer: Erklärt

Der Microsoft Baseline Security Analyzer oder MBSA ist ein ziemlich altes Tool von Microsoft. Obwohl es sicherlich keine ideale Option für große Unternehmen ist, könnte das Tool für kleinere Unternehmen von Nutzen sein, die nur eine Handvoll Server haben. Abgesehen von seinem Alter besteht einer der Hauptnachteile des Tools darin, dass es von Microsoft kommt und Sie nicht erwarten können, dass es etwas anderes als Microsoft-Produkte scannt. Es scannt jedoch das Windows-Betriebssystem sowie einige Dienste wie die Windows-Firewall, den SQL-Server, IIS und Microsoft Office-Anwendungen.

Im Gegensatz zu den meisten anderen Tools zum Scannen auf Schwachstellen scannt dieses nicht nach bestimmten Schwachstellen. Stattdessen sucht es nach Dingen wie fehlenden Patches, Service Packs und Sicherheitsupdates und scannt Systeme auf administrative Probleme. Die Berichterstellungs-Engine kann eine Liste fehlender Updates und Fehlkonfigurationen erstellen.

Ein weiterer großer Nachteil von MBSA ist, dass es aufgrund seines Alters nicht wirklich mit Windows 10 kompatibel ist. Version 2.3 von MBSA funktioniert mit der neuesten Version von Windows, erfordert jedoch wahrscheinlich einige Anpassungen, um falsch positive Ergebnisse zu beseitigen und Überprüfungen zu beheben das kann nicht abgeschlossen werden. Als Beispiel wird MBSA fälschlicherweise melden, dass Windows Update unter Windows 10 nicht aktiviert ist, selbst wenn dies der Fall ist. Folglich können Sie dieses Produkt nicht verwenden, um zu überprüfen, ob Windows Update auf Windows 10-Computern aktiviert ist.

Dies ist ein einfach zu bedienendes Werkzeug und es macht das, was es tut. Es tut jedoch nicht viel und es funktioniert auf modernen Computern nicht einmal so gut, was viele Benutzer dazu veranlasst, nach einem Ersatz zu suchen.

Sicherheitslücke 101

Bevor wir fortfahren, lassen Sie uns eine Pause einlegen und kurz die Anfälligkeit besprechen. Die Komplexität moderner Computersysteme und -netzwerke hat einen noch nie dagewesenen Komplexitätsgrad erreicht. Ein durchschnittlicher Server kann oft Hunderte von Prozessen ausführen. Jeder dieser Prozesse ist ein Computerprogramm. Einige von ihnen sind große Programme, die aus Tausenden von Zeilen Quellcode bestehen. Innerhalb dieses Codes kann es – und wahrscheinlich gibt es – unerwartete Dinge geben. Ein Entwickler hat möglicherweise irgendwann eine Backdoor-Funktion hinzugefügt, um seine Debugging-Bemühungen zu erleichtern. Später, als der Entwickler anfing, an etwas anderem zu arbeiten, hat es diese gefährliche Funktion möglicherweise fälschlicherweise in die endgültige Version geschafft. Es können auch einige Fehler im Eingabevalidierungscode vorliegen, die unter bestimmten Umständen zu unerwarteten – und oft unerwünschten – Ergebnissen führen können.

Dies sind die Schwachstellen, die verwendet werden können, um zu versuchen, auf Systeme und Daten zuzugreifen. Es gibt eine riesige Gemeinschaft von Cyberkriminellen, die nichts Besseres zu tun haben, als diese Lücken zu finden und sie auszunutzen, um in Ihre Systeme einzudringen und Ihre Daten zu stehlen. Wenn sie ignoriert oder unbeaufsichtigt gelassen werden, können Schwachstellen von böswilligen Benutzern genutzt werden, um Zugriff auf Ihre Systeme und Daten oder, möglicherweise noch schlimmer, auf die Daten Ihrer Kunden zu erlangen oder auf andere Weise größeren Schaden anzurichten, z. B. Ihre Systeme unbrauchbar zu machen.

Schwachstellen sind überall zu finden. Sie schleichen sich oft in Software ein, die auf Ihren Servern oder in deren Betriebssystemen ausgeführt wird. Sie kommen auch in Netzwerkgeräten wie Switches, Routern und sogar Sicherheitsanwendungen wie Firewalls vor. Um auf der sicheren Seite zu sein – wenn es so etwas wie auf der sicheren Seite gibt – muss man wirklich überall danach suchen.

Tools zum Scannen von Schwachstellen

Tools zum Scannen oder Bewerten von Schwachstellen haben eine Hauptfunktion: die Identifizierung von Schwachstellen in Ihren Systemen, Geräten, Geräten und Software. Sie werden oft als Scanner bezeichnet, da sie normalerweise Ihre Geräte scannen, um nach bekannten Schwachstellen zu suchen.

Aber wie finden Schwachstellen-Scanner-Tools Schwachstellen? Schließlich sind sie in der Regel nicht sichtbar. Wenn sie so offensichtlich wären, hätten Entwickler sie vor der Veröffentlichung der Software angesprochen. Die Tools unterscheiden sich eigentlich nicht wesentlich von Virenschutzprogrammen, die Virendefinitionsdatenbanken verwenden, um Computervirensignaturen zu erkennen. Ebenso verlassen sich die meisten Schwachstellen-Scanner auf Schwachstellen-Datenbanken und Scan-Systeme auf bestimmte Schwachstellen. Solche Schwachstellendatenbanken sind oft von bekannten unabhängigen Sicherheitstestlabors erhältlich, die sich dem Auffinden von Schwachstellen in Software und Hardware widmen, oder sie können proprietäre Datenbanken des Anbieters des Schwachstellen-Scanner-Tools sein. Da eine Kette nur so stark ist wie ihr schwächstes Glied,

Wer braucht sie?

Die Ein-Wort-Antwort auf diese Frage ist ziemlich offensichtlich: Jeder! So wie heutzutage niemand mehr daran denken würde, einen Computer ohne Virenschutz zu betreiben, sollte kein Netzwerkadministrator zumindest auf einen Schutz vor Sicherheitslücken verzichten. Angriffe können von überall kommen und Sie treffen, wo und wann Sie sie am wenigsten erwarten. Sie müssen sich Ihres Expositionsrisikos bewusst sein.

Während das Scannen nach Schwachstellen möglicherweise manuell durchgeführt werden könnte, ist dies eine fast unmögliche Aufgabe. Allein das Auffinden von Informationen über Schwachstellen, geschweige denn das Scannen Ihrer Systeme auf deren Vorhandensein, kann enorme Ressourcen in Anspruch nehmen. Einige Unternehmen widmen sich der Suche nach Schwachstellen und beschäftigen oft Hunderte, wenn nicht Tausende von Mitarbeitern. Warum nutzen Sie sie nicht?

Jeder, der eine Reihe von Computersystemen oder Geräten verwaltet, würde von der Verwendung eines Schwachstellen-Scanner-Tools stark profitieren. Die Einhaltung regulatorischer Standards wie SOX oder PCI-DSS, um nur einige zu nennen, wird Sie oft dazu verpflichten. Und selbst wenn dies nicht ausdrücklich vorgeschrieben ist, lässt sich die Compliance oft leichter nachweisen, wenn Sie nachweisen können, dass Sie über Tools zum Scannen von Schwachstellen verfügen.

Grundlegende Funktionen der Tools zum Scannen von Schwachstellen

Bei der Auswahl eines Tools zum Scannen auf Schwachstellen sind viele Faktoren zu berücksichtigen. Ganz oben auf der Liste der zu berücksichtigenden Dinge steht die Reichweite der Geräte, die gescannt werden können. Sie benötigen ein Tool, das in der Lage ist, alle zu scannenden Geräte zu scannen. Wenn Sie beispielsweise viele Linux-Server haben, sollten Sie ein Tool wählen, das sie scannen kann, und nicht eines, das nur Windows-Rechner verarbeitet. Sie möchten auch einen Scanner wählen, der in Ihrer Umgebung so genau wie möglich ist. Sie möchten nicht in nutzlosen Benachrichtigungen und Fehlalarmen ertrinken.

Ein weiteres Unterscheidungsmerkmal zwischen Produkten ist ihre jeweilige Schwachstellendatenbank. Wird es vom Anbieter gepflegt oder von einer unabhängigen Organisation? Wie regelmäßig wird es aktualisiert? Wird es lokal oder in der Cloud gespeichert? Müssen Sie zusätzliche Gebühren zahlen, um die Schwachstellendatenbank zu nutzen oder Updates zu erhalten? Vielleicht möchten Sie Antworten auf diese Fragen erhalten, bevor Sie Ihr Werkzeug auswählen.

Einige Schwachstellenscanner verwenden aufdringliche Scanmethoden. Sie können möglicherweise die Systemleistung beeinträchtigen. Tatsächlich sind die aufdringlichsten Scanner oft die besten. Wenn sie jedoch die Systemleistung beeinträchtigen, sollten Sie dies im Voraus wissen, um Ihre Scans entsprechend zu planen. In Bezug auf die Planung ist dies ein weiterer wichtiger Aspekt von Tools zum Scannen auf Netzwerkschwachstellen. Einige Tools haben nicht einmal geplante Scans und müssen manuell gestartet werden.

Warnungen und Berichte sind ebenfalls wichtige Funktionen von Tools zum Scannen von Schwachstellen. Warnungen beziehen sich darauf, was passiert, wenn eine Schwachstelle gefunden wird. Gibt es eine klare und leicht verständliche Benachrichtigung? Wie wird es übertragen? Über ein Popup auf dem Bildschirm, eine E-Mail, eine SMS? Und noch wichtiger: Bietet das Tool einen Einblick in die Behebung der gefundenen Schwachstellen? Einige Tools verfügen sogar über eine automatisierte Behebung bestimmter Arten von Schwachstellen. Andere Tools lassen sich in Patch-Management-Software integrieren, da Patchen oft der beste Weg ist, um Schwachstellen zu beheben.

Bei der Berichterstattung ist dies zwar oft eine Frage der persönlichen Präferenz, Sie müssen jedoch sicherstellen, dass die Informationen, die Sie in den Berichten erwarten und finden müssen, auch tatsächlich vorhanden sind. Einige Tools verfügen nur über vordefinierte Berichte, bei anderen können Sie die integrierten Berichte ändern. Die besten – zumindest aus Sicht der Berichterstattung – ermöglichen es Ihnen, benutzerdefinierte Berichte von Grund auf neu zu erstellen.

Vier großartige Alternativen zu MBSA

Nachdem wir nun wissen, was Schwachstellen sind, wie sie gescannt werden und was die Hauptfunktionen von Tools zum Scannen von Schwachstellen sind, sind wir bereit, einige der besten und interessantesten Pakete zu überprüfen, die wir finden konnten. Wir haben einige kostenpflichtige und einige kostenlose Tools hinzugefügt. Einige sind sogar in einer kostenlosen und einer kostenpflichtigen Version erhältlich. Alles wäre gut geeignet, um MBSA zu ersetzen. Mal sehen, was ihre Hauptmerkmale sind.

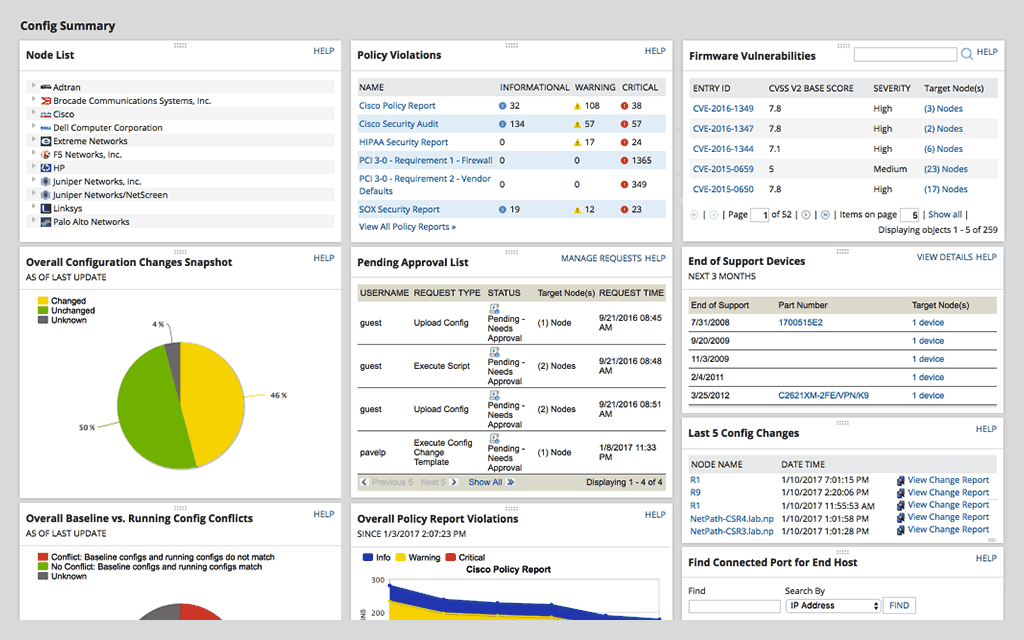

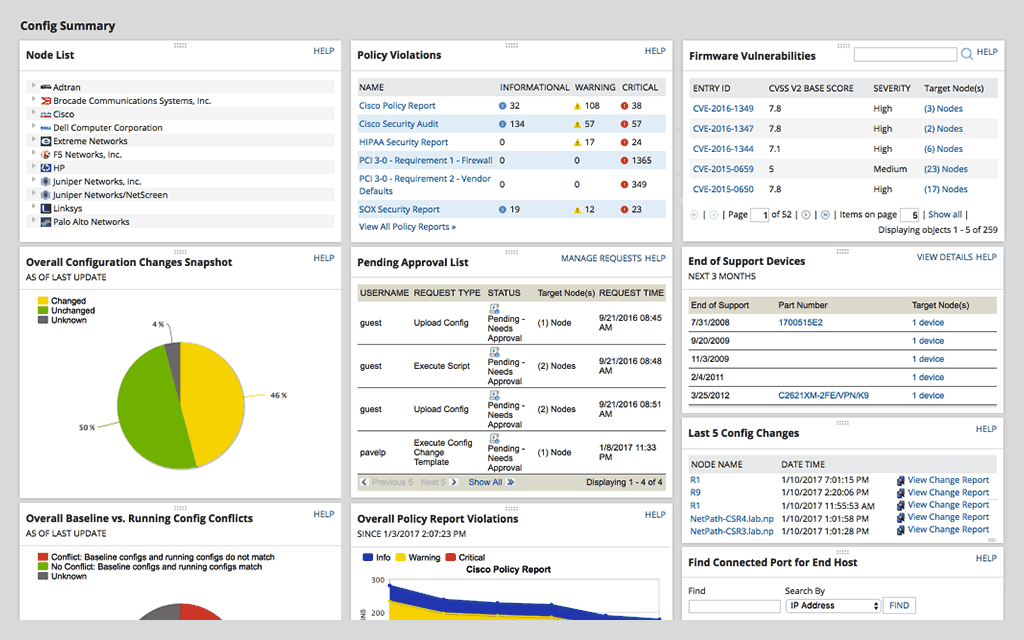

1. SolarWinds Network Configuration Manager (KOSTENLOSE TESTVERSION)

SolarWinds ist unter Netzwerk- und Systemadministratoren ein bekannter Name. Das Unternehmen stellt seit etwa 20 Jahren einige der besten Tools zur Netzwerkverwaltung her. Der SolarWinds Network Performance Monitor, eines seiner Top-Tools, erhält durchweg hohes Lob und begeisterte Kritiken als eines der besten Tools zur Überwachung der SNMP-Netzwerkbandbreite. Das Unternehmen ist auch für seine kostenlosen Tools bekannt. Es handelt sich um kleinere Tools, die speziell für die Aufgaben des Netzwerkmanagements entwickelt wurden. Zu den bekanntesten dieser kostenlosen Tools zählen der Advanced Subnet Calculator und der Kiwi Syslog-Server.

Unser erstes Tool, der SolarWinds Network Configuration Manager, ist nicht wirklich ein Tool zum Scannen von Schwachstellen. Aber aus zwei spezifischen Gründen hielten wir es für eine interessante Alternative zu MBSA und haben uns entschieden, es in unsere Liste aufzunehmen. Zunächst einmal verfügt das Produkt über eine Schwachstellenbewertungsfunktion und behebt außerdem eine bestimmte Art von Schwachstelle, die zwar wichtig ist, aber nicht so viele andere Tools beheben, nämlich die Fehlkonfiguration von Netzwerkgeräten. Das Produkt ist außerdem vollgepackt mit nicht sicherheitsrelevanten Funktionen.

Die Hauptanwendung des SolarWinds Network Configuration Manager als Schwachstellen-Scanning-Tool liegt in der Validierung von Netzwerkgerätekonfigurationen auf Fehler und Auslassungen. Das Tool kann auch die Gerätekonfigurationen regelmäßig auf Änderungen überprüfen. Dies ist nützlich, da einige Angriffe durch die Änderung der Konfiguration eines Netzwerkgeräts gestartet werden – die oft nicht so sicher ist wie die von Servern –, um den Zugriff auf andere Systeme zu erleichtern. Das Tool kann auch bei der Einhaltung von Standards oder der Einhaltung gesetzlicher Vorschriften helfen, indem es seine automatisierten Netzwerkkonfigurationstools verwendet, die standardisierte Konfigurationen bereitstellen, Änderungen außerhalb des Prozesses erkennen, Konfigurationen überprüfen und sogar Verstöße korrigieren können.

Die Software ist in die National Vulnerability Database integriert, was ihr ihren Platz auf dieser Liste der MBSA-Alternativen eingebracht hat. Es hat auch Zugriff auf die aktuellsten CVEs, um Schwachstellen in Ihren Cisco-Geräten zu identifizieren. Es funktioniert mit jedem Cisco-Gerät, auf dem ASA, IOS oder Nexus OS ausgeführt wird. Tatsächlich sind zwei weitere nützliche Tools, Network Insights for ASA und Network Insights for Nexus, direkt in das Produkt integriert.

Der Preis für den SolarWinds Network Configuration Manager beginnt bei 2.895 USD für bis zu 50 verwaltete Knoten und steigt mit der Anzahl der verwalteten Knoten. Wenn Sie dieses Tool ausprobieren möchten, können Sie eine kostenlose 30-Tage-Testversion direkt von SolarWinds herunterladen.

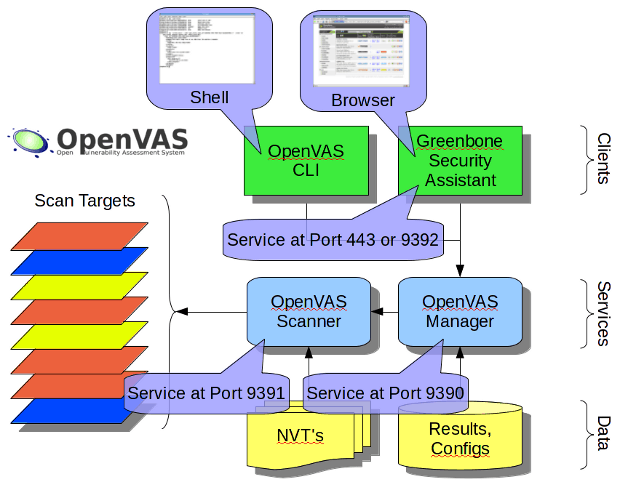

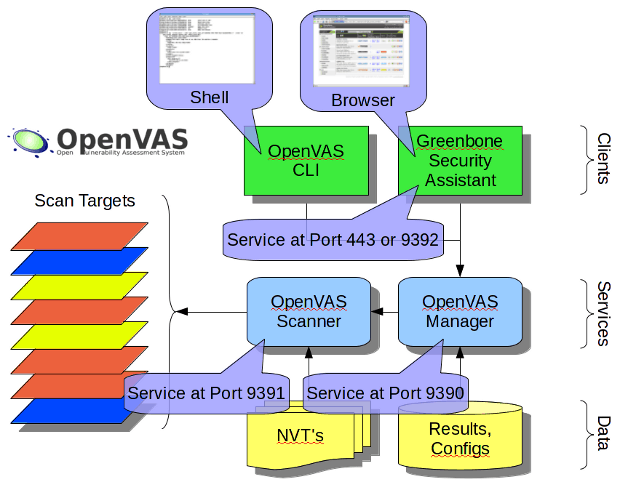

2. OpenVAS

Das Open Vulnerability Assessment System oder OpenVAS ist ein Framework aus mehreren Diensten und Tools. Zusammen ergeben sie ein umfassendes und dennoch leistungsstarkes Tool zum Scannen von Schwachstellen. Das Framework hinter OpenVAS ist Teil der Vulnerability-Management-Lösung von Greenbone Networks, deren Elemente seit etwa zehn Jahren in die Community eingebracht werden. Das System ist völlig kostenlos und viele seiner Schlüsselkomponenten sind Open Source, einige jedoch nicht. Der OpenVAS-Scanner wird mit über 50.000 Network Vulnerability Tests geliefert, die regelmäßig aktualisiert werden.

OpenVAS besteht aus zwei Hauptkomponenten. Der erste ist der OpenVAS-Scanner . Dies ist die Komponente, die für das eigentliche Scannen von Zielcomputern verantwortlich ist. Die zweite Komponente ist der OpenVAS-Manager, der alles Weitere wie die Steuerung des Scanners, die Konsolidierung der Ergebnisse und deren Speicherung in einer zentralen SQL-Datenbank übernimmt. Die Software verfügt sowohl über browserbasierte als auch über eine Befehlszeilen-Benutzeroberfläche. Eine weitere Komponente des Systems ist die Datenbank für Network Vulnerability Tests. Diese Datenbank kann ihre Updates entweder über den kostenlosen Greenborne Community Feed oder den kostenpflichtigen Greenborne Security Feed für einen umfassenderen Schutz beziehen.

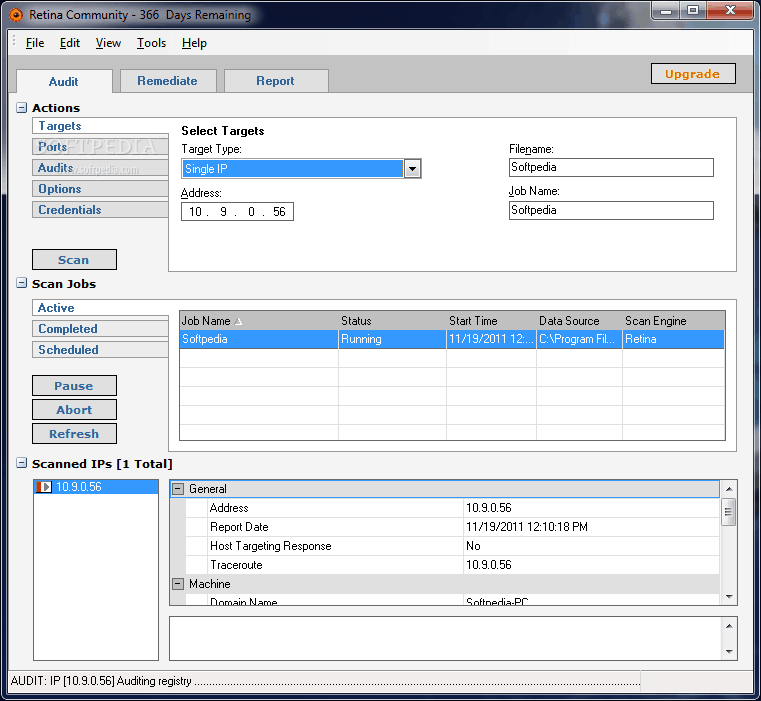

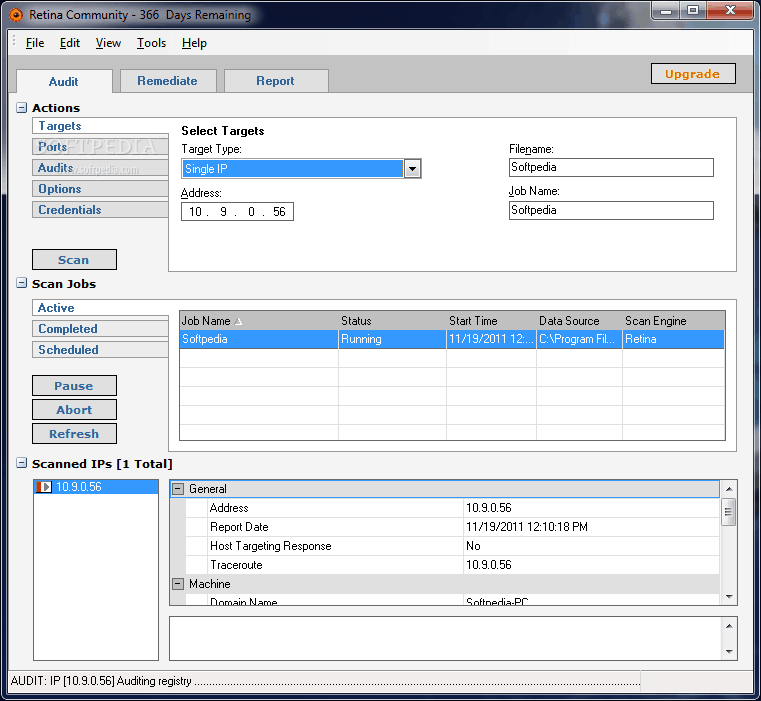

3. Netzhaut-Netzwerk-Community

Retina Network Community ist die kostenlose Version des Retina Network Security Scanners von AboveTrust , einem der bekanntesten Schwachstellenscanner. Obwohl es kostenlos ist, handelt es sich um einen umfassenden Schwachstellen-Scanner mit vielen Funktionen. Es kann eine gründliche Schwachstellenanalyse von fehlenden Patches, Zero-Day-Schwachstellen und unsicheren Konfigurationen durchführen. Es verfügt auch über an Jobfunktionen ausgerichtete Benutzerprofile, wodurch die Systembedienung vereinfacht wird. Dieses Produkt verfügt über eine intuitive Benutzeroberfläche im Metro-Stil, die eine optimierte Bedienung des Systems ermöglicht.

Eine großartige Sache an der Retina Network Community ist, dass sie dieselbe Schwachstellendatenbank wie ihre bezahlten Geschwister verwendet. Es handelt sich um eine umfangreiche Datenbank mit Netzwerkschwachstellen, Konfigurationsproblemen und fehlenden Patches, die automatisch aktualisiert wird und eine breite Palette von Betriebssystemen, Geräten, Anwendungen und virtuellen Umgebungen abdeckt. Apropos virtuelle Umgebungen: Das Produkt unterstützt VMware vollständig und umfasst das Online- und Offline-Scannen von virtuellen Images, das Scannen virtueller Anwendungen und die Integration mit vCenter.

Der Hauptnachteil der Retina Network Community besteht darin, dass sie auf das Scannen von 256 IP-Adressen beschränkt ist. Auch wenn dies nicht viel ist, wenn Sie ein großes Netzwerk verwalten, kann es für viele kleinere Unternehmen mehr als genug sein. Wenn Ihre Umgebung mehr als 256 Geräte umfasst, gilt alles, was wir gerade über dieses Produkt gesagt haben, auch für seinen großen Bruder, den Retina Network Security Scanner, der in den Editionen Standard und Unlimited erhältlich ist. Beide Editionen verfügen im Vergleich zum Retina Network Community-Scanner über einen erweiterten Funktionsumfang .

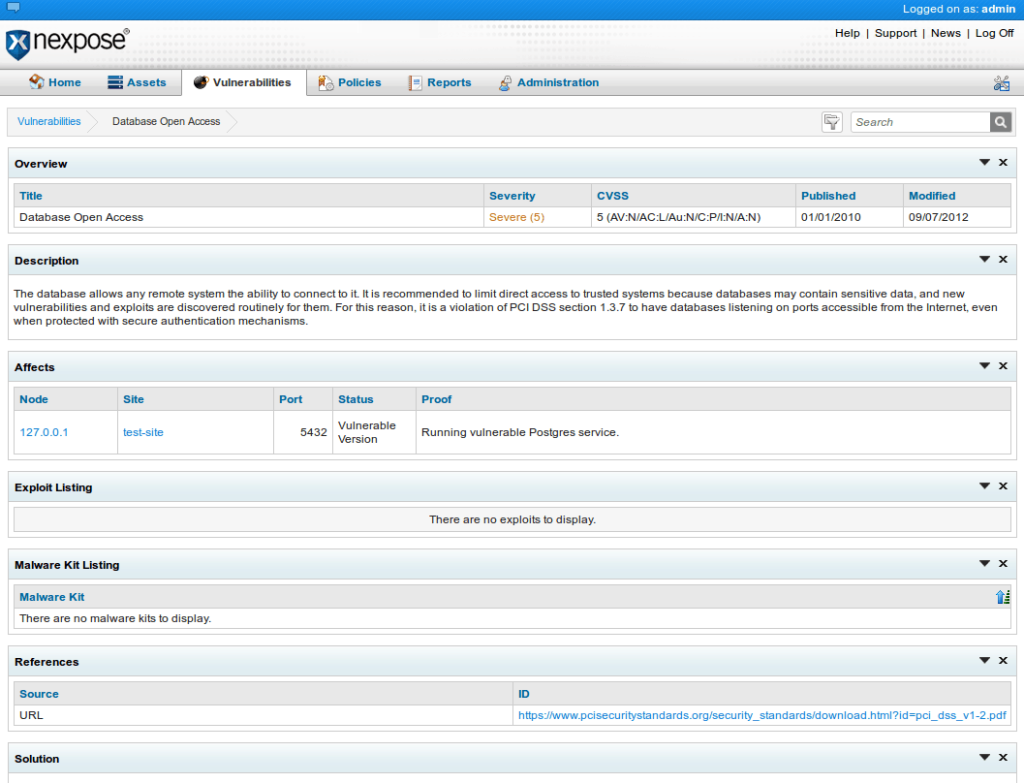

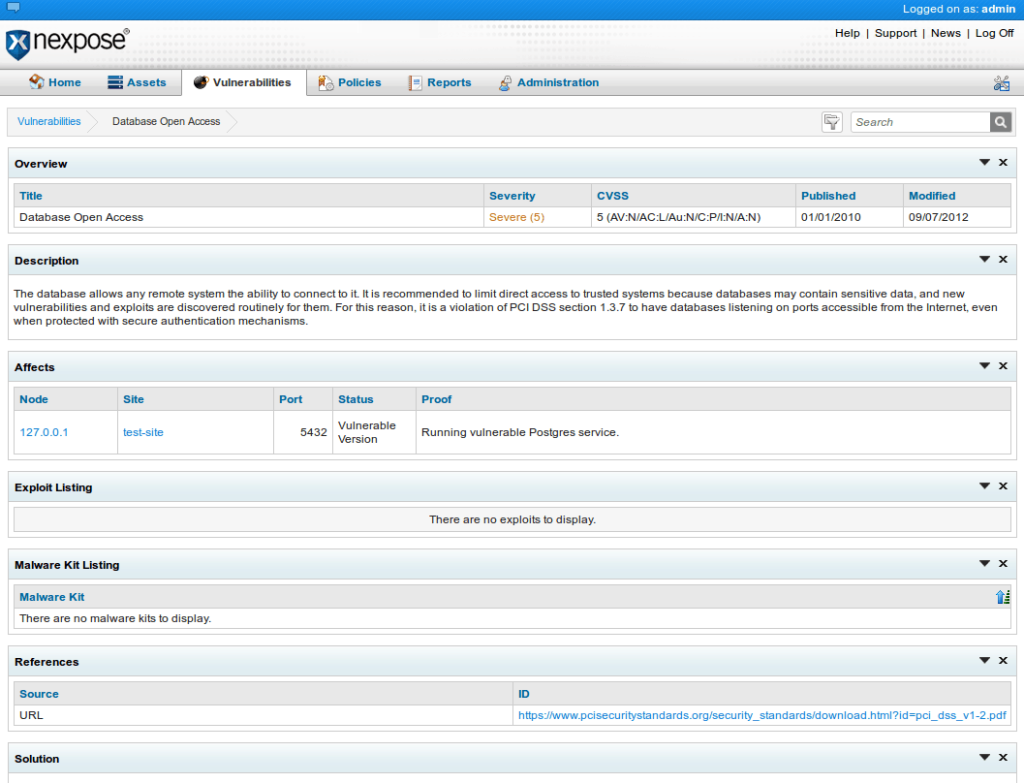

4. Nexpose Community Edition

Vielleicht nicht ganz so beliebt wie Retina, ist Nexpose von Rapid7 ein weiterer bekannter Schwachstellen-Scanner. Die Nexpose Community Edition ist eine leicht verkleinerte Version des umfassenden Schwachstellen-Scanners von Rapid7 . Das Produkt hat jedoch einige wichtige Einschränkungen. Es ist beispielsweise auf das Scannen von maximal 32 IP-Adressen beschränkt. Dies schränkt die Nützlichkeit des Tools nur auf die kleinsten Netzwerke stark ein. Eine weitere Einschränkung besteht darin, dass das Produkt nur ein Jahr lang verwendet werden kann. Wenn Sie mit diesen Einschränkungen leben können, ist es ein ausgezeichnetes Produkt. Wenn nicht, können Sie sich jederzeit das kostenpflichtige Angebot von Rapid7 ansehen .

Die Nexpose Community Edition läuft auf physischen Maschinen unter Windows oder Linux. Es ist auch als virtuelle Appliance verfügbar. Es verfügt über umfangreiche Scanfunktionen, die Netzwerke, Betriebssysteme, Webanwendungen, Datenbanken und virtuelle Umgebungen verarbeiten. Dieses Tool verwendet adaptive Sicherheit, die neue Geräte und neue Schwachstellen automatisch erkennen und bewerten kann, sobald sie auf Ihr Netzwerk zugreifen. Diese Funktion funktioniert in Verbindung mit dynamischen Verbindungen zu VMware und AWS. Die Software lässt sich auch in das Sonar-Forschungsprojekt integrieren, um eine echte Live-Überwachung zu ermöglichen. Nexpose Community Editionbietet integrierte Richtlinienüberprüfungen, um die Einhaltung gängiger Standards wie CIS und NIST zu unterstützen. Und nicht zuletzt geben Ihnen die intuitiven Korrekturberichte des Tools Schritt-für-Schritt-Anleitungen zu Korrekturmaßnahmen.