Sicherheit ist ein heißes Thema und das schon seit einiger Zeit. Vor vielen Jahren waren Viren die einzigen Sorgen der Systemadministratoren. Viren waren so weit verbreitet, dass sie den Weg für eine erstaunliche Reihe von Tools zur Virenprävention ebneten. Heutzutage würde kaum jemand daran denken, einen ungeschützten Computer zu betreiben. Ein Eindringen in Computer oder der unbefugte Zugriff auf Ihre Daten durch böswillige Benutzer ist jedoch die „Threat du Jour“. Netzwerke sind zum Ziel zahlreicher Hacker mit bösen Absichten geworden, die große Anstrengungen unternehmen, um Zugriff auf Ihre Daten zu erhalten. Ihre beste Verteidigung gegen diese Arten von Bedrohungen ist ein System zur Erkennung von Eindringlingen – oder Prävention. Heute stellen wir zehn der besten kostenlosen Tools zur Intrusion Detection vor.

Bevor wir beginnen, besprechen wir zunächst die verschiedenen Methoden zur Erkennung von Eindringlingen, die verwendet werden. Genauso wie Eindringlinge auf viele Arten in Ihr Netzwerk eindringen können, gibt es ebenso viele – vielleicht sogar noch mehr – Möglichkeiten, sie zu erkennen. Anschließend besprechen wir die beiden Hauptkategorien von Intrusion Detection-Systemen: Network Intrusion Detection und Host Intrusion Detection. Bevor wir fortfahren, erläutern wir Ihnen die Unterschiede zwischen Intrusion Detection und Intrusion Prevention. Und schließlich geben wir Ihnen einen kurzen Überblick über die zehn besten kostenlosen Tools zur Intrusion Detection, die wir finden konnten.

Methoden zur Erkennung von Eindringlingen

Grundsätzlich gibt es zwei verschiedene Methoden, um Einbruchsversuche zu erkennen. Es kann signaturbasiert oder anomaliebasiert sein. Mal sehen, wie sie sich unterscheiden. Die signaturbasierte Einbruchserkennung funktioniert durch die Analyse von Daten nach bestimmten Mustern, die mit Einbruchsversuchen in Verbindung gebracht wurden. Es ist ähnlich wie bei herkömmlichen Antivirensystemen, die auf Virendefinitionen angewiesen sind. Diese Systeme vergleichen Daten mit Einbruchsignaturmustern, um Versuche zu identifizieren. Ihr Hauptnachteil besteht darin, dass sie nicht funktionieren, bis die richtige Signatur in die Software hochgeladen wurde, was normalerweise geschieht, nachdem eine bestimmte Anzahl von Computern angegriffen wurde.

Anomalie-basierte Intrusion Detection bietet einen besseren Schutz vor Zero-Day-Angriffen, die passieren, bevor eine Intrusion Detection-Software die Möglichkeit hatte, die richtige Signaturdatei zu erhalten. Anstatt zu versuchen, bekannte Einbruchsmuster zu erkennen, suchen diese stattdessen nach Anomalien. Beispielsweise würden sie feststellen, dass jemand mehrmals mit einem falschen Passwort versucht hat, auf ein System zuzugreifen, ein häufiges Zeichen für einen Brute-Force-Angriff. Wie Sie vielleicht schon vermutet haben, hat jede Erkennungsmethode ihre Vorteile. Aus diesem Grund verwenden die besten Werkzeuge oft eine Kombination aus beidem, um den besten Schutz zu gewährleisten.

Zwei Arten von Intrusion Detection-Systemen

So wie es verschiedene Erkennungsmethoden gibt, gibt es auch zwei Haupttypen von Intrusion Detection-Systemen. Sie unterscheiden sich hauptsächlich in dem Ort, an dem die Intrusion Detection durchgeführt wird, entweder auf Host- oder Netzwerkebene. Auch hier hat jedes seine Vorteile und die beste Lösung – oder die sicherste – ist möglicherweise, beide zu verwenden.

Host Intrusion Detection-Systeme (HIDS)

Die erste Art von Intrusion Detection-System arbeitet auf Host-Ebene. Es könnte beispielsweise verschiedene Protokolldateien auf Anzeichen für verdächtige Aktivitäten überprüfen. Es könnte auch funktionieren, indem wichtige Konfigurationsdateien auf nicht autorisierte Änderungen überprüft werden. Dies ist, was auf Anomalie basierendes HIDS tun würde. Auf der anderen Seite würden signaturbasierte Systeme dieselben Protokoll- und Konfigurationsdateien durchsuchen, aber nach bestimmten bekannten Einbruchsmustern suchen. Beispielsweise kann bekannt sein, dass ein bestimmtes Eindringverfahren funktioniert, indem eine bestimmte Zeichenfolge zu einer bestimmten Konfigurationsdatei hinzugefügt wird, die das signaturbasierte IDS erkennen würde.

Wie Sie sich vorstellen können, werden HIDS direkt auf dem Gerät installiert, das sie schützen sollen, sodass Sie sie auf allen Ihren Computern installieren müssen. Die meisten Systeme verfügen jedoch über eine zentrale Konsole, über die Sie jede Instanz der Anwendung steuern können.

Netzwerk-Intrusion-Detection-Systeme (NIDS)

Network Intrusion Detection Systems (NIDS) arbeiten an der Grenze Ihres Netzwerks, um die Erkennung zu erzwingen. Sie verwenden ähnliche Methoden wie Host-Intrusion-Detection-Systeme. Anstatt nach Protokoll- und Konfigurationsdateien zu suchen, suchen sie natürlich nach Netzwerkverkehr wie Verbindungsanfragen. Es ist bekannt, dass einige Eindringmethoden Schwachstellen ausnutzen, indem sie absichtlich fehlerhafte Pakete an Hosts senden, wodurch diese auf eine bestimmte Weise reagieren. Netzwerk-Intrusion-Detection-Systeme könnten diese leicht erkennen.

Einige würden argumentieren, dass NIDS besser als HIDS sind, da sie Angriffe erkennen, noch bevor sie Ihre Computer erreichen. Sie sind auch besser, weil sie nicht auf jedem Computer installiert werden müssen, um sie effektiv zu schützen. Auf der anderen Seite bieten sie wenig Schutz vor Insider-Angriffen, die leider keine Seltenheit sind. Dies ist ein weiterer Fall, in dem der beste Schutz durch die Verwendung einer Kombination beider Arten von Werkzeugen erzielt wird.

Intrusion Detection vs. Prevention

In der Welt des Einbruchschutzes gibt es zwei verschiedene Arten von Werkzeugen: Intrusion-Detection-Systeme und Intrusion-Prevention-Systeme. Obwohl sie einem anderen Zweck dienen, gibt es oft einige Überschneidungen zwischen den beiden Arten von Werkzeugen. Wie der Name schon sagt, erkennt die Intrusion Detection Einbruchsversuche und verdächtige Aktivitäten im Allgemeinen. Wenn dies der Fall ist, wird normalerweise eine Art Alarm oder eine Benachrichtigung ausgelöst. Es liegt dann am Administrator, die erforderlichen Schritte zu unternehmen, um diesen Versuch zu stoppen oder zu blockieren.

Auf der anderen Seite arbeiten Intrusion-Prevention-Systeme daran, Einbrüche vollständig zu verhindern. Die meisten Intrusion-Prevention-Systeme enthalten eine Erkennungskomponente, die eine Aktion auslöst, wenn Einbruchsversuche erkannt werden. Intrusion Prevention kann aber auch passiv sein. Der Begriff kann verwendet werden, um sich auf alle Schritte zu beziehen, die ergriffen werden, um Einbrüche zu verhindern. Denkbar sind beispielsweise Maßnahmen wie die Passworthärtung.

Die besten kostenlosen Tools zur Intrusion Detection

Einbruchmeldesysteme können teuer sein, sehr teuer. Glücklicherweise gibt es da draußen einige kostenlose Alternativen. Wir haben das Internet nach einigen der besten Softwaretools zur Erkennung von Eindringlingen durchsucht. Wir haben einige gefunden und sind dabei, die zehn besten, die wir finden konnten, kurz zu überprüfen.

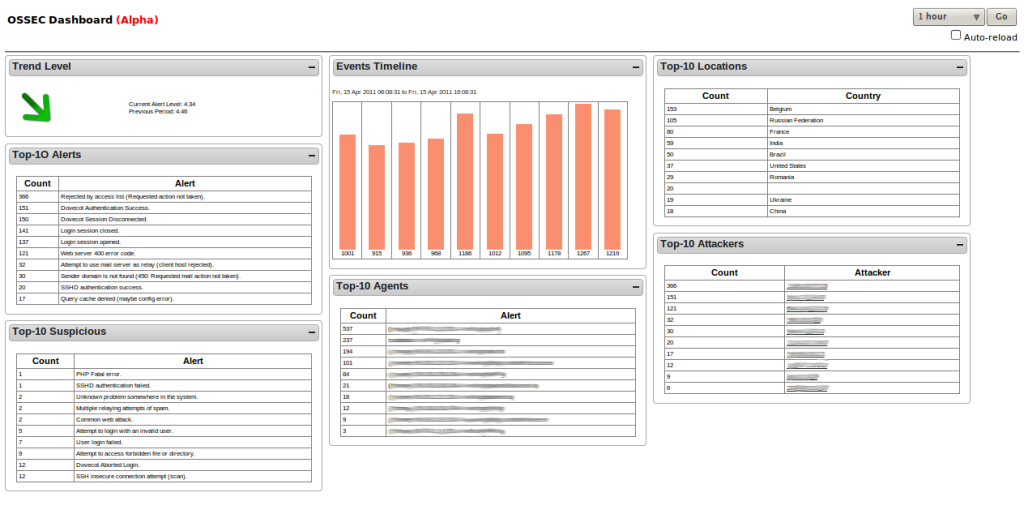

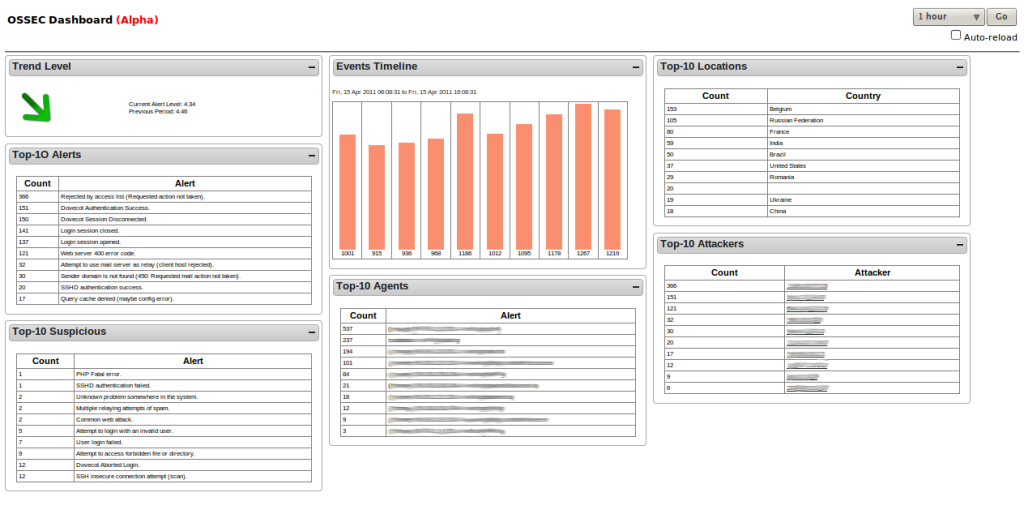

OSSEC steht für Open Source Security und ist mit Abstand das führende Open-Source-Host-Intrusion Detection-System. OSSEC gehört Trend Micro, einem der führenden Namen im Bereich IT-Sicherheit. Die Software konzentriert sich bei Installation auf Unix-ähnlichen Betriebssystemen hauptsächlich auf Protokoll- und Konfigurationsdateien. Es erstellt Prüfsummen wichtiger Dateien und validiert sie regelmäßig, um Sie zu warnen, wenn etwas Seltsames passiert. Es wird auch alle ungeraden Versuche, Root-Zugriff zu erhalten, überwachen und abfangen. Unter Windows achtet das System auch auf unbefugte Registrierungsänderungen.

OSSEC muss als Host Intrusion Detection System auf jedem Computer installiert werden, den Sie schützen möchten. Es konsolidiert jedoch Informationen von jedem geschützten Computer in einer einzigen Konsole für eine einfachere Verwaltung. Die Software läuft nur auf Unix-ähnlichen Systemen, aber ein Agent ist verfügbar, um Windows-Hosts zu schützen. Wenn das System etwas erkennt, wird eine Warnung auf der Konsole angezeigt und Benachrichtigungen werden per E-Mail gesendet.

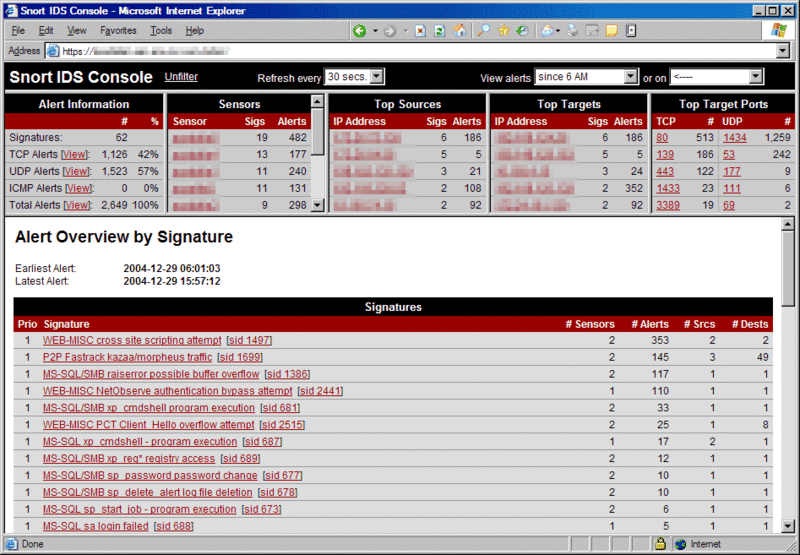

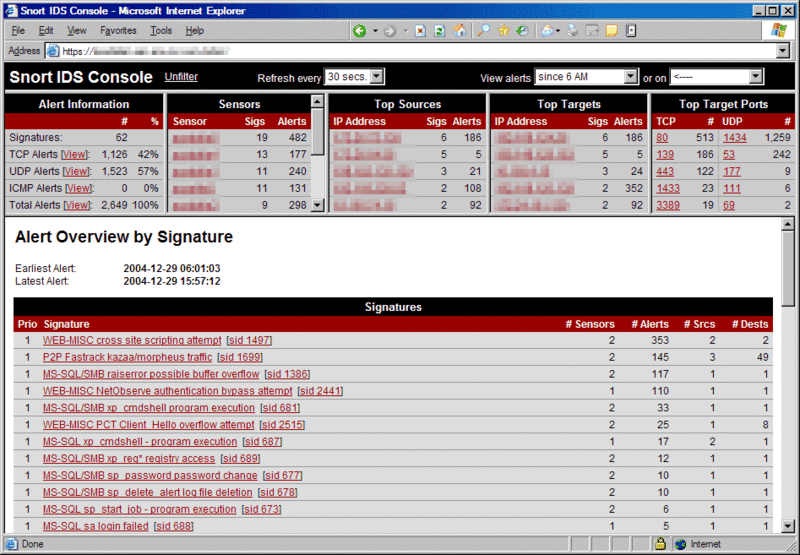

So wie OSSEC das führende Open-Source-HIDS war, ist Snort das führende Open-Source-NIDS. Snort ist eigentlich mehr als ein Tool zur Erkennung von Eindringlingen. Es ist auch ein Paket-Sniffer und ein Paket-Logger. Aber was uns im Moment interessiert, sind die Intrusion Detection-Funktionen von Snort. Snort ist ähnlich wie eine Firewall mithilfe von Regeln konfiguriert. Basisregeln können von der Snort-Website heruntergeladen und an Ihre spezifischen Bedürfnisse angepasst werden. Sie können auch Snort-Regeln abonnieren, um sicherzustellen, dass Sie immer die neuesten Regeln erhalten, wenn sich neue Bedrohungen entwickeln.

Die grundlegenden Snort-Regeln können eine Vielzahl von Ereignissen erkennen, z. B. Stealth-Port-Scans, Pufferüberlauf-Angriffe, CGI-Angriffe, SMB-Probes und OS-Fingerprinting. Was Ihre Snort-Installation erkennt, hängt ausschließlich davon ab, welche Regeln Sie installiert haben. Einige der angebotenen Grundregeln sind signaturbasiert, während andere anomaliebasiert sind. Die Verwendung von Snort kann Ihnen das Beste aus beiden Welten bieten

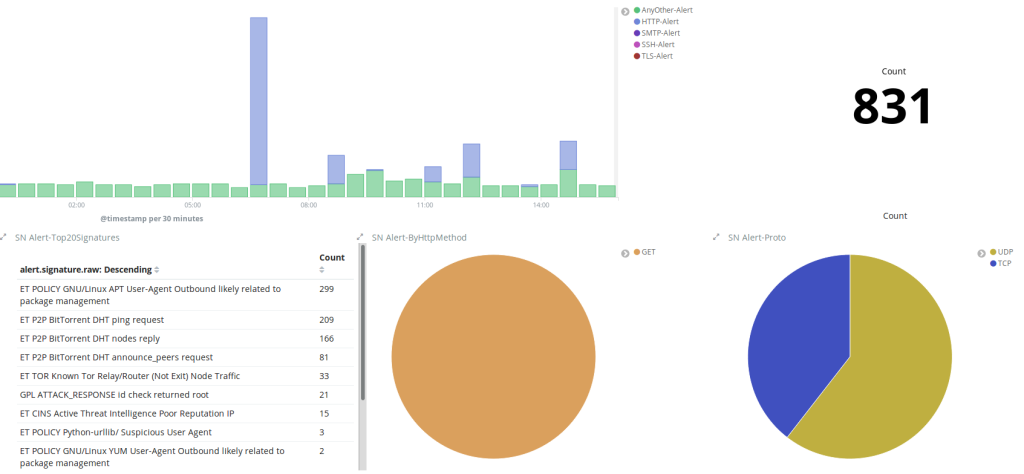

Suricata bewirbt sich selbst als Intrusion Detection- und Prevention-System und als vollständiges Ökosystem zur Überwachung der Netzwerksicherheit. Einer der besten Vorteile dieses Tools gegenüber Snort besteht darin, dass es bis zur Anwendungsebene funktioniert. Dadurch kann das Tool Bedrohungen erkennen, die in anderen Tools unbemerkt bleiben könnten, indem sie auf mehrere Pakete aufgeteilt werden.

Aber Suricata funktioniert nicht nur auf der Anwendungsebene. Es überwacht auch untergeordnete Protokolle wie TLS, ICMP, TCP und UDP. Das Tool versteht auch Protokolle wie HTTP, FTP oder SMB und kann Einbruchsversuche erkennen, die in ansonsten normalen Anfragen versteckt sind. Es gibt auch eine Dateiextraktionsfunktion, mit der Administratoren verdächtige Dateien selbst untersuchen können.

In Bezug auf die Architektur ist Suricata sehr gut gemacht und wird seine Arbeitslast auf mehrere Prozessorkerne und Threads verteilen, um die beste Leistung zu erzielen. Es kann sogar einen Teil seiner Verarbeitung auf die Grafikkarte auslagern. Dies ist eine großartige Funktion auf Servern, da ihre Grafikkarte meistens im Leerlauf ist.

Als nächstes auf unserer Liste steht ein Produkt namens Bro Network Security Monitor , ein weiteres kostenloses Netzwerk-Einbruchserkennungssystem. Bro arbeitet in zwei Phasen: Verkehrsprotokollierung und -analyse. Wie Suricata arbeitet Bro auf der Anwendungsebene, was eine bessere Erkennung von Split-Einbruchsversuchen ermöglicht. Es scheint, als ob bei Bro alles paarweise kommt und sein Analysemodul aus zwei Elementen besteht. Die erste ist die Ereignis-Engine, die auslösende Ereignisse wie Netz-TCP-Verbindungen oder HTTP-Anforderungen verfolgt. Die Ereignisse werden dann durch Richtlinienskripte weiter analysiert, die entscheiden, ob eine Warnung ausgelöst und eine Aktion gestartet wird, was Bro zu einem Intrusion Prevention zusätzlich zu einem Erkennungssystem macht.

Mit Bro können Sie HTTP-, DNS- und FTP-Aktivitäten verfolgen sowie den SNMP-Verkehr überwachen. Dies ist eine gute Sache, da SNMP zwar häufig für die Netzwerküberwachung verwendet wird , es jedoch kein sicheres Protokoll ist. Mit Bro können Sie auch Änderungen an der Gerätekonfiguration und SNMP-Traps beobachten. Bro kann unter Unix, Linux und OS X installiert werden, ist aber nicht für Windows verfügbar, vielleicht sein größter Nachteil.

Open WIPS NG hat es hauptsächlich auf unsere Liste geschafft, weil es das einzige ist, das speziell auf drahtlose Netzwerke abzielt . Open WIPS NG – wobei WIPS für Wireless Intrusion Prevention System steht – ist ein Open-Source-Tool, das drei Hauptkomponenten umfasst. Da ist zunächst der Sensor, der ein dummes Gerät ist, das nur den drahtlosen Datenverkehr erfasst und zur Analyse an den Server sendet. Als nächstes ist der Server dran. Dieser aggregiert Daten aller Sensoren, analysiert die gesammelten Daten und reagiert auf Angriffe. Es ist das Herzstück des Systems. Last but not least ist die Schnittstellenkomponente die GUI, die Sie verwenden, um den Server zu verwalten und Informationen über Bedrohungen in Ihrem drahtlosen Netzwerk anzuzeigen.

Allerdings mag nicht jeder Open WIPS NG. Das Produkt ist vom gleichen Entwickler wie Aircrack NG, ein drahtloser Paket-Sniffer und Passwort-Cracker, der Teil des Toolkits jedes WiFi-Hackers ist. Auf der anderen Seite können wir aufgrund seines Hintergrunds davon ausgehen, dass der Entwickler einiges über Wi-Fi-Sicherheit weiß.

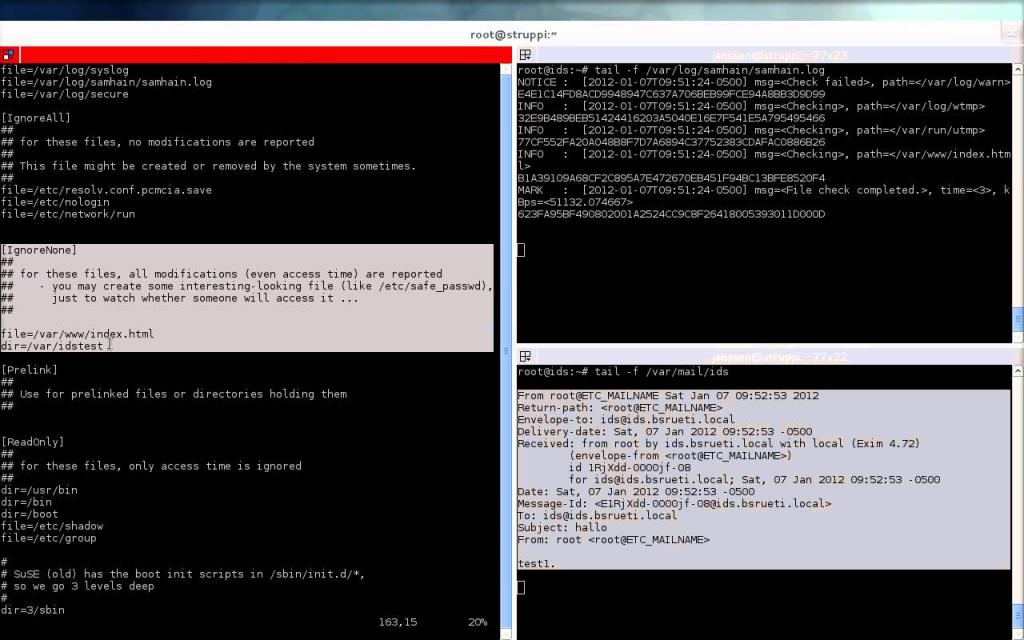

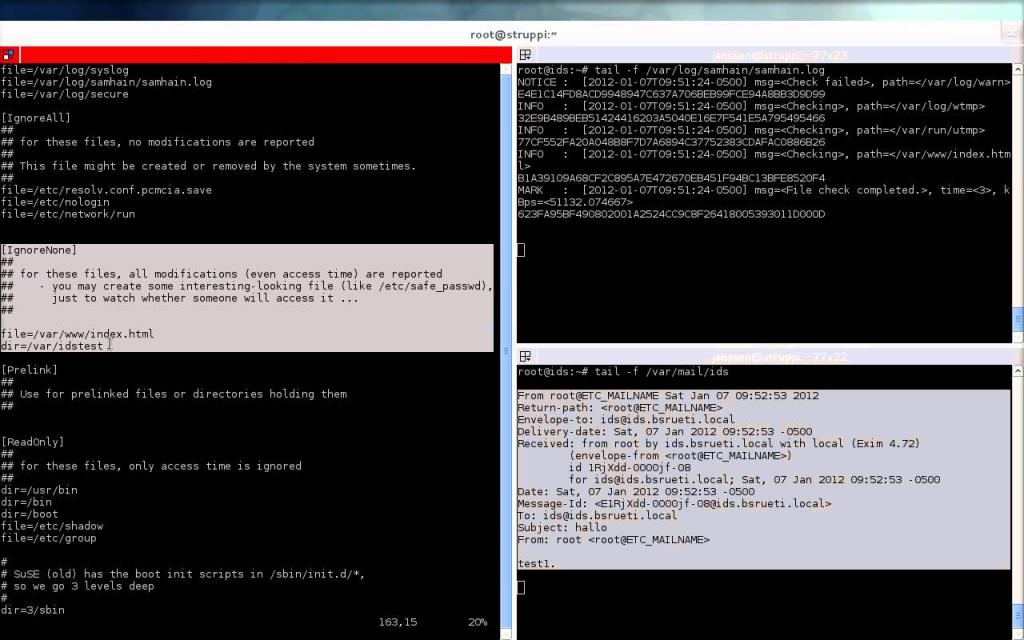

Samhain ist ein kostenloses Host-Intrusion Detection-System, das eine Überprüfung der Dateiintegrität und eine Überwachung/Analyse von Protokolldateien bietet. Darüber hinaus führt das Produkt auch Rootkit-Erkennung, Port-Überwachung, Erkennung von nicht autorisierten ausführbaren SUID-Dateien und versteckten Prozessen durch. Dieses Tool wurde entwickelt, um mehrere Systeme mit verschiedenen Betriebssystemen mit zentralisierter Protokollierung und Wartung zu überwachen. Samhain kann jedoch auch als eigenständige Anwendung auf einem einzelnen Computer verwendet werden. Samhain kann auf POSIX-Systemen wie Unix Linux oder OS X laufen. Es kann auch auf Windows unter Cygwin laufen, obwohl nur der Überwachungsagent und nicht der Server in dieser Konfiguration getestet wurde.

Eine der einzigartigsten Funktionen von Samhain ist der Stealth-Modus, der es ermöglicht, zu laufen, ohne von möglichen Angreifern entdeckt zu werden. Zu oft beenden Eindringlinge Erkennungsprozesse, die sie erkennen, sodass sie unbemerkt bleiben. Samhain verwendet Steganographie, um seine Prozesse vor anderen zu verbergen. Es schützt auch seine zentralen Protokolldateien und Konfigurations-Backups mit einem PGP-Schlüssel, um Manipulationen zu verhindern.

Fail2Ban ist ein interessantes kostenloses Host-Intrusion Detection-System, das auch einige Präventionsfunktionen bietet. Dieses Tool überwacht Protokolldateien auf verdächtige Ereignisse wie fehlgeschlagene Anmeldeversuche, Suche nach Exploits usw. Wenn es etwas Verdächtiges erkennt, aktualisiert es automatisch die lokalen Firewall-Regeln, um die Quell-IP-Adresse des schädlichen Verhaltens zu blockieren. Dies ist die Standardaktion des Tools, aber jede andere beliebige Aktion – wie das Senden von E-Mail-Benachrichtigungen – kann konfiguriert werden.

Das System wird mit verschiedenen vorgefertigten Filtern für einige der gängigsten Dienste wie Apache, Courrier, SSH, FTP, Postfix und viele mehr geliefert. Die Vorbeugung erfolgt durch Änderung der Firewall-Tabellen des Hosts. Das Tool kann mit Netfilter, IPtables oder der hosts.deny-Tabelle von TCP Wrapper arbeiten. Jeder Filter kann mit einer oder mehreren Aktionen verknüpft werden. Zusammen werden Filter und Aktionen als Jail bezeichnet.

AIDE ist ein Akronym für Advanced Intrusion Detection Environment. Das kostenlose Host Intrusion Detection System konzentriert sich hauptsächlich auf Rootkit-Erkennung und Dateisignaturvergleiche. Wenn Sie AIDE zum ersten Mal installieren, wird eine Datenbank mit Administratordaten aus den Konfigurationsdateien des Systems erstellt. Dies wird dann als Basislinie verwendet, mit der jede Änderung verglichen und bei Bedarf möglicherweise zurückgesetzt werden kann.

AIDE verwendet sowohl signaturbasierte als auch anomaliebasierte Analysen, die bei Bedarf ausgeführt werden und nicht geplant oder kontinuierlich ausgeführt werden. Dies ist tatsächlich der Hauptnachteil dieses Produkts. AIDE ist jedoch ein Befehlszeilentool und ein CRON-Job kann erstellt werden, um ihn in regelmäßigen Abständen auszuführen. Und wenn Sie es sehr häufig ausführen – etwa jede Minute oder so – erhalten Sie Quasi-Echtzeitdaten. Im Kern ist AIDE nichts anderes als ein Datenvergleichstool. Externe Skripte müssen erstellt werden, um es zu einem echten HIDS zu machen.

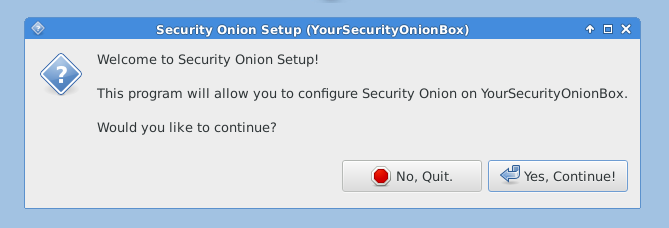

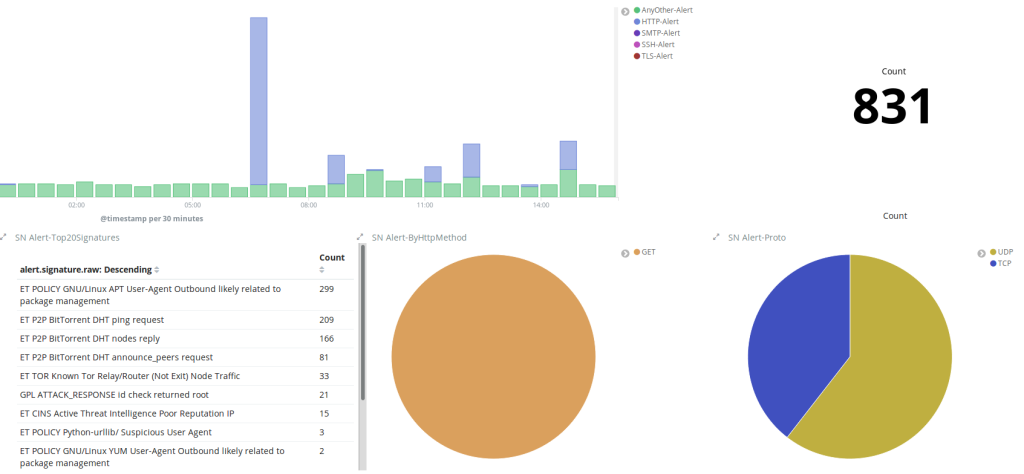

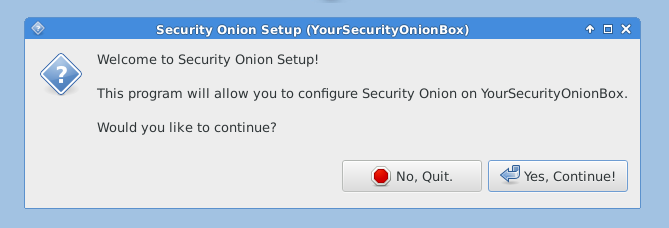

Security Onion ist ein interessantes Biest, das Ihnen viel Zeit sparen kann. Dies ist nicht nur ein Intrusion Detection- oder Prevention-System. Security Onion ist eine komplette Linux-Distribution mit Fokus auf Intrusion Detection, Enterprise Security Monitoring und Log Management. Es enthält viele Tools, von denen wir einige gerade überprüft haben. Security Onion hat beispielsweise Elasticsearch, Logstash, Kibana, Snort, Suricata, Bro, OSSEC, Sguil, Squert, NetworkMiner und mehr. All dies ist mit einem benutzerfreundlichen Einrichtungsassistenten gebündelt, mit dem Sie Ihr Unternehmen innerhalb von Minuten schützen können. Sie können sich Security Onion als das Schweizer Taschenmesser für die IT-Sicherheit von Unternehmen vorstellen.

Das Interessanteste an diesem Tool ist, dass Sie alles in einer einfachen Installation erhalten. Und Sie erhalten sowohl Tools zur Erkennung von Netzwerk- als auch Host-Angriffen. Es gibt Tools, die einen signaturbasierten Ansatz verwenden, und einige, die auf Anomalie basieren. Die Distribution bietet auch eine Kombination aus textbasierten und GUI-Tools. Es gibt wirklich eine hervorragende Mischung aus allem. Der Nachteil ist natürlich, dass Sie so viel bekommen, dass die Konfiguration alles eine Weile dauern kann. Sie müssen jedoch nicht alle Tools verwenden. Sie können nur diejenigen auswählen, die Sie bevorzugen.

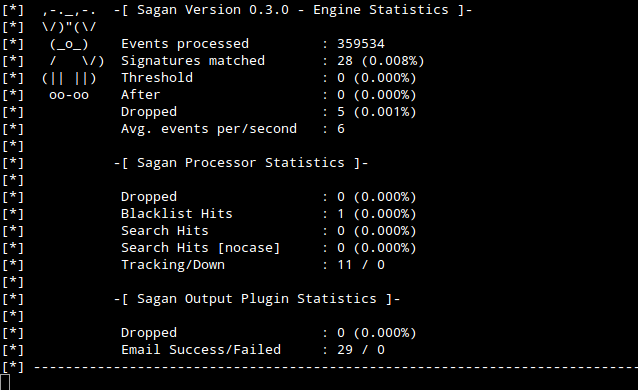

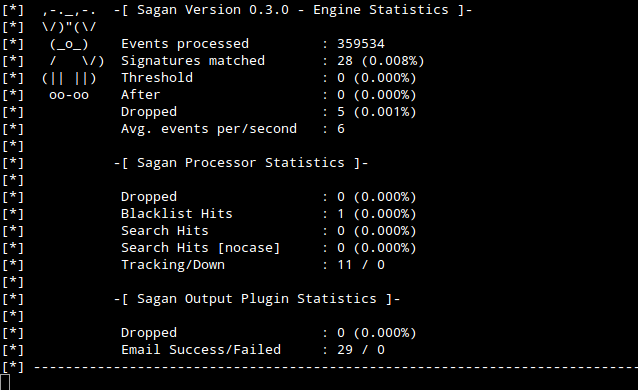

Sagan ist eigentlich eher ein Log-Analysesystem als ein echtes IDS, aber es hat einige IDS-ähnliche Funktionen, von denen wir dachten, dass es seine Aufnahme in unsere Liste rechtfertigt. Dieses Tool kann die lokalen Protokolle des Systems überwachen, auf dem es installiert ist, aber es kann auch mit anderen Tools interagieren. Es könnte zum Beispiel die Protokolle von Snort analysieren und effektiv einige NIDS-Funktionen zu einem HIDS hinzufügen. Und es wird nicht nur mit Snort interagieren. Es kann auch mit Suricata interagieren und ist mit mehreren Tools zum Erstellen von Regeln wie Oinkmaster oder Pulled Pork kompatibel.

Sagan verfügt auch über Skriptausführungsfunktionen, die es zu einem groben Intrusion-Prevention-System machen. Dieses Tool wird wahrscheinlich nicht als alleiniger Schutz gegen Eindringlinge verwendet, aber es ist eine großartige Komponente eines Systems, das viele Tools integrieren kann, indem Ereignisse aus verschiedenen Quellen korreliert werden.

Fazit

Intrusion Detection Systeme sind nur eines von vielen verfügbaren Tools , um Netzwerk- und Systemadministratoren dabei zu unterstützen, den optimalen Betrieb ihrer Umgebung sicherzustellen. Jedes der hier besprochenen Tools ist ausgezeichnet, aber jedes hat einen etwas anderen Zweck. Welche Sie wählen, hängt weitgehend von Ihren persönlichen Vorlieben und spezifischen Bedürfnissen ab.