Ich möchte nicht zu paranoid klingen, obwohl ich das wahrscheinlich tue, aber Cyberkriminalität ist überall. Jede Organisation kann zum Ziel von Hackern werden, die versuchen, auf ihre Daten zuzugreifen. Daher ist es von grundlegender Bedeutung, die Dinge im Auge zu behalten und sicherzustellen, dass wir nicht Opfer dieser böswilligen Personen werden. Die allererste Verteidigungslinie ist ein Intrusion Detection System . Hostbasierte Systeme wenden ihre Erkennung auf Hostebene an und erkennen die meisten Einbruchsversuche in der Regel schnell und benachrichtigen Sie sofort, damit Sie die Situation beheben können.Bei so vielen verfügbaren hostbasierten Intrusion Detection-Systemen kann die Auswahl des besten Systems für Ihre spezifische Situation eine Herausforderung darstellen. Damit Sie klar sehen können, haben wir eine Liste mit einigen der besten hostbasierten Intrusion Detection-Systeme zusammengestellt.

Bevor wir die besten Tools vorstellen, weichen wir kurz ab und werfen einen Blick auf die verschiedenen Arten von Intrusion Detection Systemen. Einige sind hostbasiert, während andere netzwerkbasiert sind. Wir erklären die Unterschiede. Anschließend besprechen wir die verschiedenen Intrusion Detection-Methoden. Einige Tools haben einen signaturbasierten Ansatz, während andere nach verdächtigem Verhalten Ausschau halten. Die besten verwenden eine Kombination aus beidem. Bevor wir fortfahren, werden wir die Unterschiede zwischen Intrusion Detection- und Intrusion-Prevention-Systemen erläutern, da es wichtig ist, zu verstehen, was wir betrachten. Dann sind wir bereit für die Essenz dieses Beitrags, die besten hostbasierten Intrusion Detection-Systeme.

Zwei Arten von Intrusion Detection-Systemen

Es gibt im Wesentlichen zwei Arten von Intrusion Detection-Systemen. Obwohl ihr Ziel identisch ist – schnell jeden Einbruchsversuch oder jede verdächtige Aktivität zu erkennen, die zu einem Einbruchsversuch führen könnte, unterscheiden sie sich in dem Ort, an dem diese Erkennung durchgeführt wird. Dies ist ein Konzept, das oft als Durchsetzungspunkt bezeichnet wird. Jeder Typ hat Vor- und Nachteile, und im Allgemeinen besteht kein Konsens darüber, welcher Typ vorzuziehen ist. Tatsächlich ist die beste Lösung – oder die sicherste – wahrscheinlich eine, die beides kombiniert.

Host Intrusion Detection-Systeme (HIDS)

Die erste Art von Intrusion Detection-System, an der wir heute interessiert sind, arbeitet auf Host-Ebene. Das haben Sie vielleicht anhand des Namens erraten. HIDS überprüft beispielsweise verschiedene Protokolldateien und Journale auf Anzeichen für verdächtige Aktivitäten. Eine andere Möglichkeit, Eindringversuche zu erkennen, besteht darin, wichtige Konfigurationsdateien auf nicht autorisierte Änderungen zu überprüfen. Sie können dieselben Konfigurationsdateien auch auf bestimmte bekannte Angriffsmuster untersuchen. Beispielsweise kann bekannt sein, dass ein bestimmtes Eindringverfahren funktioniert, indem es einen bestimmten Parameter zu einer bestimmten Konfigurationsdatei hinzufügt. Ein gutes Host-basiertes Intrusion Detection System würde das abfangen.

Meistens werden HIDS direkt auf den Geräten installiert, die sie schützen sollen. Sie müssen sie auf allen Ihren Computern installieren. Andere erfordern nur die Installation eines lokalen Agenten. Manche erledigen ihre Arbeit sogar aus der Ferne. Unabhängig davon, wie sie funktionieren, verfügen gute HIDS über eine zentrale Konsole, über die Sie die Anwendung steuern und ihre Ergebnisse anzeigen können.

Netzwerk-Intrusion-Detection-Systeme (NIDS)

Eine andere Art von Intrusion Detection-Systemen namens Network Intrusion Detection Systems (NIDS) arbeitet an der Grenze des Netzwerks, um die Erkennung zu erzwingen. Sie verwenden ähnliche Methoden wie Host-Intrusion-Detection-Systeme, wie z. B. die Erkennung verdächtiger Aktivitäten und die Suche nach bekannten Einbruchsmustern. Aber anstatt sich Protokolle und Konfigurationsdateien anzusehen, beobachten sie den Netzwerkverkehr und untersuchen jede Verbindungsanfrage. Einige Eindringmethoden nutzen bekannte Sicherheitslücken aus, indem sie absichtlich falsch formatierte Pakete an Hosts senden, wodurch diese auf eine bestimmte Weise reagieren, die es ermöglicht, sie zu durchbrechen. Ein Netzwerk-Intrusion-Detection-System würde diese Art von Versuch leicht erkennen.

Einige argumentieren, dass NIDS besser als HIDS sind, da sie Angriffe erkennen, noch bevor sie Ihre Systeme erreichen. Einige bevorzugen sie, weil sie nicht auf jedem Host installiert werden müssen, um sie effektiv zu schützen. Auf der anderen Seite bieten sie wenig Schutz vor Insider-Angriffen, die leider keine Seltenheit sind. Um erkannt zu werden, muss ein Angreifer einen Pfad verwenden, der durch das NIDS führt. Aus diesen Gründen ist der beste Schutz wahrscheinlich die Verwendung einer Kombination beider Arten von Werkzeugen.

Methoden zur Erkennung von Eindringlingen

Genauso wie es zwei Arten von Tools zur Erkennung von Eindringlingen gibt, werden hauptsächlich zwei verschiedene Methoden verwendet, um Einbruchsversuche zu erkennen. Die Erkennung kann signaturbasiert oder anomaliebasiert sein. Die signaturbasierte Einbruchserkennung funktioniert durch die Analyse von Daten nach bestimmten Mustern, die mit Einbruchsversuchen in Verbindung gebracht wurden. Dies ist vergleichbar mit herkömmlichen Virenschutzsystemen, die auf Virendefinitionen beruhen. Ebenso beruht die signaturbasierte Intrusion Detection auf Intrusionssignaturen oder -mustern. Sie vergleichen Daten mit Einbruchssignaturen, um Versuche zu identifizieren. Ihr Hauptnachteil besteht darin, dass sie nicht funktionieren, bis die richtigen Signaturen in die Software hochgeladen wurden. Bedauerlicherweise, Dies geschieht normalerweise erst, nachdem eine bestimmte Anzahl von Computern angegriffen wurde und die Herausgeber von Eindringungssignaturen Zeit hatten, neue Aktualisierungspakete zu veröffentlichen. Manche Anbieter sind recht schnell, andere konnten erst Tage später reagieren.

Anomalie-basierte Intrusion Detection, die andere Methode, bietet einen besseren Schutz vor Zero-Day-Angriffen, die passieren, bevor eine Intrusion Detection-Software die Möglichkeit hatte, die richtige Signaturdatei zu erhalten. Diese Systeme suchen nach Anomalien, anstatt zu versuchen, bekannte Einbruchsmuster zu erkennen. Sie könnten beispielsweise ausgelöst werden, wenn jemand mehrmals hintereinander mit einem falschen Passwort versucht, auf ein System zuzugreifen, ein häufiges Zeichen für einen Brute-Force-Angriff. Jedes verdächtige Verhalten kann schnell erkannt werden. Jedes Nachweisverfahren hat seine Vor- und Nachteile. Genau wie bei den Arten von Tools sind die besten Tools diejenigen, die eine Kombination aus Signatur- und Verhaltensanalyse für den besten Schutz verwenden.

Erkennung vs. Prävention – ein wichtiger Unterschied

Wir haben über Intrusion-Detection-Systeme gesprochen, aber viele von Ihnen haben vielleicht schon von Intrusion-Prevention-Systemen gehört. Sind die beiden Konzepte identisch? Die einfache Antwort ist nein, da die beiden Arten von Werkzeugen einem unterschiedlichen Zweck dienen. Es gibt jedoch einige Überschneidungen zwischen ihnen. Wie der Name schon sagt, erkennt das Intrusion Detection System Einbruchsversuche und verdächtige Aktivitäten. Wenn es etwas erkennt, löst es normalerweise eine Art von Warnung oder Benachrichtigung aus. Administratoren müssen dann die erforderlichen Schritte unternehmen, um den Einbruchsversuch zu stoppen oder zu blockieren.

Intrusion-Prevention-Systeme (IPS) werden entwickelt, um Eindringversuche vollständig zu verhindern. Aktive IPS enthalten eine Erkennungskomponente, die automatisch Abhilfemaßnahmen auslöst, wenn ein Eindringversuch erkannt wird. Intrusion Prevention kann auch passiv sein. Der Begriff kann verwendet werden, um sich auf alles zu beziehen, was getan oder eingerichtet wird, um Einbrüche zu verhindern. Als Intrusion Prevention-Maßnahme kann man sich beispielsweise die Passworthärtung vorstellen.

Die besten Tools zur Erkennung von Host-Angriffen

Wir haben den Markt nach den besten hostbasierten Intrusion Detection-Systemen durchsucht. Was wir für Sie haben, ist eine Mischung aus echtem HIDS und anderer Software, die sich zwar nicht als Intrusion-Detection-Systeme bezeichnen, aber eine Intrusion-Detection-Komponente haben oder zur Erkennung von Einbruchsversuchen verwendet werden können. Sehen wir uns unsere Top-Auswahl an und werfen wir einen Blick auf ihre besten Funktionen.

1. SolarWinds Log & Event Manager (kostenlose Testversion)

Unser erster Eintrag stammt von SolarWinds, einem gebräuchlichen Namen im Bereich der Netzwerkverwaltungstools. Das Unternehmen besteht seit etwa 20 Jahren und hat uns einige der besten Tools zur Netzwerk- und Systemverwaltung gebracht. Es ist auch für seine vielen kostenlosen Tools bekannt, die einige spezifische Anforderungen von Netzwerkadministratoren erfüllen. Zwei großartige Beispiele für diese kostenlosen Tools sind der Kiwi Syslog Server und der Advanced Subnet Calculator.

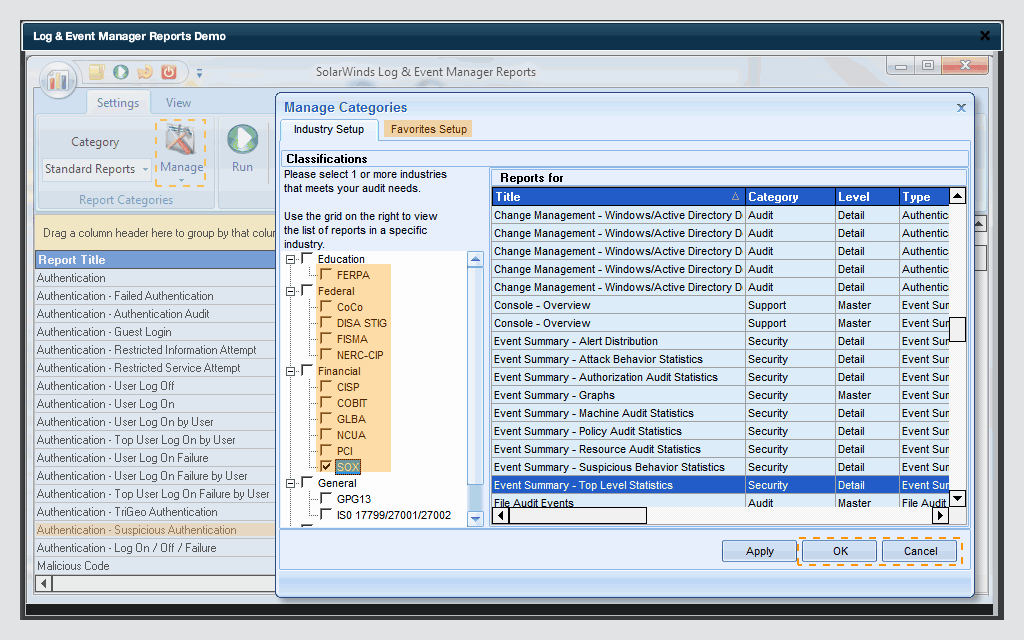

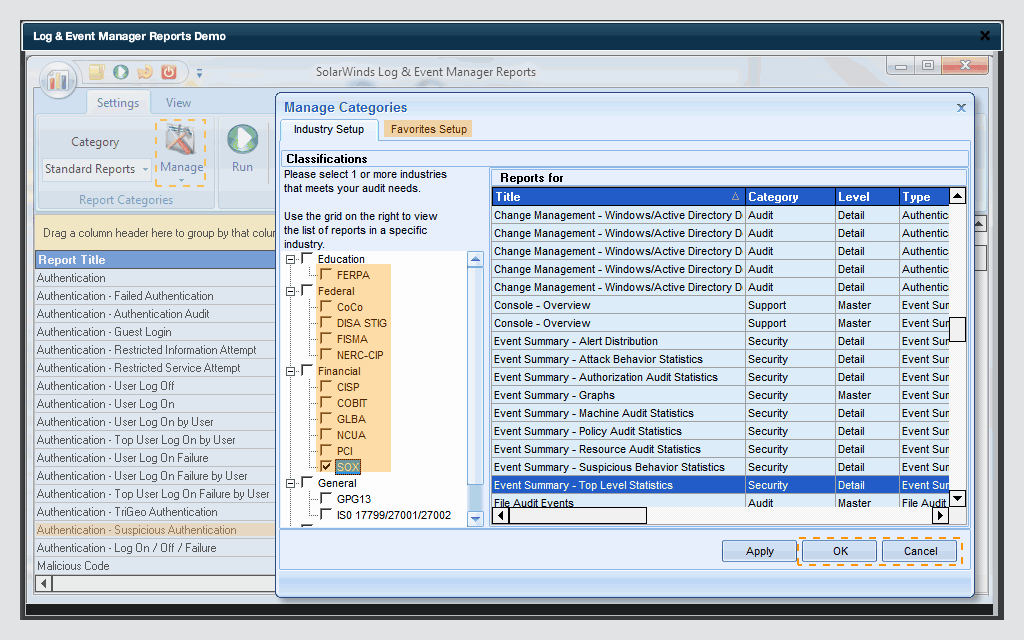

Lassen Sie sich nicht vom Namen des SolarWinds Log & Event Manager täuschen. Es ist viel mehr als nur ein Protokoll- und Ereignisverwaltungssystem. Viele der erweiterten Funktionen dieses Produkts reihen es in die Reihe von Security Information and Event Management (SIEM) ein. Andere Eigenschaften qualifizieren es als Intrusion Detection System und bis zu einem gewissen Grad sogar als Intrusion Prevention System. Dieses Tool bietet beispielsweise Echtzeit-Ereigniskorrelation und Echtzeit-Korrektur.

Der SolarWinds Log & Event Manager bietet die sofortige Erkennung verdächtiger Aktivitäten (eine IDS-ähnliche Funktionalität) und automatisierte Antworten (eine IPS-ähnliche Funktionalität). Es kann auch Sicherheitsereignisuntersuchungen und Forensik sowohl zu Risikominderungs- als auch zu Compliance-Zwecken durchführen. Dank seines auditerprobten Reportings kann das Tool unter anderem auch zum Nachweis der Einhaltung von HIPAA, PCI-DSS und SOX eingesetzt werden. Das Tool verfügt außerdem über eine Überwachung der Dateiintegrität und eine Überwachung von USB-Geräten, wodurch es viel mehr zu einer integrierten Sicherheitsplattform als nur zu einem Protokoll- und Ereignisverwaltungssystem wird.

Die Preise für den SolarWinds Log & Event Manager beginnen bei 4.585 USD für bis zu 30 überwachte Knoten. Lizenzen für bis zu 2500 Knoten können erworben werden, wodurch das Produkt hoch skalierbar wird. Wenn Sie das Produkt für einen Testlauf mitnehmen und sich davon überzeugen möchten, ob es für Sie geeignet ist, steht Ihnen eine kostenlose 30-Tage-Testversion mit vollem Funktionsumfang zur Verfügung .

2. OSSEC

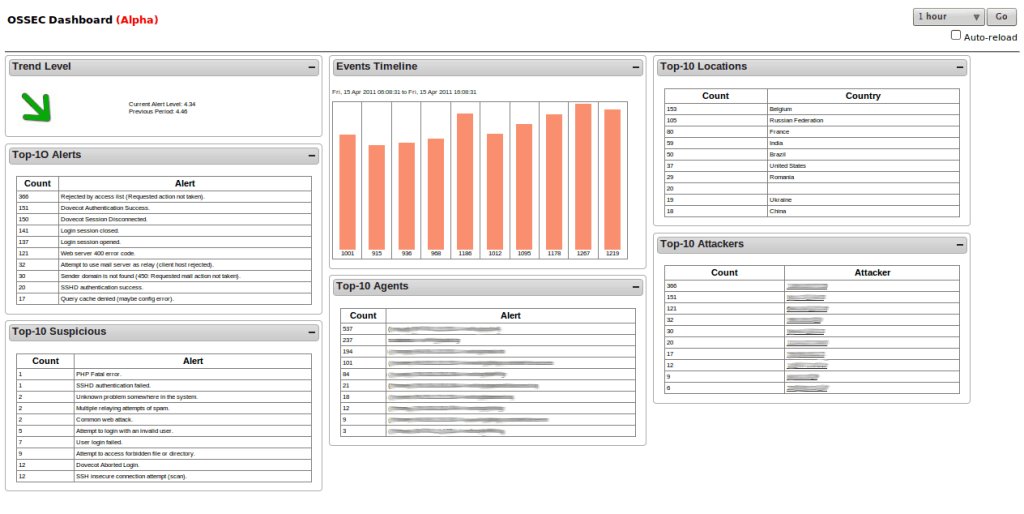

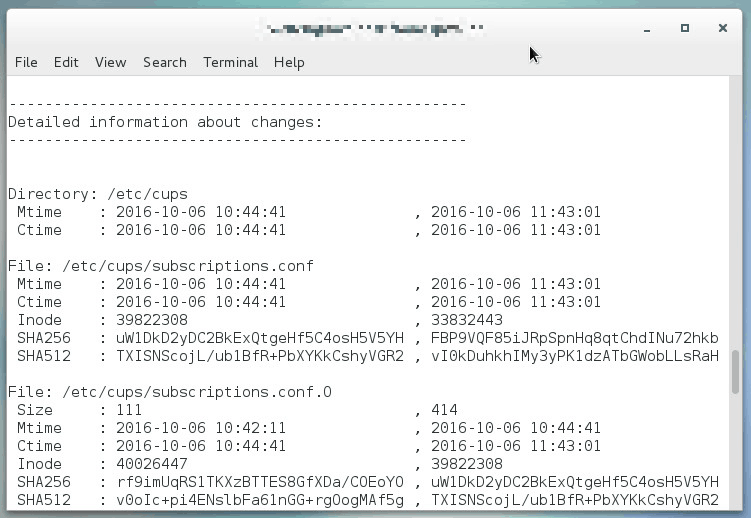

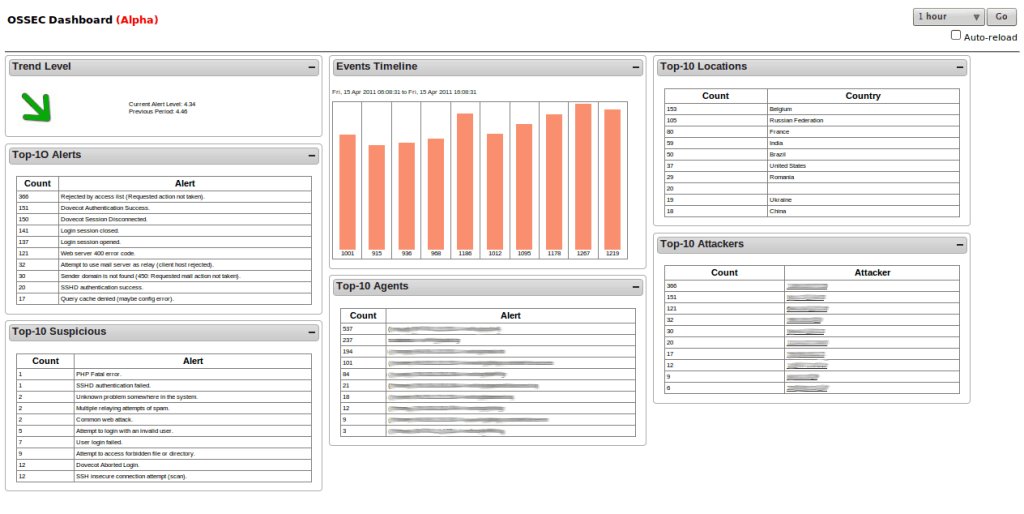

Open Source Security oder OSSEC ist bei weitem das führende Open-Source-Host-basierte Intrusion Detection-System. Das Produkt ist im Besitz von Trend Micro, einem der führenden Namen im Bereich IT-Sicherheit und Hersteller einer der besten Virenschutz-Suiten. Bei der Installation auf Unix-ähnlichen Betriebssystemen konzentriert sich die Software hauptsächlich auf Protokoll- und Konfigurationsdateien. Es erstellt Prüfsummen wichtiger Dateien und validiert sie regelmäßig, um Sie zu warnen, wenn etwas Seltsames passiert. Es überwacht und alarmiert auch jeden anormalen Versuch, Root-Zugriff zu erhalten. Auf Windows-Hosts hält das System auch Ausschau nach unbefugten Registrierungsänderungen, die ein verräterisches Zeichen für böswillige Aktivitäten sein könnten.

Da es sich um ein hostbasiertes Intrusion Detection System handelt, muss OSSEC auf jedem Computer installiert werden, den Sie schützen möchten. Eine zentralisierte Konsole konsolidiert jedoch Informationen von jedem geschützten Computer für eine einfachere Verwaltung. Während die OSSEC- Konsole nur auf Unix- ähnlichen Betriebssystemen läuft, steht ein Agent zum Schutz von Windows-Hosts zur Verfügung. Jede Erkennung löst eine Warnung aus, die auf der zentralen Konsole angezeigt wird, während Benachrichtigungen auch per E-Mail gesendet werden.

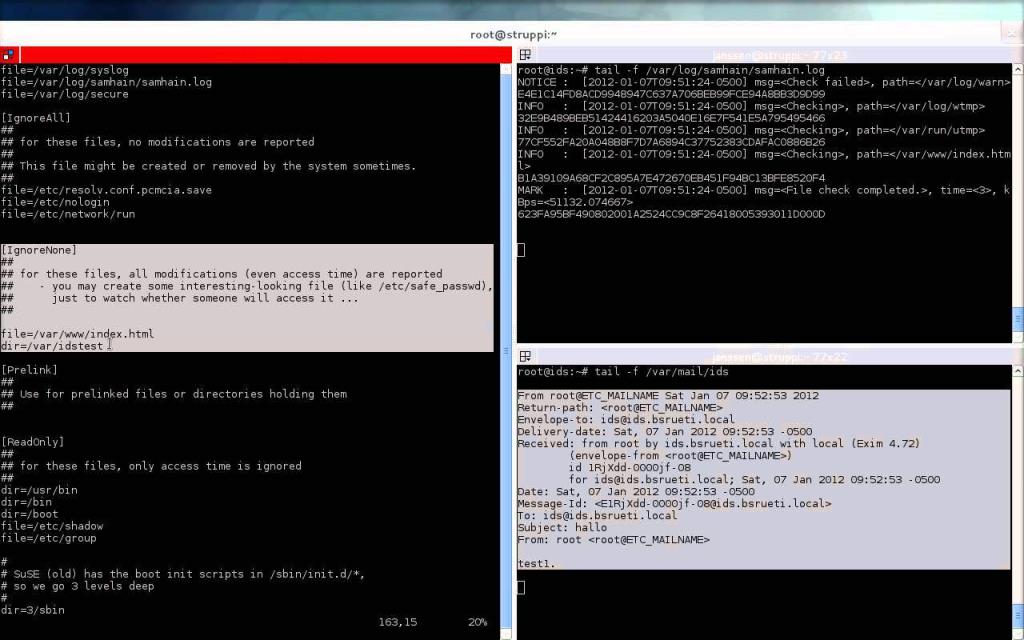

3. Samhain

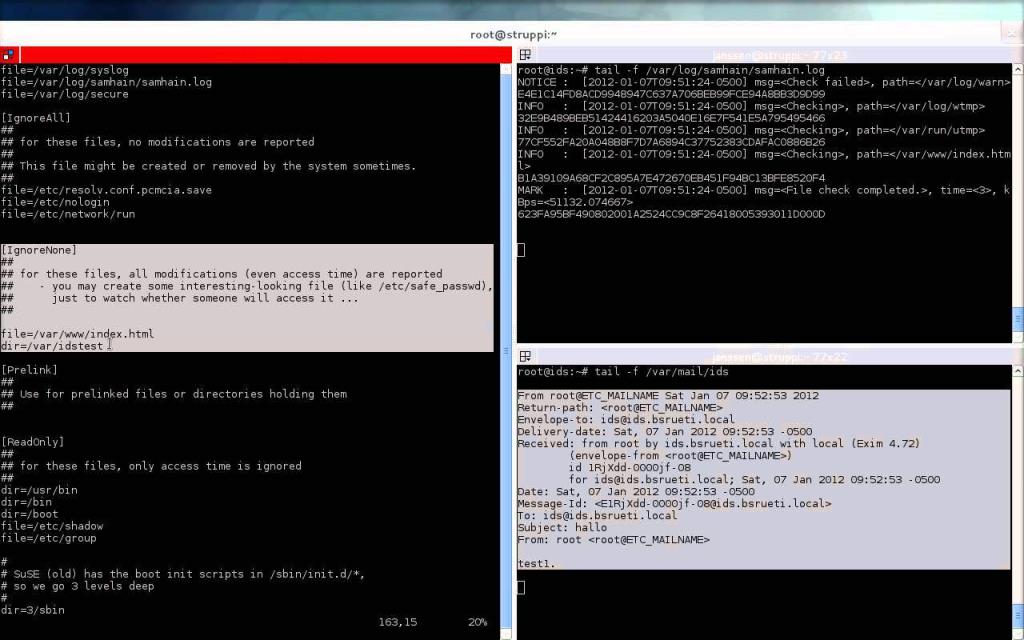

Samhain ist ein weiteres bekanntes kostenloses Host-Intrusion Detection-System. Seine Hauptmerkmale aus IDS-Sicht sind die Überprüfung der Dateiintegrität und die Überwachung/Analyse von Protokolldateien. Es tut aber noch viel mehr. Das Produkt führt Rootkit-Erkennung, Port-Überwachung, Erkennung von betrügerischen ausführbaren SUID-Dateien und versteckten Prozessen durch. Das Tool wurde entwickelt, um mehrere Hosts zu überwachen, auf denen verschiedene Betriebssysteme ausgeführt werden, und bietet gleichzeitig eine zentralisierte Protokollierung und Wartung. Allerdings Samhain kann auch als Stand-alone - Anwendung auf einem einzelnen Computer verwendet werden. Die Software läuft hauptsächlich auf POSIX-Systemen wie Unix, Linux oder OS X. Sie ist auch unter Windows unter Cygwin lauffähig, einem Paket, das die Ausführung von POSIX-Anwendungen unter Windows ermöglicht, obwohl in dieser Konfiguration nur der Monitoring-Agent getestet wurde.

Eine der einzigartigsten Funktionen von Samhain ist der Stealth-Modus, der es ermöglicht, zu laufen, ohne von potenziellen Angreifern entdeckt zu werden. Es ist bekannt, dass Eindringlinge Erkennungsprozesse, die sie erkennen, schnell abbrechen, sobald sie ein System betreten, bevor sie erkannt werden, sodass sie unbemerkt bleiben. Samhain verwendet steganographische Techniken, um seine Prozesse vor anderen zu verbergen. Es schützt auch seine zentralen Protokolldateien und Konfigurations-Backups mit einem PGP-Schlüssel, um Manipulationen zu verhindern.

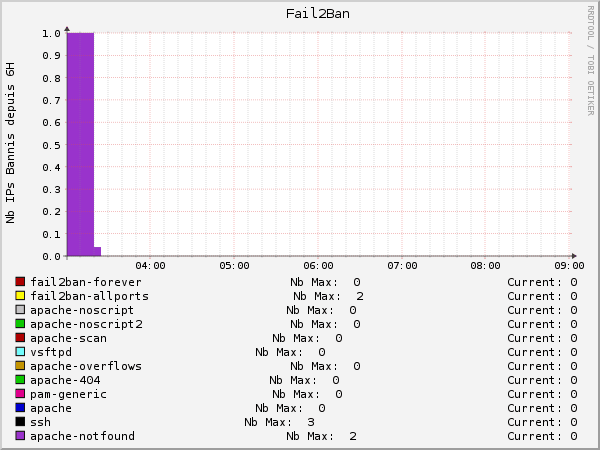

4. Fail2Ban

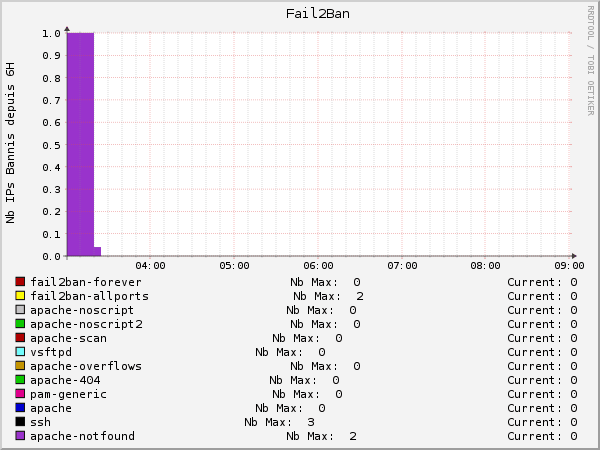

Fail2Ban ist ein kostenloses Open-Source-Host-Intrusion-Detection-System, das auch einige Intrusion-Prevention-Funktionen bietet. Das Software-Tool überwacht Protokolldateien auf verdächtige Aktivitäten und Ereignisse wie fehlgeschlagene Anmeldeversuche, Exploit-Suche usw. Die Standardaktion des Tools besteht darin, automatisch die lokalen Firewall-Regeln zu aktualisieren, um die Quell-IP-Adresse des böswilliges Verhalten. In Wirklichkeit handelt es sich hierbei nicht um echte Intrusion Prevention, sondern um ein Intrusion Detection-System mit Auto-Remediation-Funktionen. Was wir gerade beschrieben haben, ist die Standardaktion des Tools, aber jede andere beliebige Aktion – wie das Senden von E-Mail-Benachrichtigungen – kann ebenfalls konfiguriert werden, sodass es sich wie ein „klassischeres“ Intrusion Detection-System verhält.

Fail2Ban wird mit verschiedenen vorgefertigten Filtern für einige der gängigsten Dienste wie Apache, SSH, FTP, Postfix und viele mehr angeboten. Die Vorbeugung erfolgt, wie bereits erläutert, durch Ändern der Firewall-Tabellen des Hosts. Das Tool kann mit Netfilter, IPtables oder der hosts.deny-Tabelle von TCP Wrapper arbeiten. Jeder Filter kann mit einer oder mehreren Aktionen verknüpft werden.

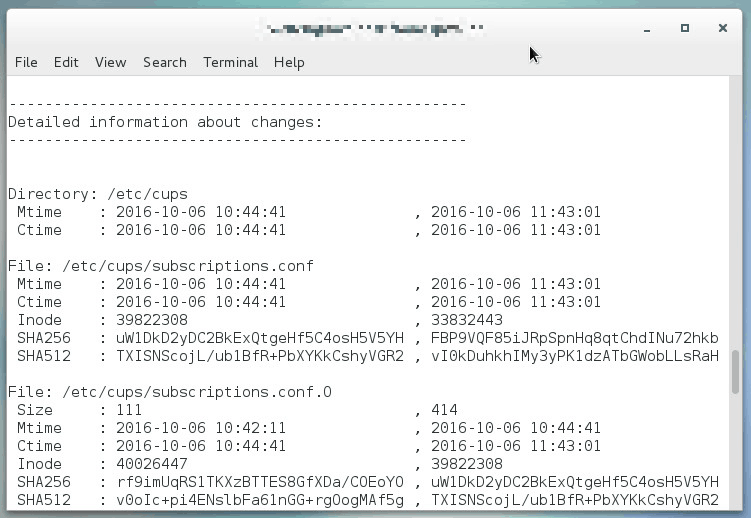

5. HILFE

Die Advanced Intrusion Detection Environment ( AIDE ) ist ein weiteres kostenloses Host-Intrusion Detection-System. Dieses konzentriert sich hauptsächlich auf die Rootkit-Erkennung und den Vergleich von Dateisignaturen. Bei der Erstinstallation erstellt das Tool eine Art Datenbank mit Admin-Daten aus den Konfigurationsdateien des Systems. Diese Datenbank kann dann als Basislinie verwendet werden, mit der jede Änderung verglichen und gegebenenfalls bei Bedarf zurückgesetzt werden kann.

AIDE verwendet sowohl signaturbasierte als auch anomaliebasierte Erkennungsschemata. Dies ist ein Tool, das bei Bedarf ausgeführt wird und nicht geplant oder kontinuierlich ausgeführt wird. Tatsächlich ist dies der Hauptnachteil des Produkts. Da es sich jedoch eher um ein Befehlszeilentool als um ein GUI-basiertes Tool handelt, kann ein Cron-Job erstellt werden, um ihn in regelmäßigen Abständen auszuführen. Wenn Sie das Tool häufig ausführen, z. B. einmal pro Minute, erhalten Sie nahezu Echtzeitdaten und haben Zeit zu reagieren, bevor ein Eindringversuch zu weit gegangen ist und großen Schaden angerichtet hat.

Im Kern ist AIDE nur ein Datenvergleichstool, aber mit Hilfe einiger externer geplanter Skripte kann es in ein echtes HIDS umgewandelt werden. Beachten Sie jedoch, dass dies im Wesentlichen ein lokales Tool ist. Es hat keine zentrale Verwaltung und keine ausgefallene GUI.

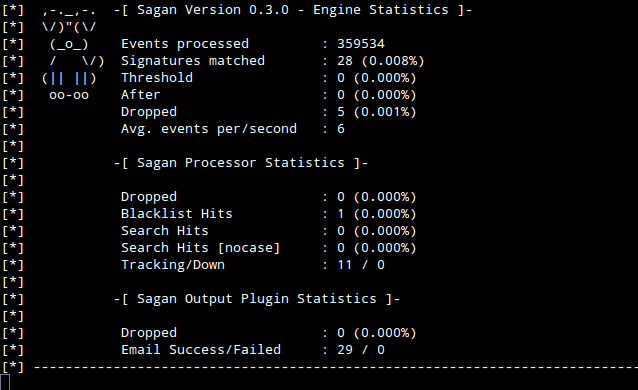

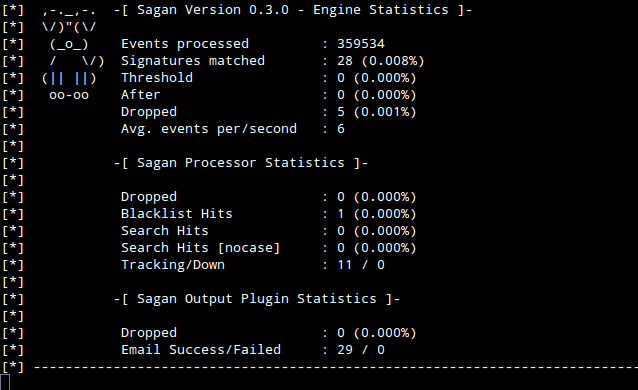

6. Sagan

Als letztes auf unserer Liste steht Sagan , das eigentlich eher ein Log-Analysesystem als ein echtes IDS ist. Es hat jedoch einige IDS-ähnliche Funktionen, weshalb es einen Platz auf unserer Liste verdient. Das Tool überwacht lokal die Protokolldateien des Systems, auf dem es installiert ist, kann aber auch mit anderen Tools interagieren. Es könnte zum Beispiel die Protokolle von Snort analysieren und die NIDS-Funktionalität von Snort effektiv zu einem HIDS hinzufügen. Es wird nicht nur mit Snort interagieren. Sagan kann auch mit Suricata interagieren und ist mit mehreren Regelerstellungstools wie Oinkmaster oder Pulled Pork kompatibel.

Sagan verfügt auch über Skriptausführungsfunktionen, die es zu einem groben Intrusion-Prevention-System machen können, vorausgesetzt, Sie entwickeln einige Korrekturskripts. Obwohl dieses Tool wahrscheinlich nicht als alleiniger Schutz gegen Eindringlinge verwendet werden kann, kann es eine großartige Komponente eines Systems sein, das viele Tools integrieren kann, indem Ereignisse aus verschiedenen Quellen korreliert werden.