ITIL ist ein relativ weit verbreitetes und sehr gründliches Framework für das IT-Service-Management. Ursprünglich aus dem Vereinigten Königreich und entwickelt, um sowohl der Regierung als auch der Privatwirtschaft zu dienen, handelt es sich um eine Reihe von stark strukturierten Prozessen, Empfehlungen und Praktiken. Es ist in mehrere spezifische Bereiche unterteilt, wobei das Sicherheitsmanagement nur einer von vielen Aspekten ist. Da Sicherheit jedoch ein so wichtiges Thema ist – insbesondere angesichts der modernen Bedrohungsszene und der ständigen Angriffe skrupelloser Hacker auf Unternehmen – haben wir uns entschieden, einen Blick auf einige der besten ITIL-Sicherheitsmanagement-Tools zu werfen.

Wir beginnen damit, dass wir näher erläutern, was ITIL ist, bevor wir uns dem speziellen Bereich des ITIL-Sicherheitsmanagements zuwenden. Als Nächstes stellen wir das Konzept des Sicherheitsinformations- und Ereignismanagements vor, beschreiben, woraus es besteht, und erklären, wie es sich auf das ITIL-Sicherheitsmanagement beziehen kann. Wir kommen endlich zum interessanten Teil und präsentieren einen kurzen Überblick über einige der besten ITIL-Sicherheitsmanagement-Tools, in denen die besten Features und Funktionen jedes Tools beschrieben werden.

ITIL in Kürze

ITIL, das früher für Information Technology Infrastructure Library stand, begann bereits in den 80er Jahren als Versuch der Central Computer and Telecommunications Agency (CCTA) der britischen Regierung, eine Reihe von Empfehlungen und Standardverfahren für das IT-Service-Management in der Regierung zu entwickeln und auch die Privatwirtschaft. Es entstand als eine Sammlung von Büchern, die jeweils eine spezifische Praxis im IT-Service-Management abdecken, und wurde um eine prozessmodellbasierte Sicht der Steuerung und Verwaltung von Operationen herum aufgebaut.

Ursprünglich aus über 30 Bänden bestehend, wurde es später etwas vereinfacht und Services gruppiert, wodurch die Anzahl der Bände auf 5 reduziert wurde. Es befindet sich immer noch in ständiger Entwicklung und die neueste Version des Foundation Book wurde im Februar letzten Jahres veröffentlicht. ITIL gruppiert verschiedene Elemente des IT-Service-Managements in die Praxis umgesetzt, wobei ITIL Security Management nur eines von vielen ist.

Über ITIL-Sicherheitsmanagement

Der ITIL-Prozess Security Management beschreibt „die strukturierte Anpassung der Informationssicherheit in die Managementorganisation“. Es basiert weitgehend auf dem Verhaltenskodex für Informationssicherheitsmanagementsysteme (ISMS), der heute als ISO/IEC 27001 bekannt ist.

Das Hauptziel des Sicherheitsmanagements ist natürlich die Gewährleistung einer angemessenen Informationssicherheit. Das primäre Ziel der Informationssicherheit wiederum besteht darin, Informationsressourcen vor Risiken zu schützen und dadurch ihren Wert für das Unternehmen zu erhalten. Typischerweise drückt sich dies in der Gewährleistung der Vertraulichkeit, Integrität und Verfügbarkeit aus, aber auch in verwandten Eigenschaften oder Zielen wie Authentizität, Verantwortlichkeit, Nichtabstreitbarkeit und Zuverlässigkeit.

Es gibt zwei Hauptaspekte des Sicherheitsmanagements. An erster Stelle stehen die Sicherheitsanforderungen, die entweder in Service Level Agreements (SLA) oder anderen Anforderungen in Verträgen, Gesetzen sowie internen oder externen Richtlinien festgelegt werden können. Der zweite Aspekt ist einfach die grundlegende Sicherheit, die Management- und Servicekontinuität garantiert. Es hängt in gewisser Weise mit dem ersten Aspekt zusammen, da es für die Informationssicherheit erforderlich ist, ein vereinfachtes Service-Level-Management zu erreichen.

Obwohl das ITIL-Sicherheitsmanagement ein weites Konzept ist, wird es im Kontext von Softwaretools etwas eingeschränkter. Wenn man über Sicherheitsmanagement-Tools spricht, kommen einem mehrere Arten von Tools in den Sinn. Ein Typ scheint jedoch interessanter zu sein als die anderen: Security Information and Event Management (SIEM) Tools.

Einführung in das Sicherheitsinformations- und Ereignismanagement (SIEM)

In seiner einfachsten Form ist Security Information and Event Management der Prozess der Verwaltung von Sicherheitsinformationen und -ereignissen. Konkret bietet ein SIEM-System keinen wirklichen Schutz. Anders verhält es sich beispielsweise bei Antiviren-Software, die aktiv Viren daran hindert, geschützte Systeme zu infizieren. Der Hauptzweck von SIEM besteht darin, das Leben von Netzwerk- und Sicherheitsadministratoren zu vereinfachen. Ein typisches SIEM-System sammelt einfach Informationen von verschiedenen Systemen – einschließlich Netzwerkgeräten und anderen Erkennungs- und Schutzsystemen. Es korreliert dann all diese Informationen, stellt verwandte Ereignisse zusammen und reagiert auf verschiedene Weise auf bedeutungsvolle Ereignisse. SIEM-Systeme umfassen auch eine Form von Berichten und, was noch wichtiger ist, Dashboards und Warn-Subsysteme.

Was ist in einem SIEM-System?

SIEM-Systeme variieren stark von Anbieter zu Anbieter. Es gibt jedoch eine bestimmte Anzahl von Komponenten, die in vielen von ihnen vorhanden zu sein scheinen. Sie werden nicht alle diese Komponenten enthalten und wenn sie dies tun, könnten sie anders funktionieren. Lassen Sie uns einige der wichtigsten – und gebräuchlichsten – Komponenten von SIEM-Systemen genauer betrachten.

Protokollsammlung und -verwaltung

Die Protokollsammlung und -verwaltung ist ohne Zweifel die wichtigste Komponente eines SIEM-Systems. Ohne sie gibt es kein SIEM. Als erstes muss ein SIEM-System Protokolldaten aus verschiedenen Quellen erfassen. Es kann es entweder abrufen – beispielsweise mithilfe eines lokal installierten Agenten – oder verschiedene Geräte und Systeme können es an das SIEM-Tool übertragen.

Da jedes System seine eigene Art hat, Daten zu kategorisieren und aufzuzeichnen, besteht die nächste Aufgabe des SIEM-Tools darin, Daten zu normalisieren und zu vereinheitlichen, egal aus welcher Quelle sie stammen. Wie dieser Schritt ausgeführt wird, hängt hauptsächlich vom ursprünglichen Format der empfangenen Daten ab.

Nach der Normalisierung werden die protokollierten Daten häufig mit bekannten Angriffsmustern abgeglichen, um böswilliges Verhalten so früh wie möglich zu erkennen. Die Daten können auch mit zuvor gesammelten Daten verglichen werden, wodurch eine Basislinie erstellt wird, die die Erkennung abnormaler Aktivitäten weiter verbessert.

Ereignisantwort

Es ist eine Sache, ein Ereignis zu erkennen, aber sobald ein Ereignis erkannt wird, muss ein Reaktionsprozess gestartet werden. Darum geht es im Event-Response-Modul des SIEM-Tools. Die Ereignisantwort kann viele Formen annehmen. In der einfachsten Implementierung wird eine Warnmeldung auf dem Dashboard des Systems generiert. Als primäre Antwort können auch E-Mail- oder SMS-Benachrichtigungen generiert werden.

Die besten SIEM-Systeme gehen jedoch noch einen Schritt weiter und können in der Regel eine Art Abhilfeprozess einleiten. Auch dies kann viele Formen annehmen. Die besten Systeme verfügen über ein vollständiges Workflow-System für die Reaktion auf Vorfälle, das angepasst werden kann und genau die Art der Reaktion bietet, die Sie benötigen. Die Reaktion auf Vorfälle muss nicht einheitlich sein und unterschiedliche Ereignisse – oder unterschiedliche Arten von Ereignissen – können unterschiedliche Prozesse auslösen. Die besten SIEM-Tools geben Ihnen die vollständige Kontrolle über den Workflow zur Reaktion auf Vorfälle.

Berichterstattung

Die Erfassung und Verwaltung von Protokollen und ein Ereignisreaktionssystem sind eine Sache, aber Sie benötigen noch ein weiteres wichtiges Element: die Berichterstellung. Auch wenn Sie es vielleicht noch nicht wissen, benötigen Sie Berichte; schlicht und einfach. Die Führungskräfte Ihres Unternehmens müssen sich davon überzeugen, dass sich ihre Investition in ein SIEM-System auszahlt. Aber das ist noch nicht alles. Möglicherweise benötigen Sie auch Berichte zu Konformitätszwecken. Die Einhaltung von Standards wie PCI DSS, HIPAA oder SOX ist viel einfacher, wenn Ihr SIEM-System Konformitätsberichte generieren kann.

Berichte sind zwar nicht das Herzstück jedes SIEM-Systems, aber dennoch eine ihrer wesentlichen Komponenten. Tatsächlich ist die Berichterstattung einer der wichtigsten Unterscheidungsmerkmale zwischen konkurrierenden Systemen. Berichte sind wie Süßigkeiten, man kann nie genug haben. Achten Sie bei der Bewertung von Systemen darauf, welche Berichte verfügbar sind und wie sie aussehen, und denken Sie daran, dass Sie mit den besten Systemen benutzerdefinierte Berichte erstellen können.

Armaturenbrett

Die letzte wichtige Komponente der meisten SIEM-Tools ist das Dashboard. Es ist wichtig, da es Ihr Fenster in den Status Ihres SIEM-Systems und damit auch in die Sicherheit Ihrer IT-Umgebung ist. Wir hätten Dashboards – mit einem S – genauso gut sagen können, wie in einigen Systemen mehrere Dashboards verfügbar sein könnten. Unterschiedliche Personen haben unterschiedliche Prioritäten und Interessen und das perfekte Dashboard für einen Netzwerkadministrator unterscheidet sich von dem eines Sicherheitsadministrators. Ebenso benötigt eine Führungskraft ein völlig anderes Dashboard.

Obwohl wir SIEM-Systeme nicht nur anhand der Anzahl der angebotenen Dashboards bewerten können, müssen Sie eines auswählen, das die benötigten Dashboards enthält. Dies ist definitiv etwas, das Sie bei der Bewertung von Anbietern im Hinterkopf behalten sollten. Und genau wie bei Berichten können Sie mit den besten Tools benutzerdefinierte Dashboards nach Ihren Wünschen erstellen.

Verwenden von SIEM als ITIL-Sicherheitsmanagement-Tool

So komplex das Konzept des Sicherheitsmanagements im Kontext des ITIL-Frameworks auch sein mag. Tatsächlich lässt sich damit ein Hauptziel zusammenfassen: die Gewährleistung der Sicherheit von Daten. Und obwohl das gesamte Paradigma des IT-Sicherheitsmanagements verschiedene Aspekte hat, scheint es in Bezug auf die Softwaretools, die Sie verwenden können, kein ITIL-Sicherheitsmanagement-Softwarepaket zu geben. Auf der anderen Seite gibt es unzählige Angebote verschiedener Softwarehersteller von Tools, die die Sicherheit Ihrer Daten gewährleisten sollen.

Wir haben auch gesehen, dass SIEM-Tools ein ähnliches Ziel haben, die Datensicherheit zu wahren. Dieses gemeinsame Ziel macht sie aus unserer Sicht zu einem der besten Werkzeuge für das IT-Sicherheitsmanagement. Bedenken Sie jedoch, dass die Praxis des ITIL-Sicherheitsmanagements weit über SIEM hinausgeht und, obwohl es ein guter Ausgangspunkt ist, nur ein Teil der Lösung, wenn auch ein wichtiger, ist.

Die besten ITIL-Sicherheitsmanagement-Tools

Da wir festgestellt haben, dass die besten ITIL-Sicherheitsmanagement-Tools tatsächlich SIEM-Tools sind, haben wir den Markt nach den besten durchsucht. Wir haben eine große Auswahl an Tools von einigen der bekanntesten Organisationen gefunden. Alle Tools auf unserer Liste verfügen über alle wichtigen Funktionen, die Sie von einem Sicherheitsmanagement-Tool erwarten. Die Auswahl des besten für Ihren speziellen Bedarf ist oft eine Frage des persönlichen Geschmacks. Oder vielleicht hat eines der Tools eine einzigartige Funktion, die Sie anspricht.

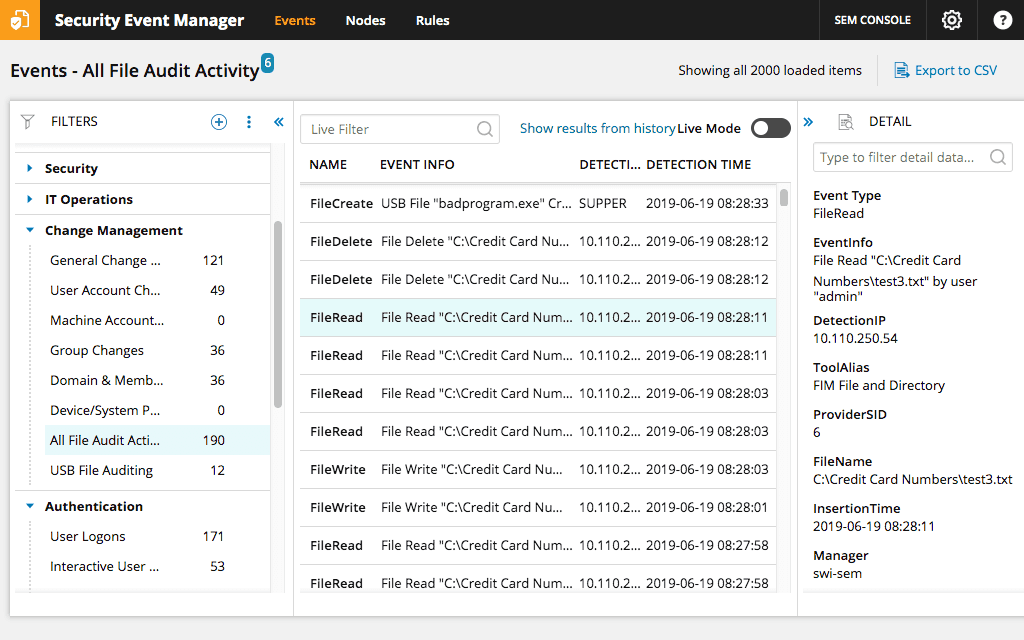

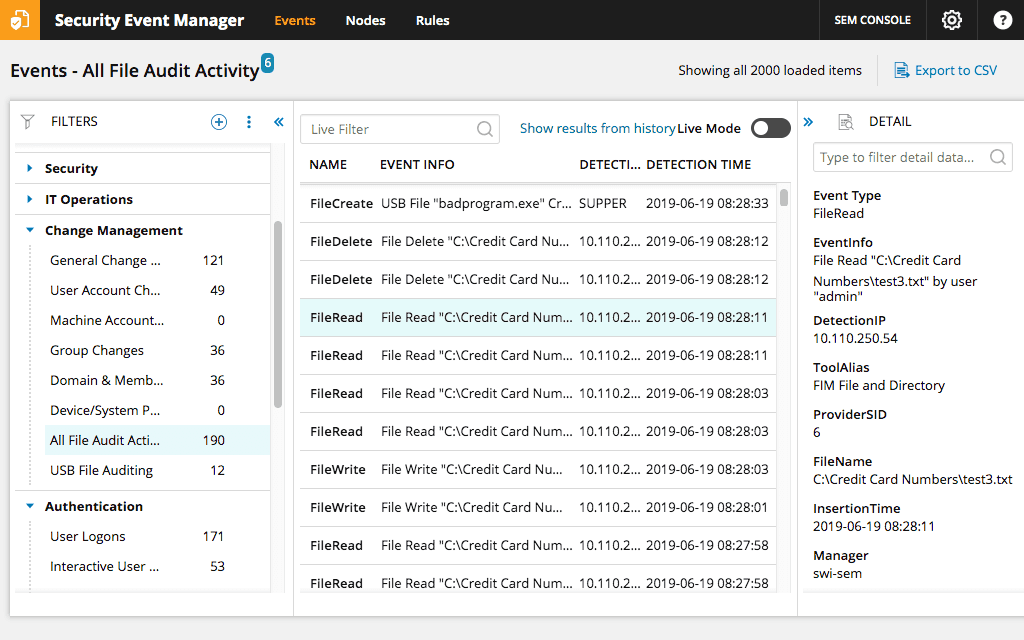

1. SolarWinds Security Event Manager (KOSTENLOSE TESTVERSION)

SolarWinds ist ein gebräuchlicher Name in der Welt der Netzwerküberwachung. Sein Flaggschiffprodukt namens Network Performance Monitor ist eines der besten verfügbaren SNMP-Überwachungstools. Das Unternehmen ist auch für seine zahlreichen kostenlose Tools , wie seine bekannten Erweiterte Subnet Calculator oder seine Freie SFTP S erver .

Wenn es um SIEM geht , bietet SolarWinds den SolarWinds Security Event Manager . Das früher als SolarWinds Log & Event Manager bezeichnete Tool lässt sich am besten als SIEM-Tool der Einstiegsklasse beschreiben. Es ist jedoch eines der besten Einsteigersysteme auf dem Markt. Das Tool bietet fast alles, was Sie von einem SIEM-System erwarten können. Dazu gehören hervorragende Protokollverwaltungs- und Korrelationsfunktionen sowie eine beeindruckende Reporting-Engine.

Darüber hinaus verfügt das Tool über hervorragende Event-Response-Funktionen, die keine Wünsche offen lassen. So reagiert beispielsweise das detaillierte Echtzeit-Reaktionssystem aktiv auf jede Bedrohung. Und da es auf Verhalten und nicht auf Signatur basiert, sind Sie vor unbekannten oder zukünftigen Bedrohungen und Zero-Day-Angriffen geschützt.

Neben seinem beeindruckenden Funktionsumfang ist das Dashboard des SolarWinds Security Event Managers möglicherweise sein bestes Kapital. Mit seinem einfachen Design finden Sie sich problemlos im Werkzeug zurecht und erkennen schnell Anomalien. Ab etwa 4.500 US-Dollar ist das Tool mehr als erschwinglich. Und wenn Sie es ausprobieren und sehen möchten, wie es in Ihrer Umgebung funktioniert , steht eine kostenlose, voll funktionsfähige 30-Tage-Testversion zum Download bereit .

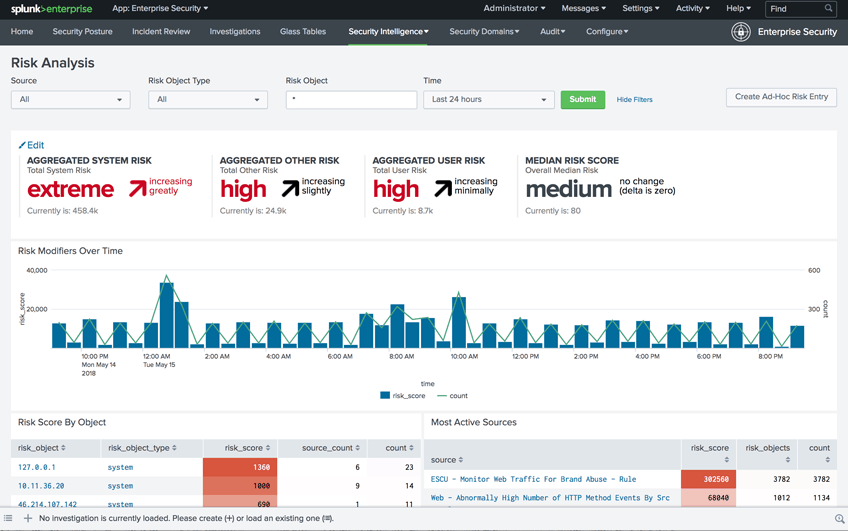

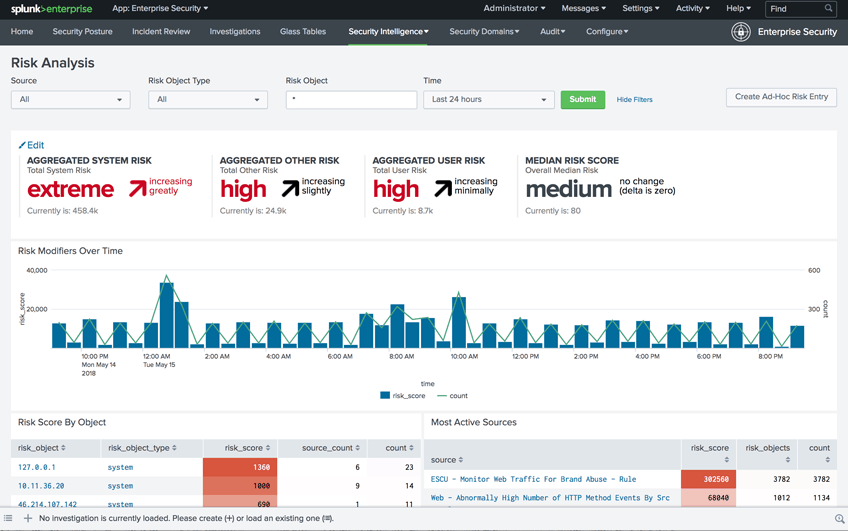

2. Splunk Enterprise-Sicherheit

Splunk Enterprise Security – oder Splunk ES , wie es oft genannt wird – ist möglicherweise eines der beliebtesten SIEM-Systeme. Es ist besonders berühmt für seine Analysefähigkeiten. Splunk ES überwacht die Daten Ihres Systems in Echtzeit und sucht nach Schwachstellen und Anzeichen für abnormale und/oder bösartige Aktivitäten.

Neben der hervorragenden Überwachung ist die Sicherheitsreaktion eine weitere Stärke von Splunk ES . Das System verwendet das von Splunk so genannte Adaptive Response Framework ( ARF ), das in Geräte von mehr als 55 Sicherheitsanbietern integriert werden kann. Die ARF führen eine automatisierte Reaktion durch und beschleunigen manuelle Aufgaben. So gewinnen Sie schnell die Oberhand. Fügen Sie dazu eine einfache und übersichtliche Benutzeroberfläche hinzu und Sie haben eine gewinnende Lösung. Weitere interessante Features sind die Notables- Funktion, die vom Benutzer anpassbare Warnungen anzeigt, und der Asset Investigator, um bösartige Aktivitäten zu erkennen und weitere Probleme zu vermeiden.

Splunk ES ist wirklich ein Produkt der Enterprise-Klasse und das bedeutet, dass es einen Preis für Unternehmen hat. Preisinformationen sind leider nicht ohne weiteres auf der Splunk -Website verfügbar . Sie müssen sich an die Verkaufsabteilung wenden, um ein Angebot zu erhalten. Wenn Sie Splunk kontaktieren, können Sie auch eine kostenlose Testversion nutzen, wenn Sie das Produkt ausprobieren möchten.

3. RSA-NetWitness

Seit 2016 konzentriert sich NetWitness auf Produkte, die „ tiefes Echtzeit-Netzwerk-Situationsbewusstsein und agile Netzwerkreaktion “ unterstützen. Nachdem durch erworben werden EMC , die dann mit fusionierte Dell , die Ne tW itness Marke ist jetzt Teil des RSA Zweig des Unternehmens. Dies ist eine gute Nachricht, da RSA ein hoch angesehener Name in der IT-Sicherheit ist.

RSA NetWitness ist ideal für Unternehmen, die eine vollständige Netzwerkanalyselösung suchen. Das Tool integriert Informationen über Ihre Organisation, die es verwendet, um Warnungen zu priorisieren. Laut RSA sammelt das System „ Daten über mehr Erfassungspunkte, Computerplattformen und Bedrohungsdatenquellen als andere SIEM-Lösungen “. Das Tool bietet auch eine fortschrittliche Bedrohungserkennung, die Verhaltensanalyse, datenwissenschaftliche Techniken und Bedrohungsinformationen kombiniert. Und schließlich bietet das fortschrittliche Reaktionssystem Orchestrierungs- und Automatisierungsfunktionen, um Bedrohungen zu beseitigen, bevor sie Ihr Geschäft beeinträchtigen.

Einer der Hauptnachteile von RSA NetWitness, wie von der Benutzergemeinschaft berichtet, besteht darin, dass es nicht am einfachsten einzurichten und zu verwenden ist. Es steht jedoch eine umfassende Dokumentation zur Verfügung, die Ihnen bei der Einrichtung und Verwendung des Produkts helfen kann. Dies ist ein weiteres Produkt der Enterprise-Klasse, und wie so oft müssen Sie sich an den Vertrieb wenden, um Preisinformationen zu erhalten.

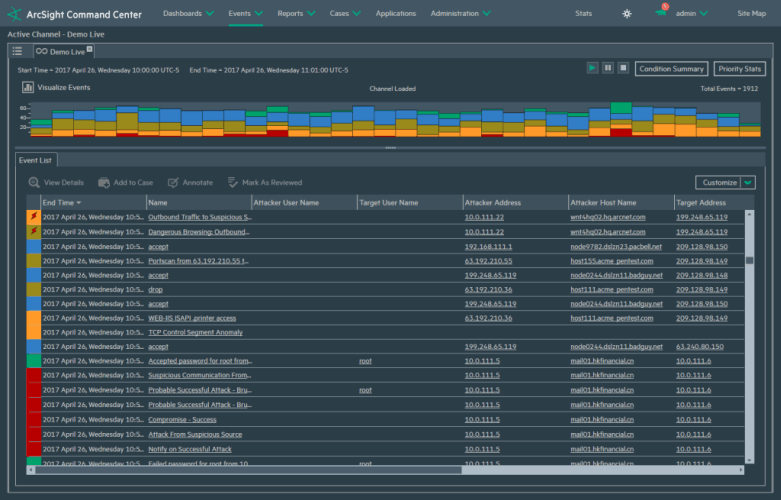

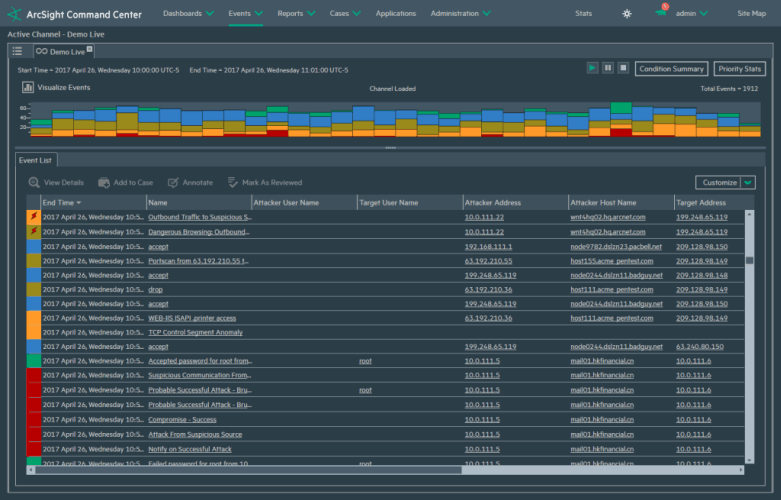

4. ArcSight Enterprise Security Manager

ArcSight Enterprise Security Manager hilft, Sicherheitsbedrohungen zu identifizieren und zu priorisieren, Aktivitäten zur Reaktion auf Vorfälle zu organisieren und zu verfolgen und Audit- und Compliance-Aktivitäten zu vereinfachen. Es wurde früher unter der Marke HP verkauft, aber ArcSight wurde jetzt in Micro Focus , einer anderen HP- Tochtergesellschaft, fusioniert .

Der ArcSight Enterprise Security Manager ist seit mehr als fünfzehn Jahren ein weiteres äußerst beliebtes SIEM-Tool. Es stellt Protokolldaten aus verschiedenen Quellen zusammen und führt eine umfassende Datenanalyse durch, um nach Anzeichen für böswillige Aktivitäten zu suchen. Um Bedrohungen schnell zu erkennen, können Sie mit dem Tool Analyseergebnisse in Echtzeit anzeigen.

Die Produkteigenschaften lassen keine Wünsche offen. Es verfügt über eine leistungsstarke verteilte Echtzeit-Datenkorrelation, Workflow-Automatisierung, Sicherheitsorchestrierung und Community-gesteuerte Sicherheitsinhalte. Der ArcSight Enterprise Security Manager lässt sich auch in andere ArcSight- Produkte wie ArcSight Data Platform and Event Broker oder ArcSight Investigate integrieren . Dies ist ein weiteres Produkt der Enterprise-Klasse und daher sind Preisinformationen nicht ohne weiteres verfügbar. Sie müssen sich an das ArcSight- Vertriebsteam wenden , um ein individuelles Angebot zu erhalten.

5. McAfee Enterprise Security Manager

McAfee ist definitiv ein weiterer bekannter Name in der Sicherheitsbranche. Es ist jedoch besser bekannt für seine Virenschutz-Produktlinie. Im Gegensatz zu anderen Produkten in dieser Liste, der McAfee Enterprise - S icherheit M anager nicht nur Software, es ist ein Gerät , dass Sie entweder als ein Stück Hardware bekommen oder in virtueller Form.

In Bezug auf seine Analysefunktionen wird der McAfee Enterprise Security Manager von vielen als eines der besten SIEM-Tools angesehen. Das System sammelt Protokolle über eine Vielzahl von Geräten und seine Normalisierungsfunktionen sind unübertroffen. Die Korrelations-Engine kompiliert problemlos unterschiedliche Datenquellen, sodass Sicherheitsereignisse leichter erkannt werden können, sobald sie auftreten.

Aber um wahr zu sein, hinter dieser McAfee- Lösung steckt mehr als nur der Enterprise Security Manager . Um eine vollständige SIEM-Lösung zu erhalten, benötigen Sie außerdem den Enterprise Log Manager und den Event Receiver . Glücklicherweise können alle Produkte in einem einzigen Gerät verpackt werden. Und für diejenigen unter Ihnen, die das Produkt vor dem Kauf testen möchten, steht eine kostenlose Testversion zur Verfügung.

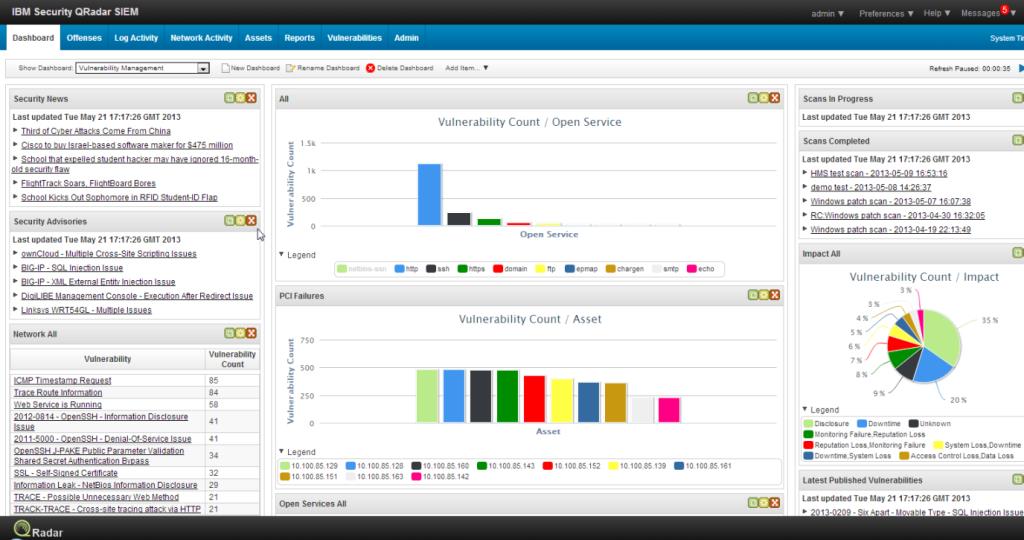

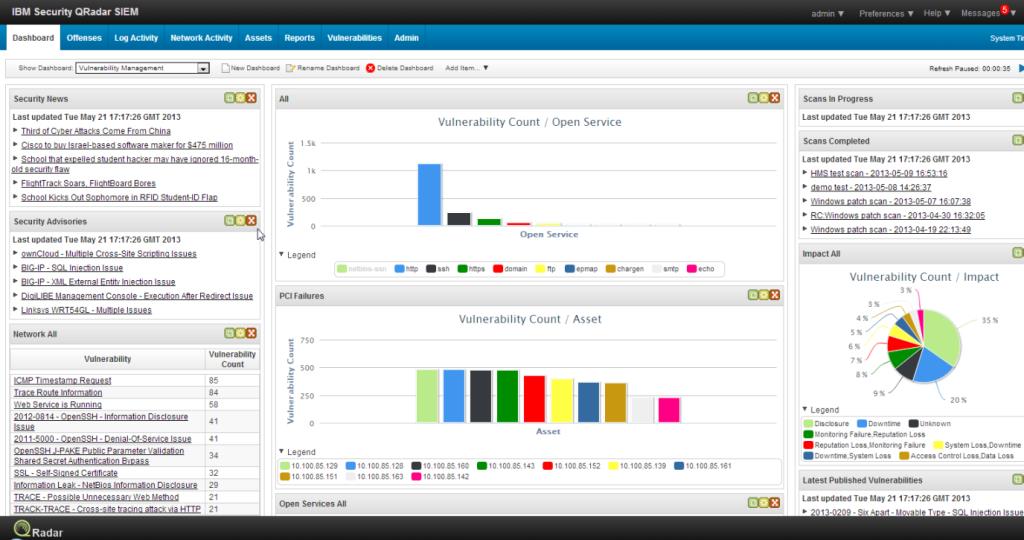

6. IBM QRadar

IBM ist ohne Zweifel einer der bekanntesten Namen in der IT-Branche. Kein Wunder also, dass es dem Unternehmen gelungen ist, seine SIEM-Lösung IBM QRadar als eines der besten Produkte auf dem Markt zu etablieren. Das Tool versetzt Sicherheitsanalysten in die Lage, Anomalien zu erkennen, fortgeschrittene Bedrohungen aufzudecken und Fehlalarme in Echtzeit zu entfernen.

IBM QRadar bietet eine Suite von Protokollverwaltungs-, Datenerfassungs-, Analyse- und Intrusion Detection-Funktionen. Zusammen tragen sie dazu bei, dass Ihre Netzwerkinfrastruktur am Laufen bleibt. Es gibt auch Risikomodellierungsanalysen, die potenzielle Angriffe simulieren können.

Zu den wichtigsten Funktionen von IBM QRadar gehört die Möglichkeit, die Lösung lokal oder in einer Cloud-Umgebung bereitzustellen . Es handelt sich um eine modulare Lösung, und man kann schnell und kostengünstig mehr Speicher oder Rechenleistung hinzufügen, wenn der Bedarf wächst. Das System nutzt das Intelligenz-Know-how von IBM X-Force und lässt sich nahtlos in Hunderte von IBM- und Nicht- IBM- Produkten integrieren.

IBM wird IBM , obwohl, können Sie erwarten , einen Premium - Preis für seine SIEM - Lösung zu zahlen. Wenn Sie jedoch eines der besten SIEM-Tools auf dem Markt benötigen und ein Tool, das von einer soliden Organisation unterstützt wird, kann sich die Investition in IBM QRadar durchaus lohnen.