In der heutigen Welt, in der wir regelmäßig von Cyberangriffen hören, ist die Erkennung von Datenschutzverletzungen wichtiger denn je. Heute werden wir die wichtigsten Systeme zur Erkennung von Datenschutzverletzungen überprüfen.

Kurz gesagt, eine Datenschutzverletzung ist jedes Ereignis, bei dem es jemandem gelingt, sich Zugang zu Daten zu verschaffen, auf die er keinen Zugriff haben sollte. Dies ist eine ziemlich vage Definition, und wie Sie gleich sehen werden, ist das Konzept der Datenschutzverletzung vielschichtig und umfasst verschiedene Arten von Angriffen. Wir werden unser Bestes tun, um alle Grundlagen abzudecken.

Wir beginnen damit, dass wir näher darauf eingehen, was Datenschutz wirklich bedeutet. Schließlich kann es nur helfen, mit dem richtigen Fuß anzufangen. Als Nächstes werden wir die verschiedenen Schritte untersuchen, die bei der Datenschutzverletzung erforderlich sind. Obwohl jeder Versuch anders ist, folgen die meisten einem ähnlichen Muster, das wir skizzieren werden. Wenn Sie diese Schritte kennen, können Sie die Funktionsweise verschiedener Lösungen besser verstehen. Wir werden auch einen Blick auf die verschiedenen Ursachen von Datenschutzverletzungen werfen. Wie Sie sehen werden, handelt es sich nicht immer um organisierte Kriminelle. Unser nächster Aufgabenbereich wird der eigentliche Schutz vor Sicherheitsverletzungen sein, und wir werden die verschiedenen Phasen des Prozesses zur Erkennung und Prävention von Sicherheitsverletzungen untersuchen. In einer kurzen Pause können wir die Verwendung von Tools für das Sicherheitsinformations- und Ereignismanagement als Mittel zur Erkennung von Datenschutzverletzungen erkunden. Und schlussendlich,

Datenverletzung auf den Punkt gebracht

Obwohl das Konzept der Datenschutzverletzung je nach Branche, Größe Ihres Unternehmens und Netzwerkarchitektur variiert, haben alle Datenschutzverletzungen einige gemeinsame Merkmale. Eine Datenschutzverletzung wird in erster Linie als der unbefugte Zugriff auf einige ansonsten private Daten definiert. Die Gründe, warum Hacker Daten stehlen und was sie damit machen, sind ebenfalls sehr unterschiedlich, aber auch hier ist der Schlüssel, dass die Informationen, auf die diese Hacker zugreifen, ihnen nicht gehören. Es ist auch wichtig zu wissen, dass Datenschutzverletzungen entweder das sogenannte Exfiltrieren von Informationen durch böswillige Benutzer oder Daten umfassen können, auf die regelmäßig zugegriffen wurde, die jedoch unbefugt verbreitet wurden. Offensichtlich kann diese zweite Art von Sicherheitsverletzung viel schwieriger zu erkennen sein, da sie auf regelmäßige Aktivitäten zurückzuführen ist.

Obwohl es verschiedene Arten von Datenschutzverletzungen gibt – wie wir gleich sehen werden – folgen sie oft einem festgelegten Muster. Es ist wichtig, die verschiedenen Schritte zu kennen, die böswillige Benutzer unternehmen, um ihre Datenschutzverletzungen zu verhindern, da dies nur dazu beitragen kann, Ihre eigenen Schwachstellen besser zu analysieren und bessere Abwehrmaßnahmen vorzubereiten und einzurichten, die das Eindringen von Cyberkriminellen erheblich erschweren können. Wissen sei Macht, heißt es oft, und das gilt besonders in dieser Situation. Je mehr Sie über Datenschutzverletzungen wissen, desto besser können Sie sie bekämpfen.

Verwenden von SIEM-Tools als Tools zur Erkennung von Sicherheitsverletzungen

Security Information and Event Management (SIEM)-Systeme können sich als sehr gut bei der Erkennung von Datenschutzverletzungen erweisen. Sie bieten zwar keinen Schutz, ihre Stärke liegt jedoch darin, verdächtige Aktivitäten zu erkennen. Aus diesem Grund sind sie sehr gut darin, Datenschutzverletzungen zu erkennen. Jeder Versuch einer Datenverletzung hinterlässt Spuren in Ihrem Netzwerk. Und genau die Spuren, die hinterlassen werden, können SIEM-Tools am besten identifizieren.

Hier ist ein kurzer Blick auf die Funktionsweise von SIEM-Tools. Sie sammeln zunächst Informationen aus verschiedenen Systemen. Konkret geschieht dies häufig in Form der Erfassung von Protokolldaten von Ihren Netzwerkgeräten, Sicherheitsgeräten wie Firewalls und Dateiservern. Je mehr Datenquellen es gibt, desto besser sind Ihre Chancen, Sicherheitsverletzungen aufzudecken. Als nächstes normalisiert das Tool die gesammelten Daten, um sicherzustellen, dass sie einem Standardformat folgen und dass Abweichungen – wie beispielsweise Daten aus einer anderen Zeitzone – ausgeglichen werden. Die normalisierten Daten werden dann typischerweise mit einer etablierten Basislinie verglichen und jede Abweichung löst eine Reaktion aus. Die besten SIEM-Tools verwenden auch eine Art Verhaltensanalyse, um ihre Erkennungsrate zu verbessern und falsch positive Ergebnisse zu reduzieren.

Die besten Tools zur Erkennung von Datenschutzverletzungen

Es gibt verschiedene Arten von Tools zur Erkennung von Datenschutzverletzungen. Wie wir gerade besprochen haben, können SIEM-Tools Ihnen dabei helfen und bieten gleichzeitig viele weitere sicherheitsorientierte Funktionen. Sie werden nicht überrascht sein, einige SIEM-Tools auf unserer Liste zu finden. Wir haben auch einige dedizierte Tools zur Erkennung von Datenschutzverletzungen, die die meisten Schritte des oben beschriebenen Erkennungszyklus bewältigen können. Sehen wir uns die Funktionen einiger der besten Tools an.

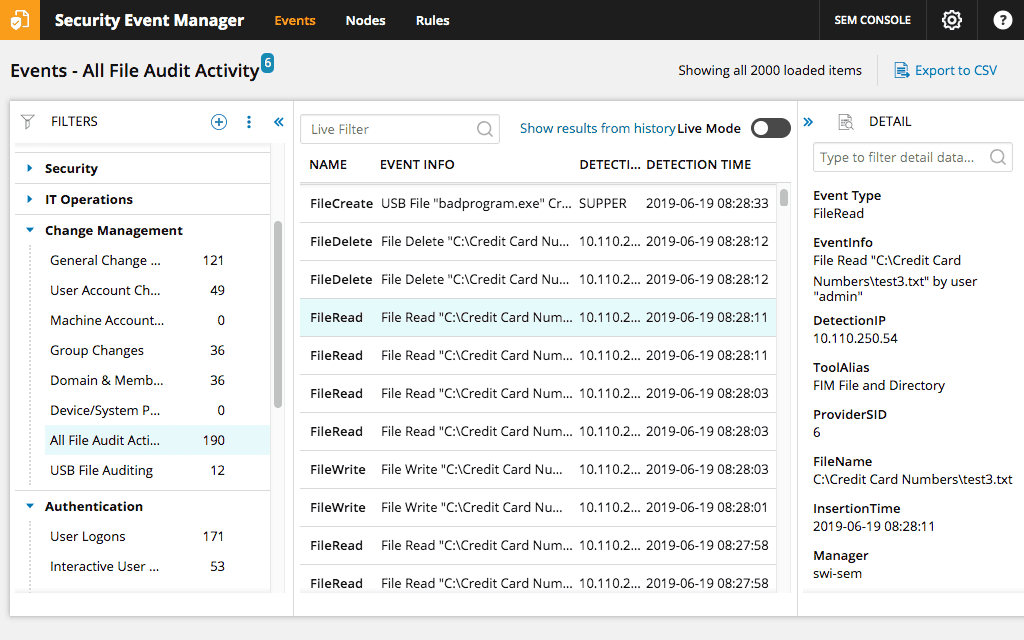

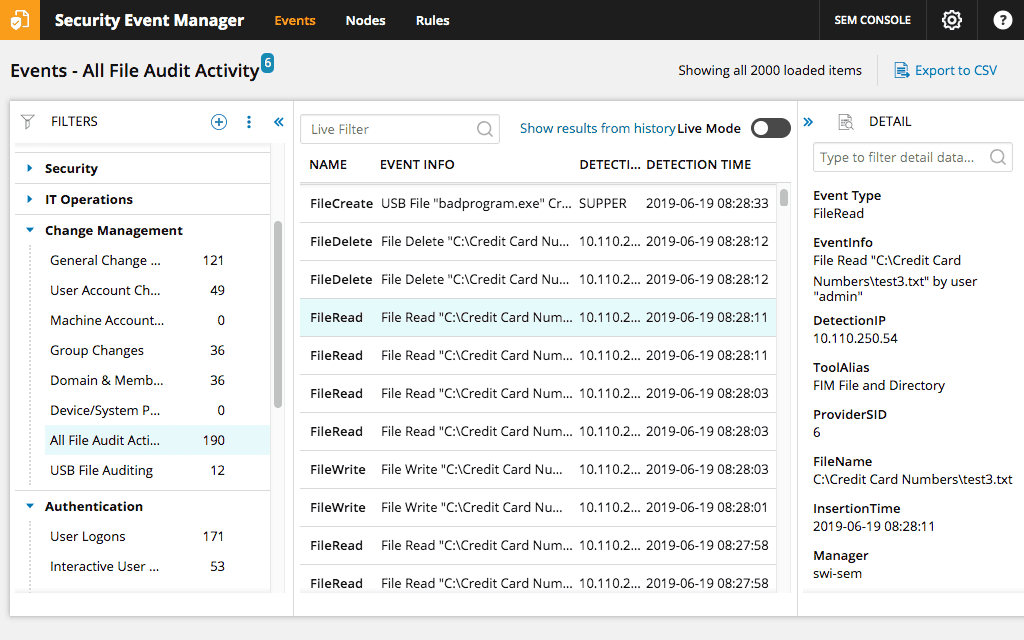

1. SolarWinds Security Event Manager (KOSTENLOSE TESTVERSION)

Wenn es um Security Information and Event Management geht, schlägt SolarWinds seinen Security Event Manager vor . Das früher als SolarWinds Log & Event Manager bezeichnete Tool lässt sich am besten als SIEM-Tool der Einstiegsklasse beschreiben. Es ist jedoch eines der besten Einsteigersysteme auf dem Markt. Das Tool bietet fast alles, was Sie von einem SIEM-System erwarten können. Dazu gehören hervorragende Protokollverwaltungs- und Korrelationsfunktionen sowie eine beeindruckende Reporting-Engine.

Darüber hinaus verfügt das Tool über hervorragende Event-Response-Funktionen, die keine Wünsche offen lassen. So reagiert beispielsweise das detaillierte Echtzeit-Reaktionssystem aktiv auf jede Bedrohung. Und da es auf Verhalten und nicht auf Signatur basiert, sind Sie vor unbekannten oder zukünftigen Bedrohungen und Zero-Day-Angriffen geschützt.

Neben seinem beeindruckenden Funktionsumfang ist das Dashboard des SolarWinds Security Event Manager möglicherweise sein bestes Kapital. Mit seinem einfachen Design finden Sie sich problemlos im Werkzeug zurecht und erkennen schnell Anomalien. Ab etwa 4.500 US-Dollar ist das Tool mehr als erschwinglich. Und wenn Sie es ausprobieren und sehen möchten, wie es in Ihrer Umgebung funktioniert , steht eine kostenlose, voll funktionsfähige 30-Tage-Testversion zum Download bereit .

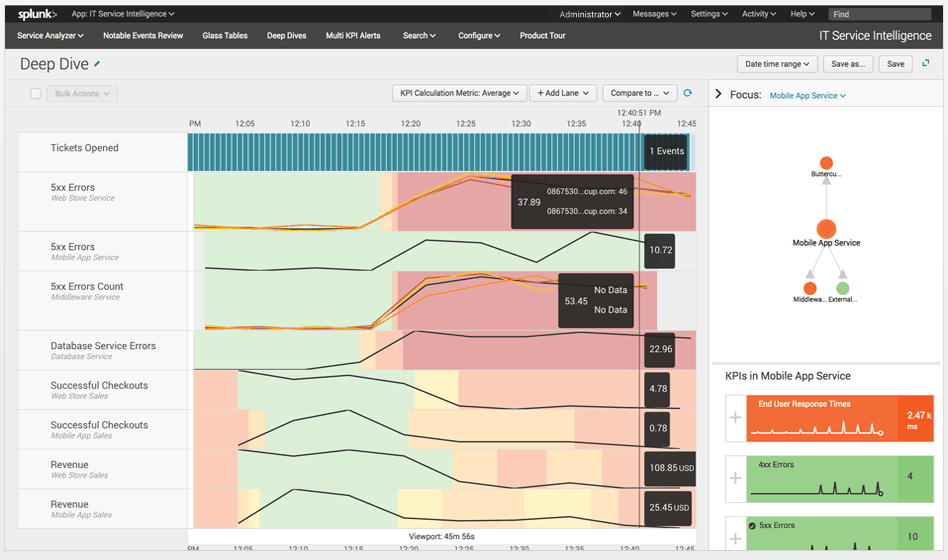

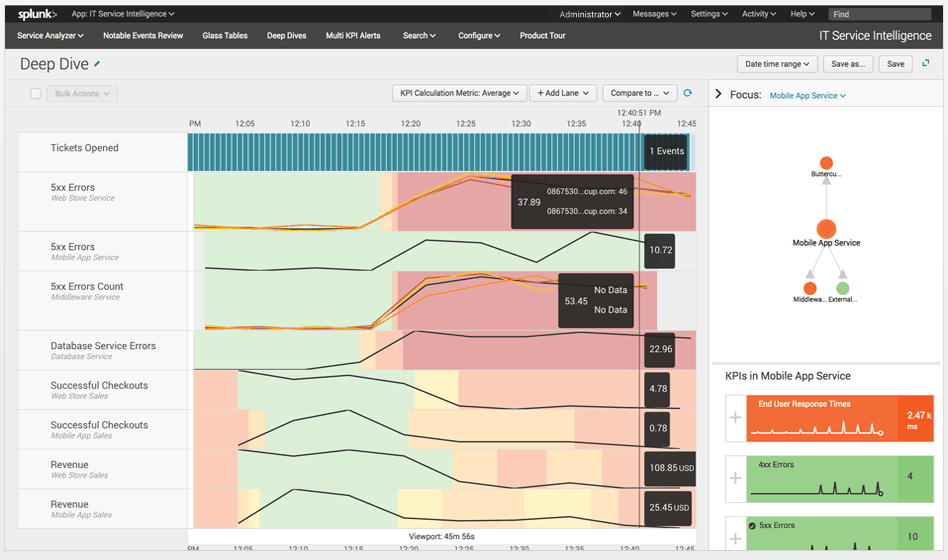

2. Splunk Enterprise-Sicherheit

Splunk Enterprise Security – oft nur Splunk ES genannt – ist möglicherweise eines der beliebtesten SIEM-Tools. Es ist besonders bekannt für seine Analysefähigkeiten, und wenn es darum geht, Datenschutzverletzungen zu erkennen, kommt es darauf an. Splunk ES überwacht die Daten Ihres Systems in Echtzeit und sucht nach Schwachstellen und Anzeichen für abnormale und/oder bösartige Aktivitäten.

Neben der hervorragenden Überwachung ist die Sicherheitsreaktion eine weitere der besten Funktionen von Splunk ES . Das System verwendet ein Konzept namens Adaptive Response Framework ( ARF ), das sich in Geräte von mehr als 55 Sicherheitsanbietern integrieren lässt. Das ARF führt eine automatisierte Reaktion durch und beschleunigt manuelle Aufgaben. So gewinnen Sie schnell die Oberhand. Fügen Sie dazu eine einfache und übersichtliche Benutzeroberfläche hinzu und Sie haben eine gewinnende Lösung. Weitere interessante Features sind die Notables- Funktion, die vom Benutzer anpassbare Warnungen anzeigt, und der Asset Investigator, um bösartige Aktivitäten zu erkennen und weitere Probleme zu vermeiden.

Da es sich bei Splunk ES wirklich um ein Produkt der Enterprise-Klasse handelt, können Sie davon ausgehen, dass es zu einem Preis der Enterprise-Klasse kommt. Preisinformationen sind leider nicht ohne weiteres auf der Splunk-Website verfügbar, daher müssen Sie sich an die Verkaufsabteilung des Unternehmens wenden, um ein Angebot zu erhalten. Kontaktaufnahme mit Splunk ermöglicht Ihnen auch die Vorteile eines freien Versuch zu nehmen, sollten Sie das Produkt ausprobieren möchten.

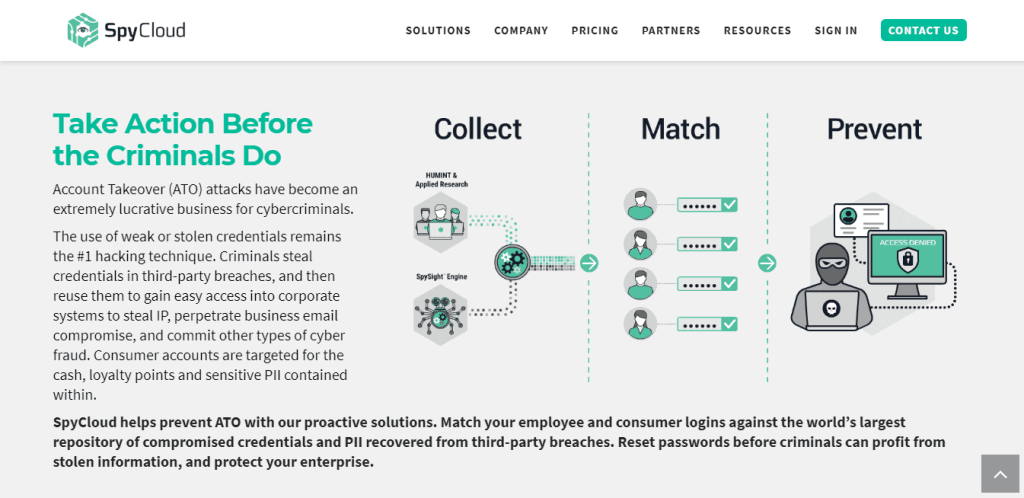

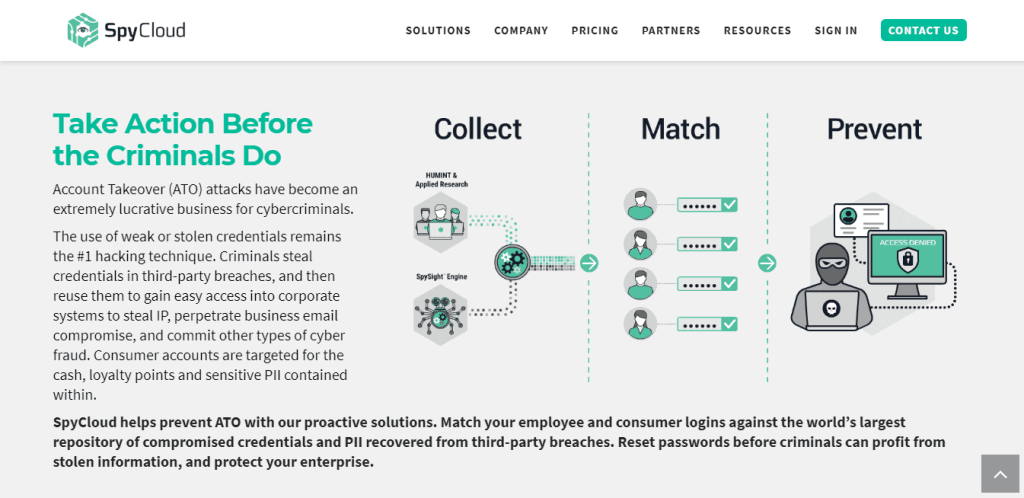

3. SpyCloud

SpyCloud ist ein einzigartiges Tool eines in Austin ansässigen Sicherheitsunternehmens, das Unternehmen genaue, operationalisierte Daten bietet, die sie verwenden können, um ihre Benutzer und ihr Unternehmen vor Datenschutzverletzungen zu schützen. Dies umfasst die Normalisierung, Deduplizierung, Validierung und Anreicherung aller erfassten Daten. Dieses Paket wird normalerweise verwendet, um offengelegte Zugangsdaten von Mitarbeitern oder Kunden zu identifizieren, bevor Diebe die Möglichkeit haben, ihre Identität zu stehlen oder sie auf dem Schwarzmarkt an Dritte zu verkaufen.

Einer der Hauptunterscheidungsfaktoren von SpyCloud ist seine Asset-Datenbank, die zum Zeitpunkt dieses Schreibens mit über 60 Milliarden Objekten eine der größten ihres Königs ist. Zu diesen Objekten gehören E-Mail-Adressen, Benutzernamen und Kennwörter. Obwohl das System Scanner und andere automatisierte Erfassungstools verwendet, stammen die meisten der nützlichen Daten des Tools – oder sollte ich besser sagen die nützlichsten Daten des Tools – aus der Sammlung menschlicher Intelligenz und dem fortschrittlichen proprietären Handwerk.

Die SpyCloud- Plattform bietet eine überzeugende Kombination aus beispielloser Qualität, cleverer Automatisierung und einer supereinfach zu verwendenden API, um automatisierte und konsistente Prüfungen der Benutzerkonten Ihres Unternehmens gegen die SpyCloud-Datenbank mit Anmeldeinformationen durchzuführen. Jede gefundene Übereinstimmung löst schnell eine Warnung aus. Als Ergebnis wird eine Benachrichtigung gesendet und optional kann eine Behebung durch Erzwingen eines Passwort-Resets des kompromittierten Kontos durchgeführt werden.

Böswillige Benutzer, die private und geschäftliche Konten übernehmen möchten, werden mit diesem Produkt definitiv zurechtkommen. Bei mehreren ähnlichen Lösungen auf dem Markt werden aufgedeckte Konten viel zu spät im Prozess erkannt, um mehr tun zu können, als nur die Folgen einer Datenschutzverletzung zu verwalten. Dies ist bei diesen Produkten nicht der Fall und es ist offensichtlich, dass die Entwickler die Bedeutung der Früherkennung verstehen.

Dieses Produkt ist ideal für Unternehmen jeder Art und Größe und aus praktisch allen Branchen wie Einzelhandel, Bildung, Technologie, Finanzdienstleistungen, Gastgewerbe und Gesundheitswesen. Cisco, WP Engine, MailChimp und Avast sind Beispiele für einige der renommierten Kunden, die SpyCloud zum Schutz ihrer Konten verwenden.

Preisinformationen sind bei SpyCloud nicht ohne weiteres verfügbar und Sie müssen das Unternehmen kontaktieren, um ein Angebot zu erhalten. Auf der Website des Unternehmens heißt es, dass eine kostenlose Testversion verfügbar ist. Wenn Sie jedoch auf den Link klicken, gelangen Sie zu einer Seite, auf der Sie sich für eine Demo registrieren können.

4. Kount

Kount ist eine Software-as-a-Service (SaaS)-Plattform zur Erkennung von Datenschutzverletzungen. Das Unternehmen mit Sitz in Boise, ID, wurde vor rund zwölf Jahren gegründet und bietet Organisationen auf der ganzen Welt neben Datenschutz-Services auch Datensicherheit an. Seine patentierte Machine-Learning-Technologie untersucht Transaktionen auf mikroskopischer Ebene, um bösartige Aktivitäten zu erkennen. Während der Dienst besonders gut für Online-Unternehmen, Händler, Acquiring-Banken und Zahlungsdienstleister geeignet zu sein scheint, kann er auch anderen Arten von Unternehmen dienen. Es verhindert Kontoübernahmen, betrügerische Kontoerstellung, Brute-Force-Angriffe und erkennt gleichzeitig mehrere Konten und die gemeinsame Nutzung von Konten.

Kount kann Ihrem Unternehmen genügend Daten und Toolsets zur Verfügung stellen, um die meisten Online-Bedrohungen abzuwehren und die Daten Ihrer Kunden, Mitarbeiter und Benutzer vor allen Arten von Cyberangriffen zu schützen. Der Dienst hat einen riesigen Kundenstamm von mehr als 6.500 Unternehmen, darunter einige erstklassige Marken, die sich auf den Dienst verlassen, um sich vor Datenschutzverletzungen zu schützen.

Wir haben hier eine einfach zu implementierende, effiziente Lösung, die auf die Sicherheitsbedenken verschiedener Organisationen, die in verschiedenen Segmenten tätig sind, zugeschnitten werden kann. Es macht die gesamte Aufgabe der Betrugserkennung viel einfacher. Infolgedessen ermöglicht es Unternehmen, ein größeres Transaktionsvolumen abzuwickeln, was zu besseren Gewinnen und Gesamtwachstum führt.

Kount ist in drei Versionen erhältlich. Zuerst gibt es Kount Complete . Wie der Name schon sagt, ist dies die Komplettlösung für jedes Unternehmen, das digital mit seinen Kunden interagiert. Es gibt auch Kount Central , einen Service, der speziell auf Anbieter von Zahlungslösungen zugeschnitten ist. Und dann gibt es noch Kount Central für den Schutz digitaler Konten. Die verschiedenen Lösungen beginnen bei 1.000 USD pro Monat, wobei die Preise je nach Anzahl der Transaktionen variieren, die Sie über den Dienst ausführen möchten. Sie können ein detailliertes Angebot anfordern oder eine Demo vereinbaren, indem Sie sich an das Unternehmen wenden.

Der Verletzungsprozess Schritt-für-Schritt

Werfen wir einen Blick auf die typischen Schritte bei einem Versuch einer Datenschutzverletzung. Obwohl die unten beschriebenen Aktivitäten nicht unbedingt die Regel sind, geben sie Ihnen einen gültigen Überblick darüber, wie Ihr durchschnittlicher Datenhacker funktioniert. Wenn Sie diese kennen, können Sie sich besser auf die Abwehr von Angriffen vorbereiten.

Sondierung

Dieser erste Schritt bei den meisten Angriffen ist eine Sondierungsphase. Böswillige Benutzer beginnen oft damit, mehr über Ihr Netzwerk und die gesamte digitale Umgebung zu erfahren. Sie könnten beispielsweise Ihre Cybersicherheitsabwehr sondieren. Sie könnten auch Passwörter testen oder evaluieren, wie ein eventueller Phishing-Angriff gestartet werden kann. Andere suchen nach veralteter Software ohne die neuesten Sicherheitspatches, ein Zeichen dafür, dass ausnutzbare Schwachstellen vorhanden sein könnten.

Erster Angriff

Jetzt, da Hacker Ihre Umgebung untersucht haben, haben sie eine bessere Vorstellung davon, wie sie ihren Angriff durchführen können. Sie starten normalerweise eine erste Angriffswelle. Dies kann viele Formen annehmen, beispielsweise das Senden einer Phishing-E-Mail an Mitarbeiter, um sie dazu zu bringen, auf einen Link zu klicken, der sie zu einer schädlichen Website führt. Eine andere häufige Art von Erstangriff wird ausgeführt, indem einige wichtige Anwendungen beschädigt werden, was häufig den Arbeitsablauf unterbricht.

Erweiterter Angriff

Nach einem erfolgreichen Erstangriff schalten Cyberkriminelle oft schnell auf Hochtouren und evaluieren ihre nächsten Schritte. Dies bedeutet oft, dass sie die Kontrolle, die sie aus ihren anfänglichen Bemühungen gewonnen haben, nutzen müssen, um einen umfassenderen Angriff zu starten, der auf die gesamte Umgebung abzielen kann, um so viele wertvolle Daten wie möglich zu lokalisieren.

Datendiebstahl

Obwohl wir es als letztes aufführen, ist der tatsächliche Diebstahl Ihrer Daten nicht unbedingt der letzte Schritt eines typischen Angriffs. Hacker sind oft sehr opportunistisch und greifen sich alle interessanten Informationen, die sie in die Finger bekommen, sobald sie sie finden. Andere wiederum entscheiden sich möglicherweise für eine Weile, um eine Entdeckung zu vermeiden, aber auch um besser zu verstehen, welche Daten verfügbar sind und wie sie am besten gestohlen werden können.

Die genauen Informationen, die Cyberkriminelle von einem Unternehmen nehmen, sind sehr unterschiedlich. Aber da „Geld die Arbeit macht“, wird geschätzt, dass mindestens drei Viertel aller Datenschutzverletzungen finanziell motiviert sind. Bei den gestohlenen Daten kann es sich oft um Geschäftsgeheimnisse, geschützte Informationen und sensible behördliche Aufzeichnungen handeln. Es könnte sich auch sehr gut um die persönlichen Daten Ihres Kunden handeln, die zum eigenen Vorteil der Hacker verwendet werden könnten. In den letzten Jahren wurden mehrere massiv veröffentlichte Datenschutzverletzungen gemeldet, an denen Giganten wie Facebook, Yahoo, Uber oder Capital One beteiligt waren. Auch der Gesundheitssektor kann Ziel von Angriffen sein und die Gesundheit der Bevölkerung gefährden.

Ursachen von Verstößen

Datenschutzverletzungen können mehrere Ursachen haben, von denen Sie einige möglicherweise nicht einmal vermuten. Natürlich gibt es die offensichtlichen Cyberangriffe, aber diese machen nur einen relativ kleinen Bruchteil aller Datenschutzverletzungen aus. Es ist wichtig, diese verschiedenen Ursachen zu kennen, da Sie sie so besser erkennen und verhindern können. Werfen wir einen kurzen Blick auf einige der Hauptursachen.

Cyberangriffe

Der Cyberangriff – bei dem Ihr Unternehmen das direkte Ziel von Hackern ist – ist, wie Sie sich vorstellen können, eine der Hauptursachen für Datenschutzverletzungen. Die jährlichen Kosten von Cyberkriminalität werden weltweit auf über 600 Milliarden US-Dollar geschätzt. Kein Wunder also, dass Unternehmen so besorgt sind. Cyberkriminelle verwenden ein breites Arsenal an Methoden, um Ihre Netzwerke zu infiltrieren und Ihre Daten zu exfiltrieren. Diese Methoden können Phishing beinhalten, um unvorsichtigen Benutzern Zugriff zu verschaffen, oder Ransomware, um Unternehmen zu erpressen, nachdem sie ihre Daten als Geisel genommen haben. Das Ausnutzen verschiedener Schwachstellen in Software oder Betriebssystemen ist eine weitere gängige Methode, um Unternehmen ihrer wertvollen Daten zu berauben.

Interne Verstöße

Interne Sicherheitsverletzungen können heimtückischer sein als Cyberangriffe. Ihre Ziele sind die gleichen, aber sie werden aus dem Netzwerk heraus durchgeführt. Dies macht ihre Erkennung viel komplizierter. Oft handelt es sich um verärgerte Mitarbeiter oder Mitarbeiter, die den Verdacht haben, dass sie kurz vor der Kündigung stehen. Manche Hacker gehen sogar auf Mitarbeiter zu und bieten ihnen Geld im Austausch für Informationen an. Eine weitere häufige Ursache für interne Sicherheitsverletzungen sind Mitarbeiter, die entlassen wurden, deren Zugangsdaten jedoch noch nicht widerrufen wurden. Aus Trotz konnten sie sich gegen ihre frühere Organisation wenden und deren Daten stehlen.

Geräteverlust

Obwohl die Ursache für Datenschutzverletzungen nicht so häufig ist wie bei den vorherigen, spielt der Verlust von Geräten dennoch eine nicht zu vernachlässigende Rolle bei Datenschutzverletzungen. Manche Benutzer sind einfach unvorsichtig und lassen verschiedene Geräte wie Smartphones, Laptops, Tablets oder USB-Sticks an unsicheren Orten. Diese Geräte können möglicherweise proprietäre Daten speichern, um einen einfachen und uneingeschränkten Zugriff auf Ihr Netzwerk zu ermöglichen. Eine verwandte Ursache für Datenschutzverletzungen ist Gerätediebstahl, bei dem böswillige Personen die Geräte von Benutzern stehlen, um entweder Zugriff auf die darin enthaltenen Daten zu erhalten oder sie als Zugang zu Ihren Unternehmensdaten zu verwenden. Und denken Sie nicht, dass die Sicherheit all dieser Geräte ein geringeres Risiko darstellt. Sobald böswillige Benutzer Ihre Geräte in die Hände bekommen, sollte das Knacken der Sicherheit ein Kinderspiel sein.

Menschlicher Fehler

Der Hauptunterschied zwischen menschlichem Versagen als Ursache von Datenschutzverletzungen und internen Verstößen besteht darin, dass ersteres zufällig ist. Es kann jedoch viele Formen annehmen. Beispielsweise könnten einige IT-Teams aufgrund einer falschen Konfiguration der Zugriffsrechte auf einem Server versehentlich Kundendaten unbefugten Mitarbeitern zugänglich gemacht haben. Eine weitere Ursache für Sicherheitsverletzungen im Zusammenhang mit menschlichem Versagen hat damit zu tun, dass Mitarbeiter Phishing- oder Social-Engineering-Bemühungen zum Opfer fallen. Bei solchen Angriffen verleiten Hacker Ihre Mitarbeiter dazu, auf bösartige Links zu klicken oder infizierte Dateien herunterzuladen. Und Sie sollten menschliches Versagen nicht auf die leichte Schulter nehmen, da Untersuchungen gezeigt haben, dass es für mehr als die Hälfte der Datenschutzverletzungen verantwortlich ist.

Schutz vor Verstößen

Jetzt, da wir wissen, was Datenschutzverletzungen sind, wie sie aussehen und was ihre Ursachen sind, ist es an der Zeit, uns genauer damit zu befassen, sich davor zu schützen. Angesichts der verschiedenen Arten und Ursachen von Datenschutzverletzungen kann die Verteidigung Ihres Unternehmens gegen sie eine entmutigende Aussicht sein. Um Sie zu unterstützen, haben wir eine Liste der Phasen des Schutzes vor Datenschutzverletzungen zusammengestellt. Zusammen bilden sie die Bausteine jeder ernsthaften Verteidigungsstrategie. Es ist wichtig zu wissen, dass dies ein fortlaufender Prozess ist und Sie die Phasen als Teil eines Kreises und nicht als linearen Ansatz betrachten sollten.

Entdeckung

In der Discovery-Phase arbeiten Sicherheitsexperten sensible Informationen durch, um ungeschützte oder anderweitig anfällige oder exponierte Daten zu identifizieren. Dies ist wichtig, da diese Art von Informationen ein leichtes Ziel für böswillige Personen sein können. Es ist daher sehr wichtig, die notwendigen Schritte zu unternehmen, um es zu sichern. Eine Möglichkeit, dies zu tun, besteht darin, zu überprüfen, wer Zugriff auf diese Daten hat, und die Berechtigungen zu ändern, um sicherzustellen, dass nur diejenigen darauf zugreifen können, die damit arbeiten müssen.

Erkennung

Die nächste Phase ist die Erkennungsphase. Hier sollten Sie auf Sicherheitsbedrohungen achten, die Cyberkriminellen einen einfachen Zugangspunkt in Ihr Netzwerk bieten können. Dies ist eine kritische Phase, da es für Hacker extrem einfach sein kann, auf Ihre Daten zuzugreifen, wenn Sie nicht aktiv daran arbeiten, vorhandene Schwachstellen zu erkennen und zu beheben. Jede Anwendung, die nicht mit den neuesten Sicherheitspatches aktualisiert wurde, kann beispielsweise ein leichtes Ziel für Angreifer werden, die alle Schwachstellen ausnutzen können. Diese Phase muss mehr als alle anderen ein fortlaufender oder wiederkehrender Prozess sein.

Priorisierung

Nachdem Sie die vorherigen Phasen durchlaufen und Ihre Risiken identifiziert haben, ist der letzte Schritt, bevor Sie tatsächlich mit der Fehlerbehebung beginnen können, die Priorisierungsphase. Die Idee hier ist, zu prüfen, welche Vermögenswerte gefährdet sind, um schnell die am stärksten exponierten oder diejenigen zu sichern, die bei einer Verletzung die schlimmsten Folgen hätten. Hier verwenden Sie normalerweise die kombinierte Intelligenz von Sicherheitsinformationen und Datenvorgängen, um festzustellen, wo Sie am stärksten gefährdet sind, angegriffen zu werden. Diese Phase wird oft durch Audits durchgeführt, die helfen können zu verstehen, was priorisiert werden muss.

Abhilfe

In der Behebungsphase beheben Sie die Bedrohungen, die Sie in den vorherigen Phasen identifiziert und priorisiert haben. Der genaue Behebungsprozess variiert je nach Art der identifizierten Bedrohung.

Prozessmanagement

Dieser gesamte Prozess muss strategisch und effektiv gemanagt werden. Wenn Sie möchten, dass der Zyklus zur Verhinderung von Datenschutzverletzungen für Ihr Unternehmen funktioniert, müssen Sie die Kontrolle übernehmen und die richtigen Tools verwenden. Dies sind Tools, die Daten aus Ihrem Netzwerk nutzen und in umsetzbare Erkenntnisse umwandeln können. Wie bereits erwähnt, ist dies eher ein fortlaufender Prozess als eine einmalige Sache. Und erwarten Sie nicht, dass dies eine Art von Set-and-Forget ist. Um über Datenschutzverletzungen auf dem Laufenden zu bleiben, sind ständige Anstrengungen erforderlich. Deshalb lohnt es sich, in Tools zu investieren, die all dies erleichtern.

Abschließend

Die Prävention von Datenschutzverletzungen ist ein ebenso wichtiges wie komplexes Thema. Ich hoffe, es ist uns gelungen, ein nützliches Licht auf das Thema zu werfen. Der wichtigste Punkt, an den Sie sich bei all dem erinnern sollten, ist, dass das Risiko real ist und nichts dagegen unternommen werden kann. Ob Sie sich nun für ein SIEM-Tool oder eine dedizierte Lösung zur Erkennung und/oder Prävention von Sicherheitsverletzungen entscheiden, liegt ganz bei Ihnen und hängt weitgehend von den spezifischen Anforderungen Ihres Unternehmens ab. Sehen Sie sich an, was verfügbar ist, vergleichen Sie die Spezifikationen und Funktionen und probieren Sie einige Tools aus, bevor Sie Ihre endgültige Entscheidung treffen.