Nmap ist ein leistungsstarkes Netzwerk-Scanning-Tool für Linux , BSD und andere Betriebssysteme. Es verfügt über Dutzende von hervorragenden Funktionen, wie z. B. das Scannen von IP-Adressen auf offene Ports, das Zuordnen aktiver Geräte in einem Netzwerk, das Identifizieren von Diensten, die auf Scan-Zielen ausgeführt werden, und vieles mehr.

In diesem Handbuch erfahren Sie, wie Sie dieses leistungsstarke Netzwerkverwaltungstool unter Linux verwenden und wie Sie einige seiner nützlichsten Funktionen nutzen, darunter Host-Scanning, Netzwerkzuordnung und vieles mehr!

Hinweis: Nmap ist ein Befehlszeilentool. Wenn Sie ein gutes Netzwerk-Mapping-Tool benötigen, aber kein Fan des Terminals sind, sehen Sie sich Zenmap an . Es ist ein GUI-Frontend für Nmap, das die gleichen Funktionen hat, aber in eine glatte Oberfläche verpackt ist.

Einen einzelnen Host scannen

Eine der grundlegendsten Funktionen von Nmap ist die Fähigkeit, ein Ziel (AKA-Host) nach offenen Ports, Systeminformationen usw. zu scannen. Um einen Scan zu starten, starten Sie ein Terminalfenster unter Linux, indem Sie Strg + Alt + T oder Strg + Umschalt + T drücken . Erhöhen Sie von dort aus das Terminal mit su oder sudo -s auf Root .

su -

Oder

sudo -s

Nachdem Sie Root-Zugriff im Terminal erhalten haben, können Sie einen grundlegenden Scan durchführen, indem Sie nmap zusammen mit der Ziel-IP-Adresse, dem Hostnamen oder der Website ausführen.

Hinweis: Damit Nmap Domänennamen von Remote-Websites scannen kann, müssen Sie möglicherweise https:// vor der Adresse hinzufügen.

nmap target-local-or-remote-ip-address

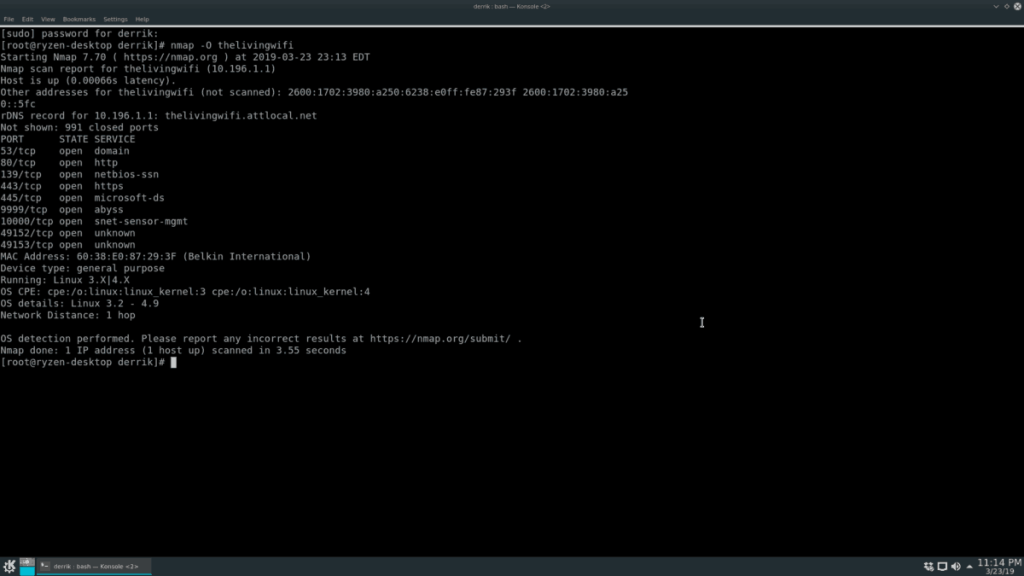

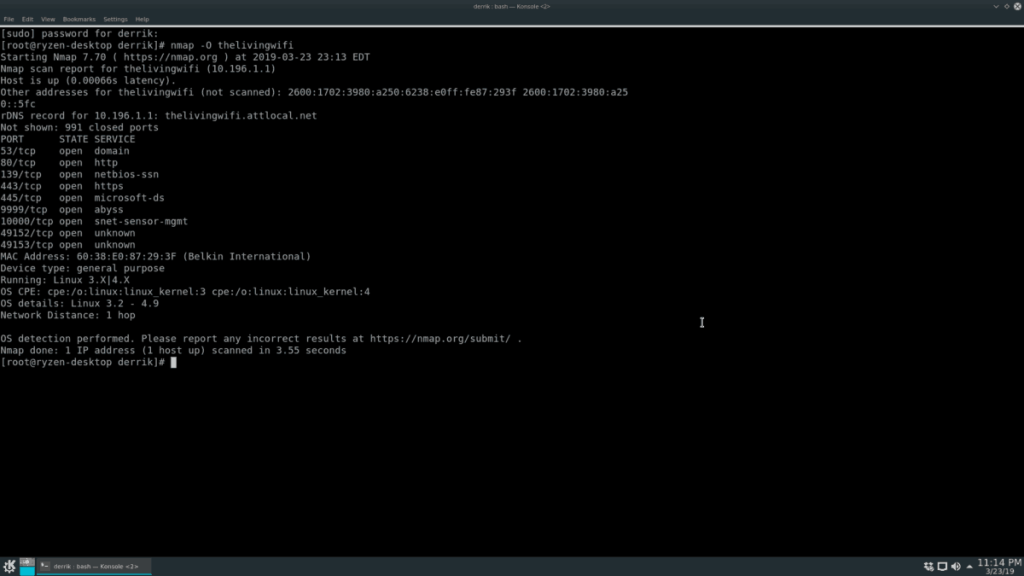

Müssen Sie herausfinden, welches Betriebssystem auf Ihrem Zielsystem ausgeführt wird? Verwenden Sie die O- Option.

nmap -O Ziel-lokale-oder-entfernte-IP-Adresse

Wenn Sie den Scan mit dem Befehl O ausführen, werden Betriebssysteminformationen über die Ziel-Nmap-Scans angezeigt, aber für einige sind dies nicht genug Informationen. Glücklicherweise kann der V- Befehlszeilenschalter noch mehr Informationen anzeigen (offene Ports usw.)

nmap -O -v target-local-or-remote-ip-address

Für noch mehr Informationen können Sie den V- Schalter zweimal verwenden.

nmap -O -vv target-local-or-remote-ip-address

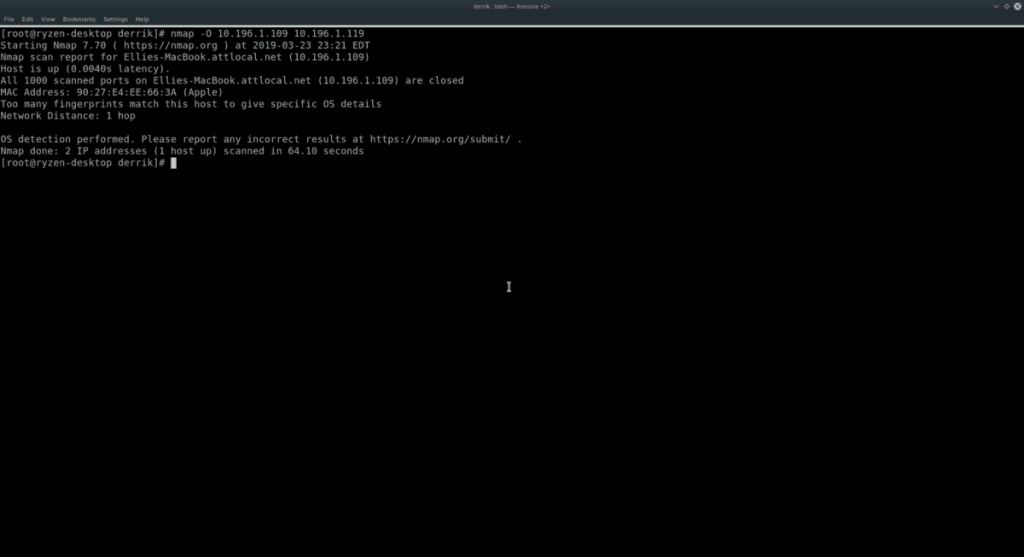

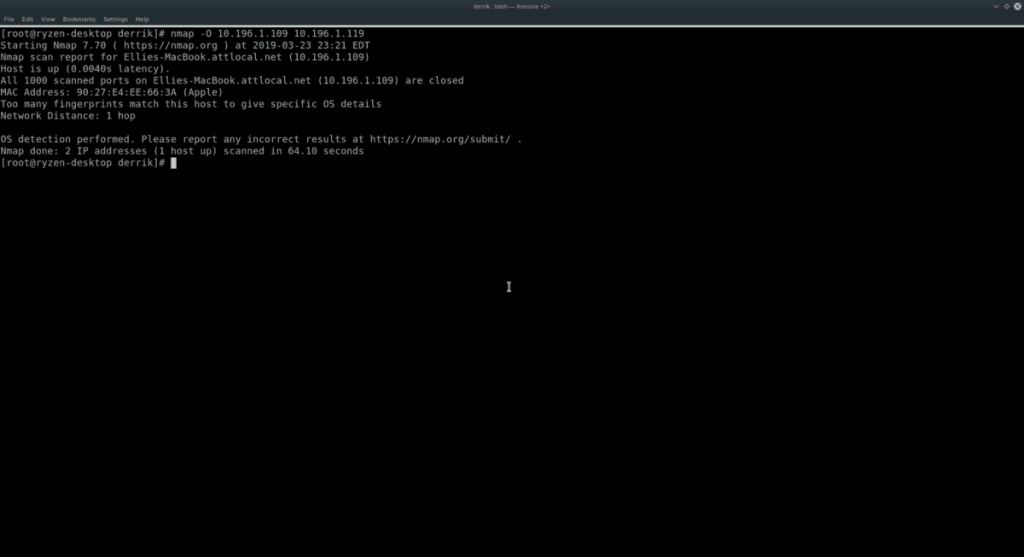

Mehrere Hosts scannen

Mit Nmap ist es möglich, mehrere Hosts gleichzeitig zu scannen. Schreiben Sie dazu den Befehl auf, den Sie für ein einzelnes Ziel verwenden würden, fügen Sie jedoch am Ende des Befehls andere Adressen hinzu. Um beispielsweise zu überprüfen, was zwei separate Zielbetriebssysteme sind, gehen Sie folgendermaßen vor:

nmap -O Ziel-lokale-oder-entfernte-IP-Adresse-1 Ziel-lokale-oder-entfernte-IP-Adresse-2

Um weitere Informationen zu den beiden oben gescannten Hosts zu erhalten, verwenden Sie den Schalter V.

nmap -O -v Ziel-lokale-oder-entfernte-IP-Adresse-1 Ziel-lokale-oder-entfernte-IP-Adresse-2

oder

nmap -O -vv target-local-or-remote-ip-address-1 target-local-or-remote-ip-address-2

Nmap hat keine Begrenzung für die Anzahl einzelner Hostnamen oder IP-Adressen, die Sie am Ende des Befehls hinzufügen. Fügen Sie also so viele hinzu, wie Sie benötigen!

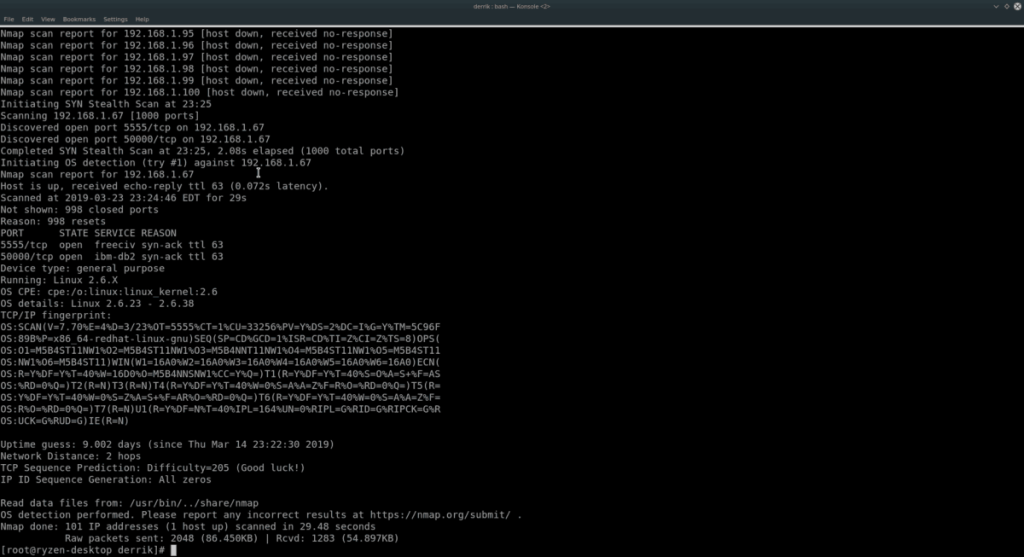

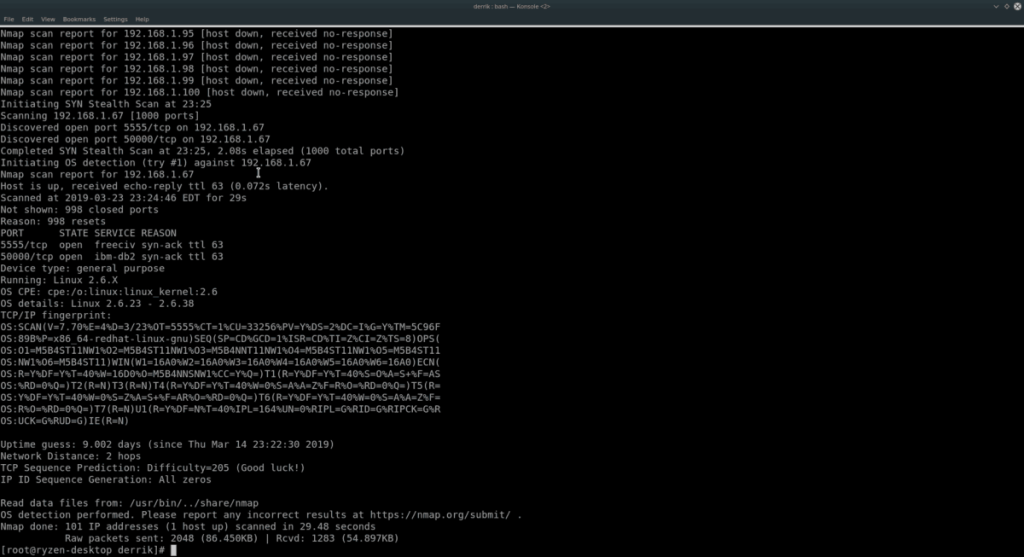

IP-Bereich scannen

Das Scannen einzelner Hosts, indem Sie sie nacheinander auflisten, ist eine Möglichkeit, dies zu tun. Wenn Sie sich jedoch viele Computer oder Netzwerkgeräte ansehen müssen, ist es klüger, einen IP-Bereichsscan mit Nmap durchzuführen.

Um einen IP-Bereich zu scannen, führen Sie Nmap gegen eine IP aus, verwenden Sie den sn- Schalter. Um beispielsweise ein lokales Netzwerk zu scannen, das im Bereich 192.168.1 ausgeführt wird, versuchen Sie das folgende Beispiel.

Hinweis: Stellen Sie sicher, dass Sie das X und Y im folgenden Befehl durch die maximale IP-Nummer ersetzen, zu der gescannt werden soll. Wie 0-50, 1-100 usw.

nmap -sS 192.168.1.XY

Wenn Sie mehr Informationen in Ihrem IP-Bereichsscan haben möchten, sollten Sie die Befehlszeilenschalter O und VV hinzufügen .

nmap -sS -O -vv 192.168.1.XY

Wenn Ihr Netzwerk unter 10.196.1.1 betrieben wird, versuchen Sie Folgendes:

nmap -sS 10.196.1.XY

Oder

nmap -sS -O -vv 10.196.1.XY

10.196.1.1 oder 192.168.1.0 nicht verwenden? Ermitteln Sie den IP-Bereich, den Sie scannen möchten, und verwenden Sie das folgende Beispiel unten.

Hinweis: Nmap kann jeden Bereich von IP-Adressen scannen . Um die besten Ergebnisse zu erzielen, konsultieren Sie die Router-IP Ihres lokalen Netzwerks und beginnen Sie von dort aus.

nmap -sS xxxx-yy

Oder

nmap -sS -O -vv xxxx-yy

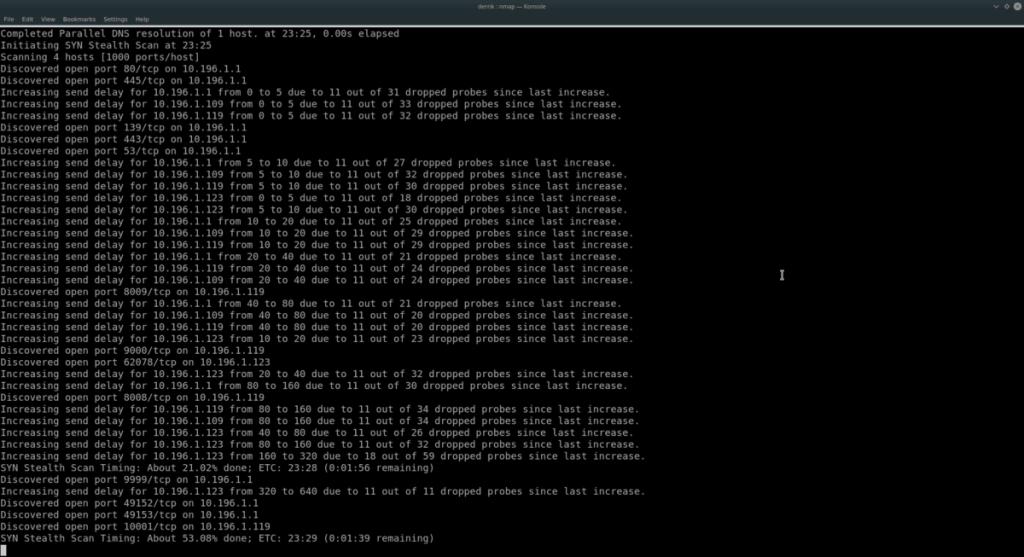

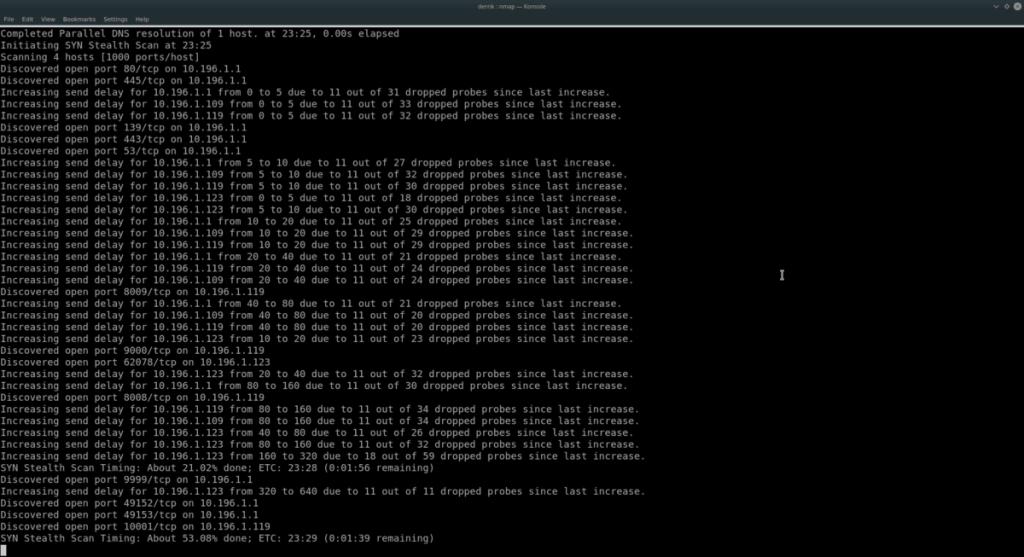

Subnetz scannen

Die Verwendung des Nmap-Tools zum Durchsuchen eines Bereichs von IP-Adressen ist effektiv. Eine Alternative zum Scannen eines Bereichs besteht darin, alle Geräte in einem Subnetz zu scannen. Geben Sie dazu die Basis-IP Ihres Routers ein (oder was auch immer Sie verwenden, um jedem Computer im Netzwerk eine Netzwerkverbindung bereitzustellen) und verwenden Sie die /24- Notation.

Um beispielsweise jede IP-Adresse auf einem Router zu scannen, der von der Basis-IP-Adresse 192.168.1.1 aus läuft, gehen Sie folgendermaßen vor:

nmap -sS 192.168.1.1/24

Um weitere Informationen zu diesem Scan zu erhalten, fügen Sie O und VV hinzu .

nmap -sS -O -vv 192.168.1.1/24

Oder versuchen Sie bei einem Router-Gerät mit der Basis-IP-Adresse 10.196 .1.1 stattdessen diesen Befehl.

nmap -sS 10.196.1.1/24

Oder, um weitere Informationen zu erhalten, gehen Sie wie folgt vor:

nmap -sS -O -vv 10.196.1.1/24

Die Beispiele 192.168.1.1 und 10.196.1.1 sollten für die meisten funktionieren. Dies sind jedoch nicht die einzigen existierenden Start-IP-Adressen. Wenn Sie Geräte in einem Subnetz scannen müssen und diese Basis-IPs nicht verwenden, versuchen Sie es mit dem folgenden Beispiel:

nmap -sS xxxx/24

Oder

nmap -sS -O -vv xxxx/24

Weitere Nmap-Informationen

In diesem Handbuch haben wir nur an der Oberfläche gekratzt, was Nmap unter Linux leisten kann. Wenn Sie noch mehr darüber erfahren möchten , führen Sie nmap mit dem Schalter –help aus . Es druckt alle verfügbaren Optionen und Befehle aus.

nmap --help