Nmap ist ein bekanntes Dienstprogramm, das mit vielen Linux-Distributionen gebündelt wird und auch für Windows und mehrere andere Plattformen verfügbar ist. Im Wesentlichen ein Scan- und Mapping-Tool, kann Nmap viel für Sie tun.

Heute schauen wir uns an, wie wir Nmap zum Port-Scannen verwenden, was übrigens die Hauptanwendung des Tools ist . Port-Scanning ist eine wesentliche Aufgabe des Netzwerkmanagements, da es sicherstellt, dass keine Hintertüren unadressiert bleiben. Es ist eine der grundlegendsten Formen der Sicherung des Netzwerks.

Bevor wir in den How-to-Teil dieses Beitrags einsteigen, werden wir ein wenig ablenken und zuerst Nmap und seinen GUI-Cousin Zenmap vorstellen. Anschließend erklären wir, was Ports sind und wie Sie darauf achten müssen, dass auf Ihren Geräten keine ungenutzten Ports offen bleiben. Dann kommen wir zum Kern dieses Beitrags und zeigen Ihnen, wie Sie Nmap für das Port-Scanning verwenden. Und da es noch einige andere Tools gibt, die brauchbare Alternativen zu Nmap für das Port-Scannen sein können – einige davon viel besser oder einfacher zu verwendende Tools – werden wir endlich einige der besten Nmap-Alternativen für das Port-Scannen überprüfen.

Über Nmap

Nmap steht für Network Mapper. Es ist ein Scan-Tool, das verwendet werden kann, um Hosts und Dienste zu entdecken und so eine „Karte“ des Netzwerks zu erstellen, daher der Name. Das Tool funktioniert, indem es speziell gestaltete Pakete an die Zielhosts sendet – ähnlich wie Ping, aber nicht unbedingt mit ICMP – und die erhaltenen Antworten analysiert.

Der Hauptzweck von Nmap besteht darin, zu analysieren, welche Dienste auf einem Computer verfügbar sind. Es kann auch als IP-Adressscanner verwendet werden. Dieses Tool kann Hosts und ihre Dienste erkennen und es kann auch ihr Betriebssystem und mehr erkennen. Mithilfe von Skripting kann das Tool sogar für erweiterte Diensterkennung, Schwachstellenerkennung und mehr verwendet werden. Insgesamt ist dies ein vielseitiges Werkzeug, das in vielen Situationen sinnvoll eingesetzt werden kann.

Nmap, ein kostenloses Open-Source-Befehlszeilentool, das als reines Linux-Dienstprogramm gestartet wurde, aber seitdem auf viele andere Betriebssysteme portiert wurde, darunter Windows, Solaris, HP-UX, die meisten BSD-Varianten einschließlich OS X, AmigaOS, und IRIX.

Nmaps gutaussehender Cousin: Zenmap

Wenn Sie es vorziehen, mit grafischen Benutzeroberflächen zu arbeiten, ist Zenmap ein Open-Source-GUI-Frontend für Nmap. Die Benutzeroberfläche ist vielleicht nicht die anspruchsvollste, aber sie macht ihre Arbeit gut. Das Tool stammt von denselben Entwicklern wie Nmap, sodass Sie eine gute Integration erwarten können. Sie können damit alle Ports aller Computer scannen, die mit Ihrem Netzwerk verbunden sind. Es führt dann Folgetests an den offenen Ports durch, die es entdeckt hat. Sie können auch einen vollständigen Scan durchführen, alle TCP-Ports scannen oder alle UDP-Ports scannen. Es gibt auch einen intensiven Scan, der eine Stealth-Methode verwendet, bei der die Tests von den getesteten Geräten nicht als Verbindung protokolliert werden. Diese können jedoch lange dauern. Erwarten Sie, dass es für ein Gerät über 90 Minuten dauert.

Was ist überhaupt ein Port?

In einem Satz sind Ports die Netzwerk-Gateways zu Geräten. Lass es uns erklären. Computer können viele verschiedene Dinge gleichzeitig tun. Und einige dieser Dinge erfordern möglicherweise Zugriff auf das Netzwerk. In der Regel verfügen Computer jedoch nur über eine physische Netzwerkschnittstelle. Ports wurden erfunden, um verschiedenen Prozessen eine gemeinsame Netzwerkschnittstelle zu ermöglichen.

Denken Sie beispielsweise an einen Server, auf dem sowohl ein Webserver als auch ein FTP-Server ausgeführt werden, eine sehr häufige Kombination. Woher weiß das Betriebssystem bei einer eingehenden Anfrage, ob es diese an den Web- oder FTP-Server senden soll? Verwenden von Ports. Eine Anfrage für den Webserver verwendet Port 80, während eine Anfrage für den FTP-Server Port 22 verwendet.

Ports sind keine physische Sache, sondern nur Zahlen von 0 bis 65535, die dem Header von Datenpaketen hinzugefügt werden, die in einem Netzwerk übertragen werden. Und sie sind auch nicht zufällig. Nun, tatsächlich sind sie es manchmal. Mehr zu seinem später.

Damit all dies funktioniert, ist es nicht wichtig, dass sich alle einig sind, welcher Port für was verwendet wird. Der oben erwähnte Webserver erwartet beispielsweise, dass Anfragen Port 80 verwenden. Ihr Webbrowser muss dann Port 80 verwenden, um die Anfrage an den Webserver zu senden.

Bekannte Häfen

Die Notwendigkeit, sich über den Port zu einigen, wurde durch die Standardisierung von Ports frühzeitig gelöst. Die Internet Assigned Numbers Authority (IANA, dieselbe Organisation, die auch IP-Adressen zuweist) ist für die Aufrechterhaltung der offiziellen Zuweisungen von Portnummern für bestimmte Zwecke verantwortlich.

Unter der Kontrolle der IANA wurden die ersten 1024 Ports offiziell verschiedenen Diensten zugewiesen. Tatsächlich ist dies nicht ganz richtig. Einige Hafenzuweisungen werden von der IANA nicht offiziell genehmigt. Sie waren verfügbar und einige Organisationen begannen damit, sie für ihren Zweck zu verwenden – oft bevor die IANA damit begann, ihren Auftrag zu kontrollieren – und durch die Verwendung blieb ihre Verwendung stecken.

Heute kennen viele von uns mehrere dieser Ports. Es gibt Port 80 für das Web und 21 für FTP, wie bereits erwähnt. Wir kennen auch Port 22 für SSH oder 53 für DNS. Nicht alle der ersten 1024 Ports sind belegt und einige sind noch verfügbar, aber ihre Zahl schrumpft.

Andere Häfen

Bekannte Ports machen die ersten 1024 aus, was ist also mit den 64512 anderen? Nun, die Ports 1024 bis 49151 sind das, was wir registrierte Ports nennen. Diese werden ebenfalls von der IANA kontrolliert und zugewiesen. Jede Organisation kann sie für ihren spezifischen Zweck anfordern. So wurde beispielsweise Port 1433 zum Port für den Microsoft SQL Server oder Port 47001 zum Port für den Windows Remote Management Service. Da das Internet jedoch das ist, was es ist, werden mehrere Ports in diesem Bereich für bestimmte Zwecke verwendet, ohne bei der IANA registriert zu sein.

Ports von 49152 bis 65535 werden als kurzlebige Ports bezeichnet. Sie werden vorübergehend von Anwendungen verwendet, um Streams zu unterscheiden. Denken Sie an einen Webserver. Mehrere Clients können sich gleichzeitig damit verbinden. Wenn alle Port 80 verwenden, kann es für den Server schwierig sein, sicherzustellen, dass er Antworten an den richtigen Anforderer sendet. Die anfängliche Verbindung wird also über Port 80 hergestellt, woraufhin sich Server und Client auf eine kurzlebige Portnummer „einverstanden“, die für den Rest ihres Austauschs verwendet wird.

Ein Ratschlag: Halten Sie ungenutzte Ports geschlossen

Auf einem Computer kann der Portstatus entweder offen, geschlossen oder heimlich sein. Ein offener Port bedeutet, dass der Computer aktiv auf Verbindungsanfragen an diesem Port „lauscht“. Es ist ein aktiver Port. Ein geschlossener Port akzeptiert, wie der Name schon sagt, keine eingehenden Verbindungen. Stattdessen antwortet es auf jede Anforderung, dass der Port geschlossen wird. Stealth-Ports sind etwas anders. ein Gerät, das versucht, eine Verbindung zu diesen Ports herzustellen, erhält nicht einmal eine Antwort.

Jeder offene Port ist eine offene Tür zum Computer. Und böswillige Benutzer werden sicherlich versuchen, diese offenen Türen auszunutzen, um Zugang zum Computer zu erhalten. Angenommen, Sie haben FTP-Port 21 geöffnet, obwohl Sie FTP nicht wirklich verwenden. Ein Hacker könnte dann diesen offenen Port verwenden, um eine Schwachstelle der FTP-Software, die auf dem Computer ausgeführt wird, auszunutzen, um bösartige Software einzuschleusen.

Und wenn Sie nicht einmal FTP verwenden, besteht die Möglichkeit, dass Sie den FTP-Server nicht aktualisiert haben und er sehr wohl ausnutzbare Schwachstellen enthält. Aus diesem Grund ist es so wichtig sicherzustellen, dass ungenutzte Ports entweder geschlossen oder verdeckt sind.

Schützen Sie auch die Ports, die Sie verwenden

Die von Ihnen tatsächlich verwendeten Posts sind immer noch offene Türen und könnten für böswillige Aktivitäten verwendet werden. Aus diesem Grund müssen Sie die offenen Ports schützen. Dies kann auf verschiedene Arten erfolgen, von denen die grundlegendste darin besteht, Ihr Betriebssystem und andere Software auf dem neuesten Stand zu halten. Die meisten Softwarehersteller veröffentlichen häufig Patches, um entdeckte Schwachstellen zu beheben. Eine weitere Möglichkeit, sich zu schützen, besteht in der Verwendung von Firewalls und Intrusion Detection- und/oder Prevention-Systemen.

Verwenden von Nmap für das Port-Scannen

Die Verwendung von Nmap für das Port-Scannen ist super einfach. Wenn Sie ein ausführliches Tutorial erwartet haben, werden Sie angenehm überrascht sein. Es ist einfach nicht notwendig. Port-Scanning ist die Hauptfunktion von Nmap, und einfach ausgedrückt ist das Scannen nach Ports nur eine Frage der Eingabe des Befehls gefolgt von der IP-Adresse oder dem Hostnamen des Geräts, das Sie scannen möchten.

# nmap scanme.nmap.org nmap starten ( https://nmap.org ) nmap Scan-Bericht für scanme.nmap.org (64.13.134.52) Nicht gezeigt: 994 gefilterte Ports PORT STATE SERVICE 22/tcp open ssh 25/tcp geschlossen smtp 53/tcp open domain 70/tcp closed gopher 80/tcp open http 113/tcp closed auth nmap done: 1 IP-Adresse (1 Host up) gescannt in 4,99 Sekunden

Einfach genug, nicht wahr? Vielleicht brauchen Sie aber etwas Ausführlicheres. Lassen Sie uns den Befehl noch einmal ausführen, aber diesmal fügen wir einige Optionen hinzu. -p0- gibt an, jeden möglichen TCP-Port zu scannen, -v gibt an, ausführlich darüber zu sein, -A ermöglicht aggressive Tests wie Remote-Betriebssystemerkennung, Dienst-/Versionserkennung und die Nmap Scripting Engine (NSE) und -T4 aktiviert a aggressivere Timing-Politik, um den Scan zu beschleunigen. Hier ist das Ergebnis.

# nmap -p0- -v -A -T4 scanme.nmap.org nmap wird gestartet ( https://nmap.org ) Ping-Scan um 00:03 abgeschlossen, 0,01 s verstrichen (1 Hosts insgesamt) Scanme.nmap.org scannen ( 64.13.134.52) [65536 Ports] Offenen Port 22/tcp auf 64.13.134.52 erkannt Offenen Port 53/tcp auf 64.13.134.52 erkannt Offenen Port 80/tcp auf 64.13.134.52 SYN Stealth Scan Timing: Ungefähr 6,20 % erledigt; ETC: 00:11 (0:07:33 verbleibend) Abgeschlossener SYN-Stealth-Scan um 00:10, 463,55 Sekunden verstrichen (65536 Ports insgesamt) Abgeschlossener Service-Scan um 00:10, 6,03 Sekunden verstrichen (3 Dienste auf 1 Host) Initiieren des Betriebssystems Erkennung (versuchen Sie 1) gegen scanme.nmap.org (64.13.134.52) Initiieren von Traceroute um 00:10 64.13.134.52: Schätzen der Hop-Distanz um 9 Beendete SCRIPT ENGINE um 00:10, 4,04s verstrichen Host scanme.nmap.org ( 64.13.134.52) scheint oben zu sein ... gut. Nmap-Scanbericht für scanme.nmap.org (64.13.134.52) Nicht gezeigt: 65530 gefilterte Ports PORT STATE SERVICE VERSION 22/tcp open ssh OpenSSH 4.3 (Protokoll 2.0) 25/tcp geschlossen smtp 53/tcp open domain ISC BIND 9.3.4 70/tcp geschlossen gopher 80/tcp open http Apache httpd 2.2.2 (( Fedora)) |_HTML title: Mach weiter und ScanMe! 113/tcp closed auth Gerätetyp: Allzweck Laufend: Linux 2.6.X Betriebssystemdetails: Linux 2.6.20-1 (Fedora Core 5) Betriebszeitschätzung: 2.457 Tage (seit Do 18. Sept. 13:13:24 2008) TCP Sequence Prediction : Difficulty=204 (Viel Glück!) IP ID Sequence Generation: Alle Nullen TRACEROUTE (unter Verwendung von Port 80/tcp) HOP RTT ADDRESS [Erste acht Hops aus Gründen der Kürze geschnitten] 9 10.36 metro0.sv.svcolo.com (208.185.168.173) 10 10.29 scanme.nmap.org (64.13.134.52) Nmap fertig: 1 IP-Adresse (1 Host hoch) gescannt in 477,23 Sekunden Gesendete Rohpakete: 131432 (5,783 MB) | Empf.: 359 (14.964 KB) 0) 25/tcp geschlossen smtp 53/tcp offene Domäne ISC BIND 9.3.4 70/tcp geschlossen gopher 80/tcp offen http Apache httpd 2.2.2 ((Fedora)) |_HTML-Titel: Mach weiter und ScanMe! 113/tcp closed auth Gerätetyp: Allzweck Laufend: Linux 2.6.X Betriebssystemdetails: Linux 2.6.20-1 (Fedora Core 5) Betriebszeitschätzung: 2.457 Tage (seit Do 18. Sept. 13:13:24 2008) TCP Sequence Prediction : Difficulty=204 (Viel Glück!) IP ID Sequence Generation: Alle Nullen TRACEROUTE (unter Verwendung von Port 80/tcp) HOP RTT ADDRESS [Erste acht Hops aus Gründen der Kürze geschnitten] 9 10.36 metro0.sv.svcolo.com (208.185.168.173) 10 10.29 scanme.nmap.org (64.13.134.52) Nmap fertig: 1 IP-Adresse (1 Host hoch) gescannt in 477,23 Sekunden Gesendete Rohpakete: 131432 (5,783 MB) | Empf.: 359 (14.964 KB) 0) 25/tcp geschlossen smtp 53/tcp offene Domäne ISC BIND 9.3.4 70/tcp geschlossen gopher 80/tcp offen http Apache httpd 2.2.2 ((Fedora)) |_HTML-Titel: Mach weiter und ScanMe! 113/tcp closed auth Gerätetyp: Allzweck Laufend: Linux 2.6.X Betriebssystemdetails: Linux 2.6.20-1 (Fedora Core 5) Betriebszeitschätzung: 2.457 Tage (seit Do 18. Sept. 13:13:24 2008) TCP Sequence Prediction : Difficulty=204 (Viel Glück!) IP ID Sequence Generation: Alle Nullen TRACEROUTE (unter Verwendung von Port 80/tcp) HOP RTT ADDRESS [Erste acht Hops aus Gründen der Kürze geschnitten] 9 10.36 metro0.sv.svcolo.com (208.185.168.173) 10 10.29 scanme.nmap.org (64.13.134.52) Nmap fertig: 1 IP-Adresse (1 Host hoch) gescannt in 477,23 Sekunden Gesendete Rohpakete: 131432 (5,783 MB) | Empf.: 359 (14.964 KB) Allzweck Laufend: Linux 2.6.X Betriebssystemdetails: Linux 2.6.20-1 (Fedora Core 5) Betriebszeitschätzung: 2.457 Tage (seit Do 18. September 13:13:24 2008) TCP-Sequenzvorhersage: Schwierigkeit = 204 (Viel Glück! ) IP-ID-Sequenzgenerierung: Alle Nullen TRACEROUTE (unter Verwendung von Port 80/tcp) HOP RTT ADDRESS [Erste acht Sprünge der Kürze wegen] 9 10.36 metro0.sv.svcolo.com (208.185.168.173) 10 10.29 scanme.nmap.org (64.13 .) .134.52) Nmap fertig: 1 IP-Adresse (1 Host aktiv) in 477,23 Sekunden gescannt Gesendete Rohpakete: 131432 (5,783 MB) | Empf.: 359 (14.964KB) Allzweck Laufend: Linux 2.6.X Betriebssystemdetails: Linux 2.6.20-1 (Fedora Core 5) Betriebszeitschätzung: 2.457 Tage (seit Do 18. September 13:13:24 2008) TCP-Sequenzvorhersage: Schwierigkeit = 204 (Viel Glück! ) IP-ID-Sequenzgenerierung: Alle Nullen TRACEROUTE (unter Verwendung von Port 80/tcp) HOP RTT ADDRESS [Erste acht Sprünge der Kürze halber] 9 10.36 metro0.sv.svcolo.com (208.185.168.173) 10 10.29 scanme.nmap.org (64.13 .) .134.52) Nmap fertig: 1 IP-Adresse (1 Host aktiv) in 477,23 Sekunden gescannt Gesendete Rohpakete: 131432 (5,783 MB) | Empf.: 359 (14.964 KB) 168.173) 10 10.29 scanme.nmap.org (64.13.134.52) Nmap fertig: 1 IP-Adresse (1 Host hoch) gescannt in 477,23 Sekunden Gesendete Rohpakete: 131432 (5,783 MB) | Empf.: 359 (14.964 KB) 168.173) 10 10.29 scanme.nmap.org (64.13.134.52) Nmap fertig: 1 IP-Adresse (1 Host hoch) gescannt in 477,23 Sekunden Gesendete Rohpakete: 131432 (5,783 MB) | Empf.: 359 (14.964 KB)

Einige Nmap-Alternativen für das Port-Scanning

So gut – und so einfach – wie Nmap als Port-Scanning-Tools ist. Vielleicht möchten Sie andere Optionen in Betracht ziehen. Es gibt viele Produkte, die Ports scannen können. Sehen wir uns einige der besten Tools an, die wir finden konnten. Viele sind kostenlos oder bieten eine kostenlose Testversion an, also zögern Sie nicht, einen von ihnen auszuprobieren und zu sehen, wie er Ihren Anforderungen entspricht.

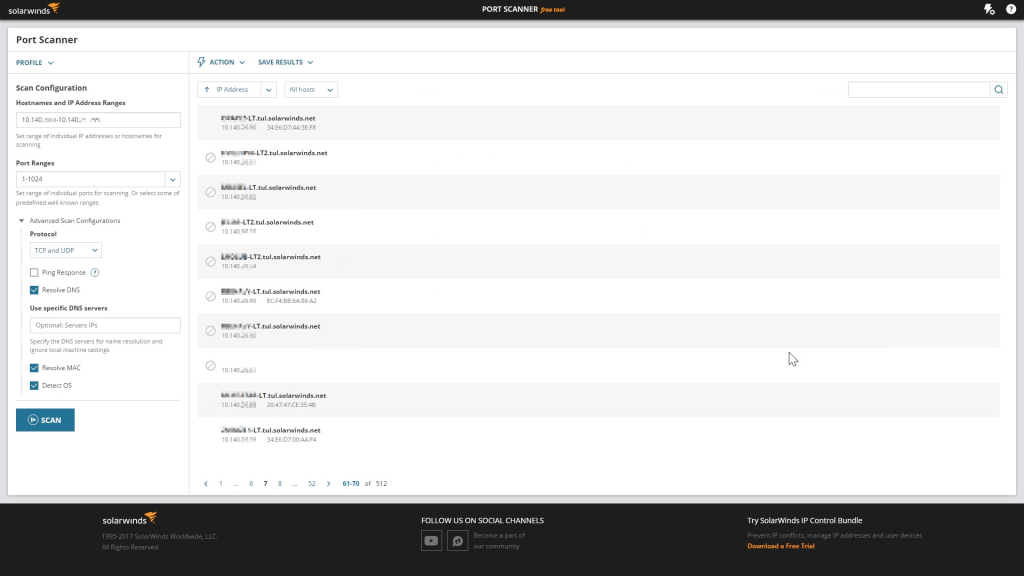

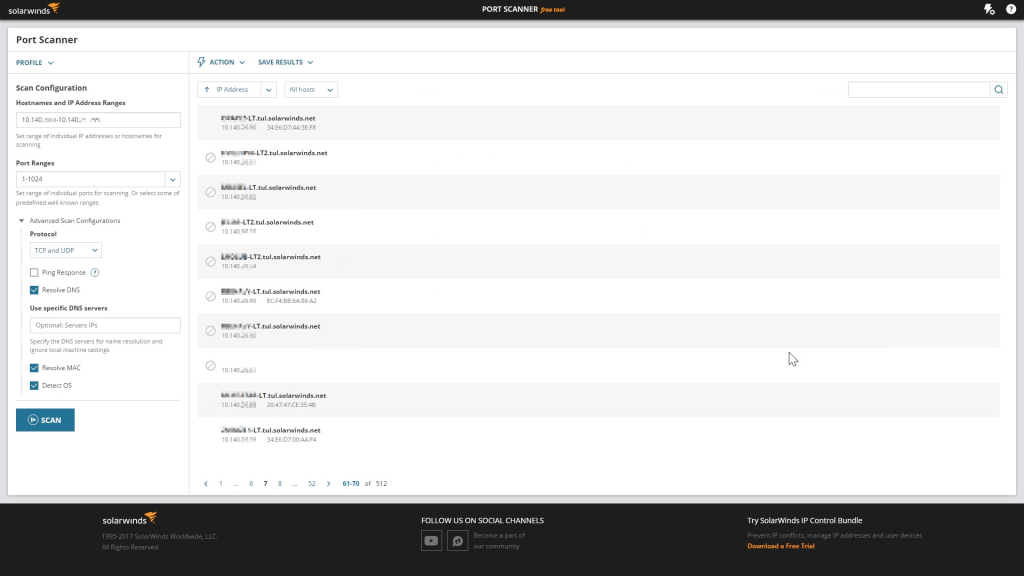

1. SolarWinds Free Port Scanner (KOSTENLOSER DOWNLOAD)

SolarWinds ist einer der Hauptakteure im Bereich der Netzwerktools. Es ist auch dafür bekannt, einige sehr nützliche kostenlose Tools zu veröffentlichen. Der SolarWinds Free Port Scanner ist einer davon. Die Software ist nur für Windows verfügbar und wird über eine GUI oder als Befehlszeilentool ausgeführt.

Standardmäßig scannt der SolarWinds Free Port Scanner Ihr Netzwerk, um alle IP-Adressen zu erkennen. Wählen Sie dann aus, ob Sie auf allen Geräten scannen möchten, oder ändern Sie die Bereichseinstellung, um eine Teilmenge Ihrer Geräte zu scannen. Sie können auch die zu testenden Ports angeben. Standardmäßig werden nur bekannte Ports getestet, aber Sie können dies überschreiben, indem Sie Ihren eigenen Bereich oder eine Liste von Portnummern angeben. Mit erweiterten Einstellungen können Sie nur TCP- oder UDP-Ports scannen, einen Ping-Check, eine DNS-Auflösung oder einen OS-Identifikationstest durchführen.

Als Ergebnis liefert die Software eine Liste mit dem Status aller getesteten Geräte. Sie können sich vorstellen, dass dies eine lange Liste sein könnte. Glücklicherweise können Sie mit dem System Filter anwenden und beispielsweise nur Geräte mit offenen Ports auflisten. Wenn Sie auf ein Gerät klicken, wird das Port-Detail-Panel angezeigt. Auch hier werden alle Ports im Scanbereich aufgelistet und Sie können einen Filter anwenden und nur die geöffneten Ports anzeigen.

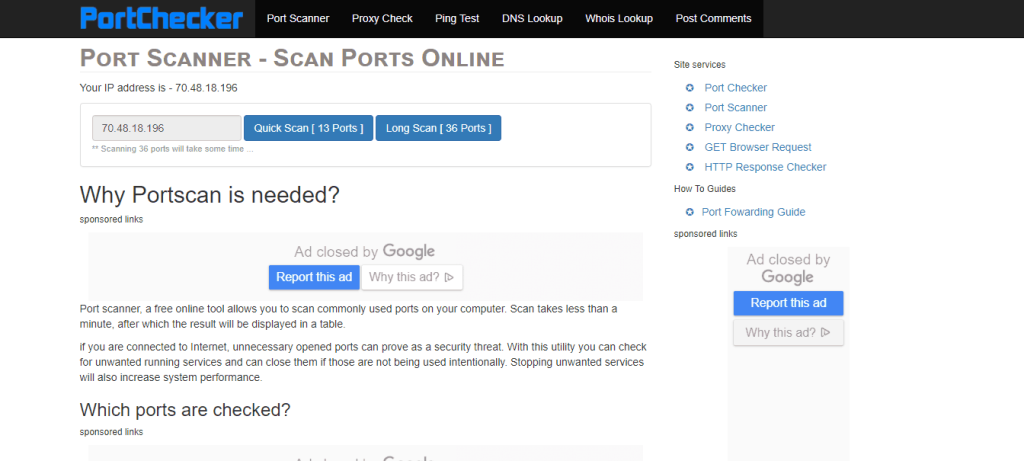

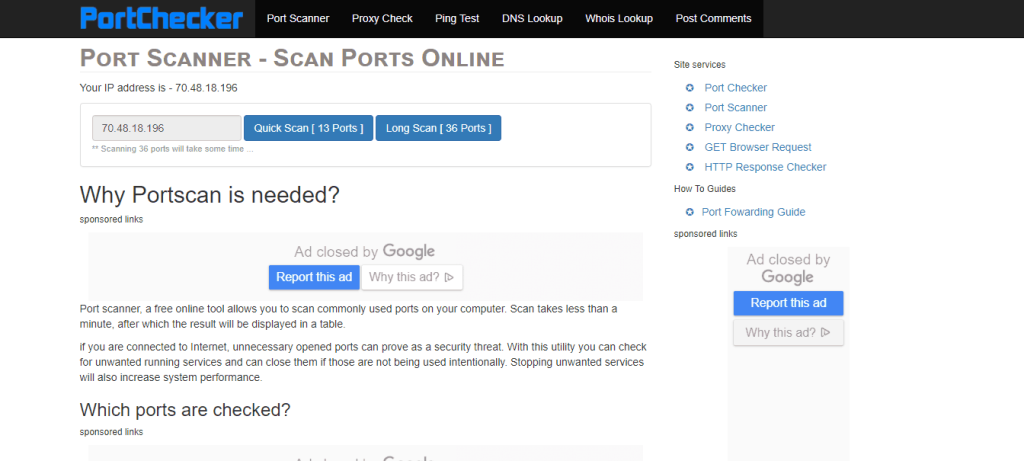

2. PortChecker Port-Scanner

Der PortChecker Port Scanner ist ein webbasierter Scanner. Es ist ein großartiges Werkzeug, obwohl nicht alle Ports überprüft werden. Der Dienst wird 36 der wichtigsten – und anfälligsten – bekannten Ports auf Erreichbarkeit über das Internet testen. Es wird auch getestet, ob auf jedem offenen Port ein Dienst ausgeführt wird. Es gibt auch eine Option zum Ausführen eines kürzeren Scans, bei dem nur 13 Ports getestet werden.

Die getesteten Ports umfassen FTP-Daten und -Steuerung, TFTP, SFTP, SNMP, DHCP, DNS, HTTPS, HTTP, SMTP, POP3, POP3 SSL, IMAP SSL, SSH und Telnet, um nur die wichtigsten zu nennen. Die Scanergebnisse werden als Tabelle auf der Webseite angezeigt. Wenn Sie einen schnellen und schmutzigen Test der gängigsten Ports benötigen, ist der kostenlose PortChecker Port Scanner möglicherweise genau das richtige Werkzeug für Sie.

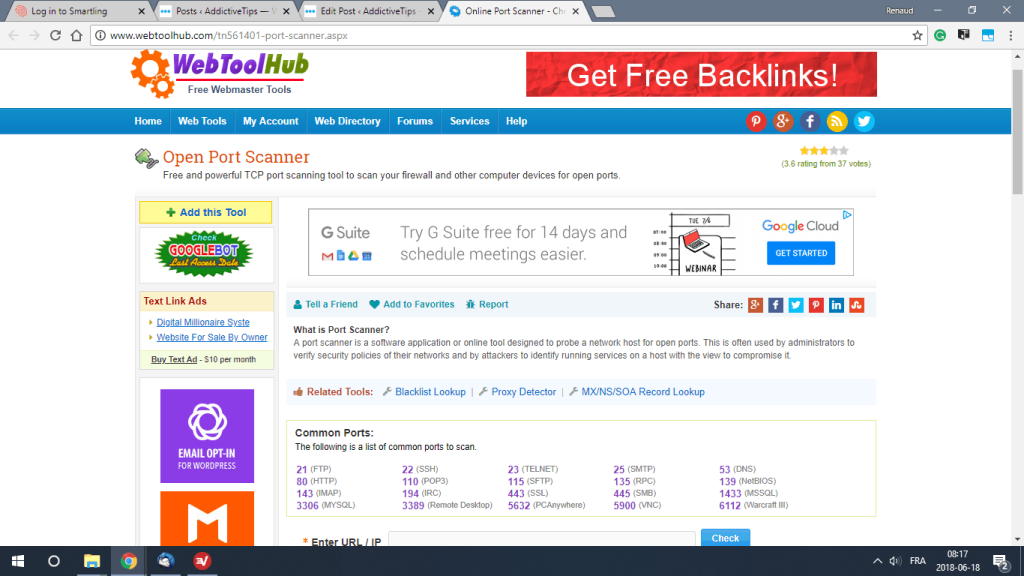

3. WebToolHub Open-Port-Scanner

Der Open Port Scanner von WebToolHub ist ein weiterer kostenloser Online-Port-Checker. Das System erfordert, dass Sie eine IP-Adresse und eine Liste der zu überprüfenden Ports eingeben. Sie können nur 10 Portnummern gleichzeitig eingeben, daher müssen Sie sie mehrmals ausführen, um mehr zu testen. Sie müssen jedoch keine einzelnen Portnummern eingeben. Das System unterstützt einen Bereich wie 21-29, solange dieser nicht länger als 10 ist. Es scheint ein besseres Werkzeug für eine schnelle Überprüfung bestimmter Ports zu sein als ein vollständiges Tool zur Schwachstellenbewertung.

Sobald der Scan abgeschlossen ist, was ziemlich schnell ist, werden die Ergebnisse in einem Tabellenformat mit dem Status jedes Ports sowie dem für diesen Port registrierten Dienst angezeigt. Die Ergebnistabelle kann in eine CSV-Datei exportiert werden. Und während Sie auf der WebToolHub-Site sind, möchten Sie vielleicht einige der anderen kostenlosen Tools wie einen IP-Standort-Checker, einen Backlinks-Checker, eine WHOIS-Suchfunktion und einen Ping-Test ansehen.

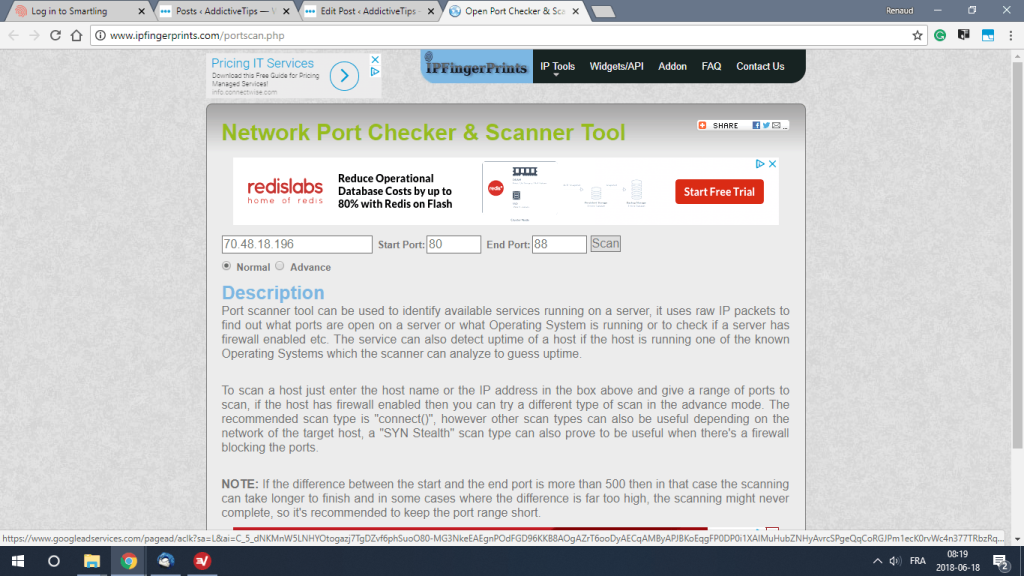

4. IP-Fingerabdruck-Netzwerk-Port-Checker

IP Fingerprints ist eine weitere Website, auf der Sie eine Reihe kostenloser und nützlicher Tools finden, darunter der Network Port Checker . Um es zu verwenden, geben Sie einfach eine IP-Adresse und einen zu überprüfenden Portbereich ein. Obwohl die Anzahl der gescannten Ports nicht begrenzt ist, werden Sie gewarnt, dass das Scannen bei einer Anzahl von über 500 Ports eine Weile dauern kann und dass ein großer Bereich einen Scan starten wird, der möglicherweise nie endet.

Dieses Tool behauptet, Firewalls umgehen zu können. Dies geschieht mithilfe von SYN-Anfragen. Es wird also nie eine echte Verbindung geöffnet und viele Firewalls lassen die SYN-Anfrage durch. Ob es durch die Firewall geht oder nicht, ist nicht ganz relevant. Dies ist immer noch ein sehr guter Test, egal was passiert, da es eine gängige Methode ist, die von Hackern verwendet wird.

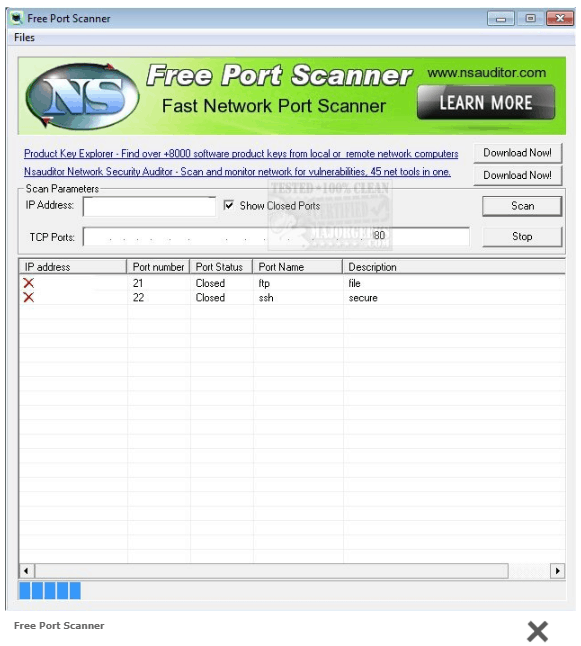

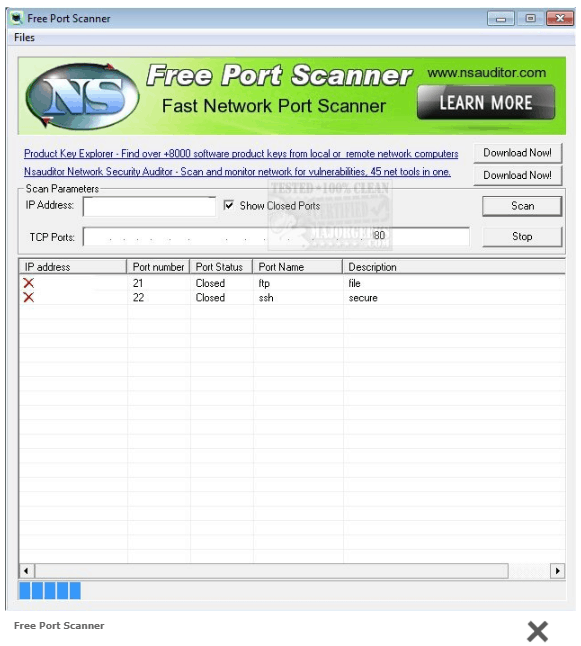

5. Kostenloser Port-Scanner

Der Free Port Scanner ist eine Windows-Freeware, die von der Major Geeks- Website heruntergeladen werden kann . Mit diesem Tool können Sie Portbereiche scannen. Die Anzahl der gescannten Ports ist nicht beschränkt, sodass Sie sich entscheiden können, alle Ports zu scannen, wenn Sie Zeit zum Töten haben.

Standardmäßig möchte das Tool Ihre eigene IP-Adresse nach offenen Ports aus seiner eigenen Standard-Portliste durchsuchen. Wie zu erwarten, ist die Dauer des Scans proportional zur Anzahl der gescannten Ports. Und es ist langsamer, wenn Ports auf einem anderen Gerät getestet werden. Das Testen aller Ports Ihres Routers kann beispielsweise den ganzen Tag dauern. Die Ergebnisse können offene oder geschlossene Ports oder beides anzeigen. Das Tool hat keine Dokumentation und es ist nicht klar, welche Testmethode verwendet wird. Außerdem scheint es, dass es nur TCP-Ports testet, nicht UDP.

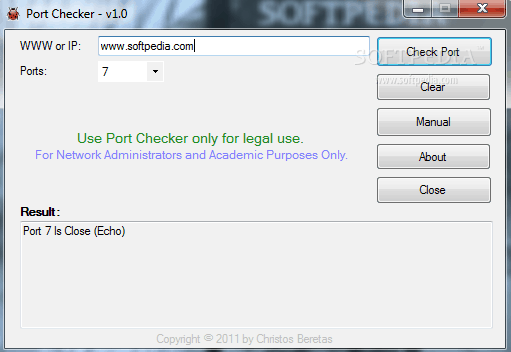

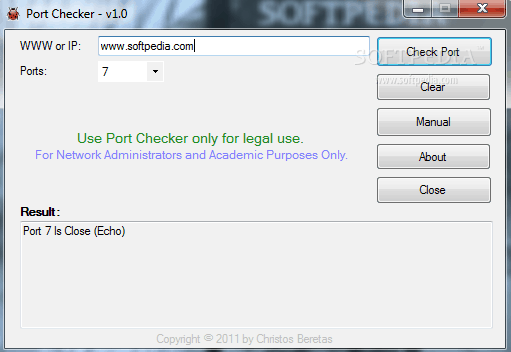

6. Port-Checker

Port Checker ist nicht mit dem oben beschriebenen PortChecker Port Scanner zu verwechseln . Es ist ein Windows-Tool, das am besten von Softpedia heruntergeladen wird . Die Software hat kein Installationsprogramm. Sie laden einfach die ZIP-Datei herunter, extrahieren die ausführbare Datei und führen sie aus. Die ausführbare Datei ist klein und erfordert keine Installation, sodass Sie sie von einem USB-Stick ausführen können.

Die Benutzeroberfläche des Tools ist schlicht und recht einfach zu bedienen. Sie geben einfach eine IP-Adresse ein und wählen eine Portnummer aus einer Dropdown-Liste aus. Die beiden Haupteinschränkungen dieses Tools sind, dass Sie keinen Port scannen können, sondern nur die aus der Liste und dass es nur einen Port pro Lauf scannt. Trotz seiner Einschränkungen ist Port Checker ein großartiges Werkzeug, wenn Sie nur überprüfen müssen, ob ein bestimmter Port geöffnet ist oder nicht.