Sie haben wahrscheinlich schon von ICMP gehört und wenn Sie nur ein bisschen technisch versiert sind, wissen Sie wahrscheinlich (zumindest), dass es etwas mit dem Internet zu tun hat.

ICMP ist eigentlich ein Protokoll, ähnlich wie IP, TCP und UDP (die wir zuvor besprochen und erklärt haben), daher spielt es eine ziemlich wichtige Rolle für das reibungslose Funktionieren unserer Internetverbindungen.

ICMP hat mehr damit zu tun, wie Konnektivitätsprobleme erkannt und behandelt werden, aber lassen Sie uns nicht zu viel von unserem Vortrag verderben. Lesen Sie weiter, wenn Sie wissen möchten, was ICMP ist und wie es uns hilft, unsere Verbindungen auf optimalem Niveau zu halten.

Was ist ICMP?

Das Internet Control Message Protocol, das die meisten unter dem freundlicheren Akronym ICMP kennen, ist ein Protokoll, das für die Fehlerbehebung verschiedener Konnektivitätsprobleme von grundlegender Bedeutung ist.

Dieses Protokoll wird von einer Vielzahl von Netzwerkgeräten verwendet, einschließlich, aber nicht beschränkt auf Router, Modems und Server, um andere Netzwerkteilnehmer über potenzielle Verbindungsprobleme zu informieren.

Wir haben oben erwähnt, dass ICMP ein Protokoll wie TCP und UDP ist, aber im Gegensatz zu diesen beiden wird ICMP im Allgemeinen nicht verwendet, um den Datenaustausch zwischen Systemen zu erleichtern. Darüber hinaus wird es in Netzwerk-Apps von Endbenutzern nicht häufig verwendet, es sei denn, es handelt sich um Diagnosetools.

Die ursprüngliche Definition von ICMP wurde von Jon Postel entworfen , der massiv und viele Male zur Entwicklung des Internets beigetragen hat, und der erste Standard von ICMP wurde im April 1981 in RFC 777 veröffentlicht .

Offensichtlich hat die ursprüngliche Definition viele Änderungen durchlaufen, um die Form zu erreichen, mit der wir heute vertraut sind. Die stabile Form dieses Protokolls wurde 5 Monate nach seiner ursprünglichen Definition im September 1981 in RFC 792 veröffentlicht und wurde ebenfalls von Postel verfasst.

Wie funktioniert ICMP?

Kurz gesagt, ICMP wird zur Fehlerberichterstattung verwendet, indem festgestellt wird, ob Daten relativ schnell ihr beabsichtigtes Ziel erreichen oder nicht.

In einem einfachen Szenario sind zwei Geräte über das Internet verbunden und tauschen Informationen über sogenannte Datenpakete oder Datagramme aus. ICMP erzeugt Fehler und teilt sie mit dem Gerät, das die Originaldaten gesendet hat, falls die Pakete ihr Ziel nie erreichen.

Wenn Sie beispielsweise ein Datenpaket senden, das für den Router einfach zu groß ist, verwirft der Router das Paket zuerst und generiert dann eine Fehlermeldung, die dem Sendergerät mitteilt, dass sein Paket nie das Ziel erreicht hat, zu dem es ging.

Dies würden wir jedoch als passiven Skill bezeichnen, da Sie absolut nichts tun müssen, um diese Fehlermeldungen zu erhalten (falls erforderlich). Wie Sie in Kürze feststellen werden, verfügt ICMP auch über ein aktiveres Dienstprogramm, auf das Sie sich verlassen können, um verschiedene Netzwerk-Fehlerbehebungsvorgänge durchzuführen.

Im Gegensatz zu TCP und UDP benötigt ICMP kein angeschlossenes Gerät, um eine Nachricht zu senden. Bei einer TCP-Verbindung beispielsweise müssen die angeschlossenen Geräte einen mehrstufigen Handshake durchführen, wonach die Daten übertragen werden können.

Mit ICMP muss keine Verbindung hergestellt werden; Anstelle einer Verbindung kann einfach eine Nachricht gesendet werden. Darüber hinaus erfordert eine ICMP-Nachricht keinen Port, an den die Nachricht weitergeleitet wird, im Gegensatz zu TCP und UDP, die beide spezifische Ports verwenden, um Informationen weiterzuleiten. ICMP erfordert nicht nur keinen Port, sondern erlaubt auch nicht, auf bestimmte Ports abzuzielen.

ICMP-Nachrichten werden von IP-Paketen übertragen, aber nicht darin enthalten. Stattdessen tragen sie diese Pakete huckepack, da sie nur generiert werden, wenn ihr Träger (dh die IP-Pakete) ihr Ziel nie erreichen. In den meisten Fällen resultieren die Umstände, die das Spawnen eines ICMP-Pakets ermöglichten, aus den Daten, die im IP-Header des fehlgeschlagenen Pakets verfügbar sind.

Da ICMP Daten des IP-Headers des fehlgeschlagenen Pakets enthält, können Netzwerkanalysetools verwendet werden, um genau zu bestimmen, welche IP-Pakete nicht zugestellt werden konnten. Der IP-Header ist jedoch nicht der einzige Informationstyp, der vom ICMP-Paket übertragen wird.

Ein ICMP-Paket enthält den IP-Header, gefolgt von einem ICMP-Header und den ersten acht Bytes der Nutzlast.

- IP-Header – enthält Angaben zu IP-Version, Quell- und Ziel-IP-Adressen, Anzahl der gesendeten Pakete, verwendetes Protokoll, Paketlänge, Time-to-Live (TTL), Synchronisationsdaten sowie ID-Nummern für bestimmte Datenpakete

- ICMP-Header – enthält einen Code, der bei der Kategorisierung des Fehlers hilft, einen Untercode, der die Fehleridentifikation durch eine Beschreibung erleichtert, und eine Prüfsumme

- Transport Layer Header – erste acht Byte der Nutzlast (über TCP oder UDP übertragen)

ICMP-Kontrollnachrichten

Wie oben erwähnt, können beim Auftreten eines Fehlers die Werte im ersten Feld des ICMP-Headers verwendet werden, um ihn zu identifizieren. Diese Fehlertypen sind zusammen mit ihrer Kennung wie folgt:

- 0 – Echo Reply – wird für Ping-Zwecke verwendet

- 3 – Ziel nicht erreichbar

- 5 – Umleitungsnachricht – wird verwendet, um die Wahl einer anderen Route anzuzeigen

- 8 – Echo Request – wird für Ping-Zwecke verwendet

- 9 – Router Advertisement – Wird von Routern verwendet, um anzukündigen, dass ihre IP-Adressen für das Routing verfügbar sind

- 10 – Router-Anfrage – Router-Erkennung, -Anfrage oder -Auswahl

- 11 – Zeit überschritten – TTL abgelaufen oder Wiedermontagezeit überschritten

- 12 – Parameterproblem: Schlechter IP-Header – falsche Länge, erforderliche Option fehlt oder durch einen Zeiger angezeigter Fehler

- 13 – Zeitstempel

- 14 – Antwort mit Zeitstempel

- 41 – wird für experimentelle Mobilitätsprotokolle verwendet

- 42 – Extended Echo Request – fragt nach erweitertem Echo

- 43 – Erweiterte Echo-Antwort – Antworten auf 42 erweiterte Echo-Anfrage

- 253 und 254 – experimentell

Das TTL-Feld (Time to Live)

Das TTL-Feld ist eines der IP-Header-Felder, die einen ICMP-Fehler generieren können (und häufig tun). Es enthält einen Wert, der die maximale Anzahl von Routern angibt, die ein gesendetes Paket passieren kann, bevor es sein endgültiges Ziel erreicht.

Nachdem das Paket von einem Router verarbeitet wurde, verringert sich dieser Wert um eins, und der Prozess wird fortgesetzt, bis eines von zwei Dingen passiert: Entweder erreicht das Paket sein Ziel oder der Wert erreicht null, woraufhin der Router normalerweise die Paket und Senden einer ICMP-Nachricht an den ursprünglichen Absender.

Es versteht sich also von selbst, dass wenn ein Paket verworfen wird, weil seine TTL Null erreicht hat, dies nicht auf beschädigte Daten im Header oder Router-spezifische Probleme zurückzuführen ist. TTL wurde tatsächlich entwickelt, um Rogue-Pakete daran zu hindern, Verbindungen zu blockieren, und hat zur Entwicklung eines Tools geführt, das für die Fehlerbehebung im Netzwerk von größter Bedeutung ist: Traceroute.

ICMP-Nutzung in der Netzwerkdiagnose

Wie oben erwähnt, kann ICMP mit Diagnosetools verwendet werden, um die einwandfreie Funktion einer Netzwerkverbindung zu bestimmen. Sie haben vielleicht noch nicht gewusst, was ICMP ist, bevor Sie unseren Leitfaden gelesen haben, aber wir sind sicher, dass Sie zumindest von Ping gehört haben, dem berühmten Netzwerkdienstprogramm, das Ihnen mitteilt, ob ein Host erreichbar ist oder nicht.

Nun, Ping ist eigentlich ein wichtiges Werkzeug, das ICMP als Rückgrat verwendet. Traceroute ist ein weiteres gutes Beispiel für Tools, die uns helfen, Verbindungsprobleme in unseren Netzwerken zu diagnostizieren und zu beheben. Pathping, eine Kombination aus Ping und Traceroute, ist ein weiteres großartiges ICMP-basiertes Tool.

Klingeln

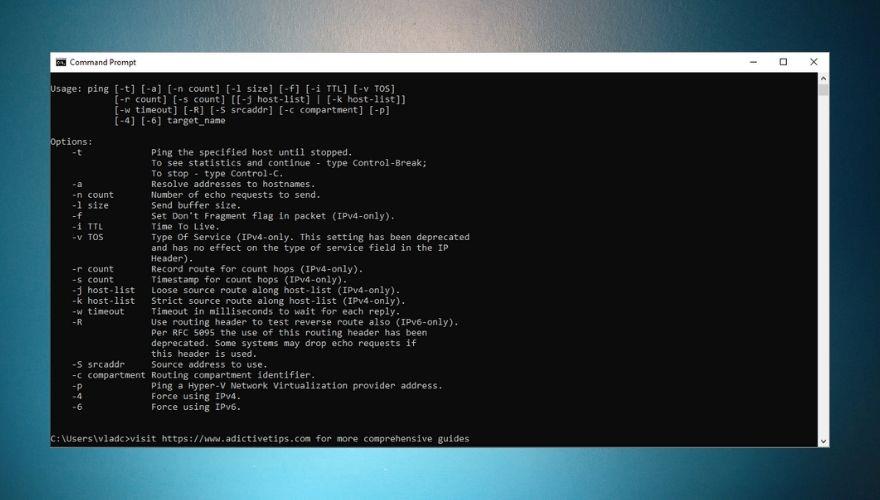

Ping ist ein integriertes Windows-Tool, auf das über CMD zugegriffen werden kann, und ist eines der wichtigsten Tools, das ICMP verwendet, um potenzielle Netzwerkfehler zu beheben. Ping verwendet zwei der Codes in der obigen Liste, 8 (Echo-Anfrage) und 0 (Echo-Antwort), um genauer zu sein.

So sehen zwei Beispiele für Ping- Befehle aus:

ping 168.10.26.7

ping TipsWebTech360.com

Wenn Sie es ausführen, sendet ping ein ICMP-Paket mit einem Code 8 in seinem Typfeld und wartet geduldig auf die Antwort vom Typ 0. Nach dem Eintreffen der Antwort bestimmt Ping die Zeit zwischen der Anfrage (8) und ihrer Antwort (0) und gibt den Wert des Roundtrips in Millisekunden zurück.

Wir haben bereits festgestellt, dass ICMP-Pakete in der Regel aufgrund eines Fehlers generiert und versendet werden. Da das Request-Paket (Typ 8) jedoch keinen Fehler benötigt, um gesendet zu werden, kann Ping auch die Antwort (0) zurückerhalten, ohne einen Fehler auszulösen.

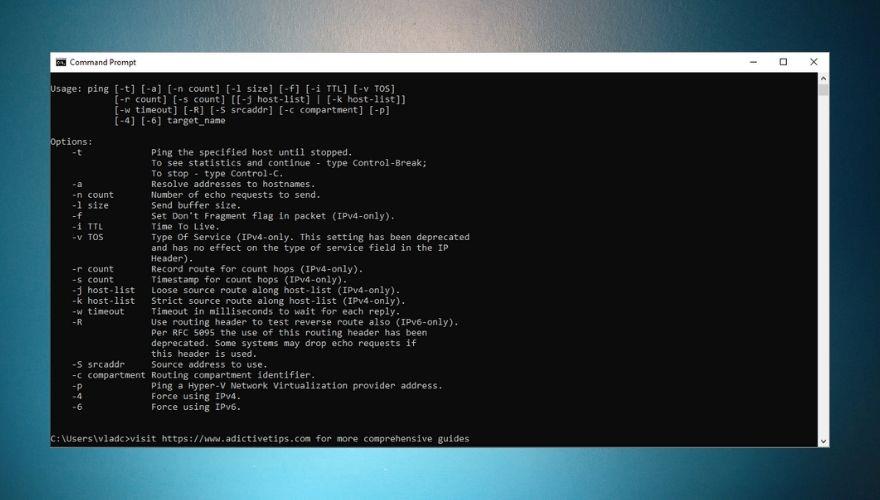

Wie Sie wahrscheinlich aus unseren obigen Beispielen herausgefunden haben, können Sie eine IP-Adresse oder einen Host anpingen. Darüber hinaus bietet Ping eine Vielzahl zusätzlicher Optionen, die Sie für eine erweiterte Fehlerbehebung verwenden können, indem Sie einfach die Option an den Befehl anhängen.

Wenn Sie beispielsweise die Option -4 verwenden, wird Ping gezwungen, ausschließlich IPv4 zu verwenden , während -6 nur IPv6- Adressen verwendet. Sehen Sie sich den Screenshot unten an, um eine vollständige Liste der Optionen zu sehen, die Sie an Ihren Ping- Befehl anhängen können .

Ein häufiges Missverständnis über Ping ist, dass Sie damit die Verfügbarkeit bestimmter Ports auf Zielsystemen testen können. Um es kurz zu machen, das ist nicht möglich, da ICMP im Gegensatz zu TCP oder UDP keinen echten Nachrichtenaustausch zwischen Hosts durchführt und keine Portverwendung erfordert.

Port-Scanner-Apps verwenden TCP- oder UDP-Pakete, um festzustellen, ob bestimmte Ports geöffnet und zugänglich sind. Die Tools senden TCP- oder UDP-Pakete an einen bestimmten Port und generieren eine ICMP-Nachricht vom Typ 3 (Host nicht erreichbar) und Subtyp 3 (Zielport nicht erreichbar), wenn dieser Port nicht aktiv ist.

Traceroute

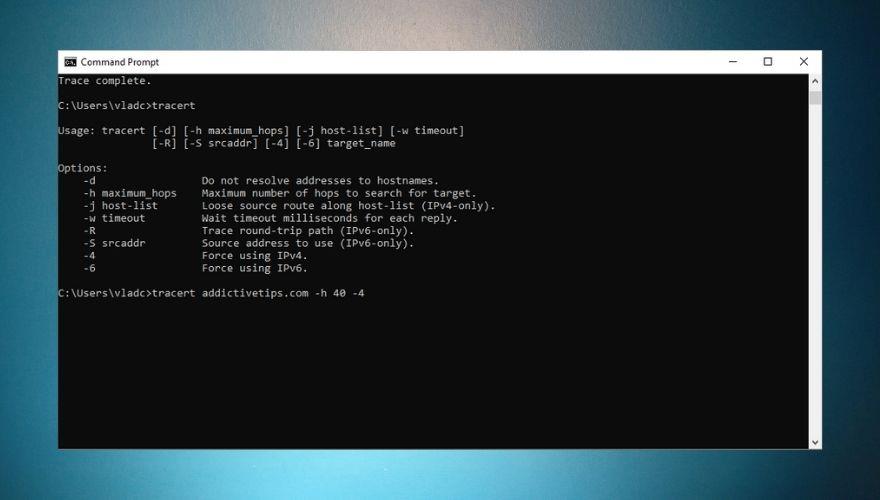

Ähnlich wie Ping ist Traceroute ein weiteres Tool zur Fehlerbehebung im Netzwerk, das jeder Netzwerkadministrator nicht nur in seinem Werkzeugkasten haben sollte, sondern auch beherrschen sollte. Was trace tut , ist Ihnen helfen , eine Route aller Geräte der Verbindung Beulen durch Karte , bis es sein angegebenes Ziel erreicht.

Wenn Sie also daran interessiert sind, die gesamte Route zwischen Ihnen und einer anderen Maschine zu finden, kann Traceroute Ihnen genau diese Informationen liefern. Dieses Tool kann auch verwendet werden, um festzustellen, ob auf der Route, der Ihre Verbindung folgt, etwas nicht stimmt oder nicht.

Wenn sich beispielsweise ein Gerät auf dem Verbindungspfad befindet, das Ihre Pakete nur schwer an ihr beabsichtigtes Ziel weiterleitet, teilt Traceroute Ihnen mit, welcher Router Ihnen eine verzögerte Antwort (oder gar keine) gibt.

Die Funktionsweise von Traceroute besteht darin, ein Paket mit einem TTL- Wert ( Time To Live ) von 0 zu senden , das automatisch vom ersten Router, auf den es stößt, verworfen wird, wie wir oben im Abschnitt TTL erklärt haben. Nach dem Verwerfen des Pakets generiert der Router ein ICMP-Paket und sendet es zurück an traceroute.

Das Programm extrahiert die Quelladresse des Pakets sowie die Zeit, die das Paket benötigt hat, um zurückzukommen, und sendet dann ein weiteres Paket mit einem TTL-Wert von 1 . Nachdem das zweite Paket das Gateway passiert hat, verringert sich seine TTL um 1 (wird auf 0 ) und geht zum zweiten Router, der, wenn er den TTL-Wert von Null erkennt, das Paket verwirft und ein ICMP-Paket zurück an Traceroute sendet .

Jedes Mal, wenn traceroute ein ICMP-Paket empfängt, erhöht es die TTL um eins und sendet es auf seinem Track zurück, und dieser Vorgang wird so lange fortgesetzt, bis das angegebene Ziel erreicht ist oder Traceroute keine Hops mehr hat. Standardmäßig weist Windows eine maximale Anzahl von 30 Hops zu, Sie können diese jedoch erhöhen, indem Sie sie in der Befehlssyntax angeben.

Hier ist ein Beispiel dafür, wie Sie Traceroute in CMD ausführen können :

tracert TipsWebTech360.com

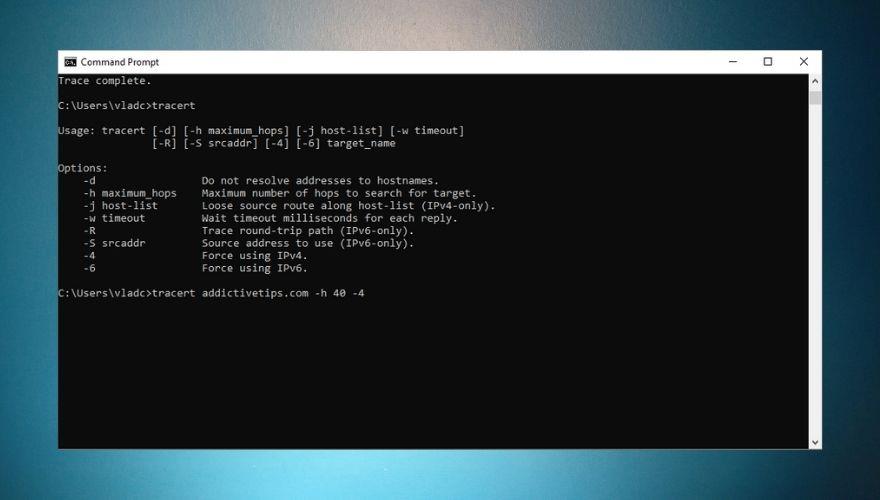

Ähnlich wie Ping bietet Traceroute eine Reihe von Optionen, die Sie an die Syntax anhängen können, wenn Sie genauer sein möchten. Sie können IPv4 oder IPv6 erzwingen , aber Sie können auch die Auflösung von Adressen in Hostnamen überspringen und die maximale Anzahl von Hops für die Suche nach dem Ziel erhöhen. Sehen Sie sich unseren Screenshot unten an, um ein Traceroute- Nutzungsbeispiel und eine Liste aller Optionen zu sehen, die Sie damit verwenden können.

Es ist jedoch erwähnenswert, dass Traceroute Ihnen nur Echtzeitinformationen liefern kann. Wenn Sie also eine Verlangsamung Ihrer Verbindung festgestellt haben und diese mit diesem Tool untersuchen möchten, erhalten Sie möglicherweise irreführende Ergebnisse, da sich die Route zwischenzeitlich geändert hat.

Es ist zwar möglich, Traceroute zu zwingen, einem bestimmten Pfad zu folgen, indem Sie die Option -j verwenden und Router-Adressen manuell hinzufügen, dies impliziert jedoch, dass Sie den fehlerhaften Pfad bereits kennen. Dies ist etwas paradox, da Sie zum Ermitteln des Pfads zunächst traceroute ohne die Option -j verwenden müssen .

Wenn Sie nicht gerade ein Fan von CLI- Tools (Command Line Interface) sind und lieber einen GUI- Ansatz (Graphical User Interface) bevorzugen , gibt es viele Softwarelösungen von Drittanbietern für Traceroute. Traceroute NG von SolarWinds ist eines der besten Beispiele, die wir uns vorstellen können . Haben wir schon erwähnt, dass es völlig kostenlos ist ?

Pathping

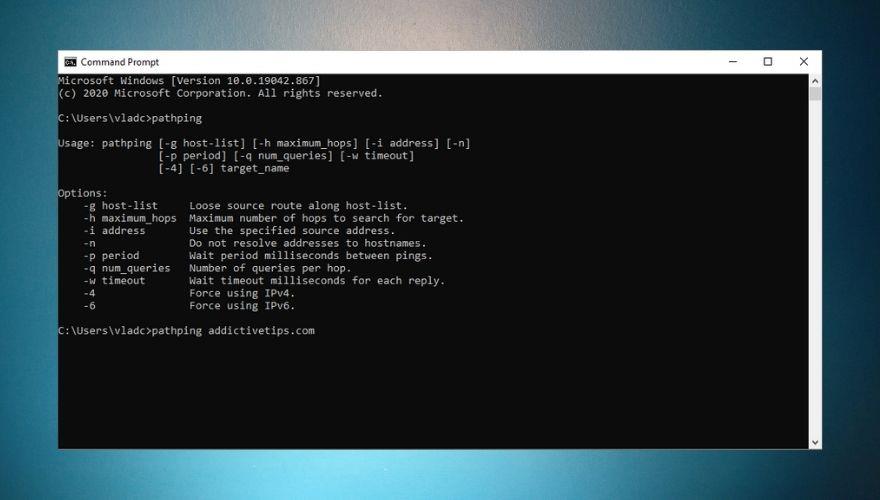

Wie haben wir oben kurz erwähnt, pathping vervollständigt die trifecta unverzichtbaren Netzwerk Tools zur Fehlerbehebung. Aus funktionaler Sicht ist Patphing eine Kombination aus Ping und Traceroute, da es alle drei Nachrichtentypen nutzt, die das oben erwähnte Duo ausnutzt: Echo Request (8), Echo Reply (0) sowie Zeitüberschreitung (11).

Am häufigsten wird Pathping verwendet, um Verbindungsknoten zu identifizieren, die von hoher Latenz und Paketverlust betroffen sind. Natürlich könnten Sie traceroute und dann ping verwenden, um diese Details abzurufen, aber die Funktionalität beider Tools unter einem einzigen Befehl zu haben, ist für Netzwerkadministratoren viel bequemer.

Einer der Nachteile der Verwendung von Pathping besteht darin, dass es eine ganze Weile dauern kann, bis die Abfrage abgeschlossen ist (25 Sekunden pro Hop, um Ping-Statistiken zu erhalten). Pathping zeigt Ihnen sowohl die Route zum angegebenen Ziel als auch die Hin- und Rückfahrtzeiten dorthin.

Im Gegensatz zu Ping und Traceroute pingt Pathping jeden Router in seinem Pfad wiederholt an, was seine Gesamteffektivität erhöht. Wenn es jedoch auf einen Router trifft, der seine ICMP-Funktionen deaktiviert hat, stoppt Pathping seine Informationsanfrage, während Ping immer noch einen Router ohne ICMP-Funktionen erreichen kann und Traceroute zum nächsten Router in seinem Pfad springt und eine Reihe von Sternchen anzeigt für alle Nicht-ICMP-Router.

Pathping ist ein in Windows integriertes Tool und ist seit Windows NT so. Sie können es also wie Ping oder Tracert verwenden: über eine Befehlszeile.

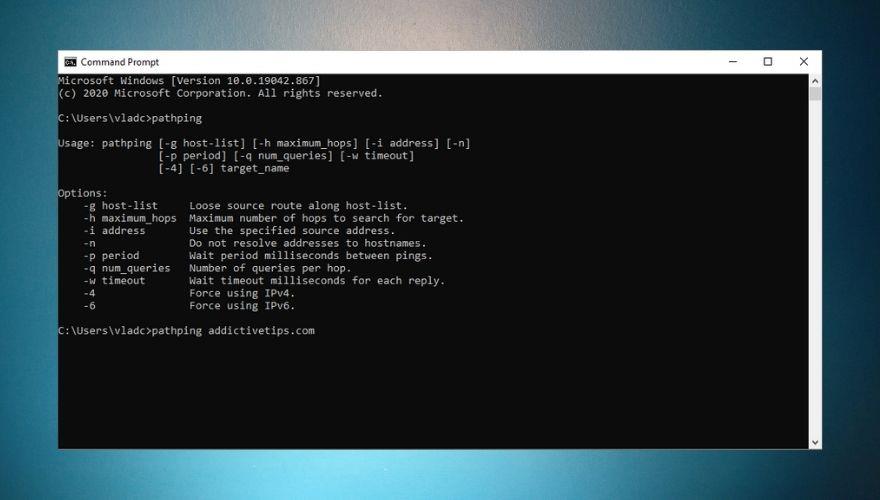

Hier ist ein Beispiel dafür, wie Sie Pathping verwenden können:

pathping TipsWebTech360.com -h 40 -w 2 -4

Der obige Befehl zeigt Ihnen die Route zu unserer Website sowie die Roundtrip-Zeiten zu jedem Router im Verbindungspfad. Darüber hinaus erhöhen die in unserem Beispiel verwendeten Optionen den standardmäßigen maximalen Hop-Wert von 30 auf 40, fügen einen Timeout-Wert von 2 Millisekunden für jede Antwort hinzu und erzwingen IPv4.

In unserem Screenshot unten finden Sie eine Kurzanleitung zur Verwendung von Pfaden und eine Liste von Optionen, die Sie der Befehlssyntax hinzufügen können.

ICMP-Anwendbarkeit bei Cyberangriffen

Obwohl die Palette von ICMP viele Operationen zur Fehlerbehebung bei der Konnektivität erleichtert, kann dieses Protokoll auch für verschiedene Cyberangriffe ausgenutzt werden. Wenn Sie schon lange genug im Internet unterwegs sind, haben Sie wahrscheinlich von Ping-Flooding, DDoS, Ping of Death, Smurf-Angriffen oder ICMP-Tunneln gehört.

Während einige dieser Angriffe heutzutage als PoC (Proof of Concept) dienen, werden andere immer noch von böswilligen Agenten verwendet, um internetfähige Systeme zu beschädigen oder von Sicherheitsexperten, um auf Schwachstellen zu testen.

Wir beginnen mit der beliebtesten, der Ping-Flut (übrigens immer noch weit verbreitet) und erklären, wie sie ICMP zum Bösen einsetzt.

Ping-Flut

Die Verwendung von Ping zum Senden von Echo-Anfragen und Warten auf Echo-Antworten scheint ziemlich harmlos zu sein. Aber was wäre, wenn Ping, anstatt auf die Antwort zu warten, nur eine große Anzahl von ICMP-Echo-Anfragen senden würde? In diesem klassischen DoS- Angriffsszenario (Denial of Service) würde das Zielgerät eine starke Verzögerung erfahren und sogar die Verbindung abbrechen, wenn der Angriff erfolgreich ist.

Dieser Angriff ist am effektivsten, wenn der Angreifer über mehr Bandbreite als das Opfer verfügt und wenn das Opfer ICMP-Echoantworten auf die Vielzahl von Anfragen sendet, die es empfängt, wodurch sowohl eingehende als auch ausgehende Bandbreite verbraucht wird.

Der Angreifer kann dem Ping-Befehl eine „Flood“ -Option hinzufügen, aber diese Option ist ziemlich selten und nicht in die integrierten Tools des Betriebssystems eingebettet. Zum Beispiel hat der Ping von Windows keine „Flood“ -Option, aber es gibt einige Tools von Drittanbietern, die diese Funktion integrieren.

Ein Ping-Flood-Angriff kann wirklich katastrophal werden, wenn er zu einem DDoS- Angriff (Distributed Denial of Service) wird . Ein DDoS-Angriff verwendet mehrere Systeme, um ein einzelnes anzugreifen und es so mit Paketen von mehreren Standorten gleichzeitig zu überhäufen.

Eine todsichere Möglichkeit, sich vor einer Ping-Flut zu schützen, besteht darin, die ICMP-Funktionen auf Ihrem Router zu deaktivieren. Sie können auch eine Web-App-Firewall installieren, wenn Sie einen Webserver vor solchen Angriffen schützen müssen.

Ping des Todes

Bei diesem Angriff wird ein fehlerhafter Ping an einen Zielcomputer gesendet. Bei dieser Art von Angriff enthält das gesendete Paket eine Füllmenge in der Nutzlast, die zu groß ist, um auf einmal verarbeitet zu werden.

Vor dem Senden wird dieser bösartige Ping jedoch in kleinere Teile zerlegt, da die Übertragung in seiner ursprünglichen, zusammengesetzten Form für den Internetprotokoll- Prozessor unmöglich wäre .

The computer that’s targeted by the Ping of Death will receive the chunks and attempt to reassemble them before sending the malicious packet to its destination application. Here’s where the damage happens: if the assembled packet is longer than the available memory in the target computer, re-assembling it might result in a buffer overflow, system crashes, and might even allow malicious code to be injected into the afflicted machine.

On the bright side, Ping of Death is no longer a novelty, as many security systems recognize it without a hiccup and successfully block it.

Smurf attack

As opposed to the previous two attack types, a Smurf attack doesn’t attack a device directly but makes use of other devices on the same network to coordinate a distributed DoS attack (a DDoS) towards a single machine.

The attacker needs its target’s IP address and the target network’s IP broadcast address. The attacker adds the victim’s IP address to ICMP packets (spoofs it) and then broadcasts them to the target’s network by using an IP broadcast address.

In response, most devices connected to the same network will send a reply to the source IP address (replaced to reflect the target’s machine), which could be overwhelmed with traffic if the network is large enough (has a huge number of connected devices).

As a result, the target’s computer can be slowed down and even rendered unusable for a given period of time, if the attack is severe enough.

As before, you can avoid a Smurf attack by simply turning off your gateway router’s ICMP capabilities. Another way you could achieve protection is by blacklisting requests coming from your network’s broadcast IP address.

Twinge attack

A Twinge attack is lead by a program that sends a flood of spoofed ICMP packets in order to harm a system. The ICMP packets are fake since they’re all using random fake IP addresses, but in reality, the packets come from a single source (the attacker’s machine).

Reportedly, the ICMP packets contain a signature that can give away the fact that the attack didn’t come from multiple sources, but was coordinated with the help of Twinge instead.

Although this attack can be disastrous if planned right, turning off ICMP on your gateway router and installing a firewall or an intrusion detection system can help you protect yourself against it.

ICMP tunnel

By default, routers only scan for ICMP packet’s headers, making it possible that packets that actually contain a lot of additional data can easily bypass detection just as long as they contain an ICMP section. This type of attack is called a ping or ICMP tunnel. Fortunately, standard ping utilities aren’t capable of tunneling through firewalls and gateways, as ICMP tunnels need to be carefully adapted to the networks they’re intended to.

On the other hand, there are numerous online resources that attackers can use and emulate such a tunnel, granting themselves free passage through private networks and machines connected to it. As before, turning off ICMP capabilities on your gateway router, using firewalls, and enforcing strict blacklisting rules can be paramount in avoiding this type of attack.

ICMP – Conclusion

All things considered, although ICMP isn’t used to exchange information between connected devices on a given network as TCP and UDP do, it still has a huge applicability range. In fact, ICMP is one of the most flexible fundamental protocols that help keep the Internet the way we know it.

Abgesehen von seinem grundlegenden Zweck, ein System wissen zu lassen, wenn die Verbindung zu einem anderen System blockiert ist, ist ICMP das Rückgrat zahlreicher Tools zur Fehlerbehebung wie Ping, Pathping und Traceroute. Leider hilft es auch böswilligen Agenten dabei, eine breite Palette von DoS- und Infiltrationsangriffen auf anfällige Computer zu übertragen.