Distributed Denial of Service (DDoS)-Angriffe kommen leider häufiger vor, als uns lieb ist. Aus diesem Grund müssen sich Unternehmen aktiv vor ihnen und anderen Bedrohungen schützen. Und obwohl diese Arten von Angriffen unangenehm sein und große Auswirkungen auf Ihre Systeme haben können, sind sie auch relativ leicht zu erkennen.

In diesem Beitrag schauen wir uns an, wie Sie Ihre Assets vor DDoS-Angriffen schützen können, und sehen uns einige Produkte an, die Ihnen dabei helfen können.

Wir beginnen damit, dass wir beschreiben, was DDoS-Angriffe sind. Wie Sie gleich feststellen werden, ist ihr Funktionsprinzip ebenso einfach wie ihre potenzielle Wirkung. Wir werden auch untersuchen, wie diese Angriffe häufig kategorisiert werden und wie sich die verschiedenen Angriffsarten tatsächlich unterscheiden. Als Nächstes besprechen wir, wie Sie sich vor DDoS-Angriffen schützen können. Wir werden sehen, wie Content Delivery Networks Angreifer von Ihren Servern fernhalten können und wie Load Balancer einen Angriff erkennen und Angreifer abwehren können. Aber für diese seltenen Angriffe, die es schaffen, Ihre Server tatsächlich zu erreichen, benötigen Sie einen lokalen Schutz. Hier können Sicherheitsinformations- und Ereignismanagementsysteme (SIEM) helfen, sodass unser nächster Auftrag darin besteht, einige der besten SIEM-Systeme zu überprüfen, die wir finden konnten.

Über DDoS

Ein Denial-of-Service (DoS)-Angriff ist ein böswilliger Versuch, die Verfügbarkeit eines Zielsystems, wie einer Website oder Anwendung, für seine legitimen Endbenutzer zu beeinträchtigen. Üblicherweise generieren Angreifer große Mengen an Paketen oder Anfragen, die das Zielsystem letztendlich überfordern. Ein Distributed Denial of Service (DDoS)-Angriff ist eine spezielle Art von DoS-Angriff, bei dem der Angreifer mehrere kompromittierte oder kontrollierte Quellen verwendet, um den Angriff zu generieren. DDoS-Angriffe werden oft danach klassifiziert, auf welcher Ebene des OSI-Modells sie angreifen, wobei die meisten Angriffe auf der Netzwerkschicht (Schicht 3), dem Transport (Schicht 4), der Präsentation (Schicht 6) und der Anwendungsschicht (Schicht 7) stattfinden ).

Angriffe auf den unteren Ebenen (wie 3 und 4) werden normalerweise als Angriffe auf Infrastrukturebene kategorisiert. Sie sind bei weitem die häufigste Art von DDoS-Angriffen und umfassen Vektoren wie SYN-Floods und andere Reflection-Angriffe wie UDP-Floods. Diese Angriffe sind normalerweise groß und zielen darauf ab, die Kapazität des Netzwerks oder der Anwendungsserver zu überlasten. Das Gute (so gut es auch ist, angegriffen zu werden) ist, dass es sich um eine Art von Angriff handelt, die klare Signaturen hat und leichter zu erkennen ist.

Angriffe auf die Schichten 6 und 7 werden oft als Angriffe auf die Anwendungsschicht kategorisiert. Obwohl diese Angriffe seltener sind, sind sie in der Regel auch raffinierter. Diese Angriffe sind im Vergleich zu Angriffen auf die Infrastrukturebene normalerweise klein, konzentrieren sich jedoch in der Regel auf besonders teure Teile der Anwendung. Beispiele für diese Art von Angriffen sind eine Flut von HTTP-Anfragen an eine Anmeldeseite oder eine teure Such-API oder sogar WordPress XML-RPC-Floods, die auch als WordPress-Pingback-Angriffe bekannt sind.

MUSS LESEN: Die 7 besten Intrusion-Prevention-Systeme (IPS)

Schutz vor DDoS-Angriffen

Um effektiv vor einem DDoS-Angriff zu schützen, ist Zeit ein entscheidender Faktor. Dies ist eine Echtzeit-Angriffsart, daher ist eine Echtzeitreaktion erforderlich. Oder tut es das? Tatsächlich besteht eine Möglichkeit zum Schutz vor DDoS-Angriffen darin, Angreifer an einen anderen Ort als Ihre Server zu schicken.

Eine Möglichkeit, dies zu erreichen, besteht darin, Ihre Website über eine Art Content Distribution Network (CDN) zu verteilen. Mit einem CDN greifen Benutzer Ihrer Website (sowohl legitime als auch potenzielle Angreifer) niemals Ihre Webserver, sondern die des CDN an, wodurch Ihre Server geschützt und sichergestellt wird, dass DDoS-Angriffe nur eine relativ kleine Teilmenge Ihrer Clients betreffen.

Eine weitere Möglichkeit zu verhindern, dass DDoS-Angriffe Ihre Server erreichen, ist die Verwendung von Load Balancern. Load Balancer sind Appliances, die normalerweise verwendet werden, um eingehende Serververbindungen zu mehreren Servern zu steuern. Der Hauptgrund für ihre Verwendung ist die Bereitstellung zusätzlicher Kapazität. Nehmen wir an, ein einzelner Server kann bis zu 500 Verbindungen pro Minute verarbeiten, aber Ihr Geschäft ist gewachsen und Sie haben jetzt 700 Verbindungen pro Minute. Sie können einen zweiten Server mit einem Load Balancer hinzufügen und eingehende Verbindungen werden automatisch zwischen den beiden Servern ausgeglichen. Aber auch die fortgeschritteneren Load Balancer verfügen über Sicherheitsfunktionendie beispielsweise die Symptome eines DDoS-Angriffs erkennen und die Anfrage an einen Dummy-Server senden können, anstatt Ihre Server potenziell zu überlasten. Obwohl die Effizienz solcher Technologien unterschiedlich ist, stellen sie eine gute erste Verteidigungslinie dar.

Sicherheitsinformationen und Ereignismanagement zur Rettung

Security Information and Event Management (SIEM)-Systeme sind eine der besten Möglichkeiten zum Schutz vor DDoS-Angriffen. Ihre Arbeitsweise ermöglicht es, fast jede Art von verdächtigen Aktivitäten zu erkennen, und ihre typischen Behebungsprozesse können dazu beitragen, Angriffe im Keim zu ersticken. SIEM ist oft die letzte Verteidigungslinie gegen DDoS-Angriffe. Sie fangen jeden Angriff ab, der tatsächlich auf Ihre Systeme gelangt, diejenigen, die es geschafft haben, andere Schutzmaßnahmen zu umgehen.

Die Hauptelemente von SIEM

Wir sind dabei, jede Hauptkomponente eines SIEM-Systems genauer zu untersuchen. Nicht alle SIEM-Systeme enthalten alle diese Komponenten, und selbst wenn sie es tun, können sie unterschiedliche Funktionalitäten aufweisen. Sie sind jedoch die grundlegendsten Komponenten, die man normalerweise in der einen oder anderen Form in jedem SIEM-System finden würde.

Protokollsammlung und -verwaltung

Die Protokollsammlung und -verwaltung ist die Hauptkomponente aller SIEM-Systeme. Ohne sie gibt es kein SIEM. Das SIEM-System muss Protokolldaten aus einer Vielzahl unterschiedlicher Quellen erfassen. Es kann es entweder ziehen oder verschiedene Erkennungs- und Schutzsysteme können es an das SIEM schieben. Da jedes System seine eigene Art hat, Daten zu kategorisieren und aufzuzeichnen, liegt es am SIEM, die Daten zu normalisieren und zu vereinheitlichen, unabhängig von ihrer Quelle.

Nach der Normalisierung werden protokollierte Daten häufig mit bekannten Angriffsmustern abgeglichen, um böswilliges Verhalten so früh wie möglich zu erkennen. Die Daten werden auch häufig mit zuvor gesammelten Daten verglichen, um eine Basislinie zu erstellen, die die Erkennung abnormaler Aktivitäten weiter verbessert.

LESEN SIE AUCH: Beste Cloud-Logging-Dienste getestet und überprüft

Ereignisantwort

Sobald ein Ereignis erkannt wird, muss etwas dagegen unternommen werden. Dafür steht das Event-Response-Modul des SIEM-Systems. Die Ereignisantwort kann verschiedene Formen annehmen. In der einfachsten Implementierung wird eine Warnmeldung auf der Konsole des Systems generiert. Oft können auch E-Mail- oder SMS-Benachrichtigungen generiert werden.

Die besten SIEM-Systeme gehen jedoch noch einen Schritt weiter und leiten oft Abhilfemaßnahmen ein. Auch dies kann viele Formen annehmen. Die besten Systeme verfügen über ein vollständiges Workflow-System für die Reaktion auf Vorfälle, das angepasst werden kann, um genau die gewünschte Reaktion bereitzustellen. Und wie zu erwarten, muss die Reaktion auf Vorfälle nicht einheitlich sein und unterschiedliche Ereignisse können unterschiedliche Prozesse auslösen. Die besten Systeme geben Ihnen die vollständige Kontrolle über den Workflow zur Reaktion auf Vorfälle. Denken Sie daran, dass die Ereignisreaktion wahrscheinlich die wichtigste Funktion ist, wenn Sie Schutz vor Echtzeitereignissen wie DDoS-Angriffen suchen.

Armaturenbrett

Sobald Sie das Protokollerfassungs- und -verwaltungssystem und die Reaktionssysteme eingerichtet haben, ist das nächste wichtige Modul das Dashboard. Schließlich ist es Ihr Fenster in den Status Ihres SIEM-Systems und damit auch in den Sicherheitsstatus Ihres Netzwerks . Sie sind eine so wichtige Komponente, da viele Tools mehrere Dashboards bieten. Da unterschiedliche Personen unterschiedliche Prioritäten und Interessen haben, unterscheidet sich das perfekte Dashboard für einen Netzwerkadministrator von dem eines Sicherheitsadministrators, und auch eine Führungskraft benötigt ein völlig anderes.

Obwohl wir ein SIEM-System nicht nach der Anzahl der Dashboards bewerten können, müssen Sie eines auswählen, das die benötigten Dashboards enthält. Dies ist definitiv etwas, das Sie bei der Bewertung von Anbietern im Hinterkopf behalten sollten. Mit vielen der besten Systeme können Sie integrierte Dashboards anpassen oder benutzerdefinierte Dashboards nach Ihren Wünschen erstellen.

Berichterstattung

Das nächste wichtige Element eines SIEM-Systems ist das Reporting. Sie wissen es vielleicht noch nicht – und sie werden Ihnen nicht helfen, DDoS-Angriffe zu verhindern oder zu stoppen, aber Sie werden irgendwann Berichte benötigen. Das obere Management muss sich davon überzeugen, dass sich die Investition in ein SIEM-System auszahlt. Möglicherweise benötigen Sie auch Berichte zu Konformitätszwecken. Die Einhaltung von Standards wie PCI DSS, HIPAA oder SOX kann erleichtert werden, wenn Ihr SIEM-System Konformitätsberichte generieren kann.

Obwohl Berichte möglicherweise nicht das Herzstück eines SIEM-Systems sind, sind sie dennoch wesentliche Komponenten. Und oft wird die Berichterstattung ein wichtiger Unterscheidungsfaktor zwischen konkurrierenden Systemen sein. Berichte sind wie Süßigkeiten, man kann nie genug haben. Und natürlich können Sie mit den besten Systemen vorhandene Berichte anpassen oder benutzerdefinierte erstellen.

Die besten Tools zum Schutz vor DDoS-Angriffen

Obwohl es verschiedene Arten von Tools zum Schutz vor DDoS-Angriffen gibt, bietet keines den gleichen direkten Schutz wie Tools für Sicherheitsinformationen und Ereignisverwaltung. Dies ist, was alle Tools auf unserer Liste eigentlich SIEM-Tools sind. Jedes der Tools auf unserer Liste bietet einen gewissen Schutz vor vielen verschiedenen Arten von Bedrohungen, einschließlich DDoS. Wir listen die Tools in der Reihenfolge unserer persönlichen Vorlieben auf, aber trotz ihrer Reihenfolge sind alle sechs ausgezeichnete Systeme, die wir Ihnen nur empfehlen können, sie selbst auszuprobieren und zu sehen, wie sie zu Ihrer Umgebung passen.

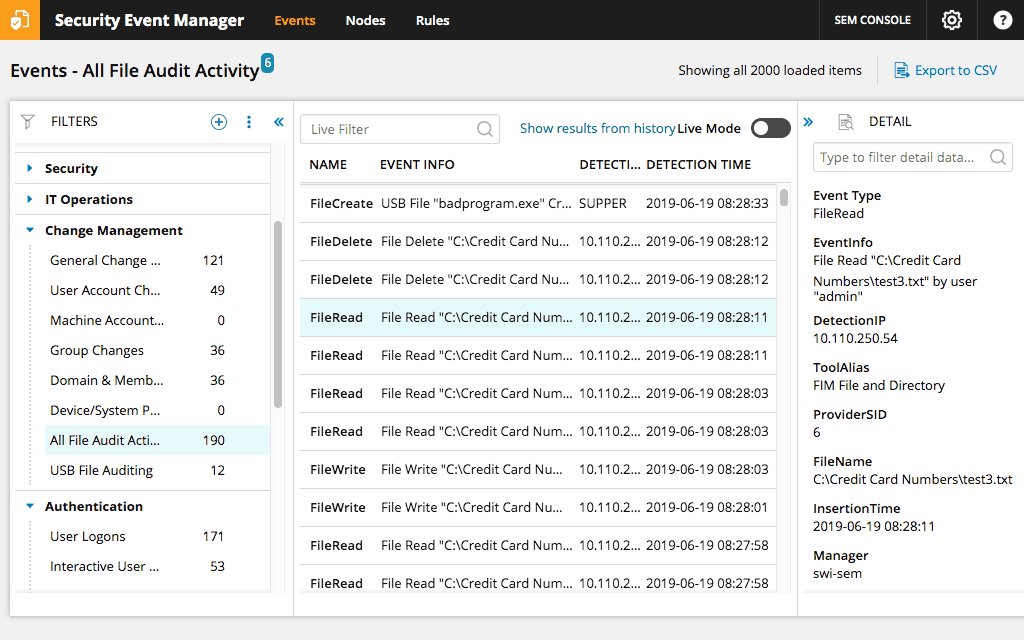

1. SolarWinds Security Event Manager (KOSTENLOSE TESTVERSION)

Vielleicht haben Sie schon einmal von SolarWinds gehört . Der Name ist den meisten Netzwerkadministratoren bekannt und das aus gutem Grund. Das Flaggschiffprodukt des Unternehmens, der Network Performance Monitor, ist eines der besten verfügbaren Tools zur Überwachung der Netzwerkbandbreite. Doch damit nicht genug, das Unternehmen ist auch für seine zahlreichen kostenlosen Tools wie seinen Advanced Subnet Calculator oder seinen SFTP-Server bekannt .

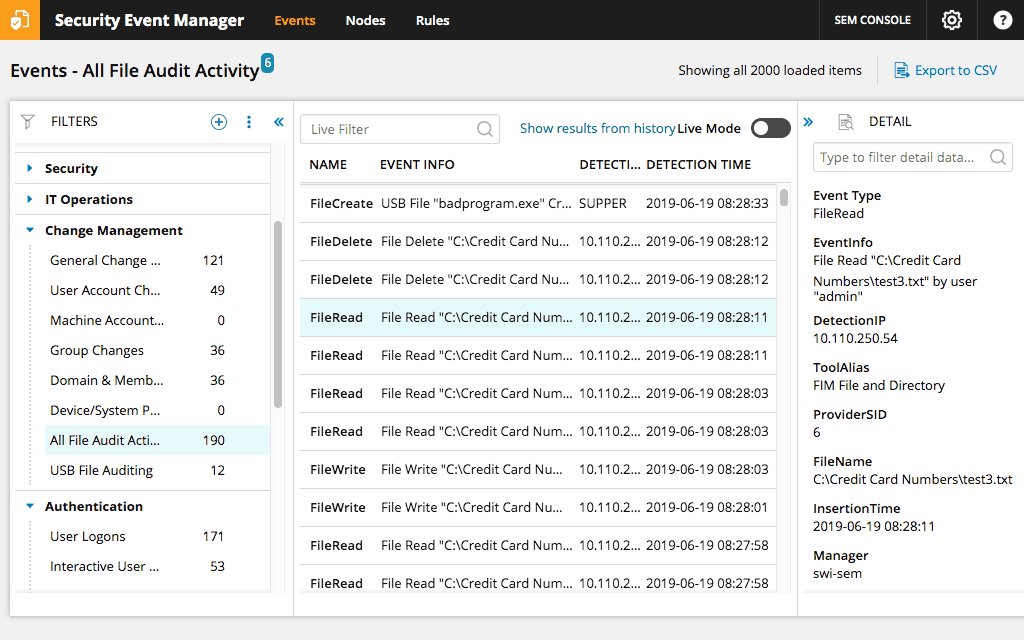

SolarWinds bietet Tools für so ziemlich jede Netzwerkverwaltungsaufgabe, einschließlich SIEM. Obwohl der SolarWinds Security Event Manager (auch SEM genannt ) am besten als SIEM-Einstiegssystem beschrieben werden kann, ist es wahrscheinlich eines der wettbewerbsfähigsten SIEM-Einstiegssysteme auf dem Markt. Das SolarWinds S EM bietet alles, was Sie von einem SIEM-System erwarten. Es verfügt über hervorragende Protokollverwaltungs- und Korrelationsfunktionen, ein großartiges Dashboard und eine beeindruckende Berichterstellungs-Engine.

Der SolarWinds Security Event Manager warnt Sie bei den verdächtigsten Verhaltensweisen, sodass Sie mehr Zeit und Ressourcen auf andere kritische Projekte konzentrieren können. Das Tool verfügt über Hunderte von integrierten Korrelationsregeln, um Ihr Netzwerk zu überwachen und Daten aus den verschiedenen Protokollquellen zusammenzustellen, um potenzielle Bedrohungen in Echtzeit zu identifizieren. Und Sie erhalten nicht nur sofort einsatzbereite Korrelationsregeln, die Ihnen den Einstieg erleichtern, sondern die Normalisierung der Protokolldaten ermöglicht die Erstellung einer endlosen Kombination von Regeln. Darüber hinaus verfügt die Plattform über einen integrierten Threat-Intelligence-Feed, der Verhaltensweisen erkennt, die von bekannten bösartigen Akteuren stammen.

Der potenzielle Schaden, der durch einen DDoS-Angriff verursacht wird, hängt häufig davon ab, wie schnell Sie die Bedrohung erkennen und mit der Bekämpfung beginnen. Der SolarWinds Security Event Manager kann Ihre Reaktion beschleunigen, indem er sie automatisiert, wenn bestimmte Korrelationsregeln ausgelöst werden. Antworten können das Blockieren von IP-Adressen, das Ändern von Berechtigungen, das Deaktivieren von Konten, das Blockieren von USB-Geräten, das Beenden von Anwendungen und mehr umfassen. Das fortschrittliche Echtzeit-Reaktionssystem des Tools reagiert aktiv auf jede Bedrohung. Und da es auf Verhalten und nicht auf Signatur basiert, sind Sie vor unbekannten oder zukünftigen Bedrohungen geschützt. Allein diese Funktion macht es zu einem großartigen Werkzeug für den DDoS-Schutz.

Der SolarWinds Security Event Manager wird nach der Anzahl der Knoten lizenziert, die Protokoll- und Ereignisinformationen senden. In diesem Kontext ist ein Knoten ein beliebiges Gerät (Server, Netzwerkgerät, Desktop, Laptop usw.), von dem Protokoll- und/oder Ereignisdaten gesammelt werden. Die Preise beginnen bei 4.665 US-Dollar für 30 Geräte, einschließlich des ersten Wartungsjahres. Andere Lizenzstufen sind für bis zu 2.500 Geräte verfügbar. Wenn Sie das Produkt vor dem Kauf testen möchten, steht eine kostenlose, voll funktionsfähige 30-Tage-Testversion zum Download bereit.

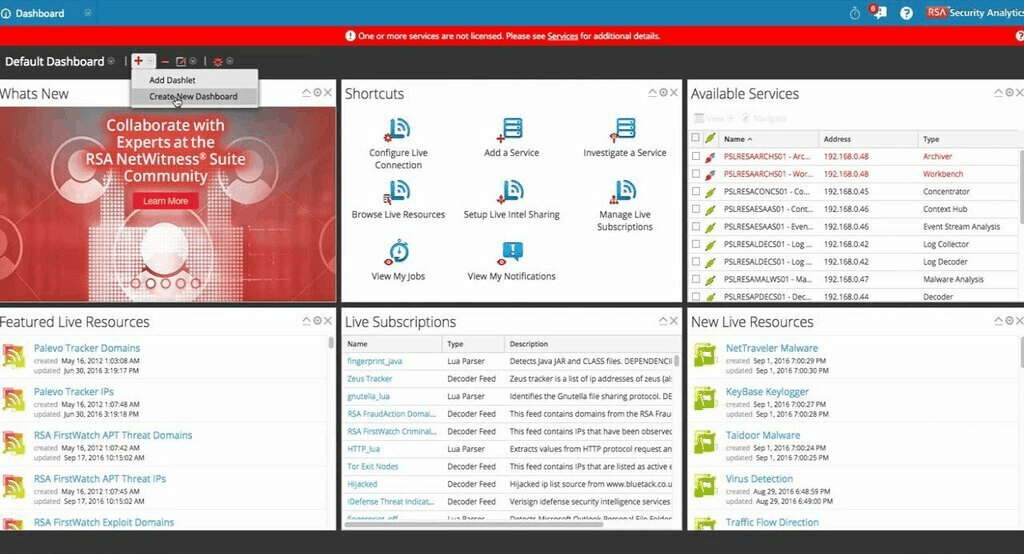

2. RSA-NetWitness

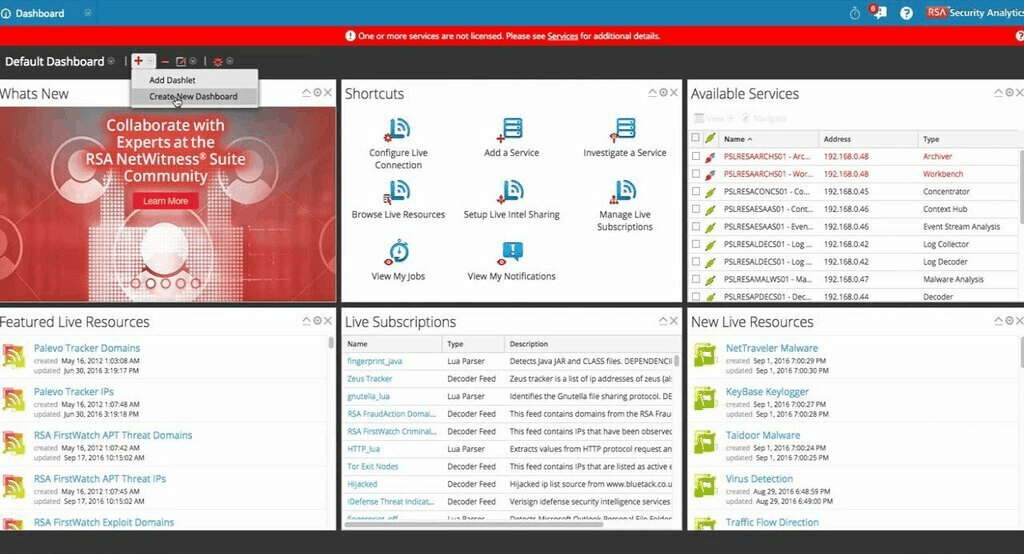

Seit 2016 konzentriert sich NetWitness auf Produkte, die „tiefes Echtzeit-Netzwerk-Situationsbewusstsein und agile Netzwerkreaktion“ unterstützen. Die Geschichte des Unternehmens ist ein wenig komplex: Nach dem durch erworben werden EMC , die dann mit fusionierte Dell , die Ne tW itness Jetzt ist Teil der RSA Zweig von Dell , die gute Nachricht ist , wie RSA einen soliden Ruf in der IT - Sicherheit genießt.

RSA NetWitness ist ein großartiges Produkt für Unternehmen, die eine vollständige Netzwerkanalyselösung suchen. Das Tool enthält Informationen zu Ihrem Unternehmen, die bei der Priorisierung von Warnungen helfen. Laut RSA sammelt das System „ Daten über mehr Erfassungspunkte, Computerplattformen und Bedrohungsdatenquellen als andere SIEM-Lösungen “. Es gibt auch eine erweiterte Bedrohungserkennung, die Verhaltensanalyse, datenwissenschaftliche Techniken und Bedrohungsinformationen kombiniert. Und schließlich bietet das fortschrittliche Reaktionssystem Orchestrierungs- und Automatisierungsfunktionen, um Bedrohungen zu beseitigen, bevor sie Ihr Geschäft beeinträchtigen.

Einer der Hauptnachteile von RSA NetWitness besteht darin, dass es nicht das am einfachsten zu verwendende und zu konfigurierende Produkt ist. Es stehen jedoch viele umfangreiche Dokumentationen zur Verfügung, die Ihnen bei der Einrichtung und Verwendung des Produkts helfen können. Dies ist ein weiteres Produkt der Enterprise-Klasse, und Sie müssen sich an den RSA- Vertrieb wenden , um detaillierte Preisinformationen zu erhalten.

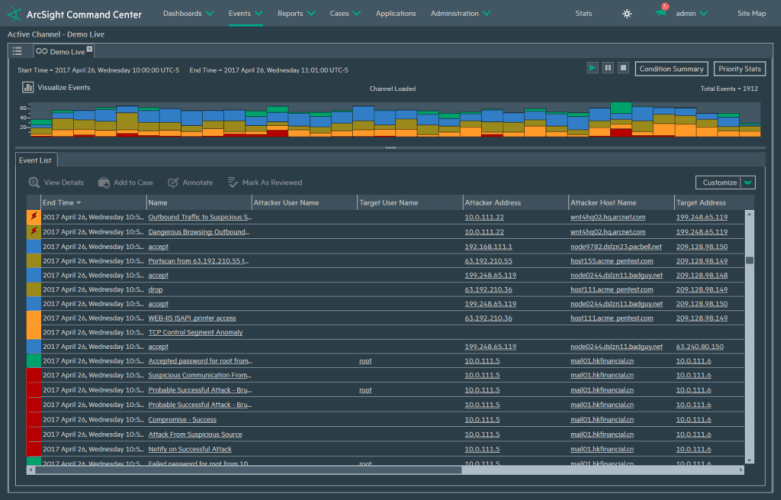

3. ArcSight Enterprise Security Manager

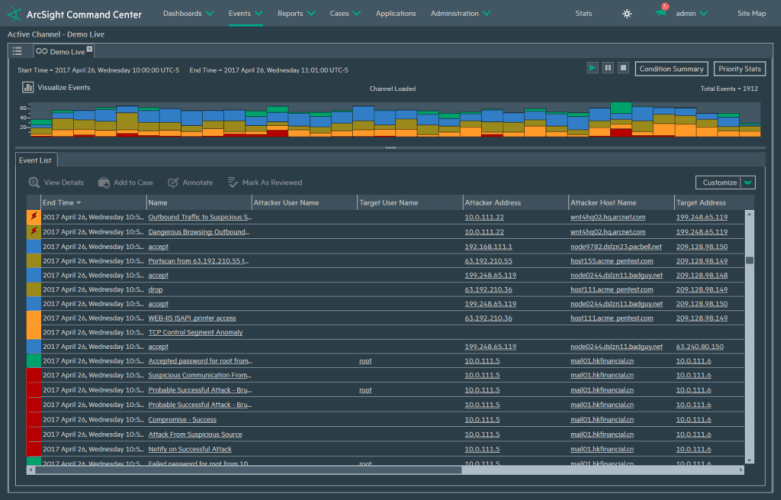

ArcSight Enterprise Security Manager hilft, Sicherheitsbedrohungen zu identifizieren und zu priorisieren, Aktivitäten zur Reaktion auf Vorfälle zu organisieren und zu verfolgen und Audit- und Compliance-Aktivitäten zu vereinfachen. Dies ist ein weiteres Produkt mit einer etwas verworrenen Geschichte. Früher unter der Marke HP verkauft, ist es jetzt mit Micro Focus , einer weiteren HP- Tochter, fusioniert .

Der ArcSight Enterprise Security Manager ist ein weiteres äußerst beliebtes SIEM-Tool, das es seit mehr als fünfzehn Jahren gibt. Das Tool stellt Protokolldaten aus verschiedenen Quellen zusammen und führt eine umfassende Datenanalyse durch, um nach Anzeichen für böswillige Aktivitäten zu suchen. Und damit Sie Bedrohungen schnell erkennen können, können Sie mit dem Tool die Analyseergebnisse in Echtzeit anzeigen.

Funktionell lässt dieses Produkt keine Wünsche offen. Es verfügt über eine leistungsstarke verteilte Echtzeit-Datenkorrelation, Workflow-Automatisierung, Sicherheitsorchestrierung und Community-gesteuerte Sicherheitsinhalte. Der ArcSight Enterprise Security Manager lässt sich auch in andere ArcSight- Produkte wie ArcSight Data Platform and Event Broker oder ArcSight Investigate integrieren . Dies ist ein weiteres Produkt der Enterprise-Klasse, bei dem Sie, wie so ziemlich alle hochwertigen SIEM-Tools, sich an das Vertriebsteam wenden müssen, um detaillierte Preisinformationen zu erhalten.

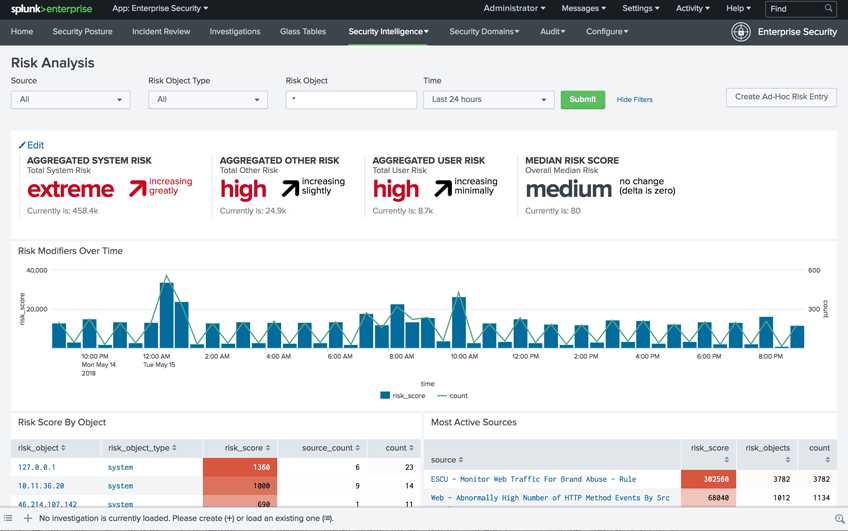

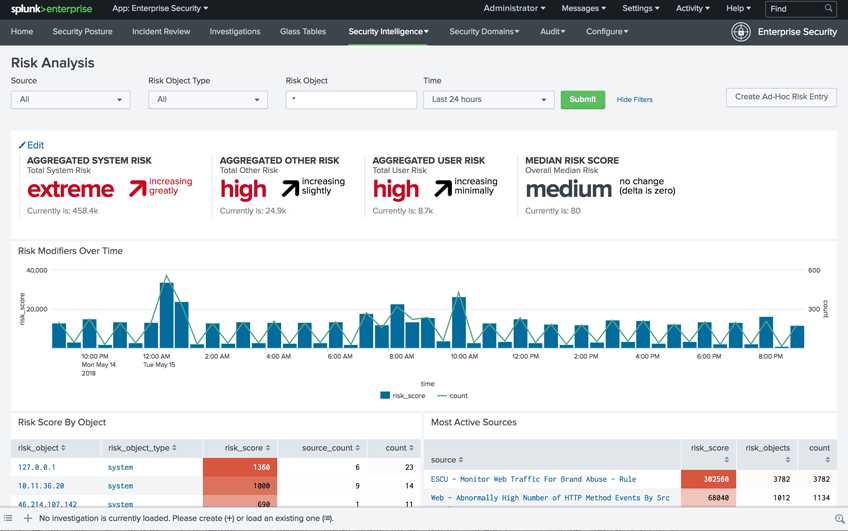

4. Splunk Enterprise-Sicherheit

Splunk Enterprise Security – oder Splunk ES , wie es oft genannt wird – ist möglicherweise eines der beliebtesten SIEM-Systeme und besonders berühmt für seine Analysefunktionen. Das Tool überwacht die Daten Ihres Systems in Echtzeit und sucht nach Schwachstellen und Anzeichen für ungewöhnliche Aktivitäten.

Die Sicherheitsreaktion ist eine weitere Stärke von Splunk ES und das ist wichtig, wenn es um DDoS-Angriffe geht. Das System verwendet , was Splunk das nennt Adaptive Response - Rahmen ( ARF ) , die integriert mit Ausrüstung von mehr als 55 Anbietern von Sicherheitssoftware. Das ARF führt eine automatisierte Reaktion durch und beschleunigt manuelle Aufgaben. So gewinnen Sie schnell die Oberhand. Fügen Sie dazu eine einfache und übersichtliche Benutzeroberfläche hinzu und Sie haben eine gewinnende Lösung. Weitere interessante Features sind die Notables- Funktion, die vom Benutzer anpassbare Warnungen anzeigt, und der Asset Investigator, um bösartige Aktivitäten zu erkennen und weitere Probleme zu vermeiden.

Splunk ES ist ein Produkt der Enterprise-Klasse und daher mit einem Preisschild der Enterprise-Klasse ausgestattet. Wie es oft bei Systemen der Enterprise-Klasse der Fall ist, können Sie auf der Splunk -Website keine Preisinformationen abrufen . Sie müssen sich an die Verkaufsabteilung wenden, um ein Angebot zu erhalten. Aber trotz seines Preises ist dies ein großartiges Produkt und Sie sollten Splunk kontaktieren und eine verfügbare kostenlose Testversion nutzen.

5. McAfee Enterprise Security Manager

McAfee ist ein weiterer bekannter Name im Bereich der IT-Sicherheit und erfordert wahrscheinlich keine Einführung. Es ist jedoch besser bekannt für seine Virenschutzprodukte. Der McAfee Enterprise - S icherheit M anager ist nicht nur Software. Es ist eigentlich eine Appliance, die Sie entweder in virtueller oder physischer Form erhalten können.

In Bezug auf seine Analysefunktionen halten viele den McAfee Enterprise Security Manager für eines der besten SIEM-Tools. Das System sammelt Protokolle über eine Vielzahl von Geräten. Was seine Normalisierungsfähigkeiten angeht, ist es auch erstklassig. Die Korrelations-Engine kompiliert problemlos unterschiedliche Datenquellen, wodurch es einfacher wird, Sicherheitsereignisse sofort zu erkennen, eine wichtige Funktion beim Versuch, sich vor Echtzeitereignissen wie DDoS-Angriffen zu schützen.

Die McAfee- Lösung bietet jedoch mehr als nur den Enterprise Security Manager . Um eine wirklich vollständige SIEM-Lösung zu erhalten, benötigen Sie außerdem den Enterprise Log Manager und den Event Receiver . Die gute Nachricht ist, dass alle drei Produkte in einem einzigen Gerät verpackt werden können, was den Erwerb und die Einrichtung etwas erleichtert. Für diejenigen unter Ihnen, die das Produkt vor dem Kauf testen möchten, steht eine kostenlose Testversion zur Verfügung.