Probablemente haya oído hablar de ICMP y, si solo es un experto en tecnología, probablemente sepa (al menos) que tiene algo que ver con Internet.

ICMP es en realidad un protocolo, muy parecido a IP, TCP y UDP (que discutimos y explicamos anteriormente), por lo que juega un papel muy importante en el buen funcionamiento de nuestras conexiones a Internet.

ICMP tiene más que ver con la forma en que se detectan y manejan los problemas de conectividad, pero no estropeemos demasiado nuestra conferencia. Sigue leyendo si quieres saber qué es ICMP y cómo nos ayuda a mantener nuestras conexiones funcionando a niveles óptimos.

¿Qué es ICMP?

El Protocolo de mensajes de control de Internet, que la mayoría conoce por su acrónimo más amigable ICMP, es un protocolo fundamental para solucionar varios problemas relacionados con la conectividad.

Este protocolo es utilizado por una amplia variedad de dispositivos de red, incluidos, entre otros, enrutadores, módems y servidores para informar a otros participantes de la red sobre posibles problemas de conectividad.

Hemos mencionado anteriormente que ICMP es un protocolo como TCP y UDP, pero a diferencia de esos dos, ICMP no se usa generalmente para facilitar el intercambio de datos entre sistemas. Además, no se usa con frecuencia en aplicaciones de red de usuarios finales, a menos que sean herramientas de diagnóstico.

La definición original de ICMP fue esbozada por Jon Postel , quien contribuyó masivamente y muchas veces al desarrollo de Internet, y el primer estándar de ICMP se publicó en abril de 1981 en RFC 777 .

Obviamente, la definición inicial pasó por muchos cambios para alcanzar la forma con la que estamos familiarizados hoy. La forma estable de este protocolo se publicó 5 meses después de su definición inicial, en septiembre de 1981, en RFC 792, y también fue escrita por Postel.

¿Cómo funciona ICMP?

En pocas palabras, ICMP se utiliza para informar de errores al determinar si los datos llegan a su destino previsto con relativa rapidez.

En un escenario básico, dos dispositivos están conectados a través de Internet e intercambian información a través de lo que llamamos paquetes de datos o datagramas. Lo que hace ICMP es generar errores y compartirlos con el dispositivo que envió los datos originales en caso de que los paquetes nunca lleguen a su destino.

Por ejemplo, si envía un paquete de datos que es simplemente demasiado grande para que lo maneje el enrutador, el enrutador primero descartará el paquete y luego generará un mensaje de error que le permitirá al dispositivo remitente que su paquete nunca llegó al destino al que se dirigía.

Sin embargo, eso es lo que llamaríamos una habilidad pasiva, ya que no hay absolutamente nada que deba hacer para recibir estos mensajes de error (si surge la necesidad). Como descubrirá en breve, ICMP también tiene una utilidad más activa, en la que puede confiar para realizar varias operaciones de resolución de problemas de red.

A diferencia de TCP y UDP, ICMP no necesita que un dispositivo esté conectado para enviar un mensaje. En una conexión TCP, por ejemplo, los dispositivos conectados deben realizar un protocolo de enlace de varios pasos, después de lo cual se pueden transferir los datos.

Con ICMP, no es necesario establecer una conexión; simplemente se puede enviar un mensaje en lugar de una conexión. Además, un mensaje ICMP no requiere un puerto al que dirigir el mensaje, en comparación con TCP y UDP, que utilizan puertos específicos para enrutar la información. ICMP no solo no requiere un puerto, sino que en realidad no permite apuntar a puertos específicos.

Los mensajes ICMP son transportados por paquetes IP pero no están contenidos en ellos. En cambio, se montan en estos paquetes, ya que solo se generan si su proveedor (es decir, los paquetes IP) nunca llegan a su destino. La mayoría de las veces, las circunstancias que permitieron la generación de un paquete ICMP son el resultado de los datos disponibles en el encabezado IP del paquete fallido.

Dado que ICMP incluye datos del encabezado IP del paquete fallido, se pueden utilizar herramientas de análisis de red para determinar exactamente qué paquetes IP no se entregaron. Sin embargo, el encabezado IP no es el único tipo de información transportada por el paquete ICMP.

Un paquete ICMP contiene el encabezado IP, seguido de un encabezado ICMP y los primeros ocho bytes de la carga útil.

- Encabezado de IP : contiene detalles sobre la versión de IP, las direcciones IP de origen y destino, la cantidad de paquetes enviados, el protocolo utilizado, la longitud del paquete, el tiempo de vida (TTL), los datos de sincronización, así como los números de identificación para paquetes de datos particulares

- Encabezado ICMP : contiene un código que ayuda a categorizar el error, un subcódigo que facilita la identificación del error al ofrecer una descripción y una suma de verificación

- Encabezado de la capa de transporte : primeros ocho bytes de la carga útil (transferidos a través de TCP o UDP)

Mensajes de control ICMP

Como mencionamos anteriormente, cuando ocurre un error, los valores en el primer campo del encabezado ICMP se pueden usar para identificarlo. Estos tipos de error, junto con su identificador, son los siguientes:

- 0 - Respuesta de eco - utilizado para propósitos de ping

- 3 - Destino inalcanzable

- 5 - Mensaje de redireccionamiento: se utiliza para indicar la elección de una ruta diferente

- 8 - Solicitud de eco: se utiliza con fines de ping

- 9 - Anuncio de enrutador: utilizado por los enrutadores para anunciar que sus direcciones IP están disponibles para enrutamiento

- 10 - Solicitud de enrutador: descubrimiento, solicitud o selección de enrutador

- 11 - Tiempo excedido - TTL expiró o tiempo de reensamblaje excedido

- 12 - Problema de parámetro: encabezado IP incorrecto - longitud incorrecta, falta la opción requerida o error indicado por puntero

- 13 - Marca de tiempo

- 14 - Respuesta de marca de tiempo

- 41 - utilizado para protocolos de movilidad experimentales

- 42 - Solicitud de eco extendido: solicita un eco extendido

- 43 - Respuesta de eco extendida - responde a 42 solicitud de eco extendido

- 253 y 254 - experimental

El campo TTL (tiempo de vida)

El campo TTL es uno de los campos de encabezado de IP que puede generar (y con frecuencia lo hace) un error ICMP. Contiene un valor, que es el número máximo de enrutadores que puede atravesar un paquete enviado antes de llegar a su destino final.

Después de que el paquete es procesado por un enrutador, este valor disminuye en uno, y el proceso continúa hasta que sucede una de dos cosas: o el paquete llega a su destino, o el valor llega a cero, lo que generalmente es seguido por el enrutador dejando caer el paquete y enviar un mensaje ICMP al remitente original.

Por lo tanto, no hace falta decir que si un paquete se descarta porque su TTL llegó a cero, no se debe a datos corruptos en el encabezado o problemas específicos del enrutador. TTL en realidad fue diseñado para evitar que los paquetes no autorizados obstruyan las conexiones y ha dado como resultado la creación de una herramienta fundamental para la resolución de problemas de red: Traceroute.

Uso de ICMP en diagnósticos de red

Como se mencionó anteriormente, ICMP se puede utilizar con herramientas de diagnóstico para determinar el buen funcionamiento de una conexión de red. Es posible que no supiera qué es ICMP antes de leer nuestra guía, pero estamos seguros de que al menos escuchó acerca de ping, la famosa utilidad de red que le permite saber si un host es accesible o no.

Bueno, el ping es en realidad una herramienta importante que utiliza ICMP como columna vertebral. Traceroute es otro buen ejemplo de herramientas que nos ayudan a diagnosticar y solucionar problemas de conectividad en nuestras redes. Pathping, que es una combinación de ping y traceroute, es otra gran herramienta basada en ICMP.

Silbido

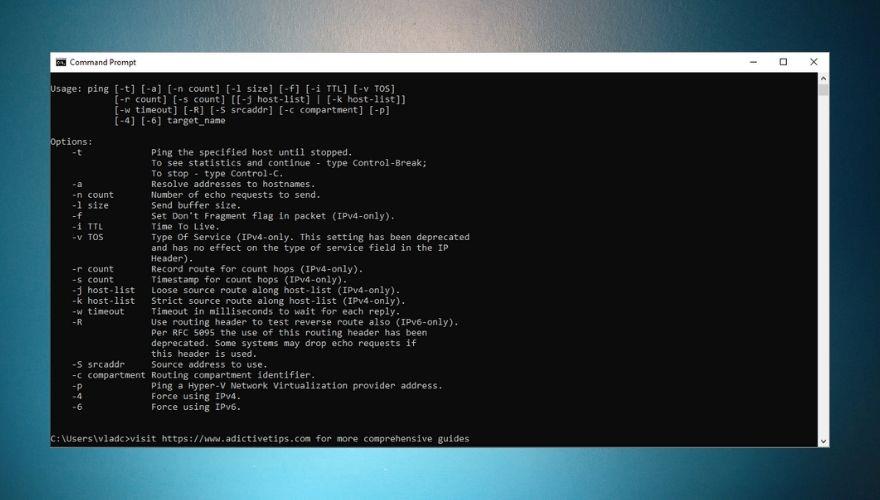

Ping es una herramienta integrada de Windows a la que se puede acceder a través de CMD y es una de las herramientas más importantes que utiliza ICMP para solucionar posibles errores de red. Ping utiliza dos de los códigos de la lista anterior, 8 (solicitud de eco) y 0 (respuesta de eco), para ser más específicos.

Así es como se ven dos ejemplos de comandos ping :

ping 168.10.26.7

ping TipsWebTech360.com

Cuando lo ejecute, ping enviará un paquete ICMP con un código 8 en su campo de tipo y esperará pacientemente la respuesta de tipo 0. Luego de que llegue la respuesta, ping determinará el tiempo entre la solicitud (8) y su respuesta (0) y devolverá el valor del viaje de ida y vuelta expresado en milisegundos.

Ya establecimos que los paquetes ICMP generalmente se generan y envían como resultado de un error. Sin embargo, el paquete de solicitud (tipo 8) no necesita un error para ser enviado, por lo tanto, ping también puede recibir la respuesta (0) sin generar un error.

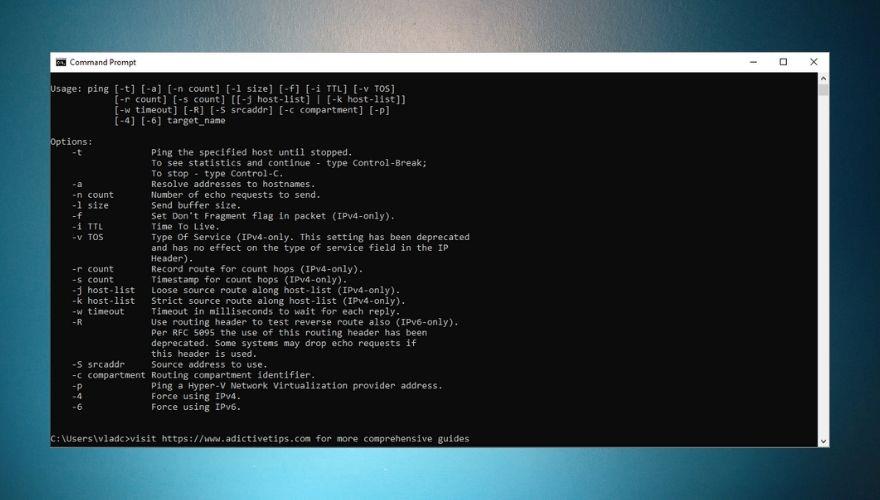

Como probablemente se habrá dado cuenta de nuestros ejemplos anteriores, puede hacer ping a una dirección IP o un host. Además, ping tiene una gran cantidad de opciones adicionales que puede usar para una resolución de problemas más avanzada simplemente agregando la opción al comando.

Por ejemplo, usar la opción -4 obligará a ping a usar exclusivamente IPv4 , mientras que -6 usará solo direcciones IPv6 . Consulte la captura de pantalla a continuación para obtener una lista completa de opciones que puede agregar a su comando ping .

Un error común sobre el ping es que puede usarlo para probar la disponibilidad de ciertos puertos en sistemas específicos. En pocas palabras, no puede hacer eso, ya que ICMP no realiza ningún intercambio de mensajes real entre hosts, a diferencia de TCP o UDP, y no requiere el uso de puertos.

Las aplicaciones de escaneo de puertos utilizan paquetes TCP o UDP para determinar si puertos específicos están abiertos y accesibles. Las herramientas envían paquetes TCP o UDP a un puerto específico y generan un mensaje ICMP de tipo 3 (host inalcanzable) subtipo 3 (puerto de destino inalcanzable) si ese puerto no está activo.

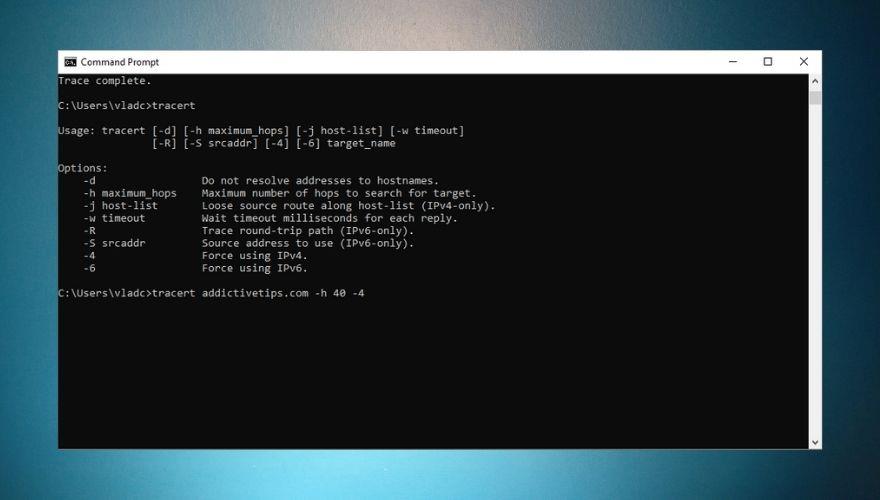

Traceroute

Al igual que ping, traceroute es otra herramienta de resolución de problemas de red que todo administrador de red no solo debe tener en su cinturón de herramientas, sino también dominar. Lo que hace traceroute es ayudarlo a trazar una ruta de todos los dispositivos que atraviesa su conexión hasta que llega a su destino especificado.

Entonces, si está interesado en encontrar la ruta completa entre usted y otra máquina, traceroute puede brindarle exactamente esa información. Esta herramienta también se puede utilizar para determinar si hay algún problema en la ruta que sigue su conexión.

Si, por ejemplo, hay un dispositivo en la ruta de conexión que tiene dificultades para reenviar sus paquetes hacia su destino previsto, traceroute le permitirá saber qué enrutador le da una respuesta retrasada (o ninguna).

La forma en que funciona traceroute es enviando un paquete con un valor TTL ( Time To Live ) de 0, que será eliminado automáticamente por el primer enrutador que encuentre, como explicamos anteriormente en la sección TTL. Después de descartar el paquete, el enrutador genera un paquete ICMP y lo envía de vuelta a traceroute.

El programa extrae la dirección de origen del paquete, así como el tiempo que tardó el paquete en volver, y luego envía otro paquete con un valor TTL de 1 . Después de que el segundo paquete pasa por la puerta de enlace, su TTL disminuye en 1 (convirtiéndose en 0 ) y se dirige al segundo enrutador, el cual, al detectar el valor TTL cero, descarta el paquete y envía un paquete ICMP de regreso a traceroute.

Cada vez que traceroute recibe un paquete ICMP, aumenta el TTL en uno y lo envía de regreso a su pista, y esta operación continúa y continúa hasta que se alcanza el destino especificado, o traceroute se queda sin saltos. De forma predeterminada, Windows asigna una cantidad máxima de 30 saltos, pero puede aumentarla especificándola en la sintaxis del comando.

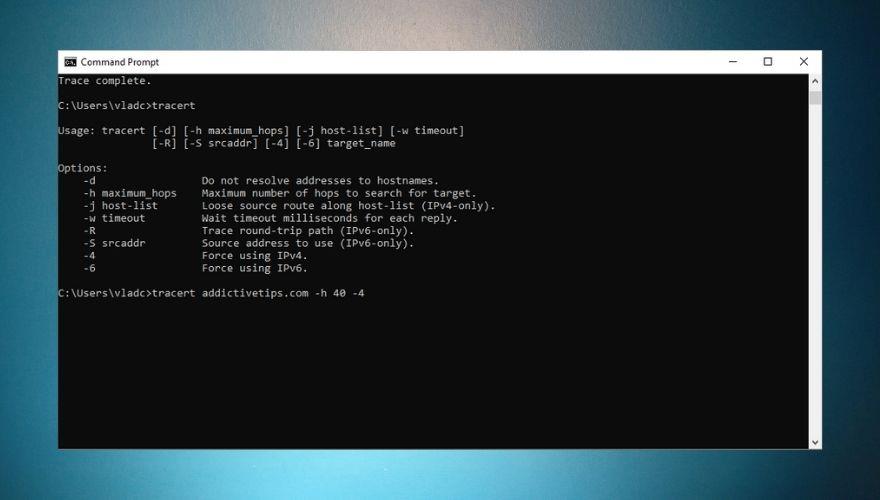

A continuación, se muestra un ejemplo de cómo puede ejecutar traceroute en CMD:

tracert TipsWebTech360.com

Al igual que ping, traceroute tiene una serie de opciones que puede agregar a la sintaxis si desea ser más específico. Puede forzar IPv4 o IPv6, pero también puede omitir la resolución de direcciones a nombres de host y aumentar el número máximo de saltos para buscar el objetivo. Consulte nuestra captura de pantalla a continuación para ver un ejemplo de uso de traceroute y una lista de todas las opciones que puede usar con él.

Sin embargo, vale la pena mencionar que traceroute solo puede brindarle información en tiempo real. Por lo tanto, si ha detectado una ralentización en su conexión y desea utilizar esta herramienta para investigarla, es posible que reciba resultados engañosos, ya que la ruta puede haber cambiado mientras tanto.

Si bien es posible forzar a traceroute a seguir una ruta determinada mediante el uso de la opción -j y agregando direcciones de enrutador manualmente, hacerlo implica que ya conoce la ruta defectuosa. Esto es algo paradójico, ya que descubrir la ruta en primer lugar requiere que use traceroute sin la opción -j .

Si no es exactamente un fanático del uso de herramientas CLI (Interfaz de línea de comandos) y prefiere un enfoque GUI (Interfaz gráfica de usuario), existen muchas soluciones de software de terceros para traceroute. Traceroute NG de SolarWinds es uno de los mejores ejemplos que se nos ocurren. ¿Mencionamos que es completamente gratis ?

Pathping

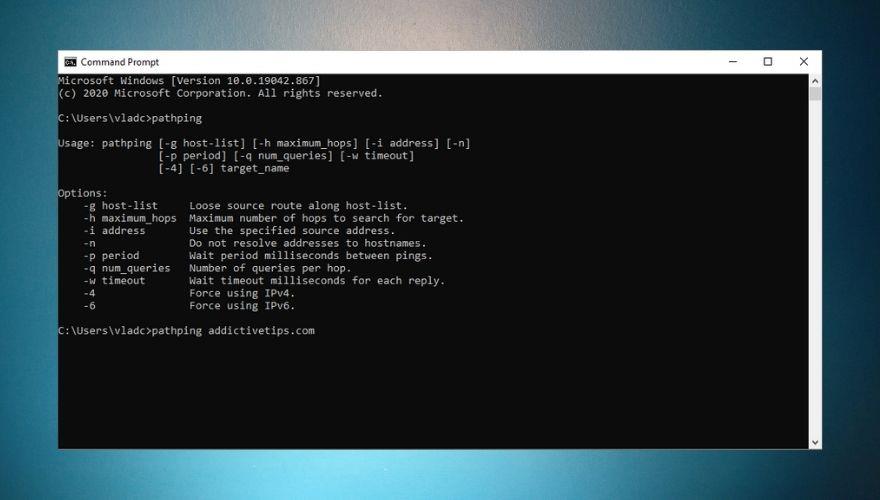

Como mencionamos brevemente anteriormente, la creación de rutas completa la trifecta de herramientas indispensables para la resolución de problemas de red. Desde el punto de vista de la funcionalidad, el patphing es una combinación de ping y traceroute, ya que hace uso de los tres tipos de mensajes que explota el dúo mencionado anteriormente: solicitud de eco (8), respuesta de eco (0) y tiempo excedido (11).

La mayoría de las veces, las rutas se utilizan para identificar los nodos de conexión que se ven afectados por la alta latencia y la pérdida de paquetes. Seguro que puede usar traceroute y luego hacer ping para obtener estos detalles, pero tener la funcionalidad de ambas herramientas bajo un solo comando es mucho más conveniente para los administradores de red.

Una de las desventajas de usar pathping es que puede llevar bastante tiempo completar su consulta (25 segundos por salto para generar estadísticas de ping). Pathping le mostrará tanto la ruta al destino especificado como los tiempos de ida y vuelta.

A diferencia de ping y traceroute, la ruta hará ping a cada enrutador en su ruta repetidamente, lo que aumenta su efectividad general. Sin embargo, si encuentra un enrutador que ha deshabilitado sus funciones ICMP, la ruta detendrá su solicitud de información, mientras que el ping aún puede llegar a un enrutador sin funciones ICMP, y traceroute saltará al siguiente enrutador en su ruta y mostrará una cadena de asteriscos. para cualquier enrutador que no sea ICMP.

Pathping es una herramienta incorporada de Windows y ha sido así desde Windows NT, por lo que puede usarla como lo haría ping o tracert: a través de una línea de comando.

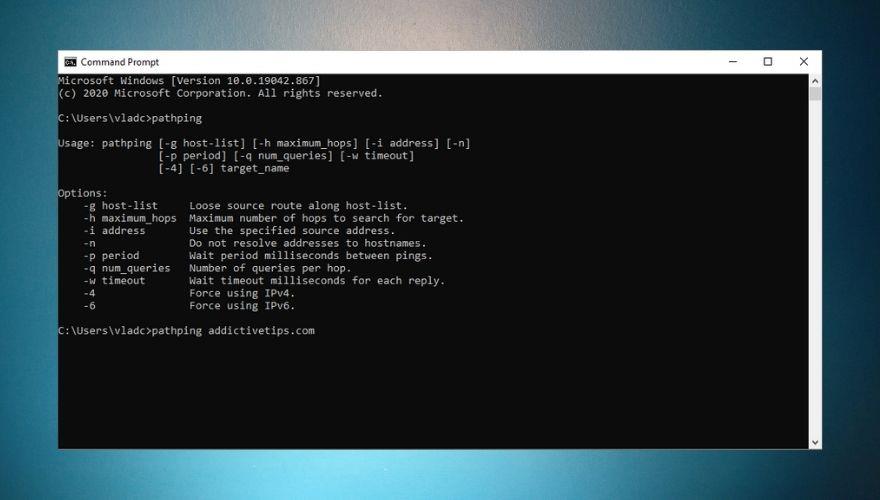

A continuación, se muestra un ejemplo de cómo puede utilizar el trazado de rutas:

pathping TipsWebTech360.com -h 40 -w 2 -4

El comando anterior le mostrará la ruta a nuestro sitio web, así como los tiempos de ida y vuelta a cada enrutador en la ruta de conexión. Además, las opciones que usamos en nuestro ejemplo aumentarán el valor de saltos máximo predeterminado de 30 a 40, agregarán un valor de tiempo de espera de 2 milisegundos para cada respuesta y forzarán IPv4.

Consulte nuestra captura de pantalla a continuación para obtener una guía rápida de uso de rutas y una lista de opciones que puede agregar a la sintaxis del comando.

Aplicabilidad de ICMP en ciberataques

Aunque la gama de ICMP facilita muchas operaciones de resolución de problemas de conectividad, este protocolo también se puede aprovechar para realizar varios ciberataques. Si ha estado el tiempo suficiente en Internet, probablemente haya oído hablar de la inundación de ping, DDoS, Ping of Death, Smurf Attacks o túneles ICMP.

Si bien algunos de estos ataques hoy en día sirven como PoC (Prueba de concepto), otros aún son utilizados por agentes malintencionados para dañar sistemas habilitados para Internet o por expertos en seguridad para probar vulnerabilidades.

Comenzaremos con el más popular, que es el ping flood (por cierto, todavía se usa ampliamente), y explicaremos cómo usa ICMP para el mal.

Inundación de ping

Usar ping para enviar solicitudes de eco y esperar respuestas de eco parece bastante inofensivo. Pero, ¿qué pasaría si, en lugar de esperar la respuesta, el ping solo enviara una gran cantidad de solicitudes de eco ICMP? En este escenario clásico de ataque DoS (Denegación de servicio) , el dispositivo objetivo experimentaría un retraso severo e incluso caídas de conexión si el ataque tiene éxito.

Este ataque es más efectivo si el atacante tiene más ancho de banda que la víctima, y si la víctima envía respuestas de eco ICMP a la multitud de solicitudes que recibe, consumiendo tanto ancho de banda entrante como saliente.

El atacante puede especificar una opción de "inundación" para el comando ping, pero esta opción es bastante rara y no está integrada en las herramientas integradas de los sistemas operativos. Por ejemplo, el ping de Windows no tiene una opción de "inundación" , pero hay algunas herramientas de terceros que integran esta función.

Un ataque de inundación de ping puede volverse realmente catastrófico si se convierte en un ataque DDoS (denegación de servicio distribuido) . Un ataque DDoS utiliza múltiples sistemas para apuntar a uno solo, abrumando así con paquetes de varias ubicaciones a la vez.

Una forma segura de protegerse contra una inundación de ping es deshabilitar las funciones ICMP en su enrutador. También puede instalar un firewall de aplicación web si necesita proteger un servidor web de tales ataques.

Ping de la muerte

Este ataque implica enviar un ping con formato incorrecto a una computadora de destino. En este tipo de ataque, el paquete enviado contendrá una cantidad de relleno en la carga útil que es demasiado grande para procesarse de una vez.

Sin embargo, antes de enviarse, este ping malicioso se fragmentará en partes más pequeñas, ya que transmitirlo en su forma original ensamblada sería imposible para el procesador de Protocolo de Internet .

La computadora que es el objetivo del Ping of Death recibirá los fragmentos e intentará volver a ensamblarlos antes de enviar el paquete malicioso a su aplicación de destino. Aquí es donde ocurre el daño: si el paquete ensamblado es más largo que la memoria disponible en la computadora de destino, volver a ensamblarlo podría resultar en un desbordamiento del búfer , fallas del sistema e incluso podría permitir que se inyecte código malicioso en la máquina afectada.

En el lado positivo, Ping of Death ya no es una novedad, ya que muchos sistemas de seguridad lo reconocen sin problemas y lo bloquean con éxito.

Ataque de los pitufos

A diferencia de los dos tipos de ataque anteriores, un ataque Smurf no ataca a un dispositivo directamente, sino que utiliza otros dispositivos en la misma red para coordinar un ataque DoS distribuido (un DDoS ) hacia una sola máquina.

El atacante necesita la dirección IP de su objetivo y la dirección de transmisión IP de la red objetivo. El atacante agrega la dirección IP de la víctima a los paquetes ICMP (la falsifica) y luego los transmite a la red del objetivo utilizando una dirección de transmisión IP .

En respuesta, la mayoría de los dispositivos conectados a la misma red enviarán una respuesta a la dirección IP de origen (reemplazada para reflejar la máquina del objetivo), que podría verse abrumada por el tráfico si la red es lo suficientemente grande (tiene una gran cantidad de dispositivos conectados).

Como resultado, la computadora del objetivo puede ralentizarse e incluso quedar inutilizable durante un período de tiempo determinado, si el ataque es lo suficientemente grave.

Como antes, puede evitar un ataque Smurf simplemente desactivando las capacidades ICMP de su enrutador de puerta de enlace. Otra forma en que podría lograr la protección es poniendo en una lista negra las solicitudes que provienen de la dirección IP de transmisión de su red.

Ataque de punzada

Un ataque Twinge está dirigido por un programa que envía una avalancha de paquetes ICMP falsificados para dañar un sistema. Los paquetes ICMP son falsos ya que todos usan direcciones IP falsas aleatorias, pero en realidad, los paquetes provienen de una sola fuente (la máquina del atacante).

Según se informa, los paquetes ICMP contienen una firma que puede revelar el hecho de que el ataque no provino de múltiples fuentes, sino que fue coordinado con la ayuda de Twinge.

Aunque este ataque puede ser desastroso si se planifica correctamente, apagar ICMP en el enrutador de su puerta de enlace e instalar un firewall o un sistema de detección de intrusos puede ayudarlo a protegerse contra él.

Túnel ICMP

De forma predeterminada, los enrutadores solo escanean los encabezados de los paquetes ICMP, lo que hace posible que los paquetes que realmente contienen una gran cantidad de datos adicionales puedan omitir fácilmente la detección siempre que contengan una sección ICMP. Este tipo de ataque se llama ping o túnel ICMP. Afortunadamente, las utilidades de ping estándar no pueden realizar túneles a través de firewalls y puertas de enlace, ya que los túneles ICMP deben adaptarse cuidadosamente a las redes a las que están destinados.

Por otro lado, existen numerosos recursos en línea que los atacantes pueden utilizar y emular dicho túnel, otorgándose libre paso a través de redes privadas y máquinas conectadas a él. Como antes, desactivar las capacidades ICMP en su enrutador de puerta de enlace, usar firewalls y hacer cumplir reglas estrictas de listas negras puede ser primordial para evitar este tipo de ataque.

ICMP - Conclusión

A fin de cuentas, aunque ICMP no se utiliza para intercambiar información entre dispositivos conectados en una red determinada como lo hacen TCP y UDP, todavía tiene un amplio rango de aplicabilidad. De hecho, ICMP es uno de los protocolos fundamentales más flexibles que ayudan a mantener Internet como la conocemos.

Aparte de su propósito básico de permitir que un sistema sepa cuando hay una obstrucción en su conexión a otro sistema, ICMP es la columna vertebral de numerosas herramientas de resolución de problemas como ping, pathping y traceroute. Desafortunadamente, también ayuda a los agentes malintencionados a entregar una amplia gama de ataques DoS y de infiltración a máquinas vulnerables.